- Полный контроль любого Android смартфона с помощью AhMyth RAT

- Шаг первый. Загрузите и установите AhMyth

- Способ первый. Из исходного кода.

- Способ второй. Из двоичных файлов

- Шаг второй. Создание APK

- Шаг три. Распространение RAT.

- Шаг четвертый. Начните слушать

- Шаг пятый. Откройте лабораторию

- Защита от Android RAT

- Как создать RAT для Android

- Как создать RAT для Android

- Установка AhMyth RAT

- Создание зараженного APK

- Получаем доступ к чужому Android смартфону

- Для чего вообще получать доступ к чужому смартфону?

- Как создать RAT для Android

- Установка AhMyth RAT

- Создание зараженного APK

- Как не спалиться перед мобильными антивирусами

- Распространение RAT для Android

- Соединение с зараженным устройством

- Использование RAT AhMyth

- Камера

- Файловый менеджер

- Микрофон

- Геопозиция

- Контакты

- Журнал вызовов

- Выводы

Полный контроль любого Android смартфона с помощью AhMyth RAT

Средства удаленного доступа были первыми программами, предназначенными для оказания технической поддержки удаленным компьютерам, позволяя администратору входить в систему и управлять устройством напрямую.

Однако хакеры быстро увидели потенциал этих инструментов и начали использовать их для более гнусных дел. Сегодня продвинутые «крысы» используются для удаленного доступа и управления самыми разнообразными устройствами, но сегодня мы остановимся на одном из самых популярных в мире — Android.

AhMyth — это новый, перспективный, с открытым исходным кодом Android RAT, в настоящее время находящийся на стадии бета-тестирования, в котором простой интерфейс. В то время как на Android «крысы» не новая вещь, AhMyth-позволяет выделиться.

Кроме того, AhMyth является доступной на Linux, Windows и macOS.

Сам RAT состоит из двух частей.

Первая — это серверное приложение, основанное на Electron framework.

В нашем случае, это просто наш рабочий стол или ноутбук, но масштаб может быть увеличен, если это необходимо

Вторая — клиентская сторона, которая является зараженным приложением для Android, которое мы будем использовать в качестве бэкдора.

Это будет как панель управления, которую мы используем для создания и подключения к «Крысе».

Шаг первый. Загрузите и установите AhMyth

Существует два способа загрузить и установить Ah Myth. Первый-это прямое использование исходного кода из GitHub. Второй-использовать двоичные файлы, которые они предоставляют.

Способ первый. Из исходного кода.

Java — он используется для создания бэкдора.

Electron — используется для запуска приложения на рабочем столе.

Electron-builder и Electron-packer — они используются для создания двоичных файлов для macOS, Windows и Linux.

После того, как у вас есть эти предустановки, вы готовы начать. Сначала скопируйте код из GitHub с помощью следующих команд.

git clone https://github.com/AhMyth/AhMyth-Android-RAT.git

Затем перейдите в директорию AhMyth-Android-Rat со следующей командой.

Программа все еще находится в стадии бета-разработки, и поэтому она не так надежна, как могла бы быть. Некоторые получили ошибки при попытке запуска. Если вы это сделаете, попробуйте снова запустить его как root-пользователь, как показано ниже.

Вы поймете, что он работает, когда увидите запуск GUI.

Способ второй. Из двоичных файлов

Исходный код — это один из способов загрузки. Но если вы ленивый, есть немного более простой способ — использовать двоичные файлы! Особенно приятно, когда вы работаете на компьютере под управлением Windows и не хотите возиться с командной строкой. Это не должно быть проблемой, поскольку у большинства Java уже будет, но убедитесь, что она обновляется на вашем компьютере.

Перейдите на страницу AhMyth и загрузите версию для своей системы.

В настоящее время доступны только Linux и Windows.

Как только вы загрузите нужный файл, откройте его на своем компьютере, и он должен начать установку. Он автоматически откроется, когда установится. После этого мы готовы начинать!

Шаг второй. Создание APK

Теперь, когда у нас есть рабочая программа, пришло время создания приложение для Android с бэкдором.

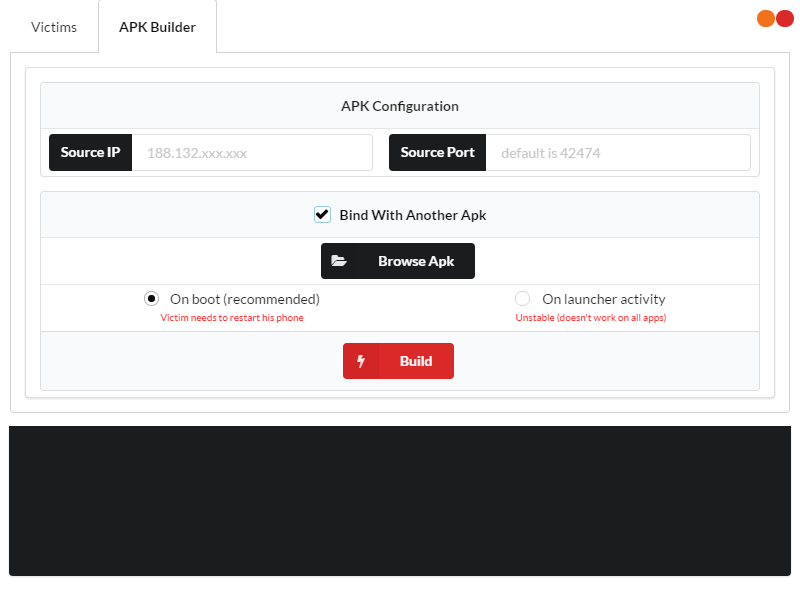

В верхней части экрана выберите APK Builder.

Первое, что нужно изменить, — это исходный IP. Это должен быть адрес компьютера, с которого вы будете отправлять и получать команды.

Для целей тестирования я просто буду использовать свою локальную сеть Wi-Fi.

Однако, если вы хотите, чтобы он работал за пределами локальной сети, вам нужно будет перенаправить ваш компьютер в интернет и использовать свой публичный IP-адрес.

AhMyth может создать APK двумя различными способами. Можно создать автономный APK, а можно APK для заражения, чтобы оставаться незаметным на целевом устройстве

Для создания второго, установите флажок рядом с Bind With Another Apk, а затем просмотрите и выберите APK, который вы хотите использовать.

Сегодня я создам обычный автономный APK, но если бы злоумышленники рассказывали это вам вместо меня, то, они, скорее всего, связывали бы его с другим APK.

После того, как вы выбрали все настройки и готовы создать APK, просто нажмите на кнопку Build.

Вы можете перейти к директории C: \ Users \ UserName \ AhMyth \ Output, чтобы найти встроенный APK.

Шаг три. Распространение RAT.

Начинается самое интересное. Рассылка приложения всем.

Применяются все методы, но социальная инженерия, как правило, работает лучше всего. Например, если вы знаете человека, то порекомендуйте ему приложение и расскажите, что он сможет получить, если загрузит его.

На сегодняшний день наиболее эффективным методом является прямой доступ к устройству, ведь это отнимает всего несколько секунд, чтобы загрузить и скрыть APK.

Если вы выбрали этот метод, то простой способ сделать это — залить APK на Google Диск и отправить ссылку на телефон. На большинстве телефонов загрузка должна занять всего секунду или пару.

Если телефон Android не хочет его устанавливать, то, вероятно, параметр установки из неизвестных источников не был включен в настройках.

Откройте Настройки, затем перейдите в раздел » Безопасность «и проверьте Неизвестные источники. Это позволяет устанавливать приложения не только из Google Play.

Шаг четвертый. Начните слушать

В левом верхнем углу экрана AhMyth выберите вкладку Victims, затем измените номер порта на тот, который вы используете.

Вы также можете оставить его пустым по умолчанию. Далее нажмите на кнопку Listen. Как только это будет сделано, и наша крыса заработает должным образом, то она должна появиться здесь вместе с некоторой основной информацией.

Шаг пятый. Откройте лабораторию

Теперь, когда у вас есть рабочая «крыса» на вашем устройстве, вы можете начать удаленное администрирование. Нажмите на кнопку Open The Lab, должно появится новое всплывающее окно.

Если вы знакомы с другими Android-крысами, такими как Cerberus, то вы можете быть немного разочарованы тем, как мало функций здесь присутствует, но хотелось бы напомнить вам, что это все еще только в стадии бета-тестирования.

Фичи, которые он в настоящее время имеет, на самом деле довольно мощные.

Давайте взглянем на некоторые из них.

File Manager очень крут, потому что он позволяет вам видеть все на устройстве, вплоть до прошивки. С его помощью вы можете раскрыть все виды конфиденциальной информации, будь то пароли и сеансовые файлы cookie.

Еще одной особенностью является возможность записи звука через микрофон. Поскольку люди берут свои телефоны с собой везде куда они идут, то у вас, по сути, есть бесконечная прослушка.

Также есть функция отслеживания Location, поэтому вы можете не только знать, что сказали, но и где.

Если вам действительно нравится сеять хаос, то вам понравится следующая функция: возможность не только читать, но и отправлять сообщения.

Простой способ использовать это — взлом чьего-то вк, сбросив свой пароль с текстом SMS, а затем использовать код, который получили. Вы можете использовать свое воображение для всех вещей, которые вы можете сделать, отправив сообщения с телефона цели.

Вы, возможно, заметили, что я пропустил функцию Camera.

Я сделал это, потому что я не смог заставить его работать на моем устройстве, что может быть просто проблемой со старым Android, который я использовал для тестирования. В принципе, это должно позволить вам отправлять команды для съемки с передней или задней камеры и отправлять их обратно к вам.

Защита от Android RAT

существует не так много способов, чтобы защитить себя от RAT в целом, но одну вещь, которую вы все-таки можете сделать.

Не устанавливать приложения для Android, не принадлежащие Google Play Store.

Это не означает, что все приложения Google Play безопасны, но они намного безопаснее, чем некоторые случайные приложения, найденные в Интернете. Поскольку Google действительно сканирует их на наличие вредоносных программ в меру своих возможностей.

Источник

Как создать RAT для Android

Термином RAT (Remote Access Tool) принято называть утилиты удаленного администрирования. Они могут использоваться в благих целях по своему прямому назначению, как, например, популярный TeamViewer, а могут устанавливаться хакерами в тайне от пользователя.

В подобных случаях RAT нередко расшифровывают как Remote Access Trojan, и прямой перевод английского слова rat — «крыса» — тут приходится как нельзя кстати.

Как создать RAT для Android

AhMyth RAT (Remote Access Trojan) — это приложение с открытым исходным кодом, в данный момент находится на стадии бета-версии. Инструмент ориентирован на пользователей ОС Windows, но на GitHub можно скачать исходники AhMyth и для Unix-подобных платформ.

Программа для создания RAT для Android AhMyth состоит из двух компонентов.

- Серверное приложение, с помощью которого можно управлять зараженным устройством и создавать файлы APK с вредоносным кодом. Создано оно на Electron framework — фреймворке, разработанном на площадке GitHub для создания простых графических приложений.

- Клиентский APK, содержащий вредоносный код, который позволяет получить удаленный доступ к зараженному Андроид-устройству. То есть созданный APK-файл будет выполнять функции бэкдора.

Установка AhMyth RAT

Серверная часть устанавливается очень просто, тем более автор RAT-конструктора выложил в свободный доступ бинарники. Но при желании можно скомпилировать ее из исходников. В моем случае тесты проходили на компьютере с Windows 10.

Для работы утилиты необходима уставленная на компьютер виртуальная машина Java. Скачать ее можно с официального сайта Java. После этого надо скачать бинарники самой AhMyth. Их вы можете найти в официальном репозитории проекта на GitHub, вкладка Assets. Во время скачивании рекомендую вырубить антивирус, чтобы его не хватил приступ от происходящего.

Создание зараженного APK

Чтобы создать файл APK для Android, откройте вкладку APK Builder. Внешний вид конструктора для создания RAT для Android показан ниже:

Пользоваться конструктором AhMyth RAT очень легко. В окне Source IP надо ввести IP-адрес атакующей машины (этот адрес потом легко вычисляется \ при криминалистическом анализе вредоноса). В поле Source Port можно указать порт, который будет зарезервирован машиной для прослушивания подключений. По умолчанию используется порт 42 474.

Есть также опция Bind With Another Apk, которая позволяет склеить APK-файл с другим приложением.

Для этого надо отметить флажок Bind With Another Apk, выбрать необходимый APK и указать метод интеграции вредоноса в телефон. Есть два метода: при запуске зараженного APK или при перезагрузке телефона после установки RAT. Авторы программы рекомендуют второй вариант.

Осталось нажать кнопку Build — по умолчанию зараженный файл сохраняется в папку:

Источник

Получаем доступ к чужому Android смартфону

Полнейший гайд от А до Я, включая крипт нашего зловреда.

Всем салют, дорогие друзья!

На связи Golden — глава Hacker Place

За последнее время мне в бота прилетело множество просьб рассказать о получении доступа к чужим смартфонам на Android. Так тому и быть, я подготовил для вас самый подробный гайд в рунете.

Усаживайтесь поудобнее, мы начинаем!

Для чего вообще получать доступ к чужому смартфону?

От банальной слежки за нужным человеком, до кражи личных данных и денежных средств с банковских приложений и кошельков.

В качестве примера могу привести свой отчет. В нем я украл 3.987.849 рублей у американцев с eBay и сделал это как раз заразив их смартфоны зловредом.

Рекомендую к прочтению, в этом отчете вы найдете интересный способ распространения мобильного шпиона, которым сможете спокойно воспользоваться сами:

Ну, а теперь давайте перейдем к практике!

Как создать RAT для Android

Термином RAT (Remote Access Tool) принято называть утилиты удаленного администрирования. Они могут использоваться в благих целях по своему прямому назначению, как, например, популярный TeamViewer, а могут устанавливаться хакерами в тайне от пользователя.

В подобных случаях RAT нередко расшифровывают как Remote Access Trojan, и прямой перевод английского слова rat — «крыса» — тут приходится как нельзя кстати.

В сегодняшнем гайде пойдет речь о бесплатном продукте AhMyth RAT, которым может воспользоваться каждый из вас.

AhMyth RAT (Remote Access Trojan) — это приложение с открытым исходным кодом, в данный момент находится на стадии бета-версии. Инструмент ориентирован на пользователей ОС Windows, но на GitHub можно скачать исходники AhMyth и для Unix-подобных платформ.

Программа для создания RAT для Android AhMyth состоит из двух компонентов.

- Серверное приложение, с помощью которого можно управлять зараженным устройством и создавать файлы APK с вредоносным кодом. Создано оно на Electron framework — фреймворке, разработанном на площадке GitHub для создания простых графических приложений.

- Клиентский APK, содержащий вредоносный код, который позволяет получить удаленный доступ к зараженному Андроид-устройству. То есть созданный APK-файл будет выполнять функции бэкдора.

Установка AhMyth RAT

Серверная часть устанавливается очень просто, тем более автор RAT-конструктора выложил в свободный доступ бинарники. Но, при желании можно скомпилировать ее из исходников. В моем случае тесты проходили на виртуалке с Windows 10.

Для работы утилиты необходима уставленная на компьютер виртуальная машина Java. Скачать ее можно с официального сайта Java. После этого надо скачать бинарники самой AhMyth. Их вы можете найти в официальном репозитории проекта на GitHub, вкладка Assets. Во время скачивании рекомендую вырубить антивирус, чтобы его не хватил приступ от происходящего.

Создание зараженного APK

Чтобы создать файл APK для Android, откройте вкладку APK Builder. Внешний вид конструктора для создания RAT для Android показан ниже:

Пользоваться конструктором AhMyth RAT очень легко. В окне Source IP надо ввести IP-адрес атакующей машины (этот адрес потом легко вычисляется \ при криминалистическом анализе вредоноса, так что советую не забывать про анонимность).

В поле Source Port можно указать порт, который будет зарезервирован машиной для прослушивания подключений. По умолчанию используется порт 42 474.

Есть также опция Bind With Another Apk, которая позволяет склеить APK-файл с другим приложением.

Для этого надо отметить флажок Bind With Another Apk, выбрать необходимый APK и указать метод интеграции вредоноса в телефон. Есть два метода: при запуске зараженного APK или при перезагрузке телефона после установки RAT. Авторы программы рекомендуют второй вариант.

Осталось нажать кнопку Build — по умолчанию зараженный файл сохраняется в папку:

Как не спалиться перед мобильными антивирусами

Обход антивируса на Android — одна из самых сложных задач. Ну, по крайней мере, так было раньше. Сейчас есть инструмент, под названием APKWASH, который может скрыть вредоносные приложения от обнаружения большинством антивирусов.

Загрузите APKWASH Tool и клонируйте его в Kali Linux с помощью следующей команды:

Дайте инструменту разрешения на выполнение, с помощью следующей команды:

Теперь мы можем использовать следующую команду для создания вредоносного файла:

Ниже приведены параметры, которые можно использовать для создания вредоносных файлов

Устанавливает полезную нагрузку, которая будет сгенерирована msfvenom.

-о | –Output Устанавливает имя созданного APK, а также выходной файл apk.

-x | –Original APK, в который будет внедряться полезная нагрузка

-g | –Generate Сгенерировать полезную нагрузку с использованием значений по умолчанию

-n | –Newkey Сгенерировать новый ключ отладки перед подписью

-v | –Verbose Не маскировать вывод команд

-d | –Debug Оставляет файлы / tmp / payload на месте для просмотра

-h | –Help Справочная информация

Теперь у вас есть вредоносный apk-файл, который не может быть обнаружен антивирусом.

При должных навыках, скрипт можно улучшать под себя.

Распространение RAT для Android

Как распространяются собранные таким методом вредоносы — это отдельная тема для дискуссий. Отмечу только, что в Google Play регулярно обнаруживают зараженные RAT программы и столь же регулярно их оттуда выпиливают, что не мешает малвари появляться в этом каталоге снова. Кроме того, методы социальной инженерии никто не отменял. Но имейте ввиду, что для активации RAT после установки приложения обязательно нужно запустить или перезагрузить зараженное устройство (в зависимости от настроек билдера).

Для успеха также требуется, чтобы в настройках целевого устройства был отключен параметр «Установка только из доверенных источников». А отключен он практически у всех.

Соединение с зараженным устройством

Теперь нужно перейти во вкладку Victims и вбить в поле тот же порт, что мы указывали раньше, чтобы сервер ждал подключений от зараженных устройств. Опять же если вы ничего не меняли при сборке APK, то ничего не надо указывать и здесь.

Нажимаем на Listen, и, если наш APK успешно заразил мобильное устройство, мы увидим новое подключение.

Программа также логирует все действия в консоли, расположенной в нижней части окна. Значения колонок журнала в целом очевидны.

- Country — страна, в которой работает зараженное устройство.

- Manuf — компания — изготовитель девайса.

- Model — код или название модели устройства.

- Release — версия операционной системы зараженного девайса (в моем случае это Android 10).

- IP — IP-адрес устройства, а Port — порт, через который инфицированный девайс подключился к атакующей машине.

Теперь пора переходить к активным действиям — для этого смело нажимаем на кнопку Open The Lab.

Использование RAT AhMyth

Нашему вниманию будет предложено меню из семи пунктов, которое открывает доступ к разным функциям программы.

Камера

Для начала заглянем в раздел Camera. Выберите камеру: фронталку (Front) или основную (Back) — и можете сделать снимок нажатием на кнопку Snap.

Файловый менеджер

Файловый менеджер здесь не такой продвинутый, как в других RAT для Андроид и Windows, однако все равно это очень полезная вещь. С его помощью можно как минимум скачивать нужные нам файлы с зараженного устройства. Как видите, начальная директория — это корневой каталог, к которому есть доступ только с правами администратора.

Микрофон

Эта функция позволяет использовать микрофон устройства в фоновом режиме и записать все, что «слышит» телефон в течение указанного времени (в окне Seconds нужно числом задать продолжительность записи в секундах). Далее жмем Record и ждем. Полученный файл можно прослушать прямо в окне программы или сохранить себе на машину.

Геопозиция

На мой взгляд, это самая интересная возможность AhMyth. Если на инфицированном устройстве включена передача геоданных, вы сможете узнать геопозицию человека с точностью до десяти метров. Известно, что неопытные пользователи очень редко вспоминают об этом параметре и оставляют его включенным. Плюс некоторые приложения (те же карты), использующие передачу геоданных, когда-нибудь да заставят человека включить эту функцию.

Контакты

С помощью этой функции можно вытащить весь список контактов, которые записаны в телефоне. Есть возможность скачать весь список контактов себе на машину.

Еще один очень любопытный раздел. С его помощью можно отправить кому-то SMS или просмотреть и скачать все сообщения, которые пришли на это устройство.

Чтобы отправить SMS, перейдите на вкладку Send SMS, укажите номер телефона получателя (поле TO://), а в поле Message введите желаемый текст сообщения. После этого останется только нажать на кнопку SEND.

Эта функция может быть использована для сброса паролей учетных записей владельца зараженного устройства, например, для взлома «Вконтакте» или Instagram.

Журнал вызовов

Этот раздел дает возможность просмотреть список телефонных вызовов. Тут представлено четыре блока информации о каждом вызове: номер, с которым связывалось зараженное устройство; название контакта, к которому привязан этот номер на зараженном устройстве; время длительности вызова (в секундах); тип вызова (входящий или исходящий).

Выводы

Как видите, инструмент чрезвычайно полезный и может помочь в самых разных ситуациях. При должных навыках, его использование можно очень хорошо монетизировать.

Источник