- AhMyth. Создаем RAT для Android с помощью простого конструктора

- Установка AhMyth RAT

- Создаем зараженный APK

- WARNING

- Распространение и заражение

- Соединяемся с зараженным устройством

- Возможности AhMyth

- Камера

- Файловый менеджер

- Микрофон

- Геопозиция

- Контакты

- Журнал вызовов

- Как защититься от RAT?

- Напутствие

- Создание RAT для Android #1

- Создаём RAT для Android

- Установка AhMyth RAT

- Создание зараженного APK

- Распространение RAT для Android

- Соединение с зараженным устройством

AhMyth. Создаем RAT для Android с помощью простого конструктора

Благодаря стараниям Илона Маска сегодня можно управлять «Теслой», не умея водить машину. А благодаря разработчику, который скрывается под ником AhMyth (и так же назвал свою программу), любой желающий может создать троян для Android, совершенно не умея программировать. Как? Сейчас покажу.

Термином RAT (Remote Access Tool) принято называть утилиты удаленного администрирования. Они могут использоваться в благих целях по своему прямому назначению, как, например, знаменитый TeamViewer, а могут устанавливаться злодеями в глубокой тайне от пользователя. В подобных случаях RAT нередко расшифровывают как Remote Access Trojan, и прямой перевод английского слова rat — «крыса» — тут приходится как нельзя кстати.

AhMyth RAT (Remote Access Trojan) — это приложение с открытым исходным кодом, в настоящее время находится на стадии бета-версии. Программа ориентирована на пользователей Windows, но на GitHub можно найти исходники и для Unix-подобных платформ.

AhMyth RAT состоит из двух компонентов.

- Серверное приложение, с помощью которого можно управлять зараженным устройством и генерировать файлы APK с вредоносным кодом. Создано оно на Electron framework — фреймворке, разработанном в GitHub для создания простых графических приложений.

- Клиентский APK, содержащий вредоносный код, который позволяет получить удаленный доступ к зараженному устройству. То есть наш APK будет выполнять функции бэкдора.

Установка AhMyth RAT

Серверная часть устанавливается очень просто, тем более автор выложил в свободный доступ бинарники программы. Но при желании можно скомпилировать ее из исходников. Лично я проводил свои тесты на машине под управлением Windows 10.

Для работы утилиты нам необходима виртуальная машина Java. Устанавливаем ее с официального сайта Java. Затем нужно скачать бинарники самой AhMyth. Их ты можешь найти в официальном репозитории проекта на GitHub, вкладка Assets. При скачивании лучше отключить антивирус, чтобы его не хватил удар от происходящего.

Создаем зараженный APK

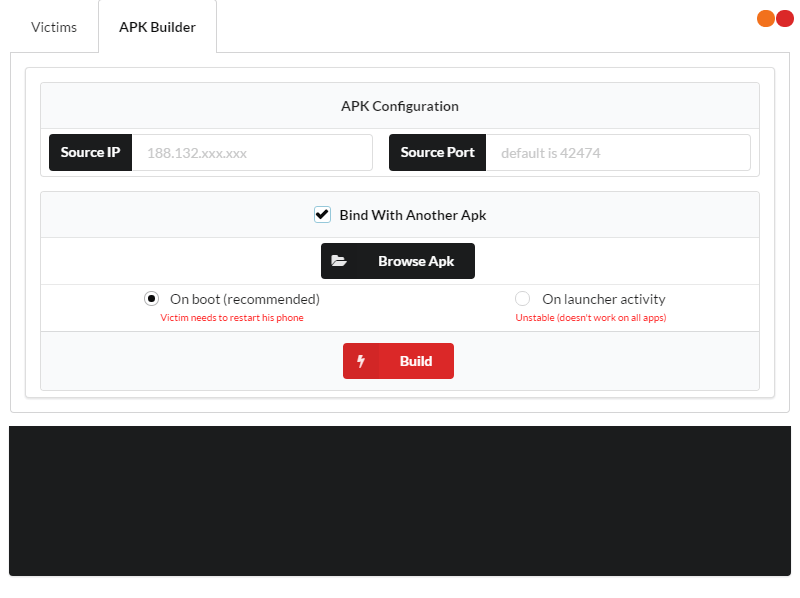

Чтобы создать файл APK для Android, открой вкладку APK Builder. Внешний вид конструктора вредоносных мобильных приложений показан на следующей иллюстрации.

Пользоваться этим инструментом очень просто. В окне Source IP мы прописываем IP-адрес атакующей машины (этот адрес потом легко вычисляется при исследовании вредоноса). В поле Source Port ты можешь указать порт, который будет зарезервирован машиной для прослушивания подключений. По умолчанию используется порт 42 474.

WARNING

Помни, что распространение вирусов и вредоносных программ — незаконное действие и влечет за собой уголовную ответственность. Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не призывают к использованию полученных знаний в практических целях и не несут ответственности за любой возможный вред, причиненный материалом.

Без использования дополнительной опции Bind With Another Apk ты сгенерируешь мобильное приложение только с вредоносным кодом. И это практически бесполезно, поскольку заставить юзера установить такую программу можно разве что под пытками.

Но есть проверенный способ создания малвари, который используют все продвинутые вирмейкеры: найти в интернете какой-нибудь APK и склеить его с вредоносом. Для этого поставь флажок Bind With Another Apk, выбери нужный APK и укажи метод интеграции вредоноса в телефон. Есть два метода: при запуске зараженного APK или при перезагрузке телефона после установки RAT. Авторы программы рекомендуют второй вариант.

Осталось нажать кнопку Build — по умолчанию зараженный файл сохраняется в папку C:\Users\ \AhMyth\Output .

Распространение и заражение

Как распространяются собранные таким методом вредоносы — это отдельная тема для дискуссий. Отмечу только, что в Google Play регулярно обнаруживают зараженные RAT программы и столь же регулярно их оттуда выпиливают, что не мешает малвари появляться в этом каталоге снова. Кроме того, методы социальной инженерии никто не отменял. Но помни, что для активации трояна после установки приложения обязательно нужно запустить или перезагрузить зараженное устройство (в зависимости от настроек билдера).

Для успеха также требуется, чтобы в настройках целевого устройства был отключен параметр «Установка только из доверенных источников».

Соединяемся с зараженным устройством

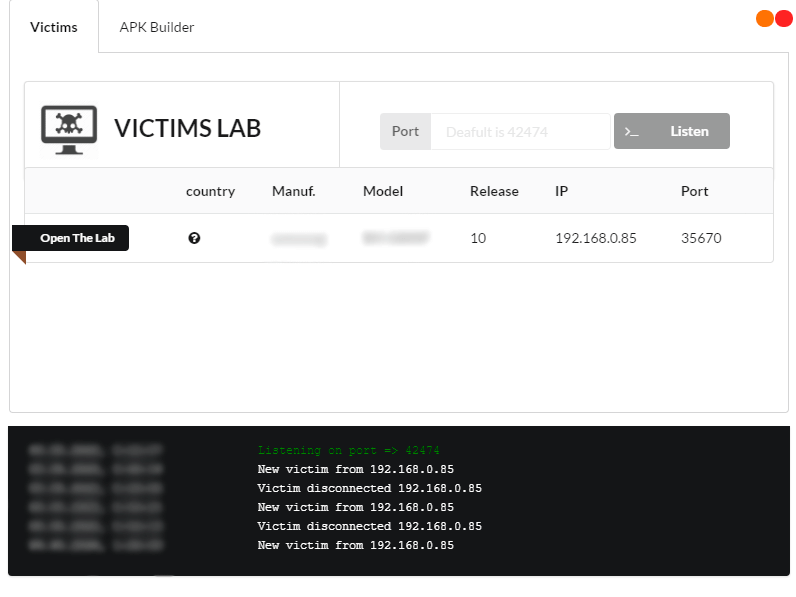

Теперь нам нужно перейти во вкладку Victims и вбить в поле тот же порт, что мы указывали раньше, чтобы сервер ждал подключений от зараженных устройств. Опять же если ты ничего не менял при сборке APK, то ничего не надо указывать и здесь.

Нажимаем на Listen, и, если наш APK успешно заразил мобильное устройство, мы увидим новое подключение.

Программа также логирует все действия в консоли, расположенной в нижней части окна. Значения колонок журнала в целом очевидны. Country — страна, в которой работает зараженное устройство. Manuf — компания — изготовитель девайса. Model — код или название модели устройства. Release — версия операционной системы зараженного девайса (в моем случае это Android 10). IP — IP-адрес устройства, а Port — порт, через который инфицированный девайс подключился к атакующей машине.

Теперь пора переходить к активным действиям — для этого смело жми на кнопку Open The Lab.

Возможности AhMyth

Нашему вниманию будет предложено меню из семи пунктов, которое открывает доступ к разным функциям программы.

При подключении к устройству возможны небольшие перебои в работе сервера, однако потом подключение восстанавливается. Немного терпения!

Камера

Для начала заглянем в раздел Camera. Выбери камеру: фронталку (Front) или основную (Back) — и можешь сделать снимок нажатием на кнопку Snap. Правда, у меня почему-то не получилось толком сфотографировать, хотя все мои камеры на устройстве были успешно инициализированы.

Файловый менеджер

Файловый менеджер здесь не такой продвинутый, как в других подобных утилитах, однако все равно это очень полезная вещь. С его помощью можно как минимум скачивать нужные нам файлы с зараженного устройства. Как видишь, начальная директория — это корневой каталог, к которому есть доступ только с правами администратора.

Микрофон

Эта функция позволяет использовать микрофон устройства в фоновом режиме и записать все, что «слышит» телефон в течение указанного времени (в окне Seconds нужно числом задать продолжительность записи в секундах). Далее жмем Record и ждем. Полученный файл можно прослушать прямо в окне программы или сохранить себе на машину.

Геопозиция

На мой взгляд, это самая интересная возможность AhMyth. Если на инфицированном устройстве включена передача геоданных, ты сможешь узнать геопозицию человека с точностью до десяти метров. Известно, что неопытные пользователи очень редко вспоминают об этом параметре и оставляют его включенным. Плюс некоторые приложения (те же карты), использующие передачу геоданных, когда-нибудь да заставят человека включить эту функцию.

Контакты

С помощью этой функции можно вытащить весь список контактов, которые записаны в телефоне. Есть возможность скачать весь список контактов себе на машину.

Еще один очень любопытный раздел. С его помощью мы можем отправить кому-то SMS или просмотреть и скачать все сообщения, которые пришли на это устройство.

Чтобы отправить SMS, зайди во вкладку Send SMS, укажи номер телефона получателя (поле TO://), а в поле Message вбей желаемый текст сообщения. После этого останется только нажать на кнопку SEND.

Эту функцию можно использовать для сброса паролей учетных записей владельца зараженного устройства, например, для взлома «Вконтакте» или Instagram.

Журнал вызовов

Этот раздел открывает перед нами возможность просмотреть список телефонных вызовов. Тут представлено четыре блока информации о каждом вызове: номер, с которым связывалось зараженное устройство; название контакта, к которому привязан этот номер на зараженном устройстве; время длительности вызова (в секундах); тип вызова (входящий или исходящий).

Очень полезный инструмент — разумеется, в умелых руках.

Как защититься от RAT?

Как бы банально это ни звучало, никогда не давай свой телефон в чужие руки и не устанавливай сомнительные приложения. На самом деле это практически единственный способ обеспечить собственную безопасность. И конечно же, всегда обращай внимание на предупреждения системы о возможном вреде, который может причинить устройству скачанное приложение.

Напутствие

Надеюсь, что ты будешь использовать утилиту AhMyth RAT только в исследовательских целях на своих личных устройствах. Не забывай: «Чем больше сила, тем больше и ответственность»!

Оружейная хакера — обзоры, настройка и применение устройств, необходимых в арсенале каждого хакера.

Архив хакера — книги, мануалы, курсы, платные статьи и прочие ресурсы тут — бесплатно. Канал для этичных хакеров и тех, кто хочет ими стать.

Источник

Создание RAT для Android #1

В этой статье пойдёт речь о том, как злоумышленники могут создать RAT для Android. Прочитав эту статью, у вас появится представление, о том как это происходит и вы сможете защитить себя от подобного рода угроз. Поехали!

Термином RAT (Remote Access Tool) принято называть утилиты удаленного администрирования. Они могут использоваться в благих целях по своему прямому назначению, как, например, популярный TeamViewer, а могут устанавливаться хакерами в тайне от пользователя.

В подобных случаях RAT нередко расшифровывают как Remote Access Trojan, и прямой перевод английского слова rat — «крыса» — тут приходится как нельзя кстати.

Создаём RAT для Android

AhMyth RAT (Remote Access Trojan) — это приложение с открытым исходным кодом, в данный момент находится на стадии бета-версии. Инструмент ориентирован на пользователей ОС Windows, но на GitHub можно скачать исходники AhMyth и для Unix-подобных платформ.

Имейте ввиду, что распространение вирусов и вредоносных программ — незаконное действие и влечет за собой уголовную ответственность. Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция сайта www.spy-soft.net, ни автор программы не призывают к использованию полученных знаний в практических целях и не несут ответственности за любой возможный вред, причиненный материалом статьи.

Программа для создания RAT для Android AhMyth состоит из двух компонентов:

- Серверное приложение, с помощью которого можно управлять зараженным устройством и создавать файлы APK с вредоносным кодом. Создано оно на Electron framework — фреймворке, разработанном на площадке GitHub для создания простых графических приложений.

- Клиентский APK, содержащий вредоносный код, который позволяет получить удаленный доступ к зараженному Андроид-устройству. То есть созданный APK-файл будет выполнять функции бэкдора.

Установка AhMyth RAT

Серверная часть устанавливается очень просто, тем более автор RAT-конструктора выложил в свободный доступ бинарники. Но при желании можно скомпилировать ее из исходников. В моем случае тесты проходили на компьютере с Windows 10.

Для работы утилиты необходима уставленная на компьютер виртуальная машина Java. Скачать ее можно с официального сайта Java. После этого надо скачать бинарники самой AhMyth. Их вы можете найти в официальном репозитории проекта на GitHub, вкладка Assets. Во время скачивании рекомендую вырубить антивирус, чтобы его не хватил приступ от происходящего.

Создание зараженного APK

Чтобы создать файл APK для Android, откройте вкладку APK Builder. Внешний вид конструктора для создания RAT для Android показан ниже:

Пользоваться конструктором AhMyth RAT очень легко. В окне Source IP надо ввести IP-адрес атакующей машины (этот адрес потом легко вычисляется \ при криминалистическом анализе вредоноса). В поле Source Port можно указать порт, который будет зарезервирован машиной для прослушивания подключений. По умолчанию используется порт 42 474.

Есть также опция Bind With Another Apk, которая позволяет склеить APK-файл с другим приложением.

Для этого надо отметить флажок Bind With Another Apk, выбрать необходимый APK и указать метод интеграции вредоноса в телефон. Есть два метода: при запуске зараженного APK или при перезагрузке телефона после установки RAT. Авторы программы рекомендуют второй вариант.

Осталось нажать кнопку Build — по умолчанию зараженный файл сохраняется в папку:

Распространение RAT для Android

Как распространяются собранные таким методом вредоносы — это отдельная тема для дискуссий. Отмечу только, что в Google Play регулярно обнаруживают зараженные RAT программы и столь же регулярно их оттуда выпиливают, что не мешает малвари появляться в этом каталоге снова. Кроме того, методы социальной инженерии никто не отменял.

Но имейте ввиду, что для активации RAT после установки приложения обязательно нужно запустить или перезагрузить зараженное устройство (в зависимости от настроек билдера).

Для успеха также требуется, чтобы в настройках целевого устройства был отключен параметр «Установка только из доверенных источников».

Соединение с зараженным устройством

Теперь нужно перейти во вкладку Victims и вбить в поле тот же порт, что мы указывали раньше, чтобы сервер ждал подключений от зараженных устройств. Опять же если вы ничего не меняли при сборке APK, то ничего не надо указывать и здесь.

Нажимаем на Listen, и, если наш APK успешно заразил мобильное устройство, мы увидим новое подключение.

Программа также логирует все действия в консоли, расположенной в нижней части окна. Значения колонок журнала в целом очевидны.

- Country — страна, в которой работает зараженное устройство.

- Manuf — компания — изготовитель девайса.

- Model — код или название модели устройства.

- Release — версия операционной системы зараженного девайса (в моем случае это Android 10).

- IP — IP-адрес устройства, а Port — порт, через который инфицированный девайс подключился к атакующей машине.

Теперь пора переходить к активным действиям — для этого смело нажимаем на кнопку Open The Lab.

Источник