- Aircrack ng android 4pda

- Aircrack ng android 4pda

- Aircrack ng android 4pda

- Подбор пароля Wi-Fi утилитой aircrack-ng

- Введение

- А где же уязвимость?

- Так как же взломать?

- Шаг 1. Определяем интерфейс

- Шаг 2. Переводим сетевой адаптер в режим мониторинга

- Шаг 3. Перехватываем трафик

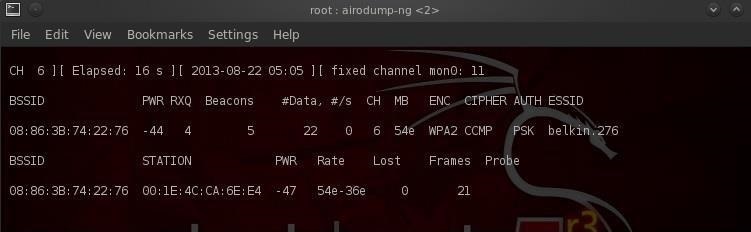

- Шаг 4. Концентрируем перехват на конкретной точке доступа.

- Шаг 5. Получение handshake

- Шаг 6. Подбираем пароль

- Сколько времени это займёт?

- Запуск Aircrack-ng и Reaver на Android

- Инструкция:

- Предупреждение! Автор за последствия ответственность не несет, все что вы делаете вы делаете на свой страх и риск.

Aircrack ng android 4pda

Приветствую, не знаю, куда написать, вот и решил сюда, думаю, что в этой ветке найдётся много знающих людей.

Как известно, существует способ взлома WiFi сети, использующей WPS авторизацию, через подбор WPS ключа. На компьютере под управлением Linux это весьма тривиальная задача и доходчиво описана в данной статье на хабре: Взломать Wi-Fi за 10 часов

Учитывая тот факт, что многие производители пихают в свои детища один и тот же пинкод, то и взлом однотипных роутеров с WPS становится совсем детской забавой, занимающей несколько секунд: Взломать Wi-Fi за… 3 секунды

Естественно пингвины — птицы ленивые, и уже состряпали для себя гуи с кнопкой «Сделать хорошо»: WPSCrackGUI

Вопрос из всего вышесказанного простой — есть ли реализация reaver, airmon-ng, airodump-ng под андроид?

Если нет, может, есть заинтересовавшиеся? Портировать это всё чудо, конечно же с целью проверки WiFi сетей на безопасность 🙂

Спасибо. С удовольствием почитаю мнения форумчан.

UPD:

Со временем в обсуждении появились ссылки на некоторые решения:

1. Тема с хабра об успешном запуске на телефоне SE Xperia Mini и Sony Xperia GO (возможно работает на всех телефонах Sony — надо проверять)

http://habrahabr.ru/post/190554/

2. Успешное использование aircrack-ng и reaver через установку Linux средствами Linux Deploy. На каком устройстве запущено неизвестно, возможно тот же Sony.

http://svedm.net/?p=426

UPD 2:

Существует утилита в виде готового apk файла, позволяющая переводить wifi модули фирмы Broadcom в режим монитора.

Сайт: http://bcmon.blogspot.ru/

Прямая ссылка на скачивание: https://bcmon.googlecode.com/files/bcmon.apk

Для работы программы требуется root и установленный BusyBox

UPD 3:

Появилась графическая оболочка Reaver-GUI for Android

Упростит задачу тем, у кого на устройстве работает bcmon (bcm4329/4330).

Краткое руководство по использованию от MaD_Mike_Nsk на русском здесь

UPD 4:

Пример использования внешнего usb wifi свистка, подключённого через OTG кабель к телефону. От sadykovildar читать здесь.

Сообщение отредактировал derak1129 — 11.11.20, 20:51

Источник

Aircrack ng android 4pda

Приветствую, не знаю, куда написать, вот и решил сюда, думаю, что в этой ветке найдётся много знающих людей.

Как известно, существует способ взлома WiFi сети, использующей WPS авторизацию, через подбор WPS ключа. На компьютере под управлением Linux это весьма тривиальная задача и доходчиво описана в данной статье на хабре: Взломать Wi-Fi за 10 часов

Учитывая тот факт, что многие производители пихают в свои детища один и тот же пинкод, то и взлом однотипных роутеров с WPS становится совсем детской забавой, занимающей несколько секунд: Взломать Wi-Fi за… 3 секунды

Естественно пингвины — птицы ленивые, и уже состряпали для себя гуи с кнопкой «Сделать хорошо»: WPSCrackGUI

Вопрос из всего вышесказанного простой — есть ли реализация reaver, airmon-ng, airodump-ng под андроид?

Если нет, может, есть заинтересовавшиеся? Портировать это всё чудо, конечно же с целью проверки WiFi сетей на безопасность 🙂

Спасибо. С удовольствием почитаю мнения форумчан.

UPD:

Со временем в обсуждении появились ссылки на некоторые решения:

1. Тема с хабра об успешном запуске на телефоне SE Xperia Mini и Sony Xperia GO (возможно работает на всех телефонах Sony — надо проверять)

http://habrahabr.ru/post/190554/

2. Успешное использование aircrack-ng и reaver через установку Linux средствами Linux Deploy. На каком устройстве запущено неизвестно, возможно тот же Sony.

http://svedm.net/?p=426

UPD 2:

Существует утилита в виде готового apk файла, позволяющая переводить wifi модули фирмы Broadcom в режим монитора.

Сайт: http://bcmon.blogspot.ru/

Прямая ссылка на скачивание: https://bcmon.googlecode.com/files/bcmon.apk

Для работы программы требуется root и установленный BusyBox

UPD 3:

Появилась графическая оболочка Reaver-GUI for Android

Упростит задачу тем, у кого на устройстве работает bcmon (bcm4329/4330).

Краткое руководство по использованию от MaD_Mike_Nsk на русском здесь

UPD 4:

Пример использования внешнего usb wifi свистка, подключённого через OTG кабель к телефону. От sadykovildar читать здесь.

Сообщение отредактировал derak1129 — 11.11.20, 20:51

Источник

Aircrack ng android 4pda

Приветствую, не знаю, куда написать, вот и решил сюда, думаю, что в этой ветке найдётся много знающих людей.

Как известно, существует способ взлома WiFi сети, использующей WPS авторизацию, через подбор WPS ключа. На компьютере под управлением Linux это весьма тривиальная задача и доходчиво описана в данной статье на хабре: Взломать Wi-Fi за 10 часов

Учитывая тот факт, что многие производители пихают в свои детища один и тот же пинкод, то и взлом однотипных роутеров с WPS становится совсем детской забавой, занимающей несколько секунд: Взломать Wi-Fi за… 3 секунды

Естественно пингвины — птицы ленивые, и уже состряпали для себя гуи с кнопкой «Сделать хорошо»: WPSCrackGUI

Вопрос из всего вышесказанного простой — есть ли реализация reaver, airmon-ng, airodump-ng под андроид?

Если нет, может, есть заинтересовавшиеся? Портировать это всё чудо, конечно же с целью проверки WiFi сетей на безопасность 🙂

Спасибо. С удовольствием почитаю мнения форумчан.

UPD:

Со временем в обсуждении появились ссылки на некоторые решения:

1. Тема с хабра об успешном запуске на телефоне SE Xperia Mini и Sony Xperia GO (возможно работает на всех телефонах Sony — надо проверять)

http://habrahabr.ru/post/190554/

2. Успешное использование aircrack-ng и reaver через установку Linux средствами Linux Deploy. На каком устройстве запущено неизвестно, возможно тот же Sony.

http://svedm.net/?p=426

UPD 2:

Существует утилита в виде готового apk файла, позволяющая переводить wifi модули фирмы Broadcom в режим монитора.

Сайт: http://bcmon.blogspot.ru/

Прямая ссылка на скачивание: https://bcmon.googlecode.com/files/bcmon.apk

Для работы программы требуется root и установленный BusyBox

UPD 3:

Появилась графическая оболочка Reaver-GUI for Android

Упростит задачу тем, у кого на устройстве работает bcmon (bcm4329/4330).

Краткое руководство по использованию от MaD_Mike_Nsk на русском здесь

UPD 4:

Пример использования внешнего usb wifi свистка, подключённого через OTG кабель к телефону. От sadykovildar читать здесь.

Сообщение отредактировал derak1129 — 11.11.20, 20:51

Источник

Подбор пароля Wi-Fi утилитой aircrack-ng

Данная статья написана исключительно в ознакомительных и исследовательских целях. Призываем вас соблюдать правила работы с сетями и закон, а также всегда помнить об информационной безопасности.

Введение

В начале 1990-х годов, когда Wi-Fi только появился, был создан алгоритм Wired Equivalent Privacy, который должен был обеспечивать конфиденциальность Wi-Fi сетей. Однако, WEP оказался неэффективным алгоритмом защиты, который легко взломать.

На смену пришел новый алгоритм защиты Wi-Fi Protected Access II, который сегодня применяют большинство точек доступа Wi-Fi. WPA2 использует алгоритм шифрования, AES, взломать который крайне сложно.

А где же уязвимость?

Недостаток WPA2 заключается в том, что зашифрованный пароль передается при подключении пользователей во время так называемого 4-way handshake (4-х стороннего рукопожатия). Если мы поймаем handshake, то узнаем зашифрованный пароль и нам останется лишь расшифровать его. Для этой цели мы воспользуемся aircrack-ng.

Так как же взломать?

Шаг 1. Определяем интерфейс

Для начала нужно узнать, какой сетевой интерфейс нам нужен, для этого вводим команду:

В моем случае всего три интерфейса, два из которых не имеют беспроводных расширений (no wireless extensions). Поэтому нас интересует только wlan0.

Шаг 2. Переводим сетевой адаптер в режим мониторинга

Перевод сетевого адаптера в режим мониторинга позволит нам видеть беспроводной трафик, подходящий рядом с нами. Для того чтобы сделать это, вводим команду:

Обратите внимание, что airmon-ng переименовал ваш интерфейс (у меня он стал называться mon0, но вам, все же, стоит проверить).

Шаг 3. Перехватываем трафик

Теперь, когда наш сетевой адаптер находится в режиме мониторинга, мы можем захватить, подходящий мимо нас трафик, используя команду airodump-ng. Вводим:

Обратите внимание, что все видимые точки доступа перечислены в верхней части экрана, а клиенты — в нижней части экрана.

Шаг 4. Концентрируем перехват на конкретной точке доступа.

Наш следующий шаг — сосредоточить наши усилия на одной из точек доступа и на ее канале. Нас интересует BSSID и номер канала точки доступа, которую мы будем взламывать. Давайте откроем еще один терминал и введем:

- 08:86:30:74:22:76 BSSID точки доступа

- -c 6 канал на котором работает точка доступа Wi-Fi

- WPAcrack файл в который запишется handshake

- mon0 сетевой адаптер в режиме мониторинга

Как вы можете видеть на скриншоте выше, мы сейчас концентрируемся на захвате данных с одной точки доступа с ESSID Belkin276 на канале 6. Терминал оставляем открытым!

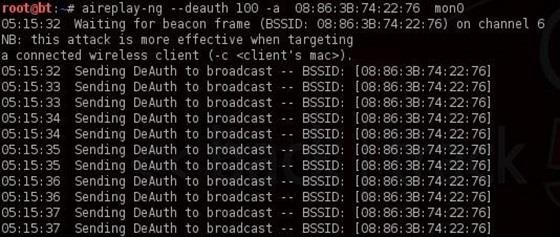

Шаг 5. Получение handshake

Чтобы захватить зашифрованный пароль, нам нужно, чтобы клиент прошел аутентификацию (подключился к Wi-Fi). Если он уже аутентифицирован, мы можем его деаутентифицировать (отключить), тогда система автоматически повторно аутентифицируется (подключится), в результате чего мы можем получить зашифрованный пароль.

То есть нам просто нужно отключить подключенных пользователей, чтобы они подключились снова. Для этого открываем ещё один терминал и вводим:

- 100 количество пользователей, которые будут деаутентифицированы

- 08:86:30:74:22:76 BSSID точки доступа

- mon0 сетевой адаптер

Теперь при повторном подключении окно которое мы оставили на предыдущем шаге поймает handshake. Давайте вернемся к нашему терминалу airodump-ng и посмотрим.

Обратите внимание на верхнюю строку справа, airodump-ng вывел: «Handshake WPA». То есть, мы успешно захватили зашифрованный пароль! Это первый шаг к успеху!

Шаг 6. Подбираем пароль

Теперь, когда у нас есть зашифрованный пароль в нашем файле WPAcrack, мы можем запустить подбор пароля. Но для этого нам нужно иметь список с паролями которые мы хотим использовать. Найти такой список можно за 5 минут в Гугле. Я, же, буду использовать список паролей по умолчанию, включенный в aircrack-ng: BackTrack darkcOde.

Открываем новый терминал и вводим:

- WPAcrack-01.cap файл в который мы записывали handshake (airodump-ng приписал в конце -01.cap)

- /pentest/passwords/wordlist/darkc0de абсолютный путь к списку паролей

Сколько времени это займёт?

Этот процесс может занять много времени. Все зависит от длины вашего списка паролей, вы можете ждать от нескольких минут до нескольких дней. На моем двухъядерном процессоре Intel aircrack-ng подбирает чуть более 800 паролей в секунду.

Когда пароль будет найден, он появится на вашем экране. Будет ли подбор пароля успешным или нет, зависит от вашего списка. Если у вас не получилось подобрать пароль по одному списку, не отчаивайтесь, попробуйте другой.

Источник

Запуск Aircrack-ng и Reaver на Android

Когда нечего делать или как я устанавливал aircrack и reaver на android.

Я подумал а не попробовать ли мне установить kali-linux на android через linux installer, но затем передумал и решил просто установить reaver и aircrack на телефон. Но тут возник вопрос как перевести WiFi в режим монитора.

В интернете про запуск reaver’a и aircrack’a под android’om информации мало, в основном на XDA-Developers. Исходя из того что я вычитал из XDA для того чтобы как перевести WiFi в режим монитора нужно компилировать/ставить на телефон кастомные драйвера для WiFi, которые, к тому же, не факт что будут работать… Ну в общем ничего хорошего я там не вычитал, разве что нашел reaver скомпилированный под android. А вот с aircrack’om вышла проблема, его я искал долго и нудно, но нашел статическую версию для armel.

Итак пол дела сделано, осталось разобраться с режимом монитора.

Опять же на XDA была статья про это, но там требовалось ставить кастомные драйвера и по моему ядро. Я подумал что это слишком, подумал может как нибудь получится без этого. Запустил на телефоне эмулятор терминала и начал колупать. В итоге выяснил что и драйвера и адаптер режим монитора поддерживают, но перевести адаптер в этот самый режим оказалось не так просто. Но добрый гугл мне помог разобратсья с этой проблемой.

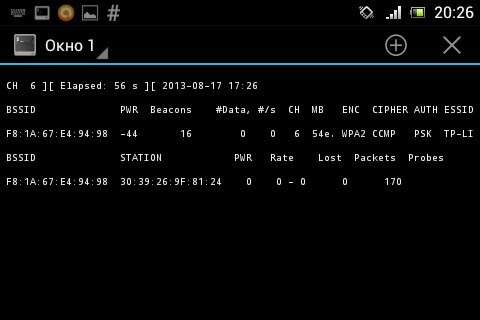

Итак уже почти все готово. Запускаем airodump-ng:

О чудо он работает.

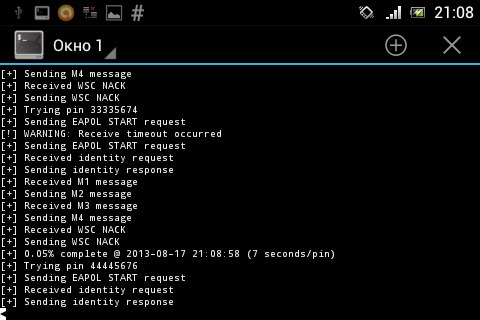

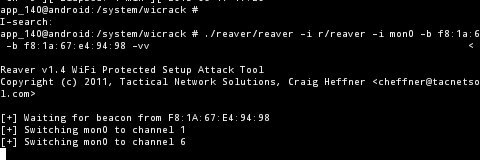

Ну впрочем теперь можно и reaver попробовать запустить:

Неужели и он работает?

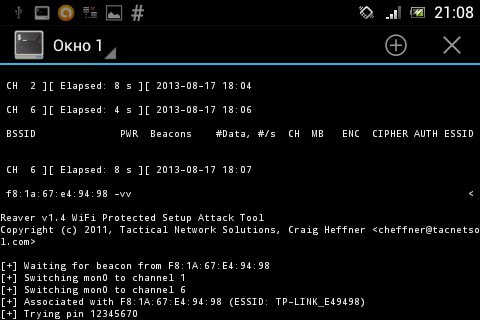

Но в каждой бочке мёда есть своя ложка дегтя:

Из выше расположенного скриншота видно что скорость перебора ключей reaver’om 7 секунд на ключ, это конечно прискорбно. Ждать пока он подберет пароль к роутеру было бы неразумно, поэтому я и не стал.

Испытуемым был SE Xperia Mini, но на более новых более мощных телефонах, думаю, процесс пойдет быстрее.

Инструкция:

Вдруг кому то пригодится.

Предупреждение! Автор за последствия ответственность не несет, все что вы делаете вы делаете на свой страх и риск.

Все что я делал, я делал на Android ICS 4.0.4 (будет ли это работать на других — не знаю, но думаю на 4.x.x должно).

Нам понадобится:

Итак приступим

Тут есть два варианта:

- Скопировать утилиты на SD карту и перемонтировать ее для выполнения;

- Перемонтировать /system для записи и скинуть туда.

Я выбрал второй способ.

Далее нам надо запустить WiFi в режиме монитора (пока будет запущен монитор WiFi будет немного нестабилен).

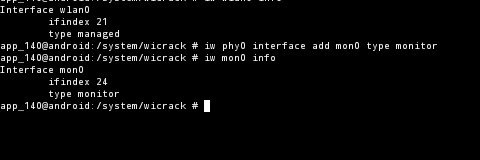

Для начала нужно создать экземпляр монитора, для этого заходим в терминал и пишем:

mon0 можно заменить на любое другое имя

В результате получим что-то вроде этого:

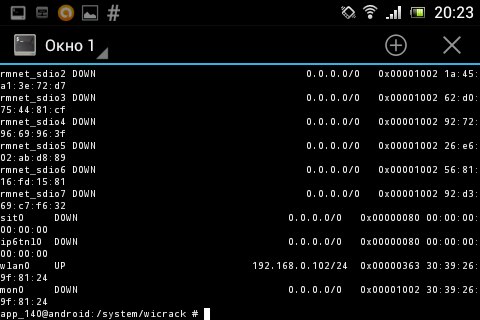

Если набрать netcfg увидим следующее:

Где wlan0 и mon0 это именно то что нам нужно.

Для работы монитора WiFi должен быть включен в настройках телефона

Осталась самая малость.

Запускаем airodump

Для остановки необходимо нажать Ctrl+C (Уменьшить громкость, затем C на англ. раскладке — справедливо для Android Terminal Emulator).

Запускаем reaver

11:22:33:44:55:66 как вы поняли нужно заменить на BSSID необходимой сети

Для остановки необходимо нажать Ctrl+C (Уменьшить громкость, затем C на англ. раскладке — справедливо для Android Terminal Emulator).

Послесловие

Перебирает reaver конечно медленно, но возможно на более новых мощных телефонах процесс пойдет быстрее.

А также кроме reaver’a имеются airbase-ng, aircrack-ng, airdecap-ng, airdecloak-ng, aireplay-ng, airodump-ng, airserv-ng, airtun-ng, besside-ng, besside-ng-crawler, packetforge-ng, wash может кому пригодятся.

А также хочу предупредить что…

- … reaver работает немного нестабильно, порой не хочет подключатся к сети.

- … монитор нужно выключать иначе будут проблемы с подключением к сетям.

UPD: Для тех у кого нет iw, его можно взять тут

Для тех у кого нет ifconfig нужно установить busybox

Для тех, у кого нет iwconfig, его можно найти тут

Источник