- Приложения расходуют интернет-трафик: как сохранить свои мегабайты

- Зачем и кому нужно знать какие приложения используют интернет-трафик

- Как узнать какие мобильные приложения расходуют интернет-трафик

- Glasswire — что за приложение

- Как правильно использовать приложение Glasswire

- Выбираем android-приложение для отслеживания трафика: CM Data Manager и «Счетчик трафика» (Lufesu Inc.), а также итоги тестирования пяти приложений

- Оглавление

- Вступление

- реклама

- CM Data Manager

- Знакомство

- реклама

- Начало работы

- Перехват и анализ трафика со смартфона при помощи Wireshark

- Дешифровка зашифрованных пакетов

- Как работает схема

- Что понадобится

- Шаг 1. Загрузка Wireshark и подключение к Wi-Fi сети

- Шаг 2. Настройка перехвата в Wireshark

- Шаг 3. Перехват и сканирование EAPOL пакетов

- Шаг 4. Дешифровка трафика при помощи PSK

- Шаг 5. Сканирование DNS и HTTP пакетов

- 1. DNS запросы

- 2. HTTP пакеты

- Заключение

Приложения расходуют интернет-трафик: как сохранить свои мегабайты

Владельцы современных мобильных устройств ежедневно пользуются интернетом, поэтому в их интересах максимально сохранить доступный трафик. Иногда случается так, что мобильный трафик исчезает без видимой причины, поэтому нужно знать, что делать в подобных ситуациях.

Зачем и кому нужно знать какие приложения используют интернет-трафик

Дело в том, что некоторые мобильные приложения могут «съедать» трафик в так называемом фоновом режиме. Они постоянно используют определённое количество данных, а владелец мобильного устройства об этом, как правило, даже не догадывается. Всё это приводит к тому, что скорость интернета значительно падает, а мегабайты незапланированно улетучиваются.

Особенно важно следить за подобными моментами тем, кто использует ограниченный пакет интернет-трафика от оператора сотовой связи, иначе в самый неподходящий момент можно неожиданно остаться без интернета. Людям, которые находятся в роуминге и платят за каждый использованный мегабайт, тоже стоит предельно внимательно относиться к таким вещам.

Как узнать какие мобильные приложения расходуют интернет-трафик

Чтобы вычислить мобильные приложения, которые расходуют интернет-трафик не по назначению, достаточно взять в руки свое устройство и выполнить простые действия:

- Зайти в настройки.

- Выбрать пункт «Передача данных».

- Нажать кнопку «Подробнее».

Эти шаги могут немного отличаться в зависимости от конкретного устройства, но общий принцип всегда остаётся таким.

Для тех, кто не знает, как следить за трафиком или просто не хочет регулярно этим заниматься, есть альтернатива — специализированные приложения. Они демонстрируют более точную и развёрнутую информацию, нежели инструменты мониторинга, встроенные в операционную систему Android.

Glasswire — что за приложение

Glasswire — это специализированное Android-приложение, которое позволяет отслеживать приём и передачу данных в режиме реального времени. У пользователя, установившего его, появляется много полезных возможностей:

- развёрнутый анализ трафика;

- детальный аудит мобильного устройства;

- контроль скорости в мобильной или Wi-Fi сети;

- контроль объёма потребленного трафика благодаря своевременному оповещению.

Основными преимуществами Glasswire являются его доступность для скачивания (приложение бесплатное) и полное отсутствие рекламы (в наше время это большая редкость). Разработчики уверяют, что приложение полностью совместимо со всеми операторами и всевозможными сетями.

К особенностям приложения Glasswire можно отнести полную конфиденциальность личных данных. У приложения нет доступа к Интернету, поэтому информация не будет передана третьим лицам.

Как правильно использовать приложение Glasswire

Чтобы начать работу с приложением Glasswire, необходимо в первую очередь установить его на мобильное устройство. Для этого нужно зайти в Play Маркет, вбить в поле поиска «Glasswire», выбрать первое приложение из предлагаемых и нажать кнопку « Установить ».

После установки останется открыть приложение и можно начинать работать.

При открытии приложения сразу появляется график трафика. Его можно настроить, выбрав нужный период (из предложенных вариантов или задать свой).

Источник

Выбираем android-приложение для отслеживания трафика: CM Data Manager и «Счетчик трафика» (Lufesu Inc.), а также итоги тестирования пяти приложений

Оглавление

Вступление

Мы продолжаем рассматривать приложения, которые позволяют отслеживать входящий трафик на мобильном устройстве. В прошлом обзоре были протестированы три довольно-таки интересных утилиты: 3G Watchdog, Check Data Usage и My Data Manager. Программы показали себя как нельзя хорошо, поэтому их конкурентам придется несладко.

реклама

Теперь же речь пойдет о заключительной паре приложений; надеемся, что и среди них будут достойные решения. Это утилита CM Data Manager именитого разработчика и наглядная программа «Счетчик трафика» (Lufesu Inc.). И сравнение обещает быть интересным! А в самом конце мы традиционно соберем все данные в таблицу и подведем итоги.

В качестве тестового оборудования использовались следующие устройства:

- Смартфон Xiaomi Redmi Note 3 Pro (OC Android 7.1, Resurrection Remix 5.8.х, процессор Snapdragon 650 64 бит, 6 х 1800 МГц, видеосопроцессор Adreno 510, 2 Гбайта ОЗУ);

- Смартфон Jinga Basco M500 3G (OC Android 5.1, процессор MediaTek MT6580, 4 х 1300 МГц, видеосопроцессор Mali-400 MP2, 1 Гбайт ОЗУ);

CM Data Manager

Знакомство

На мой взгляд, компания Clean Master сейчас настолько «вросла» в мобильные приложения, что у них существуют программы практически во всех нишах. Вот и для контроля трафика разработчики выпустили утилиту с незатейливым названием CM Data Manager.

Основные возможности CM Data Manager:

- Удобный и легкий: менее 5 Мбайт, отображает информацию о данных в реальном времени. Настраивается за секунды вводом простой информации.

- Профессиональный и полностью бесплатный: полная защита мобильных данных и никакой оплаты.

- Умный и точный: отправляет предупреждение, когда приложения расходуют данные или при приближении к лимиту. Показывает место в текущем цикле данных.

- Мониторинг использования данных: отслеживание использования мобильных данных «24/7» и мгновенное отображение точной информации. Нет необходимости набирать текст или ждать снова.

реклама

Начало работы

На удивление, при первом запуске CM Data Manager нам не «вынесут мозг» вводными описаниями, разнообразными настройками и прочими вещими. Нам просто скажут, что утилита предназначена для отслеживания использования трафика в режиме реального времени и отправят на индивидуальное ознакомление с приложением.

Уже в главном меню мы заметим индикатор потребленного трафика с подробным описанием, указанием наиболее нагружаемых интернет приложений и прочего. Отдельно вынесены пункты по тестирование скорости сети, брандмауэр и возможность поделиться своей Wi-Fi сетью.

При ненастроенном приложении к всему вышеуказанному добавится виртуальная клавиша «Установить месячный план». Вот с нее-то нам и следует начать, установив общее количество потребляемого трафика за месяц и дату оплаты. К сожалению, в данной программе больше нет никаких настроек по трафику, не говоря уже про общие тарифные планы, звонки, сообщения… С этой точки зрения CM Data Manager отстает практически от всех свои аналогов.

Если говорить о статистике интернет-трафика, то кроме индикатора данных за один день в приложении есть подробная статистика по месяцам и по каждому приложению в отдельности.

Также мы можем в режиме реального времени наблюдать за потреблением интернета тем или иным приложением. При этом время фиксируется каждый час и дополняется информацией о скорости сети. Интересная штука, но вот прикладного применения к ней даже и придумать не смог.

Источник

Перехват и анализ трафика со смартфона при помощи Wireshark

Этот вид мониторинга может показаться агрессивным, однако имейте ввиду, что ваш провайдер также хранит эти данные в логах и имеет право продавать информацию на сторону.

Допустим, нужно узнать, какие приложения используются на телефоне. Если вы находитесь в одной Wi-Fi сети с целевым устройством, задача решается очень просто. Достаточно запустить Wireshark и сконфигурировать несколько параметров. Мы будем использовать эту утилиту для расшифровки трафика, зашифрованного при помощи WPA2, и после анализа выясним, какие приложения запущены на телефоне.

Хотя сеть с шифрованием лучше, чем без, разница исчезает, когда злоумышленник и вы находитесь в одной сети. Если кто-то еще знает пароль к Wi-Fi сети, которую вы используете, при помощи WireShark легко выяснить, чем вы занимаетесь сию секунду. Кроме того, злоумышленник может узнать все приложения, запущенные на телефоне, и сосредоточиться на тех, которые потенциально могут быть уязвимыми.

Дешифровка зашифрованных пакетов

Когда в вашей Wi-Fi сети используется шифрование при помощи технологии WPA2, безопасность сессии основана на двух составляющих. Во-первых, пароль, используемый для генерации гораздо более длинного числа (PSK или pre-shared key). Во-вторых, собственно само рукопожатие, происходящее во время установки соединения. Если злоумышленник получает PSK к Wi-Fi и наблюдает, как вы подключаетесь к сети (или на некоторое время сбрасывает ваше соединение), то впоследствии сможет расшифровать ваш Wi-Fi трафик и узнать, чем вы занимаетесь.

Содержимое HTTPS сайтов будет недоступно, однако HTTP сайты и другие небезопасные HTTP запросы приложений на вашем телефоне будут в открытом виде. Вроде на первый взгляд не такая большая удача, однако очень быстро можно узнать многое о типе устройства, и какие приложения запущены. Кроме того, будут видны DNS запросы для резолвинга доменов, что поможет в идентификации активных приложений и сервисов.

Как работает схема

Для реализации атаки необходимо выполнение нескольких условий. Во-первых, нужен пароль. Кроме того, нужно быть рядом с жертвой для перехвата трафика и уметь отключить целевое устройство от сети для повторного подключения. Мы запустим Wireshark, выполним настройки, связанные с дешифровкой Wi-Fi пакетов, добавим PSK и дождемся EAPOL пакетов с целевого устройства, пытающегося подключиться к сети.

Для анализа поведения целевого устройства будем использовать фильтры с целью выделения искомых DNS и HTTP пакетов. Полный список доменов, для которых устройство выполняет резолвинг, также будет доступен после завершения перехвата. Эта информация пригодится для выяснения, какие службы используются даже в фоновом режиме.

Что понадобится

Вам понадобится карта беспроводного сетевого адаптера с режимом мониторинга (беспроводной сети) и смартфон с iOS или Android, подключенный к Wi-Fi, которую вы собираетесь мониторить. Вы можете попрактиковаться на открытой сети, чтобы примерно понимать, какие результаты вы получите, поскольку вначале расшифровка может не сработать. Кроме того, вам нужно знать пароль и имя сети, которую вы хотите мониторить. В этом случае вы сможете вычислить ключ PSK, позволяющий дешифровать трафик в режиме реального времени.

Шаг 1. Загрузка Wireshark и подключение к Wi-Fi сети

Загрузите и установите Wireshark, после чего подключитесь к целевой Wi-Fi сети. Если вы планируете использовать PSK, а не сетевой ключ, нужно сделать вычисления при помощи WPA PSK Generator, поскольку во время перехвата у вас может не быть доступа к интернету (зависит от используемой карты).

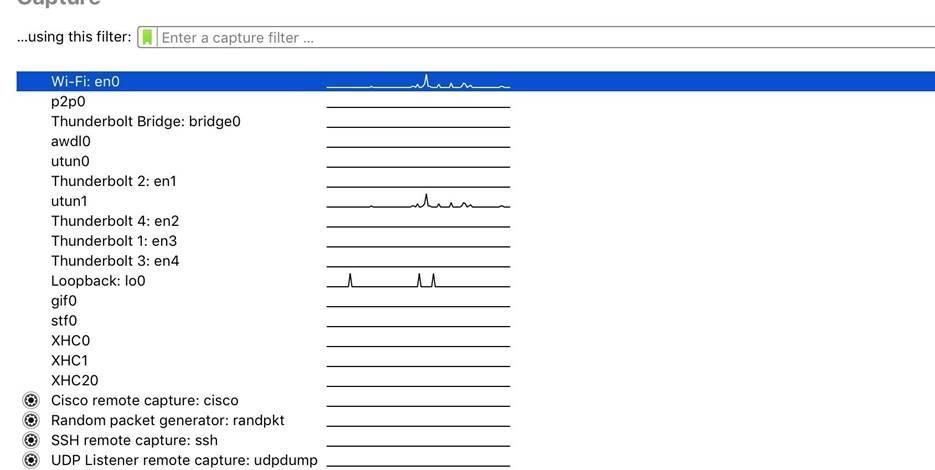

После установки откройте Wireshark и взгляните на перечень сетевых интерфейсов. Перед началом перехвата нам понадобится настроить некоторые опции, чтобы карта перехватывала в нужном режиме.

Рисунок 1: Перечень сетевых интерфейсов

Шаг 2. Настройка перехвата в Wireshark

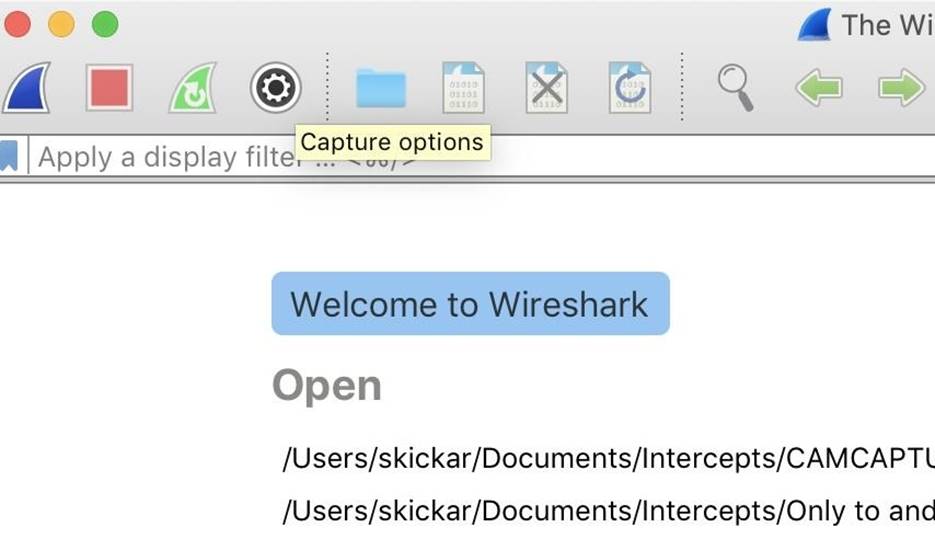

В меню Wireshark кликните иконку в виде шестеренки, чтобы зайти в раздел «Capture options»

Рисунок 2: Интерфейс Wireshark

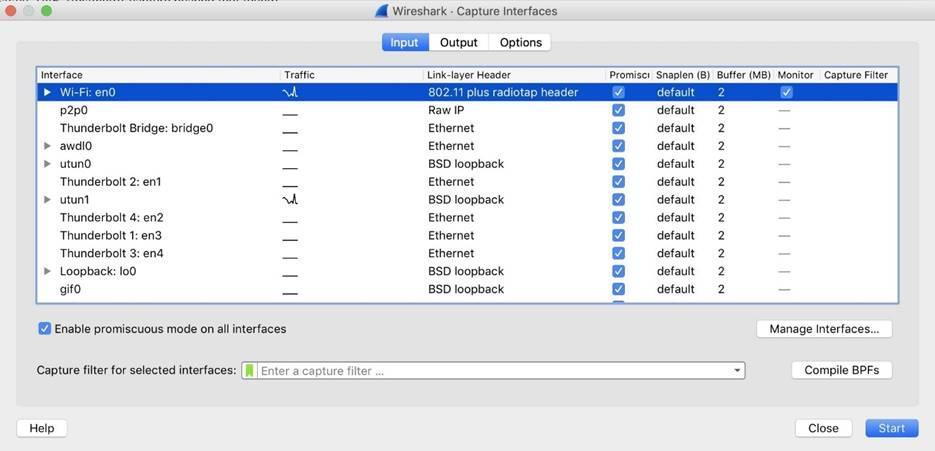

Появится окно Capture Interfaces (Интерфейсы перехвата), как показано на рисунке ниже.

Рисунок 3: Перечень интерфейсов

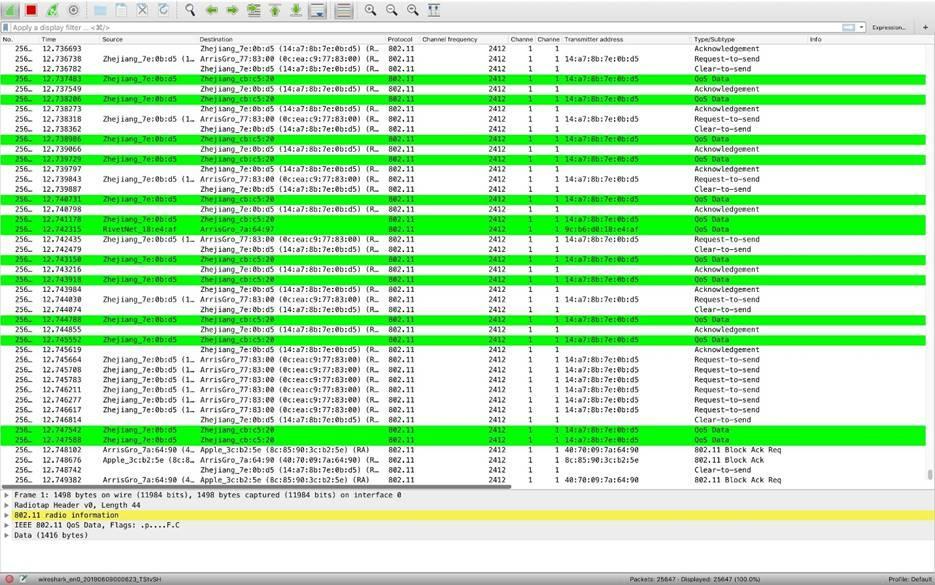

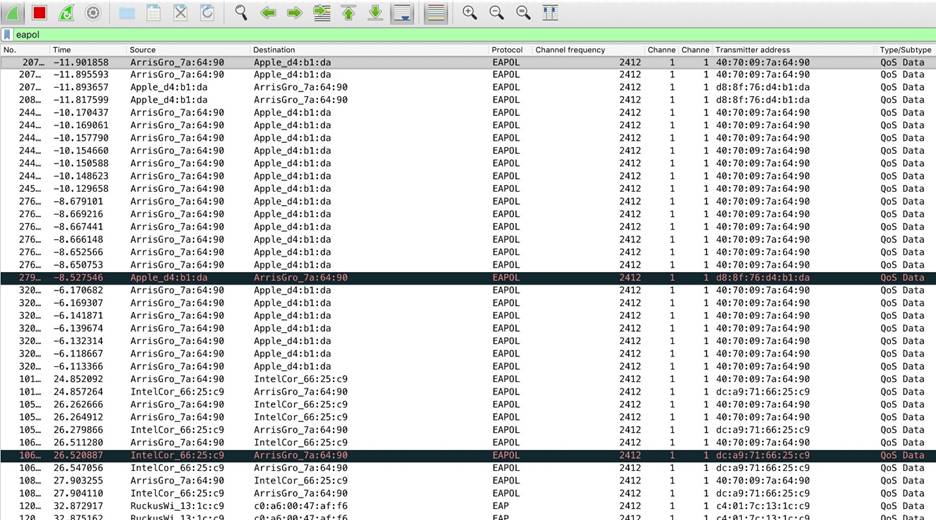

Шаг 3. Перехват и сканирование EAPOL пакетов

Если вы не подключены к сети, где находится цель, то не увидите ни одного пакета, поскольку можете оказаться в другом случайном канале. Причина заключается в неспособности Wireshark на переключение канала, в котором находится беспроводной сетевой адаптер.

Рисунок 4: Перехваченные пакеты

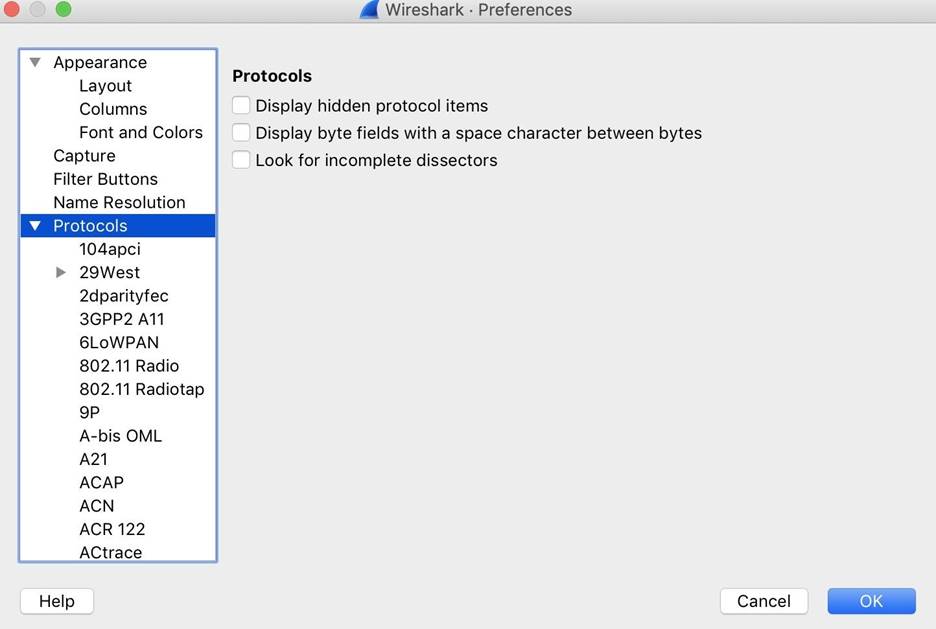

Шаг 4. Дешифровка трафика при помощи PSK

Теперь, когда у нас появились рукопожатия, можно приступать к расшифровке трафика. Вначале нужно добавить сетевой пароль или PSK. Зайдите в выпадающее меню «Wireshark» и выберите раздел «Preferences». Затем кликните на «Protocols».

Рисунок 5: Настройки, связанные с протоколами

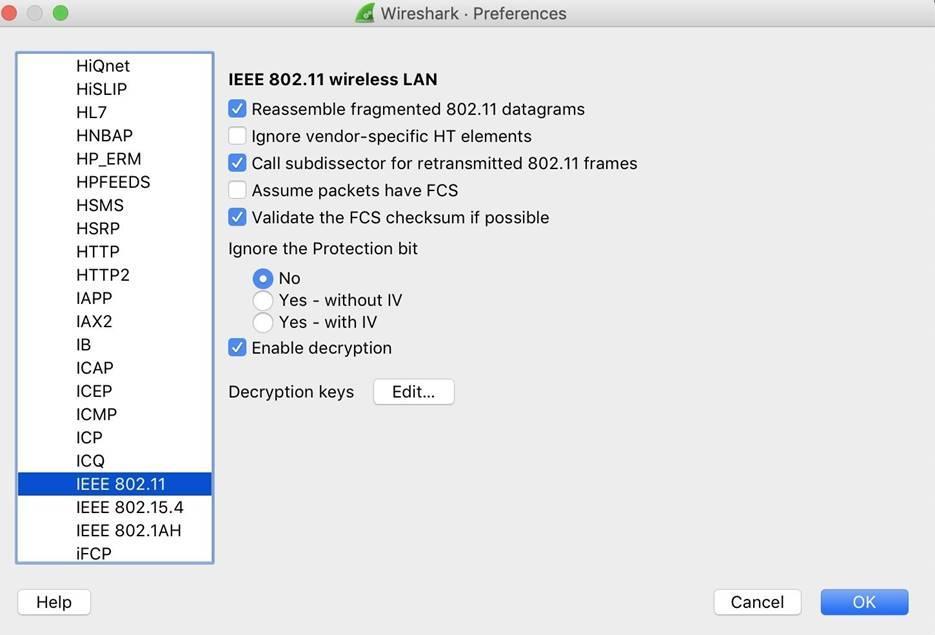

В разделе Protocols выберите «IEEE 802.11» и кликните на флажок «Enable decryption». Для добавления сетевого ключа кликните на «Edit», рядом с надписью «Decryption keys». В открывшемся окне добавьте пароли и PSK.

Рисунок 6: Активация дешифровки

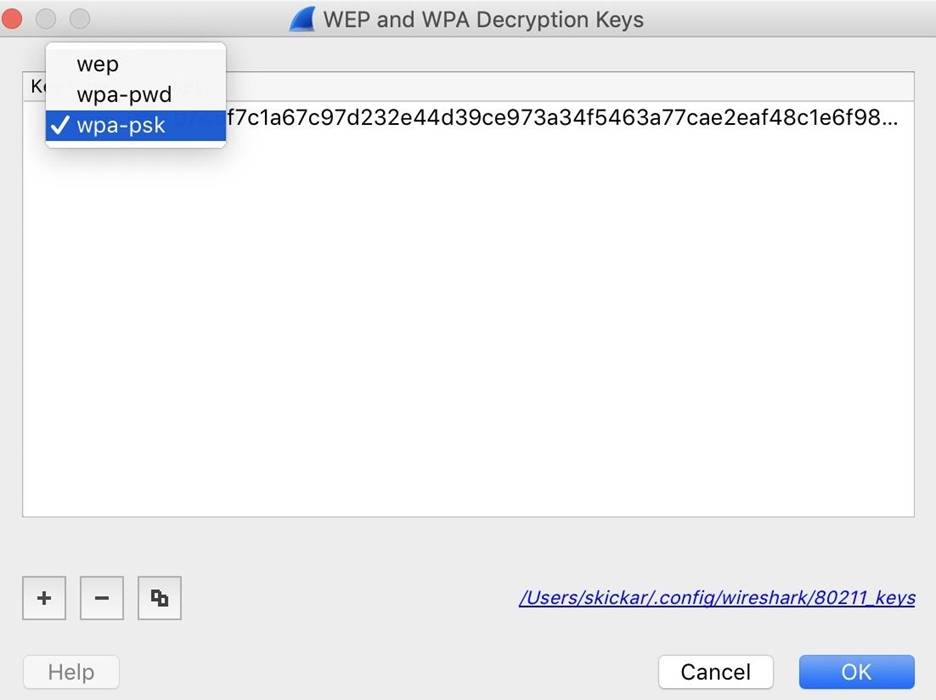

В меню выберите «wpa-psk» и скопируйте ваш ключ. Нажмите кнопку Tab и сохраните изменения, кликнув на «OK».

Рисунок 7: Добавление ключа

По завершению процедуры кликните на «OK» в разделе Preferences. Теперь Wireshark должен пересканировать и попробовать дешифровать все перехваченные пакеты. По некоторым причинам эта схема может не сработать. У меня практически всегда работало при наличии качественного рукопожатия (EAPOL) и при переключении между сетевым паролем и PSK. В случае успешной расшифровки мы можем перейти к следующему шагу и проанализировать трафик для выяснения, какие приложения работают на устройстве.

Шаг 5. Сканирование DNS и HTTP пакетов

После снятия защиты с трафика, можно приступать к расшифровке пакетов и выяснению, чем занимаются устройства в Wi-Fi сети, по которым получены рукопожатия, в режиме реального времени.

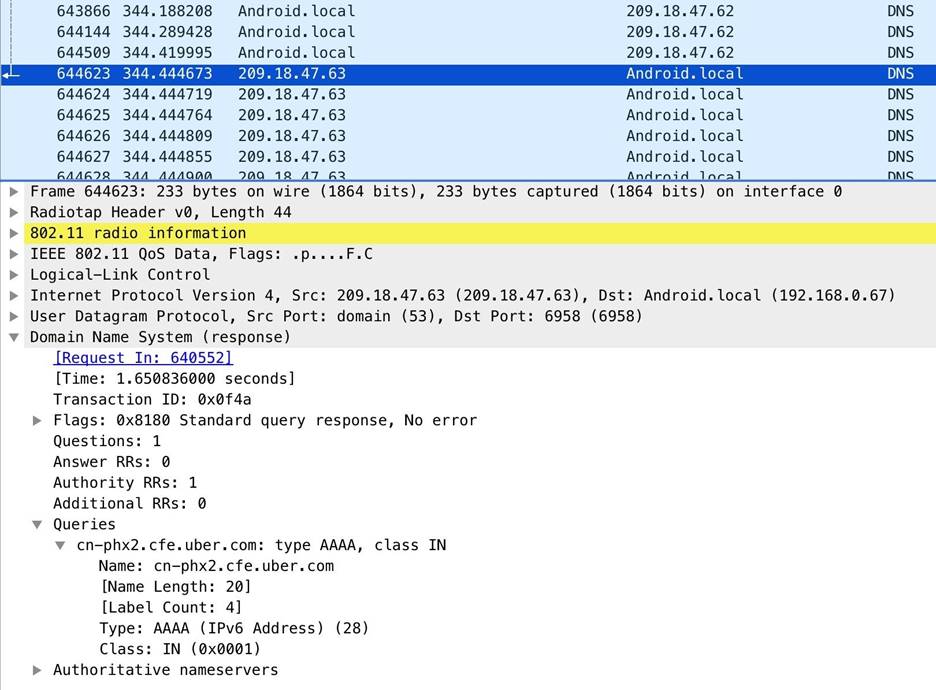

1. DNS запросы

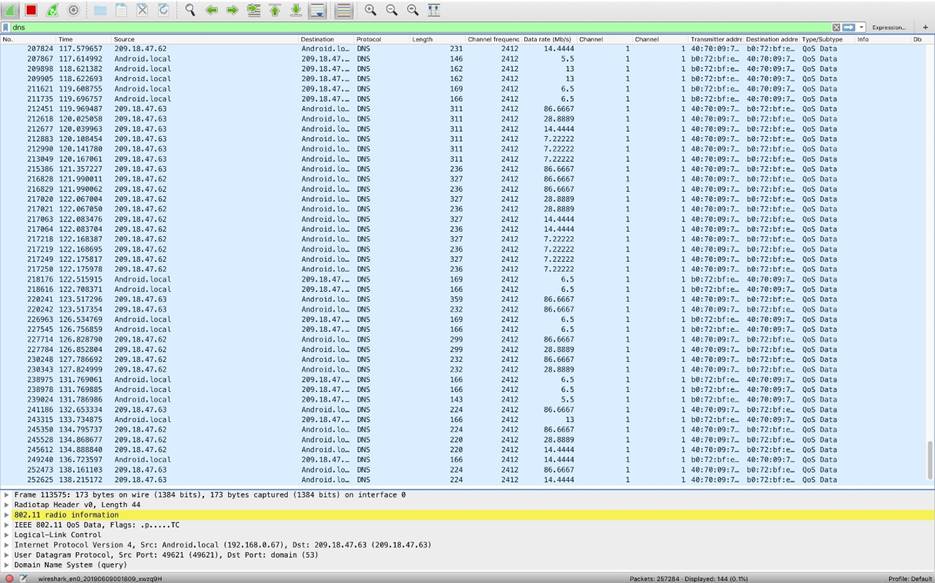

Просмотр интересных пакетов начнем с DNS запросов, используемых приложением для проверки неизменности IP-адресов, к которым происходит подключение. Обычно происходит обращение к именам доменов, содержащих имена приложений, что значительно упрощает идентификацию программы, которая работает на iPhone и Android и выполняет запросы.

Для отображения этих запросов воспользуемся фильтрами dns и http, позволяющих выявить наиболее явные следы, оставляемые приложениями в сети. Вначале в поле фильтра введите dns и нажмите Enter. Если не сработает, попробуйте переключаться между PSK и паролем несколько раз. Иногда помогает.

Рисунок 8: Перечень DNS запросов

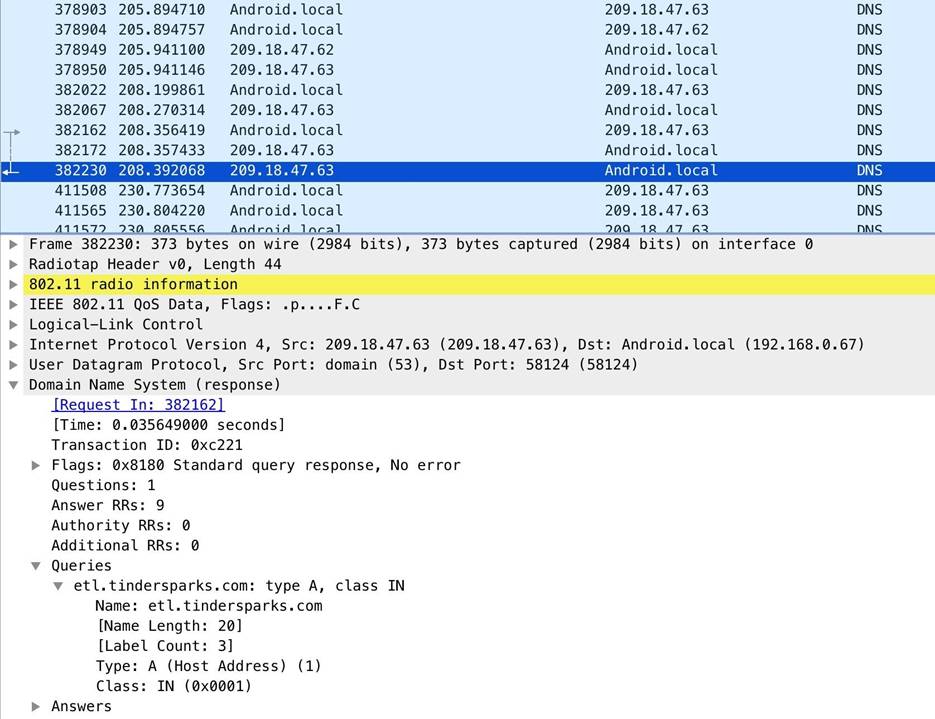

Если ваша цель любит бывать на сайтах знакомств, вы можете увидеть ответ ниже. Например, Tinder обращается к домену Tindersparks.com. Этот запрос – один из наиболее очевидных. Кроме того, могут быть подключения ко многим другим похожим сервисам.

Рисунок 9: Пример обращения к домену Tindersparks.com

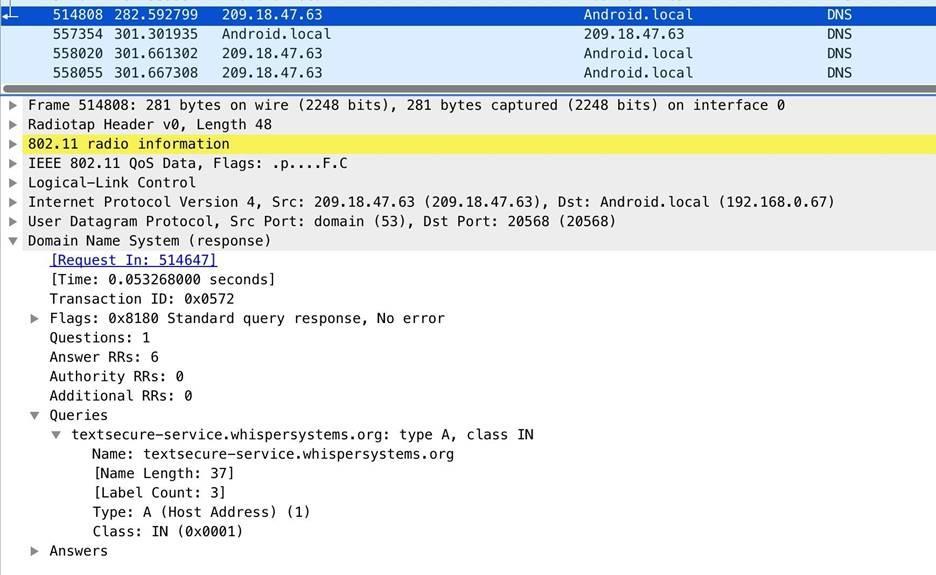

Использование приложения Signal – хорошая идея, но в связке с VPN еще лучше. Причины? Даже при открытии Signal происходит взаимообмен, показанный ниже, что свидетельствует о коммуникации через мессенджер с шифрованием.

Рисунок 10: Пример запроса мессенджера Signal

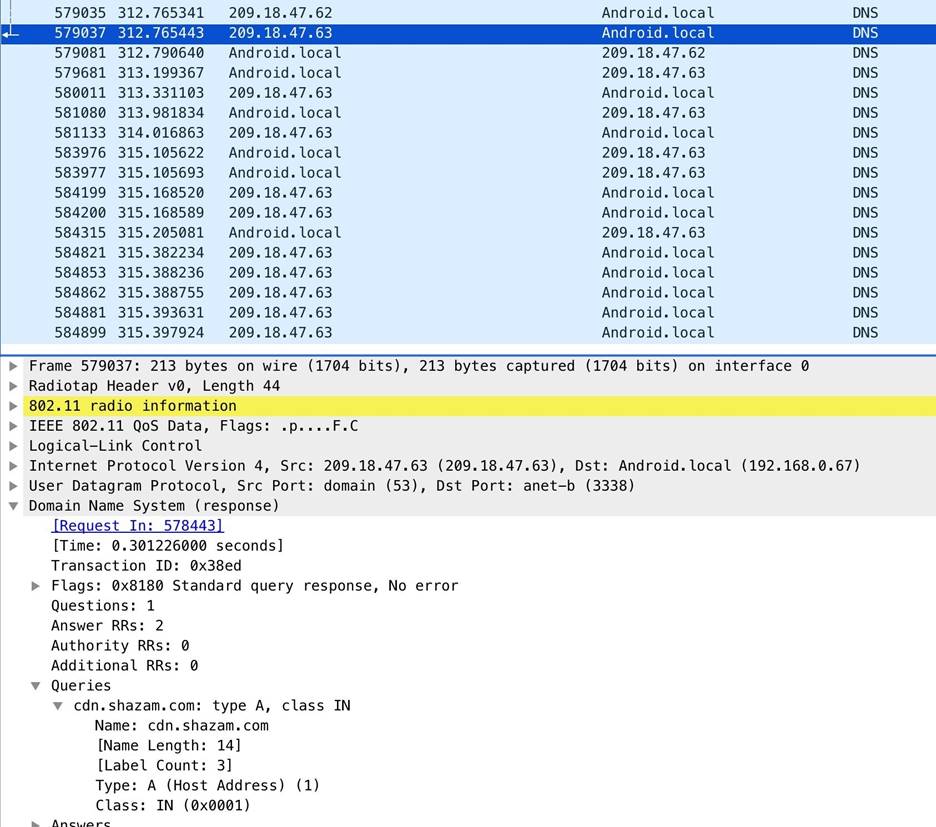

Во время прослушивания песен в приложении Shazam создаются следующие запросы:

Рисунок 11: Пример запроса во время прослушивания песен в Shazam

При открытии Uber создаются запросы следующего содержания:

Рисунок 12: Пример запроса при открытии приложения Uber

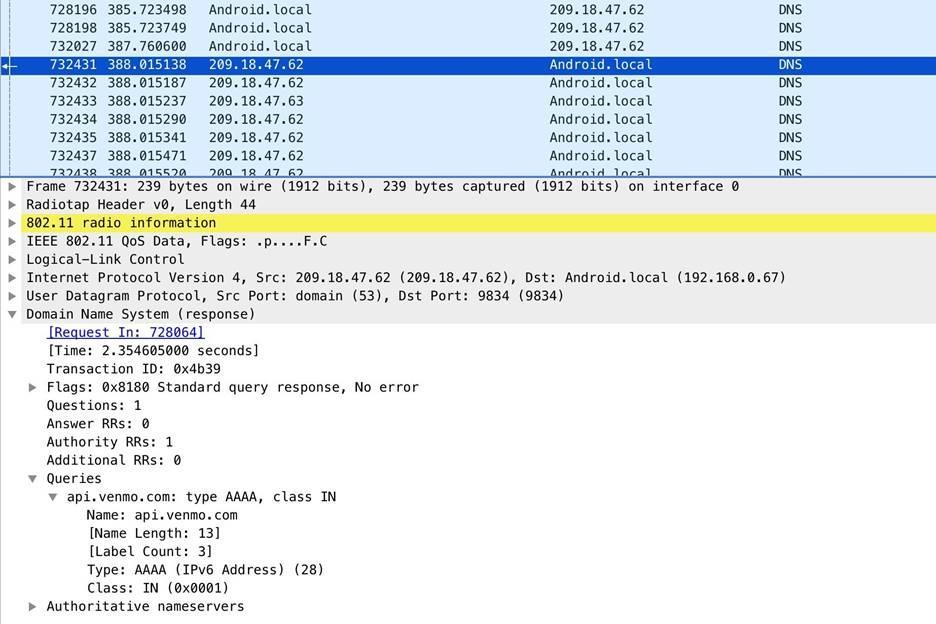

Ниже виден эффект, возникающий при открытии Venmo (приложение для перевода денежных средств). Удачный момент для перенаправления запроса куда-нибудь в другое место.

Рисунок 13: Пример запроса, отправляемый приложением Venmo

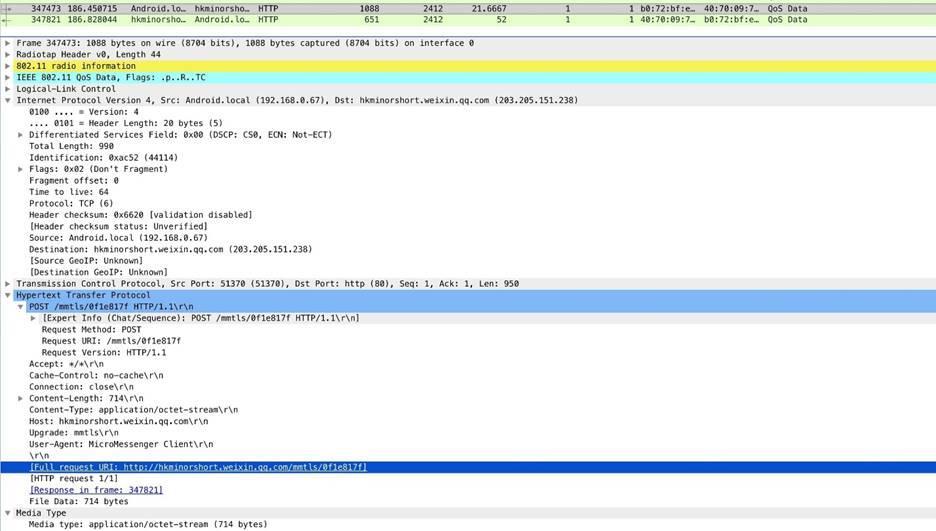

2. HTTP пакеты

Далее мы можем наблюдать несколько небезопасных web-запросов, используя фильтр http, которые содержат параметры навроде useragent, позволяющих опознать тип устройства. Эту информацию можно посмотреть, кликнув на пакете и зайдя во вкладку «Hypertext Transfer Protocol».

Рисунок 14: Пример содержимого раздела Hypertext Transfer Protocol у пакета

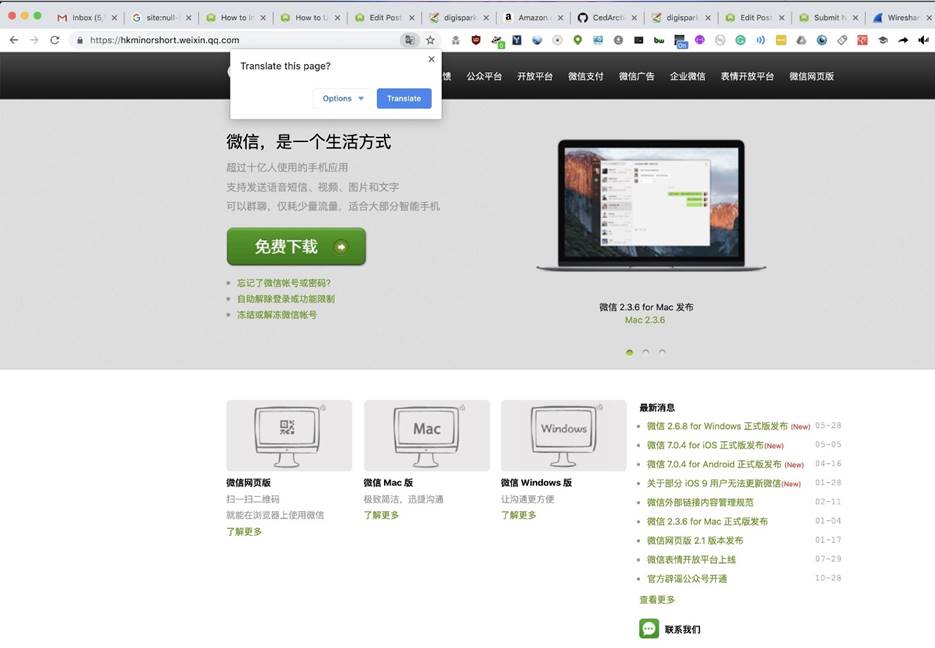

В этом примере видны небезопасные HTTP запросы к серверу чата. Что же получается? Простое изучение содержимого пакета и резолвинг имени домена говорит об использовании приложения WeChat, установленного на телефоне. Более того, исходящие сообщения шифруются не полностью.

Рисунок 15: Сайт приложения WeChat

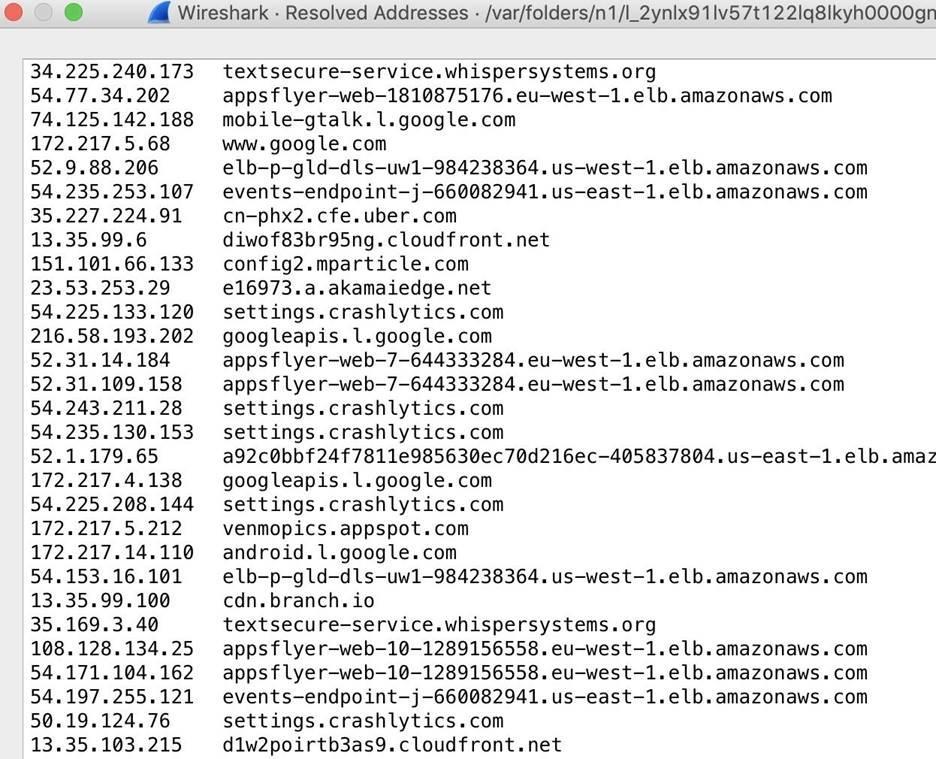

Если мы хотим увидеть всю историю резолвинга, то можем зайти во вкладку «Statistics» и выбрать «Resolved Addresses» для просмотра всех доменов, которые были преобразованы во время перехвата. Здесь должен быть полный список служб, к которым подключалось устройство через запущенные приложения.

Рисунок 16: Список доменов, к которым проходило подключение

Вышеуказанный список позволяет еще быстрее понять, что представляет собой целевое устройство.

Заключение

Этот вид мониторинга может показаться агрессивным, однако имейте ввиду, что ваш провайдер также хранит эти данные в логах и имеет право продавать информацию на сторону. Если вы хотите защититься от слежки подобного рода, начните пользоваться VPN, что позволяет скрыть даже локальный трафик при помощи надежного шифрования. В других местах, где вы, вероятно, можете делать что-то конфиденциальное через ненадежное соединение, используйте сотовую систему передачи данных для предотвращения подобного рода атак.

Надеюсь, это руководство, посвященное перехвату Wi-Fi трафика при помощи Wireshark, вам понравилось.

Источник