- Android Backdoor Origin — как удалить и чем опасен вирус?

- Что такое Android Backdoor Origin?

- Чем опасен Android Backdoor Origin?

- Как удалить Android Backdoor Origin?

- Android backdoor 303 origin что это

- Android Backdoor 114, 183 Origin – как удалить со смартфона или планшета опасный вирус

- Что такое Android Backdoor 114 и 183

- Android Backdoor 114 Origin – как удалить

- Android.Backdoor.114.origin

- Android.Backdoor.395

- Техническая информация

- Рекомендации по лечению

- Демо бесплатно на 14 дней

Android Backdoor Origin — как удалить и чем опасен вирус?

В прошлом году был обнаружен новый вирус под названием Android Backdoor Origin, который установлен по умолчанию в операционной системе Android некоторых смартфонов.

Сотрудники антивирусного программного обеспечения Dr. Web поделились подробностями о новом трояне, а также информацией о том, что необходимо сделать, чтобы удалить Android Backdoor Origin.

Что такое Android Backdoor Origin?

Вирус, который получил полное название Android.Backdoor.114.origin, был обнаружен в середине сентября прошлого года. Сотрудники Dr.Web связались с производителями смартфонов, чтобы они приняли меры по удалению трояна в официальной прошивке. Тем не менее, некоторые устройства все еще заражены.

По словам сотрудников Dr.Web, вредоносная программа была обнаружена внутри планшета Oysters T104 HVi 3G под видом приложения GoogleQuickSearchBox.apk. Должны отметить, что данное приложение поставляется с предварительно установленной версией Android.

Чем опасен Android Backdoor Origin?

Android Backdoor Origin является довольно опасным вирусом, который имеет права суперпользователя. В частности, главная задача трояна заключается в передачи данных об устройстве, а также самом владельце смартфона.

Android Backdoor Origin может получить практически любую информацию, например, MAC адрес устройства, номер модели, список приложений, установленных на устройстве, версию операционной системы и многое другое.

После того, как злоумышленник получил необходимые данные от вируса, он может отправить дополнительные команды, чтобы получить какую-либо выгоду или навредить владельцу устройства.

Как удалить Android Backdoor Origin?

В большинстве случаев, вирус на Android распространяется под видом поддельного приложения, которое пользователь может загрузить с Google Play Store. Вы можете прочитать, как определить поддельное приложение.

Однако, Android Backdoor Origin находится в системе Android еще до того, как пользователь включил его. Иными словами, если вы обнаружили вирус Android Backdoor Origin на своем устройстве, это не ваша вина. Обратитесь к производителю смартфона, чтобы решить проблему.

Если вы хотите удалить Android Backdoor Origin самостоятельно, тогда поищите в интернете, как переустановить прошивку. Используйте только проверенную прошивку, которая получила много положительных отзывов от других пользователей.

Если вы не знаете, как переустанавливать прошивку, тогда обратитесь к специалистам, которые помогут вам сделать это, тем самым удалить Android Backdoor Origin.

Источник

Android backdoor 303 origin что это

Новые темы необходимо создавать только в корневом разделе! В дальнейшем они будут обработаны модераторами.

Обсуждение BQ-mobile BQS-5520 Mercury

Описание | Обсуждение »

- Перед тем как задать вопрос, посмотрите FAQ по Android OS и Глоссарий . Уважайте своё и чужое время.

- Для обсуждения и поиска сторонних программ/игр пользуйтесь разделами:ПрограммыиИгры.

- Для сравнения устройства с конкурентами и по вопросам выбора устройств обращайтесь в раздел:Выбор и сравнение.

- Доступный объем оперативной памяти и памяти для установки приложений обсуждается в теме:Сколько памяти у вас в аппарате?

- Результаты тестов производительности Android устройств смотрите в теме:Benchmark

- Перед размещением фотографии ознакомьтесь с темойРабота с изображениями на форуме

- Сообщения, не относящиеся к теме обсуждения (оффтоп), удаляются без предупреждения.

ОС Android 6.0

2 micro SIM и слот для карт памяти

Проц: МТК6737 4х1.3 (реально 1.25)

Память: 2Гб RAM/16Гб ROM

Экран 5.5″ IPS Full Lamination, 1280×720 pix, тач на 5 касаний

Диапазоны: GSM 850/900/1800/1900 MHz, 3G WCDMA 900/2100MHz, GPRS, EDGE, LTE : FDD B1 (2100MHz), B3 (1800MHz), B7 (2600MHz), B20 (800MHz)

WiFi: 802.11 a/b/g/n 2,4+5ГГц

Bluetooth 4.1

HotKnot

Индикатор событий

Камеры: тыловая 13 мпикс (двойная вспышка), фронатльная 8 мпикс (одинарная вспышка)

Батарея 3650 мАч

Датчики: освещения, приближения, акселерометр.

Габариты, вес: 154 х 78 х 9 мм, 154 гр

Источник

Android Backdoor 114, 183 Origin – как удалить со смартфона или планшета опасный вирус

Мы продолжаем публикацию материалов о вредоносном программном обеспечении и способах «лечения» заражённого устройства. Дело в том, что сейчас все чаще можно наблюдать картину, когда «троянец» уже предустановлен на телефон (планшет) в качестве одного из системных приложений. Как правило, их вредоносное воздействие осуществляется незаметно для владельца устройства.

Одним из таких «героев» и является Android.BackDoor – серия троянцев, которые заражают Андроид-устройства (об одном зловреде из этого семейства мы уже рассказывали на нашем сайте). Такие приложения предназначены для выполнения команд, поступающих от злоумышленников – будь то открывание URL, отправка СМС сообщений, сбор информации или загрузка опасных программ.

Что такое Android Backdoor 114 и 183

Android Backdoor 114 origin – одно из самых вредоносных приложений, появившееся совсем недавно. В прошлом году аналитики «Доктор Веб» впервые столкнулись с этой проблемой. Внедряясь в прошивку телефона (планшета), он стал головной болью тысяч пользователей, ведь стандартные способы борьбы здесь зачастую бессильны.

Бэкдор распространяется при помощи:

- безобидных приложений, модифицированных его создателями;

- предустановленного софта на Андроид.

В одном из последних сообщений о заражении, упоминается предустановленное приложение GoogleQuickSearchBox.apk, обнаруженное на планшете Oysters T104 HVi 3G.

Замечено, что троянец Android Backdoor 213 origin может транспортировать рассматриваемый бэкдор. При этом он удаляет одно из оригинальных приложений, находящихся в системном каталоге, а на его место устанавливается измененная версия, в которой находится Android Backdoor 114 origin.

На что же способно вредоносное приложение? Оно может собирать с зараженного объекта различную информацию и отправлять полученные данные на специальный (управляющий) сервер.

Стоит упомянуть, что спектр собираемой информации достаточно широк (зависит от модификации).

Злоумышленникам открывается доступ к следующим данным:

- IMEI-, IMSI-идентификатор и уникальные идентификаторы устройства, МАС-адреса (устройства и Bluetooth-передатчика);

- тип зараженного устройства и версия Андроид;

- параметры из конфигурации зараженного файла и название программного пакета, в котором он находится;

- API-версия операционной системы и тип сетевого подключения;

- перечень программ, которые находятся в системном каталоге или установленные пользователем;

- объем занятого и доступного места на внутренней памяти или флешке;

- название и производитель устройства, идентификатор страны;

- наименование и секретные коды операторов мобильной связи (Mobile Network Code, Mobile Country Code).

Основная же задумка мошенников состоит в том, чтобы обеспечить возможность активации такой опции, как «Установка приложений из неизвестного источника» и незаметная загрузка, а так же неконтролируемое удаление и установка программ.

В результате даже соблюдение всех мер безопасности не спасает владельца зараженного телефона. Бэкдор сумеет изменить необходимые настройки, чтобы загружать всевозможные вредоносные, нежелательные или рекламные приложения.

Например, Android Backdoor 183 origin – характеризуется установкой Time service и Monkey test, которые восстанавливаются после удаления с Андроид. Известен путь к этому приложению: /system/app/providerdown.

Android Backdoor 114 Origin – как удалить

Специалисты утверждают, что стандартные способы не принесут никакого результата. Тогда как удалить Android Backdoor Origin, представляющийся системным файлом? Для этого понадобится:

- приобрести полный root-доступ, что может быть крайне опасно, да и не всегда возможно;

- или установить «чистый» образ операционной системы, которая повлечет за собой потерю всей имеющейся информации, если нет резервной копии.

Общие рекомендации по лечению таковы:

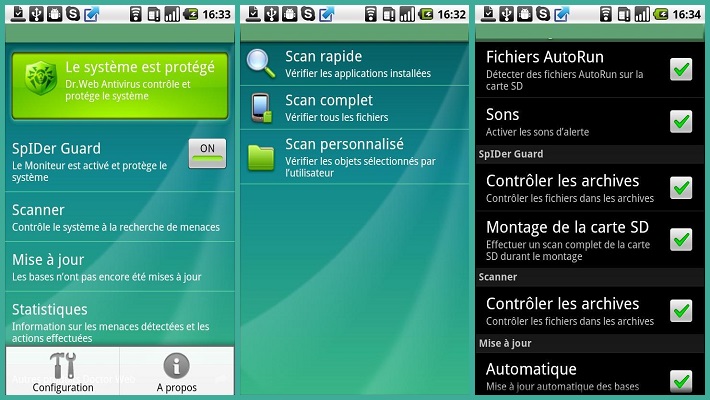

Установить любое антивирусное приложение (к примеру, Dr.Web или avast! Mobile Security) и провести полное сканирование планшета (телефона), чтобы узнать путь, подлежащий удалению (в случае с Backdoor 114 это, скорее всего, будет /system/app/HTMLViewer.apk/).

Получить полные Root-права (поскольку мы будем иметь дело с системными приложениями);

найти и удалить вредоносный файл по адресу, который указал антивирус с помощью файлового менеджера, работающего с рут (Root Explorer (File Manager).

Ещё есть возможность (для лицензионных пользователей) – обратиться в службу тех. поддержки того же «Доктор Веб» с просьбой получить утилиту очистки.

Надеемся, что по прочтении этого материала вам удалось нейтрализовать вредоноса, однако владельцам Андроид стоит постоянно быть начеку и выполнять периодически антивирусное сканирование своего устройства, что позволит вовремя выявить и обезвредить опасные программы. Если же вирус обнаружен непосредственно в прошивке, лучше обратиться к производителю телефона (планшета) с просьбой о замене (обновлении) образа ОС.

Источник

Android.Backdoor.114.origin

Добавлен в вирусную базу Dr.Web: 2015-09-19

Описание добавлено: 2015-09-18

SHA1: 0fa5de0dab4d140d2aaec74279ffbae89ab90429

de52bed8e2c5e0198f379098d4fd3ce433a8d81d

Троянец-бэкдор, работающий на мобильных устройствах под управлением ОС Android. Может распространяться в модифицированных вирусописателями безобидных приложениях, а также быть предустановленным злоумышленниками непосредственно на смартфоны и планшеты, приобретаемые пользователями. Некоторые версии Android.Backdoor.114.origin могут распространяться другими вредоносными программами, в частности, троянцем Android.Backdoor.213.origin, который вначале пытается удалить из системного каталога одно из оригинальных приложений, после чего устанавливает вместо него троянскую версию, содержащую одну из модификаций Android.Backdoor.114.origin.

В зависимости от типа зараженного устройства, а также своей модификации, Android.Backdoor.114.origin собирает и отправляет злоумышленникам следующие данные:

- («andorid_id», MyUtils.getAndroidId(ctx))) – уникальный идентификатор устройства;

- («bt_mac», MyUtils.getBluetoothMac())) – MAC-адрес Bluetooth-передатчика;

- («is_pad», «y» )) – тип зараженного устройства (флаг «y» для планшета и флаг «n» для смартфона);

- («seq», cf.seq)), («from», cf.from)) – параметры из конфигурационного файла троянца;

- («mac», MyUtils.getMacAddress(ctx))) – MAC-адрес устройства;

- («imsi», pad.getIMSI())) – IMSI-идентификатор;

- («version», «v20140806»)) – версия вредоносного приложения;

- («android_ver», pad.getSysVersion())) – версия операционной системы;

- («api_level», String.valueOf(MyUtils.getApiLevel()) – версия API операционной системы;

- («wifi», «1») – тип сетевого подключения (флаг «1», если подключение произведено по Wi-Fi, в ином случае используется флаг «0»);

- («apk_name», ApkUtils.getAppName(ctx)) – название программного пакета троянца;

- («sim_country», pad.getCountry()) – идентификатор страны;

- («resolution», pad.getResolution())) – разрешение экрана;

- («brand», pad.getManufacturerName())) – производитель устройства;

- («model», pad.getModelName())) – название устройства;

- («sdcard_count_spare», String.valueOf(pad.getSDCardCountSpare()))) – объем занятого места на SD-карте;

- («sdcard_available_spare», String.valueOf(pad.getSDCardAvailableSpare()))) – доступный объем памяти на SD-карте;

- («system_count_spare», String.valueOf(pad.getSystemCountSpare()))) – объем занятого места во внутренней памяти устройства;

- («system_available_spare», String.valueOf(pad.getSystemAvailableSpare()))) – доступный объем встроенной памяти устройства;

- («sys_apps», MyUtils.getAppListToJson(ctx, MyUtils. getSystemAppList(ctx)))) – список установленных приложений в системном каталоге;

- («user_apps», MyUtils.getAppListToJson(ctx, MyUtils.getUserAppList(ctx)))) – список приложений, установленных пользователем.

Сбор дополнительных данных для Android-смартфонов:

- («imei», infos.getIMEI())) – IMEI-идентификатор;

- («mcc», infos.getMCC())) – специальный код мобильного оператора (Mobile Country Code);

- («mnc», infos.getMNC())) – специальный код мобильного оператора (Mobile Network Code);

- («operator_name», infos.getNetWorkOperatorName())) – название мобильного оператора.

По команде управляющего сервера троянец способен активировать отключенную опцию установки приложений из непроверенных источников, а также может скачивать, инсталлировать и удалять программы без ведома пользователя.

Источник

Android.Backdoor.395

Добавлен в вирусную базу Dr.Web: 2017-12-06

Описание добавлено: 2017-12-07

Техническая информация

Рекомендации по лечению

- Если мобильное устройство функционирует в штатном режиме, загрузите и установите на него бесплатный антивирусный продукт Dr.Web для Android Light. Выполните полную проверку системы и используйте рекомендации по нейтрализации обнаруженных угроз.

- Если мобильное устройство заблокировано троянцем-вымогателем семейства Android.Locker (на экране отображается обвинение в нарушении закона, требование выплаты определенной денежной суммы или иное сообщение, мешающее нормальной работе с устройством), выполните следующие действия:

- загрузите свой смартфон или планшет в безопасном режиме (в зависимости от версии операционной системы и особенностей конкретного мобильного устройства эта процедура может быть выполнена различными способами; обратитесь за уточнением к инструкции, поставляемой вместе с приобретенным аппаратом, или напрямую к его производителю);

- после активации безопасного режима установите на зараженное устройство бесплатный антивирусный продукт Dr.Web для Android Light и произведите полную проверку системы, выполнив рекомендации по нейтрализации обнаруженных угроз;

- выключите устройство и включите его в обычном режиме.

Демо бесплатно на 14 дней

Выдаётся при установке

© «Доктор Веб»

2003 — 2021

«Доктор Веб» — российский производитель антивирусных средств защиты информации под маркой Dr.Web. Продукты Dr.Web разрабатываются с 1992 года.

125124, Россия, Москва, 3-я улица Ямского поля, д.2, корп.12А

Поздравляем! Обменяйте их на скидку до 50% на покупку Dr.Web.

Скачайте

Dr.Web для Android

- Бесплатно на 3 месяца

- Все компоненты защиты

- Продление демо через

AppGallery/Google Pay

Если Вы продолжите использование данного сайта, это означает, что Вы даете согласие на использование нами Cookie-файлов и иных технологий по сбору статистических сведений о посетителях. Подробнее

Источник