Android.BankBot.211.origin

Добавлен в вирусную базу Dr.Web: 2017-07-20

Описание добавлено: 2017-07-19

Вредоносная программа, заражающая мобильные устройства под управлением ОС Android. Представляет собой банковского троянца, который крадет конфиденциальную информацию и выполняет команды злоумышленников. Android.BankBot.211.origin распространяется под видом безобидных приложений.

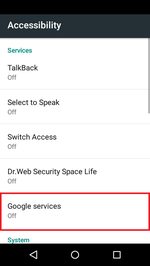

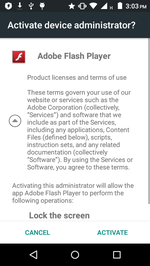

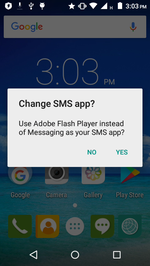

После установки и запуска Android.BankBot.211.origin в бесконечном цикле пытается получить доступ к режиму специальных возможностей (Accessibility Service), блокируя работу устройства окном с соответствующим запросом.

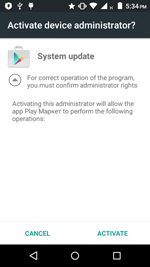

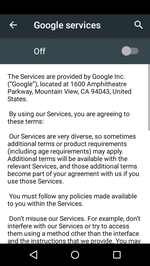

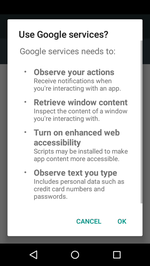

После того как пользователь вынужденно соглашается предоставить троянцу необходимые права, Android.BankBot.211.origin добавляется в список администраторов мобильного устройства, назначает себя менеджером СМС по умолчанию и получает доступ к функциям захвата изображения с экрана (для этого используется класс MediaProjection). Для каждого из указанных действий необходимо согласие пользователя, однако после получения доступа к специальным возможностям вредоносная программа делает это автоматически, самостоятельно нажимая на кнопки подтверждения.

Если владелец устройства попытается убрать троянца из списка администраторов, Android.BankBot.211.origin автоматически нажимает кнопку «Отмена». В остальных случаях он нажимает кнопку «Назад», используя метод performGlobalAction.

После успешного заражения устройства троянец уведомляет об этом управляющий сервер, отправляя запрос вида:

Затем он ожидает от сервера команд:

Троянец может выполнять следующие команды:

- number_1/prefix_1 – отправить СМС c текстом, который указан в параметре prefix_1, на номер из параметра number_1;

- call_log – загрузить на сервер информацию об установленных приложениях, список контактов и сведения о телефонных вызовах;

- sms_history – передать на сервер СМС-сообщения, хранящиеся в памяти устройства;

- url – открыть заданную ссылку;

- server – изменить адрес управляющего сервера;

- intercept – добавить в таблицу reservas параметры phones и полученные значения телефонных номеров;

- server_poll – добавить в таблицу reservas параметры interval и полученные значения.

Помимо этого Android.BankBot.211.origin перехватывает и отправляет на сервер информацию обо всех входящих сообщениях.

Троянец с определенной периодичностью соединяется с управляющим сервером, используя адрес http://217.***.***.92/jack.zip. Архив, который расположен по этой ссылке, содержит обычный текстовый файл. Android.BankBot.211.origin может отправлять POST-запрос вида:

В ответ вредоносная программа получает конфигурационный файл, зашифрованный алгоритмом AES. В нем указаны параметры для атаки на приложения, установленные на устройстве. Файл содержит названия целевых программ, ссылку для загрузки параметров фишинговых форм, а также тип выполняемого действия. Например:

- lock – атака на антивирусные программы и другое ПО, которое может помешать работе троянца (при запуске таких приложений Android.BankBot.211.origin автоматически нажимает кнопку «Назад»);

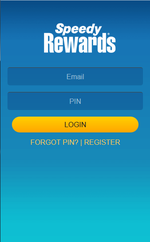

- window – показ фишингового окна настроек платежного сервиса, в котором запрашивается информация о банковской карте;

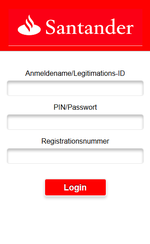

- fullscreen – показ фишингового окна ввода логина и пароля при запуске приложений для работы с мобильным банкингом и платежными системами.

Троянец показывает фишинговые формы ввода при запуске следующих приложений:

- com.akbank.android.apps.akbank_direkt – Akbank Direkt;

- com.akbank.softotp – Akbank Direkt Şifreci;

- com.finansbank.mobile.cepsube – QNB Finansbank Cep Şubesi;

- com.garanti.cepsubesi – Garanti Mobile Banking;

- com.garanti.cepbank – Garanti CepBank;

- biz.mobinex.android.apps.cep_sifrematik – Garanti Cep Şifrematik;

- com.pozitron.iscep – İşCep;

- com.ykb.android – Yapı Kredi Mobile;

- com.ziraat.ziraatmobil – Ziraat Mobil;

- com.dbs.sg.dbsmbanking – DBS digibank SG;

- com.dbs.sg.posbmbanking – POSB digibank SG;

- com.dbs.dbspaylah – DBS PayLah!;

- com.dbshk – DBS mBanking Hong Kong;

- com.dbs.businessclass – DBS BusinessClass;

- com.dbs.quickcredit.sg – DBS Quick Credit;

- de.comdirect.android – comdirect mobile App;

- de.commerzbanking.mobil – Commerzbank Banking App;

- de.consorsbank – Consorsbank;

- com.db.mm.deutschebank – Meine Bank;

- de.dkb.portalapp – DKB-Banking;

- com.ing.diba.mbbr2 – ING-DiBa Banking + Brokerage;

- de.postbank.finanzassistent – Postbank Finanzassistent;

- mobile.santander.de – Santander MobileBanking;

- com.starfinanz.smob.android – Sparkasse;

- de.fiducia.smartphone.android.banking.vr – VR-Banking;

- pl.mbank – mBank PL;

- eu.eleader.mobilebanking.pekao – Bank Pekao;

- pl.pkobp.iko – IKO;

- com.comarch.mobile – Alior Mobile;

- com.getingroup.mobilebanking – Getin Mobile;

- pl.ing.ingmobile – INGMobile;

- pl.ing.mojeing – Moje ING mobile;

- org.banksa.bank – BankSA Mobile Banking;

- com.ifs.banking.fiid3767 – BANKWEST OF KANSAS;

- com.commbank.netbank – CommBank;

- com.cba.android.netbank – CommBank app for tablet;

- au.com.ingdirect.android – ING DIRECT Australia Banking;

- au.com.nab.mobile – NAB;

- org.stgeorge.bank – St.George Mobile Banking;

- org.banking.tablet.stgeorge – St.George Tablet Banking;

- org.westpac.bank – Westpac Mobile Banking;

- fr.creditagricole.androidapp – Ma Banque;

- fr.axa.monaxa – Mon AXA;

- fr.banquepopulaire.cyberplus – Banque Populaire;

- net.bnpparibas.mescomptes – Mes Comptes BNP Paribas;

- com.boursorama.android.clients – Boursorama Banque;

- com.caisseepargne.android.mobilebanking – Banque;

- fr.lcl.android.customerarea – Mes Comptes – LCL pour mobile;

- mobi.societegenerale.mobile.lappli – L’Appli Société Générale;

- uk.co.bankofscotland.businessbank – Bank of Scotland Business;

- com.grppl.android.shell.BOS – Bank of Scotland Mobile Bank;

- com.barclays – Barclays Mobile Banking;

- com.grppl.android.shell.halifax – Halifax Mobile Banking app;

- com.htsu.hsbcpersonalbanking – HSBC Mobile Banking;

- com.grppl.android.shell.CMBlloydsTSB73 – Lloyds Bank Mobile Banking;

- com.lloydsbank.businessmobile – Lloyds Bank Business;

- santander – Santander;

- com.ifs.banking.fiid4202 – TSBBank Mobile Banking;

- com.fi6122.godough – TSB Mobile;

- com.rbs.mobile.android.ubr – Ulster Bank ROI;

- com.rbs.mobile.android.natwestoffshore – NatWest Offshore;

- com.rbs.mobile.android.natwest – NatWest;

- com.rbs.mobile.android.natwestbandc – NatWest Business Banking;

- com.speedway.mobile – Speedway Fuel & Speedy Rewards;

- com.paypal.android.p2pmobile – PayPal;

- com.ebay.mobile – eBay;

- com.google.android.music – Google Play Music;

- com.android.vending – Google Play.

Android.BankBot.211.origin мешает работе следующих программ:

- com.drweb – Dr.Web Security Space;

- com.kms.free – Kaspersky Mobile Antivirus;

- screenmirroring.agillaapps.com.screenmirroring – Screen Mirroring Assistant;

- com.huawei.android.mirrorshare –无线分享;

- com.antivirus – AVG AntiVirus;

- com.eset.ems2.gp – ESET32 – ESET Mobile Security & Antivirus.

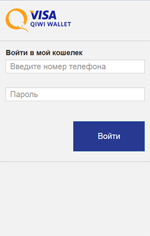

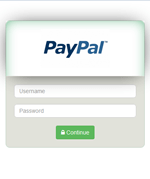

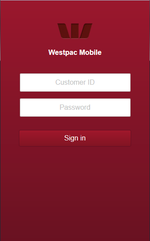

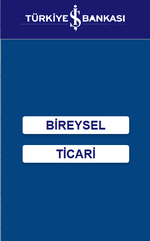

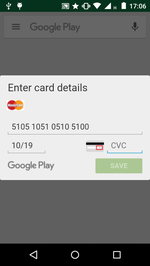

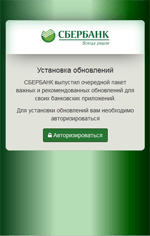

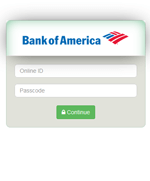

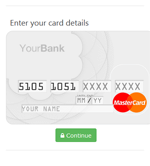

Пример поддельных форм ввода и фишинговых окон, которые может показывать Android.BankBot.211.origin:

Троянец собирает информацию обо всех запускаемых приложениях и действиях, которые пользователь совершает в них. Для этого он отслеживает следующие события AccessibilityEvent:

- TYPE_VIEW_TEXT_CHANGED;

- TYPE_VIEW_FOCUSED;

- TYPE_VIEW_LONG_CLICKED;

- TYPE_NOTIFICATION_STATE_CHANGED;

- TYPE_VIEW_SELECTED;

- TYPE_WINDOW_STATE_CHANGED;

- TYPE_VIEW_CLICKED.

Это позволяет вредоносной программе отслеживать доступные текстовые поля в программах, такие как элементы меню, а также фиксировать нажатия на кнопки и другие компоненты пользовательского интерфейса. Полученные данные отправляются на управляющий сервер. Пример передаваемой информации:

Источник

Android.BankBot.149.origin

Добавлен в вирусную базу Dr.Web: 2017-01-20

Описание добавлено: 2017-01-19

- 27806e7f4a4a5e3236d52e432e982915ce636da4

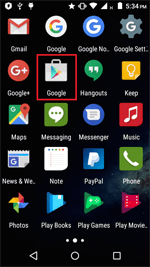

Банковский троянец, заражающий мобильные устройства под управлением ОС Android. Распространяется под видом безобидных приложений – например, программы с именем «Google», которая имеет значок Play Маркет.

После запуска Android.BankBot.149.origin запрашивает доступ к функциям администратора мобильного устройства и удаляет свой значок с главного экрана.

Троянец может получать от управляющего сервера следующие команды:

- Send SMS – отправить СМС-сообщение;

- Go_P00t_request – запросить права администратора;

- |UssDg0= – выполнить USSD-запрос;

- nymBePsG0 – запросить список номеров контактов телефонной книги;

- |telbookgotext= – отправить СМС с полученным в команде текстом всем контактам из телефонной книги;

- Go_startPermis_request – запросить дополнительные разрешения SEND_SMS, CALL_PHONE, READ_CONTACTS, ACCESS_FINE_LOCATION на устройствах под управлением ОС Android 6.0 и выше;

- Go_GPSlocat_request – получить GPS-координаты;

- state1letsgotxt – получить конфигурационный файл со списком атакуемых банковских приложений;

- |startinj= – отобразить фишинговое окно WebView с содержимым, загруженным по указанной в команде ссылке.

Android.BankBot.149.origin проверяет наличие на мобильном устройстве следующих банковских приложений, а также ПО для работы с денежными переводами и платежными системами:

- Сбербанк Онлайн – ru.sberbankmobile;

- Сбербанк Бизнес Онлайн – ru.sberbank_sbbol;

- Альфа-Банк (Alfa-Bank) – ru.alfabank.mobile.android;

- Альфа-Бизнес – ru.alfabank.oavdo.amc;

- Visa QIWI Кошелек – ru.mw;

- Мобильный банк R-Connect – ru.raiffeisennews;

- Тинькофф – com.idamob.tinkoff.android;

- PayPal – com.paypal.android.p2pmobile;

- WebMoney Keeper – com.webmoney.my;

- РОСБАНК Онлайн – ru.rosbank.android;

- ВТБ24-Онлайн – ru.vtb24.mobilebanking.android;

- МТС Банк – ru.simpls.mbrd.ui;

- Яндекс.Деньги: платежи онлайн – ru.yandex.money;

- Сбербанк ОнЛ@йн ПАО СБЕРБАНК – ua.com.cs.ifobs.mobile.android.sbrf;

- Приват24 – ua.privatbank.ap24;

- Моб. банк Русский Стандарт – ru.simpls.brs2.mobbank;

- UBANK – финансовый супермаркет – com.ubanksu;

- Idea Bank – com.alseda.ideabank;

- IKO – pl.pkobp.iko;

- Банк СМС — Bank SMS – com.bank.sms;

- OTP Smart – ua.com.cs.ifobs.mobile.android.otp;

- VTB Online (Ukraine) – ua.vtb.client.android;

- Ощад 24/7 – ua.oschadbank.online;

- Platinum Bank – com.trinetix.platinum;

- UniCredit Mobile – hr.asseco.android.jimba.mUCI.ua;

- Райффайзен Онлайн – ua.pentegy.avalbank.production;

- Укргазбанк – com.ukrgazbank.UGBCardM;

- StarMobile – com.coformatique.starmobile.android;

- Chase Mobile – com.chase.sig.android;

- Bank of America Mobile Banking – com.infonow.bofa;

- Wells Fargo Mobile – com.wf.wellsfargomobile;

- TD International – com.wsod.android.tddii;

- TD Spread Trading – com.directinvest.trader;

- Akbank Direkt – com.akbank.android.apps.akbank_direkt;

- Yapı Kredi Mobil Bankacılık – com.ykb.android;

- ÇEKSOR – com.softtech.iscek;

- JSC İŞBANK – com.yurtdisi.iscep;

- İşCep – com.pozitron.iscep;

- İşTablet – com.softtech.isbankasi.

Информация о найденных совпадениях передается на управляющий сервер. В ответ троянец получает список программ, запуск которых он начинает отслеживать. После того как одна из них начинает работу, Android.BankBot.149.origin показывает поверх ее окна WebView c фишинговой формой ввода логина и пароля для доступа к учетной записи пользователя. Введенная информация затем отправляется на сервер. Примеры таких мошеннических форм:

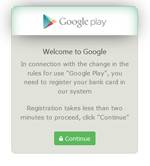

Также Android.BankBot.149.origin пытается украсть информацию о банковских картах. Для этого он отслеживает запуск следующих программ:

- WhatsApp – com.whatsapp;

- Play Маркет – com.android.vending;

- Messenger – com.facebook.orca;

- Facebook – com.facebook.katana;

- WeChat – com.tencent.mm;

- Youtube – com.google.android.youtube;

- Uber – com.ubercab;

- Viber – com.viber.voip;

- Snapchat – com.snapchat.android;

- Instagram – com.instagram.android;

- imo – com.imo.android.imoim;

- Twitter – com.twitter.android.

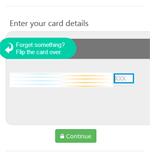

После запуска одного их этих приложений троянец показывает поверх него поддельное окно настроек платежного сервиса каталога Google Play:

При поступлении СМС троянец выключает все звуковые и вибросигналы, отправляет содержимое сообщений злоумышленникам и пытается удалить перехваченные СМС из списка входящих, чтобы скрыть их от пользователя.

Источник