BankBot, новая версия мобильного трояна

Свеженькое «произведение» вирусописателей — хороший повод ознакомиться с новыми технологиями и вспомнить об элементарных мерах безопасности. Несмотря на активные действия Google по предупреждению заражений, рецепт «Помоги себе сам» по-прежнему остаётся самым эффективным, но и внимательность спасает не каждый раз.

Подробный «разбор полётов» можно почитать в блоге Avast (английский язык), на этот раз антивирусная лаборатория скооперировалась с ESET и SfyLabs для анализа трояна. В очередной раз зараженные приложения были доступны в Google Play Market и были загружены тысячами пользователей из многих стран, в том числе из России. Как видим, классическая мантра «Не загружайте приложения из посторонних источников? и всё будет хорошо!» работает не всегда. В Google постоянно совершенствуют контроль приложений перед их размещением в Google Play, однако мошенники всегда будут на несколько шагов впереди. Сперва «враги» находят лазейку и/или придумывают новый механизм, а уже потом в Google закрывают уязвимость. И так до следующего инцидента.

Среди перечислявшихся «затронутых» банков из работающих в России я видел только Citibank, но это не повод расслабляться. Во-первых, в обзоре Avast присутствует многообещающее «. и многие другие банки». Во-вторых, в трояно-списке потенциально уязвимых банковских приложений 160(!) наименований. В-третьих, это наверняка не последний банковский троян под Android, с которым мы можем столкнуться.

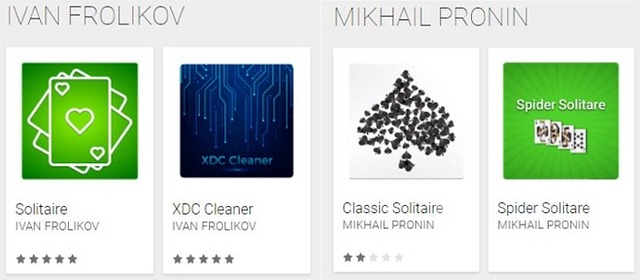

Предыдущая версия трояна BankBot появилась в Google Play в обличьях «суперпрогрессивных» приложений категории «фонарик», «мягкий свет» и ещё что-то похожее. На следующем этапе появились несложные карточные игры и программы для очистки памяти смартфона от мусора. Не знаю, чем именно «фонарик» так привлекал и продолжает привлекать авторов троянов, но уже много лет это любимая оболочка для всякой дряни. Купите ужо себе коробок спичек или зажигалку, светодиод большинства смартфонов генерирует не намного больше света. Особенно если этот «фонарик» почему-то просит доступ к адресбуку, чтению/отправке СМС и т. п. Впрочем, сейчас это уже менее актуально, последние модели троянов при установке приложений ничего не просят и ничем особо не настораживают, всё это будет потом и в другом формате. И все официально заявленные в приложении функции работают, фонарик светит, как было обещано, карты тасуются.

Как это работает

Возможно, по совету друга (взломанный аккаунт соцсети?) загружаете с Google Play совершенно невинное с виду приложение, которое ничего такого-эдакого от вас не требует. Как уже написал, приложение малополезное, однако работает как заявлено и подозрений не вызывает. Далее троян сканирует установленный на смартфоне софт и сверяется со своим списком из 160 банковских приложений. Найдя одно или больше совпадений, инициирует работающий в фоновом режиме сервис и запускает процесс загрузки соответствующего приложения с сервера управления.

Запрашивает административные права, маскируясь под системное обновление или обновление Play Market, после получения разрешения выжидает два часа. В Avast пишут, что пауза необходима для обхода проверки Google. После загрузки приложения с управляющего сервера пытается его установить через стандартную процедуру установки приложений из посторонних источников. Оказывается, предыдущая версия этого банковского трояна умела получать разрешение в фоновом режиме без ведома пользователя через сервис Accessibility Service. В Google такую возможность для приложений заблокировали только осенью 2017 года. Это к вопросу о совете не загружать приложения из посторонних источников. Как выясняется, нас и не спрашивали. Теперь (пока?) троян спрашивает, но мы не знаем, найдётся ли очередная лазейка.

После установки приложения троян проверяет, установлено ли приложение на реальном устройстве или на эмуляторе системы, который используют антивирусные лаборатории. Запускается только на реальных устройствах.

При запуске банковского приложения троян подменяет стартовые страницы своими и считывает вводимые пользователем данные. Пишут, что подмена происходит за доли секунды и пользователь не успевает ничего заметить. Двухфакторная аутентификация тоже не спасает, троян умеет перехватывать, читать и отправлять SMS-сообщения.

Как уберечься

Традиционно Avast в своём блоге перечисляет меры предосторожности, которые следует соблюдать. Печально, что многие из перечисленных мер в этом случае не сработают. Чуть ли не единственный настораживающий индикатор — необычный для простого приложения набор прав и разрешений. И то, эти разрешения запрашивает не скачанный «фонарик», а как бы само «прилетевшее» обновление системы или Google Play Market. Ну, ещё требование разрешить установку приложений из посторонних источников. Однако если ещё совсем недавно это ограничение успешно обходили, то где гарантия того, что не найдут другую лазейку?

Не так уж давно к большинству заражений была применима формулировка «сам дурак», сейчас я уже не знаю. Почитал про этот BankBot и не вижу каких-то вопиющих небрежностей со стороны пользователя, особенно при заражениях предыдущей версией. Контроль приложений на стороне Play Market тоже не всегда спасает. Антивирус? Наверное, не помешает, последнюю «модель» BankBot антивирусы распознают. Однако мне недавно рассказали про трояна, который слал SMS на платные номера. Интересная особенность: на смартфоне с этим трояном не удалось запустить ни один антивирус, вряд ли совпадение.

Рекомендуют обращать внимание на внешний вид приложения и, углядев что-то необычное, не пользоваться. Надеяться на халтурное исполнение подмены или на то, что банк успел поменять дизайн своего софта? Банальный, но действенный совет — не лениться читать отзывы до загрузки. Даже если речь идёт о примитивной игре.

Дело идёт к тому, что желающим пользоваться банковским приложением придётся заводить отдельный смартфон, на который устанавливать только самые распространённые приложения, не пользоваться браузером, соцсетями и вообще не открывать ссылки. А также нигде не «светить» телефонный номер вставленной в этот смартфон симкарты. Очень уж хитроумные пошли вирусы. И повторюсь: мошенники всегда были и будут на шаг впереди тех, кто пытается нас уберечь. Кстати, в Avast пишут, что предыдущая версия этого трояна довольно продолжительное время не была распознана и оставалась доступна в Google Play Market. Несмотря на то, что вирусный функционал был встроен, а не загружался, как сейчас, отдельно после установки. Также заметьте, что в софт встроены механизмы, препятствующие его быстрому обнаружению. Если на вашем смартфоне нет одного из уязвимых банковских приложений, то троян даже не загрузит свои компоненты с сервера, он работает строго с целевой аудиторией.

На сегодняшний день защитой можно считать включение запрета установки приложений из сторонних источников. Наверное, можно считать, хотя эту защиту уже ломали. Данную конкретную уязвимость в Google закрыли, но была ли она единственной? В общем, здоровья вам и вашим смартфонам, хотя заботиться о профилактике становится сложнее с каждым годом.

Источник

Android.BankBot.33.origin

Добавлен в вирусную базу Dr.Web: 2015-03-18

Описание добавлено: 2014-11-19

Вредоносная программа, заражающая мобильные Android-устройства. Может распространяться под видом разнообразных приложений. Представляет собой бота, способного выполнять различные действия по команде злоумышленников. Основная задача троянца – похищение денежных средств с банковских счетов российских пользователей.

При запуске Android.BankBot.33.origin пытается получить доступ к правам администратора мобильного устройства, демонстрируя соответствующий системный запрос до тех пор, пока жертва не даст свое согласие. Затем, в зависимости от модификации, вредоносная программа выводит на экран сообщение о якобы произошедшей ошибке, либо отображает интерфейс приложения, под видом которого троянец попал на мобильное устройство. После этого бот удаляет свой ярлык с главного экрана операционной системы.

Далее троянец подключается к управляющему серверу, расположенному по адресу http://xxxx.xx.214.97/task.php, и загружает на него следующие сведения о зараженном устройстве:

- IMEI-идентификатор;

- IMSI-идентификатор;

- текущее время, установленное в системе;

- номер мобильного телефона;

- версия троянца;

- SID-идентификатор;

- версия ОС;

- модель устройства;

- производитель устройства;

- версия SDK системы;

- идентификатор троянца.

В ответ бот получает список следующих команд, которые передаются ему в формате JSON:

- 8e9ql9skqf – установить время следующего соединения с командным центром;

- server – изменить адрес командного центра;

- izqfugi7n8 – занести в конфигурационный файл список номеров, сообщения с которых будут скрываться от пользователя;

- mzybm1q2eh – занести в конфигурационный файл список номеров, сообщения с которых будут пересылаться на управляющий сервер;

- hgany9c0rj – убрать из конфигурационного файла список номеров, сообщения с которых будут скрываться от пользователя;

- tyo2pxb1wr – убрать из конфигурационного файла список номеров, сообщения c которых будут пересылаться на управляющий сервер;

- gz7j2ph7eg – отправить СМС-сообщение с заданным текстом на указанный в команде номер;

- ligtd7jxxr – загрузить и попытаться установить приложение (необходимо подтверждение пользователя);

- hmq3nlddk3 – попытаться удалить заданное в команде приложение (необходимо подтверждение пользователя);

- notification – вывести в область уведомлений сообщение с заданным в команде текстом;

- 1lo8lsn7un – открыть в браузере заданный в команде веб-адрес;

- ozs44xicjk – отправить на управляющий сервер список контактов;

- 88h4s39ead – отправить на управляющий сервер список установленных приложений.

Источник

Android bankbot 125 что это

Вирус BankBot для Android, последствия, как с ним бороться и как в будущем предотвратить атаки

BankBot — вирус-вымогатель, который постарается сделать все, чтобы очистить Ваши карты.

Распространяется в основном пользователям сервиса Авито, разместившим объявление о продаже товара. Пользователю сервиса поступает SMS-сообщение с ссылкой и неким сопроводительным текстом, например, если Вы продаете детский комбинезон, то сообщения могут быть следующего содержания: «Ольга, вам зачислена предоплата 400 руб. за комбинезон, чек по ссылке» или «я перевела вам 400р за комбинезон, примите по ссылке». Т.е. в сообщении может быть обращение по имени, может быть указан товар и другие фразы, которые заставят Вас задуматься и остановиться на сообщении. Ссылки могут содержать название одноименного сервиса, чтобы ввести в заблуждение жерву, например avito-fin.ru/…, avito-prt.ru. и т.д., а могут быть и shcet217.ru/… и другие.

Дальше, при переходе по ссылке Вы увидите привычный дизайн сайта avito.ru (клон), где предлагается скачать и установить некую программу (может иметь разные названия Avito-Pay, Avito (на английском)) со значком Авито, чтобы не возникало подозрений, с подробной инструкцией по установке приложения и порядком действий по отключению защиты, в случае, если смартфон начнет сопротивляться установке приложения из неизвестных источников.

Скачав и установив приложение, вирус начинает блокировать работу некоторых приложений на смартфоне, например, WhatsApp, делая невозможным их запуск, т.к. на экране будет появляться сообщение, которое будет добиваться от Вас того, чтобы Вы предоставили доступ администратора заблокированной любимой программе, но на самом деле доступ Вы предоставите вирусу!

После этого, вирус получает полный контроль над смартфоном, Вы не сможете:

- удалить его через список приложений, т.к. вирус заблокирует это действие;

- удалить его антивирусом, т.к. вирус будет пресекать эти действия;

- исключить из администраторов устройств в настройках.

Но зато он сможет:

- отправлять злоумышленнику любые данные, включая контакты, sms/push сообщения, пароли, фотографии и др.;

- отслеживать все, что Вы вводите;

- блокировать работу любого приложения;

- подменять приложения;

- контролировать работу интернет-банка некоторых Российских банков;

Затем вирус блокирует экран смартфона сообщением с требованием обновить данные платежной карты Google Play или указать карты для зачисления некого платежа. Работа со смартфоном становится невозможной, т.к. сообщение размещено поверх всех других окон.

Развязка: после ввода номера карты с Вашей карты начнут тихо исчезать кровно заработанные средства, причем все SMS и PUSH сообщения программа перехватит и перешлет злоумышленнику, а Вы ничего не увидите.

Что нужно сделать в первую очередь, когда заподозрите, что на смартфоне вирус (быстрый разряд аккумулятора, может проскочить сообщение о списании денежных средств, невозможность просмотреть смс-сообщения, другие блокировки и «ненормальное поведение» смартфона):

- Позвоните в банк — заблокируйте платежную карту (номер телефона указан на карте);

- Вытащите сим-карту, отключите интернет (wifi);

- Смените пароль Вашей электронной почты. Это необходимо делать на другом смартфоне/планшете/компьютере. Зная пароль к почте можно сбросить пароль на всех сайтах и сервисах на которых Вы указывали свой почтовый адрес;

- Идите в банк и пишите заявление на мошеннические действия с картой. Если денежные средства получателя не были переведены дальше (на другую карту или другой кошелек), то есть шанс отменить транзакции до расчетов банков между собой. Тут все зависит от скорости работы банка, если есть возможность узнать, кто является банком-эквайером (банк обслуживающий торговую/интернет точку в которой расплатились Вашей картой), то звоните срочно в этот банк и сообщите, что транзакция по Вашей карте несанкционирована. Не забудьте получить выписку по счету с несанкционированными операциями, она Вам пригодится в полиции.

Во вторую очередь:

- Подключите телефон к компьютеру и если это возможно, то скопируйте важные данные (фотографии/видео)

- Избавьтесь от вируса, здесь поподробнее:

1. Перезагрузите телефон и войдите в безопасный режим (Safe mode):

безопасный режим появился в версии Android 4.1., в этом режиме работают только программы установленные производителем. Перезагрузить обычным действием у Вас скорее всего не получится, т.к. вирус блокирует действие кнопки питания, поэтому попробуйте зажать кнопку питания и клавишу уменьшения громкости и подержать несколько секунд. Если не получается, то поищите в интернете как принудительно перезагрузить смартфон конкретно для Вашей модели. необходимо в интернете найти. При загрузке смартфона, в момент когда появляется логотип производителя, нажмите и удерживайте клавишу уменьшения громкости до окончания загрузки. Если телефон вошел в безопасный режим, то в левом нижнем углу будет надпись «Безопасный режим» или «Safe mode»

2. Заберите доступ администратора у вируса:

В зависимости от версии Android и модели смартфона путь к настройкам отключения доступа администратора отличается. Ищите настройку с названием «Администраторы устройств» в разделе связанным с безопасностью. Например возможны следующие пути:

- Настройки -> Защита и заблокированный экран -> Приложения администратора устройства

- Настройки -> Биометрические данные и безопасность -> Экран блокировки и защита -> Другие параметры безопасности -> Администраторы устройств

- Настройки -> Безопасность -> Администраторы устройств

- Настройки -> Дополнительно -> Конфиденциальность -> Администраторы устройств

Затем отключите административный доступ у вируса, вирусное приложение может называться по-разному, может «Avito», может «Avito Pay», «Неизвестное приложение» и т.д. Если не знаете, то отключайте все приложения, потом включите при необходимости.

3. Удалите вирус из списка приложений: Настройки -> Приложения — находите вирус и«Удалить». Если не знаете как называется приложение с вирусом то удаляйте постепенно все приложения, даже если считаете, что это приложение не вирус, т.к. вирусное приложение может иметь любое наименование приложения.

4. Перезагрузите смартфон для выхода из безопасного режима. Если после загрузки смартфона все побочные эффекты вируса (кнопка питания/выход в настройки) исчезли, то переходите к следующему пункту, иначе повторите выше и если все равно ничего не помогает, то необходимо сделать сброс телефона, но при этом, скорее всего буду потеряны все пользовательские данные и установленные приложения. В зависимости от модели смартфона комбинация для сброса может отличаться, но обычно необходимо при включении зажать клавишу громкости вниз, появится меню Recovery, после чего выполнить пункт wipe data. Но еще раз повторю, что возможно будут потеряны все данные, поэтому предварительно постарайтесь перенести на компьютер все необходимые данные.

5. Зайдите в Google Play и загрузите антивирусное приложение, например Dr.Web Light или Kaspersky Internet Security. Запустите антивирус и удалите все, что он найдет.

В третью очередь:

- Напишите заявление в полицию на мошеннические действия;

- Смените пароли от всех установленных интернет-банков и других сервисов и сайтов;

- Не переходите по ссылкам из SMS. Давно никто не присылает ссылки в SMS, а если и присылают, то это должно быть ожидаемо и загружать дополнительно ничего не требуют.

- Всегда смотрите на каком сайте Вы находитесь, имя сайта не должно отличаться ни на один символ от оригинала. И обязательно сайт должен быть защищен сертификатом (в браузере отображается зеленый замочек рядом с адресом);

- Не запускайте никакие программы на смартфоне загруженные из интернет через браузер, речь идет о файлах с расширением *.APK. Только приложения через Google Play, и то обращайте внимание на рейтинг, на количество загрузок и читайте отзывы к загружаемому приложению. Чем больше загрузивших, тем меньше вероятность, что в приложении находится вирус;

- Поставьте антивирусное ПО, пусть оно дополнительно контролирует все, что вы загружаете;

- Не вводите номер карты и особенно CVV/CVC-код, если вдруг неожиданно, Вас попросили ввести данные карты, чтобы что-то подтвердить.

- Сделайте виртуальную платежную карту и используйте эту карту для расчетов в интернет. Некоторые банки предоставляют эту возможность бесплатно.

- Изменяйте расходный лимит на карте по мере необходимости, увеличивайте лимит при операциях на крупные суммы и затем возвращайте на лимит на тот уровень, который Вы готовы потерять.

- И для избранных — заведите второй телефон и настройте sms-уведомления о платежах и кодах подтверждения на этот телефон. И естественно эти коды никому сообщать нельзя! Этот код — аналог Вашей подписи. Неудобно, зато безопасно.

В основном, мошенники используют методы социальной инженерии, втираясь в доверие к жертве, обращаясь по имени или называя еще какие-либо данные, которые Вы считали личными или конфиденциальными. Будьте бдительны!

Если что-то делаете в интернет и возникает хоть малейшее подозрение, что Вы делаете что-то не то, что так круто, такого не может быть, или если в процессе разговора с незнакомцем по телефону чувствуете, что Вас психологически держат и не дают повесить трубку (угрожают или обещают золотые горы) — сделайте паузу, скажите тому «до свидания», позвоните близкому человеку и посоветуйтесь, все ли правильно вы делаете.

Источник