Android.BankBot.149.origin

Добавлен в вирусную базу Dr.Web: 2017-01-20

Описание добавлено: 2017-01-19

- 27806e7f4a4a5e3236d52e432e982915ce636da4

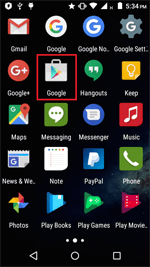

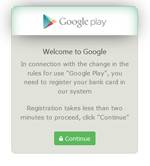

Банковский троянец, заражающий мобильные устройства под управлением ОС Android. Распространяется под видом безобидных приложений – например, программы с именем «Google», которая имеет значок Play Маркет.

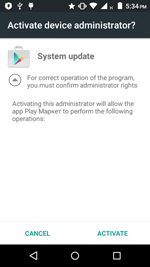

После запуска Android.BankBot.149.origin запрашивает доступ к функциям администратора мобильного устройства и удаляет свой значок с главного экрана.

Троянец может получать от управляющего сервера следующие команды:

- Send SMS – отправить СМС-сообщение;

- Go_P00t_request – запросить права администратора;

- |UssDg0= – выполнить USSD-запрос;

- nymBePsG0 – запросить список номеров контактов телефонной книги;

- |telbookgotext= – отправить СМС с полученным в команде текстом всем контактам из телефонной книги;

- Go_startPermis_request – запросить дополнительные разрешения SEND_SMS, CALL_PHONE, READ_CONTACTS, ACCESS_FINE_LOCATION на устройствах под управлением ОС Android 6.0 и выше;

- Go_GPSlocat_request – получить GPS-координаты;

- state1letsgotxt – получить конфигурационный файл со списком атакуемых банковских приложений;

- |startinj= – отобразить фишинговое окно WebView с содержимым, загруженным по указанной в команде ссылке.

Android.BankBot.149.origin проверяет наличие на мобильном устройстве следующих банковских приложений, а также ПО для работы с денежными переводами и платежными системами:

- Сбербанк Онлайн – ru.sberbankmobile;

- Сбербанк Бизнес Онлайн – ru.sberbank_sbbol;

- Альфа-Банк (Alfa-Bank) – ru.alfabank.mobile.android;

- Альфа-Бизнес – ru.alfabank.oavdo.amc;

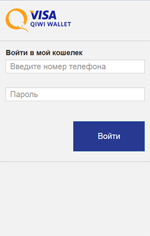

- Visa QIWI Кошелек – ru.mw;

- Мобильный банк R-Connect – ru.raiffeisennews;

- Тинькофф – com.idamob.tinkoff.android;

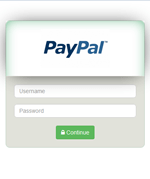

- PayPal – com.paypal.android.p2pmobile;

- WebMoney Keeper – com.webmoney.my;

- РОСБАНК Онлайн – ru.rosbank.android;

- ВТБ24-Онлайн – ru.vtb24.mobilebanking.android;

- МТС Банк – ru.simpls.mbrd.ui;

- Яндекс.Деньги: платежи онлайн – ru.yandex.money;

- Сбербанк ОнЛ@йн ПАО СБЕРБАНК – ua.com.cs.ifobs.mobile.android.sbrf;

- Приват24 – ua.privatbank.ap24;

- Моб. банк Русский Стандарт – ru.simpls.brs2.mobbank;

- UBANK – финансовый супермаркет – com.ubanksu;

- Idea Bank – com.alseda.ideabank;

- IKO – pl.pkobp.iko;

- Банк СМС — Bank SMS – com.bank.sms;

- OTP Smart – ua.com.cs.ifobs.mobile.android.otp;

- VTB Online (Ukraine) – ua.vtb.client.android;

- Ощад 24/7 – ua.oschadbank.online;

- Platinum Bank – com.trinetix.platinum;

- UniCredit Mobile – hr.asseco.android.jimba.mUCI.ua;

- Райффайзен Онлайн – ua.pentegy.avalbank.production;

- Укргазбанк – com.ukrgazbank.UGBCardM;

- StarMobile – com.coformatique.starmobile.android;

- Chase Mobile – com.chase.sig.android;

- Bank of America Mobile Banking – com.infonow.bofa;

- Wells Fargo Mobile – com.wf.wellsfargomobile;

- TD International – com.wsod.android.tddii;

- TD Spread Trading – com.directinvest.trader;

- Akbank Direkt – com.akbank.android.apps.akbank_direkt;

- Yapı Kredi Mobil Bankacılık – com.ykb.android;

- ÇEKSOR – com.softtech.iscek;

- JSC İŞBANK – com.yurtdisi.iscep;

- İşCep – com.pozitron.iscep;

- İşTablet – com.softtech.isbankasi.

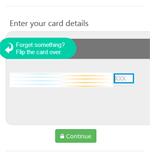

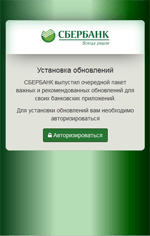

Информация о найденных совпадениях передается на управляющий сервер. В ответ троянец получает список программ, запуск которых он начинает отслеживать. После того как одна из них начинает работу, Android.BankBot.149.origin показывает поверх ее окна WebView c фишинговой формой ввода логина и пароля для доступа к учетной записи пользователя. Введенная информация затем отправляется на сервер. Примеры таких мошеннических форм:

Также Android.BankBot.149.origin пытается украсть информацию о банковских картах. Для этого он отслеживает запуск следующих программ:

- WhatsApp – com.whatsapp;

- Play Маркет – com.android.vending;

- Messenger – com.facebook.orca;

- Facebook – com.facebook.katana;

- WeChat – com.tencent.mm;

- Youtube – com.google.android.youtube;

- Uber – com.ubercab;

- Viber – com.viber.voip;

- Snapchat – com.snapchat.android;

- Instagram – com.instagram.android;

- imo – com.imo.android.imoim;

- Twitter – com.twitter.android.

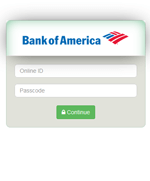

После запуска одного их этих приложений троянец показывает поверх него поддельное окно настроек платежного сервиса каталога Google Play:

При поступлении СМС троянец выключает все звуковые и вибросигналы, отправляет содержимое сообщений злоумышленникам и пытается удалить перехваченные СМС из списка входящих, чтобы скрыть их от пользователя.

Источник

Android.BankBot.215

Добавлен в вирусную базу Dr.Web: 2018-01-31

Описание добавлено: 2018-02-01

Техническая информация

- 106901332942: rg|80|AhB3j.S11wiZPLfC4voMlAPLf5l4OMLO8Og5z74T385i3Ui6rd1vvY08k,85cdUjUmO2v90QZaaRVyWboL1qaHKU4Ipy7Pa9VjM85h1ivkU!

- Android.BankBot.125

- Android.DownLoader.554.origin

- UDP(DNS)

- TCP(HTTP/1.1) xxa####.funu####.com:9116

- TCP(HTTP/1.1) x####.funu####.com.####.com:80

- TCP(HTTP/1.1) csk.mc####.com:9003

- TCP(HTTP/1.1) 1####.55.161.68:29092

- TCP(TLS/1.0) www.go####.nl:443

- TCP(TLS/1.0) www.go####.com:443

- TCP(TLS/1.0) www.gst####.com:443

- csk.mc####.com

- ssl.gst####.com

- www.go####.com

- www.go####.nl

- www.gst####.com

- x####.funu####.com

- xxa####.funu####.com

- x####.funu####.com.####.com/files/upload/image/1515809012468.jpg

- x####.funu####.com.####.com/files/upload/image/1515809012472.jpg

- x####.funu####.com.####.com/files/upload/image/1515809012473.jpg

- csk.mc####.com:9003/csk/st_c/cn_i_sec.json

- csk.mc####.com:9003/csk/st_c/cn_sk_login.json

- csk.mc####.com:9003/csk/st_c/getst_tegy.json

- xxa####.funu####.com:9116/hwsdk/ul/domain

- xxa####.funu####.com:9116/hwsdk/ul/preDownload

- xxa####.funu####.com:9116/hwsdk/ul/sales

- xxa####.funu####.com:9116/hwsdk/ul/task

- xxa####.funu####.com:9116/hwsdk/ul/update

/shared_prefs/wula.xml

- AES

- DES-CBC-PKCS5Padding

- DESede

Рекомендации по лечению

- Если мобильное устройство функционирует в штатном режиме, загрузите и установите на него бесплатный антивирусный продукт Dr.Web для Android Light. Выполните полную проверку системы и используйте рекомендации по нейтрализации обнаруженных угроз.

- Если мобильное устройство заблокировано троянцем-вымогателем семейства Android.Locker (на экране отображается обвинение в нарушении закона, требование выплаты определенной денежной суммы или иное сообщение, мешающее нормальной работе с устройством), выполните следующие действия:

- загрузите свой смартфон или планшет в безопасном режиме (в зависимости от версии операционной системы и особенностей конкретного мобильного устройства эта процедура может быть выполнена различными способами; обратитесь за уточнением к инструкции, поставляемой вместе с приобретенным аппаратом, или напрямую к его производителю);

- после активации безопасного режима установите на зараженное устройство бесплатный антивирусный продукт Dr.Web для Android Light и произведите полную проверку системы, выполнив рекомендации по нейтрализации обнаруженных угроз;

- выключите устройство и включите его в обычном режиме.

Демо бесплатно на 14 дней

Выдаётся при установке

© «Доктор Веб»

2003 — 2021

«Доктор Веб» — российский производитель антивирусных средств защиты информации под маркой Dr.Web. Продукты Dr.Web разрабатываются с 1992 года.

125124, Россия, Москва, 3-я улица Ямского поля, д.2, корп.12А

Поздравляем! Обменяйте их на скидку до 50% на покупку Dr.Web.

Скачайте

Dr.Web для Android

- Бесплатно на 3 месяца

- Все компоненты защиты

- Продление демо через

AppGallery/Google Pay

Если Вы продолжите использование данного сайта, это означает, что Вы даете согласие на использование нами Cookie-файлов и иных технологий по сбору статистических сведений о посетителях. Подробнее

Источник

Android.BankBot.33.origin

Добавлен в вирусную базу Dr.Web: 2015-03-18

Описание добавлено: 2014-11-19

Вредоносная программа, заражающая мобильные Android-устройства. Может распространяться под видом разнообразных приложений. Представляет собой бота, способного выполнять различные действия по команде злоумышленников. Основная задача троянца – похищение денежных средств с банковских счетов российских пользователей.

При запуске Android.BankBot.33.origin пытается получить доступ к правам администратора мобильного устройства, демонстрируя соответствующий системный запрос до тех пор, пока жертва не даст свое согласие. Затем, в зависимости от модификации, вредоносная программа выводит на экран сообщение о якобы произошедшей ошибке, либо отображает интерфейс приложения, под видом которого троянец попал на мобильное устройство. После этого бот удаляет свой ярлык с главного экрана операционной системы.

Далее троянец подключается к управляющему серверу, расположенному по адресу http://xxxx.xx.214.97/task.php, и загружает на него следующие сведения о зараженном устройстве:

- IMEI-идентификатор;

- IMSI-идентификатор;

- текущее время, установленное в системе;

- номер мобильного телефона;

- версия троянца;

- SID-идентификатор;

- версия ОС;

- модель устройства;

- производитель устройства;

- версия SDK системы;

- идентификатор троянца.

В ответ бот получает список следующих команд, которые передаются ему в формате JSON:

- 8e9ql9skqf – установить время следующего соединения с командным центром;

- server – изменить адрес командного центра;

- izqfugi7n8 – занести в конфигурационный файл список номеров, сообщения с которых будут скрываться от пользователя;

- mzybm1q2eh – занести в конфигурационный файл список номеров, сообщения с которых будут пересылаться на управляющий сервер;

- hgany9c0rj – убрать из конфигурационного файла список номеров, сообщения с которых будут скрываться от пользователя;

- tyo2pxb1wr – убрать из конфигурационного файла список номеров, сообщения c которых будут пересылаться на управляющий сервер;

- gz7j2ph7eg – отправить СМС-сообщение с заданным текстом на указанный в команде номер;

- ligtd7jxxr – загрузить и попытаться установить приложение (необходимо подтверждение пользователя);

- hmq3nlddk3 – попытаться удалить заданное в команде приложение (необходимо подтверждение пользователя);

- notification – вывести в область уведомлений сообщение с заданным в команде текстом;

- 1lo8lsn7un – открыть в браузере заданный в команде веб-адрес;

- ozs44xicjk – отправить на управляющий сервер список контактов;

- 88h4s39ead – отправить на управляющий сервер список установленных приложений.

Источник

Иногда они возвращаются. Мобильный банкер BankBot снова в Google Play

Мобильный банкер, о котором мы впервые рассказывали в начале года, приобрел новые возможности и снова распространяется через Google Play.

В течение года BankBot эволюционировал, его версии появлялись в Google Play и на неофициальных площадках. Наконец, 4 сентября мы обнаружили в Google Play первый вариант, сочетающий все черты эволюции: улучшенную обфускацию кода, усложненные функции для доставки основных компонентов, сложный механизм заражения, использующий службу специальных возможностей Android Accessibility Service.

Возможность использования Android Accessibility Service ранее демонстрировало несколько троянов, распространявшихся преимущественно вне Google Play. Недавние исследования SfyLabs и Zscaler подтвердили, что операторы BankBot добавили в Google Play приложение, использующее специальные возможности, но без компонента банкера.

«Сложившийся паззл» с функцией банкера проник в Google Play под видом игры Jewels Star Classic. Важно отметить, что атакующие воспользовались названием популярной легитимной линейки игр разработчика ITREEGAMER, не связанного с вредоносной кампанией.

Мы уведомили службу безопасности Google о вредоносном приложении. Тем не менее, приложение установили примерно 5 000 пользователей прежде, чем оно было удалено.

Принцип работы

Когда пользователь скачивает Jewels Star Classic разработчика GameDevTony (рисунок ниже), он получает рабочую игру для Android со скрытыми дополнениями – компонентом банкера, скрывающимся среди ресурсов игры, и вредоносной службой, ждущей своего часа после предустановленного срока временной задержки.

Рисунок 1. Вредоносное приложение в Google Play

Вредоносная служба активируется через 20 минут после первого исполнения Jewels Star Classic. Зараженное устройство показывает сообщение с предложением включить что-то под названием Google Service (вредоносное уведомление появляется вне зависимости от текущей активности пользователя, без явной связи с игрой).

Единственный способ убрать уведомление с экрана – нажать «ОК». После этого пользователя перенаправляют в меню специальных возможностей Android Accessibility, где происходит управление службами с данными функциями. Среди легитимных в списке появляется служба под названием Google Service, созданная малварью. Описание службы копирует оригинальное пользовательское соглашение Google.

Рисунок 2. Уведомление, предлагающее пользователю включить Google Service

Рисунок 3. Google Service в списке среди служб Android Accessibility

Рисунок 4. Описание вредоносной службы, взятое из пользовательского соглашения Google

Решив активировать службу, пользователь увидит список требуемых разрешений: наблюдение за вашими действиями, получение содержимого окна, включение Explore by Touch, включение улучшенной веб-доступности и управление жестами (рисунок 5).

Нажатие на кнопку «OK» разрешает использование малварью служб специальных возможностей. Дав эти разрешения, пользователь предоставляет банкеру полную свободу действий, которые требуются для продолжения его вредоносной активности.

Рисунок 5. Разрешения, требуемые для активации Google Service

На практике после принятия этих разрешений пользователю временно будет отказано в доступе к экрану по причине обновления Google Service; на самом деле, это не имеет отношения к Google и работает как процесс переднего плана (рисунок 6).

Рисунок 6. Экран, скрывающий вредоносную активность

Малварь использует этот экран для сокрытия последующих шагов — использования полученных разрешений специальных возможностей. Пока пользователь ожидает загрузку фиктивного обновления, малварь выполняет следующие задачи:

- разрешает установку приложений из неизвестных источников

- устанавливает BankBot из набора и запускает его

- активирует права администратора для BankBot

- устанавливает BankBot в качестве приложения для обмена SMS по умолчанию

- получает разрешение для показа поверх других приложений

После успешного выполнения этих задач малварь может начинать работать над следующей – кражей данных кредитной карты жертвы. В отличие от других вариантов BankBot, которые нацелены на приложения для мобильного банкинга и имитируют формы ввода логина и пароля, эта версия «специализируется» исключительно на Google Play — приложение, предустановленное на каждом устройстве на Android.

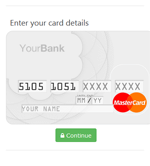

Когда пользователь запускает приложение Google Play, вступает BankBot и перекрывает экран легитимного приложения фейковой формой для заполнения данных кредитной карты пользователя (рисунок 7).

Рисунок 7. Имитация формы заполнения данных банковской карты пользователя

Если пользователь не распознал подделку и ввел данные банковской карты, атакующие достигли успеха. Благодаря установке BankBot в качестве приложения для обмена сообщениями по умолчанию, малварь перехватывает все SMS, проходящие через зараженное устройство. Это позволяет атакующим обойти двухфакторную аутентификацию банка, что является последним возможным препятствием между ними и банковским счетом жертвы.

Чем опасен BankBot

В этой кампании злоумышленники соединили несколько техник, которые становятся все более популярны среди авторов вредоносного ПО для Android: использование службы Android Accessibility Service, маскировка под Google и настройка таймера, который откладывает выполнение вредоносной активности, чтобы обойти меры безопасности Google.

Эти техники затрудняют своевременное распознавание угрозы жертвой. Так как малварь выдает себя за Google и ждет 20 минут, прежде чем показать первое уведомление, у пользователя мало шансов связать ее активность с недавно скачанным приложением Jewel Star Classic. Наконец, множество имен, используемых малварью в процессе заражения, затрудняют локализацию угрозы и ее удаление вручную.

Как очистить зараженное устройство?

Если вы часто скачиваете приложения с Google Play и других площадок, вам стоит проверить наличие/отсутствие BankBot на устройстве.

Убедиться в отсутствии Jewels Star Classic недостаточно, так как атакующие часто меняют приложения, используемые для распространения BankBot. Чтобы узнать, не было ли устройство заражено, рекомендуем проверить следующие признаки:

- Наличие приложения под названием Google Update (рисунок 8: находится в разделе меню Settings > Application manager/Apps > Google Update)

- Активный администратор устройства под названием System update (рисунок 9: находится в Settings > Security > Device administrators).

- Повторяющееся появление уведомления Google Service (рисунок 2)

Рисунок 8. Вредоносные приложения в менеджере приложений

Рисунок 9. BankBot, замаскированный под обновление системы в списке активных администраторов устройства

Любой из этих признаков указывает на возможное заражение новым вариантом BankBot.

Чтобы удалить малварь вручную, отмените права администратора устройства для System update, затем удалите Google Update и соответствующее троянизированное приложение.

Поиск троянизированного приложения, которое запустило заражение (в нашем случае это Jewels Star Classic), затруднен по причине 20-минутной отсрочки начала вредоносной активности, а также потому что оно работает ожидаемым образом. Для обнаружения и удаления угрозы со всеми ее компонентами рекомендуем использовать надежное решение по безопасности мобильных устройств.

Продукты ESET детектируют этот вариант BankBot как Android/Spy.Banker.LA.

Как обезопасить себя?

Помимо использования надежного решения для безопасности мобильных устройств есть еще несколько мер профилактики:

- По возможности используйте официальные магазины приложений, а не альтернативные источники. И хотя и они не безупречны, Google Play действительно применяет продвинутые механизмы обеспечения безопасности, чего не делают сторонние магазины.

- Проверяйте приложения до скачивания – просматривайте число загрузок, рейтинг и отзывы.

- После запуска любого установленного приложения обращайте внимание на запросы разрешений.

Источник