- Android-ботнет: миф или реальность?

- Что такое ботнет?

- Что нужно знать о ботнетах

- Что надо сделать, чтобы компьютер не стал частью ботнета

- Ботнеты и их типы: что известно в 2018 году

- Типы атак ботнетов

- Обнаружен ботнет, заразивший более 800000 Android-устройств в России

- Что такое ботнет

- Ботнеты в 2019 году: актуальные опасности и вред, наносимый малому и среднему бизнесу

- На кого направлена угроза?

- Как ботнет вредит бизнесу?

- Как подсчитать убытки?

- Примеры ботнетов

- Как защититься от ботнета?

Android-ботнет: миф или реальность?

Кто следит за новостями о мобильных гаджетах, возможно в курсе про «страшный»

1. Подделка технических заголовков эл. писем, последние были отправлены не с «дефолтного» почтового клиента Android, а с «Yahoo! Mail for Android», хотя по мнению Symantec для того чтоб осуществить такую атаку, нужно найти достаточно серьезную уязвимость архитектуры приложения, а это маловероятно.

2. Следующий момент, аккаунты используемые мошенниками, мало смахивают на реальные почтовые адреса. Многие спам-ящики созданы по одинаковому образцу: Имя, Фамилия (два символа в нижнем регистре), а также две цифры.

Пример: Dionne Wellner [DionneWellnerur36@yahoo.com], Kristin Jamison [KristinJamisondc53@yahoo.com], Corina Ullman [CorinaUllmande03@yahoo.com].

3. Самый неоспоримый факт — большинство IP-адресов, с которых производилась рассылка спама, не используется в мобильных сетях.

Источник

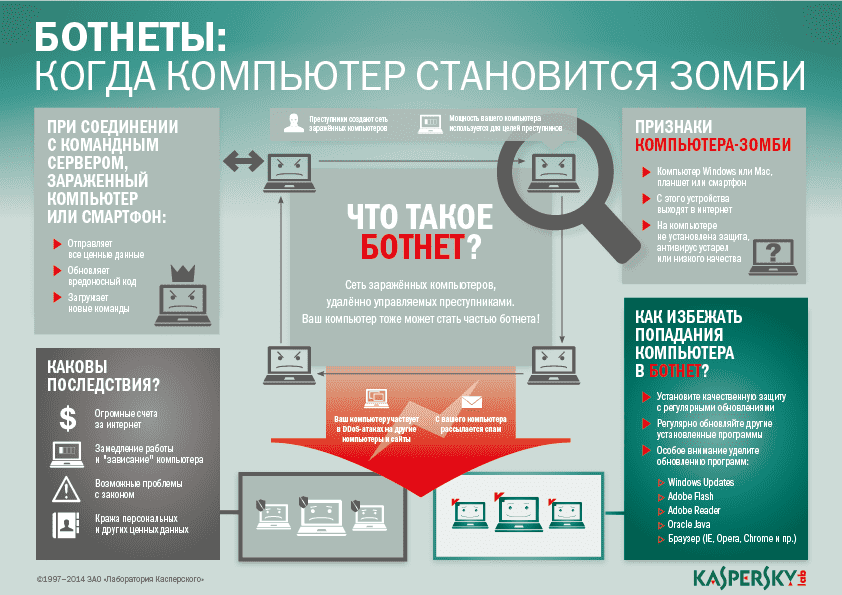

Что такое ботнет?

Слово Botnet (ботнет) образовано от слов «robot» (робот) и «network» (сеть). Киберпреступники используют специальные троянские программы, чтобы обойти систему защиты компьютеров, получить контроль над ними и объединить их в единую сеть (ботнет), которой можно управлять удаленно.

Что нужно знать о ботнетах

Часто киберпреступники стремятся заразить вредоносными программами и взять под контроль тысячи, десятки тысяч и даже миллионы компьютеров и таким образом свободно управлять большой зомби-сетью. Такие сети можно использовать для осуществления атак типа «отказ в обслуживании» (Distributed Denial of Service, DDoS), крупномасштабных кампаний по рассылке спама и других типов кибератак.

В некоторых случаях киберпреступники создают большую сеть зомби-компьютеров, а затем продают доступ к этой зомби-сети другим преступникам или сдают ее в аренду. Спамеры арендуют или приобретают такие сети для проведения крупномасштабных кампаний по распространению спама.

Что надо сделать, чтобы компьютер не стал частью ботнета

Установка эффективного антивируса поможет защитить компьютер от троянских программ и других угроз.

«Лаборатория Касперского» предлагает антивирусную защиту для следующих устройств:

- ПК на базе Windows;

- компьютеры Mac;

- планшеты;

- смартфоны

Другие статьи и ссылки, связанные с ботнетами

Источник

Ботнеты и их типы: что известно в 2018 году

Мы постоянно используем Интернет, чтобы управлять своими цифровыми устройствами в работе и трансляции жизни в социальные сети.

Наряду с нашим подключением к Интернету появляется связь с такими побочными эффектами, как вирусы, спам, хакерские атаки и цифровое мошенничество. Количество фишинговых сайтов, вредоносных писем, разрушительных вирусов возросло во всем мире.

Из различных угроз, с которыми отдельные лица и многие компании сталкиваются в наши дни через Интернет, ботнет является наиболее распространенным.

Ботнет — это сеть компьютеров, которые управляются хакерами удаленно.

Ботнеты используются преступниками для распространения программ-вымогателей на ваш ноутбук, телефон, планшет, компьютер. Они могут быть не обнаружены даже антивирусом, и вы можете долгое время не догадываться, что ваше устройство является частью ботнета.

Что такое ботнет в 2018 году?

Классическое понимание:

Слово «ботнет» представляет собой сочетание двух слов «робот» и «сеть».

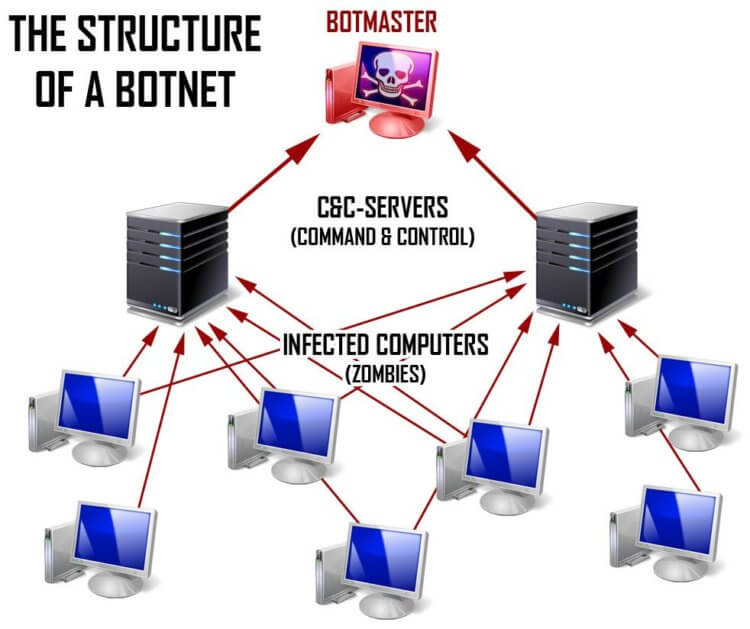

Здесь киберпреступник, выполняющий роль ботмастера, использует троянские вирусы, чтобы нарушить безопасность нескольких компьютеров и подключить их к сети в злонамеренных целях. Каждый компьютер в сети действует как «бот» и управляется мошенником для передачи вредоносных программ, спама или вредоносного контента для запуска атаки. Ботнет порой называют «армией зомби», т.к. компьютеры контролируются кем-то иным, кроме их владельца.

Происхождение ботнетов главным образом зародилось в каналах интернет-чатов (IRC).

В конце концов, спамеры стали использовать уязвимости, присутствующие в сетях IRC,

и разработали ботов.

Это было сделано специально для выполнения злонамеренных действий, таких как регистрация, эмуляция действий «заинтересованного клиента», кража пароля и многое другое.

Структура ботнета обычно принимает одну из двух форм: модель «клиент-сервер» или одноранговую модель (P2P, «Peer-to-peer»).

В структуре бот-системы «клиент-сервер», создается базовая сеть, в которой один сервер выступает в роли ботмастера. Ботмастер контролирует передачу информации от каждого клиента для установки команд и управления над клиентскими устройствами.

Модель «клиент-сервер» работает с помощью специального программного обеспечения и позволяет ботмастеру сохранять постоянный контроль над зараженными устройствами.

Эта модель имеет несколько недостатков: ее можно легко обнаружить, и она имеет только одну контрольную точку. В этой модели, если сервер уничтожен, ботнет погибает.

Одноранговая модель (PTP, Peer-to-peer)

Чтобы преодолеть недостаток использования одного централизованного сервера, были созданы ботнеты современного типа. Они взаимосвязаны в форме одноранговой структуры.

В модели бот-сети P2P каждое подключенное устройство работает независимо как клиент и как сервер, координируя между собой обновление и передачу информации между ними.

Структура бот-сети P2P сильнее из-за отсутствия единого централизованного управления.

Типы атак ботнетов

Распределенный отказ в обслуживании

Ботнет может использоваться для атаки распределенного отказа в обслуживании (DDoS) с целью уничтожения сетевых подключений и сервисов.

Это делается путем перегрузки вычислительных ресурсов.

Наиболее часто применяемыми атаками, являются атаки TCP SYN и UDP.

DDoS-атаки не ограничиваются только веб-серверами, но могут быть направлены на любую службу, подключенную к Интернету. Серьезность атаки может быть увеличена путем использования рекурсивных HTTP-потоков на веб-сайте жертвы, что означает, что боты рекурсивно следуют по всем ссылкам в HTTP-пути.

Эта форма называется «паутиной», и практикуется для более эффективного увеличения нагрузки.

Одна из крупнейших DDoS-атак ботнета 2018 года была связана с IoT и использовала вирус ботнета Mirai.

Вирус предназначался для десятков тысяч менее защищенных интернет-устройств и контролировал их, превращая в ботов для запуска DDoS-атаки.

Mirai породил множество производных запросов и продолжил расширяться, делая атаку более сложной.

Это навсегда изменило ландшафт угроз с точки зрения используемых методов.

Спам и мониторинг трафика

Ботов можно использовать в качестве анализатора для выявления наличия конфиденциальных данных на зараженных машинах или компьютерах-зомби. Они также могут найти бот-сети конкурента (если они установлены на той же машине), и могут быть своевременно взломаны. Некоторые боты предлагают открыть прокси-сервер SOCKS v4 / v5 (универсальный протокол прокси для сети на основе TCP / IP). Когда прокси-сервер SOCKS включен на скомпрометированной машине, его можно использовать для различных целей, например, для рассылки спама.

Боты используют анализатор пакетов для отслеживания информации или данных, переданных скомпрометированной машиной. Сниффер может получить конфиденциальную информацию, такую как имя пользователя и пароль.

С помощью кейлоггера ботмастеру легко получить конфиденциальную информацию и украсть данные пользователя. Используя программу кейлоггер, злоумышленник может собрать только те ключи, которые набраны в последовательности клюевых слов, таких как PayPal, Yahoo и другое.

Разновидность шпионского ПО, идентифицируемая как OSX / XSLCmd, перенесенная из Windows в OS X, включает в себя возможность ведения блогов и захвата экрана.

Массовая кража личных данных

Различные виды ботов могут взаимодействовать для совершения крупномасштабной кражи личных данных, что является одним из наиболее быстро растущих преступлений. С помощью ботов можно маскироваться под известный бренд и просить пользователя предоставить личные данные, такие как пароль банковского счета, данные кредитной карты, данные о налогообложении.

Массовая кража личных данных может быть осуществлена с использованием фишинговых писем, которые вынуждают жертв вводить учетные данные для входа на веб-сайты, как eBay, Amazon или даже известные коммерческие банки.

Злоупотребление платой за клик

Программа Google Ads позволяет веб-сайтам показывать рекламные объявления Google и тем самым зарабатывать на них деньги. Google платит деньги владельцам веб-сайтов на основании количества кликов, полученных от рекламы. Скомпрометированные машины используются для автоматического нажатия на ссылки, увеличивая количество фейковых кликов.

Рекламное программное обеспечение используется для привлечения пользователей за счет рекламы на веб-страницах или в приложениях. Они появляются на компьютерах без ведома или разрешения пользователей, а оригинальная реклама заменяется мошенническим рекламным ПО, которое заражает систему любых пользователей, кто на нее нажимает.

Рекламное программное обеспечение выглядит как безвредная реклама, но использует шпионское ПО для сбора данных браузера.

Источник

Обнаружен ботнет, заразивший более 800000 Android-устройств в России

Не так давно группе исследователей удалось обнаружить новый банковский ботнет, нацеленный на Android-устройства российских граждан. Согласно опубликованным данным, ботнет может существовать с 2016 года, а заражено более 800000 устройств под управлением Android. Об этом сообщили в свежем пресс-релизе представители Avast, компании, занимающейся вопросами кибербезопасности, которые вычислили ботнет совместно со специалистами Чешского технического университета и Национального университета Куйо (Аргентина).

Неужели Android-устройства опять взломали?

Что такое ботнет

Для начала давайте разберемся, а что же представляет собой ботнет. Если не вдаваться в технические подробности, то ботнет — это сеть инфицированных вредоносным программным обеспечением устройств. Это позволяет злоумышленникам осуществлять удаленный контроль за устройствами без ведома хозяев, в том числе рассылать спам-сообщения и вирусы, расширяя ботнет, что дает возможность хакерам воровать персональные данные пользователей. В данном случае все усугубляется еще и тем, что обнаруженный ботнет (который получил название Geost) был нацелен на воровство данных кредитных и дебетовых карт и банковских счетов.

Открытие было сделано после того, как хакеры решили воспользоваться прокси-сервисом, который можно арендовать для того, чтобы дать возможность пользователям анонимно общаться в сети. Анализ сетевого взаимодействия через HtBot привел к обнаружению группы хакеров. Выбранная злоумышленниками платформа анонимизации не смогла защитить хакеров и им не удалось хорошо зашифровать свои сообщения. Это позволило специалистам по безопасности узнать схему их работы. Дешифрованные чаты показали, как хакеры получали доступ к серверам, подключали новые устройства к ботнету и избегали обнаружения антивирусным программным обеспечением. Кстати, используете ли вы антивирус на Android? Поделитесь мнением в нашем чате в Телеграм.

Ботнет Geost, по-видимому, представляет собой сложную инфраструктуру зараженных смартфонов на Android. Сначала смартфоны заражаются посредством обычного APK-файла. Напомним, что APK-это формат, в котором выпускаются все Android-приложения. Эти AРК — это, как правило, поддельные программы, которые «маскируются» под настоящие. Это могут быть приложения мессенджеров, социальных сетей и даже банковские приложения.

Примерная схема устройства ботнета. Вместо компьютеров, как вы понимаете, могут быть смартфоны, планшеты и другие электронные устройства

Как только зараженный телефон подключается к ботнету, хакеры получают возможность дистанционного контроля. Злоумышленники могут получать доступ к персональным данным, отправлять SMS-сообщения, общаться с банками от имени пользователя и перенаправлять трафик устройства на нужные хакерам сайты. Но на этом «веселуха» не заканчивается. После заражения, серверы ботнета хранят полный список SMS-сообщений и иных переписок всех жертв. Эти сообщения обрабатываются в автономном режиме на сервере для автоматического вычисления банковского баланса каждой жертвы. Согласно предварительным подсчетам, в руках хакеров может находиться «несколько миллионов евро».

Со своей стороны хотелось бы добавить вот что: подобный способ доступа к устройствам посредством подмены приложений — это довольно старая схема, на которую уже практически никто не «ведется». С другой же стороны, исследователи заверяют, что ботнет работает с 2016 года, а тогда люди не так сильно пеклись о личной безопасности, да и Google имели массу «дыр», регулярно допуская до выхода в Play Store приложения-фейки. Конечно, никто не отрицает, что хакеры могли распространять вирусы за пределами виртуального магазина Google. Но в любом случае все это выглядит весьма подозрительно. Хотя лишний раз напомним: устанавливайте только официальные программы от проверенных разработчиков. И никакие вирусы вам будут не страшны.

Источник

Ботнеты в 2019 году: актуальные опасности и вред, наносимый малому и среднему бизнесу

О ботнетах на Хабре писали много раз, чем не приходится удивляться — это действительно значительная угроза, которая никуда не исчезла. В нашей сегодняшней статье мы поговорим о том, какие ботнеты актуальны в 2019 году и какой вред они могут нанести бизнесу — не крупным корпорациям, а небольшим и средним по размеру компаниям.

На кого направлена угроза?

По данным Securelist, максимальный интерес для разработчиков ботнетов представляют собой финансовые организации и сервисы. Именно на них приходится более 70% процентов всех атак. Это сервисы онлайн-банкинга, онлайн-магазины, разного рода платежные агрегаторы и т.п.

Второе место (здесь всего около 6% всех атак) занимают социальные сети и крупные информационные сайты, плюс поисковики и сервисы социальной почты. Здесь злоумышленники пытаются захватить как можно больше персональных данных пользователей для проведения дальнейших атак.

Третье место с примерно 5% занимают ресурсы, предлагающие разные продукты и услуги, причем эти сайты не являются онлайн-магазинами. В эту категорию попадают хостинг-провайдеры и некоторые другие организации. Злоумышленников здесь интересуют, в первую очередь, личные данные жертвы.

Также «ботоводы» направляли свои системы на разного рода криптовалютные сервисы, включая биржи, кошельки и т.п.

Понятно, что злоумышленников, в первую очередь, интересуют компании из богатых стран, так что атакуются сервисы и сайты, базирующиеся в США, Великобритании, Канаде, странах Европы и Китае.

Как ботнет вредит бизнесу?

Рассылка спама с IP-адресов компании

Ботнет может и не быть «заточен» под проведение каких-то сложных атак, а работать в качестве спам-инструмента. И чем больше элементов в ботнете, тем выше эффективность этого инструмента. Если спам рассылается с зараженных устройств какой-то компании, то ее IP автоматически попадают в спам-фильтры. А это значит, что через какое-то время все e-mail, отправленные сотрудниками компании с локальных ПК будут попадать в спам у клиентов, партнеров, иных контактов. Исправить эту ситуацию не так и просто, а вред она может нанести значительный (можно представить, как срывается договоренность из-за того, что важные документы вовремя не попали в нужные руки).

DDoS с IP-адресов компании

Примерно то же самое, что и в случае выше, только на этот раз ботнет задействует зараженные компьютеры компании для проведения DDoS-атак. В этом случае замеченные в «темном деле» IP попадут в черный список различных провайдеров и будут заблокированы. В дальнейшем сотрудники компании, чьи ПК пострадали, будут испытывать сложности с доступом к определенным ресурсам — запросы будут блокироваться на уровне провайдеров разного масштаба.

В некоторых случаях компании могут выключить доступ к сети вообще, если атака была серьезной. А отсутствие интернета даже в течении нескольких часов составляет серьезную проблему для бизнеса.

Прямая DDoS-атака на компанию

Большое количество ботнетов созданы для проведения DDoS-атак. Мощность их сейчас весьма велика, так что средний ботнет может полностью «положить» сервисы и сайты обычной компании. А это весьма дорогое удовольствие. По оценке специалистов прямая такая может обходиться бизнесу в суммы от $20 000 до $100 000 в час.

Если даже сервисы атакованной компании и продолжают работать, то значительно медленнее, чем обычно. Это грозит прямыми и косвенными убытками. И даже в случае слабой DDoS-атаки, которая не повлияла на эффективность работы компании, можно столкнуться с «грязными логами» — когда анализ работы сервисов компании невозможен из-за огромного количества сторонних IP. Google Analytics в таких случаях становится бесполезным.

Кража важной информации

Ботнеты, которые существуют сегодня, многофункциональны и состоят из большого количества модулей. Оператор ботнета может превратить «спящий» ботнет в похитителя корпоративных данных (данные клиентов, доступы к внутренним ресурсам, доступы к клиент-банку и т.п.). по щелчку пальца. А это уже гораздо более чувствительная для бизнеса угроза, чем спам или DDoS.

Красть данные ботнет может разными способами, включая такой распространенный как кейлоггинг. Кейлоггер может быть «заточен», например, для работы с PayPal и активироваться только тогда, когда пользователь пытается войти в свою учетную запись.

Прокси для проведения атак

Ботнет может превратить корпоративные машины в прокси-сервера, которые будут служить «перевалочным пунктом» для проведения атак. И здесь уже все гораздо хуже, чем в случае со спамом или DDoS — если атака была серьезной и нанесла кому-то ущерб, компания может столкнуться с пристальным вниманием со стороны правоохранительных органов.

Расходование ресурсов компании

Если ботнет ведет себя активно, то на это могут потребоваться значительные вычислительные ресурсы. То есть корпоративные машины будут использоваться злоумышленниками, с соответствующими затратами энергии и процессорного времени. Если компания, чьи компьютеры заражены, работает с ресурсоемкими затратами, это может сказаться на эффективности рабочих процессов. Один из примеров — майнинг. Ботнет может быть активирован в качестве майнера и тогда зараженные ПК будут отдавать значительную часть своей мощности добыче монет для злоумышленников.

Все это в итоге может сказаться на репутации компании, поскольку организация, чьи IP-адреса замечены в «темных делах», окажется сложной ситуации. Вернуть все на круги своя может оказаться не так и просто.

Как подсчитать убытки?

Лучше, конечно, если убытков нет. Но если появилась проблема с ботнетом, то просчитать текущие и будущие затраты, которые требуются для ликвидации проблемы, можно по алгоритму ниже. Суммируем все затратные статьи и получаем общую сумму.

Согласно данным Ponemon Institute, в сложных ситуациях, когда работа компании останавливается, убытки могут быть огромными и составлять тысячи долларов в минуту. В случае крупных компаний это уже сотни тысяч. Для малого и среднего бизнеса общий размер убытков не так велик, как у корпораций, но для самой компании даже пара тысяч долларов может быть непозволительной роскошью, если говорить об организации небольшого размера.

Примеры ботнетов

Ботнетов достаточно много, как небольших, так и масштабных, с миллионами элементов в своей сети. В качестве примера можно привести те из них, что были наиболее активными в 2018 году (и они никуда не делись и сегодня).

Количество атак, совершенных этим ботнетом, составляет более 13% общем объеме уникальных атак 2018 года. Зловред работал в 42 странах, наибольший интерес его создателей вызывали финансовые сервисы, социальные сети и крупные порталы.

Почти такой же активный ботнет, как и предыдущий. С его помощью совершено 12,85% от общего числа уникальных атак. Работал он в 65 странах, атаковал финансовые и криптовалютные сервисы.

Этот ботнет совершил 9,84% от общего числа уникальных атак. Работал он в 33 странах, атаковал финансовые и криптовалютные сервисы.

Среди успешных ботнетов стоит указать также SpyEye и Ramnit.

Особняком стоит гигантский ботнет Mirai, который в свое время нанес ущерба на сотни миллионов долларов США. Новый вариант ботнета уже активен и работает, постепенно начиная заражать новые устройства по всему миру.

Как защититься от ботнета?

В принципе, методы защиты ничем не отличаются от тех, что используются для предотвращения заражения компьютеров любыми зловредами. Это, в первую очередь, личная «ИТ-гигиена», то есть нужно отдавать себе отчет в том, что переход по ссылкам в e-mail сообщениях, открытие присылаемых известными и неизвестными контактами файлов, кликание по баннерам вроде «ваш ПК заражен и его нужно лечить» — все это чревато заражением не только личной, но и корпоративной техники.

В компаниях нужно регулярно проводить инструктаж сотрудников на тему информационной безопасности с демонстрацией разных кейсов. Люди должны понимать, что переход по ссылке со смешными котиками, которую прислал личный контакт, может угрожать бизнесу. Самое слабое звено в цепочке информационной защиты бизнеса — человек, а не программное обеспечение или железо.

Но и программно-аппаратная защита должна быть. Это программные антивирусы, файерволы или «железные» сетевые экраны вроде ZyWALL ATP500, которые обеспечивают многоуровневую защиту Multi-Layer Protection. Такие системы помогают блокировать не только известные, но и неизвестные угрозы (угрозы нулевого дня), а также предотвращать DDoS среднего уровня. В зависимости от величины сети предприятия и ее финансовых возможностей можно использовать модели Zyxel ATP200, ATP500 или ATP800.

В любой компании, чья работа в значительной степени зависит от компьютеров и ПО, включая облачные сервисы, должна быть детально проработанная стратегия информационной защиты. И это не просто листок бумаги, который висит рядом с планом эвакуации. Проработка стратегии означает, что предлагаемые меры должны быть опробованы «в полевых условиях», нужно проводить тренинги и воркшопы с сотрудниками. Все это не исключит, но значительно снизит информационные угрозы, которые опасны для бизнеса компании.

Источник