- «Доктор Веб» обнаружил троянцев в прошивках популярных мобильных Android-устройств

- Android.DownLoader.473.origin

- Android Downloader Origin — как удалить?

- Android Downloader Origin — Что это?

- Как проверить смартфон на наличие вируса Android Downloader Origin?

- Как удалить Android Downloader Origin?

- Диванная аналитика №92. Заводской вирус в смартфоне или планшете, откуда и как?

- Антивирусные компании и расхождение в определениях вредных программ

- Как программы-загрузчики появляются в Android-устройствах

- Цена вопроса, как исправляют такие ошибки

«Доктор Веб» обнаружил троянцев в прошивках популярных мобильных Android-устройств

Вирусные аналитики компании «Доктор Веб» выявили новых троянцев, которых злоумышленники внедрили в прошивки десятков моделей мобильных устройств под управлением ОС Android.

Вирусные аналитики компании «Доктор Веб» выявили новых троянцев, которых злоумышленники внедрили в прошивки десятков моделей мобильных устройств под управлением ОС Android. Обнаруженные вредоносные приложения располагаются в системных каталогах и незаметно для пользователей загружают и устанавливают программы.

Один из этих троянцев, который получил имя Android.DownLoader.473.origin, находится в прошивках множества моделей популярных Android-устройств, работающих на аппаратной платформе MTK. На момент публикации этого материала он был найден на 26 моделях смартфонов, среди которых:

MegaFon Login 4 LTE

Pixus Touch 7.85 3G

General Satellite GS700

Digma Plane 9.7 3G

Prestigio MultiPad Wize 3021 3G

Prestigio MultiPad PMT5001 3G

Optima 10.1 3G TT1040MG

Explay Imperium 8

Oysters T72HM 3G

Однако количество моделей Android-устройств, инфицированных этим троянцем, может оказаться гораздо больше.

Android.DownLoader.473.origin представляет собой троянца-загрузчика, который начинает работу при каждом включении зараженного устройства. Вредоносная программа отслеживает активность Wi-Fi-модуля и после обнаружения сетевого подключения соединяется с управляющим сервером, откуда получает конфигурационный файл с заданием. В этом файле содержится информация о приложении, которое троянцу необходимо скачать. После загрузки указанной программы Android.DownLoader.473.origin незаметно ее устанавливает.

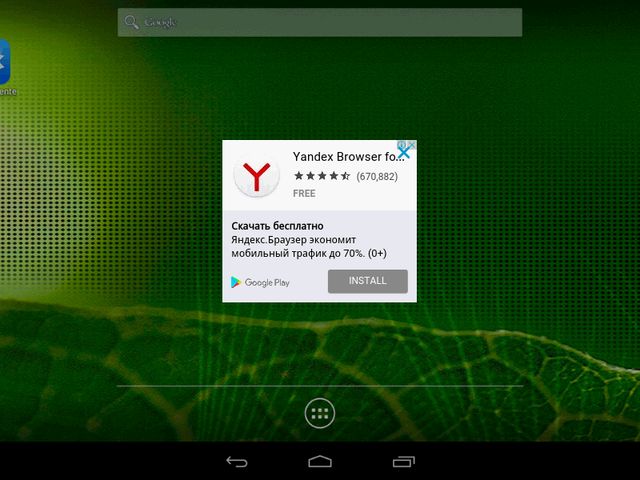

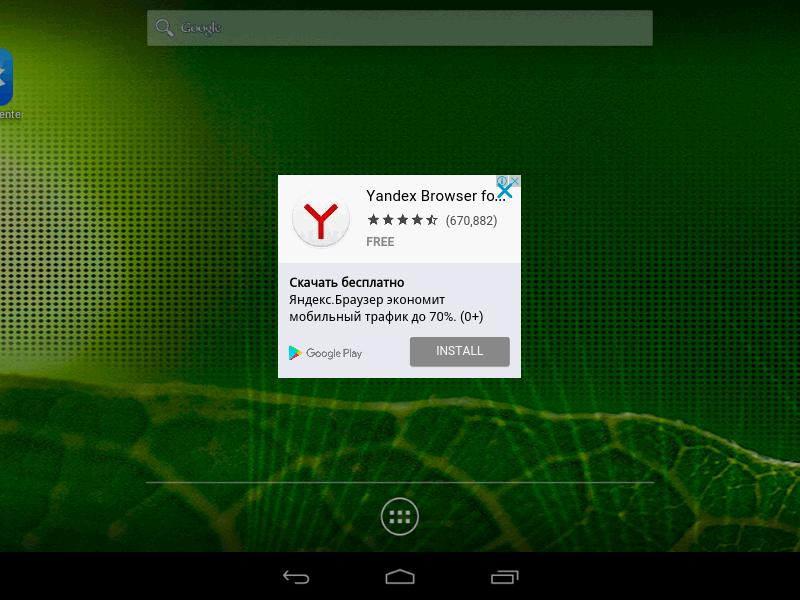

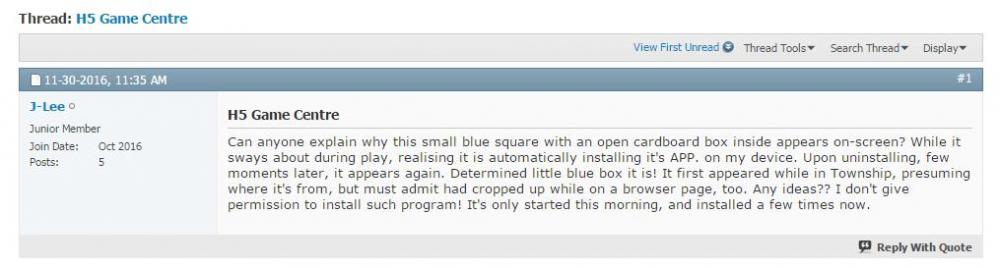

Фактически по команде злоумышленников троянец способен скачивать на зараженные устройства любое ПО. Это могут быть как безобидные, так и нежелательные или даже вредоносные программы. Например, Android.DownLoader.473.origin активно распространяет рекламное приложение H5GameCenter, которое было добавлено в вирусную базу Dr.Web как Adware.AdBox.1.origin. После установки оно показывает поверх всех работающих программ небольшое изображение коробки, которое невозможно убрать с экрана. Оно представляет собой ярлык, при нажатии на который Adware.AdBox.1.origin открывает встроенный в нее каталог ПО. Кроме того, эта нежелательная программа показывает рекламные баннеры.

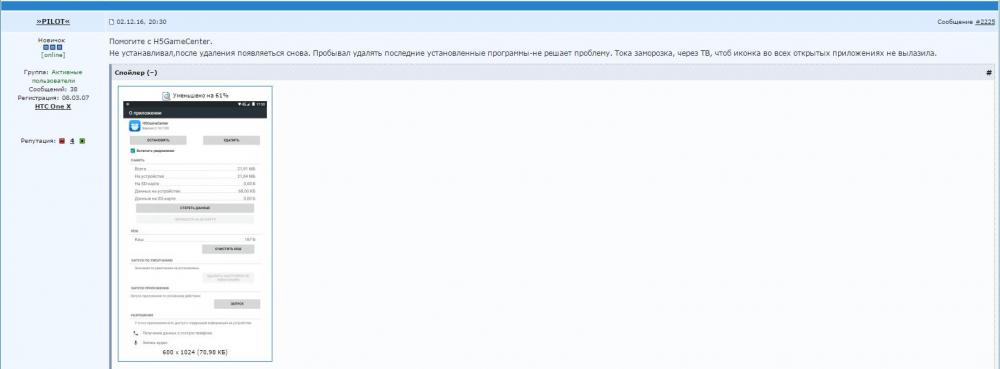

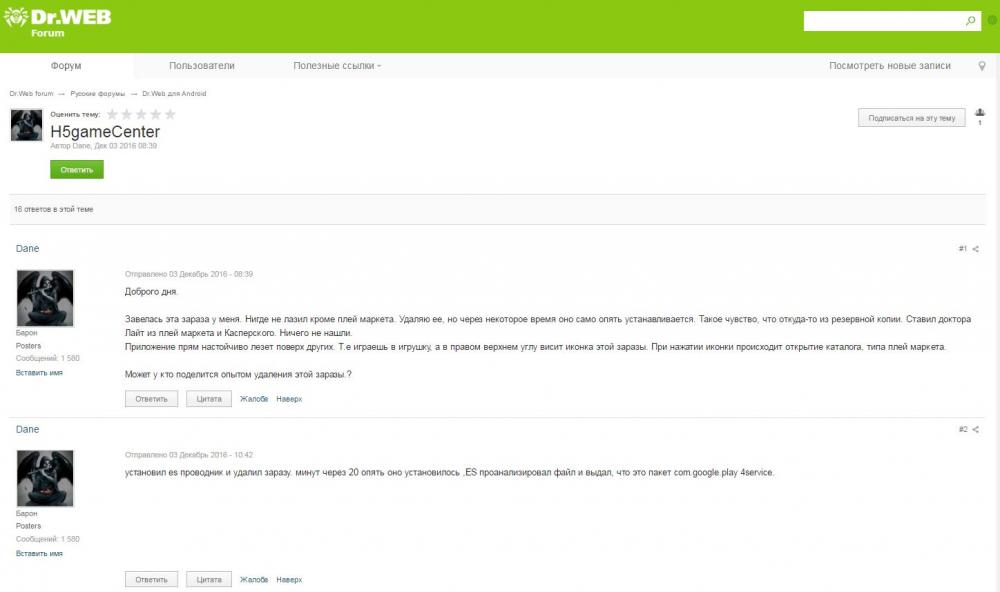

На различных форумах владельцы Android-устройств отмечают, что вскоре после удаления приложение H5GameCenter устанавливается в систему вновь, и значок коробки опять отображается поверх всех программ. Это происходит потому, что Android.DownLoader.473.origin повторно скачивает и устанавливает Adware.AdBox.1.origin, если программа удаляется с устройства.

Другой троянец, обнаруженный в прошивках ряда Android-устройств, получил имя Android.Sprovider.7. Он был найден на смартфонах Lenovo A319 и Lenovo A6000. Эта вредоносная программа встроена в приложение Rambla, которое предоставляет доступ к одноименному каталогу ПО для ОС Android.

Основной функционал Android.Sprovider.7 сосредоточен в отдельном программном модуле (детектируется Dr.Web как Android.Sprovider.12.origin), который в зашифрованном виде хранится в ресурсах основного приложения. Каждый раз, когда пользователь выводит устройство из режима блокировки экрана, троянец проверяет, работает ли этот вспомогательный компонент. Если он неактивен, Android.Sprovider.7 извлекает его из своих ресурсов и запускает. Модуль Android.Sprovider.12.origin обладает широким набором функций. Например, он может:

- скачать apk-файл и попытаться установить его стандартным способом с запросом разрешения у пользователя;

- запустить установленное приложение;

- открыть в браузере заданную злоумышленниками ссылку;

- позвонить по определенному номеру с помощью стандартного системного приложения;

- запустить стандартное системное телефонное приложение, в котором уже будет набран определенный номер;

- показать рекламу поверх всех приложений;

- показать рекламу в панели уведомлений;

- создать ярлык на домашнем экране;

- обновить основной вредоносный модуль.

Как известно, за накрутку установок приложений, искусственное повышение их рейтингов, а также за распространение рекламного ПО интернет-жулики получают прибыль. Поэтому вероятнее всего вредоносные программы Android.DownLoader.473.origin и Android.Sprovider.7 попали в прошивки мобильных устройств по вине недобросовестных субподрядчиков, которые участвовали в создании образов ОС и решили заработать за счет пользователей.

Компания «Доктор Веб» уведомила производителей зараженных смартфонов о возникшей проблеме. Владельцам таких устройств рекомендуется обратиться в службу поддержки производителей смартфонов и планшетов, чтобы получить обновление исправленного системного ПО, как только оно будет готово.

Антивирусные продукты Dr.Web для Android успешно обнаруживают все известные версии троянцев Android.DownLoader.473.origin и Android.Sprovider.7, поэтому наши пользователи могут проверить, заражена ли их прошивка.

Тогда можно поддержать её лайком в соцсетях. На новости сайта вы ведь уже подписались? 😉

Или закинуть денег на зарплату авторам.

Или хотя бы оставить довольный комментарий, чтобы мы знали, какие темы наиболее интересны читателям. Кроме того, нас это вдохновляет. Форма комментариев ниже.

Что с ней так? Своё негодование вы можете высказать на zelebb@gmail.com или в комментариях. Мы постараемся учесть ваше пожелание в будущем, чтобы улучшить качество материалов сайта. А сейчас проведём воспитательную работу с автором.

Если вам интересны новости мира ИТ также сильно, как нам, подписывайтесь на наш Telegram-канал. Там все материалы появляются максимально оперативно. Или, может быть, вам удобнее «Вконтакте» или Twitter? Мы есть также в Facebook.

Источник

Android.DownLoader.473.origin

Добавлен в вирусную базу Dr.Web: 2016-12-10

Описание добавлено: 2016-12-10

- 52688de509b469de93457ffa5ff4a601ef0cddf7

- 5ca45ba6d15c44b478b6dceb26a72f783edf7871 (Android.DownLoader.1742)

- bbe8498c342e6a69c302b56d304410379f9ef8bb (Android.DownLoader.1745)

- 52688de509b469de93457ffa5ff4a601ef0cddf7 (Android.DownLoader.477.origin)

- d0e2bd66a6d2e4fc62cca97aa7b2054e1ba1fc5c (Android.DownLoader.1751)

- 1fd5f58e596f71f2b55dcaf4c35e2de26c5e1184 (Android.DownLoader.1754)

Троянская программа для Android-устройств, обнаруженная в прошивках нескольких десятков моделей смартфонов. Основное предназначение Android.DownLoader.473.origin – незаметная загрузка и установка приложений.

Android.DownLoader.473.origin запускается автоматически при каждом включении зараженного устройства, отслеживая системное событие android.intent.action.BOOT_COMPLETED. После этого троянец ожидает подключения к Wi-Fi-сети, для чего запускает широковещательный приемник (BroadcastReceiver) на событие android.net.wifi.STATE_CHANGE.

При подключении к Интернету Android.DownLoader.473.origin соединяется с управляющим сервером, расположенным по адресу http://www.******on.com/version.xml, и получает от него конфигурационный файл с заданием. В нем указывается имя приложения, которое необходимо загрузить, ссылка на его скачивание, а также ряд других параметров. Пример такого файла показан ниже:

После загрузки заданного приложения троянец выполняет его незаметную установку с использованием команды pm install -r.

Источник

Android Downloader Origin — как удалить?

У нас тревожные новости для пользователей Android устройств. Некоторые недорогие Android смартфоны и планшеты поставляются с прошивкой, которая заражена Android Downloader Origin. Этот вирус собирает данные об устройствах, отображает рекламные объявления поверх приложений и загружает нежелательные APK файлы.

Android Downloader Origin — Что это?

Разработчики антивирусного программного обеспечения Dr.Web обнаружили новый троян Android Downloader Origin на большом количестве популярных российских Android устройств.

Полное название вируса — Android.DownLoader.473.origin. Он способен собирать данные о зараженных устройствах, автоматически обновляться, незаметно загружать и устанавливать различные приложения.

Троян, который известен под названием Android Downloader Origin, умеет загружать и устанавливать вредоносные приложения, например, рекламную программу H5GameCenter.

Приложение H5GameCenter отображает небольшое окно поверх всех запущенных приложений, и нет никакой возможности закрыть рекламу. Даже если пользователь смартфона удалит H5GameCenter, троян все заново установит его.

Другие возможности Android Downloader Origin:

- Скачивать, устанавливать и запускать APK файлы.

- Открывать определенную ссылку в браузере.

- Совершать телефонные звонки на определенные номера.

- Показывать рекламные объявления поверх всех приложений и даже в строке состояния.

- Создавать ярлыки на главном экране.

Как проверить смартфон на наличие вируса Android Downloader Origin?

Если вы заметили, что на вашем Android устройстве появилось новое приложение, которое вы не устанавливали, возможно, что троян добрался до вас. Также большое количество рекламы в приложениях может говорить о наличии вируса на смартфоне.

Антивирус Dr.Web позволяет определить, заражен ли ваш смартфон или планшет опасным вирусом. Скачайте программу с Google Play Store, после чего запустите полную проверку мобильного устройства.

В статье «Как обнаружить и удалить Android Xiny Origin» мы рассказывали, как работать с приложением Dr.Web.

Как удалить Android Downloader Origin?

Вирус Android Downloader Origin встроен в программное обеспечение мобильного устройства, поэтому единственный способ удалить их – это переустановить прошивку. Почитайте в интернете, как установить новую прошивку для вашей модели смартфона, но лучше обратиться в сервисный центр.

Источник

Диванная аналитика №92. Заводской вирус в смартфоне или планшете, откуда и как?

Не секрет, что вирусы и троянские программы, что могут украсть вашу информацию, давно облюбовали персональные компьютеры, но на смартфонах и планшетах они не так распространены, а минимальные правила информационной безопасности позволяют избежать заражения и каких-либо потерь. Но тут есть одна оговорка, порой вы уже приобретаете устройство с сюрпризом, его прошивка может быть заражена зловредной программой, которая попортит вам жизнь либо немного на вас заработает, а вы об этом ровным счетом ничего не узнаете. Чтобы понимать причины появления таких прошивок и программ, необходимо понять экономическую модель тех, кто желает заразить ваше устройство, всегда следует искать денежный след. Время социопатов, желающих навредить другим просто из нелюбви, давно прошло либо еще не наступило. Как правило, везде прослеживаются коммерческие интересы, которые легко понять, как следствие, они поддаются логике, и возможно защититься от таких историй, будь вы покупателем, производителем или просто заинтересованной стороной. В этом материале на конкретном примере я постараюсь объяснить, как работает этот кусочек рынка.

Антивирусные компании и расхождение в определениях вредных программ

Производители антивирусных продуктов мечтают о том, как захватить рынок мобильных устройств, в первую очередь смартфонов. Некоторые компании договариваются с производителями, и их продукты предустанавливают на фабриках, это бесплатные или условно-бесплатные версии, ограниченные по времени работы.

С другой стороны, производители устройств пытаются заработать не только на железе, но и на софте, например, устанавливая дополнительные программы, когда устройство находится на руках у покупателя. В зависимости от степени приличия производителя это могут делать, спрашивая разрешения у пользователя, либо и вовсе без его ведома. Во втором случае установка дополнительных программ происходит словно по волшебству, вы засыпаете вечером, чтобы утром увидеть в вашем смартфоне игры или приложения, которые вы точно не ставили. Но они появились там самостоятельно. Также периодически вам могут показывать странную рекламу, вы не понимаете, откуда она взялась, и грешите на левый софт или посещение каких-то страничек в сети, хотя все эти окошки вам демонстрирует ваше устройство, зараженное с первых дней своей жизни.

Формула «одно приложение – один доллар» давно не работает, расценки разнятся от страны к стране, иногда требуется не только установить приложение, но чтобы пользователь его открыл, порой не только открыл, но что-то сделал в нем. Но в любом случае за установки платят, и это могут быть значительные суммы, если тираж вашего устройства составляет от ста тысяч штук и выше. За год на тираже в сто тысяч штук можно с легкостью получить дополнительные 100-150 тысяч долларов, которые неожиданно «упадут» на вас. Как вы видите, искушение для производителей устройств очень велико, так как это легкие деньги. И чем наглее действует производитель, тем больше денег он может получить. Играя по правилам, здесь не достать больших сумм, так как люди неохотно реагируют на рекламу и не загружают те приложения, что им предлагаются. Только пропихивание приложений насильно создает необходимую тягу, и производитель видит какие-то деньги.

Антивирусные компании расходятся в определениях некоторых вредоносных программ, давайте рассмотрим это на свежем примере. В «Доктор Веб» обнаружили троянские программы, что были установлены на десятках смартфонов и планшетов на Android, о чем сообщили в пресс-релизе.

Короткий список устройств выглядит следующим образом:

- MegaFon Login 4 LTE

- Irbis TZ85

- Irbis TX97

- Irbis TZ43

- Bravis NB85

- Bravis NB105

- SUPRA M72KG

- SUPRA M729G

- SUPRA V2N10

- Pixus Touch 7.85 3G

- Itell K3300

- General Satellite GS700

- Digma Plane 9.7 3G

- Nomi C07000

- Prestigio MultiPad Wize 3021 3G

- Prestigio MultiPad PMT5001 3G

- Optima 10.1 3G TT1040MG

- Marshal ME-711

- 7 MID

- Explay Imperium 8

- Perfeo 9032_3G

- Ritmix RMD-1121

- Oysters T72HM 3G

- Irbis tz70

- Irbis tz56

- Jeka JK103

Обратите внимание, что на первой строке операторский продукт – Megafon Login 4 LTE, это планшет, который по заказу российского оператора выпустила компания ZTE, оба партнера являются огромными корпорациями, следящими за качеством своих продуктов. В списке также есть планшет Oysters T72HM 3G, это тот самый планшет для водителя, что продавался и продается в МегаФон Ритейл и имеет огромный тираж.

Одним словом, это не самые незначительные для российского рынка продукта, они имеют в своих сегментах заметную долю рынка, проданы очень большими тиражами. И тут «Доктор Веб» обнаруживает, что они заражены троянской программой Android.DownLoader.473.origin. Как такое могло произойти? И что делает эта программа?

Давайте процитирую антивирусную компанию с объяснением вреда от этой программы:

«Android.DownLoader.473.origin представляет собой троянца-загрузчика, который начинает работу при каждом включении зараженного устройства. Вредоносная программа отслеживает активность Wi-Fi-модуля и после обнаружения сетевого подключения соединяется с управляющим сервером, откуда получает конфигурационный файл с заданием. В этом файле содержится информация о приложении, которое троянцу необходимо скачать. После загрузки указанной программы Android.DownLoader.473.origin незаметно ее устанавливает.

Фактически по команде злоумышленников троянец способен скачивать на зараженные устройства любое ПО. Это могут быть как безобидные, так и нежелательные или даже вредоносные программы. Например, Android.DownLoader.473.origin активно распространяет рекламное приложение H5GameCenter, которое было добавлено в вирусную базу Dr.Web как Adware.AdBox.1.origin. После установки оно показывает поверх всех работающих программ небольшое изображение коробки, которое невозможно убрать с экрана. Оно представляет собой ярлык, при нажатии на который Adware.AdBox.1.origin открывает встроенный в нее каталог ПО. Кроме того, эта нежелательная программа показывает рекламные баннеры».

Обратите внимание, что Яндекс в России является основным покупателем баннеров в троянских программах, российская компания не гнушается трафиком из любых мест, тем более что такая реклама стоит дешевле, чем ее покупка в приличных местах. Особую пикантность такой рекламе придает тот факт, что часто Яндекс.Браузер уже предустановлен на этих устройствах. Но сейчас не об этом.

В «Касперском» прокомментировали находку «Доктор Веб» следующим образом:

«По данным «Лаборатории Касперского», указанное приложение в действительности не является вредоносной программой и не обладает опасными для пользователя и его информации функциями, поэтому наше защитное решение не детектируют его. Это приложение является рекламным ПО, удаление которого остается на усмотрение владельца устройства. Детектирование рекламного ПО может повлечь за собой удаление необходимых пользователю законных программ, а также излишнюю активность защитного решения в то время, когда опасности нет».

Как вы видите, у каждого своя правда, одна компания считает, что ничего плохого в этом софте нет, другая пытается назвать его трояном. Факт заключается в том, что подобный софт недопустим по одной причине – он без ведома пользователя показывает ему рекламу, устанавливает программы, и его нельзя удалить никакими штатными средствами. Единственный путь для лечения от этой программы – создание новой прошивки производителем и заливка ее по воздуху или в сервисном центре. Не знаю, как вы, но я, приобретая устройство, не жду, что оно будет самостоятельно что-то устанавливать в память или показывать мне рекламу. Это недопустимое поведение. Но почему так происходит и кто виноват, что в прошивке появился троян или вирус, пусть и достаточно безвредный, он все-таки не ворует ваши деньги или не портит устройство.

Как программы-загрузчики появляются в Android-устройствах

В Китае существуют десятки фабрик, что выпускают планшеты и смартфоны, какие-то заводы огромны и принадлежат большим корпорациям, какие-то помещаются в небольшом здании и перебиваются небольшими заказами. У каждого производства отличается не только размер, но и культура производства, доступ к новым технологиям, лабораториям Google и других производителей, например, компонентов для устройств. В идеальном случае производство Android-устройства выглядит следующим образом:

- Создание референсной платформы, проверка драйверов у производителей чипсета, так поступают альфа-партнеры;

- Проверка железа и софта в сертифицированных Google лабораториях, что является частью контракта MADA и категорически необходимо для получения GMS-лицензии.

Специально хочу подчеркнуть, что проверка от Google включает в себя не просто сертификацию железа для смартфона или планшета, но также сертификат на конкретный софт, в котором проверяется наличие вредоносного кода, плюс фиксируется размер прошивки. Отклонения от указанного размера прошивки воспринимаются при производстве как нарушение контракта, и требуется повторная проверка, устройство могут признать «подозрительным», тогда есть механизмы определения, заражено оно или нет, в Google начинают пристально следить за ним. Безусловно, все это делают не люди, а программы.

Себестоимость устройства зависит от многих составляющих, но та же проверка в лаборатории от Google стоит 10-15 тысяч долларов, это минимальная сумма. Многие компании стараются сэкономить эти деньги, а многие китайские производители не имеют никаких отношений с Google. Поэтому часто Play Market и другие сервисы от Google ставят в обход GMS-лицензии, что не дешевле с точки зрения тестов, но такие фабрики дают меньшую стоимость за свои продукты. Чем хорош пример от МегаФона, так это тем, что в планшете МегаФон Login 4 LTE мы видим классическую работу ZTE, они имеют сертификацию Google и тестировали свое решение, а вот в продукте от Oysters путь экономии и получение GMS-сервисов кривым путем, минуя Google. Но результат получился в итоге один и тот же, как это произошло?

Давайте посмотрим на планшет от ZTE и возможный путь заражения. Прошивка для устройства создавалась ZTE под требования МегаФона, она тестировалась компанией и оператором, никаких проблем и скрытого софта выявлено не было. Затем перед производством планшетов прошивка поступает на завод, где происходит установка на устройства. На сборочной линии прошивка ставится на отдельном участке, образ прошивки не загружается централизованно, он переносится инженером на компьютеры, их число может варьироваться в зависимости от числа используемых линий. Как правило, это один-два инженера, которые не получают больших зарплат. В Китае относительно легко подкупить этих людей, и за сумму в 1 500-2 000 долларов они готовы дать вам образ прошивки, а затем, получив от вас измененный образ, установить его на компьютеры, что отвечают за прошивку.

Ключевая проблема заключается в том, что при производстве не проверяется контрольная сумма заливаемого файла, это касается большинства фабрик, исключения скорее подчеркивают это правило. Заказчик также не проверяет контрольную сумму прошивки, считается, что после одобрения «золотого образца» все зафиксировано и тратить время на дополнительные работы нецелесообразно. Чем отличаются Samsung и Apple от множества других компаний? Тем, что они проверяют контрольные суммы файлов, что заливаются на их устройства на заводах. Попытки установить вредоносный софт на их телефоны происходят с изрядной периодичностью, но этого не случается, так как есть дополнительный уровень защиты. А наказание на том же Hon Hai за такие действия такое, что лучше вам об этом и не знать, старожилы рассказывают очень страшные истории, в которых виновных наказывают с поистине китайской изобретательностью.

Но ведь в теории МегаФон как получатель этого товара должен проверять, что именно он ставит на полки? В теории все именно так, на практике – с точностью до наоборот. Оператор не является поставщиком этого товара, он использует партнера, который полностью отвечает за все возможные изъяны с товаром. Партнеры подбираются тщательно, и они должны соответствовать определенным требованиям. При возникновении любой проблемы, например, при обнаружении «лишних» программ в софте, партнер несет прямую материальную ответственность и должен не только решить проблемы, что может стоить миллионов долларов, но компенсировать расходы оператора, что увеличивает суммы выплат до небес. Драконовские условия контракта в теории делают любую попытку поставить левый софт обреченной, для поставщика это смерти подобно. Тем не менее, мы видим, что это произошло с двумя разными компаниями. И снова возникает вопрос, почему.

Для ZTE это первая история такого масштаба, почти уверен, что это случилось по описанному выше сценарию, другого варианта просто не вижу. С Oysters ситуация более странная, на их устройствах трояны обнаруживают более-менее постоянно, например, в 2015 году тот же «Доктор Веб» нашел на Oysters T104 HVi 3G троян Android.Backdoor.114.origin. Для меня остается тайной за семью печатями, как с таким послужным списком и историей троянов компанию выбирают для массовых поставок без дополнительного и тщательного контроля за тем, что они делают.

В некоторых компаниях появление таких программ-загрузчиков – это осознанный шаг, монетизация аудитории. Для некоторых производителей это неожиданность, так как техническая проверка устройств после выпуска отсутствует или не видит в упор проблем, не имеет соответствующего инструментария, а на сертификацию в лаборатории от Google устройства не отдает. Одним словом, прошляпить проблему очень легко. Фактически, это детские ошибки, с которыми можно столкнуться один раз и потом уже не наступать на эти грабли никогда, изменив регламент работы с фабриками и то, как вы проверяете продукты. Если эта история повторяема, то можно утверждать, что кто-то на ней сильно греет руки.

Цена вопроса, как исправляют такие ошибки

Первым делом я связался с МегаФоном и получил вот такой ответ от пресс-службы по ситуации с двумя планшетами: «Мы связались с производителями планшетов (ZTE и Oysters). Специалисты этих компаний в лабораторных условиях проверили устройства, чтобы установить, действительно ли имел место факт заражения вредоносным ПО и если да, то в каком объеме и на какой стадии производства. Подобные случаи в мире, к сожалению, не редки. Обычно компании-производители оперативно выпускают обновления программного обеспечения, которые и устраняют подобные ошибки. Вендоры нам подтвердили, что обновления системы для обоих устройств будут готовы в самое ближайшее время».

Ответ максимально нейтральный, но и устройства остались только в нескольких регионах на полках, а появление софта решает эту проблему. Когда? Неизвестно. Стоимость создания прошивки и обновления устройств по воздуху ложится на вендоров (ZTE и Oysters), стоимость этой операции невелика, до 10 000 долларов за новую прошивку (в ZTE стоимость вовсе нулевая, так как вендор имеет соответствующий отдел внутри себя). Но это только в случае, если обновление прошивки возможно по воздуху. Например, если такое обновление по воздуху невозможно, то можно посчитать убытки поставщика на сервис. Логистика от точки продаж до сервиса и обратно, стоимость перепрошивки. На одно устройство это составит минимум 1 000 рублей, реальная цена будет скорее всего выше. Если предположить, что у вас не продано порядка 40 000 устройств, то цена исправления проблемы – 40 000 000 рублей. Плюс, возможно, кто-то из покупателей такого устройства захочет его сдать или перепрошить за счет вендора, убытки возрастут. Подобный объем расходов может довести небольшого вендора до разорения и банкротства.

Описанная история для рынка типична и реальна, она ставит несколько вопросов, которые упускают из вида как небольшие компании, так и операторы. Контроль качества, в том числе касаемо софта уже после производства, выборочные проверки поставок. Жесткость контракта производителя с фабрикой, равно как и оператора с поставщиком, не гарантирует отсутствия проблем, полагаться только на договор, в котором прописаны драконовские штрафные санкции, наивно. Зачастую проблема возникает из-за организации производства и отсутствия контроля, а злоумышленникам все равно, что будет происходить в правовом поле, привлечь их к ответственности невозможно. Для покупателей это лишний повод задуматься о том, что не все смартфоны и планшеты одинаково хороши, не во всех проблемы при обнаружении будут исправляться, и оперативно. Когда люди говорят о том, что все Б-бренды одинаковы, меня это искренне печалит. У них могут быть продукты, которые кажутся одинаковыми, но по факту они отличаются как небо и земля. А при одинаковой или сравнимой стоимости так и вовсе очень различны (качество сборки, качество локализации, сервис и так далее). Поэтому пользователь не избавлен от того, чтобы придирчиво узнавать подноготную производителей, в противном случае вы просто рискуете получить то или иное устройство с сюрпризами разного толка. Уверен, что в том же МегаФоне по итогам этой истории будет переработана схема работы с поставщиками и проверки софта устройств, чтобы избежать повторения. Это были первые грабли, они случаются у всех.

Пока на рынке приложений есть компании, что готовы платить за установки, всегда будут находиться те, кто будут договариваться на фабриках о том, чтобы каталоги приложений, автозагрузчики и другой подобный софт появлялись в прошивках, зачастую без информирования производителя. Это история про то, как можно получать деньги из воздуха и на чужом товаре. В том же Google планируют предпринять ряд шагов, чтобы оградить пользователей Android от подобных вещей, но пока на практике этого не видно. Посмотрим, как они изменят свою политику в 2017 году, этот вопрос назрел, и, насколько мне известно, в Google уже его тщательно проработали. Будут показательные порки компаний и отдельных продуктов.

Источник