Уязвимости Android 2020

Привет, Хабр. Делимся с вами полезной статьей, автором которой является Александр Колесников.

Операционная система Android считается одной из самых защищенных операционных систем в наше время. Разработчики этой ОС на своем официальном сайте рассказывают, что в ОС сделано очень много работы для того чтобы создание традиционных эксплойтов было нерентабельно, сложно, невозможно. Возникает вопрос, а есть ли вообще уязвимости в ОС, которые могли бы привести к компрометации системы? Будут ли эти уязвимости отличаться от стандартных уязвимостей программного обеспечения? Можно ли найти эти уязвимости в CWE TOP 25? Или в Android уникальные уязвимости? Эта статья попытка собрать воедино несколько уязвимостей платформы Android в разных частях её архитектуры за 2020 год.

Архитектура ОС Android

Без описания хотя бы поверхностно работы этой ОС не обойтись, но постараемся сделать это максимально быстро. На картинке ниже представлена архитектура ОС Android.

Подробное её описание можно найти здесь. Нас же интересует всего 2 факта об архитектуре:

Каждый уровень архитектуры отделен друг от друга и выполняет функции на различных уровнях привилегий;

Все уровни Android впитали в себя самое лучшее, что было на момент создания ОС из других open source проектов с точки зрения безопасности.

Если объединить эти два факта, то получается, что для того чтобы атаковать эту операционную систему необходимо, чтобы у атакующего было в арсенале по 1 уязвимой функции на каждом из уровней ОС. Это достаточно серьезно усложняет процесс создания эксплойта для атаки на ОС. Однако, все равно ресечеры со всего мира находят способы как можно атаковать эту ОС и делают это достаточно успешно. Под эту деятельность даже есть отдельное мероприятие.

CVE-2020-0082

Уязвимость в операционной системе Android 10. Если обратиться к общей классификации уязвимостей CWE Top 25, то уязвимость можно отнести к классу CWE-502. Данный класс уязвимостей может возникать как в веб, так и в десктопных приложениях. Основной особенностью уязвимости считается тот факт, что при помощи нее можно абсолютно незаметно для ОС и пользователя внедрить свой код в уязвимое приложение. Возможно это за счет того, что объекты, которые подвергаются процедуре десериализации или сборке могут описывать функцию-сборщик, которая может выполнять производные функции. Уязвимость известна довольно давно и при неосторожном использовании функций десериализации может стать критической.

В ОС Android так и случилось. При успешном использовании уязвимости можно захватить контроль над привилегированным пользователем system_server.

Эксплуатация уязвимости возможна через создание объекта Parsel для » android.accounts.IAccountAuthenticatorResponse «.

CVE-2020-8913

Уязвимость в Android Play Сore библиотеке. Уязвимый receiver позволял перезаписывать файлы и запускать произвольный код в ОС. Запуск кода снова возможен за счет десериализации данных, которые передаются за счет объекта Parcel. Фрагмент эксплойта с использованием приложения Google Chrome:

CVE-2020-8899

Уязвимость в библиотеке для разбора картинок. Нельзя 100% утверждать, что это уязвимость Android, но все же эта версия ОC очень популярна. Используется на телефонах Samsung.

Как известно, различные вендоры мобильных устройств очень часто создают собственные модификации ОС Android и благополучно забывают о них.

Уязвимость в данном случае заключается в том, что происходит повреждение памяти процесса и приложение, которое использует уязвимую функцию для работы с изображениями. Падение эксплуатабельно и можно выполнять любые операции от имени привилегированного пользователя ОС. Уязвимость относится к классу CWE-787.

CVE-2020-0022

Уязвимость в BlueTooth стеке ОС Android 8 и 9. Уязвимость позволяет обрушить ОС. Класс уязвимости CWE-787.

Некорректная обработка длины пакета. Для триггера уязвимости достаточно отправить фрагментированные широковещательные запросы длиной 300 и 33 байт.

Выводы

Похоже, что даже разделение привилегий, использование самых передовых технологий не спасает от самых распространенных ошибок программного обеспечения. ОС можно атаковать и классическими эксплойтами на повреждение памяти и более современными аналогами, которые используют механизмы ОС.

Совсем скоро у нас стартуют курсы по Android-разработке двух уровней. Узнать подробнее о курсах можно по ссылкам ниже.

Источник

Android exploit что это

Для функционирования программы необходимы права root пользователя.

Краткое описание:

Тестирование на проникновение (взлом) в Wi-Fi сетях. Пен-тест комбайн на Android.

Описание:

cSploit — средство анализа и тестирования на проникновения в сеть, для Android с открытым исходным кодом (GPLed). На данный момент единственное полноценное средство для пентеста с Android устройства.

Составить карту своей сети

Определить установленные операционные системы и открытые порты на локальных машинах

Возможность добавления любого хоста

Интергрированный traceroute

Интегрированный Metasploit framework RPCd

Поиск хостов с известными уязвимостями используя Metasploit Framework

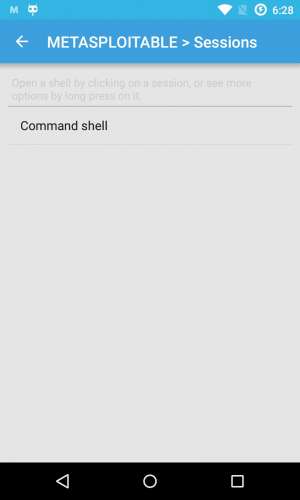

Запуск эксплоитов, изменение настроек эксплоитов и payload, а также создание шелла на взломанной машине

Создание tcp/udp пакетов

MITM включает в себя:

Замена текста и видео — заменить свой собственный Контент в незашифрованном виде веб-страниц

Инъекции JavaScript-кода — добавить собственный JavaScript в незашифрованном виде веб-страниц.

Брутфорс паролей (перебор) ( с общие протоколы вскрытия )

Захват сетевого трафика в формате pcap файлы

Манипуляции трафиком\картинками\видео\кодом в реальном времени

Спуфинг DNS для перенаправления трафика на другой домен

Разорвать существующие соединения

Перенаправить трафик на другой адрес

Угон сессий (Hijacking) — возможность захвата cookie файлов

1. Что такое эксплоиты?

Эксплойт, эксплоит, сплоит (англ. exploit, эксплуатировать) — компьютерная программа, фрагмент программного кода или последовательность команд, использующие уязвимости в программном обеспечении и применяемые для проведения атаки на вычислительную систему. (с) Википедия.

2. Не работает поиск уязвимостей.

Обновите до новейшей версии

3. Когда вернут функцию Поиска уязвимостей?

Скорее всего, никогда.

4. Нет пункта Запуск \ Launch, в меню эксплоита, пусто в настройках эксплоита и т.д. Как починить?

а. Идем в настройки — Поиск эксплоитов — Искать только в MSF.

b. Проверяем установлено ли у нас Ruby и MSF.

c. Проверяем запущен ли MSF RPCD. (На главном экране в меню).

6. Как открыть файл сессии cSploit (.dhs) на компьютере ®CSploit (Пост Displax #45606370)

Требуется Android: 4.0+ | Требования

Русский интерфейс: Есть

Версия: 1.7.0 Nightly (02.03.2018) ® cSploit (Пост Displax #71025267)

Версия: 1.7.0 Nightly (15.06.2017) ® cSploit (Пост Displax #62478333)

Версия: 1.7.0 Nightly (11.02.2017) ® cSploit (Пост Displax #58872329)

Версия: 1.7.0 Nightly (13.01.2017) ® cSploit (Пост Displax #57143978)

Версия: 1.7.0 Nightly (21.11.2016) ® cSploit (Пост Displax #55437938)

Версия: 1.7.0 Nightly (27.06.2016) ® cSploit (Пост Displax #50886876)

Версия: 1.6.6-rc.2 ®CSploit (Пост Displax #50599123)

Версия: 1.6.5 Release + nightly ®CSploit (Пост zaharpetrovich #46235979)

Версия: 1.6.3 Release + nightly ®CSploit (Пост NeoLabz #45705190)

Версия 1.6.2 от 14.10.2015 ®CSploit (Пост HROM911 #43693729)

1.6.0

Версия от 04.11.2015 ®CSploit (Пост zaharpetrovich #44254478)

Версия от 17.10.2015

14.10.2015 ®CSploit (Пост HROM911 #43693729)

09.10.2015

Сообщение отредактировал Displax — 08.09.18, 15:14

Редко же что-нибудь подобное обновляется.

Бинарники качает отдельно.

Сообщение отредактировал jabro23 — 17.03.15, 09:46

Источник

Android exploit что это

A collection of android Exploits and guide on android exploitation

Usage and Where to start

git clone https://github.com/sundaysec/Android-Exploits.git

Recommend you grab exploitpack latest version

Extract then Navigate into the folder and type:

java -jar ExploitPack.jar

Load the exploits

OWASP Top 10 Mobile Risks

- Insecure Data Storage

- Weak Server Side Controls

- Insufficient Transport Layer Protection

- Client Side Injection

- Poor Authorization and Authentication

- Improper Session Handling

- Security Decisions Via Untrusted Inputs

- Side Channel Data Leakage

- Broken Cryptography

- Sensitive Information Disclosure

Common Tools(In mobile Exploits)

- SSH

- VNC server

- A compiler (gcc / agcc)

- Android SDK (adb!)

- XCode

- Jailbroken iDevice

- Rooted Android Device

Android Hacking Tools

Mobile Apps (Hack On Android)

- AndroRat — Android Remote Administrative Tool

- cspoilt — A tool that enumerates local hosts, finds vulnerabilities and their exploits, cracks Wi-Fi password, installs backdoors blablabla.

- Hackode — All In One Android Pentest Tool

- zANTI — Network mapping, port discovery, sniffing, packet manipulation, DoS, MITM blablabla!!

- FaceNiff — Intercept and sniff WiFi network traffic for Social Media packets

- Droidsheep — Android application that analyzes security in wireless networks and also captures Twitter, Linked, Facebook, and other accounts

- USB Cleaver — Silently recover information from a target Windows 2000 or higher computer, including password hashes, LSA secrets, IP information

- Shark — Network Packate analysis tool

- DroidBox — Dynamic analysis of Android apps

- Wi-Fi Kill — Disable other Users from WiFi Access

Books and Articles

- A survey of Android exploits in the wild — The Android operating system Exploitation Survey

- Popular Android Exploits — Introduction to Android Exploits.

- Own your Android! Yet Another Universal Root — Android root exploitation

- ASDC12-Smart_Bombs_Mobile_Vulnerability_and_Exploitation — Mobile Vulnerability Exploitation

- BlueBorne — Android Exploit — Exploiting an RCE Over the Air

- EVOLUTION OF ANDROID EXPLOITS — Evolution of Android exploits from a statistical analysis tool perspective

- Hacking Androids for Fun and for Profit — Android Exploitation

This work is licensed under a Creative Commons Attribution 4.0 International License.

Источник

Исследователи создали эксплоит для получения root-доступа к Android-смартфонам с помощью уязвимости Rowhammer

Международная группа исследователей из Австрии, Нидерландов и США, информационной безопасности разработала атаку, позволяющую получить root-доступ к большому количеству Android-устройств, пишет издание Ars Tehnica. Для этого эксплуатируется техника Rowhammer, позволяющая осуществлять манипуляции с данными, хранящимися в ячейках памяти. При этом, ранее считалось, что атаки с использованием уязвимости Rowhammer имеют ограниченные перспективы реального применения — новый эксплойт демонстрирует, что ей подвержено гораздо больше устройств, чем предполагалось (включая и работающие на ARM-чипах).

Исследователи создали специальное приложение-эксплойт Drammer, которое не требует для работы никаких особенных прав и не использует никаких Android-уязвимостей. Атака осуществляется с помощью уязвимости аппаратного обеспечения — аналогично описанной техники Rowhammer он «простукивает» биты памяти устройства, изменяя важные данные. Это позволяет получать root-доступ к гаджетам производства компаний LG, Motorola, Samsung, OnePlus и, возможно, других вендоров.

В чем проблема

Техника, Rowhammer была описана в одном из наших предыдущих материалов:

Память DDR представляет собой массив разбитых на блоки строк и столбцов. К ним обращаются различные приложения и операционная система. В каждом крупном участке памяти предусмотрена своя «песочница», получать доступ к которой может лишь определенный процесс или приложение.

Если запустить софт, который будет сотни и тысячи раз за долю секунды обращаться к конкретным строкам в таких участках («простукивая» их, как молотком — отсюда и название hammering), то в следствии определенных физических явлений, это может повлиять на соседний участок памяти. Это может привести к изменению значений битов в нем с нулей на единицы и наоборот.

Получив возможность влиять на содержание даже заблокированных областей памяти, злоумышленники могут осуществлять атаки, приводящие к повышению привилегий вплоть до административных. Соответственно, возможен запуск зловредного кода или перехват действий пользователей или программ.

Один из создателей эксплойта для атак на Android-смартфоны, исследователь по имени Виктор ван дер Веен (Victor van der Veen): «До недавнего времени мы даже не могли подумать о подобных багах железа, и софт никогда не писали так, чтобы их учитывать. Теперь мы можем использовать эти дыры безопасности для того, чтобы взламывать смартфоны и планшеты с высоким уровнем надежности и без необходимости использования уязвимостей программного обеспечения. И нет никакой возможности быстро выпустить патч, решающий проблему».

На данный момент с помощью Drammer root-доступ удалось получить к следующим устройствам: Nexus 4, Nexus 5 и G4 от LG, Moto G модели от 2013 и 2014 годов от Motorola, Galaxy S4 и Galaxy S5 от Samsung, а также One от OnePlus. В некоторых случаях не всегда удавалось добиться должного постоянства результатов — к примеру, получить root-доступ удалось лишь для 12 из 15 моделей Nexus 5, в случае Galaxy S5 скомпрометирован был один из двух испытываемых смартфонов.

Исследователи до конца не понимают, почему так происходит, но предполагают, что дело может быть в разном «возрасте» тестируемых устройств — более активное или длительное использование может приводить к «износу» ячеек памяти. Кроме того, возможно, чипы памяти от определенных производителей более устойчивы к уязвимости Rowhammer, чем другие, а разные поколения одного и того же смартфона могут использовать разные чипы.

Демонстрация работы

Исследователи опубликовали два демонстрационных видео работы Drammer для получения root-доступа на LG Nexus 5. На видео смартфон подключен к компьютеру по USB, однако для осуществления атаки это не обязательно.

Представленный на первом видео смартфон работает под управлением Android 6.0.1 с установленными патчами безопасности от 5 октября. Начиная примерно с 0:15 приложение начинает «простукивать» память и между 0:30 и 0:50 эксплойт добавляет новые записи в таблицу страниц памяти. На отметке 0:50 Drammer получает root-доступ и открывает шелл, дающий полный контроль над устройством.

На втором видео Drammer используется в связке с кодом, эксплуатирующим уязвимость Stagefright — она остается неисправленной на многих устройствах. В итоге атака позволяет получить контроль над ядром ОС. На видео можно увидеть, что эксплоит Stagefright также открывает шелл, однако по-прежнему имеет лишь ограниченные права и, к примеру, не может получить доступ к SD-карточки смартфона. В свою очередь, запущенный позже Drammer получает root-доступ (начиная с 3:30 на видео).

Исследователи оповестили инженеров Google о своей работе еще в июле 2016 года, и компания присвоила уязвимости наивысший, критический статус. Кроме того, исследователи получили $4000 в рамках программы Bug Bounty. Компания оповестила своих партнеров-производителей в октябре, а выпуск обновлений планируется в ноябре. Тем не менее, разработчики предупреждают, что даже тогда hardware-уязвимость Rowhammer не будет окончательно закрыта, атакующим просто станет сложнее ее использовать.

Подробный доклад о проделанной работе будет представлен на конференции ACM Conference on Computer and Communications Security, которая проходит в эти дни в Вене. Детали обнаруженной уязвимости опубликованы на специальной информационной странице.

Источник