- «Доктор Веб»: мошенники распространяют Android-троянцев при помощи Instagram

- Сергей Новиков

- Вредонос HiddenAds обнаружен в 47 приложениях из Google Play Store

- Linux для хакера

- Android.HiddenAds.268

- Техническая информация

- Вирус Android.HiddenAds.256

- #1 radomir74

- #2 Lvenok

- #3 I.Zhilyakov

- #4 den_204

- #5 phantom83

- #6 den_204

- #7 den_204

- #8 phantom83

- #9 den_204

- «Доктор Веб»: обзор вирусной активности для мобильных устройств в апреле 2018 года

- ГЛАВНЫЕ ТЕНДЕНЦИИ АПРЕЛЯ

- Мобильная угроза месяца

- По данным антивирусных продуктов Dr.Web для Android

- Угрозы в Google Play

«Доктор Веб»: мошенники распространяют Android-троянцев при помощи Instagram

Сергей Новиков

Антивирусная компания «Доктор Веб» сообщила об обнаружении её специалистами в каталоге Google Play большого количества троянцев семейства Android.HiddenAds, предназначенных для показа надоедливой рекламы. С начала февраля было выявлено почти 40 новых модификаций таких вредоносных приложений, их загрузили порядка 10 миллионов пользователей. Некоторые из этих троянцев мошенники распространяют через Instagram и YouTube. Благодаря рекламе в популярных социальных сетях и интернет-сервисах с многомиллионной аудиторией число потенциальных жертв, которые могут установить опасные программы, значительно возрастает.

В течение февраля вирусные аналитики выявили в Google Play 39 новых модификаций троянцев семейства Android.HiddenAds. Они скрывались в полезных и безобидных программах: приложениях для фотосъемки, редакторах изображений и видео, сборниках обоев рабочего стола, системных утилитах, играх и другом ПО. В общей сложности их успели установить по меньшей мере 9 940 305 пользователей. Компания «Доктор Веб» уведомила корпорацию Google о найденных троянцах, однако на момент публикации этой новости некоторые их них все еще были доступны для загрузки.

Основная функция вредоносных приложений Android.HiddenAds — показ рекламы. Они постоянно отображают окна с баннерами и видеообъявлениями, которые перекрывают окна других программ и системный интерфейс, мешая нормальной работе с зараженными устройствами. Вот пример такой рекламы:

Поскольку троянцы показывают баннеры практически непрерывно, злоумышленники быстро окупают траты на продвижение своих поделок через популярные интернет-сервисы.

Чтобы оставаться на смартфонах и планшетах как можно дольше, троянцы Android.HiddenAds скрывают свой значок в списке приложений главного экрана. После этого их больше нельзя запустить, а также становится сложнее найти и удалить. Кроме того, со временем некоторые пользователи и вовсе могут забыть, какие именно программы они устанавливали, что также увеличит «выживаемость» троянцев.

Почти все представители семейства Android.HiddenAds, выявленные в феврале, тоже скрывают собственные значки, однако размещают вместо них ярлыки для своего запуска. Скорее всего, авторы троянцев пытались отвести от них подозрение, одновременно снизив риск их удаления. В отличие от значков на главном экране, ярлыки не позволяют удалять приложения через контекстное меню. В результате, если неопытный пользователь что-либо заподозрит и попытается удалить троянца через его значок, он избавится лишь от ярлыка, а сам троянец останется на устройстве и продолжит скрытно работать и приносить деньги злоумышленникам.

Многие из этих вредоносных приложений владельцы Android-смартфонов и планшетов установили после просмотра рекламы в Instagram и YouTube, в которой киберпреступники обещали функциональные и мощные средства обработки фото и видео. На первый взгляд, троянцы соответствуют описанию и не вызывают подозрений у потенциальных жертв. Но на самом деле кроме одной или нескольких базовых функций в них нет ничего из того, о чем говорилось в объявлениях.

Источник

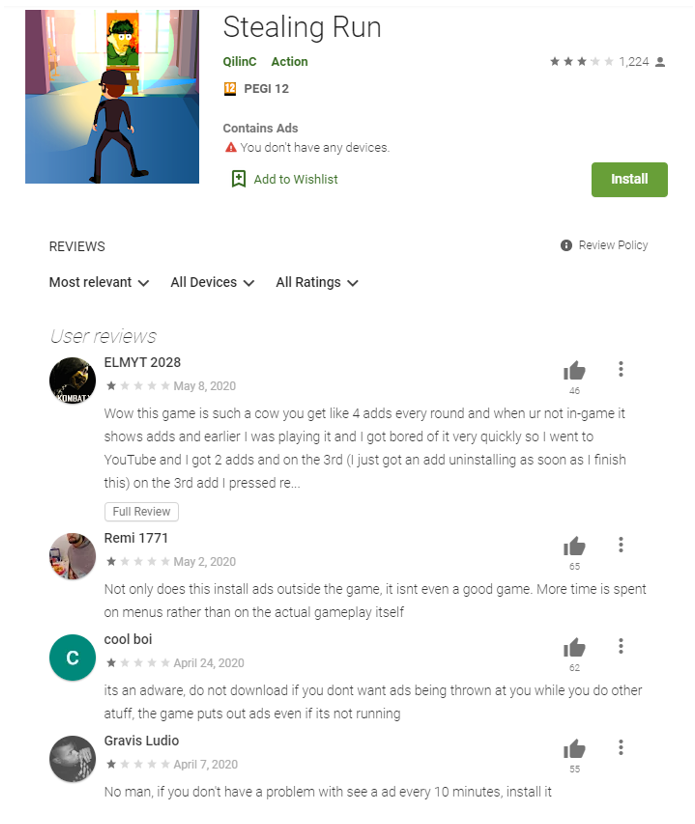

Вредонос HiddenAds обнаружен в 47 приложениях из Google Play Store

Linux для хакера

Исследователи компании Avast обнаружили в Google Play Store 47 приложений, которые маскировались под игры и содержали трояны семейства HiddenAds. В общей сложности найденные приложения были загружены более 15 000 000 раз, и в настоящее время эта кампания наиболее распространена в Бразилии, Индии и Турции.

Специалисты уже сообщили о проблеме представителям Google, но пока некоторые приложения все еще доступны в магазине Google Play, так как расследование еще продолжается. Все приложения имеют низкие игровые возможности и низкий рейтинг: пользователи жалуются на постоянную рекламу.

Обычно приложения с троянами HiddenAds маскируются под безопасные и полезные, но на самом деле они лишь бомбардируют пользователей навязчивой рекламой, которая отображается вне приложений. Кроме того, подобные приложения могут скрывать свои значки на зараженном устройстве, а 7 из 47 найденных приложений способны еще и открывать браузер на смартфоне для отображения дополнительных объявлений. Даже когда пользователь удалит проблемное приложение со своего устройства, реклама все равно будет продолжать отображаться.

Аналитики Avast сумели обнаружить эту кампанию с помощью apklab.io, основываясь на предыдущей кампании HiddenAds, замеченной недавно в Google Play Store. Исследователи сравнивали действия, функции и сетевой трафик этих приложений.

«Такие кампании, как HiddenAds, могут проникнуть в официальный магазин Google Play Store, скрывая свое истинное предназначение или медленно внедряя вредоносные функции (только будучи уже загруженными на устройство). Такие кампании сложно предотвратить, поскольку злоумышленники используют одноразовые аккаунты разработчиков для каждого приложения, –– рассказывает Якуб Вавра, аналитик угроз в Avast. –– Хотя Google является надежным магазином и регулярно удаляет вредоносные приложения, пользователям все равно необходимо сохранять бдительность. При загрузке новых приложений на свои устройства важно смотреть, чтобы не было явных признаков плохого приложения, например, отрицательных отзывов, запросов на большое количество разрешений и многое другое».

Список 20 самых скачиваемых приложений с HiddenAds можно увидеть ниже.

Источник

Android.HiddenAds.268

Добавлен в вирусную базу Dr.Web: 2017-12-09

Описание добавлено: 2017-12-09

Техническая информация

- UDP(DNS)

- TCP(HTTP/1.1) api.solidtr####.com:80

- TCP(HTTP/1.1) i####.pz####.com:80

- TCP(HTTP/1.1) and####.b####.qq.com:80

- TCP(HTTP/1.1) co####.clou####.com:80

- TCP(TLS/1.0) s####.go####.com:443

- TCP(TLS/1.0) googl####.g.doublec####.net:443

- a####.u####.com

- and####.b####.qq.com

- api.solidtr####.com

- co####.clou####.com

- googl####.g.doublec####.net

- i####.pz####.com

- s####.go####.com

- and####.b####.qq.com/rqd/async

- and####.b####.qq.com/rqd/async?aid=####

- i####.pz####.com/ref/v1/pre/pull

- /system/bin/sh -c getprop

- /system/bin/sh -c getprop ro.aa.romver

- /system/bin/sh -c getprop ro.board.platform

- /system/bin/sh -c getprop ro.build.fingerprint

- /system/bin/sh -c getprop ro.build.nubia.rom.name

- /system/bin/sh -c getprop ro.build.rom.id

- /system/bin/sh -c getprop ro.build.tyd.kbstyle_version

- /system/bin/sh -c getprop ro.build.version.emui

- /system/bin/sh -c getprop ro.build.version.opporom

- /system/bin/sh -c getprop ro.gn.gnromvernumber

- /system/bin/sh -c getprop ro.lenovo.series

- /system/bin/sh -c getprop ro.lewa.version

- /system/bin/sh -c getprop ro.meizu.product.model

- /system/bin/sh -c getprop ro.miui.ui.version.name

- /system/bin/sh -c getprop ro.vivo.os.build.display.id

- /system/bin/sh -c type su

-s com.solid.resident.ResidentService -t 30

chmod 0755

/app_bin/daemon

chmod 700

/tx_shell/libnfix.so

chmod 700

/tx_shell/libshella-2.10.7.1.so

chmod 700

Источник

Вирус Android.HiddenAds.256

#1 radomir74

Не могу удалить вирус Android.HiddenAds.256 находится по адресу /system/CDA/items/com.aptoide.partners.id3_store/com.aptoide.partners.id3_store.apk

Вирус ли это или ложное срабатывание? Телефон Nokia 6. Система — Android 8.0

#2 Lvenok

Не могу удалить вирус Android.HiddenAds.256 находится по адресу /system/CDA/items/com.aptoide.partners.id3_store/com.aptoide.partners.id3_store.apk

Вирус ли это или ложное срабатывание? Телефон Nokia 6. Система — Android 8.0

#3 I.Zhilyakov

Добрый день, это не ложное срабатывание.

Удалить его можно при наличии root прав (влечет возможную потерю гарантии) , либо откатившись на предыдущую версию прошивки.

Так же рекомендуем обратиться к производителю устройства за дополнительной информацией об этом приложении.

#4 den_204

В телефоне появился вирус Android.HiddenAds.256 расположенный: storage/sdcard1/Android/data/com.redbend.dmClient/cache/push/auto01.fotapro.net_files_f2c1954ec750bd5b64a5012022de89fc/

Dr.web не удаляет и не переносит в карантин. Что делать? Помогите, пожалуйста.

Каждый день подключается какая-то платная услуга. Приходит смс уведомление. Отключение услуги не помогает.

И еще один вирусAndroid.Gmobi.1 расположение /system/app/DMClient.apk.

Вирус не удаляется. Только карантин.

#5 phantom83

Удалить его можно при наличии root прав (влечет возможную потерю гарантии), либо откатившись на предыдущую версию прошивки.

Так же рекомендуем обратиться к производителю устройства за дополнительной информацией об этом приложении.

#6 den_204

Удалить его можно при наличии root прав (влечет возможную потерю гарантии), либо откатившись на предыдущую версию прошивки.

Так же рекомендуем обратиться к производителю устройства за дополнительной информацией об этом приложении.

Откат что влечет за собой? Аккаунт удалится?

#7 den_204

Возврат к заводским настройкам решит данную проблему?

Как выяснилось откатывать я не умею, root права — я вообще понятия не имею, что это и как оно работает )

#8 phantom83

Под откатом на предыдущую версию прошивки подразумевается смена прошивки либо при помощи ПК или средствами самой ОС если это предусмотрено производителем.

А какой аппарат и версия ПО?

#9 den_204

Источник

«Доктор Веб»: обзор вирусной активности для мобильных устройств в апреле 2018 года

28 апреля 2018 года

В апреле 2018 года компания «Доктор Веб» зафиксировала распространение опасного банковского троянца Android.BankBot.358.origin, заразившего свыше 60 000 мобильных устройств российских пользователей. Кроме того, в течение месяца вирусные аналитики выявили большое число троянцев семейства Android.Click, которые распространялись через каталог Google Play. Помимо них в каталоге был обнаружен троянец Android.RemoteCode.152.origin – он загружал другие вредоносные модули, с их помощью создавал рекламные баннеры, а после этого нажимал на них, зарабатывая для киберпреступников. Также в Google Play была найдена потенциально опасная программа Program.PWS.2, предоставляющая доступ к заблокированному на территории России сервису Telegram, но не обеспечивающая необходимую защиту конфиденциальных данных. Среди обнаруженных в апреле вредоносных приложений для ОС Android оказались и троянцы-шпионы, такие как Android.Hidden.5078, Android.Spy.443.origin и Android.Spy.444.origin.

ГЛАВНЫЕ ТЕНДЕНЦИИ АПРЕЛЯ

- Массовое распространение банковского троянца среди российских пользователей мобильных Android-устройств

- Обнаружение в Google Play новых вредоносных и потенциально опасных программ

- Выявление новых троянцев-шпионов для ОС Android

Мобильная угроза месяца

В прошедшем месяце компания «Доктор Веб» сообщала о распространении банковского троянца Android.BankBot.358.origin, заразившего более 60 000 Android-смартфонов и планшетов. Большинство этих устройств принадлежало российским пользователям. Главной целью Android.BankBot.358.origin были клиенты одного из крупнейших банков.

Троянец распространялся с использованием различных мошеннических СМС-сообщений, в которых пользователям предлагалось перейти по ссылке для ознакомления с информацией об объявлениях, кредитах и денежных переводах. Если потенциальная жертва нажимала на такую ссылку, она попадала на веб-сайт, с которого на мобильное устройство загружался банкер.

Для кражи денег со счетов троянец использовал СМС-команды управления мобильным банком. Поэтому, даже если на устройстве жертвы не было установлено официальное приложение для доступа к услугам одного из крупнейших банков, владельцы зараженных устройств все равно могли потерять свои деньги. В результате атаки злоумышленников под угрозой оказалось свыше 78 000 000 рублей клиентов кредитной организации. Подробнее об Android.BankBot.358.origin рассказано в публикации, подготовленной нашими специалистами.

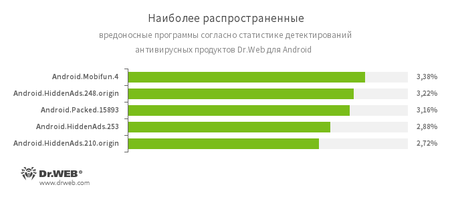

По данным антивирусных продуктов Dr.Web для Android

Android.Mobifun.4 Троянец, предназначенный для загрузки других Android-приложений. Android.HiddenAds.248.origin Android.HiddenAds.253 Android.HiddenAds.210.origin Троянцы, предназначенные для показа навязчивой рекламы. Распространяются под видом популярных приложений другими вредоносными программами, которые в некоторых случаях незаметно устанавливают их в системный каталог. Android.Packed.15893 Детект для Android-троянцев, защищенных программным упаковщиком.

Adware.Adtiming.1.origin Adware.Adpush.601 Adware.Jiubang.2 Нежелательные программные модули, встраиваемые в Android-приложения и предназначенные для показа навязчивой рекламы на мобильных устройствах. Tool.SilentInstaller.1.origin Tool.SilentInstaller.6.origin Потенциально опасные программы, предназначенные для незаметного запуска приложений без вмешательства пользователя.

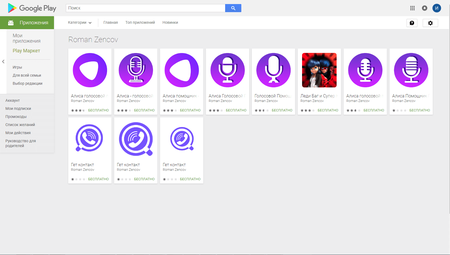

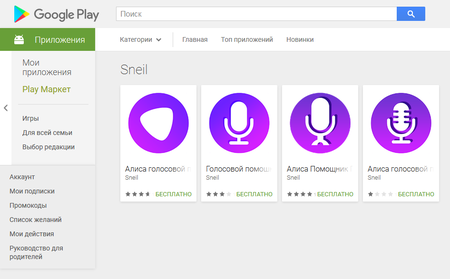

Угрозы в Google Play

В уходящем месяце в каталоге Google Play вирусные аналитики компании «Доктор Веб» обнаружили большое число новых вредоносных программ. Среди них были различные троянцы семейства Android.Click. Например, в середине месяца вирусная база Dr.Web пополнилась записью для детектирования троянца Android.Click.245.origin, который злоумышленники от имени разработчиков Roman Zencov и Sneil распространяли под видом известных приложений.

После запуска троянец загружал заданные киберпреступниками веб-сайты, на которых пользователей обманом подписывали на дорогостоящие услуги. При этом, если устройства потенциальных жертв подключались к Интернету через мобильную сеть, подписка производилась автоматически при нажатии нескольких кнопок на этих сайтах. Подробнее об одном из таких случаев рассказано в соответствующей публикации компании «Доктор Веб».

Позже в апреле вирусные аналитики выявили в Google Play другие аналогичные вредоносные программы. Они были добавлены в вирусную базу Dr.Web как Android.Click.246.origin и Android.Click.458. Как и в случае с Android.Click.245.origin, киберпреступники также распространяли этих троянцев под видом безобидных программ. Например, скрывающиеся под именем разработчика mendozapps злоумышленники добавили в Google Play около 40 таких вредоносных приложений.

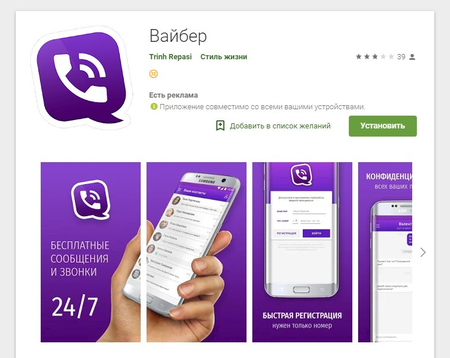

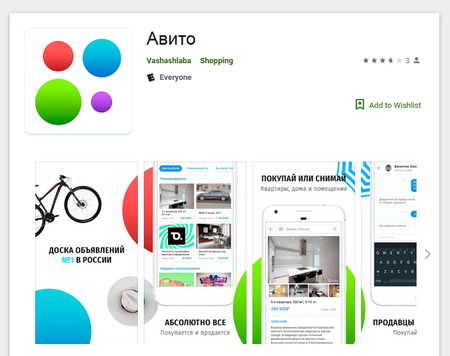

А разработчики Trinh Repasi и Vashashlaba под видом программ Viber и Авито распространяли похожего троянца Android.Click.248.origin. Эта вредоносная программа написана на языке Kotlin. Она проверяет IP-адрес зараженного устройства и, в зависимости от страны, в которой находится пользователь, получает задание на загрузку определенных веб-сайтов. Злоумышленники управляют Android.Click.248.origin через облачный сервис Firebase.

В конце месяца вирусные аналитики «Доктор Веб» выявили в Google Play троянца Android.RemoteCode.152.origin, скрывавшегося в безобидных играх. Эта вредоносная программа незаметно скачивала и запускала дополнительные модули, которые использовались для создания невидимых рекламных баннеров. Троянец самостоятельно нажимал на эти баннеры, за что вирусописатели получали вознаграждение. С информацией об Android.RemoteCode.152.origin можно ознакомиться, прочитав соответствующую новость на нашем сайте.

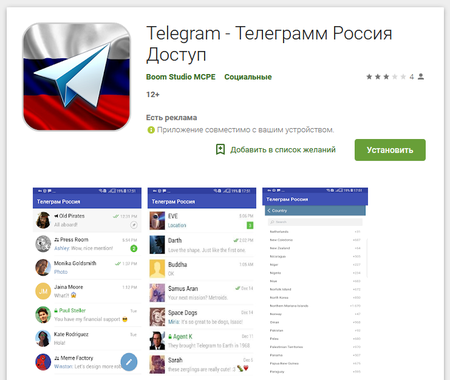

Кроме того, в апреле специалисты компании «Доктор Веб» обнаружили в Google Play потенциально опасную программу Program.PWS.2, которая позволяет работать с заблокированным на территории России сервисом Telegram.

Это приложение работает через один из анонимайзеров, однако никак не шифрует передаваемые логины, пароли и другие конфиденциальные данные. В результате вся персональная информация пользователей находится под угрозой. Об аналогичной опасной программе компания «Доктор Веб» уже сообщала в июне 2017 года.

Источник