- Специалисты предупреждают, что защищающие от IMSI-перехватчиков приложения бесполезны

- Linux для хакера

- Android imsi catcher detector 4pda

- Поиск и отключение прослушки мобильного телефона на Android

- Поиск и отключение прослушки на Android

- Способ 1: Диагностика и основные меры

- Способ 2: Удаление приложений

- Способ 3: Поиск вредоносных приложений

- Способ 4: Darshak

- Способ 5: Android IMSI-Catcher Detector

- Способ 6: Eagle Security

- Способ 7: Сброс настроек смартфона

- Способ 8: Замена прошивки аппарата

- Способ 9: Обращение в сервисный центр

Специалисты предупреждают, что защищающие от IMSI-перехватчиков приложения бесполезны

Linux для хакера

Ранее этим летом ][ посвятил IMSI-перехватчикам отдельную и подробную статью, в которой мы разбирали принципы работы таких устройств, их эффективность, а также рассматривали способы защиты. Напомню, что эти устройства широко применяются как спецслужбами, так и «плохими парнями». Они используют конструктивную особенность мобильников — отдавать предпочтение той сотовой вышке, чей сигнал наиболее сильный (чтобы максимизировать качество сигнала и минимизировать собственное энергопотребление). Кроме того, в сетях GSM (2G) только мобильник должен проходить процедуру аутентификации (от сотовой вышки этого не требуется), и поэтому его легко ввести в заблуждение, в том числе, чтобы отключить на нем шифрование данных.

Мы уже писали, что несмотря на немалое количество «защитных» Android-приложений на рынке, которые должны предупреждать пользователя о подключении к IMSI-кетчеру, большинство из них нельзя назвать качественными. Кроме того, такие приложения часто приводят к множеству ложных срабатываний (как правило, из-за недостаточной технической квалификации их разработчиков).

Теперь на конференции USENIX собираются представить доклад, посвященный этой проблеме и полностью подтверждающий наши выводы. Приложения для защиты от IMSI-перехватчиков изучила сводная группа специалистов из Оксфордского университета и Берлинского технического университета. Исследователи проверили работу пяти популярных программ: SnoopSnitch, Cell Spy Catcher, GSM Spy Finder, Darshak и IMSICD, которые насчитывают от 100 000 до 500 000 загрузок в Google Play.

Для проведения тестов специалисты создали собственный фреймворк White-Stingray, способный осуществлять атаки на 2G и 3G сети. По сути, разработка исследователей является весьма «натуралистичной» имитацией коммерческих IMSI-перехватчиков.

Тестирование приложений показало, что те крайне редко замечают подозрительную активность и способны обнаружить лишь самые распространенные и простые техники атак. К примеру, приложения фиксируют принудительный даунгрейд подключения или получение «скрытого» текстового сообщения, которое используется для определения местоположения устройства. Но специалисты пишут, что атакующим достаточно переключиться на другую технику атак, и приложения окажутся практически бессильны. Причем мешают приложениям ограничения самого API Android, с которыми мало что можно поделать.

«Сейчас представленные на рынке приложения ICD [IMSI catcher detector] легко обмануть, используя простейшие техники обхода, так как они сильно ограничены и не имеют доступа к лежащему в основе мобильных телефонов аппаратному обеспечению. Следовательно, нужно понимать, что ICD-приложения – это не серебряная пуля в силу данных фундаментальных ограничений», — пишут специалисты.

Полная версия доклада уже была опубликована в сети. Ознакомиться с ней можно здесь.

Источник

Android imsi catcher detector 4pda

Краткое описание:

Выявление аппаратной прослушки Вашего телефона.

Описание:

Простая и надежная программа для выявления активности оборудования GSM Monitoring System предназначенных для активного и пассивного перехвата голоса и данных любых модификаций GSM сетей. Поддерживает до 4 GSM диапазонов (850, 900, 1800, 1900), что делает его применимым в любой точке мира, где есть GSM сеть

Обнаруживает активность следующих типов шпионского оборудования:

1. Активный GSM Перехватчик с дешифратором А 5.х, который может перехватывать входящие и исходящие GSM звонки и sms с любым типом шифрования в реальном времени. Работают с движущимися и стационарными объектами и предоставлять разговоры и данные в реальном времени, делать анализ полученных данных, перехватывать IMSI/IMEI и делать выборочное подавление GSM трафика в заданном районе

2. 3G IMSI/IMEI/TMSI Кетчер (захватчик), предназначеный для воздействие на выбранный телефон, чтобы заставить его переключиться в режим GSM, для возможности перехват данных с такого телефона пассивным интерцептором.

3. Блокиратор выбранных сотовых телефонов (Сотовый брандмауэр), для избирательного или массового подавления GSM/UMTS целей. Созданный на основе Активной базовой станции, Сотовый брандмауэр разрешает авторизованным GSM/UMTS абонентам использовать их телефоны, как обычно, принимать звонки, звонить, принимать и отсылать sms и так далее, в то же время несанкционированные телефоны в непосредственной близости от системы лишены услуг сотовой связи.

4. GSM IMSI/IMEI/TMSI Кетчер (захватчик), которая предназначена для обнаружения присутствия GSM-телефонов в зоне интереса. Вся система основана на ноутбуке и компактной мини-BTS и является активной системой и, таким образом, она заставляет GSM телефоны в его окрестностях регистрироваться к ней.

и тому подобные.

Программа разработана при консультативной поддержке технических специалистов сотовых операторов имеющих моральное убеждение о праве каждого из нас на неприкосновенность частной жизни, запрет любых форм произвольного вмешательства в частную жизнь со стороны государства и защиту от такого вмешательства со стороны третьих лиц.

В процессе реализации:

Для тех кто не в теме, но желает понять, как что работает. Здесь я буду выкладывать материалы и лекции на данную тему от известных всему миру хакеров

Источник

Поиск и отключение прослушки мобильного телефона на Android

Телефон на любой платформе, включая Android, в настоящее время является персональным устройством, данные на котором могут быть доступны только владельцу. Однако при определенных обстоятельствах конфиденциальность может быть нарушена из-за наличия прослушки, перехватывающей сообщения, звонки и другую информацию. В ходе статьи мы расскажем про обнаружение и отключение такого вида слежки программными возможностями.

Поиск и отключение прослушки на Android

Условно процедуру отключения слежки на мобильном телефоне стоит разделить на два этапа, заключающихся в поиске нежелательного ПО и последующем удалении найденных приложений. При этом стоит понимать, что технологии со временем становятся только лучше, поэтому настоящая статья может помочь лишь в некоторых случаях.

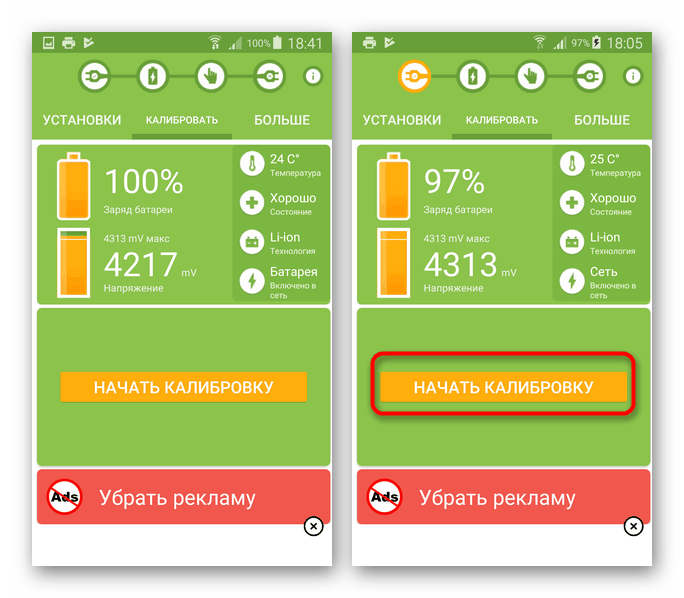

Способ 1: Диагностика и основные меры

Всего существует не так много признаков наличия слежки за смартфоном, из-за чего устранить проблему удается за минимальное количество действий. К тому же специальное оборудование, блокировка которого может вызвать реальные затруднения, стоит внушительных средств и вряд ли будет использоваться для прослушки рядовых абонентов.

- Основной и вместе с тем самый неточный признак заключается в быстром расходе заряда батареи на смартфоне, даже тогда, когда устройство заблокировано. В таких случаях необходимо снизить затраты энергии, отключив ненужные фоновые процессы и проверить работоспособность аккумулятора. Только при правильной работе компонентов можно задуматься о слежке.

Подробнее:

Калибровка батареи на смартфоне

Решение проблем с быстрой разрядкой Android-смартфона

Нехватка заряда батареи в режиме ожидания

Подробнее: Проблемы с производительностью смартфона и планшета на Android

При попытках обнаружения прослушки важно учитывать, что большинство из названных явлений могут проявляться и во многих других случаях. Из-за этого нередко сложно подтвердить факт наличия слежки, однако в этом все же могут помочь специальные программы.

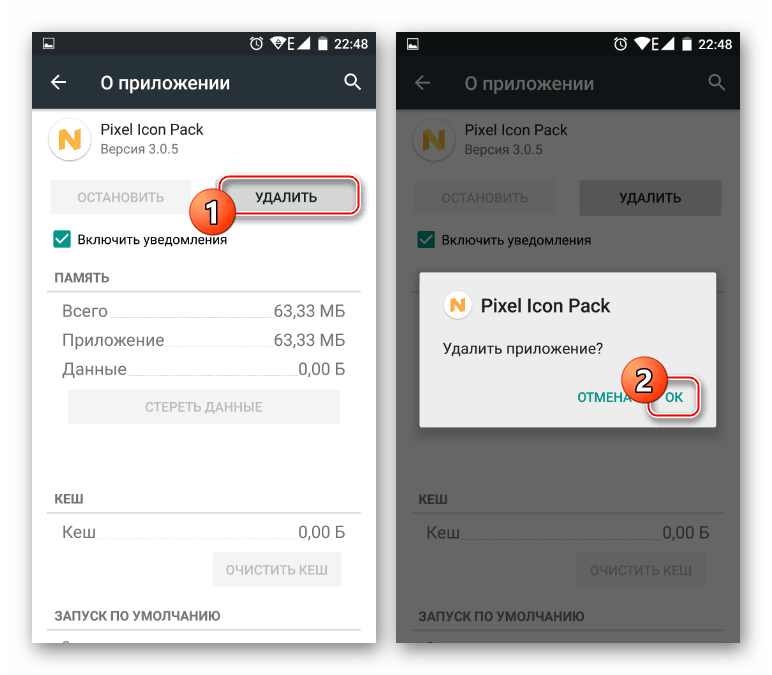

Способ 2: Удаление приложений

Если один или сразу несколько признаков прослушки появились после установки какого-либо стороннего приложения, скорее всего, решить проблему поможет полное его удаление. Особенно актуален этот вариант по отношению к ПО, установка которого производилась через APK-файл в обход Play Защиты.

Все нужные действия были нами описаны в соответствующих статьях на сайте, и потому у вас вряд ли возникнут какие-то затруднения с деинсталляцией. Чтобы не допустить проблем в будущем, обязательно загружайте ПО с доверенных ресурсов и внимательно читайте список требуемых прав при установке.

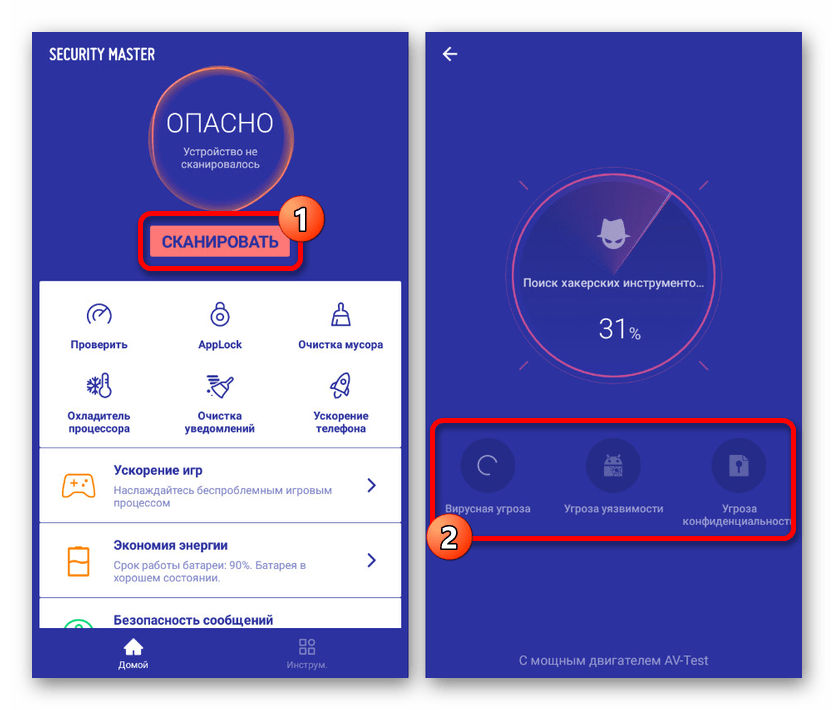

Способ 3: Поиск вредоносных приложений

Как нетрудно догадаться, многие из программных средств прослушки телефона являются вредоносным ПО и входят в базу данных антивирусных программ. За счет этого можно воспользоваться поиском опасных приложений из отдельной инструкции по следующей ссылке. Этот шаг так или иначе является необходимым действием при решении многих других проблем.

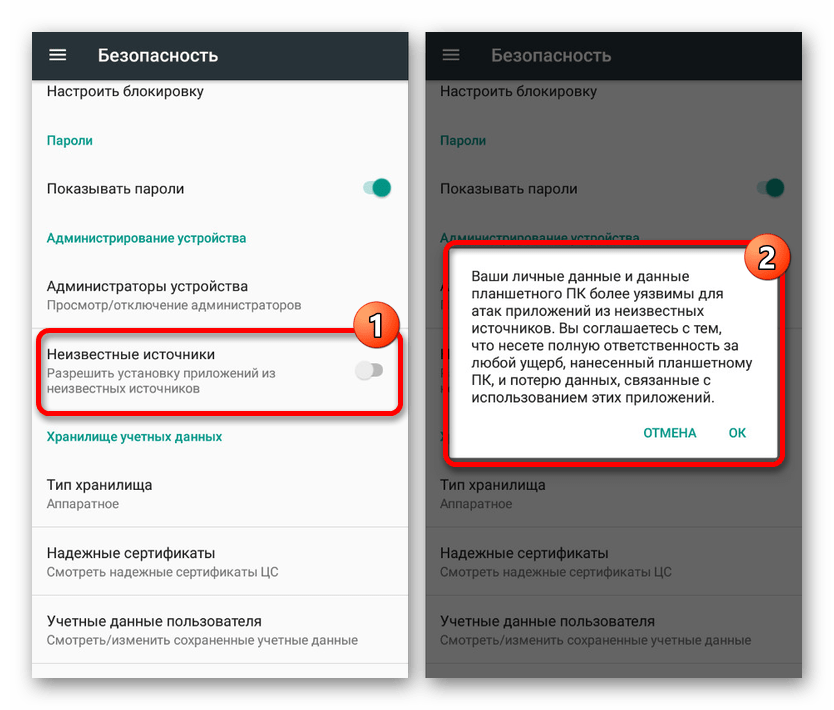

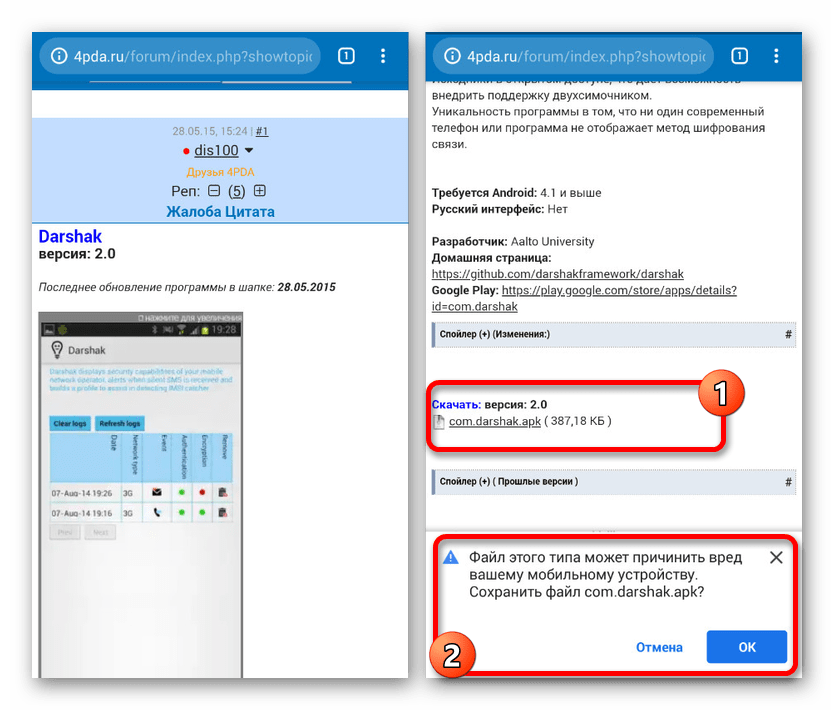

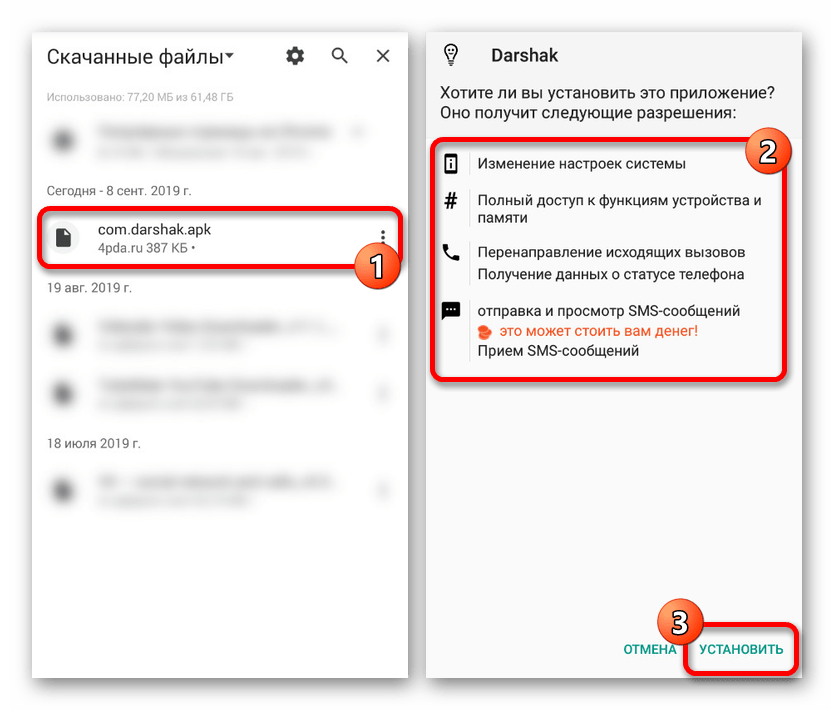

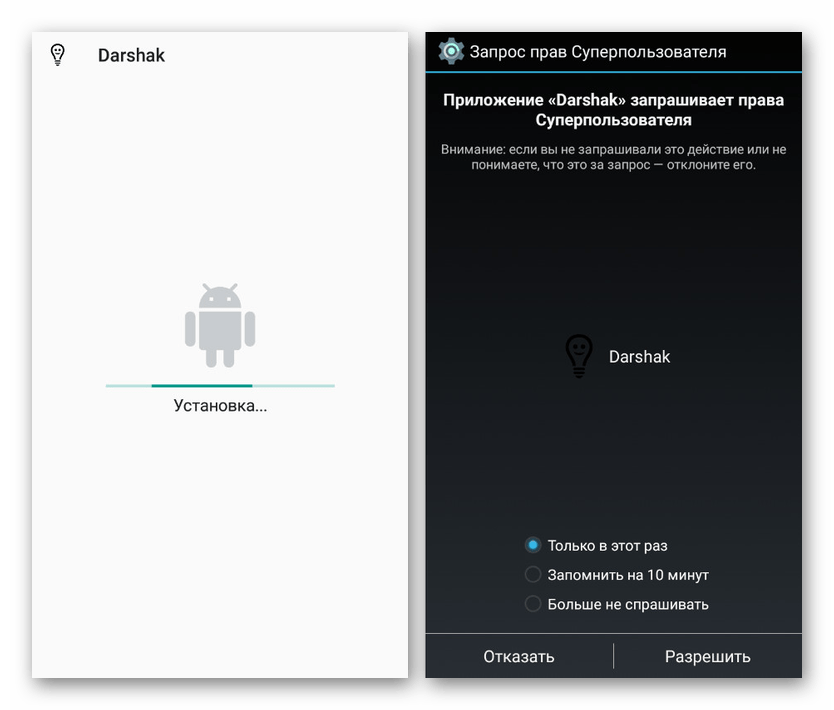

Способ 4: Darshak

В настоящий момент приложение Darshak (требует наличия root-прав) выступает одним из самых эффективных методов обнаружения слежки за девайсом, предоставляя несколько уникальных особенностей. Благодаря ему можно в режиме реального времени следить за звонками, сообщениями, активностью сети оператора, а также произвести блокировку нежелательных компонентов.

- Откройте приложение «Настройки» на аппарате, перейдите в «Безопасность» и включите опцию «Неизвестные источники». Это необходимо для установки приложения из APK-файла.

После этого разверните любой браузер, авторизуйтесь на 4PDA и перейдите на страницу приложения. Воспользуйтесь ссылкой в блоке «Скачать» и подтвердите сохранение файла в памяти устройства.

В разделе «Скачанные файлы» или «Загрузки» тапните по добавленному файлу и нажмите кнопку «Установить». Процедура инсталляции не потребует много времени.

Чтобы открыть приложение после запуска, необходимо добавить на устройство рут-права. Сделать это можно по соответствующей инструкции.

По завершении установки и после предоставления рут-прав приложение начнет функционировать. Спустя некоторое время на главной странице будут отображены отчеты по части соединений.

За счет Darshak вы сможете без проблем проследить за активностью 3G и GSM-сети с возможностью блокировки нежелательных соединений. Единственный отрицательный момент связан с тем, что приложение практически не обновляется – последняя версия датирована 2015 годом.

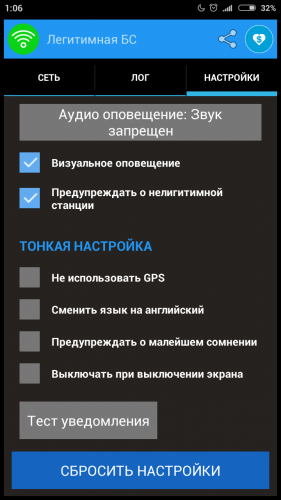

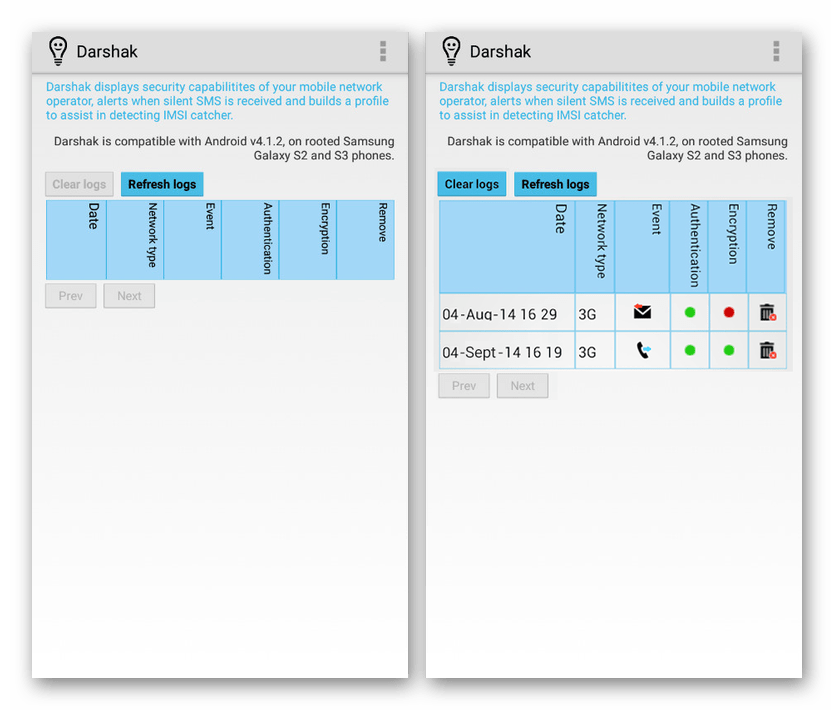

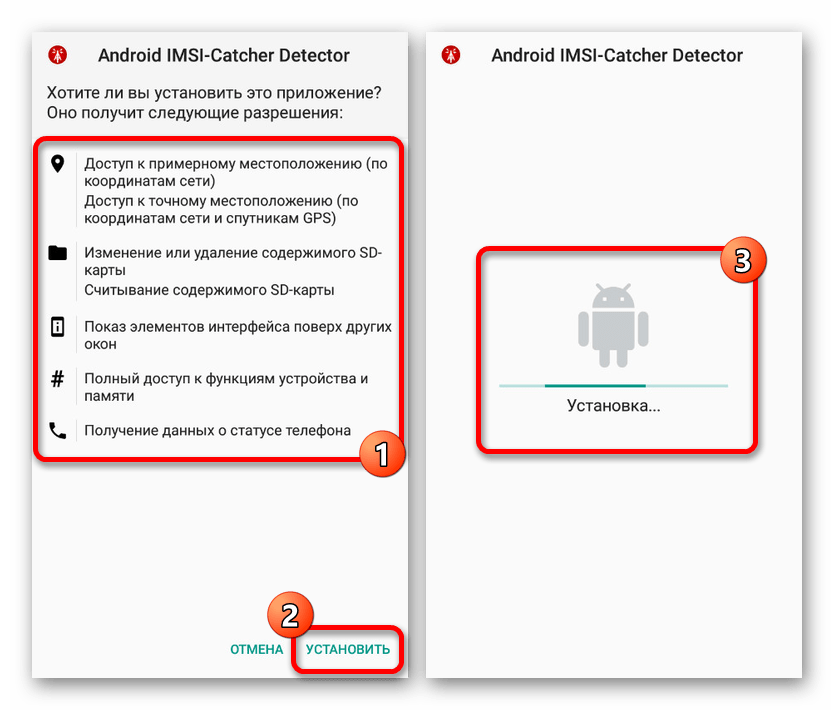

Способ 5: Android IMSI-Catcher Detector

В отличие от предыдущего варианта, основная функция приложения IMSI-Catcher Detector сосредоточена на проверке и выявлении ложных базовых станций, используемых злоумышленниками в процессе слежки за смартфоном. С помощью этого приложения удается с легкостью избежать IMSI-ловушек и своевременно получить уведомление о передаче незашифрованного должным образом трафика.

- Приложение, как и предыдущее, отсутствует в магазине Google Play, но легко загружается с форума 4PDA после регистрации там. Более подробно ознакомиться с процедурой загрузки можете в ранее представленной инструкции.

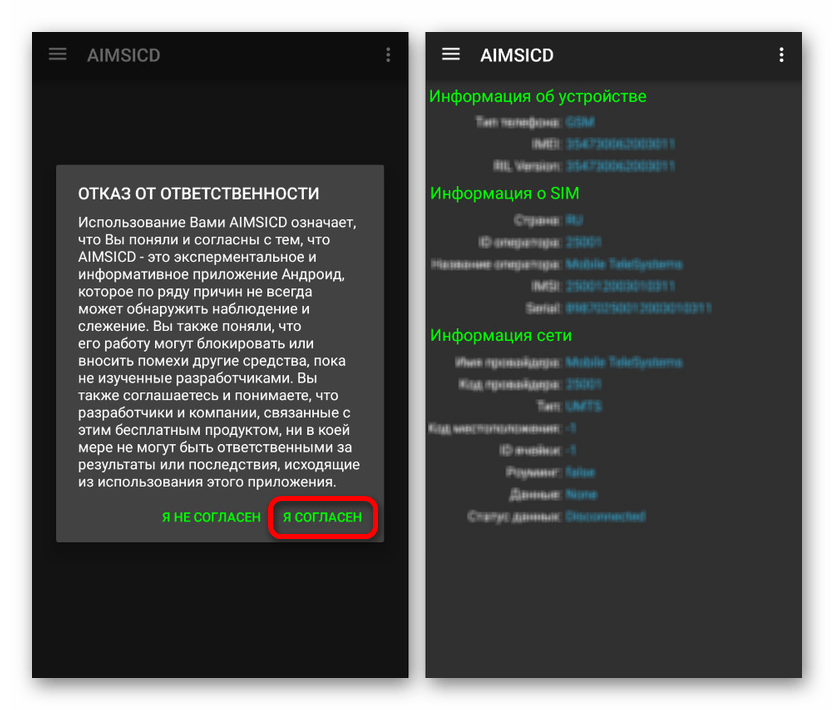

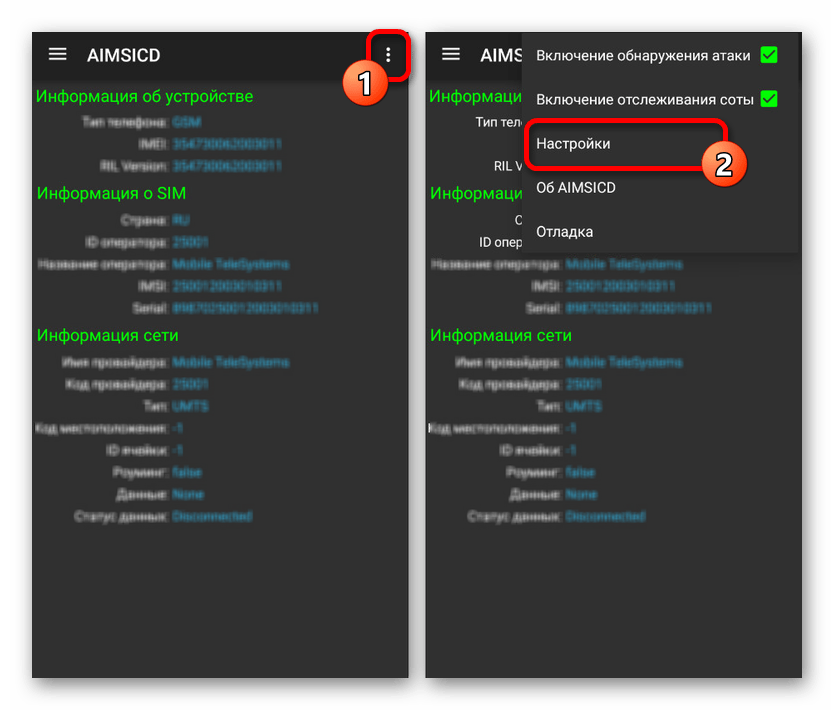

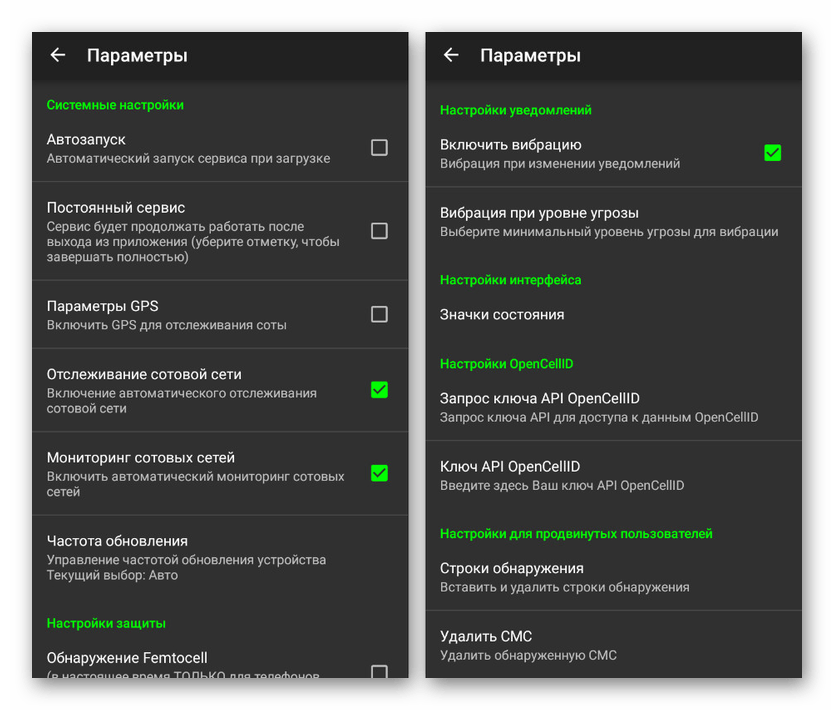

Во время первого запуска потребуется принять условия лицензионного соглашения, после чего приложение будет готово к использованию. На стартовой странице IMSI-Catcher Detector располагается информация об устройстве.

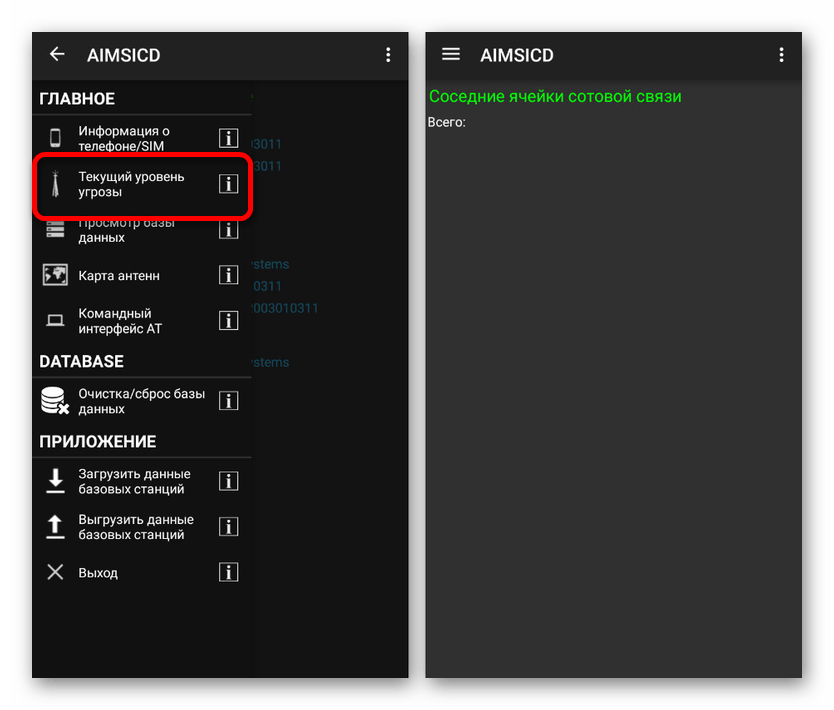

Разверните главное меню в левом верхнем углу экрана и выберите пункт «Текущий уровень угрозы». Через этот раздел доступно ознакомление со свежей информацией о нежелательных соединениях.

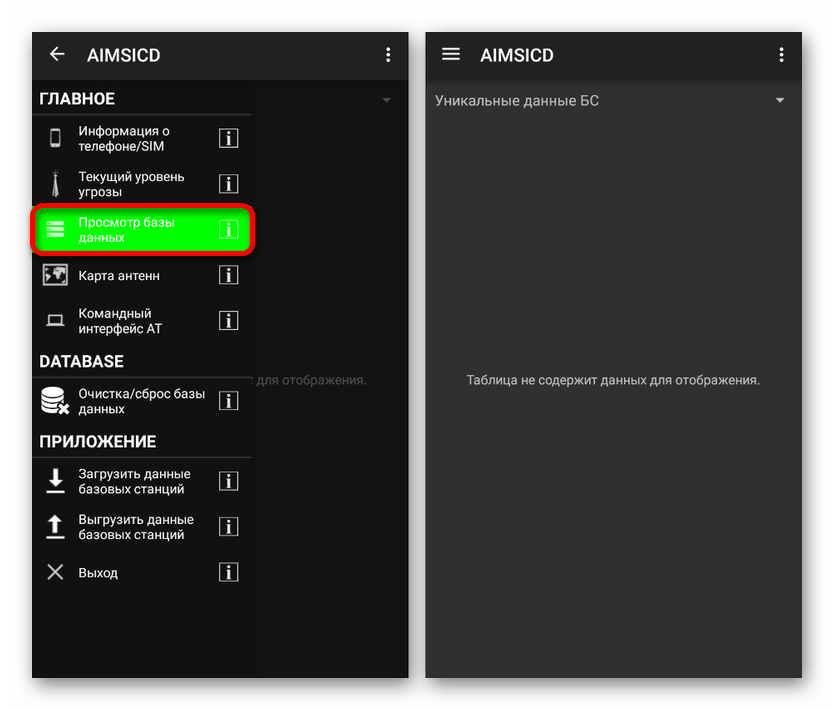

Аналогичным образом доступно ознакомление с базой данных станций путем выбора соответствующего пункта через главное меню.

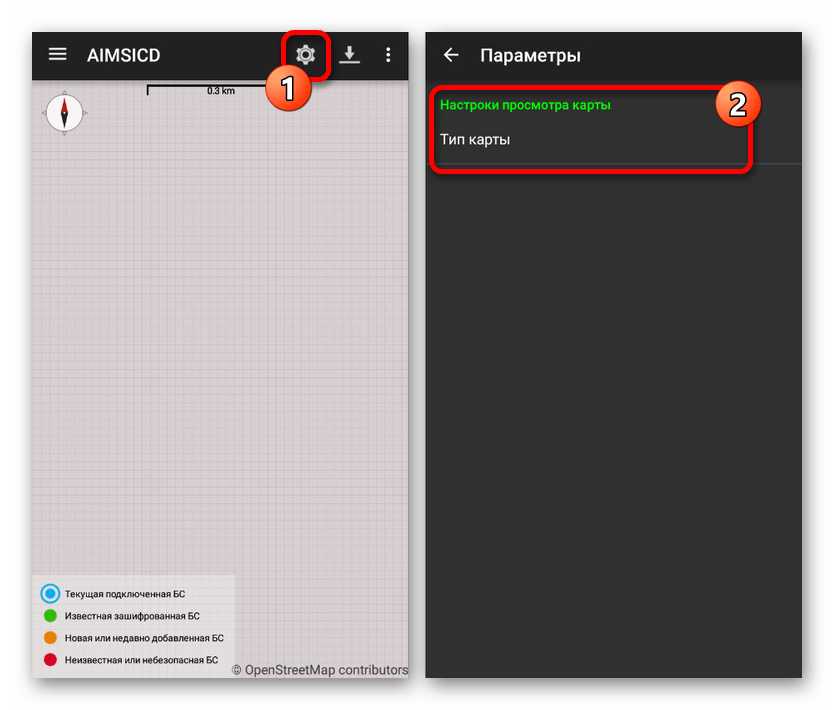

Последний важный пункт «Карта антенн» позволяет просмотреть доверенные станции, используя отслеживание местоположения смартфона. Кроме того, есть функция выбора типа карты в параметрах.

С любой страницы приложения вы можете перейти к параметрам. Для этого разверните меню с тремя точками в правом углу экрана и тапните по строке «Настройки».

По необходимости на свое усмотрение измените параметры. В целом после установки приложение будет отслеживать нежелательные соединения даже без внесения изменений в настройки.

Этот софт, опять же, в настоящее время не обновляется, из-за чего надежность и эффективность находятся под сомнением. В то же время существует всего одно альтернативное решение, рассмотренное далее.

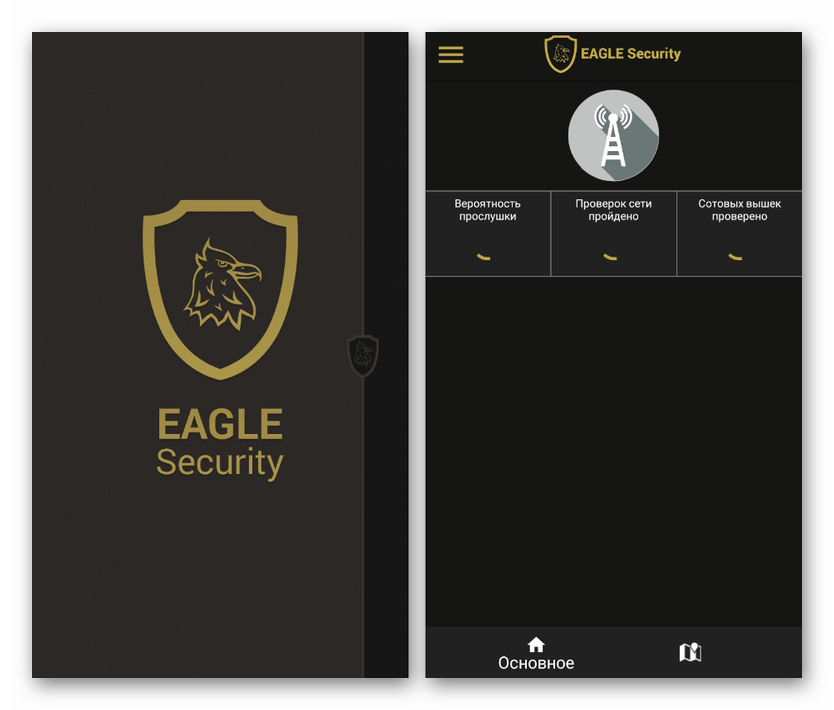

Способ 6: Eagle Security

Программа Eagle Security представляет собой наиболее мощный инструмент для анализа соединения с оператором и некоторых других подключений с целью обнаружения уязвимостей, вроде ложных базовых станций. В отличие от предыдущих приложений, рассматриваемое ПО загружается из Плей Маркета, что гарантирует не только надежность, но и автоматическое получение свежих обновлений базы данных.

- Для загрузки приложения перейдите по ссылке выше и воспользуйтесь кнопкой «Установить». Обратите внимание, оно доступно только на свежих версиях Android.

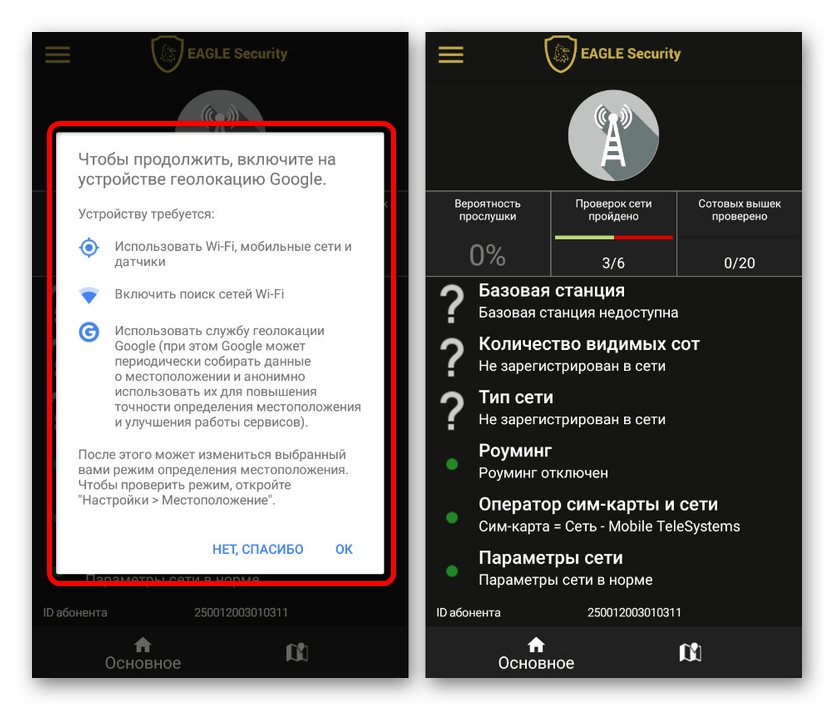

После открытия практически сразу появится требование включить геолокацию на устройстве с целью определения местоположения телефона. Нажмите «ОК» для подтверждения и дождитесь завершения диагностики.

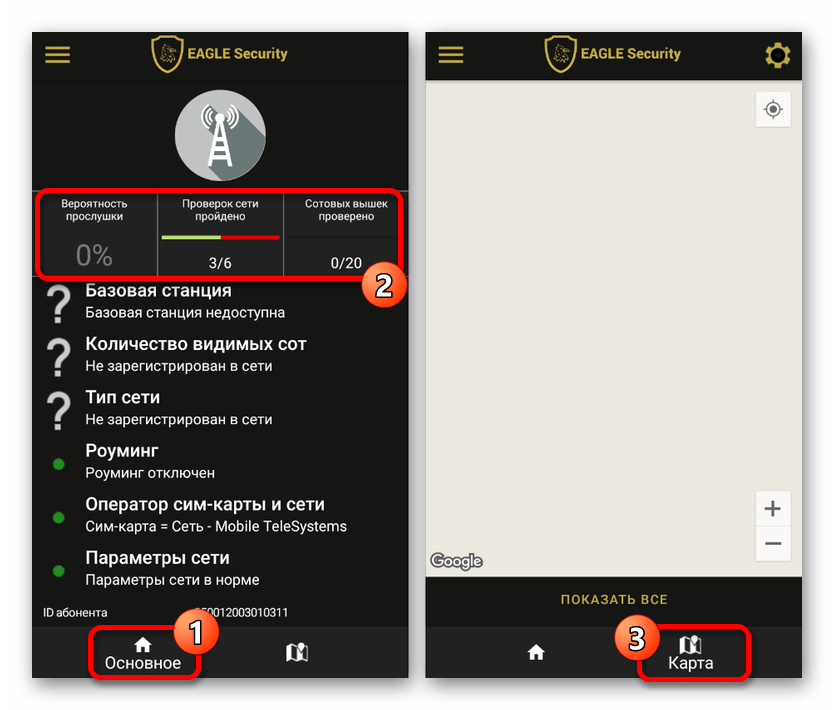

В результате вы окажетесь на главной странице Eagle Security с подробной информацией об устройстве и практически обо всех типах соединения. В блоке «Вероятность прослушки» можно узнать степень опасности или ознакомиться с расположением базовых станций, открыв вкладку «Карта».

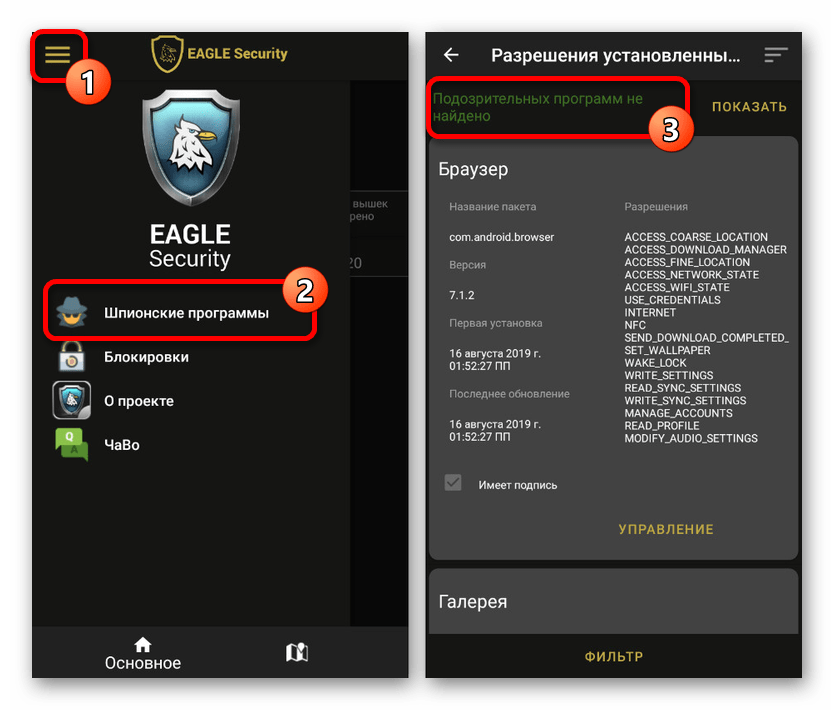

Чтобы проверить смартфон на предмет наличия нежелательного ПО, разверните главное меню в левом углу экрана и выберите пункт «Шпионские программы». За счет этого начнется проверка установленных приложений с последующей выдачей отчета.

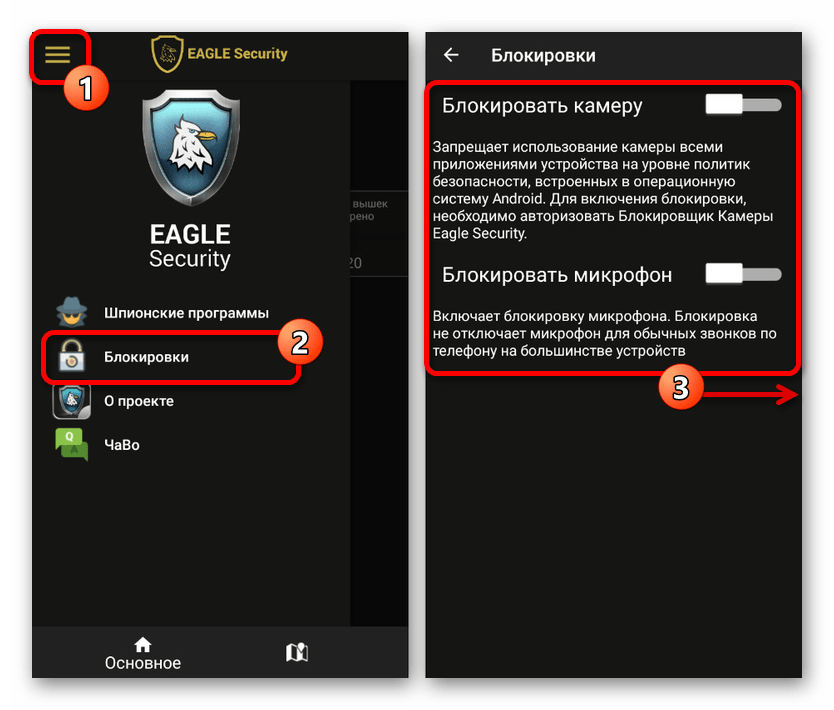

С помощью Eagle Security позволяется вручную заблокировать некоторые компоненты устройства вроде камеры и микрофона. Для этого в главном меню тапните по строке «Блокировки» и воспользуйтесь нужным ползунком на открывшейся странице.

Из всех представленных вариантов Eagle Security заслуживает большего внимания, так как гарантирует исправное обнаружение и предотвращение прослушки. Если же приложения оказалось недостаточно, вероятно, слежка попросту отсутствует.

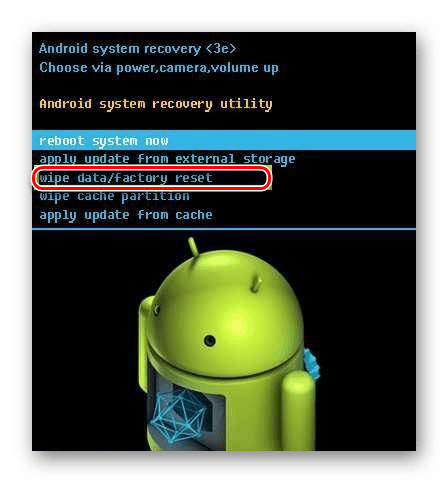

Способ 7: Сброс настроек смартфона

На каждом современном смартфоне предусмотрены средства для экстренной очистки с целью возобновления правильной работы. Подобный метод является наиболее радикальным, но при наличии программных средств прослушки вполне может стать актуальным решением.

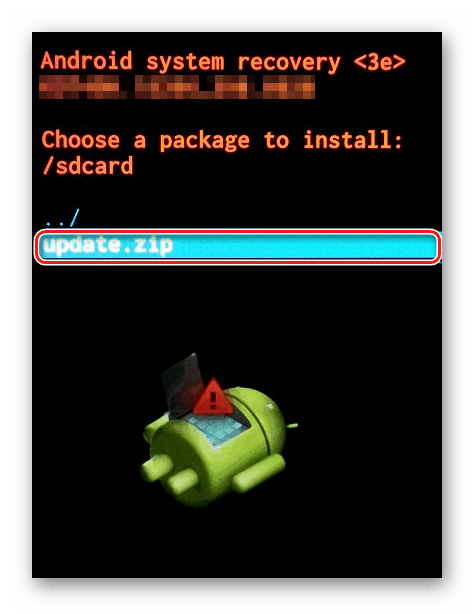

Способ 8: Замена прошивки аппарата

При отсутствии положительных результатов после использования специальных приложений и других ранее описанных вариантов можно прибегнуть к замене прошивки. Такой подход будет актуален только в случае с программными средствами слежки за устройством, избавиться от которых не получилось через сброс настроек.

Способ 9: Обращение в сервисный центр

Дополнительно, а также в качестве альтернативы перечисленным способам, можете обратиться в сервисный центр, заплатив за диагностику и починку мобильного аппарата. Это же является по сути единственным вариантом при наличии на смартфоне жучков, отслеживание которых программными методами, как правило, невозможно.

На этом мы завершаем статью и надеемся, у вас получилось должным образом найти и удалить средства прослушки. В целом встречается подобное крайне редко, о чем и следует помнить в первую очередь.

Помимо этой статьи, на сайте еще 12470 инструкций.

Добавьте сайт Lumpics.ru в закладки (CTRL+D) и мы точно еще пригодимся вам.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Источник