- Где хранятся сертификаты на телефонах Android?

- Как найти сертификаты, установленные на Android?

- Где я могу найти установленные сертификаты?

- Как удалить сертификат с телефона Android?

- Что такое сертификаты безопасности на моем телефоне Android?

- Как мне доверять сертификату в Android?

- Что произойдет, если я очищу учетные данные на своем телефоне?

- Как мне найти корневые сертификаты?

- Как экспортировать сертификат?

- Как узнать, действителен ли сертификат?

- Что произойдет, если я удалю доверенные учетные данные на своем телефоне Android?

- Как сделать справку на телефоне?

- Что такое учетные данные на телефоне?

- Какие учетные данные являются надежными в моем телефоне?

- Что такое Камерфирма?

- Что такое сертификаты в Android?

- Устройство не сертифицировано Google (Как снять блокировку Google Play)

- Как проверить сертифицировано ли устройство?

- Устройство не сертифицировано Google как обойти?

- Или как сертифицировать?

- 4 метода обхода верификации SSL-сертификатов в Android

Где хранятся сертификаты на телефонах Android?

Как найти сертификаты, установленные на Android?

Чтобы проверить, какие электронные сертификаты установлены на мобильных устройствах Android 7, перейдите в «Настройки», выберите «Блокировка экрана и безопасность» и нажмите «Учетные данные пользователя». Отображается список установленных сертификатов, но не детали сертификата (NIF, фамилия, имя и т. Д.)

Где я могу найти установленные сертификаты?

Для просмотра сертификатов текущего пользователя

- В меню «Пуск» выберите «Выполнить» и введите certmgr. msc. Появится инструмент диспетчера сертификатов для текущего пользователя.

- Чтобы просмотреть свои сертификаты, в разделе «Сертификаты — текущий пользователь» на левой панели разверните каталог для типа сертификата, который вы хотите просмотреть.

Как удалить сертификат с телефона Android?

Как удалить корневой сертификат с устройства Android

- Откройте настройки, выберите Безопасность.

- Выберите Надежные учетные данные.

- Выберите сертификат, который хотите удалить.

- Нажмите Отключить.

Что такое сертификаты безопасности на моем телефоне Android?

Надежные сертификаты безопасности используются при подключении к защищенным ресурсам из операционной системы Android. Эти сертификаты зашифрованы на устройстве и могут использоваться для виртуальных частных сетей, Wi-Fi и одноранговых сетей, серверов Exchange или других приложений, обнаруженных на устройстве.

Как мне доверять сертификату в Android?

В Android Oreo (8.0) выполните следующие действия:

- Открыть настройки.

- Нажмите «Безопасность и местоположение»

- Нажмите «Шифрование и учетные данные».

- Нажмите «Надежные учетные данные». Это отобразит список всех доверенных сертификатов на устройстве.

Что произойдет, если я очищу учетные данные на своем телефоне?

При очистке учетных данных удаляются все сертификаты, установленные на вашем устройстве. Другие приложения с установленными сертификатами могут потерять некоторые функции. Чтобы удалить учетные данные, сделайте следующее: На устройстве Android перейдите в «Настройки».

Как мне найти корневые сертификаты?

Для подробностей предположим, что вы используете браузер Chrome, вы вводите целевой https-сайт для проверки,

- Ctrl + Shift + I или COMMAND + Opt + I, чтобы открыть инструмент разработчика.

- Щелкните вкладку «Безопасность».

- Нажмите «Просмотреть сертификат».

- Щелкните «Путь сертификации».

- Дважды щелкните корневой элемент.

- Щелкните заголовок вкладки «Подробности».

- Прокрутите до «Отпечаток пальца» и щелкните его.

Как экспортировать сертификат?

Щелкните правой кнопкой мыши сертификат, который вы хотите экспортировать, и выберите «Все задачи»> «Экспорт». Как только вы это сделаете, откроется Мастер экспорта сертификатов. Выберите Да, экспортировать закрытый ключ и нажмите Далее. Откроется окно «Формат файла экспорта».

Как узнать, действителен ли сертификат?

Chrome упростил для любого посетителя сайта получение информации о сертификате всего за несколько кликов:

- Щелкните значок замка в адресной строке веб-сайта.

- Во всплывающем окне нажмите «Сертификат (действителен)».

- Установите флажок «Действителен с», чтобы убедиться, что сертификат SSL актуален.

Что произойдет, если я удалю доверенные учетные данные на своем телефоне Android?

Обычно вы удаляете сертификат, если больше не доверяете источнику. Удаление всех учетных данных приведет к удалению как установленного вами сертификата, так и сертификатов, добавленных вашим устройством. Зайдите в настройки вашего устройства.

Как сделать справку на телефоне?

Создание набора сертификатов Android

- Откройте новый набор сертификатов.

- В поле App ID (Package Name) введите уникальный идентификатор мобильного приложения.

- Настройте сертификат подписи: загрузите сертификат подписи. …

- Необязательно: включить push-уведомления: …

- Щелкните «Отправить».

Что такое учетные данные на телефоне?

Мобильные учетные данные — это учетные данные цифрового доступа, которые находятся на интеллектуальном устройстве на базе Apple® iOS или Android ™. Мобильные учетные данные работают точно так же, как традиционные физические учетные данные, но не требуют, чтобы пользователь взаимодействовал со своими учетными данными, чтобы получить доступ к контролируемой области.

Какие учетные данные являются надежными в моем телефоне?

Надежные учетные данные. Этот параметр перечисляет компании центров сертификации (ЦС), которые это устройство считает «надежными» для целей проверки подлинности сервера, и позволяет пометить один или несколько центров сертификации как ненадежные. На некоторых устройствах этот пункт меню может называться «Просмотр сертификатов безопасности».

Что такое Камерфирма?

Camerfirma — это центр сертификации электронной цифровой подписи и торговых палат, предлагающий решения и услуги.

Что такое сертификаты в Android?

Цифровые сертификаты идентифицируют компьютеры, телефоны и приложения в целях безопасности. Так же, как вы использовали бы свои водительские права, чтобы показать, что вы можете водить машину на законных основаниях, цифровой сертификат идентифицирует ваш телефон и подтверждает, что у него должен быть доступ к чему-либо. Важно: вы используете старую версию Android.

Источник

Устройство не сертифицировано Google (Как снять блокировку Google Play)

вкл. 12 Апрель 2019 . Опубликовано в Android — Общее

Устройство не сертифицировано Google (Как снять блокировку Google Play). Как вы наверное уже знаете компания Google начала блокировку работы фирменных приложений, а на экране Android появляется ошибка «устройство не сертифицировано Google». Решаем эту проблему!

C марта 2018 года компания Google ввела новую политику по борьбе установки своих фирменных приложений, GAPPS , а также других приложений завязанных на работе Google Play Service на не сертифицированные устройства.

«Не сертифицированные устройства» — это различные малоизвестные китайфоны, а также кастомные прошивки, которые не провели сертификацию Android устройств в Google Play! В этой статье мы расскажем вам, как решить проблему, устройство не сертифицировано гугл!

Как проверить сертифицировано ли устройство?

1. Зайдите в магазин Google Play

2. Перейдите в меню «Настройки» и пролистайте страницу вниз

3. В конце будет информация сертифицировано ли ваше устройство Android или нет

узнаем сертифицировано ли устройство: переходим в настройки Google Play

Устройство не сертифицировано Google как обойти?

Или как сертифицировать?

Если у вас устройство не сертифицировано в Google и вы ищите как обойти или как сертифицировать Android, то вот что вам надо сделать:

1. Установите приложение Device ID

2. Откройте приложение Device ID, и скопируйте значения «Google Service Framework (GSF)»

копируем Google Service Framework (GSF)

3. Перейдите на страницу сертификации устройств Google , чтобы зарегистрировать устройство

4. Переходим на сайт конвертер и вставляем данные значения GSF и копируем отконвертированный номер с поля Decimal number

конвертируем «Google Service Framework (GSF)»

5. Вводим полученные значения с конвертера и жмем «Регистрация»

вставить конвертированные значения «Google Service Framework (GSF)»

6. Удалите данные приложения Google Play (в меню «Настройки» — «Приложения»)

удаляем данные Google Play

7. Удалить данные Cервисы Google Play (в меню «Настройки» — «Приложения»)

удаляем данные Сервисы Google Play

8. Повторите проверку сертификации, если ошибка остается, то выполните полный сброс настроек, «Настройки» -> «Восстановление и сброс» -> выбрать «Сброс настроек»:

сбрасываем настройки если сброс данных Google Play и Сервисов Google не помогли сертифицировать устройство

Источник

4 метода обхода верификации SSL-сертификатов в Android

Прошли те времена, когда мобильные приложения мужественно игнорировали все ошибки, связанные с SSL, и позволяли перехватывать и модифицировать трафик.

Автор: Cody Wass

Прошли те времена, когда мобильные приложения мужественно игнорировали все ошибки, связанные с SSL, и позволяли перехватывать и модифицировать трафик. Современные приложения, как минимум, проверяют цепочки сертификатов на валидность и принадлежность к достоверному центру сертификации. Мы, пентестеры, ставим перед собой задачу «убедить» приложение, что сертификат надежный с целью выполнения атаки типа «человек посередине» и последующего изменения трафика. В этой статье будут рассмотрены следующие техники обхода проверок SSL-сертификатов в Android:

- Добавление сертификатов в хранилище достоверных сертификатов.

- Перезапись упакованных сертификатов.

- Использование скрипта Frida для обхода проверок SSL-сертификатов.

- Изменение кода проверки сертификата.

Некоторые из вышеуказанных техник — простые, другие – более сложные в реализации. Мы рассмотрим каждый из этих методов без особого углубления в специфические детали.

Зачем нужна MITM-атака на SSL

Чтобы просматривать и изменять вызовы веб-службы, используемой мобильным приложением, нам понадобится промежуточный прокси сервер для перехвата, созданный при помощи утилит навроде BurpSuite или ZAP. При перехвате SSL-трафика SSL-соединение прерывается на стороне прокси-сервера. Сертификат, отсылаемый прокси-сервером, анализируется мобильным приложением, как если бы прокси был оконечной точкой веб-службы. По умолчанию самоподписанный сертификат, генерируемые утилитами наподобие Burp, не будет принадлежать проверенной достоверной цепочке. Если сертификат нельзя проверить на достоверность, большинство мобильных будут обрывать соединение вместо того, чтобы подключаться и работать в потенциально незащищенном канале. Техники, представленные ниже, предназначены для одной цели – убедить мобильное приложение, что сертификат, отправляемый прокси-сервером, является достоверным.

Техника 1 – Добавление сертификата в хранилище пользовательских сертификатов

Самый простой способ избежать SSL-ошибок – обзавестись валидным и надежным сертификатом. Эта задача решается относительно просто, если вы сможете установить достоверный сертификат на устройство. Если операционная система доверяет вашему центру сертификации, то будет доверять и сертификату, подписанному центром сертификации.

В Android есть два встроенных хранилища сертификатов, которые отслеживают, каким центрам сертификации доверяет операционная система: системное хранилище (хранит предустановленные сертификаты) и пользовательское хранилище (хранит сертификаты, добавленные пользователями).

Выдержка с сайта developer.android.com:

По умолчанию безопасные соединения (использующие протоколы TLS, HTTPS и им подобные) во всех приложениях доверяют предустановленным системным сертификатам. В Android 6.0 (API level 23) и более ранних версиях по умолчанию также считаются достоверными сертификаты, добавленные пользователями. Приложение может настраивать свои собственные соединения на уровне приложения (base-config) и на уровне домена (domain-config).

Сей факт означает, что, если мы имеем дело с приложением, которое работает в Android 6.0 и более ранних версиях, то можно просто добавить сертификат в пользовательское хранилище. Когда приложение пытается проверить достоверность цепочки для нашего сертификата, то обнаружит, что наш центр сертификации связан с достоверным хранилищем и, следовательно, будет доверять нашему сертификату. В более новых версиях приложение не будет доверять хранилищу пользовательских сертификатов. Чтобы решить эту проблему, нужно прописать такой уровень API и версию Android, чтобы приложение стало доверять пользовательским центрам сертификации. Мы будем редактировать атрибут «platformBuildVersionCode» элемента «manifest» в файле AndroidManifest.xml.

В коде выше в строке «platformBuildVersionCode=25» нужно поменять значение 25 на 23, а в строке platformBuildVersionName=»7.1.1″ значение 7.1.1 на 6.0.

После переупаковки приложения с обновленным файлом AndroidManifest.xml, доверие пользовательским центрам сертификации будет восстановлено.

Если требуется запуск на конкретной версии платформы, мы можем определить тэг trust-anchors в файле «/res/xml/network_security_config.xml». Например, следующий файл (https://developer.android.com/training/articles/security-config.html) определяет новый достоверный сертификат, который должен храниться по адресу /res/raw/my_ca.

Если в приложении будет проходить проверку только указанный сертификат, условия для успешного выполнения этой техники выполняются.

Техника 2 – Перезапись упакованного сертификата

Если после установки сертификата в пользовательское хранилище, изменении в настройках версии Android и успешном прохождении проверок при просмотре других ресурсов, защищенных протоколом SSL, все равно возникают ошибки, значит, разработчики внедрили дополнительные условия, которым должны удовлетворять достоверные центры сертификации. Если не забыли, в предыдущей технике внутри тэга trust-anchors добавлялся новый путь к сертификату. Подобный трюк может использоваться разработчиками для защиты приложений от перехвата SSL.

Если в приложении используется индивидуальная цепочка сертификатов, может сработать метод, связанный с перезаписью сертификата. Поскольку в некоторых случаях разработчики могут предусмотреть дополнительные методы для проверки достоверной цепочки, эта техника не гарантирует стопроцентного результата.

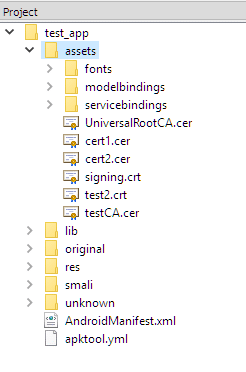

Рисунок 1: Перечень сертификатов, используемых приложением

Если открыть пакет приложения при помощи, например, APK Studio, то можно сразу увидеть перечень привязанных сертификатов. На картинке выше сертификаты находятся в папке «assets». Замена явно бросающегося в глаза сертификата UniversalRootCA позволит нам подсунуть приложению наш сертификат.

Техника 3 – Подключение к функциям через фреймворк Frida

Если установки собственного сертификата недостаточно для успешного перехвата SSL-трафика, скорее всего, в приложении используются техники навроде SSL pinning или дополнительная SSL-валидация. В этом случае нужно блокировать проверки через непосредственное подключение к соответствующим функциям. Ранее эта техника была доступна для реализации только на устройствах с правами суперпользователя. Однако на данный момент при помощи библиотеки Frida Gadget можно работать с приложением и получить доступ к полному функционалу фреймворка Frida без прав суперпользователя.

Если вы уже выполняли пентесты мобильных приложений, то, вероятно, знакомы с этим фреймворком. Описание всей функциональности Frida выходит за рамки этой статьи, но если говорить в общем, то этот фреймворк позволяет изменять логику работы приложения во время выполнения. Обычно Frida работает как отдельное приложение и требует прав суперпользователя на устройстве. Если у нас нет прав суперпользователя, мы можем инжектировать в пакет приложения динамическую библиотеку Frida Gadget, содержащую большую часть функционала фреймворка Frida. Эта библиотека загружается во время выполнения приложения и позволяет вносить изменения в код.

Чтобы загрузить Frida Gadget, нужно распаковать APK, вставить динамическую библиотеку, отредактировать smali-код так, чтобы динамическая библиотека вызывалась самой первой, а затем переупаковать и установить пакет. Весь этот процесс хорошо задокументирован Джоном Козиракисом (John Kozyrakis). Вначале лучше пройти все этапы вручную, чтобы лучше понять, как работает эта технология. Чтобы сэкономить время, существует утилита — Objection, которая автоматизирует весь вышеупомянутый процесс. Требуется лишь указание целевого пакета, над которым нужно выполнить манипуляции.

После завершения в нашей рабочей директории должен появиться файл «test_app.objection.apk». По умолчанию утилита objection добавляет постфикс «.objection» к имени пакета. Далее мы можем установить этот пакет так же, как и любой другой APK, при помощи команды adb install test_app.objection.apk. После того как измененный пакет установлен на целевом устройстве, во время запуска приложение должно встать на паузу на начальном экране. В этот момент мы можем подключиться к серверу Frida, который отслеживает наше устройство:

C:\>frida-ps -U

PID Name

—- ——

6383 Gadget

C:\>frida -U gadget

____

/ _ | Frida 10.3.14 — A world-class dynamic instrumentation framework

| (_| |

> _ | Commands:

/_/ |_| help -> Displays the help system

. . . . object? -> Display information about ‘object’

. . . . exit/quit -> Exit

. . . .

. . . . More info at http://www.frida.re/docs/home/

[Motorola Moto G (5) Plus::gadget]-> Java.available

true

Alternatively, Objection supports interaction with the listening Frida server by using the ‘explore’ command:

C:\>objection explore

___| |_ |_|___ ___| |_|_|___ ___

| . | . | | | -_| _| _| | . | |

|___|___|_| |___|___|_| |_|___|_|_|

|___|(object)inject(ion) v1.2.2

Runtime Mobile Exploration

by: @leonjza from @sensepost

[tab] for command suggestions

com.test.app on (motorola: 7.0) [usb] # android hooking search classes TrustManager

android.security.net.config.RootTrustManager

android.app.trust.ITrustManager$Stub$Proxy

android.app.trust.ITrustManager

android.security.net.config.NetworkSecurityTrustManager

android.security.net.config.RootTrustManagerFactorySpi

android.app.trust.TrustManager

android.app.trust.ITrustManager$Stub

com.android.org.conscrypt.TrustManagerImpl

com.android.org.conscrypt.TrustManagerImpl$ExtendedKeyUsagePKIXCertPathChecker

com.android.org.conscrypt.TrustManagerImpl$TrustAnchorComparator

com.android.org.conscrypt.TrustManagerFactoryImpl

javax.net.ssl.TrustManagerFactory$1

javax.net.ssl.TrustManager

javax.net.ssl.TrustManagerFactory

javax.net.ssl.X509TrustManager

javax.net.ssl.TrustManagerFactorySpi

javax.net.ssl.X509ExtendedTrustManager

[Ljavax.net.ssl.TrustManager;

Теперь вы можете воспользоваться функцией для обхода технологии SSL pinning:

com.test.app on (motorola: 7.0) [usb] # android sslpinning disable

Job: 2f633f86-f252-4a57-958e-6b46ac8d69d1 — Starting

[6b46ac8d69d1] [android-ssl-pinning-bypass] Custom, Empty TrustManager ready

Job: 2f633f86-f252-4a57-958e-6b46ac8d69d1 – Started

Техника 4 – Реверс-инжиниринг кода верификации сертификата

Возможен такой случай, когда разработчик использует собственные SSL-библиотеки вместо системных для верификации сертификата. В этой ситуации нам нужно распаковать пакет, сконвертировать smali-код в Java-код и найти функции, отвечающие за проверку сертификата.

Если использовать «dex2jar», синтаксис будет следующим:

C:\>d2j-dex2jar.bat «C:\test_app.apk»

dex2jar C:\test_app.apk -> .\test_app-dex2jar.jar

Полученный файл .jar должен быть пригоден для открытия в вашей любимой утилите для исследования Java-приложений (например, JD-GUI).

После того как вы нашли функции, отвечающие за проверку сертификата, можно либо полностью пропатчить код, либо подцепиться к нужной функции при помощи Frida. Чтобы сэкономить время и не пересобирать полностью приложение, эффективнее подцепиться к функциям, отвечающим за проверку сертификата. Шаги, описанные в предыдущей технике, позволят подключиться к приложению, и далее вы можете либо подцепиться к функции при помощи утилит фреймворка Frida, либо при помощи приложения Objection.

Заключение

Техники, описанные в этой статье, позволяют перехватывать SSL-трафик и обходить некоторые наиболее распространенные защиты, используемые разработчиками. Кроме того, я кратко рассказал об утилите Objection и фреймворке Frida. Обход технологии SSL pinning и других защит лишь небольшая часть возможностей, которые позволяют реализовать эти инструменты.

Надеюсь, мне удалось на доступном языке рассказать о техниках, которые могут быть пригодны для оценки безопасности мобильных Android-приложений и демонстрируют важность наличия нескольких способов проведения подобного рода исследований.

Источник