- Android malware general score 6

- Приключения неуловимой малвари, часть I

- Великий и ужасный PowerShell

- Вникай глубже

- Добавим дополнительные сценарии

- Иследование современного Malware Cerberus под Android

- Анализ apk пакета

- Начнём с манифеста

- Receiver

- Права администратора

- Service_fa

- Service_server

- Service_event_loop

- Класс String(s)

- Остальное

- Перейдем к практике

Android malware general score 6

Краткое описание:

Мобильный антивирус MBAM для смартфонов и планшетов, который защищает ваше устройство от вредоносных приложений и файлов.

Приложение может защитить ваш смартфон или планшет от всех видов мобильных вредоносных приложений и угроз конфиденциальности.

С использованием передовых технологий, используемых в аналоге для ПК, Malwarebytes Anti-Malware Mobile можете быстро сканировать все файлы на вашем мобильном устройстве и сказать вам, если определить зараженные или подозрительные приложения, помогая вам устранить угрозу.

Функции проверки по требованию и защиты в реальном времени, обеспечивают безопасное использование Adnroid-устройства.

Основные преимущества Malwarebytes Anti-Malware Mobile

• Обнаруживает и уничтожает вредоносные приложения, включая шпионское ПО и трояны

• Сканирование ваших приложений на наличие вредоносного кода

• Останавливает несанкционированный доступ к вашим персональным данным

• Сканирует Android-устройство на наличие уязвимостей

• Определяет приложения, отслеживающее ваше местоположение

• Является бесплатным

Основные возможности Malwarebytes Anti-Malware Mobile:

Антивирус и антишпион

— Проактивно сканирует приложения и файлы на наличие вирусов и шпионского ПО.

— Сканирует памяти Android-устройства и SD-карту.

— Автоматическое сканирование по расписанию.

— Автоматическое обновление антивирусной базы данных.

Управление конфиденциальностью

— В подробностях определяет доступ каждого приложения к конфиденциальным данным.

— Разделяет приложения по следующим категориям доступа к конфиденциальным данным: Contacts, Identity Information, Simple Message Service (SMS) и Security Settings.

Аудит безопасности

— MBAM Mobile обнаруживает уязвимости, влияющие на безопасность вашего Android-устройства, предлагая исправления.

— Позволяет управлять функцией определения местоположения устройства встроенной службы Android Device Manager, так что ваш смартфон или планшет может быть удаленно обнаружен, заблокирован или сброшен на заводские настройки в случае потери или кражи.

Менеджер приложений

— Определяет какие приложения запущены в настоящий момент.

— Определяет установленные приложения.

— MBAM Mobile включает настраиваемый Белый список разрешенных приложений.

Русский интерфейс: Да

Требуется Android: 6.0+

Сообщение отредактировал iMiKED — 03.12.21, 13:51

Источник

Приключения неуловимой малвари, часть I

Этой статьей мы начинаем серию публикаций о неуловимых малвари. Программы для взлома, не оставляющие следов атаки, известные также как fileless («бестелесные», невидимые, безфайловые), как правило, используют PowerShell на системах Windows, чтобы скрытно выполнять команды для поиска и извлечения ценного контента. Обнаружить хакерскую деятельность без вредоносных файлов — сложно выполнимая задача, т.к. антивирусы и многие другие системы обнаружения работают на основе сигнатурного анализа. Но хорошая новость состоит в том, что такое ПО все же существует. Например, UBA-системы, способные обнаружить вредоносную активность в файловых системах.

Когда я впервые начал изучать тему крутых хакеров, не использующих традиционные способы заражения, а лишь доступные на компьютере жертвы инструменты и программное обеспечение, я и не подозревал, что вскоре это станет популярным способом атаки. Профессионалы в области безопасности говорят, что это становится трендом, а пугающие заголовки статей – тому подтверждение. Поэтому я решил сделать серию публикаций на эту тему.

Великий и ужасный PowerShell

Я писал о некоторых из этих идей раньше в серии обфускации PowerShell, но больше исходя из теоретического представления. Позже я наткнулся на сайт для гибридного анализа, где можно найти образцы малвари, «отловленной» в дикой природе. Я решил попробовать использовать этот сайт для поиска образцов fileless-вредоносов. И мне это удалось. Кстати, если вы захотите отправиться в свою собственную экспедицию по поиску вредоносных программ, вам придется пройти проверку на этом сайте, чтобы они знали, что вы делаете работу как white hat специалист. Как блогер, который пишет о безопасности, я прошел ее без вопросов. Я уверен, вы тоже сможете.

Помимо самих образцов на сайте можно увидеть, что же делают эти программы. Гибридный анализ запускает вредоносное ПО в собственной песочнице и отслеживает системные вызовы, запущенные процессы и действия в сети, а также извлекает подозрительные текстовые строки. Для двоичных файлов и других исполняемых файлов, т.е. там, где вы даже не можете посмотреть на фактический код высокого уровня, гибридный анализ решает, является ли ПО вредоносным или просто подозрительным на основе его активности во время выполнения. И после этого уже оценивается образец.

В случае с PowerShell и другими образцами сценариев (Visual Basic, JavaScript и т. д.), я смог увидеть и сам код. Например, я наткнулся на такой PowerShell экземпляр:

Вы также можете запустить PowerShell в кодировке base64, чтобы избежать обнаружения. Обратите внимание на использование Noninteractive и Hidden параметров.

Если вы прочитали мои записи по обфускации, то вы знаете, что параметр -e указывает на то, что содержимое кодируется в base64. Кстати, гибридный анализ помогает также и с этим, декодируя все обратно. Еcли вы захотите попробовать декодировать base64 PowerShell (далее – PS) самостоятельно, нужно выполнить эту команду:

Вникай глубже

Я декодировал наш PS-сценарий с помощью этого метода, ниже представлен текст программы, правда слегка мной модифицированный:

Заметьте, что скрип был привязан к дате 4 сентября 2017 и передавал сессионные cookies.

Я писал об этом стиле атаки в серии по обфускации PS, в которой кодированный в base64 скрипт сам загружает недостающие вредоносные программы с другого сайта, задействуя из библиотеки .Net Framework объект WebClient, чтобы сделать всю тяжелую работу.

Для чего это нужно?

Для программного обеспечения безопасности, сканирующего журналы событий Windows или файерволла, кодировка base64 предотвращает обнаружение строки «WebClient» по простому текстовому шаблону в целях защиты от выполнения такого веб-запроса. И так как все «зло» вредоносного ПО затем загружается и передается в наш PowerShell, этот подход таким образом позволяет полностью уклоняться от обнаружения. Вернее, это я так думал сначала.

Оказывается, с включением продвинутого логирования журнала Windows PowerShell (см. мою статью ) вы сможете увидеть загруженную строку в журнале событий. Я (как и другие ) считаю, что Microsoft следует включить данный уровень ведения журнала по умолчанию. Поэтому при включенном расширенном логировании мы увидим в журнале событий Windows выполненный запрос загрузки из PS скрипта по примеру, который мы разобрали выше. Поэтому имеет смысл его активировать, согласны?

Добавим дополнительные сценарии

Хакеры ловко скрывают атаку PowerShell в макросах Microsoft Office, написанных на Visual Basic и на других скриптовых языках. Идея заключается в том, что жертва получает сообщение, например, от службы доставки, с вложенным отчетом в формате .doc. Вы открываете этот документ, который содержит макрос, и в конечном итоге он сам запускает вредоносный PowerShell.

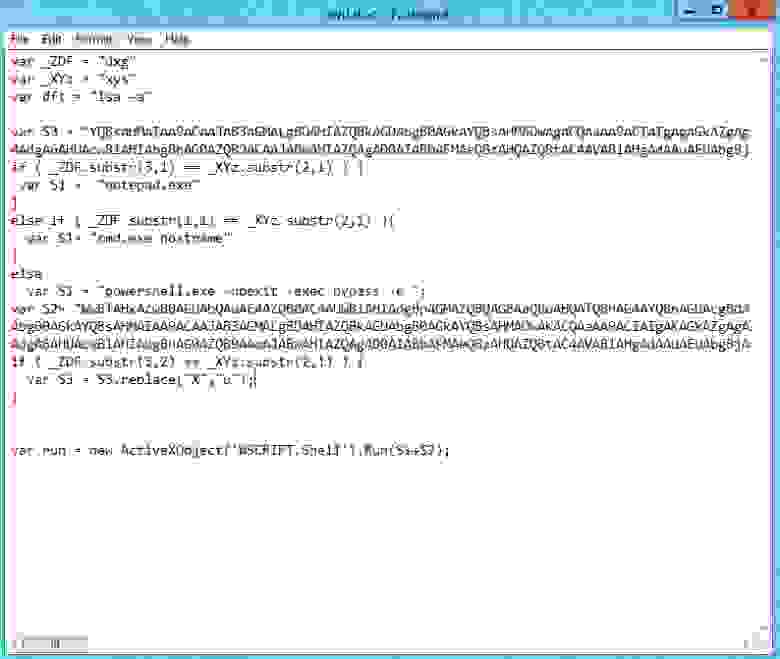

Часто сам сценарий Visual Basic обфусцируется так, что он свободно уклоняется от антивирусов и других сканеров вредоносных программ. В духе уже изложенного, я решил в качестве упражнения закодировать приведенный выше PowerShell в JavaScript. Ниже результаты моей работы:

Обфусцированный JavaScript, прячущий наш PowerShell. Реальные хакеры делают это на раз-два.

Это еще одна из техник, которую я встретил на просторах сети: использование оболочки Wscript.Shell для запуска кодированного PowerShell. Кстати, JavaScript сам по себе является средством доставки вредоносных программ. Многие версии Windows имеют встроенный Windows Script Host, который сам умеет запускать JS.

В нашем случае, вредоносный скрипт JS вложен как файл c .doc.js расширением. Windows, как правило, показывает только первый суффикс, поэтому он будет отображаться жертве как документ Word.

Значок JS отображается только в иконке в виде свитка. Неудивительно, что многие люди будут открывать это вложение, думая, что это Word-документ.

В моем примере я изменил приведенный выше PowerShell, чтобы загрузить сценарий с моего веб-сайта. Удаленный сценарий PS просто печатает «Evil Malware». Как видите, он совсем не злой. Конечно, реальные хакеры заинтересованы в получении доступа к ноутбуку или серверу, скажем, через командую оболочку. В следующей статье я покажу, как это сделать, используя PowerShell Empire.

Надеюсь, что для первой ознакомительной статьи мы не слишком глубоко погрузились в тему. Теперь я позволю вам перевести дух, и в следующий раз мы начнем разбирать реальные примеры атак с использованием fileless-малвари без лишних вводных слов и подготовки.

Источник

Иследование современного Malware Cerberus под Android

На носу 2020 год и сегодня мы имеем уже версию Android 9.0 Pie, где компания Google бьет себе в грудь и говорит что их продукт защищен. Но злодеи не дремлют и создают свои вредоносы для Android.

Случайным образом мне попался на руки обфусцированный apk файл, который является банковской малварью под названием «Cerberus», и появился он в 2019 году.

APK файл данного ботнета попал мне с недействительным адресом соединения с сервером, по этому часть логики работы и функционала осталась неизученной, так как данный ботнет использует «модульную» систему, и подгружает функционал напрямую со своего сервера.

Анализ apk пакета

После анализа apk-пакета, я составил структуру троянской программы:

- Receiver, autorun + alarm;

- Service, работает в цикле с интервалом 8 секунд, он отвечает за показ всплывающего сообщения для включения Accessibility Service, активации функции блокировки экрана и отключения прав администратора;

- Service, собирающий данные с датчиков девайса, таким образом малварь получал физическое активность девайса;

- Service, в цикле блокирует экран девайса;

- Service, отвечает за обмен данных с сервером;

- Activity, подгружает html код в WebView, и показывает содержимое, служит для подмены активити приложения банка;

- Activity, запрашивает опасные разрешения.

- Class, хранит в себе основные строки(String) проекта

Начнём с манифеста

Манифест у приложения достаточно интересный, и уже по нему можно определить что это не простое приложение, а обыкновенная малварь.

Например рассмотрим разрешения для приложения:

Тут можно заметить, что приложение получает доступ к СМС, контактам, звонкам, интернету, работа приложения в спящем режиме.

Идём дальше, и видим привилегии, которые позволяют приложению становиться основным для получения\отправки смс, это злодеи используют для скрытия СМС сообщений на телефонах жертв.

Ну и конечно Ресивер, он служит для автозапуска сервисов, и перехвата СМС.

Права администратора, это уже намного интереснее. Приложению они нужны для блокировки удаления приложения (при включенных правах администратора, кнопки «удалить» у приложения просто не будет), так же эти права позволят удалить всё с устройства, блокировать девайс.

Ну и самое интересное, это Accessibility Service. Он используется для того, чтобы малварь могла сама кликать по экрану, и давать себе нужные разрешения, в том числе и админ права. Через это разрешение злоумышленники отслеживают все действия пользователя на устройстве.

Ну и остальные сервисы и активити, которые не представляют особого интереса без валидного адреса сервера малвари.

В общем малварь не использует ничего сверхъестественного, в ней нету ни использования каких либо 0-day на андроид. Злоумышленникам нужно добиться от жертвы включения одного разрешения, и не более, дальше малварь всё сделает сама.

Google надо бы ограничить некоторые возможности API для приложений не из плей маркета.

Receiver

Код данного класса обфусцирован, но это не мешает его изучить.

А теперь немного пояснений по коду.

Настройки малвари хранятся XML файле, файл находится в директории /data/data/имя_пакета/shared_prefs/Settings.xml

- public String ReadXML — метод для чтения настроек

- public String SaveXML — метод для сохранения настроек

- public boolean DozeMode — Проверяет включен ли режим Doze Mode

- public class Service_fa extends Service — Сервис для сборки физической активности девайса (шаги, тряска телефона и прочее)

- public class Service_server extends Service — Сервис для соединения с сервером

- public class Service_event_loop extends Service — Сервис работающий в беcконечном цикле для выполнений некоторых функций малвари

- public void startOffDozeMode — запрос для отключения режима Doze Mode

- public void startAlarm — Запуск ресивера каждые 10 секунд

- public void interceptionSMS — Метод для работы с перехатом СМС

- public boolean isAccessibilityService — метод для проверки включен ли Accesibility Service или нет

- public boolean cis — метод, который блокирует работу малвари по странам, входящим в СНГ, а конкретно это: ua, ru, by, tj, uz, tm, az, am, kz, kg и md (сокращённые названия стран)

Я постарался привести обфусцированный код выше, в более читаемый и нормальный вид:

Так думаю код стал более понятен многим читателям.

У Receiver есть 3 триггера на срабатывание, а это при перезагрузке устройства, получении СМС или при запуске Alarmon.

Так же Receiver запускает 3 сервиса:

- Cбор физической активности девайса(Service_fa)

- Сервис для соединения с сервером(Service_server)

- Сервис работающий в беcконечном цикле для выполнений некоторых функций малвари(Service_event_loop)

В первую очередь запускается Service_fa и только после проявления активности устройства (если владелец телефона ходит, и трясёт телефон), запускаются Service_server и Service_event_loop. Они являются основным процессом малвари, таким методом малварь может отъсеять реальный девайсы от эмуляторов и девайсов ресёчеров, ав и прочих.

Так же Receiver запускает запрос отключения Doze Mode и запрос подтверждения прав администратора.

Так как малварь имеет привилегии администратора, его нельзя удалить с девайса пока не будут сняты права.

Права администратора

Давайте рассмотрим какие возможности мы имеем благодаря Admin Device.

элемент force-lock отвечает за права блокировки экрана девайса, а wipe-data за удаление раздела DATA, CACHE, и всей памяти на устройстве (его полный сброс).

Service_fa

На этом мы закончим рассматривать Receiver, и рассмотрим другие сервисы. Сервис который снимает данные с сенсорных датчиков используя класс SensorManager, этот сервис просто получает данные активности и сохраняет их в файл XML.

Благодаря этому злодеям получатся получить историю активности и произвести её анализ для отсеивания эмуляторов и особо ленивых пользователей.

Service_server

Этот поток создан для общения с сервером, данные передаются на сервер в зашифрованном виде используя алгоритм шифрования RC4 кодируя после него все в base64.

При запуске сервиса первый запрос на сервер выглядит так:

Данные отправляемые на сервер я заполнил случайным образом, по названию параметров думаю всё понятно, какой за что отвечает, по этому на их разборе останавливаться не будем.

Теперь смотрим какие могут быть ответы сервера, малварь проверяет возвращает ли пустой ответ, если да, то начинает перебирать массив доменов серверов в цикле, и отправлять этот запрос на каждый домен, и если в ответе будет строка == «

«, то малварь останавливается на этом домене и начинает работать с ним.

Мы определились с каким доменом работаем, теперь смотрим остальные ответы.

Если возвращается Response == «||youNeedMoreResources||» то сразу идет запрос на сервер для получения дополнительного модуля малвари:

gate_url?action=getModule&data=

Идем дальше, Response == «||no||»

отравляет на сервер запрос gate_url?action=registration&data=JSON:

Этот запрос служит для регистрации нового пользователя в админ панели, на этом запросы к серверу закончились.

Но ниже есть условие которое проверяет наличие файла «system.apk».

если файл присутствует, формируется JSON в виде:

В параметр response передается ответ с сервера, далее json передается в метод который находится модуле «system.apk» и с помощью класса DexClassLoader он выполняется.

Service_event_loop

Данный сервис работает в цикле и ждет команды на блокировку девайса. Девайс блокируется в цикле при помощи прав администратора.

Данный сервис умеет отключать права администратора, видимо автор малвари это решил сделать для «самоуничтожения» малвари, чтобы не оставлять следов на телефоне жертв.

Так же цикл имеет 2 скорости работы, 1 секунда и 8 секунд, если Accessibility Service отлючен, то работает на 1-й секунде и просит включить данный сервис, просто открывая Activity и заставляет включить специальные возможности, на практике подробно это рассмотрим.

В конце цикла также есть реализация как и в Service_server, а конкретне отправка команд в метод, который находится внутри подгруженного модуля «system.apk», но параметры не много другие, смотрим JSON:

tick — секунды которые считает цикл сервиса, accessibility — проверяет включен ли Accesibility Service.

Класс String(s)

Все строки внутри класс зашифрована алгоритмом RC4, после чего закодированы в base64.

зашифрованный строка: yyshybiwijujYzdkZDdkMjRlYjJmYjU5Y2Qw

где первые 12 символов страки это ключь расшифрования алгоритма RC4

Ключи: yyshybiwijuj

Зашифрованный текст: YzdkZDdkMjRlYjJmYjU5Y2Qw

Вот часть кода класса String(s)

Я написал скрипт, для преобразования данных строк в нормальный вид, это помогло мне скоротать немного времени.

Так же видим что в этом классе хранится:

URL сервера указан твиттер ресечера Lukas Stefanko(@LukasStefanko), видимо автор хотел пошутить или что-то сказать Лукасу (Это аналитик из NOD32), так же тут хранится имя Accessibility Service + то же название хранится в манифесте android:label=«Flash Player Service», и список стран, по которым не работает малварь.

Остальное

Кратко опишу работу инжектов. Она реализована просто, если включен Accessibility Service, то данный сервис просто ловит событие о запуске банковского приложения и запускает поверх активити банка свое активити, где оно имеет объект WebView который прогружает html-фейк банка, после чего получает данные с помощью JavaScript и отправляет данные на сервер малвари.

Так же в этом сервисе реализован Keylogger, блокировки удаления малвари и автоклик по подтверждениями. Было обнаружено взаимодействие отключения безопасности в приложение «com.miui.securitycenter». Это приложение называется «Безопасность» которые используется на девайсах Xiaomi, его основные задачи следить за безопасностью ваших конфиденциальных данных. Так же был обнаружен код для автоматического отключения «Google Play Protect» методом автоклика.

Перейдем к практике

Мне удалось найти твиттер злодеев и добыть скриншот админ панели

Устанавливаю apk-пакет на эмулятор с API 27.

На рабочем столе появилась иконка флеш плеера с названием «Flash Player»

Ждем по иконке, и у нас запускается малварь.

После запуска малвари, автоматический запускается Активити с требованием включения Accessibility Service, если свернуть ее, она появится снова и это происходит в цикле до тех пор пока я не включил сервис.

После включения галочки Accessibility Service, выполнился автоматический переход с настроек на рабочий стол, и больше у меня не получилось попасть в настройки Accessibility Service, также исчезла иконка с рабочего стола, через несколько секунд появился запрос отключения Doze Mode, он автоматически отключился благодаря автоклику специальных возможностей.

Cледом таким же образом было авто подтверждения прав администратора. Удалить малварь в ручном режиме не удалось так как при открытие настроек данного приложение был автоматический выход назад (GLOBAL_ACTION_BACK).

Собственно это все по первой части, в скором времени напишу вторую часть с дополнительным а возможно с основным модулем данного бота, так как найти apk файл малвари с валидной ссылкой на сервер мне не удалось.

Реверс малвари был реализован совместно с keklick1337

Источник