Как я избавлялся от Google на Android

Недавно на работе получил задачу от руководителя: сделай так чтобы телефон android не сливал данные гуглу. Можете представить мой восторг (и предвкушение) ибо спустя 2 недели тестов я вполне уже чувствовал себя человеком который прошивает телефоны на радиорынке (ничего личного, просто не мой профиль). Прочел отличную статью и понабравшись опыта решил немного дополнить. Статья кстати отличная, рекомендую к прочтению.

Давайте рассмотрим несколько альтернативных операционных систем якобы без сервисов гугла, и выясним действительно ли они не общаются с гуглом. Подготовился я к слову основательно, для тестов даже приобрел девайс «pixel 3», так как GrapheneOS работает только с устройствами от google.

Хотел протестировать еще:

- /e/ Но к сожалению моего девайса не было в списке

- PostmarketOS Та же проблема

- PinePhone Было желание приобрести тестовый девайс. Но после обзора на youtube, желание пропало, так как он очень тормозит, и сложно его представить в роли смартфона для повседневного пользования.

GrapheneOS

На первый взгляд система позиционирует себя как максимально безопасная и анонимная. Есть пару нюансов которые мне не понравились:

Ничего необычного, этот сервис называется Captive portal используется для андроид с 4 версии. При наличии root можно выбрать другие независимые сервера или на крайняк поднять свой. Но такой возможности нет и приходится довольствоваться услугами google. Также разработчик утверждает что использование других серверов в качестве альтернативы нежелательно, по причине того что телефон будет более узнаваем в толпе, но говорит, что такая функция находится в разработке (правда имеет маленький приоритет)

LineageOS

LineageOS является более популярной операционной системой. Но к ней тоже очень много вопросов. Абсолютно чистая система умудряется стучать гуглу в особо крупных количествах. Вот данные которые я снял со своего маршрутизатора, и сделал небольшую табличку. Маршрутизатор снифил трафик с телефона 3 дня, повторюсь, что телефон я откатил до заводских настоек и ничего не устанавливал и никуда не логинился.

Существует несколько способов ограничить доступ телефона к google:

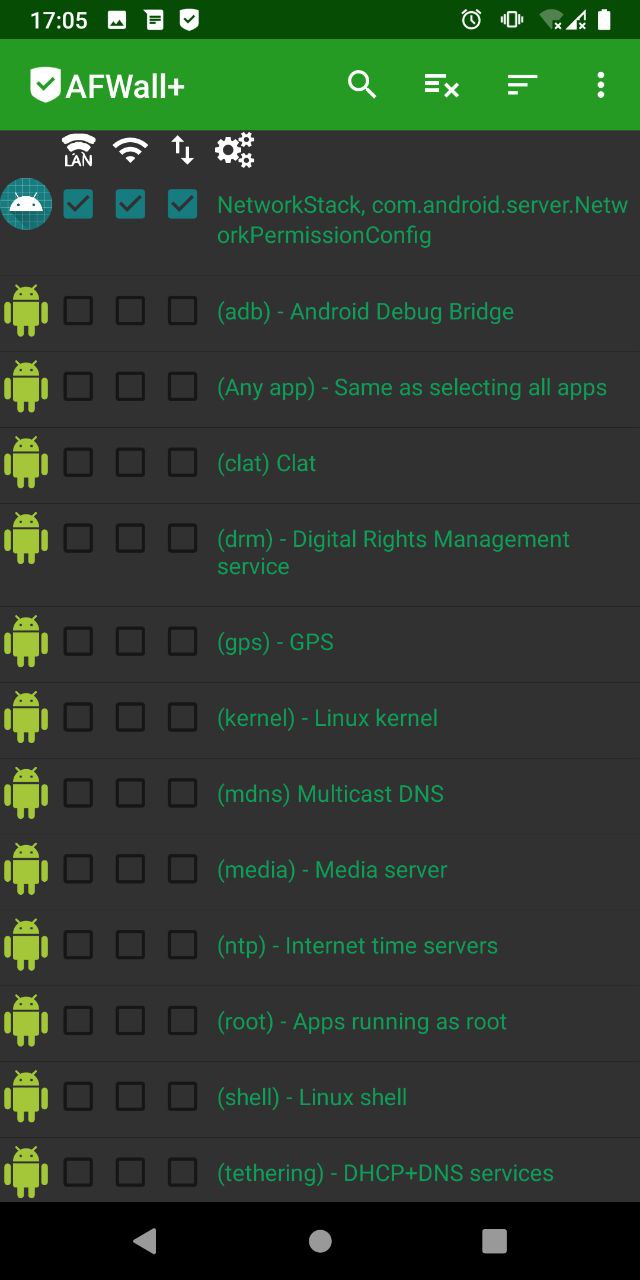

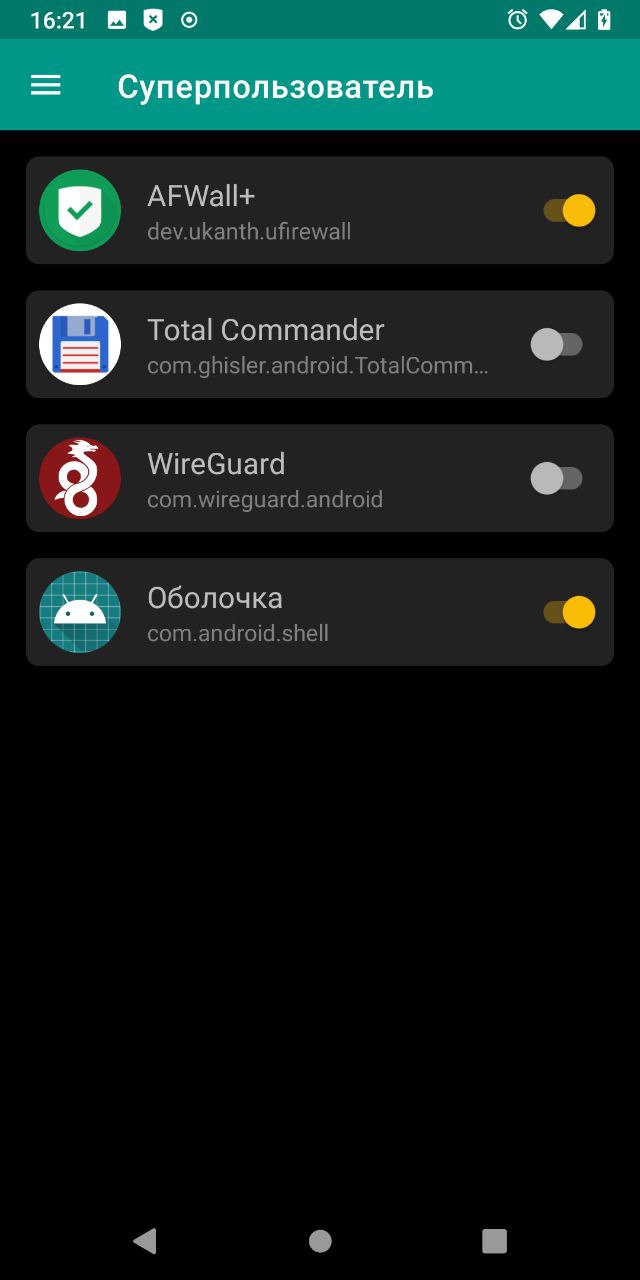

- Использование firewall. В моем случае я использовал afwall+, его можно скачать в магазине f-droid или же в aurora store, который можно скачать там же

- Второй способ, менее радикальный и более трудоемкий. Он заключается в подмене сервисов. Настройка на службах альтернатив google.

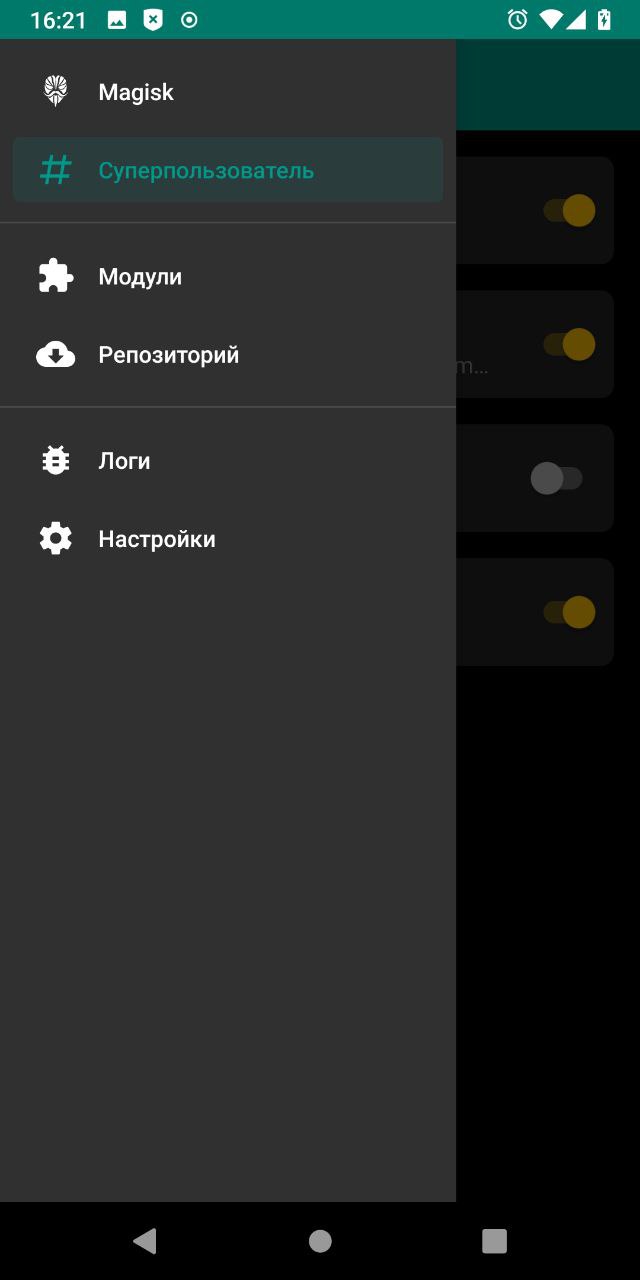

Каждый способ требует root права. Описывать как их получить не буду, так как есть огромное количество статей на эту тему, и в зависимости от модели телефона инструкция может меняться. Я использовал magisk

Использование firewall

Ну с этим, думаю, понятно. Блокируем все, и разблокируем по мере необходимости (для AFwall+ понадобятся root права). В android 10 добавили модуль Network Stack Permission Config module. Если заблочить данный модуль то система будет говорить что у данной сети нет доступа к интернету.

Тем не менее интернет будет работать в обычном режиме. Так как у меня гугловый девайс Pixel 3, то были подозрения что устройство общается с google на hardware уровне. Но они развеялись после того как заблокировал все и снял дамп с роутера. Результаты показали что за двое суток устройство дальше внутренней сети не ушло.

Подмена сервисов

Необходимо настроить следующие сервисы:

По дефолту LineageOS использует гугловые dns 8.8.8.8, было бы не плохо заменить их на cloudflare 1.1.1.1. Идеальным решением будет использовать vpn и завернуть туда весь трафик, в противном случае для каждой wifi сети надо будет вбивать руками кастомные dns. Альтернативой является установка приблуды через magisk «CloudflareDNS4Magisk», или какой-либо другой с магазина, но там на свой страх и риск. Как по мне лучше с гугловыми dns, чем непонятным магазинным софтом.

Captive Portals

Captive portal — сетевой сервис, требующий от подключившегося к сети пользователя выполнить некоторые действия для получения доступа в Интернет. Обычно используется для взимания платы, аутентификации абонента либо показа рекламы. Настроим его что-бы он стучался не на google.

Дальнейшая инструкция подразумевает то, что вы уже получили root через magisk

Присоединяем телефон по USB, запускаем терминал (linux;macos) и заходим в shell, ./adb shell , и переходим в режим админа su . Может отбить: permission denied, в этом случае заходим в magisk и даем shell рута.

Далее вводим следующие команды. Я выбрал заменить google на магазин f-droid

Вы также можете выбрать другой сервер. Ниже будет предоставлено несколько альтернатив, либо же вы можете поднять свой собственный

WebView

Советую заменить браузер на «duck go browser» который можно найти на aurora store

Hosts

Желательно заблокировать следующие сайты в файле hosts. Так как мы блокируем google нужно выбрать другой поисковик, предлагаю этот.

Выводы:

Огромное количество информации сливается даже при кастомных прошивках которые, позиционируют себя как свободные от google. А по факту когда снимаешь дамп трафика то мягко говоря удивляешься.

Если вы выберете второй способ, то все-равно не пренебрегайте использованием firewall, я неделю проверял данные с роутера, пробовал разные варианты (что будет если заблокировать эту службу, а что если эту). Оказалось что это самый надежный способ. Как и любая настройка firewall, блокируем все, разблокируем по надобности.

Изучал вопрос приватности и решил поделится с Хабром, так как Хабр часто делится со мной. Может кому-то это будет полезно. Спасибо если дочитали до конца.

Источник

Android очистка от google

Краткое описание:

Удаление Gapps через кастомное рекавери.

У Android’а есть современная система для установки ОС и обновлений, в отличие от других ОС для мобильных устройств, которые содержат ОС в статическом образе ROM, Android содержит ОС и обновления в простом zip-файле, содержащем все пакеты, файлы и updater для обработки установки.

Updater делится на 2 типа: двоичный файл (update-binary) и сценарий (updater-script). Двоичный файл — это исполняемый файл, а сценарий — это файл содержащий информацию о том, что сделать с исполняемым файлом.

Но эта современная технология никогда не использовала весь свой потенциал. Двоичный файл обновления был просто исполняемой программой Linux, написанной на языке C, который работает в root режиме и может делать что-либо с системой: получать доступ к дисплею, клавишам и сенсорному экрану, использовать вибрацию, выполнять программы, анализировать файлы, загружать png-картинки и zip-архивы и читать/записывать в файловую систему.

Старый двоичный файл поддерживал только несколько функций, которые использовались только сценарием, чтобы установить файлы. У него не было функции, которая позволила бы установщику взаимодействовать с пользователем. Существует программа, названная «yesno», которая показывает кнопки «Да» или «Нет», но этого не было достаточно, чтобы создать более настраиваемый установщик.

Теперь с update-binary AROMA Installer, всего этого ограничения не стало, и эта современная технология использует весь свой потенциал.

Как это может работать в Recovery, и почему такая гладкая прокрутка? Это работает, потому что я нанимал Чака Норриса, чтобы заставить Recovery загрузить установщик, и телефон слишком боится лагать.

Если серьезно, когда пользователь выбирает zip-файл для установки, Recovery извлекает update-binary и выполняет его с несколькими параметрами. Все процессы обработаны update-binary, и Recovery только покажет информацию, переданную update-binary через пользовательский канал. Суть состоит в том, что update-binary может сделать что-либо, если мы перекодируем его в C/C++, но не все люди могут легко работать с C/C++. Также не очень эффективно или забавно компилировать его каждый раз когда мы хотим изменить процесс. Именно поэтому пользовательский сценарий используется в AROMA Installer — это просто сценарии, которые используются в качестве нормального updater-script, но с расширенными функциями.

Требуется Android: любая

Русский интерфейс: Нет

Скачать: версия: Extreme

Версия: 3 XDA (theRaise)

Сообщение отредактировал esleer — 20.09.21, 13:25

Источник

CalyxOS: лучший способ очистить Android от следов Google

Android Open Source Project — свободный проект. Однако в него очень глубоко проникла корпорация Google. К сожалению, всё больше API и библиотек Android теперь доступны только на смартфонах с предустановленными приложениями Google Apps (GApps). Таким способом Google эффективно привязывает сторонние приложения к своей закрытой экосистеме. В результате ряд популярных опенсорсных приложений уже не могут работать без библиотек Google.

По сути, Android представляет собой особый вид опенсорса типа «смотри, но не трогай», по модели Shared Source. Неудивительно, что набирают силу опенсорсные проекты, которые ставят целью полностью удалить Google из мобильной ОС. Один из последних примеров — прошивка CalyxOS, ориентированная на безопасность и приватность.

Для начала нужно упомянуть ключевую технологию в сердце практически любой опенсорсной прошивки Android — это microG, свободная реализация приложений и библиотек пользовательского пространства Android вместо проприетарного набора от Google. Эти библиотеки отлично заменяют GApps во многих свободных прошивках на AOSP, таких как ArrowOS, LineageOS for microG, CalyxOS (см. ниже) и др.

MicroG

Хотя большинство компонентов microG ещё далеки от завершения, но ими уже можно пользоваться. Их установка на Android позволяет значительно сократить объём данных, отправляемых в Google, а также сократить общее энергопотребление Android. Старые телефоны могут рассчитывать на некоторое увеличение времени автономной работы. Ниже перечислены пять базовых компонентов microG, по ссылкам см. документацию и инструкции по установке.

- GmsCore: свободная реализация Google Play Services (GApps). Позволяет приложениям вызывать проприетарные Google API.

Для вызова Google API система должна поддерживать подделку (спуфинг) цифровых подписей. Вот полный список ROM, которые поддерживают спуфинг. Многие из них идут уже в комплекте с microG.

Если ваш Android не поддерживает подделку подписей приложений, то можно накатить через ADB системный патч, такой как Haystack или Tingle.

Проверка работы спуфинга через Signature Spoofing Checker

Для просмотра видео с YouTube можно использовать маленький и удобный клиент NewPipe, который гораздо приятнее, чем мастодонт от Google. Вдобавок к более быстрой работе оно экономит трафик и не так пожирает заряд батареи. Свободный клиент также поддерживает децентрализованную платформу PeerTube, звуковой хостинг SoundCloud, Bandcamp и media.ccc.de. Можно скачать видео/аудио целиком для просмотра позже. Естественно, работает через microG, а не GApps.

Хороший список опенсорсных приложений в качестве альтернативы гугловским см. здесь.

Несмотря на все усилия, полностью избавиться от Google в Android невозможно, если не пожертвовать некоторой функциональностью. Например, модуль пуш-нотификаций microG работает с серверами Google, потому что иначе просто невозможно реализовать арбитраж между бэкендом и приложением в Android. Этот облачный сервис называется Firebase Cloud Messaging и бесплатно предоставляется платформой Firebase от Google. Но всё равно тот же оригинальный Telegram стучит в Google через телеметрию и GApps, как и другие сторонние приложения (поэтому пришлось делать форк Telegram-FOSS, избавленный от подозрительных бинарников).

CalyxOS

CalyxOS — операционная система на базе Android 11, ориентированная на приватность и безопасность. Это относительно новая разработка, по сравнению с более известной LineageOS. Первый релиз CalyxOS состоялся год назад — 5 сентября 2020 года.

Главный разработчик — некоммерческая организация Calyx Institute. Основатель — Николас Меррил, американский сисадмин, программист и предприниматель: в 2004 году он вошёл в историю как первый частный хостер и интернет-провайдер, который отказался выполнять требования закона USA Patriot Act по слежке за пользователями — и подал в суд на ФБР вместе с Министерством юстиции. С тех пор понятия анонимности и безопасности для него не пустой звук.

Разработчики постарались полностью вычистить CalyxOS от следов присутствия Google. Здесь по умолчанию установлен свободный пакет microG вместо проприетарного GApps, а также Mozilla Location Services (с DejaVu) вместо дефолтных гугловских сервисов для геолокации и Nominatim на базе OpenStreetMap вместо Google Maps для геокодирования (поиск координат места по названию и адресу).

Ну и масса других улучшений, таких как интеграция приложения «Телефон» с криптомессенджерами Signal и WhatsApp, чтобы по умолчанию все звонки шли через зашифрованную сеть.

Встроенный файрвол Datura контролирует доступ в интернет каждого приложения.

Файрвол Datura и Calyx VPN

Шифрование на всех уровнях:

- OpenPGP в почтовом клиенте K-9, для управления ключами используется OpenKeychain;

- подключение через VPN (приложения Calyx VPN и Riseup VPN), в том числе других привязанных к смартфону устройств;

- приватный провайдер Cloudflare DNS по умолчанию: как известно, Cloudflare одним из первых внедрил протокол шифрования DNS over HTTPS (DoH).

CalyxOS отлично поддерживается. Обновления выходят ежемесячно, они включают в себя обновления ключевых приложений (браузер Chromium), патчи безопасности и улучшения юзабилити. Например, в последнем обновлении для Pixel 2 ядро Linux обновилось до 4.4.276, хотя это устройство уже снято с официальной поддержки Google и не получает официальных патчей.

Другие функции безопасности CalyxOS:

- верификация кода по цифровой подписи при каждой загрузке для защиты прошивки от изменений;

- автоматическое отключение Wi-Fi и Bluetooth по таймауту;

- «красная кнопка» для экстренной чистки данных и удаления определённых приложений (см. ниже про двойное дно);

- автоматическое исключение из журнала звонков конфиденциальных номеров;

- блокировка по умолчанию неизвестных USB-устройств;

- автоматические бэкапы приложений (на USB-флэшку или в облако Nextcloud);

- браузеры DuckDuckGo и Tor;

- анонимная установка приложений из Google Play через Aurora Store, а также из свободного каталога F-Droid.

Анонимная установка приложений из Google Play с подделкой информации об устройстве

Установка

Поддерживаются Pixel 2, 2 XL, 3, 3a, 3 XL, 3a XL, 4, 4a, 4 XL, 5 и Xiaomi Mi A2.

Утилиты для прошивки доступны под Linux, macOS и Windows. Под Windows также понадобится Google USB Driver.

SDK Manager с установленным Google USB Driver

Подключаем устройство, сохраняем утилиту в одну папку с образом CalyxOS — и запускаем её.

Двойное дно

Вообще, в связи с последними событиями в Беларуси особую актуальность получает концепция «двойного дна» в информационной безопасности. Это более грамотная альтернатива «красной кнопке» из CalyxOS.

Проблема в том, что силовики могут остановить гражданина на улице, проверить телефон и задержать его в случае наличия на телефоне компрометирующей информации (фото, видео, оппозиционные телеграм-каналы) или если человек отказывается ввести пинкод. В последнем случае могут провести обыск дома, изъять компьютерную технику, по его результатам завести административное или уголовное дело.

Поэтому очень важно установить на телефон и персональный компьютер не только красную кнопку, но и второй пароль для полиции. Тогда вся компрометирующая информация будет удаляться непосредственно после введения специального пинкода при разблокировке аппарата.

См. также:

- PAM Duress — «двойное дно» для персонального компьютера: авторизация по экстренному паролю выполняет предустановленные скрипты с удалением конфиденциальной информации

- Партизанский Телеграм под Android — форк от белорусских киберпартизан. При вводе особого пинкода автоматически удаляются каналы из списка и отсылается SOS избранному контакту.

Источник