- Что такое обновления безопасности Android и почему они важны

- Что такое обновление безопасности Android

- Почему обновления безопасности Android важны

- Как проверить наличие обновлений безопасности Android

- Почему на моем телефоне Android не установлены последние обновления безопасности

- Почему вы не должны гнаться за обновлениями безопасности Android

- Нужны ли обновления безопасности

- Как защитить смартфоны на Android

- How Monthly Android Security Patch Updates Work

- What actually makes a security patch?

- The timeline of a security patch from Google to your phone

- What it means to be an Android Partner

- Why do I need to wait so long to receive a security patch on my phone?

- What’s in a security patch?

- What about custom ROMs?

Что такое обновления безопасности Android и почему они важны

Обновления — частая тема, когда дело касается операционной системы Android. На самом деле существуют разные типы обновлений Android, одно из которых — «Обновление безопасности». Чем отличаются эти обновления и почему они так важны?

В мире Android существует три основных типа обновлений: большие ежегодные обновления прошивки с увеличением номера версии, более мелкие ежемесячные обновления безопасности и «Обновления системы Google Play», которые являются еще одним типом обновления безопасности.

Что такое обновление безопасности Android

Обновление безопасности Android — это обновление, которое в первую очередь направлено на повышение безопасности и исправление ошибок. Эти обновления обычно не содержат функций, которые Вы могли бы заметить при повседневном использовании.

Как упоминалось ранее, Android обычно получает одно большое обновление версии каждый год, но этого недостаточно, чтобы оградить его от угроз и ошибок безопасности.

Когда выйдет новая версия Android, с ней неизбежно возникнут проблемы. Это просто реальность продуктов, созданных людьми. Однако Google не хочет отправлять полное обновление системы только для устранения некоторых ошибок. Вместо этого они исправят проблемы с помощью небольшого обновления.

Как и следовало ожидать из названия, эти обновления также очень важны по соображениям безопасности. Некоторые ошибки представляют собой угрозу безопасности, и их можно быстро устранить с помощью обновления. Обновления безопасности также могут исправить уязвимости от новых атак, которые могут возникнуть.

Эти обновления иногда называют «патчами». Это небольшие исправления, которые влияют на работу всей операционной системы.

Почему обновления безопасности Android важны

Вы можете не заметить каких-либо необычных новых функций при установке обновления безопасности Android, но, тем не менее, они очень важны. Программное обеспечение редко не содержит ошибок. Оно постоянно нуждается в обслуживании и исправлениях, чтобы поддерживать его в безопасности.

Эти небольшие обновления важны, поскольку они в совокупности исправляют ошибки и исправляют дыры в безопасности.

Ранее мы упоминали, что небольшие обновления могут быстро устранить новые уязвимости, и это тоже очень важно. Вам не нужно ждать обновления полной версии, чтобы исправить явную угрозу безопасности. Важно скачать эти обновления как можно скорее.

Как проверить наличие обновлений безопасности Android

Имея это в виду, Вы, вероятно, задаетесь вопросом, как проверить, установлено ли у Вас последнее обновление безопасности.

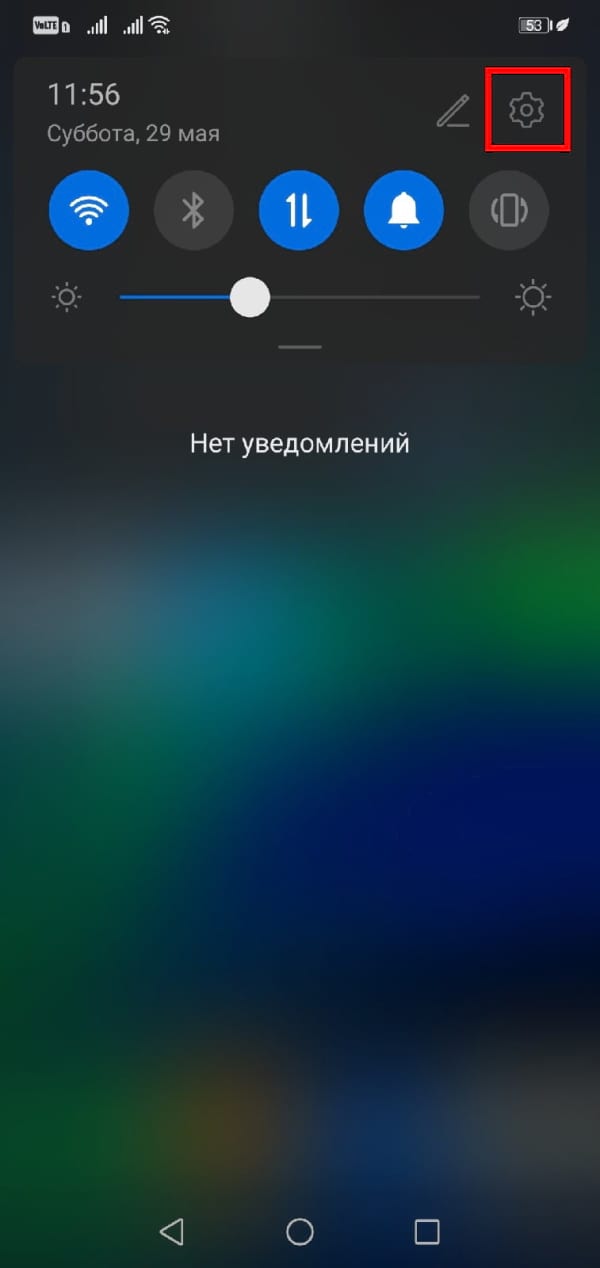

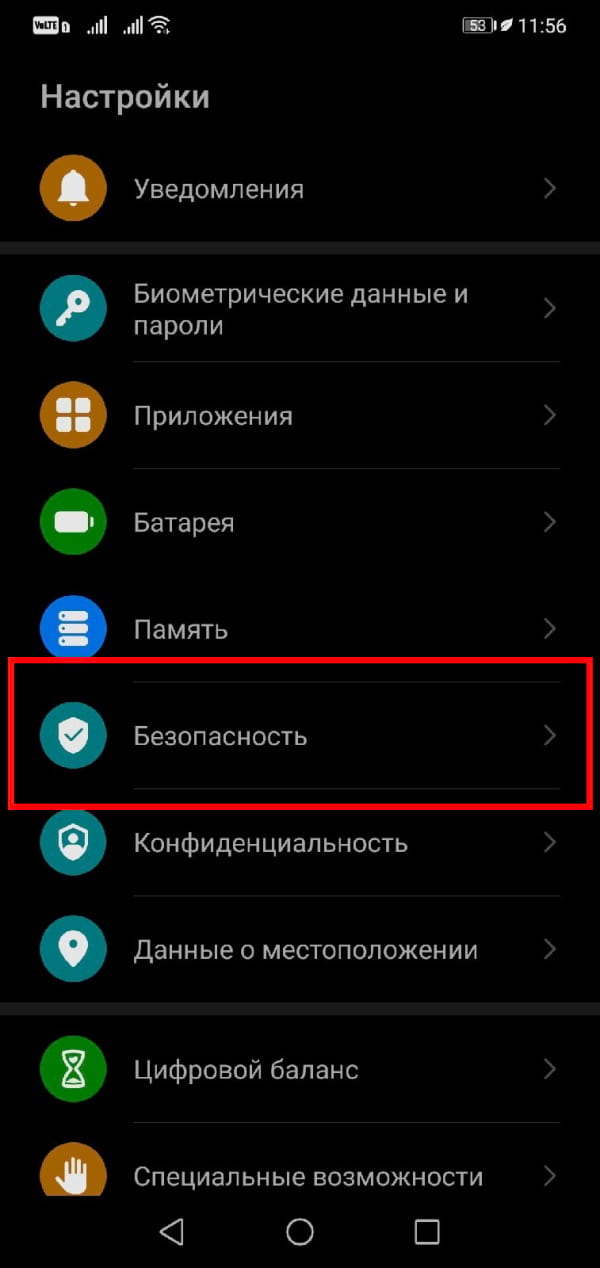

Сначала проведите вниз от верхнего края экрана (один или два раза, в зависимости от производителя Вашего устройства). Затем коснитесь значка шестеренки, чтобы открыть меню настроек.

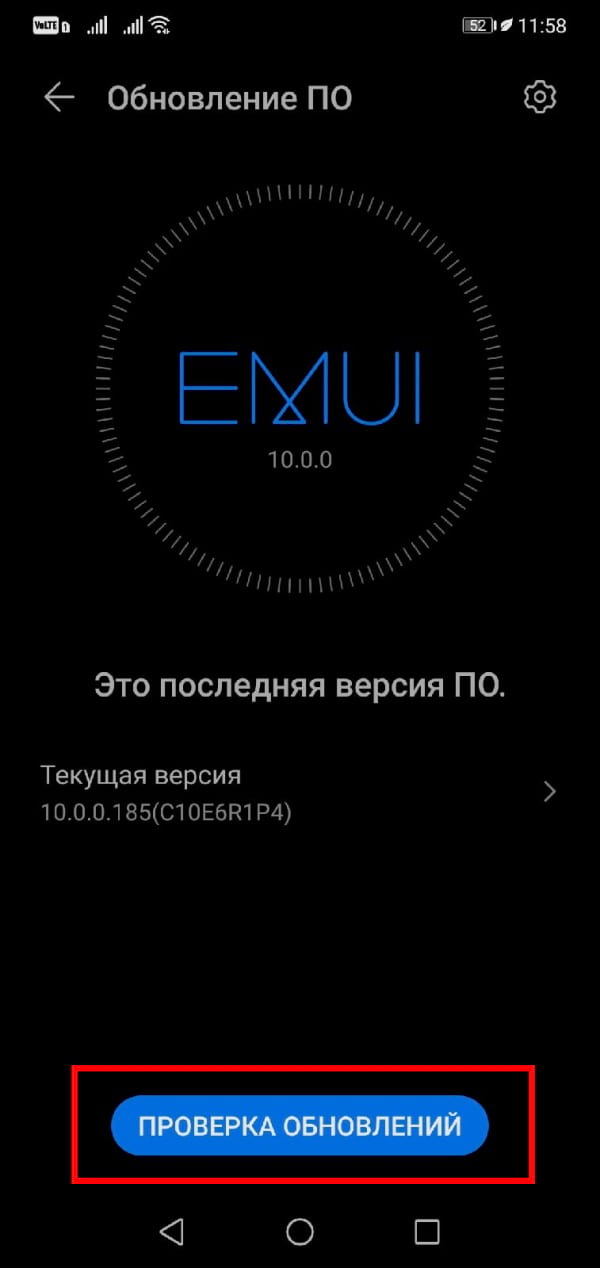

Вверху экрана Вы увидите раздел «Статус защиты». Найдите «Обновление системы безопасности» и проверьте дату.

Очень велика вероятность, что у Вас не будет обновления за текущий месяц. К сожалению, многие Android-устройства отстают в этом плане. Если у Вас новый телефон Samsung или Google Pixel, Вы должны получать последние обновления безопасности.

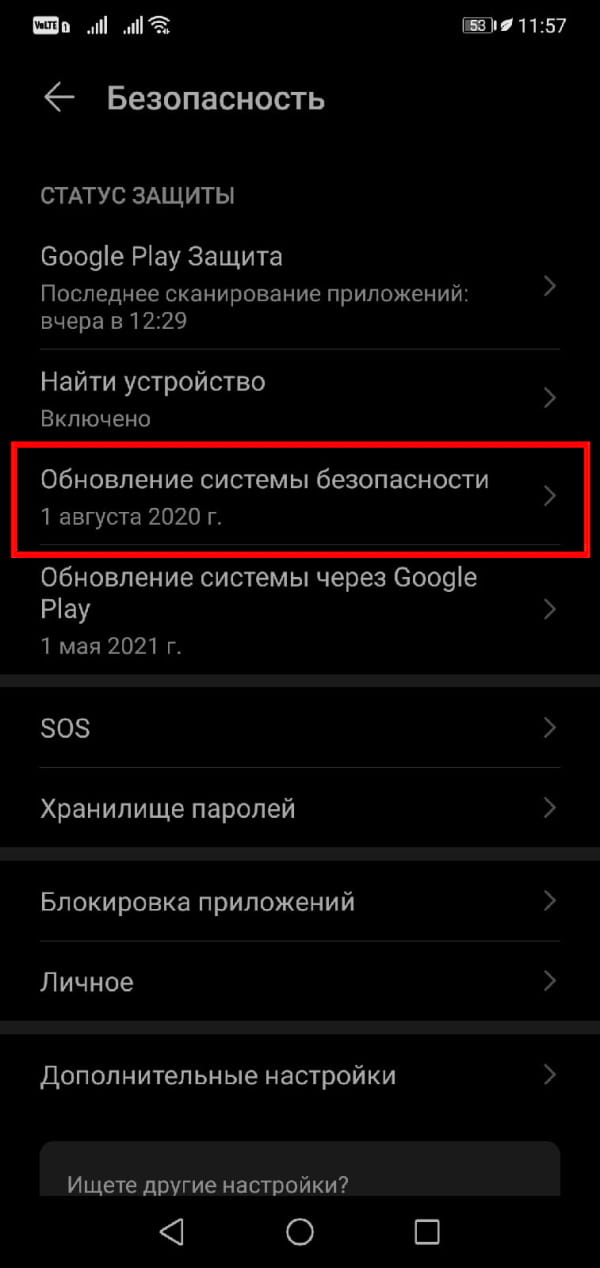

Вы можете проверить наличие обновлений, выбрав «Обновление системы безопасности» и нажав кнопку «Проверка обновлений».

Почему на моем телефоне Android не установлены последние обновления безопасности

В идеальном мире каждое устройство Android получит последнее обновление безопасности одновременно. К сожалению, этого не происходит.

Каждый месяц Google вносит исправления и публикует обновления безопасности для своих партнеров (Samsung, LG, OnePlus и т. д.). Затем эти компании должны утвердить исправления, добавить свои собственные и выпустить их на устройства.

Вот почему телефоны Pixel обычно сразу получают обновления безопасности. Google контролирует весь процесс. Остальные устройства зависят от производителя. Samsung хорошо обновляет свои флагманские устройства, но некоторые телефоны низкого уровня могут получать обновления с задержкой.

Перед покупкой телефона Android найдите время, чтобы проверить, что производитель говорит об обновлениях. Samsung, например, обещает четыре года обновлений для многих своих устройств. Держитесь подальше от производителей с плохой репутацией.

Источник

Почему вы не должны гнаться за обновлениями безопасности Android

Ежемесячные обновления безопасности для Android – это явление, которое существует не так давно. Оно возникло чуть больше трёх лет назад, когда до Google дошло, что дела с безопасностью на Android обстоят откровенно так себе, а сделать с этим она ничего не может. Поэтому было решено начать каждый месяц выпускать по одному патчу с исправлениями критических багов и уязвимостей, которые подрывают защиту операционной системы и подвергают пользователей опасности. С тех пор каждый, у кого есть смартфон на Android не старше трёх лет, ждёт этих обновлений как нового года. Но особенного смысла в этом нет.

Если у вас не Google Pixel, то особенно надеяться на то, что обновления безопасности действительно вам помогут, нет. Я не хочу строить из себя сноба и доказывать, что всего-то и нужно, что не скачивать из интернета всякий треш, и никакие уязвимости будут вам не страшны. Нет, я прекрасно понимаю, что загрузка вредоносных приложений и вирусов происходит случайно, спонтанно и, что самое страшное, в большинстве случаев незаметно. Ведь такого рода софт может подгрузить даже, на первый взгляд, вполне доброкачественная утилита. Тут дело в другом.

Нужны ли обновления безопасности

Отсутствие смысла в обновлениях безопасности для владельцев не-пиксельных смартфонов состоит в том, что они банально работают на базе разных прошивок. На современном рынке так много оболочек и все они настолько разные, что и проблемы у всех их будут непохожи друг на друга. Поэтому Google даже при всём желании не может исправлять баги в прошивках тех устройств, с программной основой которых она либо знакома, но плохо, либо не знакома совсем. А всё, что ей остаётся, это выпускать патчи для «пикселей» на базе стоковой операционки.

Нет, конечно, у всех Android-смартфонов одна программная платформа, и это – что бы вы думали – Android. Другое дело, что каждый производитель стремится так сильно модифицировать исходную операционную систему, расширив её функциональность и усовершенствовав интерфейсное оформление, что зачастую узнать в какой-нибудь MIUI или ColorOS исходную платформу бывает довольно сложно. Логично, что такие кардинальные изменения приводят к появлению совершенно уникальных багов, требующих особенного подхода к исправлению.

Как защитить смартфоны на Android

А кто может обеспечить такой подход? Только сам производитель. Ведь это он вносил коррективы в исходную операционку, совершенствовал её, а где-то и портил своими изменениями. Стала ли она от этого хуже или лучше – другой вопрос. Важно лишь то, что Google со своей стороны в данном случае может оказать только вспомогательное содействие по устранению тех недостатков, которые характерны для исходной операционной системы, но и то – это очень спорный момент. Почему? Всё очень просто.

Бесспорно, Google может исправить баги и уязвимостей, которые были в исходной версии Android и перекочевали в оболочку производителя. Но вот парадокс – очень часто производители сами выявляют эти недостатки и либо исправляют их напрямую, либо добавляют в свою прошивку специальный блокировщик, который препятствует их эксплуатации злоумышленниками. Исправляя эти баги, Google делает работу в холостую. Не то чтобы я был совсем против обновлений – отнюдь. Просто смысла в том, чтобы переоценивать их, я тоже не вижу. А в чём вижу смысл, так это в том, чтобы производители сами выпускали обновления безопасности, не перекладывая эту обязанность на Google.

Источник

How Monthly Android Security Patch Updates Work

Google has been publishing monthly security bulletins since August of 2015. These security bulletins contain a list of disclosed security vulnerabilities that have been fixed which affect the Android framework, Linux kernel, and other closed-source vendor components. Every vulnerability in the bulletins was either discovered by Google or disclosed to the company. Every vulnerability listed has a Common Vulnerabilities and Exposures (CVE) number, along with associated references, the type of vulnerability, a severity assessment, and the AOSP version affected (if applicable). But despite the seemingly simplistic process behind how Android security patches work, there’s actually a somewhat complicated back-and-forth behind the scenes that allows for your phone to get monthly or (hopefully) near-monthly patches.

What actually makes a security patch?

You may have noticed that every month, there are actuallyВ twoВ security patch levels. The format of these patches is either YYYY-MM-01 or YYYY-MM-05. While the YYYY and MM obviously represent the year and month respectively, the “01” and “05” confusingly does not actually signify the day of the month in which that security patch level was released. Instead, the 01 and 05 are actually two different security patch levels released on the same day every month – the patch level with 01 at the end contains fixes to the Android framework but not vendor patches or upstream Linux kernel patches. Vendor patches, as we defined above, refer to fixes to closed-source components such as drivers for Wi-Fi and Bluetooth. The security patch level signified by -05 contains these vendor patches as well as patches in the Linux kernel.В Take a look at the table below which may help in understanding.

| Monthly Security Patch Level | 2019-04-01 | 2019-04-05 |

|---|---|---|

| ContainsВ April Framework Patches | Yes | Yes |

| Contains April Vendor + Kernel Patches | No | Yes |

| Contains March Framework Patches | Yes | Yes |

| Contains March Vendor + Kernel Patches | Yes | Yes |

Of course, some OEMs may opt to roll their own patches and updates into security updates as well. Most OEMs have their own take on Android, so it only makes sense that you may have, for example, a vulnerability on a Samsung phone that doesn’t exist on a Huawei. A lot of these OEMs also publish their own security bulletins.

The timeline of a security patch from Google to your phone

Security patches have a timeline roughly spanning about 30 days, though not every OEM can avail of the full length of that timeline. Let’s take a look at the May 2019 security patch for example, and we can break down the entire timeline behind the creation of this patch. Companies like Essential manage to get out their security updatesВ on the same dayВ as the Google Pixel, so how do they do it? The short and simple answer is that they’re an Android partner. The May 2019 security bulletin was published on the 6th of May, with both the Google Pixels and the Essential Phone getting near-immediate updates.

What it means to be an Android Partner

Not just any company can be an Android Partner, though admittedly basically every major Android OEM is. Android Partners are the companies that are granted a license to use the Android branding in marketing material. They are also allowed to ship Google Mobile Services (GMS – refers to pretty much all Google services) so long as they meet the requirements outlined in the Compatibility Definition Document (CDD) and pass the Compatibility Test Suite (CTS), Vendor Test Suite (VTS), Google Test Suite (GTS), and a few other tests. There are distinct differences in the security patch process for companies that aren’t an Android Partner.

- Android framework patches are available to them after being merged into AOSP 1-2 days before the security bulletin is released.

- Upstream Linux kernel patches can be cherry-picked once available.

- Fixes from SoC vendors for closed-source components are available depending on agreements with the SoC vendor. Note that if the vendor has given the OEM access to the source code of the closed-source component(s), then the OEM can fix the issue(s) themselves. If the OEM does not have access to the source code, then they must wait for the vendor to issue a fix.

If you are an Android Partner, you immediately have it a whole lot easier. Android partners are notified of all Android framework issues and Linux kernel issues at least 30 days before the bulletin is made public. Google provides patches for all issues for OEMs to merge and test, though vendor component patches are dependent on the vendor. Patches for the Android framework issues disclosed in the May 2019 security bulletin, for example, were provided to Android partners at least as early as March 20th, 2019*. That’s a lot of extra time.

*Note: Google can, and often does, update the patches for the latest security bulletin all the way until the public release. These updates can happen if new vulnerabilities and bugs have been found, if Google decides to remove certain patches from the monthly bulletin due to it breaking critical components, if Google updates a patch to resolve a bug created by the previous version of the patch, and other reasons.

Why do I need to wait so long to receive a security patch on my phone?

While it’s true that Android Partners (read: all major OEMs) received security patches well in advance of their release, many are painfully aware that they possibly won’t receive a security update for months after its release. This is generally down to one of four reasons.

- OEMs may need to make heavy technical changes in order to accommodate a security patch, as it may conflict with existing code.

- The vendor is slow at providing update source-code for closed-source components.

- Carrier certification may take time.

- Companies may be unwilling to release a security update without also releasing a feature at the same time.

While all of these are valid reasons for a business not to release a security patch, the end-user doesn’t always care about any of those. Admittedly, the end-user doesn’t always care about security patches either, though they should. Initiatives like Project Treble, extended Linux LTS, and Project Mainline are helping to eliminate the technical difficulties of merging these security patches, but it’s not enough to make OEMs consistently strive to put out updates. With a Generic Kernel Image, or GKI, SoC vendors and OEMs will have an easier time merging upstream Linux kernel patches, though we likely won’t see the first devices with GKI until next year.

But an interesting piece of information that most don’t know is that major OEMsВ must provide “at least four security updates” within a year of a device’s launch, and 2 years of updates overall. Google has not confirmed these specific terms, but the company did confirm that they “worked on building security patching into [their] OEM agreements”. As for Android Enterprise Recommended (AER) devices, devices are required to get security updates within 90 days of release for 3 years. Rugged AER devices are required to getВ 5 years of security updates. Android One devices are supposed to get security updates every month for 3 years.

What’s in a security patch?

A security patch is just another update, though generally a lot smaller with changes to individual frameworks and system modules rather than system-wide improvements or changes. Each month, Google provides device OEMs with a zip file that contains patches for all major Android versions currently still supported, along with a security test suite. This test suite helps OEMs catch gaps in security patches, to ensure that they don’t miss anything and that the patches were merged appropriately. As the month goes on, Google may make minor revisions such as deciding that one specific patch is optional, specifically if there are troubles implementing it.

What about custom ROMs?

If your smartphone doesn’t get many security updates, that doesn’t necessarily mean you’re better off switching to a custom ROM. While true that you will get security updates that you would not have gotten otherwise, that’s only half of the story. Unlocking your bootloader leaves you susceptible to physical attacks on your device, even if on the software side, security is hardened. That’s not to say you shouldn’t use custom ROMs, it’s just that there are other concerns when it comes to using them that don’t apply if your bootloader is kept locked. If you’re more worried about the software side of things, then you’re still better off with a custom ROM that gets frequent security patches.

But remember we talked about the difference between YYYY-MM-01 and YYYY-MM-05 patches? The -05 patch level contains Linux kernel patches as well as vendor patches – patches applied to closed-source software. This means custom ROM developers are at the mercy of whatever OEM they’re developing for, and if the OEM releases updated blobs or not. This is fine for devices that are still updated by the manufacturer, but for devices that aren’t, the patches applied can only be applied to the Android framework and the Linux kernel. This is why LineageOS‘ Trust Interface shows two security patch levels – one being platform, the other being vendor. Even though custom ROMs for unsupported devices can’t fully integrate all of the latest patches, they’re going to be more secure than the older, outdated ROM.

Источник