- Исследование показало, что смартфоны на Android постоянно следят за своими владельцами

- Не забывайте: смартфоны Android следят за вами

- Что про вас уже знает Google?

- Что знают создатели приложений Android?

- Какие данные о вас уже собрал Android-смартфон?

- А зачем кому-то так много моих данных?

- Можно ли пресечь эту слежку?

- Шпионы не пройдут: отключаем слежку на смартфоне

- Отключение слежки на смартфоне

- Предотвращение фингерпринтинга на основе фотографий

- Удаление данных геолокации

- Использование VPN для мобильных устройств

- Серфинг в браузере Tor

Исследование показало, что смартфоны на Android постоянно следят за своими владельцами

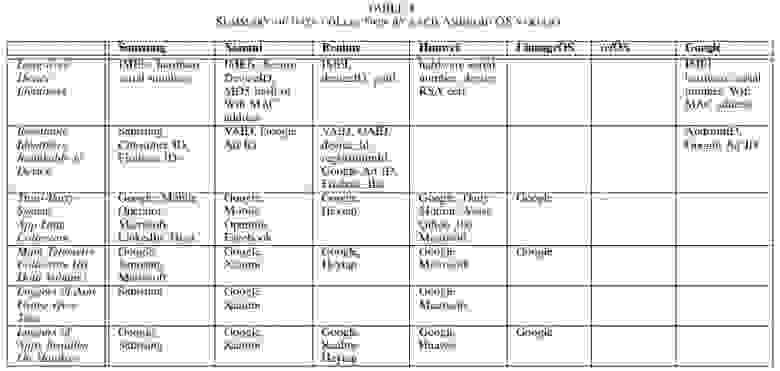

Британские исследователи в области кибербезопасности рассказали, что смартфоны на Android передают значительный объем информации о пользователях разработчику ОС даже при минимальной настройке или простое. Под данный тип сведений подпадают постоянные идентификаторы, показатели об использовании приложений и телеметрическая информация.

Исследователи изучили устройства Samsung, Huawei, Xiaomi, Realme, работающие на Android или ее форках — /e/OS и LineageOS.

Авторы исследования говорят, что помимо Google, информация со смартфонов также доставляется Microsoft, LinkedIn, Facebook и другим компаниям. Специалисты отмечают, что пользователи мобильных устройств на Android оказываются бессильны против сбора информации, так как его невозможно отключить.

Исследователи обнаружили, что декодировка зашифрованных данных подвергает пользователей риску MitM-атак из-за встроенных системных приложений, таких как Hicloud в Huawei, miui.analytics в Xiaomi и Heytap в Realme.

В случаях, когда пользователь сбрасывает рекламные идентификаторы для своего аккаунта Google на Android, система сбора информации может восстановить доступ к устройству.

Деанонимизация пользователей осуществляется при помощи просмотра SIM-карты, IMEI, истории данных о местоположении, IP-адреса сетевого SSID или их комбинаций.

Представитель Google выразил уважение авторам исследования. Однако он пояснил, что сбор данных необходим для работы основных сервисов устройств.

Для депутатов российского парламента закупили более 400 смартфонов производства китайской компании Realme. Выбор устройств, работающих на Android, для работников госаппарата обусловлен особенностями ОС, которая менее уязвима к взлому и выгрузке данных, имеющихся на смартфоне, говорит ведущий аналитик Mobile Research Group Эльдар Муртазин.

Ранее министерство обороны Литвы предупредило, что китайские смартфоны цензурируют перечень фраз пользователей, а также собирают и передают информацию на сервера, которые находятся за пределами страны. Ведомство советует воздержаться от приобретения подобных мобильных устройств и избавиться от уже купленных.

В начале сентября немецкая компания Nitrokey представила смартфон NitroPhone 1, на котором все приложения запускаются в изолированной среде. Мобильное устройство не предоставляет данные о пользователе даже Google, хотя и работает на Android.

Источник

Не забывайте: смартфоны Android следят за вами

В современном мире информация про вас — самый ценный товар. А смартфон — его главный поставщик.

Ваши звонки, переписки, интересы и даже фотографии успешно продаются, чтобы быть использованными против вас самих.

Но никто не сливает инфу про вас так часто и эффективно, как это делает смартфон на Android.

Что про вас уже знает Google?

Google публично выступает за свободный доступ к информации, делая всевозможные данные в сети доступными для миллионов пользователей.

Компания фактически открыто признается: мы продаем вашу инфу, но зато предоставляем вам классные бесплатные сервисы на её основе. Такой вот договор.

Android-смартфоны и планшеты собирают и отправляют тонны сведений о своем пользователе, ведь они под завязку напичканы сервисами от Google.

Посудите сами. Поисковик по умолчанию, браузер Chrome, магазин приложений, клиент YouTube, стандартный картографический сервис, инструменты для синхронизации контактов, почтовое приложение, браузер фото и музыкальный плеер.

Всё это собирает ваши данные, причем легально, ведь вы согласились с условиями использования.

Да и сама операционная система Android тоже собирает немало статистических данных. Например, ваше местоположение и то, как оно меняется.

Кроме местоположения, всегда собирается детальная статистика по звонкам, сообщениям и переписке. В Google знают адресатов, продолжительность разговоров, точное время общения. Нет, серьёзно. Просто они не пишут ваше имя, когда продают эту инфу другим.

Под предлогом совершенствования сервисов собирается история просмотренного и прослушанного, маршруты в картах, запросы в поиске, предпочтения в социальных сетях…

В итоге Android — это чистой воды «троянский конь», как и вся бизнес-стратегия Google. Как спрут, они тянут из вас информацию всеми возможными способами и затем пытаются что-то вам продать. Или вас.

Что знают создатели приложений Android?

Если делиться с Google юзеры Android уже привыкли, то вот отдавать конфиденциальную информацию в руки сторонних разработчиков хочется не всем. И это логично.

Открытость операционной системы играет злую шутку.

Во-первых, на большинстве версий Android приложения запрашивают разрешения на доступ к вашим данным в момент начала загрузки из магазина. Многие просто разрешают всё, чтобы поскорее начать установку проги.

Дальше юзер просто единожды открывает приложение – и сливает всю инфу, которая нужна разработчику и многочисленным рекламным сеткам, автоматически выкупающим различные виды данных для быстрого использования в контекстной рекламе.

Для отключения же разрешений нужно бороздить просторы системных настроек, и туда лезут единицы.

Во-вторых, приложению достаточно лишь получить разрешение на подключение к сети для слежки за пользователем. Дальше включается уже описанный механизм определения местоположения по сигналу базовых станций, и статистика для рекламодателей готова.

Разработчики некоторых приложений даже не пытаются замаскировать отправку данных о местоположении устройства. Так французские исследователи решили проверить, какие геолокационные сведения рассылает среднестатистический смартфон.

В итоге выяснилось, что около 30% популярных приложений на Android отправляют ваше местоположение на сервера разработчика и рекламных сетей. Например, Google Play фиксирует позицию пользователя в среднем раз в 10 минут, клиенты социальных сетей – почти раз в минуту, а самые требовательные программы обновляют позицию пользователя каждые 5-10 секунд.

Некоторые из вас так боятся слежки! Но ходят с карманным GPS-трекером высочайшей мощности, который вдобавок знает о вас всё. Странная ситуация, но таков Android: он манит, а за спиной предает.

Какие данные о вас уже собрал Android-смартфон?

Почта и контактные данные владельца: запрашивает более 70% приложений в момент первого запуска.

Записи телефонной книги: четверть приложений после установки получает доступ к контактам и при первом подключении к сети отправляет их разработчикам.

История звонков и сообщений: около 35% приложений запрашивают данные о совершенных и принятых вызовах, продолжительности звонков и аналогичную статистику по сообщениям. Больше половины из них передают еще и контакты собеседников.

Местоположение устройства: данные с GPS датчиков или путем расчета по местоположению станций сотовой связи собирает около 30% приложений, данные собираются очень активно (до нескольких раз в секунду) и при наличии сети отправляются на установленные адреса.

Служебная информация: отслеживается каждым четвертым приложением. Запрашиваются параметры смартфона, модель устройства, номер телефона, IMEI и другая информация.

Поисковые запросы: все без исключения браузеры и поисковые ассистенты собирают статистику запросов поиска. Кроме этого подобным грешат многие приложения – справочники. Например, справочник лекарств и медицинских препаратов может отслеживать запросы по заданным ключевым словам и отправлять их разработчику. Так можно продать фармацевтическому рекламодателю целевого клиента.

Введенные с клавиатуры данные: 90% приложений-клавиатур, ланчеров и оболочек, заменяющих клавиатуру Android, отправляют статистику ввода разработчикам. Те уверяют, что данные нужны исключительно для улучшения приложений.

Все эти данные собираются в режиме «24/7», учитывая тот факт, что смартфон большую часть времени находится онлайн, то и передается информация практически круглосуточно.

А зачем кому-то так много моих данных?

Рекламодатели лет пятнадцать как познали чудеса таргетированной рекламы — тех самых баннеров, которые преследуют вас по сайтам и так удачно угадывают, что вам могло бы быть интересно купить.

Массив данных, собранный рекламными сервисами про вас, называется цифровым портретом пользователя.

Этот потрет и собирают практически все рекламные компании от мала до велика. Так и самому продвигать продукты проще, и продать структурированные данные можно очень выгодно.

А вы еще удивляетесь, как после переписки с другом начинаете получать контекстную рекламу в тему разговора.

Например, имея данные о местоположении и маркер об интересе к какой-то конкретной покупке, вам можно показать баннер магазина неподалеку с этим продуктом с гораздо большей эффективностью, чем какому-нибудь случайному человеку в городе.

Любители заговоров найдут еще несколько причин собирать данные пользователей, но доказать это крайне сложно, да и поверить в маркетинг проще, чем в мировой правопорядок.

Можно ли пресечь эту слежку?

Для некоторых смартфонов и планшетов энтузиасты разрабатывают кастомные прошивки с отключенными сервисами слежения и сбора данных. Только так на уровне системы можно остановить постоянную слежку за пользователем, ведь даже отключение всех ползунков в настройках не избавит от встроенных в систему шпионов.

После установки сторонней прошивки придется пересесть на альтернативные сервисы. Как минимум отказаться от всего, что выпускает Google. Приложения нужно искать в неофициальных магазинах, видео смотреть на не самых популярных хостингах, а переписываться через клиенты, которыми пользуется не так много знакомых.

Удобства мало, это факт.

При этом никто не даст гарантию, что конфиденциальные данные не уходят в базы других компаний с куда более подозрительной репутацией.

Вот и получается, что смартфон с самой открытой мобильной операционной системой — как открытая книга для маркетологов. Стоит лишь раз доверить ему свои секреты, как они уже лягут в основу очередного отчета.

И да, поверьте, вас не нужно прослушивать, чтобы угадать, что вы скоро захотите ?

Источник

Шпионы не пройдут: отключаем слежку на смартфоне

Планшеты и смартфоны – настоящая воронка для утечки данных. Но установив оптимальные параметры, правильные приложения и антивирус, вы сможете смело гулять по сети и не опасаться, что сервисы и корпорации следят за вами.

Отключение слежки на смартфоне

Если вы хотите по максимуму сохранить свою анонимность при работе со смартфона, важно отключить большинство фоновых служб. Через них приложения получают данные геолокации, доступ к контактам, а также к записям в календаре и адресной книге. В iOS вы доберетесь до списка служб через «Настройки | Конфиденциальность». GPS-данные отключаются в меню «Службы геолокации».

Для других источников информации вам придется самим пройтись по отдельным подменю в данной категории. В них вы найдете все приложения, у которых есть доступ к соответствующим источникам данных. В идеале стоит отказать всем приложениям в таких полномочиях. При необходимости их можно оставить лишь определенным продуктам. Доступ к GPS-сведениям у приложения «Карты» целесообразен, однако подумайте, действительно ли вы хотите пользоваться продуктами, поставляемыми вместе с системой.

К примеру, те же «Карты Google» по умолчанию записывают историю вашего поиска. И даже Apple отличается этим, но в их ОС данные хотя бы пересылаются анонимно и без привязки к определенной учетной записи пользователя . С доступом к адресной книге ситуация обстоит так же. К примеру, приложению WhatsApp в нем лучше отказать. В противном случае все ваши контакты окажутся на серверах владельцев этого продукта — то есть компании Facebook. Официально заявлено, что информация никуда не передается, однако в любой момент все может измениться.

В Android можно добиться высокой степени конфиденциальности, такой же как и в iOS. Для этого стоит удалить с устройства все сервисы Google , для которых существует альтернатива. Причина: как правило, эта корпорация сохраняет много информации об устройстве и пользователе на своих серверах.

Разумеется, для Play Market вам придется указать свою учетную запись, но для других приложений, например для навигации или ведения календаря, она не обязательна. Используйте для этих целей локальные решения без выхода в Интернет. Кроме того, как и на iOS, вам следует проверить права доступа к различным системным службам. Для этого зайдите в «Настройки», и в меню «Безопасность | Конфиденциальность» вы найдете полномочия всех приложений.

Предотвращение фингерпринтинга на основе фотографий

Этот метод хорошо известен всем, кто знаком с оружием: криминалисты, изучив следы на гильзе, могут однозначно сказать, из какого ствола была выпущена пуля. Обмануть их практически невозможно. Примерно то же самое удалось проделать исследователям из Университета Баффало со снимками на смартфоне. Для этого фотографии изучаются на наличие мельчайших, не заметных человеческому глазу ошибок в экспозиции. Этот метод назвали Photo Response Non-Uniformity (PRNU). Благодаря различиям в экспозиции возникает особый рисунок, относящийся к определенному смартфону. Точность сопоставления, достигнутая учеными, составляет 99,5%.

Однако, в отличие от оружия, в случае с камерой смартфона существует способ предотвратить такую идентификацию. На сайте для программистов Sourceforge разработчик apuppe предлагает инструмент, позволяющий удалить данные PRNU с изображения. Вы также можете прибегнуть к обычному редактированию значений яркости и контраста снимка, а затем сохранить измененный файл в формате JPEG. Заниматься придется этим часто, поскольку эксперты утверждают, что данные PRNU исчезают лишь после пяти редактирований.

Удаление данных геолокации

Как правило, изображения хранят еще больше персональной информации, на основе которой можно идентифицировать пользователя, например посредством мета-данных (EXIF). В них помимо производителя и модели камеры, с помощью которой был сделан снимок, присутствуют также сведения о месте съемок. Указана даже версия ОС смартфона. Такая информация сохраняется даже при загрузке фотографий в Интернет и при пересылке их другим пользователям через мессенджеры.

Существует два способа удаления метаданных напрямую со смартфона. Вы можете установить приложение: в iOS — Metapho , в Android — Photo exif . Или же воспользоваться следующим приемом: откройте фотографию, с которой вы хотите стереть данные EXIF. Теперь сделайте скриншот экрана. Пользователям iOS для этого нужно нажать кнопку Home одновременно с кнопкой включения телефона. Владельцы iPhone X зажимают кнопку включения/выключения вместе с кнопкой прибавления громкости. В Android снимок экрана выполняется следующей комбинацией: кнопка убавления громкости + кнопка включения. Созданное таким образом изображение не несет в себе предательских метаданных.

Использование VPN для мобильных устройств

После удаления локальных следов наступает очередь следов пребывания в Интернете. Мы рекомендуем вместо стандартного браузера воспользоваться продуктом, не замеченным в шпионаже за пользователем и предотвращающем его отслеживание. Для iOS и Android свои услуги предлагает Firefox Focus. В качестве альтернативы для защиты от отслеживания можно установить дополнительные приложения, например Ghostery. Однако в обоих случаях убедитесь, что в настройках этих продуктов отключена передача пользовательских данных.

Кроме того, рекомендуется активировать DNS-сервер Quad9. В iOS и Android для этого нужно зайти в параметры беспроводной сети — к сожалению, сервер придется указывать для каждой отдельной сети.

И снова дополнительную защиту обеспечит VPN. Для мобильных устройств мы рекомендуем уже упомянутое решение — ProtonVPN. Если для Windows существует удобное ПО, то на iOS и Android настройка чуть сложнее. Для обеих систем воспользуйтесь приложением OpenVPN, которое вы найдете в магазинах приложений.

Кроме того, рекомендуется активировать DNS-сервер Quad9. В iOS и Android для этого нужно зайти в параметры беспроводной сети — к сожалению, сервер придется указывать для каждой отдельной сети.

И снова дополнительную защиту обеспечит VPN. Для мобильных устройств мы рекомендуем уже упомянутое решение — ProtonVPN. Если для Windows существует удобное ПО, то на iOS и Android настройка чуть сложнее. Для обеих систем воспользуйтесь приложением OpenVPN, которое вы найдете в магазинах приложений.

После установки вам придется зайти в свою учетную запись ProtonVPN со стационарного компьютера и скачать файл конфигурации. Для этого в своем аккаунте перейдите на вкладку «Downloads». Здесь выберите свою операционную систему и нажмите на «Secure Core Config». Укажите страну, IP которой вы хотите получить. Рядом вы увидите кнопку, по нажатию на которую файл будет скачан. Отправьте его на свой почтовый ящик, в который вы можете зайти со смартфона. После того как вы откроете файл на мобильном устройстве из почтового клиента, выберите приложение OpenVPN. На этом конфигурация завершена.

Напоследок необходимо настроить долгосрочное подключение. В Android для этого зайдите в настройки OpenVPN и нажмите на «Reconnect on reboot». Обо всем остальном позаботится приложение. В iOS в настройках OpenVPN задействуйте опции «Seamless Tunnel», «Reconnect on wakeup» и «Layer 2 reachability». Из-за ограничений, налагаемых операционной системой iOS, продолжительный простой или перезагрузка могут прервать VPN-соединение. В этом случае его необходимо перезапустить вручную.

Серфинг в браузере Tor

Надежнее, чем VPN, можно быть только сеть Tor. Точно так же, как и с решением для стационарных компьютеров, сетевой трафик на мобильных устройствах будет проходить абсолютно анонимно через различные узлы в Сети. Для этого вам потребуется установить на смартфон соответствующий браузер. Пользователи iOS должны найти приложение Tob. Эта программа не только работает в сети Tor, но и поставляет анонимный веб-браузер, предлагающий по умолчанию искать информацию через DuckDuckGo.

На системах Android вы можете использовать Tor в качестве анонимайзера для любых приложений. Для этого установите бесплатное ПО Orbot из Play Market. После установки нажмите на три полоски в левом верхнем углу, чтобы попасть в меню конфигурации. Здесь задействуйте опцию «Apps VPN Mode». В появившемся окне поставьте флажок рядом с приложением, которое будет использоваться совместно с Tor — как правило, это браузер, например Firefox. После этого приложение настроит соединение с сетью Tor и защитит весь трафик выбранного приложения.

В том случае, если вы одновременно пользуетесь Tor и VPN, убедитесь, что вы сначала подключаетесь по VPN, и лишь затем заходите в Tor. Несоблюдение этого порядка действий может повлечь за собой вычисление вашего местоположения.

Смартфоны и планшеты — излюбленная цель хакеров. На этих устройствах зачастую хранится конфиденциальная информация.

Герметизация ОС Прежде чем перейти собственно к защите устройства, проверьте наличие последней версии прошивки. Как правило, ее установка закрывает критические бреши. Кроме того, в системе Android установите антивирус.

Отключение отслеживания Отключите на своем смартфоне функцию определения по GPS — либо для всей системы, либо для отдельных приложений. Список всех программ и их полномочий вы найдете в настройках системы.

Фингерпринтинг на основе изображений Снимки, сделанные камерой смартфона, хранят много сведений, позволяющих отследить вас. Такие PRNU-данные можно удалить с помощью специальных приложений

Использование VPN Как и в случае со стационарным ПК, рекомендуется передавать в Сеть любые данные через VPN-соединение в зашифрованном виде. Дополнительную защиту предлагает установленный на устройство браузер Tor.

Источник