- Android.SmsBot.459.origin

- android.smsbot.747.origin

- #1 Teddy2

- #2 Doctor_DIY

- #3 efgr4tg34

- #4 Teddy2

- #5 efgr4tg34

- #6 Lvenok

- #7 efgr4tg34

- #8 efgr4tg34

- Не удаляющийся Trojan.Mirai.1

- #1 stan12

- Прикрепленные файлы:

- #2 Dr.Robot

- android.smsbot.747.origin

- #1 Teddy2

- #2 Doctor_DIY

- #3 efgr4tg34

- #4 Teddy2

- #5 efgr4tg34

- #6 Lvenok

- #7 efgr4tg34

- #8 efgr4tg34

Android.SmsBot.459.origin

Добавлен в вирусную базу Dr.Web: 2015-09-19

Описание добавлено: 2015-09-18

SHA1: 9a8f33c8f7ef02d2551331023bc90f8990645d5d

c56da810fc0bd6ce61313afdba492942715c2720

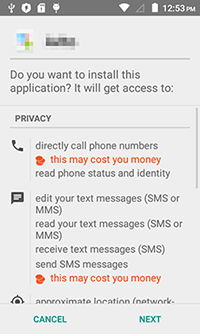

Троянская программа, работающая на мобильных устройствах под управлением ОС Android. Может распространяться при помощи СМС-спама и устанавливаться в систему под видом безобидных приложений, например, программы-клиента для доступа к популярной онлайн-площадке по размещению объявлений, ПО для работы с MMS-сообщениями и т. п. Представляет собой бота, способного выполнять команды злоумышленников и предназначенного для кражи денег пользователей.

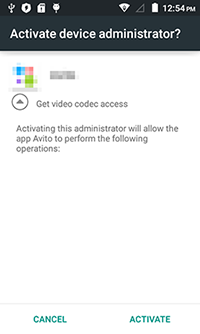

Сразу после запуска пытается получить доступ к функциям администратора мобильного устройства, для чего постоянно демонстрирует соответствующий запрос, фактически блокируя работу с зараженным смартфоном или планшетом:

После получения необходимых полномочий удаляет значок с главного экрана.

Некоторые модификации троянца после запуска не требуют доступ к функциям администратора устройства и лишь активируют работу вредоносного системного сервиса, после чего также удаляют свой значок.

Android.SmsBot.459.origin через POST-запрос передает на управляющий сервер следующую информацию:

- IMEI-идентификатор;

- название модели устройства;

- текущий язык операционной системы;

- IMSI-идентификатор;

- номер мобильного телефона;

- название мобильного оператора;

- версию операционной системы;

- установлено ли приложение Viber;

- текущую версию троянца;

- уникальный идентификатор троянца, сгенерированный для конкретного зараженного устройства.

В ответ на отправленную информацию троянец получает команду на проверку наличия привязки к абонентскому номеру пользователя услуги мобильного банкинга от нескольких кредитных организаций, в частности, Сбербанка России и Альфа-Банка, а также на проверку баланса соответствующих банковских счетов жертвы. Кроме этого, троянец проверяет баланс QIWI-кошелька, а также мобильного счета пользователя.

Для управления троянцем злоумышленниками предусмотрены следующие команды:

Выполнение каждой из этих команд сопровождается отчетом, отправляемым на сервер через POST-запрос:

Все перехватываемые троянцем СМС-сообщения скрываются от пользователя и также передаются на сервер в виде POST-запроса:

Для того чтобы скрыть от жертвы входящие СМС, вначале Android.SmsBot.459.origin использует следующую функцию:

После этого он отключает все звуковые уведомления устройства, в том числе вибровызов:

Затем троянец удаляет полученное сообщение из памяти мобильного устройства:

после чего ожидает 3 секунды и вновь включает звуковые оповещения:

Источник

android.smsbot.747.origin

#1 Teddy2

Здравствуйте. На сотовом завелся вирус, dr. web определяет как android.smsbot.747.origin, касперский как Trojan.AndroidOS.Whatreg.b

путь: System Contact base.apk /data/app/org.android.contact.person-1

На телефоне сами устанавливаются приложения, а так же был сделан международный звонок за мой счет(

После перепрошивки телефона вирус восстанавливается.

#2 Doctor_DIY

Здравствуйте. На сотовом завелся вирус, dr. web определяет как android.smsbot.747.origin, касперский как Trojan.AndroidOS.Whatreg.b

путь: System Contact base.apk /data/app/org.android.contact.person-1

На телефоне сами устанавливаются приложения, а так же был сделан международный звонок за мой счет(

После перепрошивки телефона вирус восстанавливается.

Помогите избавиться

#3 efgr4tg34

У меня идентичная ситуация. Сбрасывал телефон, перепрошивал. Через некоторое время опять появляется. В списке приложений отображается как «system contact». Мой аккаунт в WhatsApp заблокировали, подозреваю, что этот троян или установленные им рассылали спам.

Аппарат: Highscreen boost 3 se pro

Сообщение было изменено efgr4tg34: 19 Июль 2021 — 17:07

#4 Teddy2

Тогда похоже что вирус встроен в прошивку самим производителем. Можете либо поискать чистую прошивку, или под рут правами вычистить заразу. Ещё бы не помешала информация о модели смартфона, может быть другие люди также сталкивались с вашей проблемой, что поможет вам скорее найти решение.

Телефону уже 4 года и только сейчас вылезло.

У меня идентичная ситуация. Сбрасывал телефон, перепрошивал. Через некоторое время опять появляется. В списке приложений отображается как «system contact». Мой аккаунт в WhatsApp заблокировали, подозреваю, что этот троян или установленные им рассылали спам.

Аппарат: Highscreen boost 3 se pro

Тоже началось все с блокировки WhatsApp. После обращения в техподдержку по адресу support@whatsapp.com аккаунт разблокировали и среди последних чатов обнаружились три левых с сообщениями «Ок». Видимо так троян и пролез. Сейчас пока, после очередной прошивки вирус не обнаруживается

#5 efgr4tg34

Перепрошил свой Highscreen boost 3 se pro самой первой версией (BF167_BOOST3-SE-PRO_L002). Двое суток, заражения пока нет.

Обратил внимание, что попытка проверки онлайн обновления приводит к ошибке «Ошибка подключения к сети», т.е. можно сделать вывод, что URL для обновления в новых версиях прошивок были изменены.

Подозреваю, что троян проникает именно через функцию проверки обновления ПО, тем более что Dr.Web ругался на .apk программы обновления, емнип «Trojan downloader».

#6 Lvenok

Перепрошил свой Highscreen boost 3 se pro самой первой версией (BF167_BOOST3-SE-PRO_L002). Двое суток, заражения пока нет.

Обратил внимание, что попытка проверки онлайн обновления приводит к ошибке «Ошибка подключения к сети», т.е. можно сделать вывод, что URL для обновления в новых версиях прошивок были изменены.

Подозреваю, что троян проникает именно через функцию проверки обновления ПО, тем более что Dr.Web ругался на .apk программы обновления, емнип «Trojan downloader».

#7 efgr4tg34

На оф сайте была битая ссылка. Сообщил в поддержку, выкатили ссылку для другой версии железа

В итоге я прошил последней версией BF167_BOOST3-SE-PRO_L010 и сразу же удалил пакет обновления:

pm uninstall -k —user 0 com.adups.fota

Вторые сутки, полёт нормальный. Заражения пока нет.

Просмотрел в плей-маркете историю установленных приложений. Около двух десятков какой-то дряни с аляпистыми ярлыками. В комментариях народ негодует, что устанавливаются без ведома, вирус.

Есть догадка, что фирмачи прошляпили домен, который использовался для обновления. Highscreen вообще похоже глохнет. Может из сотрудников кто-то продался.

Сообщение было изменено efgr4tg34: 29 Июль 2021 — 23:09

#8 efgr4tg34

Источник

Не удаляющийся Trojan.Mirai.1

#1 stan12

Добрый день. Походу словил эту дрянь https://vms.drweb.ru/virus/?i=14934685 и уже 3 день никак не могу удалить. Постоянно пересоздает файл item.dat после удаления, и походу качает вирусы в папку temporary internet files ( было System Update[1].exe, System security[1].exe, System check[1].exe ).

Что было сделано —

Ключи реестра удалил сразу как появились, anvir сообщил —

RegKeyParamDel(‘HKEY_LOCAL_MACHINE’,’Software\Microsoft\Windows\CurrentVersion\Run’,’start’);

RegKeyParamDel(‘HKEY_LOCAL_MACHINE’,’Software\Microsoft\Windows\CurrentVersion\Run’,’start1′);

item.dat постоянно пересоздается после удаления, сделал файл пустышку item.dat

удален net user — IUSR_Servs ( информация отсюда https://forum.drweb. howtopic=327461 )

Temporary internet files почистил

rundll32 в автозагрузке отсутствует, запускается через services.exe, anvir task manager никаких новых сервисов, записей в автозагрузке не показывает, в планировщике задач тоже пусто. В process explorer успел посмотреть свойства процессов которые сами запускаются и исчезают.

запускает файл из папки windows/debug/c.bat и из папки system32/wbem.scrons.exe, эти файлы не находит, возможно они как-то создаются при запуске и потом сами удаляются.

Откуда ноги растут .

Логи прикрепляю —

Скрин процессов

Прикрепленные файлы:

cureit.rar962,19К 1 Скачано раз

#2 Dr.Robot

1. Если Вы подозреваете у себя на компьютере вирусную активность и хотите получить помощь в этом разделе,

Вам необходимо кроме описания проблемы приложить к письму логи работы трёх программ — сканера Dr. Web (или CureIt!, если антивирус Dr. Web не установлен на Вашем ПК), Hijackthis и DrWeb SysInfo. Где найти эти программы и как сделать логи описано в Инструкции. Без логов помочь Вам не сможет даже самый квалифицированный специалист.

2. Если у Вас при включении компьютера появляется окно с требованием перечислить некоторую сумму денег и при этом блокируется доступ к рабочему столу,

— попытайтесь найти коды разблокировки здесь https://www.drweb.com/xperf/unlocker/

— детально опишите как выглядит это окно (цвет, текст, количество кнопок, появляется ли оно до появления окна приветствия Windows или сразу же после включении компьютера);

— дождаться ответа аналитика или хелпера;

3. Если у Вас зашифрованы файлы,

Внимание! Услуга по расшифровке файлов предоставляется только лицензионным пользователям продуктов Dr.Web, у которых на момент заражения была установлена коммерческая лицензия Dr.Web Security Space не ниже версии 9.0, Антивирус Dr.Web для Windows не ниже версии 9.0 или Dr.Web Enterprise Security Suite не ниже версии 6.0. подробнее.

Что НЕ нужно делать:

— лечить и удалять найденные антивирусом вирусы в автоматическом режиме или самостоятельно. Можно переместить всё найденное в карантин, а после спросить специалистов или не предпринимать никаких действий, а просто сообщить название найденных вирусов;

— переустанавливать операционную систему;

— менять расширение у зашифрованных файлов;

— очищать папки с временными файлами, а также историю браузера;

— использовать самостоятельно без консультации с вирусным аналитиком Dr. Web дешифраторы из «Аптечки сисадмина» Dr. Web;

— использовать дешифраторы рекомендуемые в других темах с аналогичной проблемой.

Что необходимо сделать:

— прислать в вирусную лабораторию Dr. Web https://support.drweb.com/new/free_unlocker/?keyno=&for_decode=1 несколько зашифрованных файлов и, если есть, их не зашифрованные копии в категорию Запрос на лечение. Дожидаться ответа на Вашу почту вирусного аналитика и далее следовать его указаниям ведя с ним переписку по почте. На форуме рекомендуется указать номер тикета вирлаба — это номер Вашего запроса, содержащий строку вида [drweb.com #3219200];

4. При возникновении проблем с интернетом, таких как «не открываются сайты», в браузерах появляются картинки с порно или рекламным содержанием там, где раньше ничего подобного не было, появляются надписи типа «Содержание сайта заблокировано» и пр. нестандартные уведомления необходимо выложить дополнительно к логам из п.1 лог команды ipconfig

Для этого проделайте следующее:

Источник

android.smsbot.747.origin

#1 Teddy2

Здравствуйте. На сотовом завелся вирус, dr. web определяет как android.smsbot.747.origin, касперский как Trojan.AndroidOS.Whatreg.b

путь: System Contact base.apk /data/app/org.android.contact.person-1

На телефоне сами устанавливаются приложения, а так же был сделан международный звонок за мой счет(

После перепрошивки телефона вирус восстанавливается.

#2 Doctor_DIY

Здравствуйте. На сотовом завелся вирус, dr. web определяет как android.smsbot.747.origin, касперский как Trojan.AndroidOS.Whatreg.b

путь: System Contact base.apk /data/app/org.android.contact.person-1

На телефоне сами устанавливаются приложения, а так же был сделан международный звонок за мой счет(

После перепрошивки телефона вирус восстанавливается.

Помогите избавиться

#3 efgr4tg34

У меня идентичная ситуация. Сбрасывал телефон, перепрошивал. Через некоторое время опять появляется. В списке приложений отображается как «system contact». Мой аккаунт в WhatsApp заблокировали, подозреваю, что этот троян или установленные им рассылали спам.

Аппарат: Highscreen boost 3 se pro

Сообщение было изменено efgr4tg34: 19 Июль 2021 — 17:07

#4 Teddy2

Тогда похоже что вирус встроен в прошивку самим производителем. Можете либо поискать чистую прошивку, или под рут правами вычистить заразу. Ещё бы не помешала информация о модели смартфона, может быть другие люди также сталкивались с вашей проблемой, что поможет вам скорее найти решение.

Телефону уже 4 года и только сейчас вылезло.

У меня идентичная ситуация. Сбрасывал телефон, перепрошивал. Через некоторое время опять появляется. В списке приложений отображается как «system contact». Мой аккаунт в WhatsApp заблокировали, подозреваю, что этот троян или установленные им рассылали спам.

Аппарат: Highscreen boost 3 se pro

Тоже началось все с блокировки WhatsApp. После обращения в техподдержку по адресу support@whatsapp.com аккаунт разблокировали и среди последних чатов обнаружились три левых с сообщениями «Ок». Видимо так троян и пролез. Сейчас пока, после очередной прошивки вирус не обнаруживается

#5 efgr4tg34

Перепрошил свой Highscreen boost 3 se pro самой первой версией (BF167_BOOST3-SE-PRO_L002). Двое суток, заражения пока нет.

Обратил внимание, что попытка проверки онлайн обновления приводит к ошибке «Ошибка подключения к сети», т.е. можно сделать вывод, что URL для обновления в новых версиях прошивок были изменены.

Подозреваю, что троян проникает именно через функцию проверки обновления ПО, тем более что Dr.Web ругался на .apk программы обновления, емнип «Trojan downloader».

#6 Lvenok

Перепрошил свой Highscreen boost 3 se pro самой первой версией (BF167_BOOST3-SE-PRO_L002). Двое суток, заражения пока нет.

Обратил внимание, что попытка проверки онлайн обновления приводит к ошибке «Ошибка подключения к сети», т.е. можно сделать вывод, что URL для обновления в новых версиях прошивок были изменены.

Подозреваю, что троян проникает именно через функцию проверки обновления ПО, тем более что Dr.Web ругался на .apk программы обновления, емнип «Trojan downloader».

#7 efgr4tg34

На оф сайте была битая ссылка. Сообщил в поддержку, выкатили ссылку для другой версии железа

В итоге я прошил последней версией BF167_BOOST3-SE-PRO_L010 и сразу же удалил пакет обновления:

pm uninstall -k —user 0 com.adups.fota

Вторые сутки, полёт нормальный. Заражения пока нет.

Просмотрел в плей-маркете историю установленных приложений. Около двух десятков какой-то дряни с аляпистыми ярлыками. В комментариях народ негодует, что устанавливаются без ведома, вирус.

Есть догадка, что фирмачи прошляпили домен, который использовался для обновления. Highscreen вообще похоже глохнет. Может из сотрудников кто-то продался.

Сообщение было изменено efgr4tg34: 29 Июль 2021 — 23:09

#8 efgr4tg34

Источник

cureit.rar962,19К 1 Скачано раз

cureit.rar962,19К 1 Скачано раз