Android цифровой отпечаток ключа

Краткое описание:

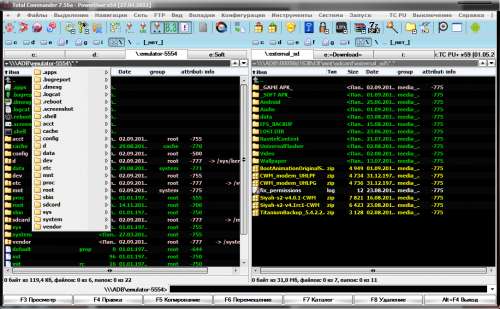

Плагин для Total Commander, позволяющий получить полный доступ к файловой системе Андроид девайса.

Требования:

— Enabled «Android debugging» on your device

— Device connected to USB with proper drivers (an ADB device must be listed in Windows Devices)

— WiFi ADB (a rooted device with the «WiFi ADB» app downloaded from Google Play)

Категория: Системные плагины

Статус: freeware

Размер: 2900 KB

Русский интерфейс: Нет

Разработчик: Jakub Klos (огромное СПАСИБО создателю плагина)

версия: 8.5 Сообщение №1917, автор Enyby

версия: 8.3 fix Android ADB (Пост Enyby #76511680)

версия: 8.3 Сообщение №1773, автор jivotnovod

версия: 8.2 Android ADB (Пост Enyby #64857411)

версия: 8.0 //4pda.to/forum/…315/adbplugin_v8.0.zip

версия: 7.6

версия: 7.4 //4pda.to/forum/d…fx_android_adb_7.4.zip

версия: 7.3

версия: 7.2

версия: 7.1

версия: 7.0

версия: 6.8

версия: 6.7

версия: 6.5

версия: 6.4

версия: 6.3

DmytroM

Так как работа идет через ADB интерфейс, то да, можно ставить программы на нерутованый телефон. Главное в настройках телефона разрешить сторонние источники и включить USB debug.

Demonis

Рут (эксплойт) дает права на запись в системный раздел. Пока нет такой лазейки которую дает рутовый эксплойт ни средствами тела, ни средствами ADB что либо записать в этот раздел не даст ядро Андроида. Системный раздел может быть доступен на запись только при выгруженном андроиде (режим рекавери) либо после работы рутового эксплойта (эксплойт — уязвимость в коде определенного ПО)

ADB — Android Development Bridge (Мост разработчика андроид) — является лишь интерфейсом передачи данных между ОС Андроид и ББ. То есть доступ к файловой системе осуществляется тоже средствами самого андроида, а значит и ограничения на доступ накладываются те же.

Плагин для ТС — это просто графическая оболочка (GUI) для Android Development Bridge (ADB) автоматизирующая выполнение сценариев командной строки оболочки ADB. Собственных средств для реализации каких либо интерфейсов или протоколов данный плагин не имеет. Все что он может, можно сделать аналогичными командами вручную из терминального шелла ADB. В принципе плагин это и делает, только прозрачно для пользователя.

kirik64

Для работы плагина android-sdk НЕ НУЖЕН!

Нужно только то, о чём пишет разработчик в условиях и что тут уже обсасывалось: установленный на компютер ADB-драйвер для устройства. Бинарники adb и aapt уже включены в состав плагина. На девайсе галка на «Отладке по USB». На компютере Java, если хотите снимать скриншот. О WiFi ниже.

Соединение по вайфаю будет работать только на рутованном устройстве, т.к. любому из имеющихся клиентов беспроводного ADB для функционирования необходим рут. Без запущенного на устройстве клиента связь по вайфаю невозможна.

Klirik

Да все работает через вайфай, давно уже пользуюсь. Ставите на тело эту прогу ( Wireless ADB ( ссылка в шапке )), запускаете, ставите галку на свой роутер, закрываете. Открываете шторку, смотрите там свой ip и порт. В плагине — сonnect to device — вбиваете ip и порт. Все.

mcdemon

Android Sync Manager состоит из двух частей: «нательной» части и бб-части. Это эти две части создают транспорт между телом и компом, и у этой связки своя закрывтая логика работы.

A служба адб присутствует во всех анроидных тушках изначально, если это как-то отдельно не оговорено. адб на компе появится только если вы поставите специальный USB дров на комп чтобы появился девайс с работающей службой «Android ADB Interface» и обязательно поставите adb из android-sdk. после этого, если все встало нормально, заработает ADB через USB. А вот ADB через вайфай заработает только если вы сможете по TCP сетке соединить тушку с компом и не будет лишних сетевых запретов. я не могу со 100%-ой уверенностью сказать нужен ли при этом «Android ADB Interface», но, думаю, что и он никаким боком тоже тут не нужен.

плагин ADB для TC или просто исполняет комманду adb devices чтобы определить какие есть доступные устройства или выдает сначала комманду adb connect [IPaddr[:Port]] чтобы заставить непосредственно сам ADB увидеть еще что-то, существующеее кроме директно подключенных устройств.

Источник

Авторизация через отпечатки пальцев на Android

Jan 29, 2018 · 8 min read

Добрый день, в этой статье я расскажу и покажу как сделать простейший сканер отпечатков пальцев на андроиде, оформить его в соответствие с material design и с помощью него произвести авторизацию на сервере.

Давайте сразу же перейдем к ограничениям, которые накладывает ОС на этот функционал. За исключением Samsung’a данная “фича” стала появляться на устройствах только с релизом Android 6.0 (Marshmallow), в котором было добавлено API для работы с отпечатками пальцев. Поэтому если вы собираетесь сделать авторизацию только на основе отпечатков, вам нужно выставить minSdkVersion 23 в файле build.gradle.

Это довольно с ущественное ограничение, на текущий момент всего лишь 56% процентов всех девайсов способны запустить такое приложение. Так что, если вы разрабатываете приложение для широкого круга пользователей и собираетесь выложить его в Google Play, возможно, вам стоит задуматься о реализации дополнительных способов авторизации.

Логика авторизации

Для упрощения задачи будем рассматривать только авторизацию через сканер отпечатков пальцев. Итак, что нужно для того, чтобы пользователь смог авторизоваться? В общем случае, для авторизации используется какой-то серверный запрос, в который передается логин и пароль, также, для того чтобы войти под каким-то логином, этот логин нужно предварительно создать, т. е. зарегистрироваться. В нашем простейшем случае давайте не будем реализовывать регистрацию, а договоримся, что сервер при первой попытке авторизации, запоминает переданную пару логин-пароль и использует ее для дальнейшей проверки.

Теперь мы можем написать простейшую реализацию нашего сервера, в реальном приложении делать этого, конечно, не нужно, вместо этого вам надо будет реализовать запрос на сервер, как это делать, надеюсь, вы знаете. Но в нашем случае использование такого фейкового сервера оправдано из соображений простоты.

SimpleAuthService.java — реализация простейшего сервера

Весь код я выложил на гитхаб. Для вашего удобства, код также был закоммичен частями, в удобном для его разбора порядке. Вот здесь можно посмотреть инициализацию проекта и реализацию простейшего сервера.

UI для сканирования отпечатка

Давайте теперь немного поверстаем. Для начала набросаем дизайн для активити, здесь нам нужно немного: Button для вызова диалога с предложением просканировать отпечаток и TextView для отображения статуса авторизации.

activity_main.xml — xml c версткой для активити

Верстка довольно проста, поэтому давайте сразу перейдем к самому интересному — созданию диалогового окна для сканирования отпечатков. Для начала хорошо бы создать сам диалог, для этого надо добавить новый класс, сделать его наследником класса DialogFragment и перегрузить метод onCreateDialog , где нужно произвести инициализацию диалога, подгрузить к нему кастомный layout и добавить стандартную кнопку.

FingerprintDialog.java — кастомный диалог для сканирования отпечатка

После этого создадим кастомный layout, который будет отображаться в диалоге.

dialog_fingerprint.xml — кастомный layout для диалога

Ничего сложного, правда? Давайте теперь соберем все это и заставим работать, для этого нужно повесить отображение диалога при нажатии на кнопку в активити. Я не буду показывать как это сделать, данное действие довольно тривиально, надеюсь, вы справитесь с этим сами. В любом случае, весь код для данного этапа можно посмотреть здесь. Давайте посмотрим, что у нас получилось?

Подготовка сканера отпечатков

Помимо обычных телефонов, которые поддерживают апи для отпечатков “из коробки”, есть еще его величество Samsung, который начал встраивать сканер раньше, чем вышел Android 6.0. Они разработали свое апи, назвали его Pass и те устройства, что вышли до релиза Android M поддерживают только его. К их числу относится, например, довольно популярный Samsung Galaxy S5. Поэтому для того, чтобы обеспечить максимальную совместимость нашего приложения будем поддерживать обе реализации Fingerprint API. Для поддержки Samsung’ов скачайте Pass c официального сайта, распакуйте архив, jar’ы из Libs поместите в <директория проекта>/app/libs.

Для начала работы, как я уже говорил выше, нужно убедиться, что данное устройство поддерживает сканирование отпечатков, а также проверить, что блокировка экрана включена и хотя бы один отпечаток добавлен в систему. Давайте приступим к реализации этого функционала. Вместе с этим следует устанавливать правильное состояние для кнопки и статуса в MainActivity , полный код можно посмотреть здесь. А для краткости давайте сразу рассмотрим как будет происходить проверка.

FingerprintApi.java — абстракция апи для проверки отпечатков пальцев

MainActivity.java с функцией проверки доступности функционала сканирования отпечатков

Мы создали скелет для работы с API отпечатков пальцев, давайте теперь реализуем 2 конкретные реализации: для обычного апи, которое предоставляет андроид и еще одно для самсунга.

MarshmallowFingerprintApi.java — реализация стандартного апи для устройств на Android 6.0+

SamsungFingerprintApi.java — реализация апи для некоторых моделей Samsung

После этого шага, ваше приложение должно уметь определять устройства со сканером отпечатков и предлагать им пройти авторизацию, в случае, если у устройства нет сканера или отпечаток не задан, должна выводиться ошибка и блокироваться кнопка открытия диалога сканирования отпечатков.

Реализация процесса сканирования

Здесь самое время немного остановиться и подумать о том как будет устроена наша авторизация со стороны клиента. Как уже было описано, для сервера нужен логин и пароль, но где их взять если мы сканируем отпечатки?

Рассмотрим процесс сканирование отпечатков поближе. И гугл, и самсунг в своем апи не дают разработчику возможности каким-либо образом считать данные, связанные с отпечатками пальцев пользователя. Это закрывает потенциальную дыру в безопасности, ̶ф̶с̶б̶ злоумышленник не сможет снять цифровую копию вашего отпечатка, чтобы использовать ее в своих корыстных целях. Вместо этого нам предлагаются возможности асимметричного шифрования. Частью процесса авторизации является генерирование ключа шифрования, который в дальнейшем используется специальным шифровальщиком в момент авторизации. Такой ключ помещается в специальное хранилище криптографических ключей, которое защищает ключи от доступа из вне, запрещает их использование без авторизации, а также позволяет накладывать ограничения на некоторые криптографические операции с ними. Таким образом, при попытке доступа к ключу в случае успешной авторизации шифровальщик получает ключ и передает его назад в приложение, в противном случае он возвращает ошибку.

Очевидно, что данный ключ можно использовать как пароль. С логином все еще проще: в реальном приложении при авторизации он уже есть у пользователя, при регистрации пользователь его выбирает самостоятельно, в любом случае логин надо просто ввести. В нашем приложении давайте будем использовать “захардкоженную” строку: “konair@codebeavers.io”. Вообще, для логина можно было использовать IMEI или генерировать уникальную строку и хранить ее в Preferences , но для простоты делать мы этого не будем. С паролем тоже все немного сложнее, более правильно было бы использовать не публичный ключ, а некоторый отпечаток, который зашифрован этим ключом, например отпечаток обычного пароля, пин кода или чего-то похожего. Но, в принципе, использование публичного ключа тоже допустимо.

Создадим еще один класс, который возьмет на себя обязанности по генерированию и проверке ключей. Пусть это будет CryptoManager . Итак для начала нужно сгенерировать ключ, который будет передаваться при авторизации. При инициализации мы указываем в какой кейстор нужно класть сгенерированные ключи и на каком алгоритме они работают.

CryptoManager.generateKey() — метод для генерации криптографических ключей

Описанный ваше метод будет вызываться только в том случае, если AndroidKeyStore не содержит ключа для нашего приложения, давайте проверим это условие еще одним методом.

CryptoManager.isKeyReady() — метод для проверки наличия ключа приложения в кейсторе

Мы проверили, что ключ есть в системе и создали его, если ключа не было. Это все? Нет. Помимо этого мы должны проверить ключ на валидность, т. к. в некоторых случаях ключ может стать не валидным, например, если пользователь сменил отпечаток пальца в системе. Я решил это сделать путем инициализации шифровальщика для расшифровки, поскольку реализация шифровальщика для зашифровки чуть сложнее, а сам шифровальщик может вам понадобиться, если вы захотите реализовать отправку не публичного ключа, а отпечатка чего-то. Ну и просто потому, что шифровальщик надо передавать в качестве аргумента при аутентификации через стандартное апи, но об этом чуть позднее.

CryptoManager.isKeyValid() — метод для проверки валидности ключа шифрования

Все эти методы были private , а вот что мы позволим взять из нашего класса:

- Публичный ключ, который будет использоваться как пароль при авторизации

- Шифровальщик, т. к. он используется при аутентификации через стандартное апи

Публичные методы для CryptoManager.java

Полный код для всех классов из этого параграфа можно посмотреть здесь, также в этом коммите был произведен небольшой рефакторинг кода. Мы реализовали всю логику по созданию, хранению и получению криптографических ключей, теперь можно приступать к самой авторизации. Давайте для начала добавим методы для запуска и отмены авторизации в наш интерфейс.

Новые методы для интерфейса FingerprintApi.java

Эти методы как понятно из их названия будут отвечать за начало авторизации, когда сканер становится чувствительным к прикосновениям и на каждое из них считывает отпечаток пальца, сверяет его со значением, полученным при первоначальной настройке и “оглашает вердикт” подошел палец или нет. Также есть метод для отмены авторизации, в случае, если пользователь передумал авторизовываться, можно позвать этот метод и он запретит сканеру считывать отпечатки и передавать результат в приложение. Рассмотрим обе реализации апи. Начнем с апи для всех Android устройств.

Реализация методов start() и cancel() для MarshmallowFingerprintApi.java

В SamsungFingerprintApi вызовы методов для запуска и отмены авторизации передаются в SamsungFingerprintHandler , в котором происходят все необходимые действия. Поэтому, чтобы не загромождать исходный класс, хэндлер теперь вынесен отдельным классом.

SamsungFingerprintHandler.java — обработчик закрытых событий сканера отпечатков Samsung

Внимание! Вызов метода start() может привести к зависанию ui потока, особенно при генерации криптографического ключа, лучше всего этот метод вызывать из отдельного потока, желательно, при этом показать пользователю какую-нибудь крутилку, чтобы отразить ожидание в интерфейсе. Сделать это довольно просто, поэтому для упрощения кода данный функционал я не реализовывал.

Обработка результатов

Вы еще помните, что нам нужно произвести авторизацию на сервере, передав туда логин и публичный ключ? Для этого хорошо бы создать свой интерфейс-обработчик результатов сканирования отпечатков, поскольку разные имплементации реализовывают передачу результатов по-разному, а через общий интерфейс мы это все унифицируем. Реализацию этого интерфейса нужно передать в метод start() нашего апи.

FingerprintApi.Callback — новый интерфейс для обработки результатов сканирования

Внутри каждой конкретной реализации callback дальше передается в соответствующий handler. Полный код для данного этапа можно посмотреть в этом коммите. А дальше давайте посмотрим как в хэндлерах реализована передача результатов.

Источник