- Как обнаружить и удалить Android Xiny Origin

- Как удалить Android Xiny Origin

- Android.Xiny.9 в Android Auto после обновления из Google Play

- #1 cubic

- #2 Whispersmith

- #3 cubic

- #4 Whispersmith

- #5 ele0106

- #6 Amilo

- Куча вирусов. SOS.

- #1 Vasyaka

- #2 Sergey Bespalov

- #3 Vasyaka

- #4 Vasyaka

- #5 Vasyaka

- #6 Sergey Bespalov

- Еще один [почти] неудаляемый троянец под Android

- Android 5.1? В 2019 году?

- Основные функции троянца

- Установщик

- Модифицированная системная библиотека libc.so

- Как бороться с таким троянцем?

Как обнаружить и удалить Android Xiny Origin

Ведущая исследовательская лаборатория по безопасности Dr.Web Labs обнаружила страшное явление – десятки приложений в Google Play Store заражены вирусом Android Xiny Origin. Также этот троян был обнаружен некоторыми другими антивирусными программами.

Приложения, которые заражены вирусом Android Xiny Origin, все еще доступны в Google Play Store. Мы не сомневаемся, что в скором времени компания Google удалит вредоносные программы из своего магазина, но вам стоит самостоятельно проверить свой Android смартфон или планшет, после чего удалить Android Xiny Origin, если он будет обнаружен.

Как удалить Android Xiny Origin

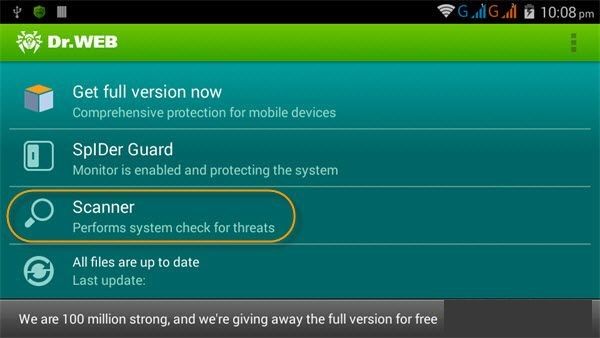

- Скачайте и установите приложение Dr. Web Antivirus Light на Android устройство.

- Запустить антивирус, и обновите базу вирусов. Затем нажмите на кнопку «Сканировать».

Android Xiny Origin является опасным вирусом, поскольку он может устанавливать любые APK приложения через изображения. Многие антивирусные программы не проверяют изображения на наличие вирусов, считая, что они полностью безопасны.

Троян Android Xiny Origin способен получать удаленные команды от злоумышленников, тем самым предоставляя полный контроль над Android устройством. Очень важно обнаружить и удалить Android Xiny Origin как можно скорее, пока он не нанес серьезный ущерб владельцу Android устройства.

Источник

Android.Xiny.9 в Android Auto после обновления из Google Play

#1 cubic

#2 Whispersmith

cubic, здравствуйте. Уточните, пожалуйста, вирусные базы у вас обновлены?

#3 cubic

Спасибо за то, что обратили внимание на мою тему, и спасибо за то, что задали наводящий вопрос.

#4 Whispersmith

cubic, никаких беспокойств, рады, что смогли помочь. Нам известна была эта проблема, поэтому решение для нее было тоже известно.

антивирус сообщил, что обновление не требуется.

Вирусные базы обновляются автоматически 4 раза в сутки, возможно у вас просто не так давно было обновление и поэтому не было сообщения о необходимости обновиться повторно.

при помощи кнопки «Игнорировать», а антивирус после нажатия на эту кнопку выдавал сообщение о том, что угроза не устранена — это тоже сбивает с толку.

По идее там сообщение Проигнорировано.

Если у вас будет воспроизводиться подобное, напишите, пожалуйста, еще раз.

#5 ele0106

Здравствуйте, Whispersmith.

Спасибо за то, что обратили внимание на мою тему, и спасибо за то, что задали наводящий вопрос.

Большое Вам спасибо. У меня была точно такая проблема, очень мне помогли, а то я уже испугалась и не знала что делать!

#6 Amilo

Здравствуйте, Whispersmith.

Спасибо за то, что обратили внимание на мою тему, и спасибо за то, что задали наводящий вопрос.

Всё дело действительно оказалось в вирусных базах, но я хочу написать об этом поподробнее.

Как вы правильно подумали, базы у меня не были самыми новыми, но я и не думал о том, что в Dr.Web для Android вирусные базы нужно обновлять ВРУЧНУЮ: я думал, что мой антивирус загружает новейшие базы автоматически, и мне самому для этого ничего делать не надо.

Кроме того, для того, чтобы вручную обновить базы до самых новейших, мне надо было закрыть экран с сообщением об обнаружении вредоносной программы (показан на моём скриншоте) при помощи кнопки «Игнорировать», а антивирус после нажатия на эту кнопку выдавал сообщение о том, что угроза не устранена — это тоже сбивает с толку.

Также, перед обновлением, когда я выбрал в главном меню антивируса пункт «Вирусные базы», мне выдалось сообщение о том, что обновление НЕ ТРЕБУЕТСЯ, хотя в этом сообщении и присутствовала кнопка «Обновить», и после её нажатия, вирусные базы таки обновились, хотя, повторяю, антивирус сообщил, что обновление не требуется.

После обновления баз я произвёл полное сканирование всего устройства, и на этот раз никаких вредоносных программ обнаружено не было.

Я ещё раз хочу поблагодарить вас за оказанное мне внимание. Также хочу попросить прощения за то, что побеспокоил вас, а также других читателей форума, и сам не догадался о проведении процедуры обновления баз. А ещё хочу сказать спасибо за то, что сняли моё беспокойство: я давно уже пользуюсь антивирусами для мобильных устройств, но у меня такая ситуация возникла в первый раз.

Источник

Куча вирусов. SOS.

#1 Vasyaka

Планшет на андроиде 4.2.2 словил кучу вирусов. Проверил касперским, всё в норме. При подключении к интернету качает программы и сам устанавливает. Всплывает реклама. Установил Доктор Веб. Нашёл 16 вирусов и прочих вредоносных программ. Получил рут права. Снёс вручную 12 вирусов, а 4 вируса удалить не могу даже с рут правами. Помогите.

По определению Доктора Веб названия вредоносного программного обеспечения:

Android.Triada.2.origin в папке system/app GloabIBCServiceInfo.apk

Android.Xiny.26. origin, Android.BackDoor.81 в папке system/priv-app/playstoreupdate.apk

Android.DownLoader.152 в папке system/priv-app/obs.apk

Android.DownLoader.152 в папке system/priv-app/abc.apk

#2 Sergey Bespalov

У вас наверное установлен Dr.Web Light? Если так, то попробуйте Dr.Web Security Space. Он должен удалять эти вирусы при наличии прав root.

https://play.google.com/store/apps/details?id=com.drweb.pro

#3 Vasyaka

Спасибо за оперативный отклик. Помогло, но не полностью. Android.Triada.2.origin не удаляется. Антивирус что то думает, потом сообщает что удалить не может и просит рут права. Но они ему предоставлены, о чём сигнализирует всплывающая подсказка о наличии рут прав для доктора.

#4 Vasyaka

Может надо какой нить запущенный процесс остановить?

#5 Vasyaka

Некоторые поправки.Вирус Android.Triada.2.origin который находится в файле GloabIBCServiceInfo.apk принадлежит приложению bcfservice. Оно у меня было заморожено прогой Titanium Backup. После разморозки этого приложения картинка стала иной. Вручную этот файл удаляется, но мгновенно появляется вновь. Доктор при удалении угрозы выдаёт стандартный метод удаления для андроид. При соглашении на удаление нажатием кнопки ок, программа выдаёт сообщение «Ошибка при удалении» и сразу же опять окно с предложением удалить. И так до бесконечности. Нашёл процесс bcfservice — убил, но ничего не изменилось.

#6 Sergey Bespalov

Некоторые поправки.Вирус Android.Triada.2.origin который находится в файле GloabIBCServiceInfo.apk принадлежит приложению bcfservice. Оно у меня было заморожено прогой Titanium Backup. После разморозки этого приложения картинка стала иной. Вручную этот файл удаляется, но мгновенно появляется вновь. Доктор при удалении угрозы выдаёт стандартный метод удаления для андроид. При соглашении на удаление нажатием кнопки ок, программа выдаёт сообщение «Ошибка при удалении» и сразу же опять окно с предложением удалить. И так до бесконечности. Нашёл процесс bcfservice — убил, но ничего не изменилось.

Возможно dr.web что то не детектит.

Можете посмотреть дату последнего изменения файлов в /system/app и в system/priv-app. Обычно файлы которые были в прошивке изначально имеют одинаковую дату +- несколько минут. Файлы дата изменения которых сильно отличается, скорее всего, были установлены менджером root, либо трояном. Можете отправить их на анализ. https://vms.drweb.ru/sendvirus/

Проще всего это будет сделать через терминал https://play.google.com/store/apps/details?id=jackpal.androidterm&hl=ru

ls -a -l

(будет выведен список файлов в /system/app)

cd /system/priv-app

(будет выведен список файлов в /system/priv-app)

Так же поможет переустановка прошивки.

Источник

Еще один [почти] неудаляемый троянец под Android

В конце прошлого года с помощью функции обнаружения изменений в системной области у некоторых наших пользователей было зафиксировано изменение системного файла /system/lib/libc.so. Это одна из главных библиотек операционных систем на базе Linux, которая отвечает за системные вызовы и основные функции. Подробное рассмотрение этого случая позволило выявить новые образцы из семейства троянцев Android.Xiny, известного нам с 2015 года.

У его представителей мы впервые увидели установку атрибута «неизменяемый» на файлы, что существенно усложняло удаление троянцев с устройств.

Выглядело это довольно занятно: на apk-файл установленного приложения ставился указанный атрибут, попытка удалить это приложение выглядела успешной, его данные удалялись, но сам apk-файл оставался на месте. После перезагрузки устройства приложение снова «появлялось». Об одном из таких троянцев мы рассказали в 2016 году. Для борьбы с подобными угрозами мы добавили в наш антивирус функцию сброса атрибутов у файлов, которая работает при условии, что пользователь предоставил антивирусу root-полномочия.

В этой статье мы рассмотрим еще один интересный метод самозащиты, применяемый новыми версиями Android.Xiny.

Android 5.1? В 2019 году?

Троянец, рассматриваемый в данной статье, работает под ОС Android до версии 5.1 включительно. Может показаться странным, что вредоносное ПО, рассчитанное на столь «древние» версии Android, всё ещё активно (версия 5.1 вышла в 2015 году). Но, несмотря на свой возраст, старые версии всё ещё используются. По данным корпорации Google на 7 мая 2019 года, 25.2% устройств работают под управлением Android 5.1 и ниже. Статистика по нашим пользователям даёт чуть большее число — около 26%. Это значит, что около четверти всех Android-устройств являются потенциальными целями, что не так уж и мало. Учитывая, что указанные устройства подвержены уязвимостям, которые никогда не будут исправлены, неудивительно, что старые версии ОС Android всё ещё представляют интерес для вирусописателей. Ведь права root, которые можно получить с помощью эксплуатации упомянутых уязвимостей, развязывают вирусописателям руки — с их помощью можно делать на устройстве всё что угодно. Хотя чаще всего это сводится к банальной установке приложений.

Основные функции троянца

Начиная с самых ранних версий, главная функция троянца Android.Xiny — установка на устройство произвольных приложений без разрешения пользователя. Таким образом злоумышленники могут зарабатывать, участвуя в партнёрских программах, которые платят за установку. Насколько можно судить, это один из основных источников дохода для создателей данного семейства. После запуска некоторых его представителей можно за несколько минут получить практически неработоспособное устройство, на котором будет установлено и запущено множество безвредных, но ненужных пользователю приложений. Кроме того, данные троянцы могут устанавливать и вредоносное ПО — всё зависит от команды, полученной с управляющего сервера.

Самое интересное, что выделяет новые версии троянца Android.Xiny — это защита от удаления. За неё отвечают два компонента. Рассмотрим их подробнее.

Установщик

sha1: f9f87a2d2f4d91cd450aa9734e09534929170c6c

детект: Android.Xiny.5261

Данный компонент запускается после получения прав root. Он подменяет собой системные файлы /system/bin/debuggerd и /system/bin/ddexe, чтобы обеспечить свой автоматический запуск, а оригиналы сохраняет под именами с суффиксом _server, действуя как классический вирус-компаньон. Также он копирует в системный раздел ещё несколько исполняемых файлов из папки, переданной в параметрах командной строки. Кроме того, троянец может обновлять компоненты, которые установил в системный раздел, если его запустить с особыми параметрами и указать папку, где лежат новые версии.

Android.Xiny.5261 содержит внушительный список файлов для удаления. В него входят пути, характерные для более старых представителей семейства, а также для конкурирующих семейств троянцев, устанавливающихся в системный раздел. Таких как, например, Triada.

Кроме того, Android.Xiny.5261 удаляет некоторые предустановленные приложения — возможно, чтобы освободить место. Наконец, он удаляет известные приложения для управления правами root – такие как SuperSU, KingRoot и другие. Таким образом, он лишает пользователя возможности использовать root-права, а значит, и удалить троянские компоненты, установленные в системный раздел.

Модифицированная системная библиотека libc.so

sha1: 171dba383d562bec235156f101879223bf7b32c7

детект: Android.Xiny.5260

Этот файл заинтересовал нас больше всего, и с него началось это исследование. При беглом взгляде на него в hiew можно заметить наличие исполняемого кода ближе к концу в секции .data, что подозрительно.

Открываем файл в IDA и смотрим, что это за код.

Выясняется, что в данной библиотеке были изменены следующие функции: mount, execve, execv, execvp, execle, execl, execlp.

Код изменённой функции mount:

int __fastcall mount ( const char * source , const char * target , const char * filesystemtype , unsigned int mountflags , const void * data )

<

unsigned __int8 systemPath [ 19 ] ; // [sp+18h] [bp-1Ch]

bool receivedMagicFlags ; // [sp+2Bh] [bp-9h]

int v13 ; // [sp+2Ch] [bp-8h]

v13 = MAGIC_MOUNTFLAGS ; // 0x7A3DC594

receivedMagicFlags = mountflags == MAGIC_MOUNTFLAGS ;

if ( mountflags == MAGIC_MOUNTFLAGS )

mountflags = 0x20 ; // MS_REMOUNT

if ( receivedMagicFlags )

return call_real_mount ( source , target , filesystemtype , mountflags , data ) ;

if ( mountflags & 1 ) // MS_RDONLY

return call_real_mount ( source , target , filesystemtype , mountflags , data ) ;

if ( getuid_ ( ) ) // not root

return call_real_mount ( source , target , filesystemtype , mountflags , data ) ;

memCopy ( systemPath , ( unsigned __int8 * ) off_73210 + 471424 , 8 ) ; // /system

decrypt ( systemPath , 8 ) ;

if ( memCompare ( ( unsigned __int8 * ) target , systemPath , 8 ) || ! isBootCompete ( ) )

return call_real_mount ( source , target , filesystemtype , mountflags , data ) ;

* ( _DWORD * ) errno_ ( ) = 13 ;

return — 1 ;

>

В начале тут происходит проверка параметра mountflags на наличие «волшебного» значения 0x7A3DC594. Если функции передано это значение, управление сразу передаётся настоящей функции mount. Далее проверяется, происходит ли попытка перемонтировать раздел /system на запись и завершена ли загрузка ОС. Если эти условия выполняются, настоящая функция mount не вызывается и возвращается ошибка. Таким образом, модифицированная троянцем функция mount не даёт перемонтировать системный раздел на запись никому, кроме самого троянца, который вызывает её с «волшебным» параметром.

Код изменённой функции execve (в остальных exec*-функциях всё аналогично):

int __fastcall execve ( const char * filename , char * const argv [ ] , char * const envp [ ] )

<

int v3 ; // r3

if ( targetInDataOrSdcard ( filename ) >= 0 ) // returns -1 if true

<

sub_7383C ( ) ;

v3 = call_real_execve ( filename , argv , envp ) ;

>

else

<

* ( _DWORD * ) errno_ ( ) = 13 ;

v3 = — 1 ;

>

return v3 ;

>

int __fastcall targetInDataOrSdcard ( const char * path )

<

char buf [ 516 ] ; // [sp+8h] [bp-204h]

if ( isDataOrSdcard ( path ) )

return — 1 ;

if ( * path == ‘.’ && getcwd_ ( buf , 0x200u ) && isDataOrSdcard ( buf ) )

return — 1 ;

return 0 ;

>

Здесь проверяется, начинается ли путь к запускаемому файлу с «/data/» и содержит ли «/sdcard». Если одно из условий выполняется, запуск блокируется. Напомним, что по пути /data/data/ находятся директории приложений. Таким образом блокируется запуск исполняемых файлов из всех директорий, в которых обычное приложение может создать файл.

Изменения, внесённые в системную библиотеку libc.so, нарушают работу приложений, предназначенных для получения прав root. Из-за изменений в функциях exec* такое приложение не сможет запустить эксплойты для повышения привилегий в системе, поскольку обычно эксплойты представляют собой исполняемые файлы, которые скачиваются из сети в директорию приложения и запускаются. Если же повысить привилегии всё-таки удалось, изменённая функция mount не даст перемонтировать системный раздел на запись, а значит, и произвести в нём какие-либо изменения.

В итоге, самозащита троянца складывается из двух частей: его установщик удаляет приложения для управления root-правами, а модифицированная библиотека libc.so не даёт установить их снова. Кроме того, эта защита работает и от «конкурентов» — других троянцев, которые получают права root и устанавливаются в системный раздел, поскольку они работают по тому же принципу, что и «хорошие» приложения для получения прав root.

Как бороться с таким троянцем?

Чтобы избавиться от Android.Xiny.5260, устройство можно перепрошить – при условии, что в открытом доступе существует прошивка для него. Но можно ли удалить вредоносную программу другим способом? Сложно, но можно – есть несколько путей. Для получения прав root можно использовать эксплойты в виде so-библиотек. В отличие от исполняемых файлов, их загрузку троянец не заблокирует. Также можно воспользоваться компонентом самого троянца, который предназначен для предоставления root-прав другим его частям. Он получает команды через сокет по пути /dev/socket/hs_linux_work201908091350 (в разных модификациях путь может отличаться). Что касается обхода блокировки mount, можно использовать «волшебное» значение параметра mountflags, либо напрямую вызвать соответствующий syscall.

Реализовывать я это, конечно, не буду.

Если ваше устройство подхватит такого троянца, мы рекомендуем использовать официальный образ операционной системы для его перепрошивки. Однако не забывайте, что при этом удалятся все пользовательские файлы и программы, поэтому заранее позаботьтесь о создании резервных копий.

Источник