- Избавляемся от баннера-вымогателя на Android

- Безопасный режим

- Форматирование

- Похожие статьи:

- Комментарий “ Избавляемся от баннера-вымогателя на Android ”

- Как удалить вирус или баннер вымогатель со смартфона или планшета на Android. Инструкция

- Содержание:

- Удаление трояна

- Удаление рекламного вируса

- Удаление баннера-вымогателя

- Краткий итог

- Как удалить вирусы и баннеры вымогатели со смартфона, либо планшета Android

- что такое вирус — вирусное программное обеспечение?

- Как удалить троян с Адроид?

- Анатомия вымогателей для Android, часть 1

Избавляемся от баннера-вымогателя на Android

Появление баннеров – очень частое явление на Android-устройствах. Спасти от него не могут даже антивирусы, поскольку часто такие блокировщики устанавливаются самим пользователем, который и не подозревает о таящейся в безобидном приложении опасности. Сразу скажу, что не следует обращать внимание на срок, указанный на баннере, после которого, якобы, произойдет прекращение доступа к устройству. Это – не более чем уловка мошенника, точно такая же, как и придуманный штраф за несовершенное правонарушение.

Безопасный режим

Смею предположить, что вы не получали для своей электронной книги root-права, иначе проблем с доступом к системным файлам и удалением вредоносного приложения не возникло бы. Поэтому остается лишь воспользоваться тем, что данный баннер также является приложением и не появляется моментально при старте устройства. От этого и нужно строить стратегию лечения.

Способ номер один – это включение безопасного режима и последующее удаление всех установленных за последнее время приложений. Делается это следующим образом:

- Для Android версии 4.0 и ниже потребуется сначала выключить аппарат, а затем вновь запустить его. Во время загрузки, когда отображается логотип системы, нужно удерживать клавиши уменьшения и увеличения уровня громкости до полного включения аппарата.

- Для устройств с более высокой версией системы, потребуется выполнить более сложную манипуляцию. Включите аппарат, и пока не появился баннер, сразу же держите кнопку выключения, дождавшись появления окна выбора действия. Удерживайте палец на надписи «Выключить питание» пока не будет предложено перейти в безопасный режим.

После того, как устройство включится в таком режиме, нужно перейти в меню «Настройки» — > «Приложения» -> «Загруженные» и выбрать пункт «Удалить последние установленные», после чего просто перезагрузить электронную книгу.

Форматирование

Также есть способ, позволяющий удалить все данные на вашем устройстве, вместе с установленным баннером.

Важно! Прежде чем продолжить, убедитесь, что другой способ не помогает, так как выполнение описанных ниже действий приведет к полной потере всех имеющихся на аппарате данных.

Итак, если вы хотите использовать данный радикальный метод решения проблемы, то нужно:

- Выключить электронную книгу долгим удержанием кнопки питания.

- Удерживать клавиши громкости и блокировки.

- В появившемся меню выбрать пункт сброса и форматирования.

- Дождаться окончания процедуры.

Похожие статьи:

Комментарий “ Избавляемся от баннера-вымогателя на Android ”

Если честно, вы очень помогли. Правда первый способ не сработал…

У меня всегда неудачи случаются 🙁

Качелька громкости сломана…

Баннер появился… Который не удалить…

Решил Hard reset сделать…

А вот качеля громкости не работает :*С

Хныыыык…

Источник

Как удалить вирус или баннер вымогатель со смартфона или планшета на Android. Инструкция

Приветствую!

В связи с массовым распространением гаджетов и устройств, которые работают под управлением операционной системы Android, всё актуальнее становится вопрос об их защите и избавления от вредоносного программного обеспечения.

Содержание:

Вредоносное программное обеспечение подразделяется на категории, каждое из которых обладает своими свойствами и особенностями. В данной статье мы разберём наиболее часто встречающиеся категории вредоносного программного обеспечения для операционной системы Android и рассмотрим наиболее действенные методы борьбы с этим злом.

Удаление трояна

Наиболее популярным типом вредоносного ПО является троян. Его деструктивная деятельность заключается в сборе и отправке преступникам конфиденциальной информации, начиная от личной переписки в мессенджерах и заканчивая данными банковской карты при совершении платежа. Помимо этого данный зловред может осуществлять скрытую отправку смс на короткие платные номера, чем наносит финансовый ущерб владельцу устройства.

Для избавления от зловреда следуйте инструкции:

2) После окончания сканирования удалите все найденные подозрительные файлы.

Как правило, озвученных действий достаточно для того, чтобы очистить систему Android от троянов.

Удаление рекламного вируса

Приложения, добавляющие рекламу также весьма распространены. В отличие от троянов, их вредоносное действие заключается в добавлении рекламы в интерфейс системы и браузер. Вследствие этого замедляется отзывчивость интерфейса и увеличивается расход трафика!

Наиболее распространённый путь попадания этого типа зловредов в систему – через установку псевдо-бесплатных игр.

Наиболее эффективным способом можно назвать установку приложения AdAvay, которое заблокирует доступ к адресам, с которых загружается рекламный контент.

Однако этот способ сопережён с некоторыми трудностями, а именно необходимостью получения root доступа на устанавливаемом устройстве (без него приложение не работает) и установку приложения с сайта, для чего в настройках устройства необходимо поставить галочку у пункта Неизвестные источники, который находится в Настройки -> Безопасность.

Если вас не останавливают эти сложности, то в результате вы практически полностью избавитесь от раздражающей всплывающей и мерцающей рекламы в приложениях, а также браузере.

Удаление баннера-вымогателя

Данная категория зловредов блокирует доступ к интерфейсу гаджета и требует у владельца перевод денег за разблокировку. Никогда не переводите деньги мошенникам т.к. нет никаких гарантий, что после оплаты вы вернёте доступ к своему гаджету.

При обнаружении данного зловреда сделайте следующее:

1) Выключите аппарат и извлеките SIM-карту.

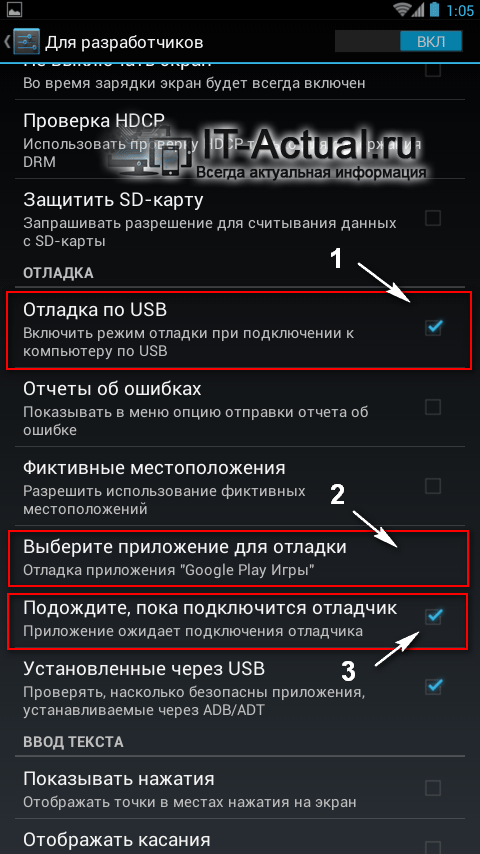

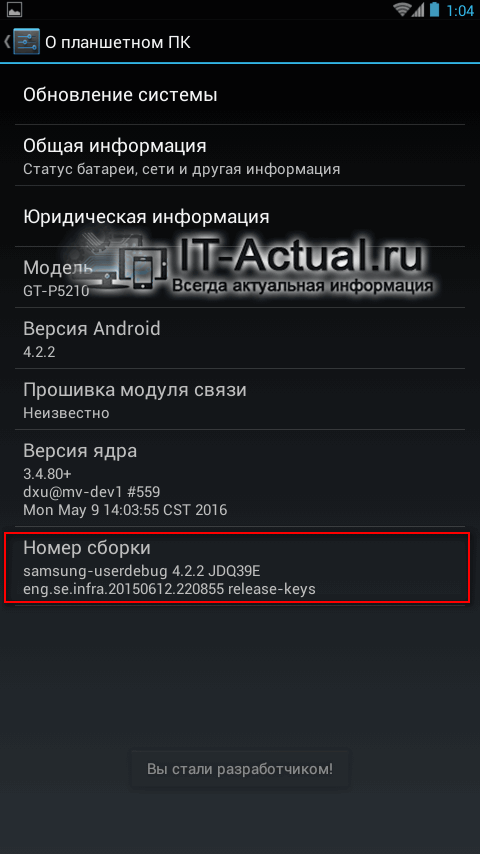

2) Включите аппарат и максимально быстро (до появления баннера-блокиратора) зайдите в Настройки -> Для разработчиков и там поставьте галочку напротив пункта Отладка по USB, а после в меню Выберите приложение для отладки укажите подозрительное приложение. И, наконец, поставьте галочку у ставшего активным пункта Подождите, пока подключится отладчик.

Для повышения собственных привилегий и усложнения удаления, зловред, как правило, прописывает себя в этом списке.

Возможно, вам придётся несколько раз перезагружать устройство, дабы успеть проделать необходимые манипуляции.

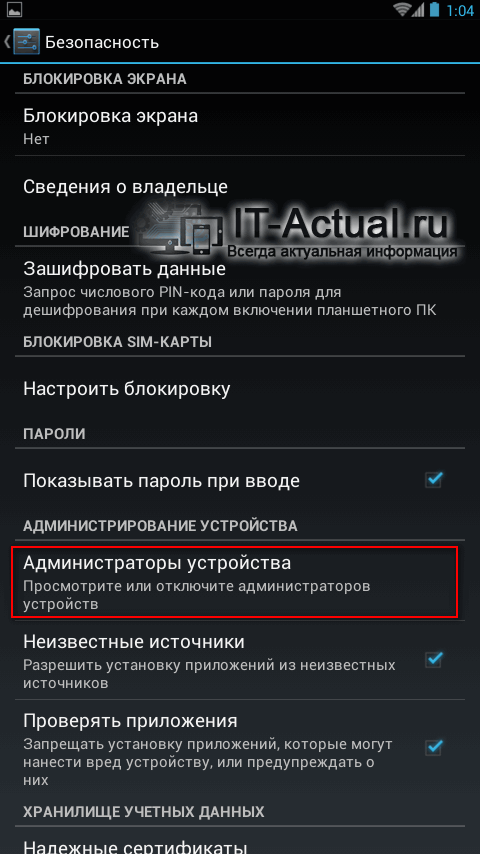

3) После проведённых манипуляций интерфейс системы будет разблокирован и вам остаётся только в Настройки –> Безопасность –> Администраторы устройства снять галочку с вредоносного приложения. Это необходимо сделать для снятия привилегий, которые блокируют удаление вредоносного приложения штатными средствами системы.

4) Удалите вредоносное приложение штатными средствами, для этого проследуйте в Настройки -> Приложения ->

Краткий итог

Следуя приведённым инструкциям, вы сможете быстро и без особых усилий справиться с самым разнообразным типом зловредов, что встречаются на смартфонах и планшетах, работающих на операционной системе Android.

В свою очередь, Вы тоже можете нам очень помочь.

Просто поделитесь статьей в социальных сетях и мессенджерах с друзьями.

Поделившись результатами труда автора, вы окажете неоценимую помощь как ему самому, так и сайту в целом. Спасибо!

Источник

Как удалить вирусы и баннеры вымогатели со смартфона, либо планшета Android

Вирусы. …об этом понятии (или слове) сегодня, в прогрессивную эпоху it технологий, слышал каждый. Проблема так проблема! и особливо для тех, которые невинно умудрились этот самый вирус подцепить!

Нынче, если даже не быть ярым веб путешественником, запросто возможно нахватать вирусов, пользуясь банально телефоном — ибо телефоны, или смартфоны, к примеру, на базе Адроид (или схожих платформ) имеет большинство пассивных пользователей интернета.

и посему, моя сегодняшняя статья, возможно, будет весьма кстати для некоторых пассивных юзеров!

По тексту ниже доподлинно рассмотрим и решим вопрос о том, как не подцепить, а, главное — удалить вирусы со смартфона или планшета на базе андроид?

Приступим к игрищам…

Понятие «вирус», куда бы тот ни проникал: в недра ОС компьютера или телефона, имеет массы разновидностей. Вирус, это ни что иное как программное обеспечение, имеющее массу разновидностей и свойств, а посему, прежде чем приступать к борьбе, нужно более-менее четко понимать с чем и как бороться.

В статье максимально близко рассмотрим некоторые категории из наиболее часто встречающегося вирусного программного обеспечения. Научимся, как и какими методами побеждать вирусные проникновения в системы смартфонов, планшетов на базе Андроид.

вернуться к оглавлению ↑

что такое вирус — вирусное программное обеспечение?

Одним из такого, очень известного вирусного ПО, является так называемые разновидности вируса Троян. Обозначая простыми словами поле его деятельности, можно свести смысл к следующему:

1 — скрытое проникновение в систему (даже если установлен антивирус).

2 — сбор и похищение (с передачей третьим лицам) конфиденциальной информации пользователя смартфона, планшета…

3 — контроль личных переписок во всевозможных мессенджерах и, соответственно, использование информации против владельца: (суда отнесём — сбор всевозможных финансовых данных, начиная от реквизитов платежей и банального похищения паролей).

4 — бывает и такое, включает наш телефон, планшет в армию интернет ботов… а мы ни сном ни рылом не ведаем, что работаем в пользу мошенников…

Мораль проста: нужно вовремя и действенными способами избавляться от подобного вредного программного обеспечения.

Как убрать всплывающие вкладки с рекламой разом во всех браузерах…

вернуться к оглавлению ↑

Как удалить троян с Адроид?

Используя в личных полезных целях смартфон или планшет на базе андроид, следует помнить о таком полезном (основном приложении) как Play Market (сейчас Foogle Play) — это ни что иное как магазин, в котором мы приобретаем (на платной/бесплатной основе) те или иные полезные расширения. (подробнее о том, как работать с приложением Плей Маркет в следующих статьях)

Итак: отправляемся в Play Market, где достаточно легко отыщем (выберем) одно из наиболее популярных антивирусных приложений для гаджета Android. К примеру, такие: AVG, Kaspersky, Dr.Web. Скачиваем, устанавливаем… и, следуя инструкции по работе с приложением, перво-наперво просканируем систему смартфона на наличие троянских коней, например))

Что примечательно, сразу же после сканирования, возможно, у вас будут найдены подозрительные файлы… система предложит «лечение» либо полное их удаление. Прежде чем удалить навсегда, познакомьтесь с именами файлов: бывает, что антивирус помечает какие-то полезные картинки и пр… Осторожнее! однако, помните: вирусы проникают в систему посредством скачивания картинок в том числе.

Вот и всё! если вы нажмёте на «Очистить систему» — всякие мошенники будут удалены с вашего устройства.

Конфиденциальность — наше всё!

…какие приложения имеют доступ к микрофону и камере моего телефона — настройка разрешений для приложений… …и многое другое…

Источник

Анатомия вымогателей для Android, часть 1

Вымогатели (ransomware) представляют из себя особый тип вредоносных программ для мобильных устройств, количество которых постоянно растет. Вымогатели можно разделить на две большие группы: первые специализируются на блокировании экрана устройства пользователя (lock-screen ransomware), а вторые шифруют на нем данные (сrypto-ransomware). За несколько лет своей деятельности оба этих типа уже привели к значительным финансовым потерям пользователей, а также потерям их личных данных.

Подобно другим типам вредоносного ПО для Android, таким как, например, SMS-трояны, вымогатели существенно эволюционировали в течение последних нескольких лет, при этом VX-авторы адаптировали многие вредоносные техники, доказавшие свою эффективность в аналогичных вредоносных программах, для настольных систем.

Вымогатели как для Windows, так и для Android используют тему «полицейского вымогания» (police ransomware) в качестве темы для экрана блокировки. Данная тема является вполне эффективной, так как злоумышленники используют чувство вины пользователя, обвиняя его в просмотре или хранении нелегального контента на устройстве. Схожие черты мобильные вымогатели имеют и с печально известным семейством таких вредоносных программ для Windows как Cryptolocker, например, они используют стойкие криптографические алгоритмы при шифровании файлов таким образом, чтобы у пользователя не было пути восстановления доступа к зашифрованным файлам. Поскольку пользователь хранит на смартфоне значительно большее количество личных данных, угроза потери значительного количества данных пользователя существенно возрастает.

Одно из интересных наблюдений, которое нам удалось сделать, заключается в изменении географической ориентации злоумышленников со стран Восточной Европы на прочие страны. Например, подавляющее большинство жертв вымогателей семейств Android/Simplocker и Android/Lockerpin располагаются в США.

Оба вышеупомянутых типа вымогателей были очень распространенной проблемой для пользователей Windows начиная с 2013 г., когда популярность этих вредоносных программ у киберпреступников стала существенно повышаться, несмотря на то, что они были распространены и гораздо раньше. Заражение вымогателями приносило серьезные неприятности как для простых пользователей, так и для корпоративных.

Рис. Статистика обнаружений вымогателей для Android по данным ESET LiveGrid.

Использование злоумышленниками вымогателей именно для Android не является случайностью. Поскольку количество смартфонов на этой ОС растет из года в год, пользователи все чаще выбирают именно их для хранения личных и ценных данных. Соответственно, такой бизнес принесет им максимальное количество выгоды.

Возможные векторы заражения

Злоумышленники используют для вымогателей Android такую же маскировку, как и для других вредоносных программ, которая заключается в том, что пользователя убеждают в легитимности приложения. Различные популярные приложения, такие как игры, а также связанные с порнографией приложения, часто выбираются в качестве прикрытия и для увеличения вероятности компрометации потенциальной жертвы. В некоторых случаях, вредоносные APK-файлы снабжены значком и названием легитимного приложения. Другой сценарий предполагает прямое использование злоумышленниками легитимного приложения, в которое вставляется вредоносный код, при этом исходные функции приложения сохраняются. Поведение вредоносной программы может быть и незаметным для пользователя устройства, это происходит в том случае, когда авторы не полагаются на механизм блокировки экрана или шифрования файлов, как в случае с бэкдорами или SMS-троянами. Нужно отметить, что такое изменение легитимного приложения приведет к его нарушению целостности и несоответствию указанных в цифровой подписи данных.

Нужно отметить, что ни один из описываемых нами вымогателей не был обнаружен в магазине приложений Google Play. Однако, существуют случаи успешного обхода вредоносными программами постоянно улучшаемых мер безопасности Google для магазина Play. Наши аналитики обнаруживали и отправляли в Google сотни примеров вредоносного ПО для Android, включая, такое вредоносное ПО как Fake AV, шпионское ПО с функциями кражи учетных данных, трояны для кликфрода, бэкдоры, потенциально нежелательные приложения (PUA) с показом рекламы, прочие PUA-приложения и другие. Вирусописатели также применяют специальные методы заражения устройства таким образом, чтобы отложить срабатывание фактической полезной нагрузки путем использования загрузчиков (даунлоадеров), а также дропперов. С другой стороны, использование таких продвинутых техник как автоматическая установка вредоносного ПО drive-by download не является распространенным в Android.

Взаимодействие с управляющим C&C-сервером

После успешной установки в системе, большинство вредоносных программ для Android сообщают об этом «домой», т. е. на удаленный C&C-сервер. Как правило, это отправленное сообщение включает в себя некоторую основную информацию об устройстве, такую как, модель устройства, номер IMEI, используемый язык и т. д. В случае установки постоянного подключения между C&C-сервером и ботом, злоумышленник может отправлять ему команды для исполнения. Таким образом, злоумышленник может контролировать ботнет из устройств под управлением Android.

Некоторые примеры удаленных команд, которые поддерживают вымогатели для Android, приведены ниже:

- открыть нужный URL-адрес в веб-браузере;

- отправить SMS-сообщение всем контактам;

- заблокировать или разблокировать устройство;

- отправить злоумышленникам SMS-сообщения с устройства;

- отправить злоумышленникам информацию о контактах жертвы;

- выбрать нужный текст сообщения с требованием выкупа;

- обновиться до новой версии;

- разрешить или запретить хранение данных на устройстве;

- разрешить или запретить подключение Wi-Fi;

- отслеживать географическое расположение пользователя с использованием GPS.

Обычно для связи бота с удаленным сервером используется протокол HTTP, но в некоторых случаях мы также наблюдали использование для взаимодействия с C&C такого публичного сервиса как Google Cloud Messaging. Этот сервис позволяет приложениям под управлением Android на смартфонах обмениваться данными. Для вредоносных целей также используется сервис Baidu Cloud Push. Некоторые образцы вредоносных программ, которые мы анализировали, использовали анонимный сервис Tor (домены .onion) и протокол XMPP (jabber). Трояны для Android могут получать команды и посылать удаленно данные с использованием SMS-сообщений.

Задача заражения устройства пользователя под управлением Android вредоносной программой не является тривиальной задачей для злоумышленников. Даже для пользователей без установленного антивирусного решения, такого как ESET Mobile Security, существуют механизмы защиты от вредоносного ПО самой ОС. После обхода защитных механизмов злоумышленниками, они заинтересованы в том, чтобы вредоносная программа оставалась там как можно дольше.

Мы наблюдали использование вредоносными программами для Android различных механизмов самозащиты, которые препятствовали нарушению их деятельности или удалению из системы. Например, вымогатель Android/Lockerpin мог внештатно завершать процессы антивирусных решений. Одним из самых универсальных методов, который мы наблюдаем в использовании вирусописателями, причем все больше и больше, является получение привилегий администратора устройства (Device Administrator). Несмотря на то, что такой режим работы не является настолько опасным как получение прав root, он все равно предоставляет злоумышленникам расширенные полномочия будучи полученным на устройстве.

Рис. Примеры вредоносного ПО для Android, которое запрашивает права администратора в системе.

Легитимные приложения с привилегиями администратора устройства используют такие расширенные полномочия в ОС для различных целей, которые, как правило, связаны с безопасностью. Вредоносные приложения, напротив, используют их для своей самозащиты от удаления из системы. Перед удалением такого приложения из Android, его права Администратора должны быть отозваны. Некоторые вредоносные программы, такие как Android/Lockerpin, используют полученные привилегии для установки или изменения PIN-кода экрана блокировки.

Рис. Хронология появления вымогателей для Android.

Первые случаи появления вымогателей для Android сопровождались добавлением вредоносных функций к фальшивым антивирусам. Такие поддельные антивирусы были распространены уже долго время, начиная с 2012 года для Android и с 2004 года для компьютеров. Как следует из названия, такие программы показывают пользователю фальшивые сообщения о сканировании файлов на устройстве, а затем пытаются обмануть его, показывая сообщение с требованием оплаты дальнейших действий антивируса по обезвреживанию угрозы. Эти программы также называются «scareware», поскольку они вымогают денежные средства у жертвы после ее запугивания присутствием активного заражения устройства.

Большинство вымогателей с функцией блокировки экрана устройства для Windows используют тему правоохранительных органов (police ransomware) при запугивании пользователя. Схожий метод злоумышленники начали использовать в вымогателях и для Android. Подобный вид вымогателей существенно увеличивает возможность успешного вымогания денежных средств у пользователя, поскольку к жертве обращаются от имени правоохранительных органов, при этом им сообщается, что на устройстве были обнаружены незаконные действия.

Первым вариантом вымогателя-шифровальщика для Android стало семейство вредоносных программ под названием Simplocker в мае 2014 г. Последние три года вымогатели для Android продолжают свое развитие, за это время было обнаружено несколько новых семейств этого вредоносного ПО.

Эта вредоносная программа была впервые обнаружена в середине 2013 г. и является примером фальшивого антивируса для Android, а также, фактически, первым вымогателем для Android. Как видно на рисунке ниже, пользовательский интерфейс вредоносного приложения пытается имитировать его законный аналог. Злоумышленники предусматривают такую функцию для убеждения пользователя в легитимности антивируса. Интересно отметить, что во время фальшивого сканирования файлов на диске, троян отображает названия действительно присутствующих на карте памяти файлов, что делает этот процесс еще более правдоподобным в глазах пользователя. Названия семейств вредоносных программ также указаны существующие, однако, никакого отношения к устройству пользователя они не имеют.

Рис. Внешний вид фальшивого антивируса Android Defender (Fake AV).

На данном этапе пользователь по-прежнему имеет доступ к настройке под названием «continuing unprotected», а также может закрыть приложение. Однако, запущенный вспомогательный сервис ОС, который принадлежит фальшивому антивирусу, делает смартфон практически непригодным для использования, постоянно отображая специальные окна с предупреждениями каждый раз, когда пользователь пытается запустить приложение. Выбрав настройку «Stay unprotected», пользователь всего лишь избавит себя от текущего всплывающего окна, при этом сразу же получив новое.

Рис. Закрепленное вредоносной программой сообщение лишает пользователя возможности нормальной работы с устройством.

В том случае, если владелец смартфона поддается на уловку злоумышленников и решает заплатить требуемую сумму для перехода на «полную версию антивируса», его разочарования на этом не заканчиваются. Спустя шесть часов после своего запуска в системе, вредоносная программа отобразит на весь экран устройства окно с порнографическими картинками, которое не может быть закрыто.

Рис. Экран блокировки Android Defender с порно-картинкой.

При оплате, владелец смартфона также оставляет злоумышленникам данные своей кредитной карты, которая может быть использована для проведения мошеннических транзакций. Как указано на скриншоте, мошенники предлагают пользователю скидку, снижая сумму до $89,99.

Антивирусный продукт ESET Mobile Security обнаруживает Android Defender как Android/FakeAV.B.

Вымогатель с функциями фальшивого антивируса и порно

Еще один тип вымогателя в виде поддельного антивируса копирует интерфейс не продукта Android Defender, а название легитимного приложения безопасности от Avast. Речь идет о вредоносной программе, которая обнаруживается антивирусными продуктами ESET как Android/FakeAV.E. Она использует бренд известного ресурса PornHub, чтобы найти свою аудиторию среди посетителей этого ресурса.

Рис. Вымогатель маскируется под приложение для просмотра порно.

После запуска приложения, пользователь вместо просмотра порнографических роликов получает сообщение, что его устройство нужно проверить на вирусы. После нажатия на кнопку OK, фальшивый антивирус, который внешне похож на Avast, запускает псевдо-сканирование.

Рис. Вымогатель Android/FakeAV.E маскируется под фальшивое антивирусное приложение Avast.

Информация, которую мошенники выводят пользователю, является довольно странной. Во-первых, само показываемое сообщение говорит о том, что «устройство находится в опасности и было заблокировано по соображениям безопасности». Далее, предлагается приобрести расширенную версию псевдо-защитного ПО. Подобное поведение выдает пользователю истинные намерения полученного им ПО, так как блокирование устройства явно не соответствует функциям легитимного антивируса. Отображаемый для пользователя экран с сообщением требует от него выплату штрафа в размере $100, чтобы избежать возможных правовых последствий.

Рис. Оплата выкупа для Android/FakeAV.E.

У нас сложилось впечатление, что авторы этого вымогателя скопировали текст сообщение с требованием выкупа у другой вредоносной программы, так как в тексте встречаются те же грамматические ошибки.

Вымогатели для Windows использовали различные темы для демонстрации в качестве экрана блокировки. Некоторые более ранние образцы использовали тему синего экрана смерти (BSOD) или сообщение об активации Windows. Мы обнаруживали различные темы, которые злоумышленники использовали для экрана блокировки, однако, наиболее распространенным из них была тема правоохранительных органов (полиции).

Такие полицейские вымогатели утверждали, что устройство было заблокировано местными правоохранительными органами, так как на нем было обнаружен незаконное содержимое, либо с устройства осуществлялась противоправная деятельность. В качестве текста для экрана блокировки использовался, иногда, брались статьи из уголовного кодекса. Текст также утверждал, что при оплате соответствующей суммы, пользователь освобождается от ответственности. Этот тип вымогателей часто использует геолокацию на основе IP-адреса, чтобы выбрать нужный баннер со значком правоохранительных органов нужного государства.

Рис. Первый полицейский вымогатель был нацелен на русскоговорящих пользователей Android.

Первые экземпляры полицейских вымогателей для Android появились в первой половине 2014 г. и были направлены против русскоговорящих пользователей. Вскоре после этого, были обнаружены варианты и на английском языке.

Рис. Вымогатель Android/Locker использует снимки камеры и геолокацию для запугивания пользователя, на примерах указаны экраны блокировок для России, Украины, Казахстана.

Рис. Вымогатель Android/Koler переключился на компрометацию англоязычных пользователей.

Антивирусные продукты ESET обнаруживают экземпляры вышеприведенных вымогателей как Android/Koler и Android/Locker.

Источник