- Как пользоваться облаком на телефоне Андроид

- Что такое облачное хранилище в телефоне Андроид

- Преимущества и недостатки хранения данных в облаке

- Как пользоваться облаком на Андроиде

- Лучшие облачные хранилища для смартфонов

- Безопасное хранение данных на Android

- Основы

- Защита данных пользователя паролем

- AES и ключ на основе пароля

- Векторы инициализации

- Шифрование данных

- Метод дешифрования

- Тестирование шифрования и дешифрования

- Сохранение зашифрованных данных

- Сохранение безопасных данных в SharedPreferences

- Очистка небезопасных данных для старых версий

- Выводы

Как пользоваться облаком на телефоне Андроид

Облачное хранилище — популярное решение для хранения важных и тяжелых файлов вне смартфона. Если требуется облако в телефоне Андроид, то можно воспользоваться одним из сервисов от Гугл, Яндекс или Майкрософт. Для работы не требуется выполнять сложных манипуляций. Нужно лишь загрузить и зарегистрироваться в бесплатном приложении.

Что такое облачное хранилище в телефоне Андроид

Облачное хранилище представляет собой удаленный сервер, который позволяет хранить информацию, медиафайлы и данные отдельных приложений. Услуга большинством сервисов предоставляется бесплатно. При этом максимально допустимый объем хранения обычно не превышает 2-10 Гб . Для увеличения пространства в облаке необходимо оформлять платную подписку.

Некоторые компании предлагают ознакомиться и посмотреть функционал сервиса, не регистрируясь. Выгрузка и загрузка информации осуществляется через мобильное соединение или Wi-Fi . При наличии высокоскоростного интернета удается просматривать и выгружать тяжелые файлы в облачное хранилище в кратчайшие сроки.

Благодаря облаку удается не только экономить память на телефоне, но и получить доступ к нужным данным с любого другого стационарного или мобильного устройства с интернетом.

Преимущества и недостатки хранения данных в облаке

Среди преимуществ хранения данных в облаке выделяют:

- защиту от удаления;

- доступ к информации с разных устройств;

- защиту от вирусов;

- резервное копирование данных приложений;

- возможность зайти и получить доступ к файлу в любой момент при наличии интернета.

Облако обычно применяется пользователями, которые хотят иметь общее хранилище документов и получать возможность просматривать их с любого устройства.

Недостатками использования облачных сервисов являются:

- потребность в постоянном интернет-соединении для взаимодействия с облаком;

- риск взлома аккаунта;

- небольшой набор функций.

При бесплатном использовании большинство облачных хранилищ файлов в телефоне предлагают ограниченные возможности. Для получения максимума функций требуется оформлять подписку. Ограничения заключаются в предоставлении малого объема памяти для хранения, а также в отсутствии доступа к редактированию и обмену.

Как пользоваться облаком на Андроиде

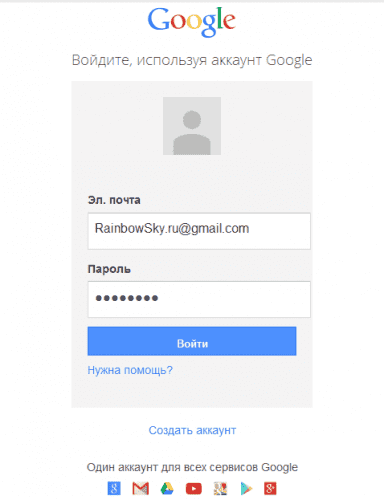

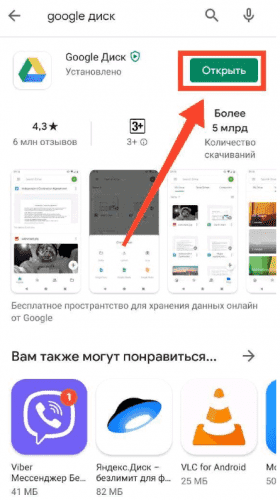

Наиболее предпочтительным способом использования облачных хранилищ на телефоне считается загрузка приложения из Play Market. Утилиты предоставляются бесплатно. Для установки следует перейти в магазин приложений, осуществить поиск по названию или категории и загрузить программу. Для использования хранилища требуется предварительно создать аккаунт, после чего войти в него.

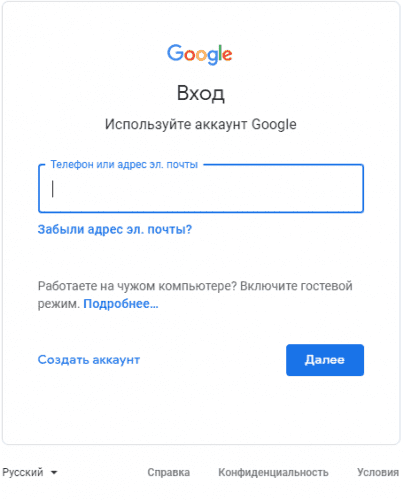

Также можно пользоваться нужным облаком на Андроиде через браузер. Такой вариант является менее удобным. Войти в облако можно посредством перехода на официальную страницу сервиса и авторизации через аккаунт.

Во время авторизации потребуется ввести свои данные. Официальные сайты сервисов ориентированы на использование со стационарных ПК и ноутбуков и плохо подходят для мобильных платформ.

Крупные компании (Гугл, Яндекс), адаптируют свои сервисы для смартфонов, что несколько упрощает использование через браузер.

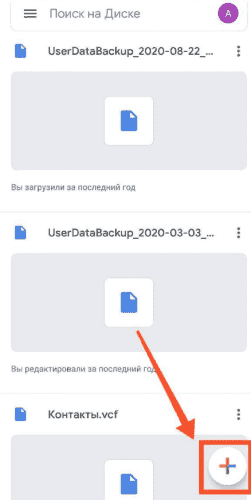

Облачные хранилища — это, по сути, дополнительное место для файлов. Если память телефона заполнена, но есть документы, которые еще пригодятся, можно перенести их в облако. Для этого необходимо:

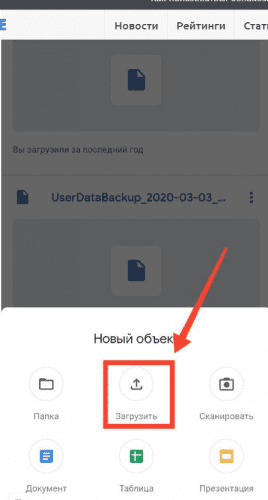

- Открыть установленное приложение — например, Google Диск .

- Нажать на кнопку со знаком плюса в правом нижнем углу.

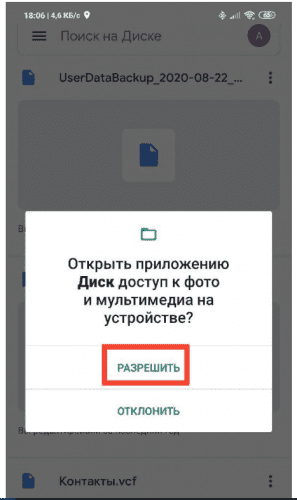

- Открыть программе доступ к файлам устройства.

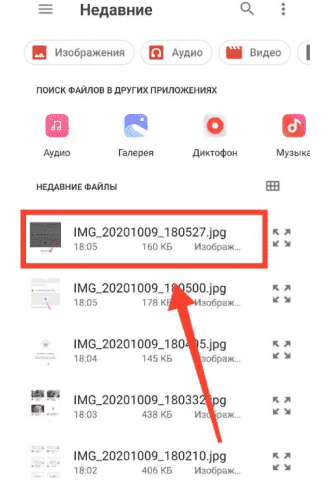

- Выбрать объект, который нужно перенести.

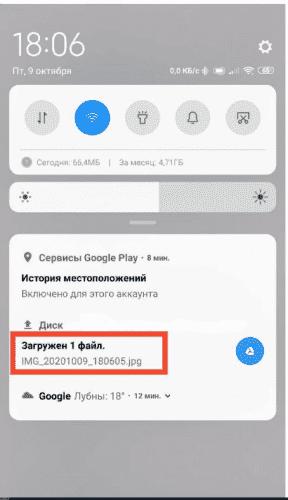

- После загрузки на экране телефона высветится соответствующее уведомление.

Загруженный файл можно будет открывать непосредственно в облаке или загрузить на любое устройство.

Лучшие облачные хранилища для смартфонов

Крупные IT компании предлагают собственные облачные сервисы, которые можно использовать на Андроиде, iOS, Windows и Mac. Чтобы подобрать для себя наиболее подходящее решение, следует внимательно ознакомиться с условиями предоставления услуги.

Персональное файловое хранилище, которое позволяет синхронизировать папки с ПК с другими устройствами, смартфонами и ноутбуками.

Большой объем памяти ( до 2 Тб ) при использовании платного тарифа; высокий уровень безопасности; возможность быстро найти нужный файл.

Отсутствие встроенных текстовых редакторов; малый объем диска при использовании бесплатной версии.

Хранилище, предназначенное для размещения файлов разного формата. Имеется возможность создавать собственные папки и перемещать файлы между ними прямо в облаке.

Встроенный антивирус, который не допустит загрузки вредоносного файла; безлимитное пространство при выгрузке фото со смартфона; 8 Гб бесплатного дискового пространства для каждого пользователя; достаточно функциональное приложение для Андроид

Малое количество платных тарифов; текстовый редактор хорошо работает только в версии для браузера на ПК; в определенных ситуациях невысокая скорость при загрузке.

Облачный сервис с большим функционалом даже в бесплатной версии. Особенностями Microsoft One Drive считается наличие офисных редакторов, удобное приложение для Андроид и понятный интерфейс в десктопной версии.

Высокий уровень защищенности; наличие платного тарифа, который позволяет восстанавливать удаленные файлы в течение 30 дней ; возможность упорядочить хранимую информацию.

Малое количество памяти в бесплатной версии (всего 5 Гб ); отсутствие функции поиска файлов по названию; периодически возникающие неполадки на сервере.

Сервис с возможностью группирования файлов и предоставления общего доступа к загруженной информации. Особенностью MEGA считается высокий уровень безопасности, который достигается за счет применения ключа шифрования.

50 Гб свободного места на диске, возможность пользоваться сервисом без регистрации; удобный интерфейс; большой выбор платных тарифов

Невысокая скорость выгрузки и загрузки файлов; малофункциональное мобильное приложение для Андроид смартфонов

Хранилище и файлообменник, среди отличительных особенностей которого находится надежность и простота в использовании. Для выбора доступны платные тарифы (99 рублей в месяц — 100 Гб , 300 рублей — 1 Тб , 750 рублей — 3 Тб ).

10 Гб памяти на диске при бесплатном использовании; наличие приложения для Андроид и Айос;

несколько видов подписок; автоматическое определение скорости интернета.

Наличие большого количества рекламы; отсутствие истории изменения файлов; нет возможности синхронизации папок за пределами каталога Яндекс.Диска.

Один из самых популярных сервисов, который предлагает множество возможностей. Для использования Диска подойдет общий аккаунт Google. Применять сервис можно посредством отдельного приложения на смартфоне или входа на сайт.

15 Гб общего хранилища бесплатно;

возможность просматривать фото, офисные файлы и видео прямо из облака без задержек;

настройка доступа для разных пользователей;

встроенные текстовые редакторы;

высокий уровень безопасности.

Документы, которые находятся в общем доступе, могут индексироваться поисковыми системами; возможны проблемы с конфиденциальностью файлов.

Облачное хранилище нужно выбирать с учетом личных предпочтений, целей и задач. Также требуется учитывать, при каких сценариях будет использоваться облако. Для личного применения отлично подойдут бесплатные сервисы от популярных компаний. Для профессионального использования внутри организаций рекомендуется сразу приобретать платную подписку для получения максимального функционала и большего пространства на виртуальном диске.

Если на телефоне недостаточно места или малый объем встроенной памяти, использование облака — отличное решение. Чтобы установить и настроить приложение, не потребуется много времени. В облачное хранилище можно выгружать фото и видео с телефона, а также синхронизировать данные приложений. Сервис можно использовать для обмена документами и совместного редактирования рабочих офисных файлов.

Источник

Безопасное хранение данных на Android

Russian (Pусский) translation by Ellen Nelson (you can also view the original English article)

Сегодня надежность приложения зависит от того, как относятся к личным данным пользователя. В стеке Android есть много мощных API-интерфейсов, связанных с учетными данными и хранилищем ключей, причем определенные функции доступны только в определенных версиях. Эта короткая серия начнётся с простого подхода к тому, как работает система хранения, и как шифровать и хранить конфиденциальные данные через предоставленный пользователем код доступа. На втором уроке мы рассмотрим более сложные способы ключей защиты и учетных данных.

Основы

Первый вопрос, о котором стоит подумать — это то, о скольких данных вам придётся позаботиться. Хорошим вариантом будет — не хранить личные данные, если это действительно не нужно.

С данными, которые вам необходимо сохранить, архитектура Android готова помочь. Начиная с 6.0 Marshmellow, шифрование всего диска включено по умолчанию, для устройств с этой возможностью. Для файлов и SharedPreferences , которые сохранены приложением, автоматически устанавливается постоянная MODE_PRIVATE . Это означает, что доступ к данным может получить только ваше приложение.

Неплохо бы придерживаться того, что есть по-умолчанию. Вы можете явно указать это, при сохранении общих настроек.

Или при сохранении файла.

Избегайте хранения данных на внешних хранилищах, так как в этом случае данные смогут просматривать другие приложения и пользователи. По факту, чтобы усложнить копирование исполнительных (двоичных) файлов и данных вашего приложения, вы можете не позволять пользователям устанавливать приложение на внешнее хранилище. Чтобы следать это, добавьте android:installLocation со значением internalOnly в manifest файл.

Также, вы можете предотвратить создание резервных копий вашего приложения и его данных. Это также предотвратит скачивание содержимого каталога приложения с приватными данными, через adb backup . Чтобы сделать это, установите атрибут android:allowBackup в состояние false в файле manifest. По молчанию этот атрибут установлен на true .

Это лучшие методы, но они не будут работать для взломанного или рутованного устройства, а шифрование диска полезно только тогда, когда устройство защищено экраном блокировки. Вот где полезно использовать пароль на приложение, который защищает его данные с помощью шифрования.

Защита данных пользователя паролем

Conceal — отличный выбор в качестве библиотеки шифрования, потому что это позволит вам быстро начать и работать, не беспокоясь о попутных деталях. Тем не менее, эксплойт, нацеленный на популярный фреймворк, одновременно повлияет на все приложения, работающие на нём.

Также важно быть осведомлённым о том, как работают системы шифрования, чтобы иметь возможность сказать, надёжно ли вы используете конкретную инфраструктуру (фреймворк). Итак, в этом уроке мы запачкаем руки, конкретно рассмотрев поставщика криптографии.

AES и ключ на основе пароля

Мы будем использовать рекомендованный стандарт AES, который шифрует данные с помощью ключа. Один и тот же ключ, используемый и для шифрования данных, и для их дешифрования, это то, что называется симметричным шифрованием. Существуют разные размеры ключей и AES256 (256 бит) является предпочтительной длиной для использования с конфиденциальными данными.

Хотя пользовательский интерфейс вашего приложения должен заставить пользователя использовать надёжный пароль, есть вероятность, что один и тот же пароль будет выбран другим пользователем. Оставлять безопасность наших зашифрованных данных на совесть пользователя — небезопасно. Вместо этого наши данные должны быть защищены ключом, который будет случайным и достаточно большим (т.е. иметь достаточную энтропию (непредсказуемость)), чтобы считаться сильным. Вот почему никогда не рекомендуется использовать пароль напрямую для шифрования данных, вот где вступает в игру функция, называемая Password-Based Key Derivation Function (PBKDF2).

PDKDF2 извлекает ключ из пароля, хешируя (путая, мешая) его много раз с «солью». Это называется растягивание ключа. «Соль» — это просто случайная последовательность данных и делает извлечённый ключ уникальным, даже если тот же пароль был использован кем-то другим. Давайте начнём с создания этой «соли».

Класс SecureRandom гарантирует, что сгенерированный вывод будет трудно предсказать — это «криптографически сильный генератор случайных чисел». Теперь мы можем поместить «соль» и пароль в защищённый паролем объект шифрования: PBEKeySpec . Конструктор объекта также принимает форму счётчика повторений (итераций), делая ключ сильнее. Это связано с тем, что увеличение количества повторов увеличивает время, затрачиваемое на работу с набором ключей во время атаки по типу «brute force» (метод «грубой силы» или полный перебор значений). Затем PBEKeySpec передаётся в SecretKeyFactory , который, наконец, генерирует ключ как массив byte[] . Мы перенесём этот массив byte[] в объект SecretKeySpec , как есть.

Обратите внимание, что пароль передаётся как массив char[] , и класс PBEKeySpec сохраняет его так же, как массив char[] . Массив char[] обычно используются для функций шифрования, потому что класс String неизменяем, а массив char[] , содержащий конфиденциальную информацию, может быть перезаписан, что позволяет полностью удалить конфиденциальные данные из физической памяти устройства (RAM).

Векторы инициализации

Теперь мы готовы зашифровать данные, но есть ещё одна вещь. Существуют различные способы шифрования AES, но мы будем использовать рекомендуемый вариант: последовательность блочного шифра — cipher block chaining (CBC). Это работает по нашим данным по одному блоку за раз. Самое замечательное в этом методе заключается в том, что каждый следующий незашифрованный блок данных сцепляется по методу XOR с предыдущим зашифрованным блоком, чтобы сделать шифрование более сильным. Однако это означает, что первый блок никогда не бывает таким уникальным, как все остальные!

Если сообщение, которое нужно зашифровать, должно начинаться с того же самого, что и другое зашифрованное сообщение, начальный зашифрованный вывод будет таким же, и это даст злоумышленнику ключ к выяснению того, какое же это сообщение. Решением является использование вектора инициализации (IV).

IV — это всего лишь блок случайных байтов, который будет смешиваться по XOR с первым блоком пользовательских данных. Поскольку каждый блок зависит от всех блоков, обработанных до этой точки, всё сообщение будет зашифровано идентично, а идентичные сообщения, зашифрованные одним и тем же ключом, не дадут одинаковых результатов. Давайте теперь создадим IV.

Примечание о SecureRandom . В версиях 4.3 и ниже, архитектура криптографии Java имела уязвимость из-за неправильной инициализации базового генератора псевдослучайных чисел (PRNG). Если вы нацелены на версии 4.3 и ниже, доступно исправление.

Шифрование данных

Вооружившись IvParameterSpec , мы можем теперь делать действительно шифрование.

Здесь мы передаём строку «AES/CBC/PKCS7Padding» . Это указывает на шифрование AES с последовательностью блочного шифра. Последняя часть этой строки указывает на PKCS7, что является стандартом для заполнения данных, которые не вписываются в размер блока. (Блоки 128 бит, а заполнение выполняется до шифрования).

Чтобы завершить наш пример, мы поместим этот код в метод шифрования, который упакует результат в HashMap , содержащий зашифрованные данные, вместе с солью и вектором инициализации, необходимым для дешифрования.

Метод дешифрования

С вашими данными нам нужно хранить только IV и «соль». Хотя «соль» и IV считаются общедоступными, убедитесь, что они не последовательно инкрементируются или используются повторно. Чтобы расшифровать данные, всё, что нам нужно сделать, это изменить режим в конструкторе Cipher с ENCRYPT_MODE на DECRYPT_MODE . Метод дешифрования возьмёт HashMap , который содержит ту же требуемую информацию (зашифрованные данные, «соль» и IV) и вернёт дешифрованный массив byte[] , передающий правильный пароль. Метод дешифрования восстановит ключ шифрования из пароля. Ключ никогда не должен сохраняться!

Тестирование шифрования и дешифрования

Чтобы упростить пример, мы исключаем проверку ошибок на то, что HashMap содержит необходимые пары ключей и значений. Теперь мы можем протестировать наши методы, чтобы гарантировать, что данные будут правильно дешифрованы после шифрования.

Эти методы используют массив byte[] , чтобы вы могли шифровать произвольные данные, а не только объекты String .

Сохранение зашифрованных данных

Теперь, когда у нас есть зашифрованный массив byte[] , мы можем сохранить его в хранилище.

Если вы не хотите сохранять IV и «соль» отдельно, то HashMap сериализуется с классами ObjectInputStream и ObjectOutputStream .

Сохранение безопасных данных в SharedPreferences

Вы также можете сохранить защищенные данные в SharedPreferences вашего приложения.

Поскольку SharedPreferences представляет собой XML-структуру, которая принимает только определённые примитивы (встроенный тип данных) и объекты в качестве значений, нам необходимо преобразовать наши данные в совместимый формат, такой как объект String . Base64 позволяет преобразовать необработанные данные в представление String , которое содержит только символы, разрешённые XML-форматом. Зашифруйте ключ и значение так, чтобы злоумышленник не смог понять, для чего может быть это значение. В приведённом выше примере, оба, и encryptedKey и encryptedValue являются зашифрованными массивами byte[] , возвращаемыми из нашего метода encryptBytes() . IV и «соль» можно сохранить в файле настроек или в виде отдельного файла. Чтобы вернуть зашифрованные байты из SharedPreferences , мы можем применить декодер Base64 над сохранённой String .

Очистка небезопасных данных для старых версий

Теперь, когда данные в надежно сохранены, может случиться так, что в ранней версии приложения остались данные в небезопасном хранилище. С обновлением, эти данные можно уничтожить и перешифровать. Следующий код сбрасывает файл, использующий случайные данные.

Теоретически вы можете просто удалить общие настройки, удалив файлы /data/data/com.your.package.name/shared_prefs/your_prefs_name.xml и your_prefs_name.bak, затем очистить настройки из памяти следующим кодом:

Однако, вместо того, чтобы пытаться стереть старые данные и надеяться, что это сработает, лучше всего, в первую очередь, их зашифровать! Это особенно актуально для твердотельных накопителей, которые часто распространяют записи данных по разным регионам для предотвращения износа. Это означает, что даже если вы перезапишете файл в файловой системе, физическая твердотельная память может сохранить ваши данные в исходном местоположении на диске.

Выводы

На этом закончим наш урок по хранению зашифрованных данных. Из него вы узнали, как безопасно шифровать и дешифровать конфиденциальные данные с помощью пароля, предоставленного пользователем. Это легко сделать, когда вы знаете, как это сделать, но важно следовать лучшим методам, для обеспечения надёжной защиты данных ваших пользователей.

В следующем уроке мы рассмотрим, как использовать KeyStore и другие API-интерфейсы, связанные с учётными данными, для безопасного хранения элементов. В то же время, ознакомьтесь с некоторыми из наших замечательных материалов о разработке приложений для Android.

Источник