- Android или iOS: что безопаснее?

- Вступление

- Уровень обнаружения мобильных угроз вырос вдвое

- Атаки случаются и на iOS

- Android прогрессирует

- Мобильная стратегия вредоносного ПО

- Какой телефон более безопасен Android или iPhone

- Приблизительное местонахождение

- Ограниченный доступ к медиатеке

- Исправлена проблема с конфиденциальностью буфера обмена

- Индикаторы микрофона и камеры

- Более активное продвижение авторизации через «Вход с Apple»

- Локальное автозаполнение контактов

- Локальное распознавание голосового ввода

- Поддержка носителей с шифрованием APFS

- Изменения в браузере Safari

- Отчет о конфиденциальности

- Проверка ненадежных паролей

- Личные данные в App Store

- Управление отслеживанием и прозрачность в приложениях

- Заключение

Android или iOS: что безопаснее?

Риски безопасности есть на всех мобильных устройствах, но к Android это относится больше других по причине её открытой природы, медленного распространения обновлений и отсутствия надлежащих запретов приложениям.

Вступление

Операционные системы Android и iOS доминируют на рынке мобильных устройств. Ни одно устройство нельзя назвать полностью защищённым, но Android пользуется большей популярностью у создателей вирусов и вызывает большие проблемы в корпоративном сегменте.

Android-устройства в последние годы всё чаще применяются на предприятиях, поэтому компаниям нужны стратегии по минимизации рисков, считает исследовательская компания J. Gold Associates.

Аналитик Джек Голд утверждает, что поскольку Android является открытой операционной системой, каждый может заглянуть внутрь. Того же самого нельзя сделать на iOS. Например, разработчики из компании LG могут продавать смартфоны с видоизменёнными версиями Android. Если допустить ошибки при внесении изменений в Android, могут появиться уязвимости. Эти уязвимости не останутся незамеченными.

Даже если разработчик вносит небольшое изменение в работу приложений на Android, может появиться дыра в системе безопасности. Если просто поменять внешний вид и поведение мессенджера, попутно можно добавить в него уязвимость. В этом заключается проблема открытого кода, которую никогда не обнаружишь без тестирования.

Система Apple iOS является значительно более ограниченной. Она не даёт сторонним разработчикам таких широких возможностей и Apple не показывает исходный код системы. Смартфоны iPhone и планшеты iPad по сравнению с Android-устройствами сложнее взломать. Apple накладывает различные ограничения и периодически проверяет, не взломана ли система на вашем устройстве. Поскольку Apple контролирует аппаратное и программное обеспечение, компания имеет возможность усиливать безопасность.

Отчасти Android стала жертвой своего успеха. Совокупная доля Android и iOS составляет 94%, говорится в исследовании Forrester Research. На долю Android приходится 73%, в 2016 году у системы было 1,8 млрд. пользователей. На этот год прогнозируется доля 74%, тогда как у Apple она составляет 21%, а у Windows Phone всего 4%.

Когда Android находится под ударом, она более уязвима, поскольку на ней больше устройств и больше людей. Другой проблемой является малое распространение последней версии Android на активных устройствах. Обновления получают далеко не все пользователи, в отличие от устройств Apple.

Предприятия часто разрабатывают собственные приложения, что также создаёт уязвимости в коде системы. Приложения в наши дни редко пишут с нуля, особенно когда это происходит за пределами подразделений разработки компаний. Разработчики обычно используют онлайн-библиотеки с компонентами с открытым исходным кодом. Эти куски кода работают как строительные блоки для сборки кастомных мобильных приложений. Эти блоки можно модифицировать, но они могут содержать в себе уязвимости.

Уровень обнаружения мобильных угроз вырос вдвое

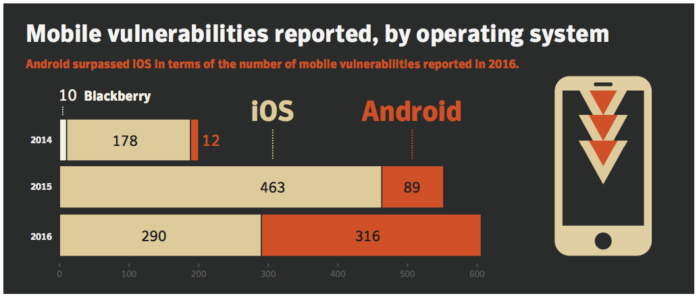

Согласно докладу Internet Security Threat Report от компании Symantec, уровень обнаружения угроз на мобильных устройствах в 2016 году вырос в два раза и составил 18,4 млн. образцов водоносного кода. Подобные угрозы наблюдались и в 2015 году, а всего за последние два года 5% устройств были целью для инфицирования.

По данным Symantec, с 2014 по 2016 год уровень уязвимостей на iOS остался почти неизменным. Количество новых семейств вредоносных программ на Android значительно уменьшилось, с 46 в 2014 году до 18 в 2015 и всего 4 в 2016, но система остаётся главной целью мобильных атак.

Совокупный объём вредоносных Android-приложений в 2016 году вырос на 105%, но в 2015 этот рост был ещё больше и составлял 152%.

Мобильные вредоносные угрозы группируются по «семействам» и «вариантам». Вредоносное семейство представляет собой коллекцию угроз с похожими типами атак. В 2014 году всего было 277 семейств вредоносных приложений, в 2015 значение выросло до 295, в 2016 до 299. Количество растёт медленно, но общее число угроз остаётся значительным.

Однако эти числа не дают полный картины. Количество вредоносных вариантов, которые пытаются задействовать найденные уязвимости, значительно больше, о чём Голд написал в прошлом году в статье о работе Android в корпоративном окружении.

Варианты представляет собой модификации, которые хакеры вносят во вредоносный код, их количество может исчисляться тысячами. Например, в прошлом году было 59 вариантов 18 новых семейств вредоносных приложений, что означает более 1000 новых мобильных вредоносных вариантов, по данным Symantec. Вредоносные мобильные варианты на каждое семейство в 2016 году выросли больше чем на четверть, в 2015 году рост составил 30%.

Это серьёзная проблема. У организаций, где работники приносят собственные устройства, нет выбора. Там не знают, установлены на устройства последняя и самая безопасная версия операционной системы или нет. Редко встречаются случаи, когда организации следят за этим и разрешают работу только обновлённых устройств.

Поскольку в 2016 году было меньше новых вредоносных семейств, но больше вариантов, Symantec делает вывод, что злоумышленники отдают предпочтение доработке и модификациям существующих семейств вместо создания новых.

Атаки случаются и на iOS

Хотя атаки на системе Apple iOS происходят нечасто, три уязвимости нулевого дня были задействованы в целенаправленных атаках по инфицированию смартфонов вредоносной программой Pegasus в 2016 году. Это шпионская программа, которая может предоставить доступ к переписке, звонкам и электронным письмам. Также она способна собирать информацию с устройств, из приложений, таких как Gmail, Facebook, Skype и WhatsApp.

Для атаки нужно было послать ссылку на устройство жертвы через текстовые сообщения. Если нажать на эту ссылку на взломанном аппарате, Pegasus пробирался на устройство и начинал сбор данных.

Используется уязвимость в составе фреймворка Safari WebKit, информационная утечка в ядре системы и проблема с повреждением памяти ядра, которая может привести к взлому устройства.

Заражение всего одного мобильного устройства в сети предприятия может стоить ему в среднем $9485, говорится в прошлогоднем докладе института Ponemon. Потенциальные финансовые последствия хакерского взлома мобильного устройства сотрудника с кражей данных на вход и конфиденциальной информацией компании могут быть ещё выше. Расследование, сдерживание и устранение стоят в среднем $21042.

Опрос 588 системных администраторов институтом Ponemon в феврале 2016.

Большинство атак на мобильные устройства связаны с кражей хакерами конфиденциальной информации, такой как списки контактов, попытками отправки текстовых сообщений или запуска атак «отказ в обслуживании». Атаки вымогателей с шифрованием файлов до сих пор были редкими, но с учётом их распространения на ПК расслабляться не стоит.

У пользователей на смартфонах обычно хранятся важные для них данные. Если с аппаратом что-то случится, у них могут быть проблемы, масштаб которых на предприятиях ещё выше.

Android прогрессирует

Среди новых векторов атак вредоносных приложений Android попадает под прицел чаще всего, уверены в Symantec. Заметное изменение было в 2016 году: Android обошла iOS по числу найденных уязвимостей, тогда как в предыдущие годы iOS лидировала с весомым преимуществом.

Отчасти это связано с улучшениями механизмов защиты архитектуры Android и ростом интереса исследователей к мобильным платформам, говорится в докладе. После взрывного 2015 года серьёзные улучшения в архитектуре Android намного усложнили процесс инфицирования системы и извлечение выгоды от инфицирования.

Уильям Стофена из компании IDC в сфере мобильных исследований считает, что Google в последние годы сделала согласованные шаги по получению контроля над Android по сравнению с ранним периодом, когда каждый мог вносить изменения в исходный код.

Например, Google теперь управляет исходным кодом, чтобы разработчики приложений и производители устройств проходили тесты на совместимость. Новая версия Android O может быть не такой открытой, как предыдущие. Стофега утверждает, что исходный код может быть закрыт, что затруднит взлом системы. Был сделан большой прогресс, но ещё есть над чем работать.

Производители смартфонов и планшетов на Android, такие как Samsung, также усиливают безопасность. Приложение безопасности Samsung Knox обеспечивает работу в контейнере и разделяет персональные и рабочие данные при помощи создания виртуального окружения внутри Android с собственным домашним экраном, загрузчиком, приложениями и виджетами.

Knox создаёт контейнер, чтобы доступ был только у авторизованного персонала. Все файлы и данные, электронные письма, контакты и браузеры зашифрованы внутри контейнера.

Knox также позволяет пользователям безопасно добавлять приложения в My Knox Container через магазин Google Play. Попав в контейнер, приложения используют механизмы безопасности Knox.

Мобильная стратегия вредоносного ПО

Всё больше компаний в своей деятельности используют мобильные устройства, поэтому для противостояния вредоносному ПО используется довольно простой метод: регулярное обновление приложений и системы. К сожалению, на Android вопрос обновлений далеко не прост.

Организациям с применением персональных устройств на работе трудно заставить сотрудников обновлять их. Даже при применении рабочих устройств обновление может быть проблемой и вызывать отторжение пользователей. Несмотря на это, крайне важно устанавливать обновления безопасности сразу после их релиза.

Компаниям следует избегать «мобильной» стратегии безопасности. У них должна быть всеобъемлющая стратегия информационной безопасности и мобильная должна быть её частью. Если пытаться делать на мобильных устройствах что-то уникальное, это может не подойти к остальным устройствам компании, таким как ПК. Если же применяется всеобъемлющая политика безопасности, можно делать всё что требуется в мобильной стратегии, если это соответствует данной политике.

Например, компании начинают использовать шифрование на мобильных устройствах для защиты своих данных, но при этом не шифруют их на персональных компьютерах. И наоборот, если компании используют двухфакторную авторизацию на компьютерах для доступа к корпоративным приложениям, они должны делать то же самое на мобильных устройствах. Сначала нужно провести оптимизацию политики безопасности, а затем разобраться с тем, что можно сделать на отдельных устройствах.

Специалисты рекомендуют предприятиям обновлять программное обеспечение на корпоративных мобильных устройствах и регулярно выпускать оповещения для сотрудников, чтобы они делали то же самое на своих устройствах. Важно напоминать работникам об опасности скачивания приложений из неизвестных источников.

Symantec рекомендует системным администраторам обращать пристальное внимание на разрешения, которые запрашивают мобильные приложения. Они могут быть индикатором вредоносной активности. Предоставляющие своим сотрудникам мобильные устройства компании должны убедиться, что эти устройства обладают расширенными возможностями для корпоративного применения. Google удовлетворяет потребности многих клиентов на Android при помощи корпоративных обновлений, которые известны как Android at Work. Мобильные устройства с Android at Work предлагают разделённые на сегменты рабочие места и профили, которые позволяют отделить рабочие и персональные данные.

Некоторые новые мобильные угрозы обладают свойствами руткитов и способны вносить изменения в операционную систему для получения прав администратора в корпоративных системах. Предприятия должны устанавливать программное обеспечение для обнаружения рута мобильных устройств или сразу приобретать устройства, где подобное программное обеспечение установлено изначально. Это даст возможность проверить низкоуровневый код, который запускается на устройстве, что позволит заблокировать выполнение рута или заменить поврежденную операционную систему.

Производители устройств могут сыграть ключевую роль в повышение безопасности смартфонов и планшетов. Некоторые из них не выпускают обновлений системы в течение многих месяцев. Для предприятий это должен быть сигнал о том, что устройства этого производителя лучше не использовать.

Хотя добавление механизмов безопасности в мобильные устройства рекомендуется, ещё важнее придерживаться безопасных подходов к работе. Нужно обучать сотрудников, как правильно работать в интернете: не скачивать приложений из неизвестных магазинов и сайтов, не переходить по подозрительным ссылкам и не открывать неожиданные вложения в сообщениях и электронных письмах.

Источник

Какой телефон более безопасен Android или iPhone

Сегодня осталось очень мало людей которые не залипают в свой телефон. И в телефоне, как правило, хранится львиная доля наших личных данных. И безопасность этих данных на прямую зависит от надежности платформы телефона. На рынке присутствуют две конкурирующие платформы — Android под руководством Google и iPhone от Apple. Давайте посмотрим какой телефон более безопасен Android или iPhone? Сразу отмечу что по моему мнению более безопасным телефоном является iOS iPhone и особенно его последняя версия. Почему? читаем в статье…

Приблизительное местонахождение

Начнем, пожалуй, с самого интересного: приложениям, которые хотят всегда знать твое местонахождение, теперь можно слегка шлепнуть по рукам без потери функциональности. В iOS 14 появилась возможность разрешать приложениям доступ к приблизительному местоположению вместо точного. Насколько «приблизительному»? На WWDC 2020 говорилось о площади порядка десяти квадратных миль, что соответствует кругу с приблизительно трехкилометровым радиусом.

Почему это важно? Подавляющее большинство разработчиков приложений (особенно бесплатных) увлекается профилированием пользователей с целью продажи этой информации за небольшие деньги. В профиль с удовольствием включают и данные о точном местоположении пользователя, если пользователь согласился предоставить доступ к локации (а доступ обычно дают даже таким приложениям, как Microsoft OneDrive, не говоря уже о прогнозе погоды или приложениях для покупки билетов). При этом создается уникальная ситуация: с одной стороны, iOS и в предыдущих версиях ограничивает частоту опроса датчиков местоположения фоновыми процессами, но с другой — приложений у пользователя может быть установлено много, и в большинстве из них будет встроено несколько «шпионских» SDK одних и тех же производителей (от Facebook до компаний, названия которых у публики не на слуху). В результате постоянные опросы датчиков местоположения множеством приложений с одними и теми же SDK дают достаточно четкую и вполне подробную картину передвижений пользователя.

В маркетинговых материалах Apple говорят, что приложениям с местными новостями или погодой такой точности вполне достаточно. С моей точки зрения — даже более чем достаточно; данные приблизительного местонахождения можно огрубить еще сильнее без потери в точности прогноза погоды или местных новостей.

Кстати, с точки зрения самих «шпионских» SDK приблизительное местоположение лишь немногим лучше полного запрета доступа к данным геолокации: вычислять примерное местонахождение пользователя по одному лишь его IP-адресу Facebook & Co умеют более чем прекрасно.

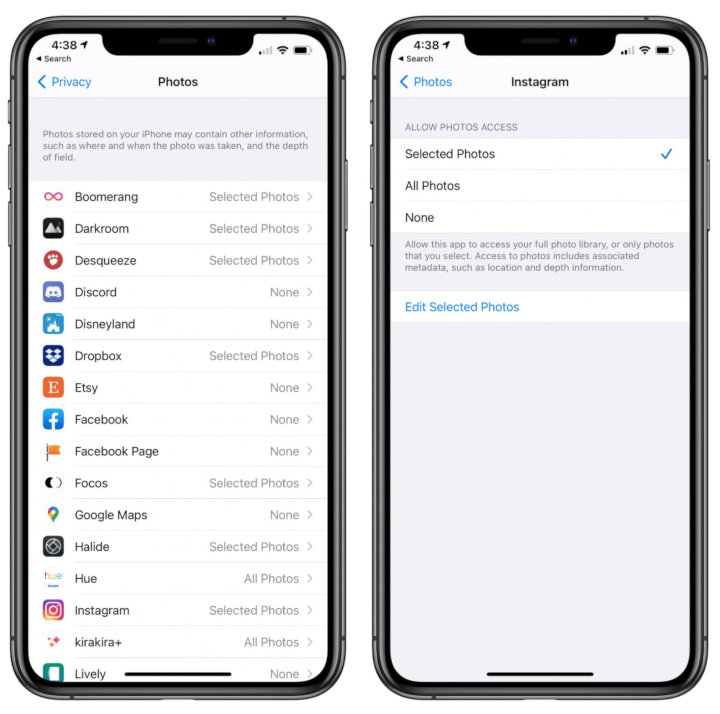

Ограниченный доступ к медиатеке

В новой версии iOS пользователь сможет ограничить доступ приложений к медиатеке. Если в предыдущих версиях iOS доступ к медиафайлам выдавался приложениям по принципу «все или ничего», то теперь пользователь может выдать приложению доступ ко всей медиатеке (например, для приложений Dropbox, OneDrive, которые должны синхронизировать все фотографии с облаком) или только к отдельным снимкам. Доступ к отдельным снимкам полезен, если все, что тебе хочется сделать, — это послать в чат конкретную фотографию, создать аватарку или отредактировать снимок в новом бесплатном редакторе с зачатками искусственного интеллекта.

В первую очередь пострадают известные любители профилировать пользователей по всему массиву доступных данных — владельцы приложений Facebook, Instagram и им подобных. Выиграют же от этого простые пользователи, у которых появится лишний инструмент, позволяющий проконтролировать возможные каналы утечек приватных фото и видео.

Впрочем, слишком сильно радоваться по этому поводу я бы не стал: еще в начале года Apple внедрила практику сканирования фотографий, которые попадают в iCloud. Справедливости ради замечу, что Microsoft, Google, Verizon, Twitter, Facebook и Yahoo точно так же сканируют попавшие к ним в облако фотографии в поисках компрометирующих материалов.

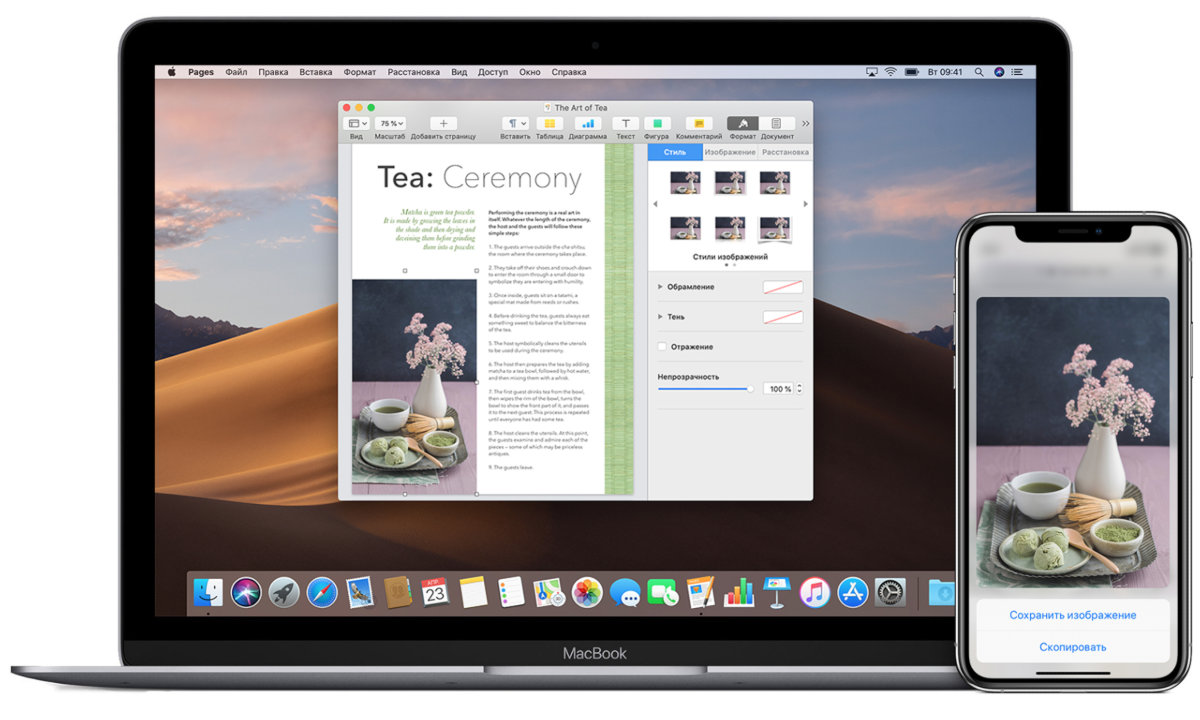

Исправлена проблема с конфиденциальностью буфера обмена

На главной странице, посвященной новой версии iOS, нет ни слова о замеченной в предыдущих версиях системы проблеме с конфиденциальностью буфера обмена. Напомню, речь идет о проблеме, обнаруженной в начале года исследователями безопасности Талалом Хай Бакри (Talal Haj Bakry) и Томми Миском (Tommy Mysk). В исследовании говорится о 53 приложениях для iOS, в том числе социальной сети TikTok, которые постоянно отслеживают содержимое буфера обмена без какой-либо явной причины.

Интересен и такой момент: расположенные поблизости (на расстоянии порядка трех метров) устройства, использующие одну учетную запись Apple ID, могут иметь универсальный буфер обмена, даже если одно из этих устройств — компьютер под управлением macOS.

В буфер обмена могут попадать такие данные, как одноразовые пароли двухфакторной аутентификации, ссылки, адреса, поисковые запросы, и многие другие вещи, которыми пользователь не готов поделиться с владельцами TikTok, LinkedIn и подобных приложений.

В Apple проблему не признали: с точки зрения идеологии iOS общий буфер обмена и должен быть доступен для всех приложений в системе без каких-либо дополнительных разрешений. В iOS 14 тем не менее были внесены изменения, рекомендованные специалистами безопасности. Теперь система выводит небольшой баннер, уведомляющий, когда приложение считывает содержимое буфера обмена.

Такое количество баннеров, всплывающих в верхней части экрана, будет раздражать пользователей, а отключить их невозможно: в iOS не предусмотрено специального разрешения для доступа к буферу обмена. Поможет здесь либо отказ от использования подозрительных приложений, постоянно считывающих содержимое буфера обмена, либо использование разработчиками приложений нового API, появившегося в iOS 14. Новый API позволяет приложению узнать тип текстовых данных, которые содержит буфер обмена, без доступа к содержимому. В частности, приложения, которые сканируют буфер обмена в поисках ссылок на веб-сайты, смогут узнать, содержится в буфере URL или нет. Таким образом, количество срабатываний (и, соответственно, баннеров-уведомлений) будет постепенно уменьшаться по мере того, как разработчики будут обновлять приложения.

Появление нового механизма объяснимо: это реакция компании на уже случившееся. Apple здесь можно только похвалить: с одной стороны, реакция есть, с другой — в своей излюбленной манере компания не даст пользователям спрятать голову в песок, а предоставит инструменты и мотивирует исправить проблему непосредственно тех, кто ее создал, — разработчиков приложений.

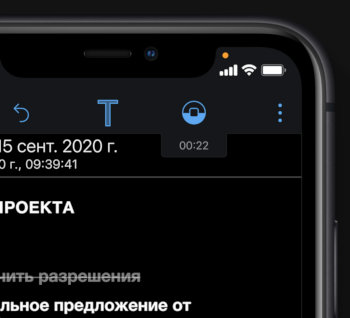

Индикаторы микрофона и камеры

Пользователи бета-версий iOS 14 обратили внимание на точки-индикаторы, появляющиеся в верхней части экрана при использовании камеры или микрофона. Оранжевый индикатор показывает, что включен микрофон, а зеленый — что камера. Это работает для всех приложений, кроме Siri, которая слушает эфир в ожидании кодового слова постоянно.

Такая индикация вполне укладывается в современный тренд. Так, во всех относительно свежих ноутбуках Macbook питание микрофона физически прерывается при закрытии крышки, а производители умных устройств (к примеру, Google Nest Hub Max или новый Facebook Portal) встраивают физические переключатели, позволяющие отрезать питание камеры и микрофонов. В отличие от всплывающих баннеров доступа к буферу обмена, цветные точки не будут раздражать пользователей. Идеальным же решением мог бы стать цветной светодиодный индикатор, который Apple, к сожалению, так не любит.

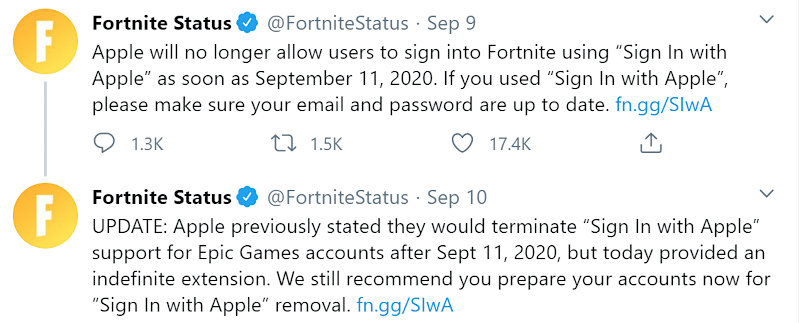

Более активное продвижение авторизации через «Вход с Apple»

«Вход с Apple» — очередная попытка создать унифицированный сервис авторизации, подобный решениям от Google, Facebook или Microsoft. В отличие от последних, реализация Apple обладает как преимуществами (для входа на каждый сайт или в приложение создается свой собственный уникальный адрес email, который попросту блокируется при удалении аккаунта), так и недостатками (жесткая привязка к экосистеме Apple). В iOS 14 Apple в очередной раз напоминает о возможности использовать «Вход с Apple» вместо логина и пароля и упрощает реализацию такого перехода для разработчиков приложений. В компании указывают на повышенный уровень безопасности и конфиденциальности в сравнении с использованием одного и того же адреса электронной почты и очередного пароля.

Есть у новой системы и еще один подводный камень. В рамках борьбы с Epic Games в Apple решили заблокировать пользователям игр возможность логина через «Вход с Apple».

Впрочем, на следующий день действие бана было приостановлено.

Для пользователей все это выглядит довольно странно. Мало того что нормально использовать сервис авторизации «Вход с Apple» можно только в рамках экосистемы Apple (поменял телефон на Android — регистрируйся заново), так еще и рискуешь потерять возможность войти на сайт или в приложение? Не знаю, не знаю…

К слову, у некоторых конкурентов дела обстоят не лучше. К примеру, Facebook известна предельно вольным обращением с данными пользователей «универсальных» учеток. А чтобы делать это было удобнее, компания всеми силами сгоняет пользователей под крышу Facebook ID. Например, все пользователи очков виртуальной реальности Oculus должны будут использовать авторизацию через Facebook уже с октября.

Локальное автозаполнение контактов

При заполнении стандартных полей в приложениях (имя, адрес и email) у пользователей iOS 14 не будет возникать необходимость «поделиться» контактом. Теперь достаточно просто ввести имя контакта из адресной книги, и система автоматически заполнит остальные поля. Автозаполнение работает локально на самом устройстве.

Локальное распознавание голосового ввода

Распознавание голосового ввода при диктовке с использованием стандартной клавиатуры теперь происходит локально, на самом устройстве. Не спеши радоваться: несмотря на то что надиктовывать текст можно почти на десятке языков, русский в этот список не входит. К слову, в iOS 13 режим офлайновой диктовки поддерживался для всех устройств (но только для английского языка), а новый режим «распознавания на устройстве», поддерживающий несколько языков, требует iPhone Xs или более новое устройство.

Поддержка носителей с шифрованием APFS

Появившееся в iOS 11 приложение «Файлы» получило новую функциональность: теперь на устройствах с iOS поддерживаются внешние диски, использующие шифрование APFS. Для доступа к зашифрованному накопителю достаточно будет ввести пароль. Новая возможность будет полезна скорее пользователям моделей iPad, оборудованных портом USB Type-C.

Изменения в браузере Safari

Описанные выше нововведения касаются всех приложений, работающих в системе. Однако есть и несколько вещей, которые затронут пользователей встроенного в iOS браузера Safari.

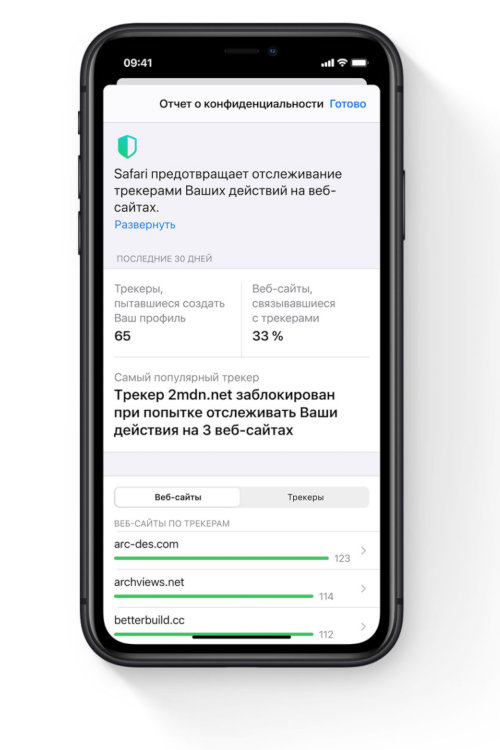

Отчет о конфиденциальности

В Safari теперь можно узнать, как именно веб-сайты отслеживают поведение пользователя. Инструмент получился действительно интересный. Можно просмотреть информацию как по отдельному веб-сайту, так и по каждому конкретному трекеру, который пытается составить твой профиль, отслеживая открытые страницы. Подобного рода анализ ранее был доступен исключительно в сторонних блокировщиках рекламы, да и то не на каждой платформе.

Это нововведение можно только приветствовать: оно позволит пользователям лучше осознать масштаб слежки.

Проверка ненадежных паролей

В Safari, как и во многих других браузерах, есть возможность сохранять и синхронизировать пароли к онлайновым ресурсам. В отличие от других браузеров, которые для хранения паролей используют отдельные базы данных, Safari обращается к системному хранилищу защищенных данных — «Связке ключей». Именно в ней сохраняются пароли. За их синхронизацию отвечает облачная связка ключей (iCloud Keychain).

Новая возможность Safari, по сути, повторяет функциональность анализа паролей, которые хранятся в учетных записях Google. В реализации от Google пароли проверяются на надежность и уникальность. По результатам проверки система сообщит как о компрометации конкретных учетных записей, так и о проблемах со слишком простыми или дублирующимися паролями. Google даже раскрывает список утечек, на которых основан анализ.

Так же как и Google, Apple будет сверять сохраненные пользователем пароли по спискам утечек. Насколько можно понять из описания новой функции, сверка происходит без передачи самих паролей — исключительно по их хеш-функциям.

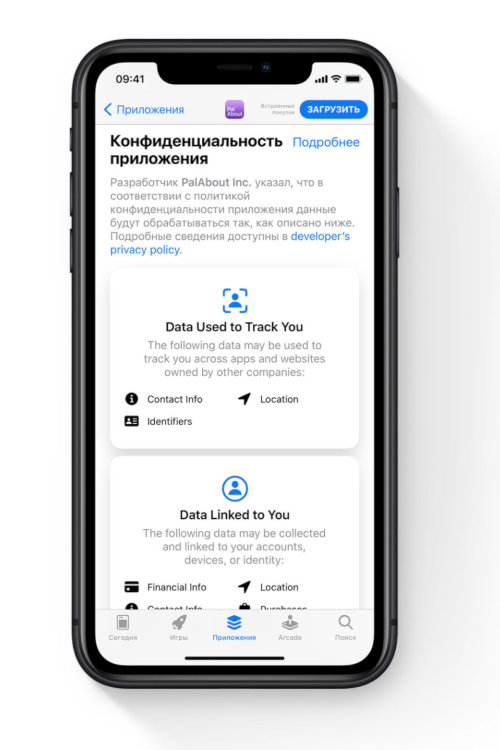

Личные данные в App Store

Следующие две возможности в iOS 14 анонсированы, но в реальности появятся позже — если появятся вообще. До конца года на странице каждого приложения в App Store должен возникнуть новый раздел, где пользователь сможет посмотреть, какие технологии защиты данных используются в приложении. Выражаясь точнее, пользователь сможет узнать, какую именно информацию собирает приложение, будь то данные местоположения, доступ к контактам или использование уникального рекламного идентификатора. Возможность настолько сырая, что на момент написания этой статьи ее интерфейс даже не до конца переведен на русский язык.

Предполагается, что разработчики будут самостоятельно публиковать сведения о своей политике конфиденциальности, в том числе объяснять, какие персональные данные они собирают и используют для отслеживания активности пользователей в других приложениях и на веб-сайтах. Таким образом, эта возможность отличается от автоматического сканирования приложения на предмет запроса тех или иных разрешений. Предположительно, новая функциональность появится в одном из обновлений iOS 14 до конца года.

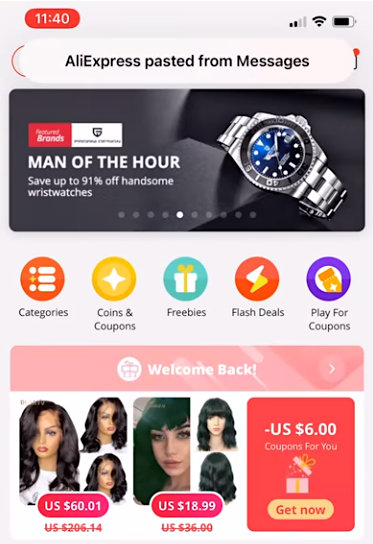

Управление отслеживанием и прозрачность в приложениях

Если о предыдущем нововведении можно сказать, что оно будет внедрено, то со следующей возможностью такой ясности нет. Речь идет об управлении отслеживанием при помощи встраиваемых в приложения рекламных SDK — например, SDK от Facebook.

История борьбы Apple со слежкой со стороны Facebook и подобных компаний длится со времен iOS 11, в которой появился механизм Intelligent Tracking Prevention. Этот механизм ограничивал срок действия сторонних cookie 24 часами, удаляя все cookie для сайтов, которые пользователь не открывал в течение 30 дней. Спустя год в Safari появились всплывающие окна, предупреждающие пользователей о том, что facebook.com собирается установить cookie, при нажатии на кнопку Like. С выходом iOS 13.4 сторонние cookie в Safari блокируют по умолчанию, предотвращая таким образом способ отслеживания, известный как login fingerprinting, не мешая при этом работать сайтам, использующим для входа механизм OAuth 2.0. Казалось бы, что может быть хуже и чем еще Apple может досадить Facebook?

Оказалось, что может. Но «может» скорее технически, чем политически. Речь идет о представленном, но не реализованном в финальной сборке iOS 14 и отложенном до лучших времен механизме, который не просто предупреждал бы пользователя, что то или иное приложение отслеживает его активность, а еще и требовал бы от разработчиков приложения предварительно спрашивать на это разрешение. Список приложений, которым пользователь позволил отслеживать свои данные, можно было бы просмотреть и изменить в настройках.

Вот так выглядит сама настройка.

А так должен выглядеть запрос на отслеживание.

Источник: 9to5mac.com

С технической точки зрения, вероятно, речь идет о запросе разрешения на доступ к уникальному рекламному идентификатору устройства (Identifier for Advertisers, или IDFA). Предполагалось, что в iOS 14 пользователь может или отключить IDFA совсем, или, если этого не произошло, контролировать, каким приложениям дозволено получать доступ к этому идентификатору. Однако даже помимо IDFA, iOS 14 должна была требовать, чтобы приложения запрашивали разрешение на любой вид отслеживания или профилирования пользователя. И если Facebook нет необходимости делать это в собственном приложении (там достаточно и других механизмов), то сторонние разработчики, использующие Facebook Audience Network SDK, подпадали под новые правила целиком и полностью. Мало того что их заставили бы спрашивать разрешение на слежку за пользователем — так многие пользователи с удивлением узнали бы о том, что за ними вообще следят. А уж после того, как разрешение на слежку попросил бы второй десяток приложений, пользователь мог и отключить рекламный идентификатор.

В Facebook предпочли бы, чтобы пользователи не задумывались о таких вещах. Джейсон Эйтин (Jason Atin) из inc.com полагает, что настоящая проблема Facebook не в немедленном сокращении доходов, которое может возникнуть, если люди откажутся от отслеживания. Настоящая проблема, считает Jason, в том, что Apple ясно дала понять, что намерена приоткрыть завесу над тем, в какой степени такие компании, как Facebook, собирают и монетизируют все, что мы делаем в интернете. «Сверхприбыльная бизнес-модель Facebook становится весьма шаткой, когда люди начинают понимать, какой массив информации собирает компания и как она монетизирует эту информацию. В итоге именно это и беспокоит Facebook в iOS 14 — новая версия системы дает понять, что именно происходит с персональными данными пользователя, и дает ему возможность отказаться».

Нововведение в iOS 14 повлияет на способность рекламодателей точно настраивать таргетинг и профилировать рекламные кампании в Audience Network и во всех прочих рекламных сетях. В результате нужно ожидать, что возможности эффективной монетизации Audience Network снизятся. В конечном итоге, несмотря на все наши усилия, обновления Apple могут сделать Audience Network настолько неэффективной на iOS 14, что смысла предлагать ее на iOS 14 не будет.

В конце своего заявления в Facebook мягко попеняли Apple, указав на необходимость проконсультироваться с крупными игроками прежде, чем посягать на их доходы.

К Facebook присоединились и другие рекламодатели, опасающиеся, что если пользователей спросить, то те могут и отказаться (дословно — a high risk of user refusal). Доводы представителей рекламной индустрии оказались убедительными: в Apple отложили нововведение, и теперь, по официальной информации, управление отслеживанием в приложениях станет обязательным требованием при обновлении ПО лишь в начале 2021 года.

Заключение

Как всегда, заметная часть добавленных в iOS механизмов защиты пользователя — реакция Apple на открывшиеся обстоятельства или собственная реализация имеющихся у конкурентов аналогов. Однако новое и интересное в iOS 14 в плане приватности все же есть. Жаль, что наиболее значимые новшества, ограничивающие возможность приложений следить за пользователем через рекламные SDK, в официальный релиз так и не вошли: прогресс в этом направлении, если он вообще будет, мы увидим не раньше следующего года.

Источник