Bluetooth сниффер для андроид

Для функционирования программы необходимы права root пользователя.

Краткое описание:

Cниффер пакетов для ROOT устройств.

Функции приложения:

— Двойная схема: Java GUI управляет специальным ARM движком (без ТСРdump, нет Libpcap)

— Оптимизировано под вертикальную и горизонтальную ориентации

— Отображение информации о пакетах в реальном времени

— Параллельный захват пакетов на нескольких сетевых интерфейсов (Wi-Fi, 3G и т.д.)

— Гибкая фильтрация пакетов: типы протоколов / параметры, полезный текст

— Смешанный режим (некоторые адаптеры поддерживают его в открытых сетях)

— Уведомления о захвате пакетов (звук, вибрация, системные уведомления)

— Активные операции: отправка исходников, сканирование, просмотр, прокси, другие фишки

— Встроенный анализатор статистики пакетов

— Встроенный просмоторщик данных

— Встроенный root терминал

— Встроенный заметки пользователей

— Поддерживается захвата данных в Wireshark формате (.cap)

Предупреждение!

Вы не должны использовать приложения для незаконной деятельности. Используйте его только для образовательных или технических целей

Русский интерфейс: Нет

Разработчик: evbadroid

Google Play: Demo Pro

Версия: 2.5.2 Pro root ® Wi.cap. Network sniffer

Patcher: ® Wi.cap. Network sniffer (Пост Alex0047 #56708116)

Версия: 2.1.3 root Сообщение №196, автор Giacomino

Версия: 2.1.2 root ® Wi.cap. Network sniffer (Пост Giacomino #76426246)

Версия: 2.1.1 root ® Wi.cap. Network sniffer (Пост Giacomino #76322429)

Версия: 2.0.8 Pro Сообщение №186, автор Giacomino

Версия: 2.0.7 Pro Сообщение №185, автор Giacomino

Версия: 2.0.6 Pro ® Wi.cap. Network sniffer (Пост Giacomino #73315189)

Версия: 2.0.3 Pro Сообщение №179, автор Giacomino

Версия: 2.0.0 Pro Сообщение №178, автор Giacomino

Версия: 1.9.6 Pro Сообщение №173, автор Giacomino

Версия: 1.9.2 Pro ® Wi.cap. Network sniffer (Пост Giacomino #60595510)

версия: 1.9.1 Pro ® Wi.cap. Network sniffer (Пост Giacomino #54558452)

версия: 1.9.0 Pro ® Wi.cap. Network sniffer (Пост Giacomino #54354607)

версия: 1.8.2 Pro ® Wi.cap. Network sniffer (Пост Alex0047 #51087968)

1.8.1 Pro ® Wi.cap. Network sniffer (Пост Alex0047 #49958117)

1.8.0 Pro ® Wi.cap. Network sniffer (Пост Alex0047 #48684079)

1.7.1 Pro Patched ® Wi.cap. Network sniffer (Пост Alex0047 #46882420)

1.6.1 Pro ® Wi.cap. Network sniffer (Пост Giacomino #41273768)

Crack : ® Wi.cap. Network sniffer (Пост #35922555)

Patched v1.6.9 : ® Wi.cap. Network sniffer (Пост Alex0047 #45688755)

Patched v1.6.4 : ® Wi.cap. Network sniffer (Пост Alex0047 #38001376)

Patched v1.5.2 : ® Wi.cap. Network sniffer (Пост Alex0047 #40949887)

1.4.4 Pro ® Wi.cap. Network sniffer (Пост Alex0047 #38181003)

1.4.2.1 Pro ® Wi.cap. Network sniffer (Пост Alex0047 #38181003)

1.4.1 Pro ® Wi.cap. Network sniffer (Пост Alex0047 #37892940)

1.4.0 Pro ® Wi.cap. Network sniffer (Пост #37701916)

1.3.7 Pro ® Wi.cap. Network sniffer (Пост #35016536)

1.3.7 Demo

1.3.6 Demo

1.3.6 Pro ® Wi.cap. Network sniffer (Пост #34751111) 1.3.5 Demo/Pro ® Wi.cap. Network sniffer (Пост #33839641)

1.3.4 Pro ® Wi.cap. Network sniffer (Пост #32798701)

1.3.0 Demo

1.3.0 Pro ® Wi.cap. Network sniffer (Пост #30098515) 1.2.9 Demo

1.2.8 Pro ® Wi.cap. Network sniffer

1.2.8 Demo

1.2.4 Demo

1.1.4 Demo

Demo com.evbadroid.wicapdemo-1.apk

1.1.1 Pro com.evbadroid.wicap-1.apk (спс sergey250480 )

Сообщение отредактировал iMiKED — 16.10.21, 08:40

Источник

Как работает Bluetooth сниффинг на Android

Пользователям, которые любят все время быть в курсе возможностей своего гаджета, увлекаются телекомом и хотят научиться осуществлять перехват пакетов синезуба на своем смартфоне/планшете, предлагаем ознакомиться с информацией о Bluetooth сниффинге на Android.

О сниффинге

Сниффинг – это процедура перехвата пакетов с информацией между двумя девайсами. В нашем случае будем говорить о связке устройств через Bluetooth. Эта процедура более распространена в локальных сетях: такой перехват можно выполнить в любой точке местонахождения данных; так мы сможем сделать и в Bluetooth-сети.

Обычно этот способ используется в компьютерных связках для кражи паролей и других важных данных; на Android такую процедуру сделать сложно, потому что в мобильных устройствах нет совместимых комплектующих для ее проведения.

Как работает прослушивание трафика

Прослушивание трафика через синезуб осуществляется только «в себя», то есть происходит перехват входящего и исходящего трафика того узла, откуда вы отдаете команды. В этой операции большую роль играет Host_Controller_Interface (HCI), который разрешает обращаться к передатчику. НСІ-узел подключается к узлу драйвера Bluetooth-устройства, которое принимает данные, и к L2CAP (исходящему потоку данных).

Всю информацию об этих пакетах можно посмотреть в специальном log-файле; он может записываться в памяти смартфона.

Настраиваем запись log-файла

Для активации учета данных о пакетах через синезуб нужно выполнить ряд действий.

- Перейти в настройки девайса.

- Выбрать пункт «Для разработчиков».

- Активировать пункт «Включить журнал трансляции операций HCI Bluetooth».

- После этих действий в памяти устройства (в корне флэшки) будет создан специальный log-документ с названием btsnoop_hci.log, куда и будет система записывать данные.

Другое применение

Более простое применение Bluetooth сниффера на Android-это использование специальных приложений, которые находят, расшифровывают и наглядно демонстрируют информацию о других устройствах.

К примеру, в Google Play есть приложение с названием Signal Sniffer — Fitbit finder. Его задача заключается в том, чтобы просканировать сеть, найти вблизи доступные устройства и отобразить информацию о них. Никаких паролей она не покажет, только такие мелкие данные, как адрес девайса и уровень сигнала.

Скачать программу можно перейдя по ссылке.

Если же вы всерьез хотите заняться перехватом данных через Bluetooth, советуем обратить внимание на FTS4BT_Wireless Bluetooth_Protocol_Analyzer»: это приложение стоит немалых денег, но взамен может на лету декодировать абсолютно весь трафик из эфира, отсортировывая аудио, данные протоколов и другое.

Как настроить Bluetooth на Android: Видео

Источник

BLE под микроскопом

BLE под микроскопом. Часть 1

Зачем придумали BLE

Как только люди научились передавать информацию без помощи проводов, встала задача передачи данных, используя устройство с батарейным питанием. Проблема в том, что ему должно помогать другое устройство, которое будет постоянно либо прослушивать эфир, либо передавать данные. Проблема возникает в том случае, если и приемник и передатчик имеют батарейное питание. В этом случае приходит на помощь BlueTooth Low Energy (BLE). Он впервые вошел в протокол BlueTooth 4.0. На данный момент уже вышла спецификация BlueTooth 5.0, однако мы будем рассматривать в основном формат BlueTooth 4.0, иногда указывая нововведения для формата 5.0. В качестве одного из устройств обычно выступает смартфон, а второго — батарейный гаджет. Андроид поддерживает BLE с версии 4.3.

Для передачи и приема данных необходима энергия, поэтому поднимают скорость передачи данных, что бы в единицу времени успеть передать больше информации. Для этого в BLE принята скорость передачи информации в 1 Mbit/c. Однако не только скорость передачи данных важна. Самым важным в BLE является то, что устройства связи умеют переходить в синхронный режим работы. Другими словами, устройства спят 99% времени, потом просыпаются на очень короткое время, обмениваются информацией и опять засыпают. Однако перед тем как войти в этот режим, необходимо пройти процедуру синхронизации. Для этого существует режим «advertising». Его мы рассмотрим позднее. А перед тем как погрузится в описание протокола BLE, хотелось бы затронуть тему инструментальных средств, для работы с протоколом BLE.

Инструменты

Для того чтобы разобраться во всем многообразии посылок и запросов нам необходимы инструментальные средства. С их помощью мы смогли бы увидеть содержимое посылок и проконтролировать механизм взаимодействия между устройствами. Для этих целей мы будем использовать nRF51822 Development Dongle (PCA10000), программу сниффера и, для отображения результатов, хорошо известную всем сисадминам программу «Wireshark».

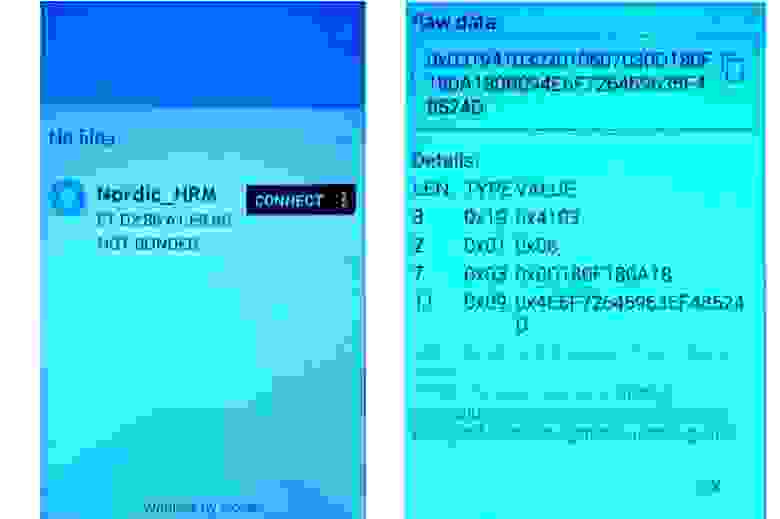

Программы бесплатные, но достать сам донгл может оказаться проблемой. Однако без инструментария, заниматься разработкой таких сложных устройств будет весьма проблематично. На первом этапе может помочь программа на андроиде «nRF Connect».

Она позволяет сканировать эфир, находить и разбирать посылки как присоединяемых, так и не присоединяемых устройств. У Nordic-a есть и ещё инструменты для разработки BLE устройств, но нам будет достаточно этих. На российском рынке присутствует представитель компании Nordic – фирма «Rutronik» (rutronik24.com, rutronik.com). Через её представителей можно приобрести необходимые микросхемы, отладочные платы и т.д. Кроме того, в интернете имеется форум, на котором представители фирмы отвечают на вопросы разработчиков.

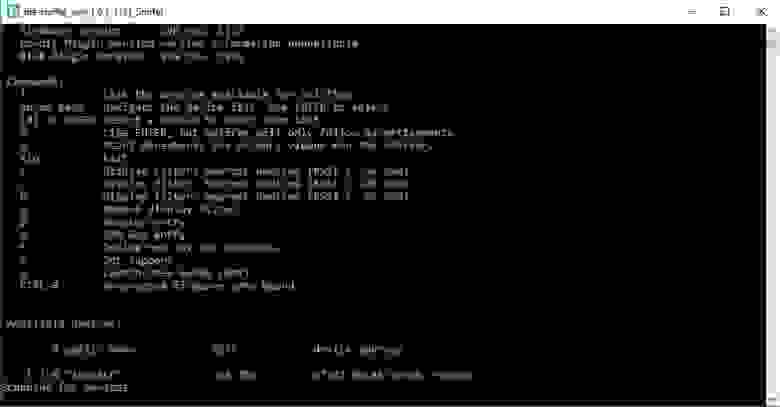

Сначала вкратце поговорим о том, как пользоваться нашими инструментами. Вставим в разъем USB наш донгл и запустим программу ble_sniffer_win. Мы увидим следующее окно.

Если донгл увидит BLE устройства, то внизу появится информация о них. В данном случае, в эфире присутствует одно устройство с именем «TestBLE». Так же отображается его уровень сигнала, MAC адрес и то, что этот адрес является случайным (random). Забегая вперед, хочется заметить, что здесь кроется один из подводных камней для разработчиков. Некоторые телефоны (LG G3S, Samsung S6) работают только с устройствами, MAC адреса которых зарегистрированы (public).

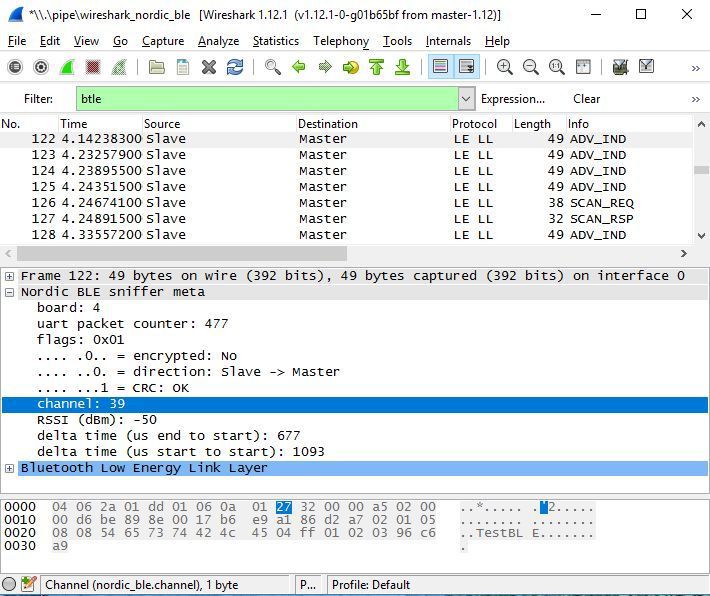

У сниффера есть два режима работы. Если мы нажмем кнопку «w» на клавиатуре, то запустится программа «Wireshark». Сниффер будет сканировать три рекламных канала и выдавать информацию обо всех устройствах объявления. Если мы сначала нажмем цифру на клавиатуре, такую же, как напротив интересующего нас устройства, то включится другой режим работы. В нем сниффер будет отслеживать трафик только одного выбранного устройства, причем как на каналах объявления, так и на рабочих каналах

Используя «Wireshark», легко получить всю информацию о посылке. Программа состоит из трех окон. Сверху отображаются все принятые посылки, во втором окне – детальная информация о выбранном пакете, а в третьем окне отображается сам фрейм. В свою очередь, во втором окне имеется три блока информации. В самом верхнем – временные значения выбранного фрейма, во втором (Nordic BLE sniffer meta) – общая информация о фрейме, такие как уровень сигнала, частотный канал и некоторые другие. Самым интересным для нас является третий блок информации (Bluetooth Low Energy Link Layer). В нем можно посмотреть разбор самого фрейма. В дальнейшем мы будем говорить именно об этом блоке информации. Сначала мы разберем формирование рекламных пакетов.

Advertising

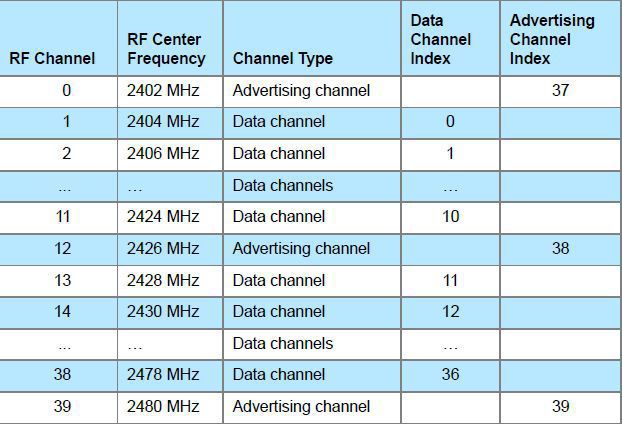

Посмотрим на рисунок ниже. На нем показаны распределения каналов по частотам для BLE. Рекламные каналы — это 37 (2402Мгц), 38 (2426Мгц) и 39 (2480Мгц) каналы. Такое распределение рекламных каналов выбрано не случайно. Во-первых, рекламные каналы попадают между каналами Wi-Fi (1, 6, 11 каналы), что позволяет даже при малом уровне мощности, быть услышанными другими устройствами. Во-вторых, когда мы разносим рекламные каналы далеко друг от друга, мы получаем гарантированную доставку сообщения. Это связано с интерференцией сигнала в помещениях. Известно, что в результате отражения радиосигналов от стен, может получиться ситуация, когда приемник и передатчик не слышат друг друга. Однако в нашем случае, когда передача рекламных пакетов идет последовательно на трех разных каналах, максимально удаленных друг от друга по частоте, этот эффект отсутствует.

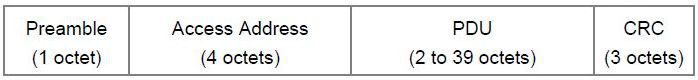

Рассмотрим теперь формат самого пакета advertising. В спецификации длина данных измеряется в октетах. Для нас это байты. Самым первым байтом идет преамбула. Она состоит из чередующихся нулей и единиц. Это нужно для синхронизации передатчика и приемника. Следом за преамбулой передаются четыре байта адреса доступа(Access Address). После него идет пакет данных (PDU). В спецификции 4.0 максимальная длина PDU составляет 39 байт, а в версии 5.0 длина пакета данных увеличена до 257 байт. В конце каждого рекламного пакета идут три байта контрольной суммы (CRC).

Здесь надо заметить, что Access Address служит для того, что бы устройства понимали, для кого предназначен BLE пакет. Это своеобразный код доступа. Если этот код доступа не знаком устройству, то пакет игнорируется. На всех рекламных каналах, в отличии от рабочих, он одинаков (0x8E89BED6), поэтому все устройства на каналах объявления видят друг друга.

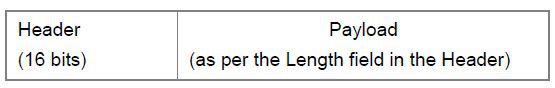

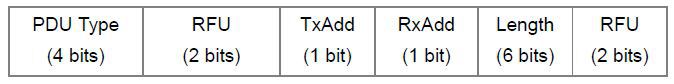

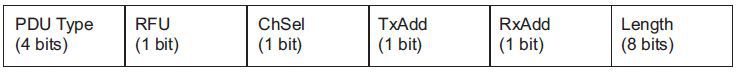

Рассмотрим теперь формат блока данных PDU. В самом начале пакета PDU идет заголовок длинной 16 бит. В нем содержится тип пакета, флаги TxAdd, RxAdd, а так же длина всего поля PDU в байтах. RFU – это зарезервированные поля. Для спецификации 4.0 это выглядит так:

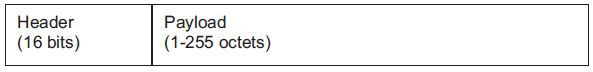

Для спецификации 5.0 увеличена длина поля Payload до 255 байт, а так же добавлены новые поля в заголовок:

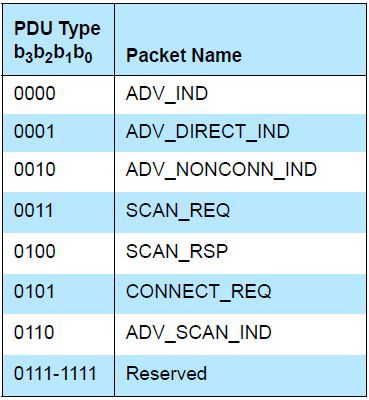

Поле TxAdd как раз и отвечает за то, как будет видеться MAC адрес устройства. Если это поле равно единице, то МАС устройства будет виден как random. Рассмотрим теперь какие бывают типы advertising пакетов. На рисунке приведен их список для спецификации 4.0. В формате 5.0 их число увеличено, но мы будем рассматривать то, что есть в обоих форматах.

ADV_IND – это ненаправленные пакеты, которые рассылают устройства, готовые к присоединению. Большинство гаджетов при рассылке рекламных пакетов используют именно их.

ADV_DIRECT_IND — направленные рекламные пакеты присоединяемых устройств. Присоединять и обмениваться данными с ними может только конкретное устройство с заранее известным МАС адресом.

ADV_NONCONN_IND – рекламные пакеты, которые рассылают не присоединяемые устройства. Это маяки (beacon). Обычно они служат для получения какой-либо справочной информации. Например, при входе в магазин могут информировать об акциях. Кроме того, измеряя уровень сигналов от маяков и зная карту их расположения, можно осуществить автоматическое позиционирование внутри помещений. Это актуально для автоматизированных складов.

SCAN_REQ, SCAN_RSP, CONNECT_REQ – пакеты, которыми обмениваются присоединяемое устройство и телефон в процессе установления синхронного соединения. Эти пакеты и сам процесс присоединения мы рассмотрим во второй части статьи.

ADV_SCAN_IND – эти пакеты рассылает не присоединяемое устройство, которое может предоставить дополнительную информацию в ответ на запрос при сканировании.

Во второй части статьи мы рассмотрим различные режимы работы BLE устройств, а так же механизм «присоединения» устройства к телефону и переход на рабочие частоты.

Источник