- Boot recovery image android

- Boot recovery image android

- Boot recovery image android

- Boot recovery image android

- Нюансы установки сторонних прошивок на Android-смартфоны. Первые шаги. Установка стороннего Recovery

- Содержание

- Преамбула

- Зачем мне перепрошивать устройство?

- Что же такое – перепрошивка устройства?

- Разблокировка загрузчика

- Установка стороннего Recovery

- Готово!

- Послесловие

Boot recovery image android

/ramdisk# gzip -dc ../boot.img-ramdisk.gz | cpio -i

986 блок

[email protected]:

#

В папке ramdisk 18 объектов, всего 514,6 КБ

Где все остальное ?? где файлы ядра ?

Какие еще файлы ядра??

boot.img-kernel — это zImage-образ ядра. Если ты имеешь ввиду исходники ядра, то с образа их никак не получишь.

boot.img-ramdisk.gz — cpio/gz архив рамдиска с init.rc и прочей хренью. Его содержимое распаковано в папку ramdisk.

А больше ничего в буте и нету. То же самое касается и recovery.img

system.img (и userdata.img) — образ файловой системы в формате yaffs2. Распаковывается утилитой unyaffs под линухом. Ну или могу под винду утилиту подкинуть.

Ну что же, мысль здравая, если знаете что к чему.

1 Скачайте/найдите в интернете исходники для своего устройства. Если устройство htc, то developer.htc.com, если другое, ищите в интернете.

2 Ввнесите нужные изменения в файл arch/arm/mach-msm/acpuclock.c,

3 Скачайте к примеру NDK с андроидовского сайта (нужно для кросс-компиляции). Как я понял, у вас убунту. Тогда дальше все просто.

4 ARCH=arm CROSS_COMPILE=/путь_куда_установили_ndk/prebuilt/linux-x86/toolchain/arm-eabi-4.4.0/bin/arm-eabi- make zImage

5 mkbootimg —kernel arch/arm/boot/zImage —ramdisk ваш_рамдиск.gz —cmdline то_что_писало_когда_вы_извлекали_рамдиск -o boot.img

6 adb push boot.img /cache/ && adb shell flash_image boot /cache/boot.img

Нельзя ли поподробней с компиляцией ?

Вот эту строку которую вы указали, ка я понял надо вписывать в Makefile ? И вообщем у последнего NDK совсем другой путь папок ! Может дадите ссылку на ваш NDK ?

И еще можно ли делать компиляцию через arm-2007q3 как написано тут http://www.anddev.org/learning_porting_and. step-t3252.html .

Или через windows компиляцию сделать можно ?

Сообщение отредактировал bobjob — 17.02.11, 17:33

unyaffs под винду.

При распаковке:

— теряются owners, permissions и даты создания/изменения/доступа

— симлинки заменяются на файлы в фигурных скобках <>, внутри — путь куда указывает симлинк

Просто для извлечения данных этого вполне достаточно.

Написано на коленке в делфях.

Использование: unyaffs.exe файл.img

Cygwin не нужен.

Скачать:

Источник

Boot recovery image android

Здрствуйте.что то неработает эти скрипты.всегда пищет что нет файла или же нет рута.хотя есть рут.вчем может быть дело?

Сообщение отредактировал ganjybas — 09.08.15, 11:07

Пример расспаковки. Для чайников.

Пример. Внутренняя карта.

Сообщение отредактировал vitalysters — 31.08.15, 21:32

./unpackimg.sh /sdcard/boot.img

т.е. перед /sdcard пробел

Добавлено 05.09.2015, 21:41:

su

mount -o rw,remount /system

ln -s /data/local/AIK-mobile/bin/aik /system/xbin/aik

chmod 755 /system/xbin/aik

mount -o ro,remount /system

Источник

Boot recovery image android

winXP — НЕ ПОДДЕРЖИВАЕТСЯ. — у меня даже дистрибутивов таких уже нет, все железо которое у вас есть — без труда будет работать и на win7, не будьте впертыми ретроградами.

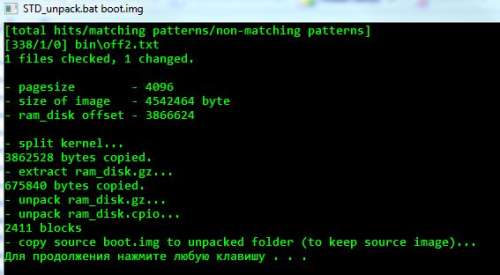

Краткое описание:

Разбирает, собирает boot и recovery БЕЗ установки сторонних програм типа CygWin или VM с линуксом.

Описание:

Утилита для распаковки/упаковки boot.img или recovery.img под WINDOWS!

Отныне не требуется установка дополнительных сторонних программ типа Cygwin или VM с убунтой для осуществления этого по-сути несложного процесса. Подключение телефона и проведение каких-либо манипуляций с ним также не требуется (в отличии от предыдущего способа).

Все исполняемые файлы (половина *.exe от Cyqwin) лежат в папочке bin + 2 батника.

Немного теории и вообще о процессе создания.

Как известно boot (recovery то же самое) состоит из нескольких частей:

— header

— kernel header

— kernel

— ramdisk_header

— ramdisk

Собственно разбирается только ramdisk — в нем структура папок и исполняемые файлы. Остальное не разбирается. Вообще т.е. никак.

Ramdisk — это gzip архив внутри которого cpio архив внутри которого папки и файлы.

Т.е. процесс разборки выглядит так:

— ищем offset для всех блоков

— режем файл на куски

— ramdisk распаковываем 2мя разными архиваторами.

Обратный процесс аналогичен, но еще нужно в ramdisk_header вставить новый размер нового ramdisk.

Проблем было очень много.

1. Отсутствие в windows инструментария (команд у command.com) — никаких команд по поиску offset, работы с HEX, разделением/склеиванием файлов, поиска внутри файлов и т.п. и т.д. там нет. В общем это давно всем известно. В линуксе они есть — а в винде — нету.

Поэтому были привлечены сторонние утилиты, а также частично утилиты из cygwin — например find, dd, cpio, gzip и также одна универсальная утилита для windows — Swiss File Knife — A Command Line Tools Collection. http://stahlforce.com/dev/swiss-file-knife.html

Само собой все это работает как ему хочется и увязать с батником дело не простое, но.

2. Основная засада из-за которой не получалось раньше пересобрать boot под windows — при работе с cpio и gz архивами терялись симлинки (symliink) а также (!) права. Если симлинки удалось починить почти сразу (cpio от cygwin в отличии от сторонних архиваторов с поддержкой cpio) прекрасно их сохраняет и восстанавливает, то вот с правами была полная засада. причем очень интересный момент — выяснил почти случайно.

Права на сами файлы и папки из директории rmdisk оставались такими как и было нужно, а вот на папку rmdisk права НЕ сохранялись при упаковке. В моем случае для создания архива использовалась функция «find .» — которая выводит список файлов внутри директории — и надо же так получится, что корневая папка тоже участвует в процессе — хотя ведь ее нет в архиве.

и отображается в cpio архиве как точка бл. с правами. вот когда я это увидел — попробовал прямо в cygwin сделать chmod на папку — и чудо чудное — бут загрузился и тело включилось! Затем недолго думая я выдернул chmod из пингвина и вставил в скрипт.

Каким образом это работает в windows — я хз если честно. Думаю что уровне NTFS.

Ну в общем вот как-то так.

Требования:

— к структуре boot.img http://android-dls.com/wiki/index.php?titl. ack_Boot_Images

— к Windows — не ниже XP и тип файловой системы — NTFS

— установленная Java JRE или JDK (а может и не нужно оно. )

Телефоны, на которых получилось препаковать boot.img:

Standart:

Samsung Galaxy S i9001, S III, Note II

HTC Evo, Desire V

MTK:

— пока не попадалось таких чтобы не разобралось

КРЯКОЗЯБРЫ — правой мышкой клик на заголовке окна, выбрать шрифт — TT (любой)

В путях к рабочим папкам НЕ ДОЛЖНО БЫТЬ РУССКИХ И КИТАЙСКИХ БУКВ. ПРОБЕЛОВ И прочего.

Скачать:

версия: 4.0

Сообщение отредактировал Slav_nsk — 06.06.16, 19:12

Источник

Boot recovery image android

/ramdisk# gzip -dc ../boot.img-ramdisk.gz | cpio -i

986 блок

[email protected]:

#

В папке ramdisk 18 объектов, всего 514,6 КБ

Где все остальное ?? где файлы ядра ?

Какие еще файлы ядра??

boot.img-kernel — это zImage-образ ядра. Если ты имеешь ввиду исходники ядра, то с образа их никак не получишь.

boot.img-ramdisk.gz — cpio/gz архив рамдиска с init.rc и прочей хренью. Его содержимое распаковано в папку ramdisk.

А больше ничего в буте и нету. То же самое касается и recovery.img

system.img (и userdata.img) — образ файловой системы в формате yaffs2. Распаковывается утилитой unyaffs под линухом. Ну или могу под винду утилиту подкинуть.

Ну что же, мысль здравая, если знаете что к чему.

1 Скачайте/найдите в интернете исходники для своего устройства. Если устройство htc, то developer.htc.com, если другое, ищите в интернете.

2 Ввнесите нужные изменения в файл arch/arm/mach-msm/acpuclock.c,

3 Скачайте к примеру NDK с андроидовского сайта (нужно для кросс-компиляции). Как я понял, у вас убунту. Тогда дальше все просто.

4 ARCH=arm CROSS_COMPILE=/путь_куда_установили_ndk/prebuilt/linux-x86/toolchain/arm-eabi-4.4.0/bin/arm-eabi- make zImage

5 mkbootimg —kernel arch/arm/boot/zImage —ramdisk ваш_рамдиск.gz —cmdline то_что_писало_когда_вы_извлекали_рамдиск -o boot.img

6 adb push boot.img /cache/ && adb shell flash_image boot /cache/boot.img

Нельзя ли поподробней с компиляцией ?

Вот эту строку которую вы указали, ка я понял надо вписывать в Makefile ? И вообщем у последнего NDK совсем другой путь папок ! Может дадите ссылку на ваш NDK ?

И еще можно ли делать компиляцию через arm-2007q3 как написано тут http://www.anddev.org/learning_porting_and. step-t3252.html .

Или через windows компиляцию сделать можно ?

Сообщение отредактировал bobjob — 17.02.11, 17:33

unyaffs под винду.

При распаковке:

— теряются owners, permissions и даты создания/изменения/доступа

— симлинки заменяются на файлы в фигурных скобках <>, внутри — путь куда указывает симлинк

Просто для извлечения данных этого вполне достаточно.

Написано на коленке в делфях.

Использование: unyaffs.exe файл.img

Cygwin не нужен.

Скачать:

Источник

Нюансы установки сторонних прошивок на Android-смартфоны. Первые шаги. Установка стороннего Recovery

Содержание

Преамбула

Кто-то отметит, что вся нужная и ненужная информация по процессу перепрошивки находится на всем известном форуме. Я, свою очередь, отвечу, что во-первых — далеко не все проблемы и их решения там описаны, а во-вторых — не каждый сходу сможет найти среди такого обилия информации нужную. Я же исхожу из собственного опыта.

Важно:

Я не несу ответственности за ваши действия после прочтения данной статьи, обязательно делайте резервные копии данных на внешнее хранилище (SD-карты или компьютер). Но не пугайтесь — если вам удалось разблокировать загрузчик и установить recovery у вас всегда будет возможность восстановить устройство даже из «System Destroyed», а в большинстве случаев и реализовать «вертай взад» — установить официальную систему с блокировкой загрузчика (как, например, у Xiaomi).

Зачем мне перепрошивать устройство?

Для чего люди вообще перепрошивают свои устройства со стабильными ОС от производителя на какие-то сборки «От Васяна»? Причины у всех разные. Кому-то не нравится напичканная китайским хламом MIUI. Чьи-то устройства производитель уже давно не обновляет, а новую систему хочется. Кому-то по душе «чистая» система, кто-то больше не может жить под вечным прицелом Google Services и так далее и тому подобное. Справедливости ради хочу отметить, что множество неофициальных прошивок имеют поддержку от их разработчиков и на них регулярно прилетают OTA обновления. При этом они не уступают в безопасности официальным, а наиболее популярные поддерживают актуальные схемы шифрования ваших данных (FBE).

Что же такое – перепрошивка устройства?

Если коротко и ясно – замена или переустановка установленной операционной системы на другую операционную систему. Прямо как “винду переставить”. Данное определение не относится конкретно к телефонам — перепрошивают всё, что угодно, даже автомобили. Применительно к устройствам на Android это также не означает, что сторонняя прошивка должна быть именно системой Android — я имел опыт установки Ubuntu на телефон. Целесообразность этого поступка — вопрос другой.

Из каких же шагов состоит установка новой ОС, вместо существующей? Для большинства пользователей они будут примерно следующими:

Поиск и установка стороннего Recovery

Поиск файлов новой прошивки

Установка новой прошивки с помощью стороннего recovery

(опционально) Установка root-прав

(опционально) Установка GApps

В этой, как самой первой статье, я разберу только первые два пункта, в силу объема остальных.

Разблокировка загрузчика

Что за загрузчик и зачем его разблокировать? Загрузчик или Bootloader простыми словами – относительно небольшой кусочек программного кода, который занимается запуском установленной системы. Сам по себе он — незаменимая часть устройства, но в его функции также входит реализация технологии Verified Boot. Эта технология призвана ограничить установку ОС до авторизованных производителем (путем проверки подписи файла). С одной стороны, это защитит ваши данные от злоумышленника (он не сможет установить другую прошивку без форматирования вашего устройства), с другой – многие популярные прошивки обеспечивают надежное шифрование раздела Data. Наша цель — отключить механизм Verified Boot для того, чтобы мы могли установить стороннюю систему.

Скажу сразу – универсальной инструкции для всех телефонов нет и быть не может. Более того – некоторые устройства вообще не имеют способа разблокировки загрузчика, а некоторые не блокируются производителем изначально. Проверить факт блокировки загрузчика можно с помощью adb в режиме fastboot — fastboot oem device-info (что это и как пользоваться этим инструментом разберу в пункте про установку). Если true – заблокирован, иначе – нет. Все дальнейшие действия будут рассмотрены на примере устройства Xiaomi Redmi 8T на базе процессора Qualcomm.

Итак, если по результатам проверки вы обнаружили, что загрузчик заблокирован, то помочь вам с поиском способа разблокировки поможет только Технотроица – Отец (Сайт производителя), Сын (4pda) и Святой дух (Google). В случае с Xiaomi всё достаточно просто – на сайте производителя есть фирменная утилита для разблокировки загрузчика, ее использование интуитивно понятно. После успешного окончания процесса разблокировки необходимо отформатировать раздел Data, поскольку он зашифрован текущей системой и новая его попросту не расшифрует (в Xiaomi за это отвечают переключатели в окне разблокировки загрузчика) и можно приступать к процессу установки стороннего Recovery.

Установка стороннего Recovery

Что такое Recovery и почему мы начинаем процесс прошивки именно с него? Раздел Recovery – аналог BIOS на компьютере, также именуется как «Режим восстановления». Этакая «подсистема», которая призвана помочь в восстановлении работоспособности устройства. Заменить установленный производителем recovery сторонним необходимо потому, что «родной» не даст установить вам ничего, кроме официальной прошивки.

Немного о том, какие бывают Recovery

Я использую и настоятельно советую использовать другим именно TWRP-recovery, поскольку он сильно превосходит в функциональности и удобстве CWM.

Немного об ADB – это отладочный инструмент, который позволяет разработчикам отлаживать свои приложения, а таким энтузиастам как мы – прошивать телефоны и делать много других полезностей. Обо всех функциях вы можете узнать так же при помощи Технотроицы.

После скачивания recovery вы должны получить файл образа раздела android с расширением .img . Чтобы установить его на свое устройство, нам понадобится:

Компьютер или иное подходящее для запуска ADB устройство

USB-драйвера для вашего аппарата, установленные на компьютер

Чтобы прошить новый раздел recovery, необходимо перевести телефон в особый режим загрузчика – fastboot. На большинстве устройств это делается с помощью зажатия кнопок Power и Vol- при включении телефона. Успешным входом в этот режим будет считаться черный экран смартфона с белой строкой «fastboot mode». После этого необходимо подключить устройство к компьютеру при помощи USB-кабеля.

Для прошивки раздела recovery нам понадобится единственная ADB-команда. Для исполнения этих самых команд, воспользуемся консолью Windows. (я полагаю, вы справились с установкой ADB). Общий формат команды прошивки файла в раздел устройства выглядит следующим образом:

fastboot flash partition PathToFile

fastboot — путь к файлу fastboot.exe, поставляется вместе с ADB;

partition — доступный для прошивки раздел Android. Мы шьем recovery;

PathToFile — путь к .img-образу recovery, который вы скачали;

В моем случае, команда выглядела примерно так:

C:\adb\fastboot flash recovery C:\recovery.img

Некоторые recovery поставляются с автоматическими установщиками и ADB — вам нужно лишь запустить bat-файл.

После того, как в консоли появилось сообщение об успешном окончании процесса прошивки recovery (2-3 секунды), можно пробовать запустить только что установленный режим Recovery – при включении телефона зажать Power и Vol+ до момента появления на экране лого производителя, после чего можно отпустить кнопку Power до появления логотипа выбранного вами recovery.

Готово!

Поздравляю, вы только что получили, почти что, полный доступ над программной частью вашего устройства! Один шаг для энтузиаста — большой шаг для сообщества. Но это — только первый шаг, за ним идут еще несколько, не менее важных шагов к получению максимального контроля над вашим устройством.

Послесловие

Я намеренно не подкрепляю каждый шаг обилием скриншотов, поскольку каждый случай уникален, каждое recovery имеет свой интерфейс, но основные принципы остаются одинаковыми. Также, вы не увидите тут обилия ссылок – все приведенные проекты легко ищутся в поисковиках. Напоследок, хотелось бы привести текущую конфигурацию моего телефона:

Модель: Xiaomi Redmi Note 8T

Операционная система: Android 11 ArrowOS

Recovery: Pitch Black Recovery Project (twrp-based)

GoogleServices: NikGApps based

Готов выслушать конструктивную критику, спасибо за прочтение!

Источник