BankBot, новая версия мобильного трояна

Свеженькое «произведение» вирусописателей — хороший повод ознакомиться с новыми технологиями и вспомнить об элементарных мерах безопасности. Несмотря на активные действия Google по предупреждению заражений, рецепт «Помоги себе сам» по-прежнему остаётся самым эффективным, но и внимательность спасает не каждый раз.

Подробный «разбор полётов» можно почитать в блоге Avast (английский язык), на этот раз антивирусная лаборатория скооперировалась с ESET и SfyLabs для анализа трояна. В очередной раз зараженные приложения были доступны в Google Play Market и были загружены тысячами пользователей из многих стран, в том числе из России. Как видим, классическая мантра «Не загружайте приложения из посторонних источников? и всё будет хорошо!» работает не всегда. В Google постоянно совершенствуют контроль приложений перед их размещением в Google Play, однако мошенники всегда будут на несколько шагов впереди. Сперва «враги» находят лазейку и/или придумывают новый механизм, а уже потом в Google закрывают уязвимость. И так до следующего инцидента.

Среди перечислявшихся «затронутых» банков из работающих в России я видел только Citibank, но это не повод расслабляться. Во-первых, в обзоре Avast присутствует многообещающее «. и многие другие банки». Во-вторых, в трояно-списке потенциально уязвимых банковских приложений 160(!) наименований. В-третьих, это наверняка не последний банковский троян под Android, с которым мы можем столкнуться.

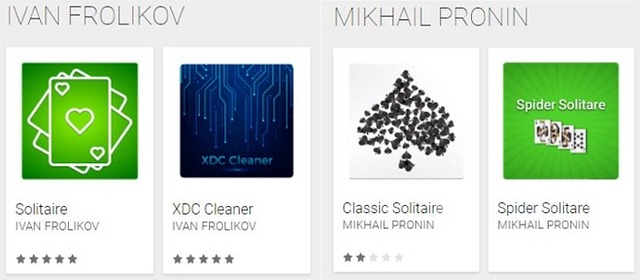

Предыдущая версия трояна BankBot появилась в Google Play в обличьях «суперпрогрессивных» приложений категории «фонарик», «мягкий свет» и ещё что-то похожее. На следующем этапе появились несложные карточные игры и программы для очистки памяти смартфона от мусора. Не знаю, чем именно «фонарик» так привлекал и продолжает привлекать авторов троянов, но уже много лет это любимая оболочка для всякой дряни. Купите ужо себе коробок спичек или зажигалку, светодиод большинства смартфонов генерирует не намного больше света. Особенно если этот «фонарик» почему-то просит доступ к адресбуку, чтению/отправке СМС и т. п. Впрочем, сейчас это уже менее актуально, последние модели троянов при установке приложений ничего не просят и ничем особо не настораживают, всё это будет потом и в другом формате. И все официально заявленные в приложении функции работают, фонарик светит, как было обещано, карты тасуются.

Как это работает

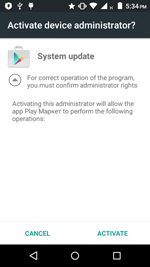

Возможно, по совету друга (взломанный аккаунт соцсети?) загружаете с Google Play совершенно невинное с виду приложение, которое ничего такого-эдакого от вас не требует. Как уже написал, приложение малополезное, однако работает как заявлено и подозрений не вызывает. Далее троян сканирует установленный на смартфоне софт и сверяется со своим списком из 160 банковских приложений. Найдя одно или больше совпадений, инициирует работающий в фоновом режиме сервис и запускает процесс загрузки соответствующего приложения с сервера управления.

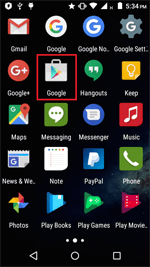

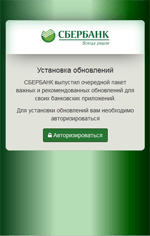

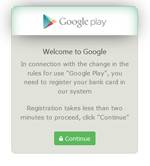

Запрашивает административные права, маскируясь под системное обновление или обновление Play Market, после получения разрешения выжидает два часа. В Avast пишут, что пауза необходима для обхода проверки Google. После загрузки приложения с управляющего сервера пытается его установить через стандартную процедуру установки приложений из посторонних источников. Оказывается, предыдущая версия этого банковского трояна умела получать разрешение в фоновом режиме без ведома пользователя через сервис Accessibility Service. В Google такую возможность для приложений заблокировали только осенью 2017 года. Это к вопросу о совете не загружать приложения из посторонних источников. Как выясняется, нас и не спрашивали. Теперь (пока?) троян спрашивает, но мы не знаем, найдётся ли очередная лазейка.

После установки приложения троян проверяет, установлено ли приложение на реальном устройстве или на эмуляторе системы, который используют антивирусные лаборатории. Запускается только на реальных устройствах.

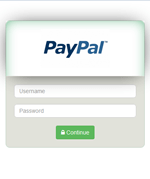

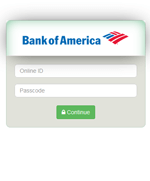

При запуске банковского приложения троян подменяет стартовые страницы своими и считывает вводимые пользователем данные. Пишут, что подмена происходит за доли секунды и пользователь не успевает ничего заметить. Двухфакторная аутентификация тоже не спасает, троян умеет перехватывать, читать и отправлять SMS-сообщения.

Как уберечься

Традиционно Avast в своём блоге перечисляет меры предосторожности, которые следует соблюдать. Печально, что многие из перечисленных мер в этом случае не сработают. Чуть ли не единственный настораживающий индикатор — необычный для простого приложения набор прав и разрешений. И то, эти разрешения запрашивает не скачанный «фонарик», а как бы само «прилетевшее» обновление системы или Google Play Market. Ну, ещё требование разрешить установку приложений из посторонних источников. Однако если ещё совсем недавно это ограничение успешно обходили, то где гарантия того, что не найдут другую лазейку?

Не так уж давно к большинству заражений была применима формулировка «сам дурак», сейчас я уже не знаю. Почитал про этот BankBot и не вижу каких-то вопиющих небрежностей со стороны пользователя, особенно при заражениях предыдущей версией. Контроль приложений на стороне Play Market тоже не всегда спасает. Антивирус? Наверное, не помешает, последнюю «модель» BankBot антивирусы распознают. Однако мне недавно рассказали про трояна, который слал SMS на платные номера. Интересная особенность: на смартфоне с этим трояном не удалось запустить ни один антивирус, вряд ли совпадение.

Рекомендуют обращать внимание на внешний вид приложения и, углядев что-то необычное, не пользоваться. Надеяться на халтурное исполнение подмены или на то, что банк успел поменять дизайн своего софта? Банальный, но действенный совет — не лениться читать отзывы до загрузки. Даже если речь идёт о примитивной игре.

Дело идёт к тому, что желающим пользоваться банковским приложением придётся заводить отдельный смартфон, на который устанавливать только самые распространённые приложения, не пользоваться браузером, соцсетями и вообще не открывать ссылки. А также нигде не «светить» телефонный номер вставленной в этот смартфон симкарты. Очень уж хитроумные пошли вирусы. И повторюсь: мошенники всегда были и будут на шаг впереди тех, кто пытается нас уберечь. Кстати, в Avast пишут, что предыдущая версия этого трояна довольно продолжительное время не была распознана и оставалась доступна в Google Play Market. Несмотря на то, что вирусный функционал был встроен, а не загружался, как сейчас, отдельно после установки. Также заметьте, что в софт встроены механизмы, препятствующие его быстрому обнаружению. Если на вашем смартфоне нет одного из уязвимых банковских приложений, то троян даже не загрузит свои компоненты с сервера, он работает строго с целевой аудиторией.

На сегодняшний день защитой можно считать включение запрета установки приложений из сторонних источников. Наверное, можно считать, хотя эту защиту уже ломали. Данную конкретную уязвимость в Google закрыли, но была ли она единственной? В общем, здоровья вам и вашим смартфонам, хотя заботиться о профилактике становится сложнее с каждым годом.

Источник

Android.BankBot.7979

Добавлен в вирусную базу Dr.Web: 2021-02-26

Описание добавлено: 2021-02-27

Техническая информация

- UDP(DNS) 8####.8.4.4:53

- TCP(TLS/1.0) instant####.google####.com:443

- TCP(TLS/1.0) 1####.217.168.234:443

- TCP(TLS/1.0) jsonpla####.typi####.com:443

- TCP(TLS/1.0) 1####.217.20.74:443

- TCP(TLS/1.0) 2####.58.208.106:443

- TCP(TLS/1.2) 1####.217.168.234:443

- TCP(TLS/1.2) 1####.250.179.174:443

- TCP(TLS/1.2) 2####.58.208.99:443

- TCP(TLS/1.2) 2####.58.208.106:443

- instant####.google####.com

- jsonpla####.typi####.com

- m####.go####.com

- /data/data/####/ring0.xml

- /data/data/####/ring0.xml.bak

- /data/data/####/ring0.xml.bak (deleted)

- /data/data/####/xZ.dex

- /data/data/####/xZ.dex.flock (deleted)

- /data/data/####/xZ.json

- /data/misc/####/primary.prof

- /system/bin/dex2oat —runtime-arg -classpath —runtime-arg & —instruction-set=x86_64 —instruction-set-features=smp,ssse3,sse4.1,sse4.2,-avx,-avx2,-lock_add,popcnt —runtime-arg -Xrelocate —boot-image=/system/framework/boot.art —runtime-arg -Xms64m —runtime-arg -Xmx512m —instruction-set-variant=x86_64 —instruction-set-features=default —dex-file=/data/user/0/

/app_DynamicOptDex/xZ.json —oat-fd=33 —oat-location=/data/user/0/

Рекомендации по лечению

- Если мобильное устройство функционирует в штатном режиме, загрузите и установите на него бесплатный антивирусный продукт Dr.Web для Android Light. Выполните полную проверку системы и используйте рекомендации по нейтрализации обнаруженных угроз.

- Если мобильное устройство заблокировано троянцем-вымогателем семейства Android.Locker (на экране отображается обвинение в нарушении закона, требование выплаты определенной денежной суммы или иное сообщение, мешающее нормальной работе с устройством), выполните следующие действия:

- загрузите свой смартфон или планшет в безопасном режиме (в зависимости от версии операционной системы и особенностей конкретного мобильного устройства эта процедура может быть выполнена различными способами; обратитесь за уточнением к инструкции, поставляемой вместе с приобретенным аппаратом, или напрямую к его производителю);

- после активации безопасного режима установите на зараженное устройство бесплатный антивирусный продукт Dr.Web для Android Light и произведите полную проверку системы, выполнив рекомендации по нейтрализации обнаруженных угроз;

- выключите устройство и включите его в обычном режиме.

Демо бесплатно на 14 дней

Выдаётся при установке

© «Доктор Веб»

2003 — 2021

«Доктор Веб» — российский производитель антивирусных средств защиты информации под маркой Dr.Web. Продукты Dr.Web разрабатываются с 1992 года.

125124, Россия, Москва, 3-я улица Ямского поля, д.2, корп.12А

Поздравляем! Обменяйте их на скидку до 50% на покупку Dr.Web.

Скачайте

Dr.Web для Android

- Бесплатно на 3 месяца

- Все компоненты защиты

- Продление демо через

AppGallery/Google Pay

Если Вы продолжите использование данного сайта, это означает, что Вы даете согласие на использование нами Cookie-файлов и иных технологий по сбору статистических сведений о посетителях. Подробнее

Источник

Android.BankBot.149.origin

Добавлен в вирусную базу Dr.Web: 2017-01-20

Описание добавлено: 2017-01-19

- 27806e7f4a4a5e3236d52e432e982915ce636da4

Банковский троянец, заражающий мобильные устройства под управлением ОС Android. Распространяется под видом безобидных приложений – например, программы с именем «Google», которая имеет значок Play Маркет.

После запуска Android.BankBot.149.origin запрашивает доступ к функциям администратора мобильного устройства и удаляет свой значок с главного экрана.

Троянец может получать от управляющего сервера следующие команды:

- Send SMS – отправить СМС-сообщение;

- Go_P00t_request – запросить права администратора;

- |UssDg0= – выполнить USSD-запрос;

- nymBePsG0 – запросить список номеров контактов телефонной книги;

- |telbookgotext= – отправить СМС с полученным в команде текстом всем контактам из телефонной книги;

- Go_startPermis_request – запросить дополнительные разрешения SEND_SMS, CALL_PHONE, READ_CONTACTS, ACCESS_FINE_LOCATION на устройствах под управлением ОС Android 6.0 и выше;

- Go_GPSlocat_request – получить GPS-координаты;

- state1letsgotxt – получить конфигурационный файл со списком атакуемых банковских приложений;

- |startinj= – отобразить фишинговое окно WebView с содержимым, загруженным по указанной в команде ссылке.

Android.BankBot.149.origin проверяет наличие на мобильном устройстве следующих банковских приложений, а также ПО для работы с денежными переводами и платежными системами:

- Сбербанк Онлайн – ru.sberbankmobile;

- Сбербанк Бизнес Онлайн – ru.sberbank_sbbol;

- Альфа-Банк (Alfa-Bank) – ru.alfabank.mobile.android;

- Альфа-Бизнес – ru.alfabank.oavdo.amc;

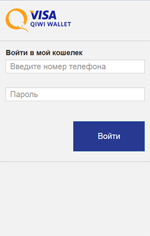

- Visa QIWI Кошелек – ru.mw;

- Мобильный банк R-Connect – ru.raiffeisennews;

- Тинькофф – com.idamob.tinkoff.android;

- PayPal – com.paypal.android.p2pmobile;

- WebMoney Keeper – com.webmoney.my;

- РОСБАНК Онлайн – ru.rosbank.android;

- ВТБ24-Онлайн – ru.vtb24.mobilebanking.android;

- МТС Банк – ru.simpls.mbrd.ui;

- Яндекс.Деньги: платежи онлайн – ru.yandex.money;

- Сбербанк ОнЛ@йн ПАО СБЕРБАНК – ua.com.cs.ifobs.mobile.android.sbrf;

- Приват24 – ua.privatbank.ap24;

- Моб. банк Русский Стандарт – ru.simpls.brs2.mobbank;

- UBANK – финансовый супермаркет – com.ubanksu;

- Idea Bank – com.alseda.ideabank;

- IKO – pl.pkobp.iko;

- Банк СМС — Bank SMS – com.bank.sms;

- OTP Smart – ua.com.cs.ifobs.mobile.android.otp;

- VTB Online (Ukraine) – ua.vtb.client.android;

- Ощад 24/7 – ua.oschadbank.online;

- Platinum Bank – com.trinetix.platinum;

- UniCredit Mobile – hr.asseco.android.jimba.mUCI.ua;

- Райффайзен Онлайн – ua.pentegy.avalbank.production;

- Укргазбанк – com.ukrgazbank.UGBCardM;

- StarMobile – com.coformatique.starmobile.android;

- Chase Mobile – com.chase.sig.android;

- Bank of America Mobile Banking – com.infonow.bofa;

- Wells Fargo Mobile – com.wf.wellsfargomobile;

- TD International – com.wsod.android.tddii;

- TD Spread Trading – com.directinvest.trader;

- Akbank Direkt – com.akbank.android.apps.akbank_direkt;

- Yapı Kredi Mobil Bankacılık – com.ykb.android;

- ÇEKSOR – com.softtech.iscek;

- JSC İŞBANK – com.yurtdisi.iscep;

- İşCep – com.pozitron.iscep;

- İşTablet – com.softtech.isbankasi.

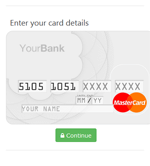

Информация о найденных совпадениях передается на управляющий сервер. В ответ троянец получает список программ, запуск которых он начинает отслеживать. После того как одна из них начинает работу, Android.BankBot.149.origin показывает поверх ее окна WebView c фишинговой формой ввода логина и пароля для доступа к учетной записи пользователя. Введенная информация затем отправляется на сервер. Примеры таких мошеннических форм:

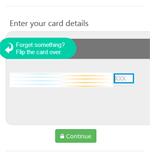

Также Android.BankBot.149.origin пытается украсть информацию о банковских картах. Для этого он отслеживает запуск следующих программ:

- WhatsApp – com.whatsapp;

- Play Маркет – com.android.vending;

- Messenger – com.facebook.orca;

- Facebook – com.facebook.katana;

- WeChat – com.tencent.mm;

- Youtube – com.google.android.youtube;

- Uber – com.ubercab;

- Viber – com.viber.voip;

- Snapchat – com.snapchat.android;

- Instagram – com.instagram.android;

- imo – com.imo.android.imoim;

- Twitter – com.twitter.android.

После запуска одного их этих приложений троянец показывает поверх него поддельное окно настроек платежного сервиса каталога Google Play:

При поступлении СМС троянец выключает все звуковые и вибросигналы, отправляет содержимое сообщений злоумышленникам и пытается удалить перехваченные СМС из списка входящих, чтобы скрыть их от пользователя.

Источник