- Мобильные банкеры распространялись на Google Play под видом погодных приложений

- Android.Banker.3702

- Техническая информация

- Новый троян для Android без остановки запрашивает привилегии администратора

- Linux для хакера

- Android.Banker.28.origin

- Кража банковских сертификатов безопасности

- Кража контактов и СМС-сообщений

- Кража аутентификационных банковских сведений

- Команды управления

Мобильные банкеры распространялись на Google Play под видом погодных приложений

Специалисты нашей вирусной лаборатории нашли на сервисе Google Play две модификации банковского трояна Trojan.Android/Spy.Banker. Троян распространялся под видом легитимных приложений с прогнозом погоды.

Первая версия – троян, имитирующий приложение Good Weather, – появился в магазине 4 февраля и был удален через два дня после запроса ESET. Программа была нацелена на 22 банковских приложения, используемых в Турции. За два дня поддельное приложение скачали до 5000 пользователей.

Вторая версия появилась 14 февраля и распространялась до 20-го включительно, маскируясь под приложение World Weather. Функционал трояна не изменился в сравнении с первой модификацией, но теперь программа была перенацелена на 69 приложений британских, австрийских, немецких и турецких банков. После запроса ESET вредоносные приложения были удалены, а 23 февраля хостинговая компания отключила командный С&С сервер.

В ходе установки троян получает разрешение на перехват текстовых сообщений. После этого он запрашивает права администратора и получает доступ к изменению пароля блокировки экрана и функции блокировки экрана. Получив эти функции, троян готов к вредоносной деятельности.

Троян копирует основной функционал легитимного приложения – добавляет виджет с прогнозом погоды на главный экран. Параллельно с этим он в фоновом режиме отправляет информацию об устройстве на командный С&С сервер.

В программе предусмотрена функция уведомлений, которая используется после установки связи с командным С&С сервером. Троян может отправлять на зараженные устройства поддельные уведомления – «важные сообщения» соответствующего банка, предлагающие пользователю запустить одно из целевых банковских приложений.

Когда пользователь запускает целевое приложение, троян отображает поддельный экран ввода логина и пароля, а затем передает введенные данные на командный С&С сервер. Функция перехвата текстовых сообщений позволяет обойти двухфакторную аутентификацию на базе SMS.

Мы предполагаем, что функция блокировки экрана используется на следующем этапе, когда злоумышленники пытаются обналичить средства со скомпрометированного счета – чтобы скрыть кражу от жертвы.

Открытый исходный код

Дальнейшее исследование трояна привело к некоторым интересным открытиям. Как выяснилось, обе модификации написаны на базе открытого исходного кода, который был опубликован в Сети. «Написанный с нуля» (по утверждению авторов) шаблон кода Android-бота был доступен на русскоязычном форуме с 19 декабря 2016 года.

Мы выяснили, что в «Доктор Веб» анализировали ранний вариант этого трояна – наши продукты детектируют его с 26 декабря 2016 года как Android/Spy.Banker.HH. Но ранняя модификация не связана напрямую с версиями, которые мы нашли на сервисе Google Play (несмотря на то, что детектируется с тем же названием). Мы подтвердили это, получив доступ к панели управления командным сервером (см. ниже) и собрав информацию о версиях трояна, заразившего больше 2800 устройств.

Интересно, что командный сервер, действующий с 2 февраля 2017 года, доступен для всех имеющих URL, без авторизации.

На всякий случай перечислим базовые меры предосторожности, позволяющие предотвратить заражение мобильным банкером.

Google Play использует механизмы безопасности, препятствующие попаданию вредоносных программ в магазин. Не всегда успешно, но на сторонних площадках такие опции в принципе не предусмотрены. Загружайте приложения с официального магазина по мере возможности.

При загрузке приложения и после запуска обращайте внимания на запросы прав и разрешений. Если запрос не связан напрямую с функционалом, откажитесь от установки или, как минимум, прочитайте отзывы пользователей.

Используйте надежный антивирусный продукт для Android.

Если вредоносное приложение уже установлено, для очистки можно воспользоваться мобильным антивирусом или удалить вредоносное приложение вручную, предварительно отключив права администратора.

Источник

Android.Banker.3702

Добавлен в вирусную базу Dr.Web: 2021-02-24

Описание добавлено: 2021-02-24

Техническая информация

- UDP(DNS) 8####.8.4.4:53

- TCP(TLS/1.0) 2####.58.214.10:443

- TCP(TLS/1.0) 1####.250.179.138:443

- TCP(TLS/1.0) android####.go####.com:443

- TCP(TLS/1.0) 1####.250.179.170:443

- TCP(TLS/1.2) android####.go####.com:443

- TCP(TLS/1.2) 1####.250.179.138:443

- TCP(TLS/1.2) 2####.58.214.10:443

- TCP(TLS/1.2) 1####.250.179.195:443

- TCP(TLS/1.2) 1####.217.17.78:443

- /data/data/####/DownloadService.xml

- /data/data/####/GoogleAnalyticsPlayLogs.xml

- /data/data/####/accounts.xml

- /data/data/####/ads188797496.dex

- /data/data/####/ads188797496.dex.flock (deleted)

- /data/data/####/ads188797496.jar

- /data/data/####/ads1973876071.jar

- /data/data/####/auth.account.state.exp.properties

- /data/data/####/auth.proximity.permit_store

- /data/data/####/auth.proximity.permit_store-journal

- /data/data/####/auth_recovery_state.xml

- /data/data/####/com.google.android.gcm.xml

- /data/data/####/com.google.android.gmt.auth.be.proximity.Proxim. es.xml

- /data/data/####/copresence_ks

- /data/data/####/device_connections.db-journal

- /data/data/####/downloads.db-journal

- /data/data/####/games.shared_prefs.xml

- /data/data/####/games.shared_prefs.xml.bak

- /data/data/####/geofencer_ks

- /data/data/####/geofencer_state_list

- /data/data/####/gms.people.xml

- /data/data/####/init.initialized_version.xml

- /data/data/####/keys.db

- /data/data/####/keys.db-journal

- /data/data/####/mdm.xml

- /data/data/####/nlp_ck

- /data/data/####/ns.db

- /data/data/####/ns.db-journal

- /data/data/####/peoplelog.db-journal

- /data/data/####/peoplelog.db-journal (deleted)

- /data/data/####/places_keyfile

- /data/data/####/playlog.db

- /data/data/####/playlog.db-journal

- /data/data/####/playlog.db-shm (deleted)

- /data/data/####/playlog.db-wal

- /data/data/####/playlog.db-wal (deleted)

- /data/data/####/plus.db-journal

- /data/data/####/pluscontacts.db-journal

- /data/data/####/proc_auxv

- /data/data/####/reminders.db-journal

- /data/data/####/rmq.db-journal

- /system/bin/dex2oat —runtime-arg -classpath —runtime-arg & —instruction-set=x86 —instruction-set-features=smp,ssse3,sse4.1,sse4.2,-avx,-avx2,-lock_add,popcnt —runtime-arg -Xrelocate —boot-image=/system/framework/boot.art —runtime-arg -Xms64m —runtime-arg -Xmx512m —instruction-set-variant=x86 —instruction-set-features=default —dex-file=/data/user/0/

/cache/ads188797496.jar —oat-fd=49 —oat-location=/data/user/0/

/cache/ads188797496.dex —compiler-filter=speed

/system/bin/dex2oat —runtime-arg -classpath —runtime-arg & —instruction-set=x86 —instruction-set-features=smp,ssse3,sse4.1,sse4.2,-avx,-avx2,-lock_add,popcnt —runtime-arg -Xrelocate —boot-image=/system/framework/boot.art —runtime-arg -Xms64m —runtime-arg -Xmx512m —instruction-set-variant=x86 —instruction-set-features=default —dex-file=/data/user/0/

/cache/ads1973876071.jar —oat-fd=44 —oat-location=/data/user/0/

Источник

Новый троян для Android без остановки запрашивает привилегии администратора

Linux для хакера

Исследователи компании Avast обнаружили новый банковский троян для Android, которому дали лаконичное имя Android:Banker-IR. Малварь буквально измором заставляет своих жертв выдать ей права администратора, безостановочно выводя на экран всплывающие окна с соответствующим запросом.

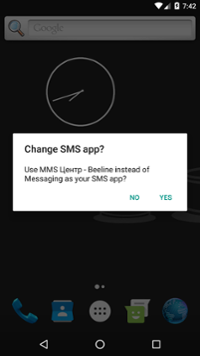

Аналитики Avast пишут, что новый вредонос распространяется при помощи нехитрых уловок социальной инженерии: пользователей хитростью и обманом заставляют пройти по ссылке и установить якобы полезное приложение. Как только жертва скачала и установила такую фальшивку, на ее устройстве появятся соответственная иконка. В частности, злоумышленники маскируют малварь под приложения AVITO-MMS, KupiVip или MMS Центр. Когда пользователь запускает такое «безобидное» приложение, троян начинает свою вредоносную деятельность.

Убедившись, что работает не на эмуляторе, Banker включает таймер, «благодаря» которому на зараженном устройстве будет постоянно всплывать окно с просьбой выдать приложению привилегии администратора. Стоит жертве закрыть одно окно, как на его месте тут же возникнет новое.

Избавиться от навязчивых просьб трояна можно только перезагрузив устройство, а затем сбросив его к заводским настройкам. Исследователи отмечают, что обладатели Android Marshmallow могут попробовать войти в настройки и удалить назойливое приложение вручную, использовав верхнюю «шторку» в системе (и сражаясь при этом со всплывающими окнами). Но у тех, кто до сих пор пользуется Android KitKat, такой возможности нет.

Если жертва все же согласилась на предложение трояна и выдала ему привилегии администратора, ее мучения на этом не заканчиваются. На следующем этапе атаки Banker постоянно выводит на экран другое всплывающее окно, на этот раз с требованием назначить приложение AVITO-MMS, KupiVip или MMS Центр приложением для SMS-сообщений по умолчанию. Если пользователь соглашается и на это, троян связывается с управляющими серверами и передает им всю информацию об устройстве, в том числе: версию Android, техническую спецификацию аппарата, настройки сети оператора, номер телефона жертвы, серийный номер SIM-карты, а также подробную информацию о себе (версия, привилегии в системе и так далее).

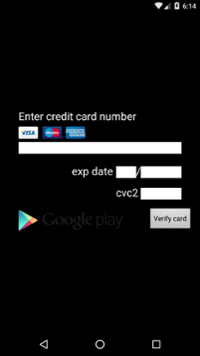

Когда все готово для решающей стадии атаки, троян пытается хитростью заставить пользователя ввести номер своей банковской карты. Для этого используется. очередное навязчивое всплывающее окно. На этот раз оно оснащается логотипом Google Play и просьбой «обновить или повторно подтвердить платежные данные». Впрочем, мошенники допустили ошибку, и слово Play написано с маленькой буквы.

Помимо хищения данных о банковских картах, троян может заставить своих жертв установить дополнительные вредоносные приложения, а также собирает данные об их звонках, SMS-сообщениях, списке контактов, GPS-координатах, закладках браузера и установленных приложениях. Кроме того, Banker оснащен функцией блокировки экрана (по приказу операторов малвари) и может переадресовывать голосовые вызовы на другие номера телефонов. Обе опции используются злоумышленниками для кражи банковских карт.

Исследователи сообщили, что впервые троян был замечен в феврале 2016 года, и именно на этот месяц пришлось наибольшее число заражений. Больше всего от Android:Banker-IR пострадали пользователи из России, США и стран Европы.

Источник

Android.Banker.28.origin

Добавлен в вирусную базу Dr.Web: 2015-03-18

Описание добавлено: 2014-08-21

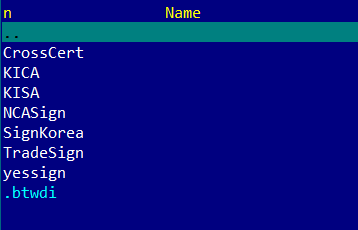

Банковский Android-троянец, крадущий конфиденциальную информацию у южнокорейских пользователей. Распространяется злоумышленниками под видом приложения Google Play. После запуска запрашивает доступ к функциям администратора мобильного устройства, удаляет свой значок из списка приложений на главном экране и демонстрирует сообщение о якобы возникшей ошибке и произведенной деинсталляции программы.

Кража банковских сертификатов безопасности

Троянец выполняет поиск расположенного в корневой директории карты памяти каталога с именем «NPKI», содержащего цифровые сертификаты, обеспечивающие безопасность финансовых операций, и помещает его содержимое в zip-архив, который пересылается по email-адресу jnohiugb[xxxxx]@gmail.com , а также загружается при помощи встроенной ajax-библиотеки на сервер ml[xxx].iego.net .

Кража контактов и СМС-сообщений

Вредоносная программа собирает информацию обо всех имеющихся в телефонной книге контактах и помещает эти данные в файл sdcard/phone001.txt, при этом формат создаваемых записей выглядит следующим образом:

Кроме того, в отдельный файл sdcard/temp/sms.txt помещаются все имеющиеся входящие СМС-сообщения в формате:

Оба этих файла загружаются на сервер злоумышленников. Помимо этого, все вновь поступающие СМС-сообщения перехватываются троянцем и также загружаются на сервер.

Кража аутентификационных банковских сведений

Среди установленных на зараженном мобильном устройстве приложений Android.Banker.28.origin выполняет поиск следующих программ:

- com.shinhan.sbanking

- com.kbstar.kbbank

- com.hanabank.ebk.channel.android.hananbank

- nh.smart

- com.webcash.wooribank

- AhnLab V3 Mobile Plus 2.0

Информация обо всех найденных приложениях из этого списка, а также телефонный номер пользователя передаются на удаленный сервер.

Для кражи конфиденциальных банковских сведений вредоносная программа с определенной периодичностью проверяет, запущено ли одно из требуемых приложений «Банк-Клиент», и, если это так, демонстрирует пользователю несколько сообщений, после чего имитирует настоящий запрос на ввод данных учетной записи, которые затем архивируются и пересылаются злоумышленникам.

Среди запрашиваемой информации присутствуют такие сведения как:

- clientId (IMEI-номер);

- accountName (имя банковского аккаунта);

- accountNo (номер счета);

- accountPsw (пароль);

- bkType (аббревиатура банка);

- card (номер карты);

- transPsw;

- certPsw (пароль к сертификату);

- personIdFirst;

- personIdSecond.

Для обеспечения собственной безопасности Android.Banker.28.origin с определенной периодичностью проверят наличие на зараженном мобильном устройстве антивируса AhnLab V3 Mobile Plus, который удаляется в случае обнаружения.

Команды управления

Злоумышленники могут управлять троянцем посредством СМС-сообщений, содержащих различные команды. В частности, вредоносной программе могут быть отданы следующие директивы:

- ak49 – инициировать отправку собранной на устройстве информации, а также изменить сервер, на который осуществляется отправка (новый адрес сервера указывается в соответствующем значении команды);

- ak40 – включить или выключить перенаправление входящих СМС на заданный email (имеет параметры «1» и «2» соответственно);

- wokm – выполнить рассылку СМС-сообщения по всем имеющимся контактам (текст сообщения задается в параметрах команды);

- ak60 – изменить email-адрес, на который отправляется собираемая информация (адрес указывается в параметрах команды);

- ak61 – изменить пароль доступа к email-адресу на новый (указывается в значении команды).

Команда « wokm » позволяет вредоносному приложению реализовывать функционал СМС-червя в тех случаях, когда в параметрах рассылаемых сообщений содержится ссылка на загрузку копии троянца.

Источник