- Как создать RAT для Android

- Как создать RAT для Android

- Установка AhMyth RAT

- Создание зараженного APK

- Android троян удаленного доступа androrat дешевле и опаснее, чем когда-либо — Securitywatch — 2021

- Видео: How to install Keyword Atlas on a Mac (Декабрь 2021).

- Новый Android RAT использует протокол Telegram

- Как это работает

- AhMyth. Создаем RAT для Android с помощью простого конструктора

- Содержание статьи

- Установка AhMyth RAT

- Создаем зараженный APK

- WARNING

- Продолжение доступно только участникам

- Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Как создать RAT для Android

Термином RAT (Remote Access Tool) принято называть утилиты удаленного администрирования. Они могут использоваться в благих целях по своему прямому назначению, как, например, популярный TeamViewer, а могут устанавливаться хакерами в тайне от пользователя.

В подобных случаях RAT нередко расшифровывают как Remote Access Trojan, и прямой перевод английского слова rat — «крыса» — тут приходится как нельзя кстати.

Как создать RAT для Android

AhMyth RAT (Remote Access Trojan) — это приложение с открытым исходным кодом, в данный момент находится на стадии бета-версии. Инструмент ориентирован на пользователей ОС Windows, но на GitHub можно скачать исходники AhMyth и для Unix-подобных платформ.

Программа для создания RAT для Android AhMyth состоит из двух компонентов.

- Серверное приложение, с помощью которого можно управлять зараженным устройством и создавать файлы APK с вредоносным кодом. Создано оно на Electron framework — фреймворке, разработанном на площадке GitHub для создания простых графических приложений.

- Клиентский APK, содержащий вредоносный код, который позволяет получить удаленный доступ к зараженному Андроид-устройству. То есть созданный APK-файл будет выполнять функции бэкдора.

Установка AhMyth RAT

Серверная часть устанавливается очень просто, тем более автор RAT-конструктора выложил в свободный доступ бинарники. Но при желании можно скомпилировать ее из исходников. В моем случае тесты проходили на компьютере с Windows 10.

Для работы утилиты необходима уставленная на компьютер виртуальная машина Java. Скачать ее можно с официального сайта Java. После этого надо скачать бинарники самой AhMyth. Их вы можете найти в официальном репозитории проекта на GitHub, вкладка Assets. Во время скачивании рекомендую вырубить антивирус, чтобы его не хватил приступ от происходящего.

Создание зараженного APK

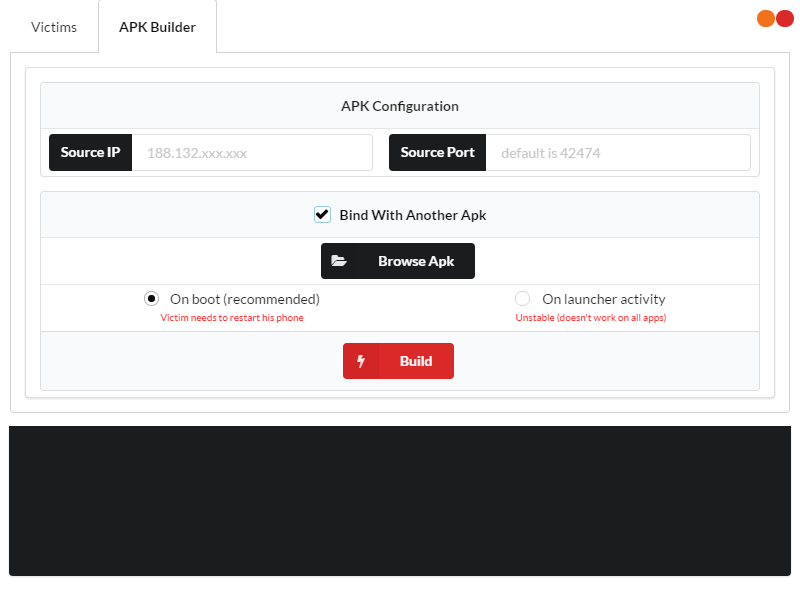

Чтобы создать файл APK для Android, откройте вкладку APK Builder. Внешний вид конструктора для создания RAT для Android показан ниже:

Пользоваться конструктором AhMyth RAT очень легко. В окне Source IP надо ввести IP-адрес атакующей машины (этот адрес потом легко вычисляется \ при криминалистическом анализе вредоноса). В поле Source Port можно указать порт, который будет зарезервирован машиной для прослушивания подключений. По умолчанию используется порт 42 474.

Есть также опция Bind With Another Apk, которая позволяет склеить APK-файл с другим приложением.

Для этого надо отметить флажок Bind With Another Apk, выбрать необходимый APK и указать метод интеграции вредоноса в телефон. Есть два метода: при запуске зараженного APK или при перезагрузке телефона после установки RAT. Авторы программы рекомендуют второй вариант.

Осталось нажать кнопку Build — по умолчанию зараженный файл сохраняется в папку:

Источник

Android троян удаленного доступа androrat дешевле и опаснее, чем когда-либо — Securitywatch — 2021

Видео: How to install Keyword Atlas on a Mac (Декабрь 2021).

Еще в июле мы рассказывали вам об AndroRAT — троянец с удаленным доступом для устройств Android, который позволяет хакерам удаленно управлять всеми аспектами вашего телефона или планшета. В сочетании с другим программным обеспечением, которое называется связывателем, внедрение вредоносного кода AndroRAT в легитимное приложение и последующее распространение троянской версии было несложным делом. Теперь AndroRAT вернулся: больше, опаснее и дешевле, чем когда-либо.

Теперь все бесплатно

Изначально AndroRAT был концептуальным тестом с открытым исходным кодом, который стал настоящим трояном удаленного доступа. Это плохо, но могло быть и хуже. По крайней мере, это было трудно доставить на телефоны жертвы и, как известно, нестабильно. Старший аналитик Bitdefender по угрозам Богдан Ботезату объяснил, что именно внедрение связующего APK действительно вооружило AndroRAT. «После того, как вы использовали APK-связыватель, вы получили идеальную копию для киберпреступности», — сказал Ботезату.

После того, как вредоносный код был внедрен в приложение, полученные зараженные приложения стали меньше и стабильнее, чем исходный AndroRAT. Кроме того, троянские приложения, используемые для доставки AndroRAT — обычно это взломанные игры, — все еще работали отлично.

AndroRAT всегда был бесплатным и с открытым исходным кодом, но связка APK изначально стоила 35 долларов. Два месяца назад Symantec сообщила только о 23 установках AndroRAT. До тех пор, пока кто-то еще не взломал папку и не разместил ее бесплатно в Интернете. «Посмотри на иронию», — сказал Ботезату. «Этот инструмент также был взломан некоторыми другими парнями, которые разместили его бесплатно».

Инфекции AndroRAT резко возросли после того, как приложение связующего было выпущено бесплатно. С июля Bitdefender сообщает, что они видели 200 заражений на устройствах под управлением программного обеспечения безопасности мобильных устройств Bitdefender. Это лишь часть Android, использующая народные массы, признает Ботезату. Однако он сказал мне, что он видел людей, хвастающихся на форумах о ботнетах AndroRAT с 500 зараженными телефонами.

Легко, как воскресное утро

В дополнение к бесплатному, AndroRAT чрезвычайно прост в использовании. В ходе демонстрации Ботезату продемонстрировал мне простой интерфейс «укажи и щелкни» для создания троянских приложений и для управления зараженными устройствами. Всего несколькими щелчками мыши он показал мне все данные, к которым он мог получить удаленный доступ. Еще несколькими щелчками мыши он использовал зараженное устройство для отправки SMS-сообщений. Я спросил его, можно ли захватить видео и аудио, и, конечно же, для этого есть выпадающее меню.

«Теперь, когда эти инструменты являются общедоступными и бесплатными, мы увидим огромное количество инфекций AndroRAT», — сказал Ботезату. Он ожидает увидеть сценаристов или людей, не имеющих технического понимания инструментов, которые они используют, которые пока что способствуют распространению инфекций. Главным образом, он думает, чтобы шпионить за их друзьями, супругами и боссами.

Зарабатывать деньги

За большинством вредоносных программ скрывается возможность зарабатывания денег, но сейчас AndroRAT не получает огромного дохода. Обычно это конечная цель для вредоносного ПО Android; эксплуатировать жертв таким образом, чтобы плохие парни получали немного денег.

К счастью, мы еще не с AndroRAT. «Я считаю, что сейчас они просто экспериментируют с тем, насколько хорошо они могут распространять вредоносное ПО», — пояснил Ботезату. Мы видели подобные грохоты с вредоносными программами, такими как SpamSoldier, который имеет большой потенциал, но еще не взлетел. «они совершают мошеннические мошеннические действия, отправляя премиальные SMS-сообщения, которых достаточно, чтобы заработать деньги, чтобы заработать деньги, но при этом скрываются»

Хотя Botezatu считает, что AndroRAT в основном останется игрушкой, вполне возможно, что части программного обеспечения можно будет разбить на части и переупаковать в более целевые инструменты. Фактически, Bitdefender экспериментировал с этим, создавая небольшие, незаметные приложения, которые просто делали одно — например, отслеживали телефонные звонки. Ботезату сказал, что поскольку AndroRAT написан на Java, его можно «легко интегрировать практически во все», возможно, даже в сочетании с пресловутым эксплойтом Android Master Key.

Но это не будущее, которое он видит для AndroRAT: «Для парней, которые действительно знают, как кодировать кусок вредоносного ПО, они собираются пойти на собственное собственное приложение».

Оставаться в безопасности

Хотя AndroRAT страшен, избежать заражения довольно легко. Несмотря на то, что AndroRAT может быть привязан к любому приложению, жертвы все равно должны включить боковую загрузку на своем устройстве, загрузить троянское приложение и установить его.

И хотя доступ к нему означает, что почти каждый может создавать вредоносное ПО для Android, это также означает, что AndroRAT чрезвычайно хорошо поняты и задокументированы компаниями по обеспечению безопасности. Используя либо avast! Mobile Security & Antivirus, наш выбор редакции для бесплатного антивируса Android, или Bitdefender Mobile Security and Antivirus, наш выбор редакции для платного антивируса Android, должны обеспечивать вам безопасность.

Несмотря на это, люди все равно будут заражены. Ботезату записал, по крайней мере, часть этого, до загадочных предупреждений Android о разрешениях приложений. После многих лет разработки для Android он сказал, что даже он не понимает, что означают некоторые из этих предупреждений.

Но большинство заражений — это люди, которые хотят загружать взломанные версии платных приложений — обычно это игры, которые являются наиболее популярным методом распространения вредоносного программного обеспечения на Android. «AndroRAT работает только потому, что люди не используют такой же подход к безопасности на своем мобильном телефоне, как на своем компьютере», — сказал Ботезату.

Вредоносное ПО по-прежнему не столь распространено для мобильных устройств, как для настольных компьютеров, но AndroRAT является отрезвляющим напоминанием о том, что злоумышленники существуют.

Источник

Новый Android RAT использует протокол Telegram

Вирусная лаборатория ESET обнаружила новый Android RAT (Remote Administration Tool), использующий протокол Telegram для управления и эксфильтрации данных. Изначально мы обратили внимание на повышение активности уже известных IRRAT и TeleRAT, но затем, разобравшись в происходящем, нашли совершенно новое семейство. Новый RAT активен минимум с августа 2017 года. В марте 2018 года исходный код малвари распространялся через Telegram-каналы хакеров, в результате чего сотни модификаций сегодня действуют in the wild.

Одна из версий отличается от остальных. Несмотря на доступность исходного кода, она продается под коммерческим названием HeroRat через специальный Telegram-канал. Авторы предлагают HeroRat в пользование по модели Malware-as-a-Service. Малварь доступна в трех комплектациях с разными функциями и видеоканалом поддержки. Неясно, был ли этот вариант написан на базе слитого кода или, наоборот, является оригиналом, исходный код которого затем появился в сети.

Как это работает

Злоумышленники распространяют RAT через неофициальные магазины Android-приложений, социальные сети и мессенджеры. Мы видели, как вредоносную программу маскируют под приложения, обещающие биткоины в подарок, бесплатный мобильный интернет или накрутку подписчиков в соцсетях. В Google Play данной малвари не обнаружено. Большинство заражений зафиксировано в Иране.

Рисунок 1. Несколько приложений, используемых для распространения RAT

Вредоносная программа совместима со всеми версиями Android. От пользователя требуется принять запрос разрешений (иногда включая активацию приложения в качестве администратора устройства), для чего используется социальная инженерия.

Рисунок 2. RAT запрашивает права администратора устройства

После установки и запуска вредоносного приложения на экране появляется небольшое всплывающее окно. В нем сообщается, что программа не может работать на устройстве и будет удалена. Мы видели образцы с сообщениями на английском и персидском языках (в зависимости от языковых настроек устройства).

Когда удаление завершено, иконка приложения исчезнет. Одновременно с этим на стороне атакующих будет зарегистрировано новое зараженное устройство.

Рисунок 3. Демонстрация установки HeroRat на устройство (скриншоты из обучающего видео авторов малвари)

Рисунок 4. Исходный код малвари с поддельным сообщением об удалении на английском и персидском

Получив доступ к скомпрометированному устройству, атакующий использует возможности бота Telegram для управления новым девайсом. Каждое зараженное устройство управляется с помощью бота, настраивается и контролируется через приложение Telegram.

Вредоносная программа обладает широким спектром инструментов шпионажа и эксфильтрации файлов, включая перехват текстовых сообщений и контактов, отправку текстовых сообщений и вызовы, запись звука и создание скриншотов, определение местоположения устройства и управление его настройками.

HeroRat продают в трех комплектациях (бронзовый, серебряный и золотой пакеты) за 25, 50 и 100 долларов соответственно. Исходный код от автора HeroRat предлагается купить за 650 долларов.

Доступ к функциям HeroRat осуществляется с помощью интерактивных кнопок в интерфейсе Telegram-бота. Атакующие могут управлять зараженными устройствами, нажимая кнопки, доступные в той версии RAT, которую они оплатили и используют.

Рисунок 5. Панель управления HeroRat

Рисунок 6. Функции HeroRat (слева направо): бронзовый, серебряный и золотой пакеты (скриншоты из обучающего видео авторов малвари)

В отличие от ранее изученных Android RAT, использующих Telegram, которые написаны на стандартном Android Java, новое семейство разработано с нуля на C# с использованием фреймворка Xamarin – редкое сочетание для Android-малвари.

Способ коммуникации через протокол Telegram адаптирован к языку программирования – вместо Telegram Bot API, который использовали ранее изученные RAT, новое семейство применяет Telesharp, библиотеку для создания ботов Telegram на C#.

Передача команд и эксфильтрация данных с зараженных устройств полностью покрываются протоколом Telegram – эта мера направлена на противодействие обнаружению на основе трафика на известные серверы загрузки.

Источник

AhMyth. Создаем RAT для Android с помощью простого конструктора

Содержание статьи

Термином RAT (Remote Access Tool) принято называть утилиты удаленного администрирования. Они могут использоваться в благих целях по своему прямому назначению, как, например, знаменитый TeamViewer, а могут устанавливаться злодеями в глубокой тайне от пользователя. В подобных случаях RAT нередко расшифровывают как Remote Access Trojan, и прямой перевод английского слова rat — «крыса» — тут приходится как нельзя кстати.

AhMyth RAT (Remote Access Trojan) — это приложение с открытым исходным кодом, в настоящее время находится на стадии бета-версии. Программа ориентирована на пользователей Windows, но на GitHub можно найти исходники и для Unix-подобных платформ.

AhMyth RAT состоит из двух компонентов.

Серверное приложение, с помощью которого можно управлять зараженным устройством и генерировать файлы APK с вредоносным кодом. Создано оно на Electron framework — фреймворке, разработанном в GitHub для создания простых графических приложений.

Клиентский APK, содержащий вредоносный код, который позволяет получить удаленный доступ к зараженному устройству. То есть наш APK будет выполнять функции бэкдора.

Установка AhMyth RAT

Серверная часть устанавливается очень просто, тем более автор выложил в свободный доступ бинарники программы. Но при желании можно скомпилировать ее из исходников. Лично я проводил свои тесты на машине под управлением Windows 10.

Для работы утилиты нам необходима виртуальная машина Java. Устанавливаем ее с официального сайта Java. Затем нужно скачать бинарники самой AhMyth. Их ты можешь найти в официальном репозитории проекта на GitHub, вкладка Assets. При скачивании лучше отключить антивирус, чтобы его не хватил удар от происходящего.

Создаем зараженный APK

Чтобы создать файл APK для Android, открой вкладку APK Builder. Внешний вид конструктора вредоносных мобильных приложений показан на следующей иллюстрации.

Пользоваться этим инструментом очень просто. В окне Source IP мы прописываем IP-адрес атакующей машины (этот адрес потом легко вычисляется при исследовании вредоноса). В поле Source Port ты можешь указать порт, который будет зарезервирован машиной для прослушивания подключений. По умолчанию используется порт 42 474.

WARNING

Помни, что распространение вирусов и вредоносных программ — незаконное действие и влечет за собой уголовную ответственность. Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не призывают к использованию полученных знаний в практических целях и не несут ответственности за любой возможный вред, причиненный материалом.

Без использования дополнительной опции Bind With Another Apk ты сгенерируешь мобильное приложение только с вредоносным кодом. И это практически бесполезно, поскольку заставить юзера установить такую программу можно разве что под пытками.

Но есть проверенный способ создания малвари, который используют все продвинутые вирмейкеры: найти в интернете какой-нибудь APK и склеить его с вредоносом. Для этого поставь флажок Bind With Another Apk, выбери нужный APK и укажи метод интеграции вредоноса в телефон. Есть два метода: при запуске зараженного APK или при перезагрузке телефона после установки RAT. Авторы программы рекомендуют второй вариант.

Осталось нажать кнопку Build — по умолчанию зараженный файл сохраняется в папку C:\Users\ \AhMyth\Output .

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Источник