- 5 самых вредных настроек в каждом смартфоне, которые нужно проверить поскорее

- Отчеты

- Меню SIM-карты

- Отзывы о маркете

- Надежные сертификаты

- Сервисы и обратная связь

- Что такое сертификаты на андроид?

- Где хранятся сертификаты на Андроиде?

- Как удалить сертификат на андроид?

- Что будет если удалить все сертификаты на телефоне?

- Как убрать сертификат безопасности на телефоне?

- Как посмотреть какие сертификаты установлены?

- Что такое сертификат на телефоне?

- Что такое доверенные сертификаты?

- Что такое сертификат безопасности?

- Можно ли удалить сертификат безопасности?

- Что значит Очистить все учетные данные?

- Что такое учетные данные в телефоне?

- Как узнать установлен ли сертификат безопасности?

- Как удалить центр сертификации?

- Как удалить сертификат безопасности с айфона?

- Как удалить SSL сертификат?

- 4 метода обхода верификации SSL-сертификатов в Android

5 самых вредных настроек в каждом смартфоне, которые нужно проверить поскорее

Смартфон, как и любое другое электронное устройство, имеет базовые настройки, установленные производителем. Некоторые из них могут мешать быстрой работе гаджета, а также негативно влиять на его автономность или защиту данных. Иногда юзер самостоятельно активирует вредные функции, что также негативно сказывается на устройстве. В список абсолютно ненужных и вредных, но очень популярных у пользователей настроек, попали сразу 5 позиций.

Отчеты

Базовая функция смартфонов на Android, основная задача которой анализировать все ошибки, возникающие в работе устройства. Данные об ошибках сохраняются в памяти смартфона, и с определенной периодичностью отправляются разработчику.

Он в свою очередь должен проанализировать их, и выпустить обновления программного обеспечения, которое устранит системные баги.

Настройка работает постоянно, а значит «съедает» заряд и часть оперативной памяти. История сбоев кэшируется в памяти телефона, нагружая его. И особенно негативно функция сказывается на смартфонах с малым объемом оперативной памяти. Это приводит к появлению новых ошибок, а значит и к росту папки, в результате чего проблемный круг замыкается.

Для отключения настройки, перейдите к списку всех системных приложений, и отзовите доступ разрешения к файлам. В таком случае функция будет временно приостановлена, но перезагрузка гаджета может снова активировать ее.

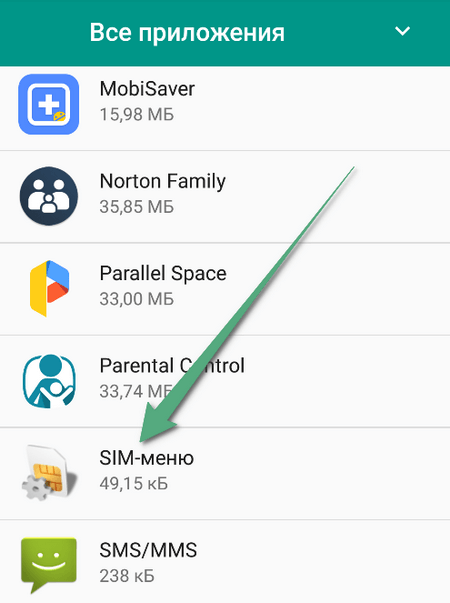

Меню SIM-карты

Встроенное приложение, которое нельзя удалить со смартфона без ряда дополнительных манипуляций. Функция работает постоянно, сокращая период автономности смартфона. Оперативная память также «страдает». Любое работающие приложения «съедает» встроенную память, нагружая телефон.

Фоновые настройки незаметны только пользователям смартфонов с большим объемом оперативки. Остальные не понимают причину возникновения сбоев в работе гаджета.

Меню SIM-карты никак не влияет на ее работу и возможности телефона. Его удаление не отразится и на возможности смартфона принимать или передавать сигнал. Оно является неким «паразитом» от мобильных операторов, которые с помощью ее предлагают различные платные услуги.

Отключить приложение можно посредством применения стороннего софта, или получения root-прав.

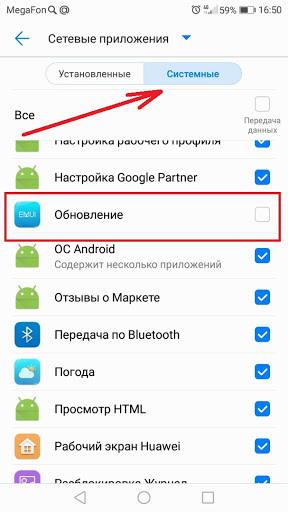

Отзывы о маркете

Бесполезное для пользователя приложение, потребляющие заряд батареи. Системная функция «Отзывы о Play Market» может быть отключена пользователем вручную. Это продлит период автономности телефона, и разгрузит оперативку.

Отзывы о Маркете работают в фоновом режиме, и кэшируют информацию, засоряя смартфон.

Для отключения функции:

- Откройте Play Market.

- Перейдите в настройки, и кликните на раздел «Справка-отзыв».

- Выберите пункт «Как удалять и отключать приложения».

- Кликните на выделенный синим цветом раздел «Нажмите чтобы перейти в настройки…».

- Нажмите на клавишу «Ещё», и выберите «Показать системные процессы».

- Найдите приложение «Отзывы о Маркете», и кликните на него.

- Отключите функцию, нажав соответствующую кнопку.

При этом в зависимости от модели смартфона название разделов может несколько отличаться.

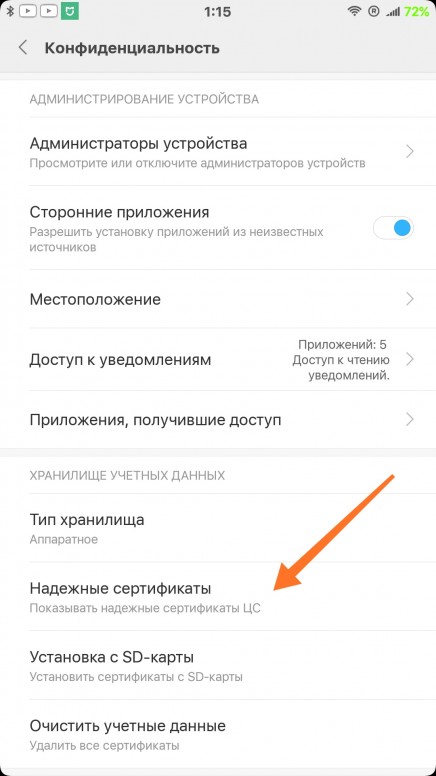

Надежные сертификаты

Системная функция, образующая своеобразную «дыру» в системе безопасности смартфона. Сертификаты установлены на каждом телефоне, вне зависимости от производителя или модели.

Функцию можно найти в настройках гаджета, в разделе «Пароли и безопасность» и в пункте «Конфиденциальность».

Для отключения:

- Перейдите в «Конфиденциальность».

- Найдите строку «Шифрование и учетные данные», и кликните на неё.

- Выберите пункт «Надежные сертификаты».

- Дайте телефону прогрузить их всех.

- Найдите все сертификаты с названием Amazon, их, как правило, 4.

- Отключите их, переведя ползунок в значение «Выкл».

Некоторые сертификаты не только защищают персональные данные, но и служат троянским конем для системы. Под ними можно спрятать различные вирусы и другое вредоносное ПО, способное нанести серьёзный ущерб операционной системе.

Сервисы и обратная связь

Очередное системное приложение, потребляющее энергию и память смартфона в фоновом режиме. Выключается аналогично сервису «Отзывы о Маркете».

Порядок отключения функции: Play Market – Настройки – Справка-отзыв – Нажмите, чтобы перейти в настройки… – Сервисы и обратная связь – Питание и производительность – Ограничения работы в фоновом режиме.

Полностью удалить системное приложение можно с помощью компьютера и стороннего программного обеспечения, которым нужно уметь пользоваться. «Открытость» операционной системы Android позволяет юзерам изменять ее по своему желанию, при условии наличия root-прав.

Некоторые предустановленные приложение не приносят пользу юзерам, но при этом потребляют приличный процент заряда и объем оперативки. Разгрузить телефон можно с помощью временного отключения базовых настроек, а также их полного удаления с помощью стороннего ПО, справившись с проблемой всего лишь за несколько минут.

Источник

Что такое сертификаты на андроид?

Сертификат — это файл, с помощью которого можно подписать приложение и установить его на конкретный смартфон, работающий под управлением операционной системы Symbian OS 9. х. Не имея сертификата для вашего смартфона, вы не сможете устанавливать очень многие приложения.

Где хранятся сертификаты на Андроиде?

Android хранит сертификаты CA в своем хранилище ключей Java в /system/etc/security/cacerts.

Как удалить сертификат на андроид?

Как удалить пользовательские сертификаты

- Откройте настройки телефона.

- Нажмите Безопасность Дополнительные настройки Шифрование и учетные данные.

- Перейдите в раздел «Хранилище учетных данных». Чтобы удалить все сертификаты, нажмите Очистить учетные данные ОК.

Что будет если удалить все сертификаты на телефоне?

Если вы удалите сертификат, то ваша корпоративная почта перестанет работать на телефоне. … Если вы, все-таки, боитесь удалять сертификаты сами — обратитесь в специальный сервис, где вам выполнят эту процедуру за деньги и (может быть) дадут гарантии.

Как убрать сертификат безопасности на телефоне?

Заходим на своем устройстве в Настройки -> Безопасность. Двигаемся в самый низ, находим пункт «Удалить сертификаты». Нажимаем. Появляется запрос на потдверждение удаления сертификатов, жмём «ОК».

Как посмотреть какие сертификаты установлены?

Посмотреть список установленных корневых сертификатов

- Откройте «Пуск/Панель управления/Свойства браузера» или «Пуск/Панель управления/Сеть и интернет/Свойства браузера».

- В открывшемся окне перейдите на вкладку «Содержание».

- Нажмите кнопку «Сертификаты».

- Перейдите на вкладку «Доверенные корневые центры сертификации».

Что такое сертификат на телефоне?

Сертификат — это файл, с помощью которого можно подписать приложение и установить его на конкретный смартфон, работающий под управлением операционной системы Symbian OS 9. х. Не имея сертификата для вашего смартфона, вы не сможете устанавливать очень многие приложения.

Что такое доверенные сертификаты?

Корневой сертификат, часто называемый доверенным корневым сертификатом, находится в центре модели доверия, которая поддерживает SSL / TLS. … Доверенные корни принадлежат Центрам Сертификации (например Comodo, Thawte, Geotrust, GlobalSign, Symantec и так далее) — организациям, которые проверяют и выдают сертификаты SSL.

Что такое сертификат безопасности?

Сертификат безопасности – это официальный документ, указывающий на полное соответствие всех характеристик продукции согласно законодательно установленным нормам качества.

Можно ли удалить сертификат безопасности?

Инструкция для Android:

Зайдите в настройки > Безопасность > Очистить учетные данные. Введите пароль к устройству, если потребуется. Удалите сертификат. При необходимости перезагрузите устройство.

Что значит Очистить все учетные данные?

Что будет если удалить учетные данные андроид: Очистить учетные данные андроид удалить все сертификаты. Запрещено администратором, политикой шифрования или хранилищем учетных данных – Очистить учетные данные андроид что удалится.

Что такое учетные данные в телефоне?

В современных смартфонах вы можете найти раздел «Учетные записи» или «Аккаунты». Не все знают, для чего он нужен, хотя на деле все просто. Учетная запись — это совокупность данных о пользователе, необходимая для его аутентификации и предоставления доступа к личным данным и настройкам.

Как узнать установлен ли сертификат безопасности?

Чтобы проверить, действует ли национальный сертификат безопасности на вашем устройстве или нет, зайдите на сайт check.qca.kz. Если он ещё работает, то вы увидите надпись «Сертификат безопасности успешно установлен», в ином случае появится предупреждение «Это подключение не защищено».

Как удалить центр сертификации?

Чтобы удалить службу роли центра сертификации

Нажмите кнопку Пуск, выберите Администрирование, затем Диспетчер сервера. В группе Сводка по ролям выберите Службы сертификации Active Directory. В группе Службы ролей выберите Удалить службы ролей. Снимите флажок Центр сертификации и нажмите кнопку Далее.

Как удалить сертификат безопасности с айфона?

Зайдите в настройки > Безопасность > Очистить учётные данные. Введите пароль к устройству, если потребуется. Удалите сертификат. При необходимости перезагрузите устройство.

Как удалить SSL сертификат?

Отмена выпуска SSL-сертификата

Если вы заказали SSL, но ещё не активировали его, вы можете отказаться от SSL-сертификата и вернуть средства. Для этого напишите заявку в службу поддержки. Отозвать сертификат после активации невозможно. Если вы хотите отказаться от активированного SSL-сертификата, вам нужно удалить его.

Источник

4 метода обхода верификации SSL-сертификатов в Android

Прошли те времена, когда мобильные приложения мужественно игнорировали все ошибки, связанные с SSL, и позволяли перехватывать и модифицировать трафик.

Автор: Cody Wass

Прошли те времена, когда мобильные приложения мужественно игнорировали все ошибки, связанные с SSL, и позволяли перехватывать и модифицировать трафик. Современные приложения, как минимум, проверяют цепочки сертификатов на валидность и принадлежность к достоверному центру сертификации. Мы, пентестеры, ставим перед собой задачу «убедить» приложение, что сертификат надежный с целью выполнения атаки типа «человек посередине» и последующего изменения трафика. В этой статье будут рассмотрены следующие техники обхода проверок SSL-сертификатов в Android:

- Добавление сертификатов в хранилище достоверных сертификатов.

- Перезапись упакованных сертификатов.

- Использование скрипта Frida для обхода проверок SSL-сертификатов.

- Изменение кода проверки сертификата.

Некоторые из вышеуказанных техник — простые, другие – более сложные в реализации. Мы рассмотрим каждый из этих методов без особого углубления в специфические детали.

Зачем нужна MITM-атака на SSL

Чтобы просматривать и изменять вызовы веб-службы, используемой мобильным приложением, нам понадобится промежуточный прокси сервер для перехвата, созданный при помощи утилит навроде BurpSuite или ZAP. При перехвате SSL-трафика SSL-соединение прерывается на стороне прокси-сервера. Сертификат, отсылаемый прокси-сервером, анализируется мобильным приложением, как если бы прокси был оконечной точкой веб-службы. По умолчанию самоподписанный сертификат, генерируемые утилитами наподобие Burp, не будет принадлежать проверенной достоверной цепочке. Если сертификат нельзя проверить на достоверность, большинство мобильных будут обрывать соединение вместо того, чтобы подключаться и работать в потенциально незащищенном канале. Техники, представленные ниже, предназначены для одной цели – убедить мобильное приложение, что сертификат, отправляемый прокси-сервером, является достоверным.

Техника 1 – Добавление сертификата в хранилище пользовательских сертификатов

Самый простой способ избежать SSL-ошибок – обзавестись валидным и надежным сертификатом. Эта задача решается относительно просто, если вы сможете установить достоверный сертификат на устройство. Если операционная система доверяет вашему центру сертификации, то будет доверять и сертификату, подписанному центром сертификации.

В Android есть два встроенных хранилища сертификатов, которые отслеживают, каким центрам сертификации доверяет операционная система: системное хранилище (хранит предустановленные сертификаты) и пользовательское хранилище (хранит сертификаты, добавленные пользователями).

Выдержка с сайта developer.android.com:

По умолчанию безопасные соединения (использующие протоколы TLS, HTTPS и им подобные) во всех приложениях доверяют предустановленным системным сертификатам. В Android 6.0 (API level 23) и более ранних версиях по умолчанию также считаются достоверными сертификаты, добавленные пользователями. Приложение может настраивать свои собственные соединения на уровне приложения (base-config) и на уровне домена (domain-config).

Сей факт означает, что, если мы имеем дело с приложением, которое работает в Android 6.0 и более ранних версиях, то можно просто добавить сертификат в пользовательское хранилище. Когда приложение пытается проверить достоверность цепочки для нашего сертификата, то обнаружит, что наш центр сертификации связан с достоверным хранилищем и, следовательно, будет доверять нашему сертификату. В более новых версиях приложение не будет доверять хранилищу пользовательских сертификатов. Чтобы решить эту проблему, нужно прописать такой уровень API и версию Android, чтобы приложение стало доверять пользовательским центрам сертификации. Мы будем редактировать атрибут «platformBuildVersionCode» элемента «manifest» в файле AndroidManifest.xml.

В коде выше в строке «platformBuildVersionCode=25» нужно поменять значение 25 на 23, а в строке platformBuildVersionName=»7.1.1″ значение 7.1.1 на 6.0.

После переупаковки приложения с обновленным файлом AndroidManifest.xml, доверие пользовательским центрам сертификации будет восстановлено.

Если требуется запуск на конкретной версии платформы, мы можем определить тэг trust-anchors в файле «/res/xml/network_security_config.xml». Например, следующий файл (https://developer.android.com/training/articles/security-config.html) определяет новый достоверный сертификат, который должен храниться по адресу /res/raw/my_ca.

Если в приложении будет проходить проверку только указанный сертификат, условия для успешного выполнения этой техники выполняются.

Техника 2 – Перезапись упакованного сертификата

Если после установки сертификата в пользовательское хранилище, изменении в настройках версии Android и успешном прохождении проверок при просмотре других ресурсов, защищенных протоколом SSL, все равно возникают ошибки, значит, разработчики внедрили дополнительные условия, которым должны удовлетворять достоверные центры сертификации. Если не забыли, в предыдущей технике внутри тэга trust-anchors добавлялся новый путь к сертификату. Подобный трюк может использоваться разработчиками для защиты приложений от перехвата SSL.

Если в приложении используется индивидуальная цепочка сертификатов, может сработать метод, связанный с перезаписью сертификата. Поскольку в некоторых случаях разработчики могут предусмотреть дополнительные методы для проверки достоверной цепочки, эта техника не гарантирует стопроцентного результата.

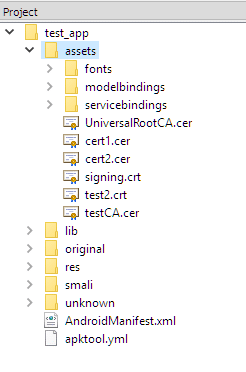

Рисунок 1: Перечень сертификатов, используемых приложением

Если открыть пакет приложения при помощи, например, APK Studio, то можно сразу увидеть перечень привязанных сертификатов. На картинке выше сертификаты находятся в папке «assets». Замена явно бросающегося в глаза сертификата UniversalRootCA позволит нам подсунуть приложению наш сертификат.

Техника 3 – Подключение к функциям через фреймворк Frida

Если установки собственного сертификата недостаточно для успешного перехвата SSL-трафика, скорее всего, в приложении используются техники навроде SSL pinning или дополнительная SSL-валидация. В этом случае нужно блокировать проверки через непосредственное подключение к соответствующим функциям. Ранее эта техника была доступна для реализации только на устройствах с правами суперпользователя. Однако на данный момент при помощи библиотеки Frida Gadget можно работать с приложением и получить доступ к полному функционалу фреймворка Frida без прав суперпользователя.

Если вы уже выполняли пентесты мобильных приложений, то, вероятно, знакомы с этим фреймворком. Описание всей функциональности Frida выходит за рамки этой статьи, но если говорить в общем, то этот фреймворк позволяет изменять логику работы приложения во время выполнения. Обычно Frida работает как отдельное приложение и требует прав суперпользователя на устройстве. Если у нас нет прав суперпользователя, мы можем инжектировать в пакет приложения динамическую библиотеку Frida Gadget, содержащую большую часть функционала фреймворка Frida. Эта библиотека загружается во время выполнения приложения и позволяет вносить изменения в код.

Чтобы загрузить Frida Gadget, нужно распаковать APK, вставить динамическую библиотеку, отредактировать smali-код так, чтобы динамическая библиотека вызывалась самой первой, а затем переупаковать и установить пакет. Весь этот процесс хорошо задокументирован Джоном Козиракисом (John Kozyrakis). Вначале лучше пройти все этапы вручную, чтобы лучше понять, как работает эта технология. Чтобы сэкономить время, существует утилита — Objection, которая автоматизирует весь вышеупомянутый процесс. Требуется лишь указание целевого пакета, над которым нужно выполнить манипуляции.

После завершения в нашей рабочей директории должен появиться файл «test_app.objection.apk». По умолчанию утилита objection добавляет постфикс «.objection» к имени пакета. Далее мы можем установить этот пакет так же, как и любой другой APK, при помощи команды adb install test_app.objection.apk. После того как измененный пакет установлен на целевом устройстве, во время запуска приложение должно встать на паузу на начальном экране. В этот момент мы можем подключиться к серверу Frida, который отслеживает наше устройство:

C:\>frida-ps -U

PID Name

—- ——

6383 Gadget

C:\>frida -U gadget

____

/ _ | Frida 10.3.14 — A world-class dynamic instrumentation framework

| (_| |

> _ | Commands:

/_/ |_| help -> Displays the help system

. . . . object? -> Display information about ‘object’

. . . . exit/quit -> Exit

. . . .

. . . . More info at http://www.frida.re/docs/home/

[Motorola Moto G (5) Plus::gadget]-> Java.available

true

Alternatively, Objection supports interaction with the listening Frida server by using the ‘explore’ command:

C:\>objection explore

___| |_ |_|___ ___| |_|_|___ ___

| . | . | | | -_| _| _| | . | |

|___|___|_| |___|___|_| |_|___|_|_|

|___|(object)inject(ion) v1.2.2

Runtime Mobile Exploration

by: @leonjza from @sensepost

[tab] for command suggestions

com.test.app on (motorola: 7.0) [usb] # android hooking search classes TrustManager

android.security.net.config.RootTrustManager

android.app.trust.ITrustManager$Stub$Proxy

android.app.trust.ITrustManager

android.security.net.config.NetworkSecurityTrustManager

android.security.net.config.RootTrustManagerFactorySpi

android.app.trust.TrustManager

android.app.trust.ITrustManager$Stub

com.android.org.conscrypt.TrustManagerImpl

com.android.org.conscrypt.TrustManagerImpl$ExtendedKeyUsagePKIXCertPathChecker

com.android.org.conscrypt.TrustManagerImpl$TrustAnchorComparator

com.android.org.conscrypt.TrustManagerFactoryImpl

javax.net.ssl.TrustManagerFactory$1

javax.net.ssl.TrustManager

javax.net.ssl.TrustManagerFactory

javax.net.ssl.X509TrustManager

javax.net.ssl.TrustManagerFactorySpi

javax.net.ssl.X509ExtendedTrustManager

[Ljavax.net.ssl.TrustManager;

Теперь вы можете воспользоваться функцией для обхода технологии SSL pinning:

com.test.app on (motorola: 7.0) [usb] # android sslpinning disable

Job: 2f633f86-f252-4a57-958e-6b46ac8d69d1 — Starting

[6b46ac8d69d1] [android-ssl-pinning-bypass] Custom, Empty TrustManager ready

Job: 2f633f86-f252-4a57-958e-6b46ac8d69d1 – Started

Техника 4 – Реверс-инжиниринг кода верификации сертификата

Возможен такой случай, когда разработчик использует собственные SSL-библиотеки вместо системных для верификации сертификата. В этой ситуации нам нужно распаковать пакет, сконвертировать smali-код в Java-код и найти функции, отвечающие за проверку сертификата.

Если использовать «dex2jar», синтаксис будет следующим:

C:\>d2j-dex2jar.bat «C:\test_app.apk»

dex2jar C:\test_app.apk -> .\test_app-dex2jar.jar

Полученный файл .jar должен быть пригоден для открытия в вашей любимой утилите для исследования Java-приложений (например, JD-GUI).

После того как вы нашли функции, отвечающие за проверку сертификата, можно либо полностью пропатчить код, либо подцепиться к нужной функции при помощи Frida. Чтобы сэкономить время и не пересобирать полностью приложение, эффективнее подцепиться к функциям, отвечающим за проверку сертификата. Шаги, описанные в предыдущей технике, позволят подключиться к приложению, и далее вы можете либо подцепиться к функции при помощи утилит фреймворка Frida, либо при помощи приложения Objection.

Заключение

Техники, описанные в этой статье, позволяют перехватывать SSL-трафик и обходить некоторые наиболее распространенные защиты, используемые разработчиками. Кроме того, я кратко рассказал об утилите Objection и фреймворке Frida. Обход технологии SSL pinning и других защит лишь небольшая часть возможностей, которые позволяют реализовать эти инструменты.

Надеюсь, мне удалось на доступном языке рассказать о техниках, которые могут быть пригодны для оценки безопасности мобильных Android-приложений и демонстрируют важность наличия нескольких способов проведения подобного рода исследований.

Источник