- Что такое trust android

- Google Smart Lock: что это за программа на Android

- Что такое Smart Lock на Android

- Как настроить Smart Lock

- Как отключить Google Smart Lock

- Что такое trust android

- Немного о ARM Security Extensions (aka ARM TrustZone)

- Не совсем security функции

- Security функции

- О том как это всё работает

- Режимы процессора

- Взаимодействие Normal World и Secure World

- Уголок параноика

Что такое trust android

Trust: Крипто & Биткоин Кошелёк

Версия: 1.30.19

Последнее обновление программы в шапке: 07.08.2021

Краткое описание:

Официальный крипто-кошелёк децентрализованной блокчейн биржи Binance DEX.

Описание:

Trust Wallet — официальный мульти-крипто-кошелёк децентрализованной биржи Binance DEX, построенной на основе блокчейн-проекта «Binance Chain».

Вы можете безопасно и надёжно отправлять, получать и хранить Bitcoin и многие другие криптовалюты, и цифровые активы с помощью мобильного приложения Trust Wallet.

Вы также можете использовать Trust Wallet, чтобы получать проценты от своей криптовалюты, играть в блокчейн игры и получать доступ к новейшим приложениям DApps и платформам DeFi.

Если вы ищете кошелек Ethereum или кошелек Bitcoin, Trust Wallet предоставляет безопасную систему, которая упрощает покупку и хранение нескольких криптовалют, таких как Bitcoin, Ethereum, Tron, Litecoin и многих других токенов ERC20, BEP20 и ERC721 на вашем устройстве. В последних обновлениях приложений мы добавили поддержку кошелька XRP, кошелька XLM, кошелька FIL и кошелька EGOLD.

Trust Wallet призван стать лучшим приложением для криптовалютных кошельков, обеспечивая безопасный и надежный опыт для наших пользователей:

— Поддержка Binance Dex: нативная и с использованием WalletConnect

— Интегрированный обмен Uniswap и PancakeSwap прямо в кошельке

— Покупка Bitcoin или другой криптовалюты за евро или доллары США

— Лучший цифровой кошелек для безопасного хранения закрытых ключей на вашем устройстве

— Кошелек Binance – поддержка Binance Smart Chain, BEP20 и BEP2

— Кошелек Ethereum: отправляйте и запрашивайте ERC20, ERC721 и многие другие токены ERC

— Проверьте баланс своего криптовалютного кошелька, историю транзакций и другие данные на вашем устройстве.

— Храните свой приватный ключ с помощью безопасности на уровне банка

— Используйте FaceID, Touch ID или пароли для защиты доступа к своим инвестициям в криптовалюту

— Используйте Trust Wallet в качестве приложения для обмена криптовалютой! Используйте электронные деньги

Инвестировать в криптовалюту просто — покупать Bitcoin и криптовалюту можно прямо из Trust Wallet. Подключайтесь к децентрализованным биржам, чтобы управлять своим криптовалютным портфелем.

Храните следующие цифровые активы в своем Trust Wallet:

Bitcoin кошелек (BTC), Bitcoin Cash (BCH), Litecoin (LTC)

Кошелек Ripple XRP (XRP)

Кошелек Stellar Lumens XLM (XLM)

Поддержка кошелька TRON (TRX). Теперь доступен стейкинг Tron

Поддержка кошелька Bittorrent (BTT)

Поддержка кошелька Ethereum (ETH), Поддержка кошелька Ethereum Classic (ETC)

Поддержка Doge кошелька и Theta кошелька

Поддержка кошелька Tezos (XTZ). Теперь доступен стейкинг Tezos

Поддержка кошелька IoTeX

Поддержка кошелька ZelCash

Поддержка кошелька Qtum / Groestlcoin / Viacoin Wallet

Поддержка Ontology Wallet (Ontology)

Поддержка Cosmos (Atom) и стейкинга Cosmos

Кошелек Dash (DASH)

Кошелек Filecoin (FIL)

Кошелек Polkadot (DOT)

TomoChain (TOMO)

Кошелек VeChain (VET)

Callisto (CLO) и стейкинг Callisto

POA Network (POA)

GoChain (GO)

Wanchain (WAN)

Icon (ICX)

Binance Coin (BNB)

Binance USD (BUSD)

Coinbase USD Coin (USDC)

Gemini Dollar (GUSD)

Maker (MKR)

TrueUSD (TUSD)

Zilliqa (ZIL)

OmiseGO (OMG)

Holo (HOT)

ChainLink (LINK)

Dai (DAI)

Augur (REP)

Mithril (MITH)

Pundi X (PXS)

Loom Network (LOOM)

Golem (GNT)

QASH

Kyber Network (KNC)

Также в кошельке стейкинг доступен ещё для некоторых проектов.

Требуется Android: 6.0 и выше

Русский интерфейс: Да

Источник

Google Smart Lock: что это за программа на Android

На современных смартфонах пользователи хранят огромное количество данных, в том числе номера банковских карты и пароли от многих сервисов. Поэтому разработчики программного обеспечения уделяют огромное внимание безопасности, создавая всё более качественные средства защиты.

Сейчас самым популярным способом разблокировки устройства является использование сканера отпечатка пальца. Также можно применять и разблокировку по лицу, но как показывает практика, на Android она менее безопасная. И если про эти варианты защиты знают практически все, то что такое Google Smart Lock на телефоне Android известно не каждому. Давайте разберемся, что это за программа, а также рассмотрим принцип её настройки.

Что такое Smart Lock на Android

Если внимательно посмотреть на название программы, то можно догадаться, что она каким-то образом связана с блокировкой смартфона. Так и есть, потому что Google Smart Lock – современная опция, позволяющая значительно облегчить разблокировку телефона. В основе работы сервиса лежит анализ поведения пользователя, то есть ведение статистики по посещённым местам, контактам с другими устройствами и прочим действиям. Система определяет уровень безопасности нахождения владельца, и на основании этого решает – включить блокировку экрана или нет.

Постараемся объяснить более подробно на простом примере. Например, вы часто находитесь дома, поэтому в этом месте блокировка применяться не будет. А вот при попытке разблокировать телефон где-нибудь в другом городе, а тем более в другой стране, будет активирована соответствующая защита. Также программа анализирует положение устройства в пространстве при помощи гироскопа или акселерометра. И если смартфон находится у вас в руках, то ввод пароля или графического ключа не потребуется.

Как настроить Smart Lock

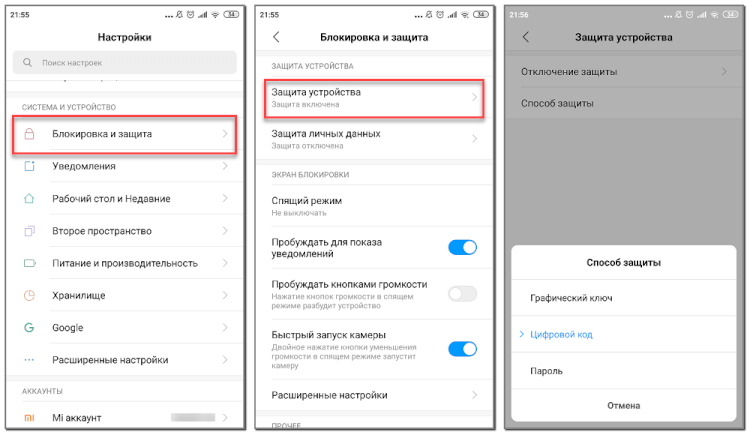

Нужно сразу отметить, что для работы программы Smart Lock на телефоне должен быть установлен один из способов защиты. Это может быть графический ключ, пароль или PIN-код. Если на вашем смартфоне никакие средства обеспечения безопасности не активированы, то это необходимо исправить. Сделать всё правильно вам поможет пошаговая инструкция:

- Заходим в настройки.

- Переходим в раздел «Блокировка и защита» либо «Экран блокировки и безопасность». Опять-таки заметим, что названия пунктов в зависимости от установленной прошивки и версии Android могут отличаться.

- Открываем вкладку «Защита устройства» или «Тип блокировки экрана».

- Нажимаем по строке «Способ защиты» и выбираем нужный вариант блокировки.

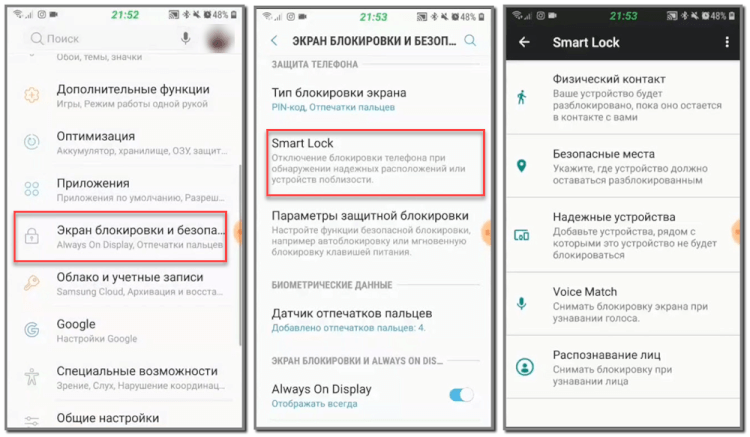

А теперь возвращаемся в раздел с настройками безопасности и находим в нём пункт «Smart Lock». Нажимаем по нему и видим список с настройками.

Давайте разберём каждый из вариантов защиты:

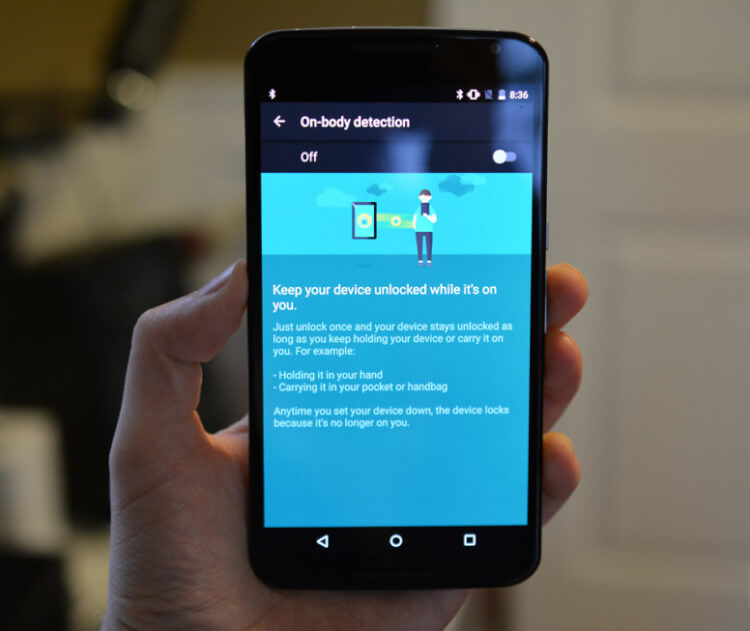

- Физический контакт. Современная опция, основанная на использовании информации о перемещении устройства в пространстве. За основу здесь взят установленный в телефоне акселерометр или гироскоп. Программа анализирует данные с датчиков и определяет – держит ли человек смартфон в руке или нет.

- Безопасные места. Утилита Google Smart Lock предлагает выбрать определённые безопасные места, где телефон не будет требовать ввода пароля. Это может быть ваш рабочий офис, любимое кафе или дом. Но стоит отметить, что для работы функции GPS должен постоянно находиться в работающем состоянии. Это совсем не хорошо, так как значительно влияет на расход аккумулятора.

- Надежные устройства. Мы постоянно находимся в окружении многих устройств. Это и умные часы, Bluetooth колонка, магнитола автомобиля и прочие современные девайсы. Разработчики сервиса Smart Lock позволяют перенести все эти гаджеты в список надёжных устройств. Это позволит системе разблокировать телефон при нахождении рядом с этими девайсами.

- Распознавание лиц. Подобный вариант разблокировки используют многие пользователи, поэтому его также можно активировать в настройках Google Smart Lock. Функция в принципе удобная, но не совсем безопасная. Иногда разблокировать телефон можно при помощи обычной фотографии его владельца.

- Распознавание по голосу. Все, наверное, знают фирменного голосового ассистента от Google. Достаточно произнести команду «О’кей, Google» и помощник уже готов выполнять ваши требования. Аналогичная технология применяется в программе Smart Lock. Система запоминает голос владельца, а после произношения нужной команды разблокирует устройство.

Как видим, вариантов настройки программы довольно много, поэтому каждый сможет сделать использование сервиса максимально удобным для себя.

Как отключить Google Smart Lock

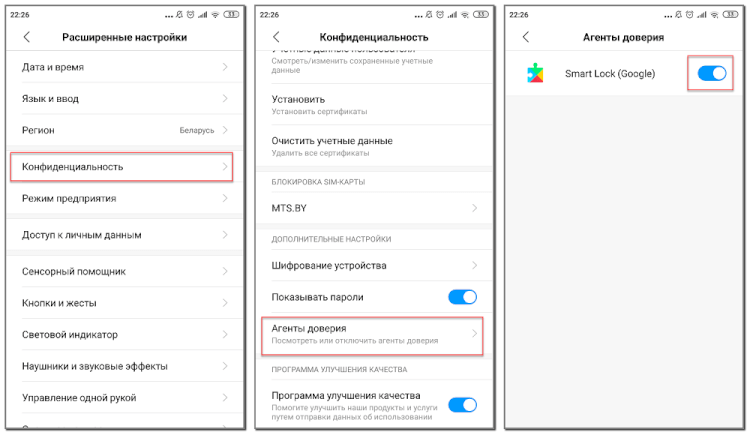

Понятное дело, что программа Google Smart Lock нравится не всем, поэтому вопрос об её отключении всегда остаётся актуальным. На самом деле в этом нет ничего сложного, особенно если следовать рекомендациям пошаговых инструкций. Например, на смартфонах Xiaomi функция отключается следующим образом:

- Открываем настройки.

- Переходим в раздел «Расширенные настройки».

- Открываем вкладку «Конфиденциальность».

- Заходим в подкатегорию «Агенты доверия».

- Убираем галочку возле единственной строки «Smart Lock».

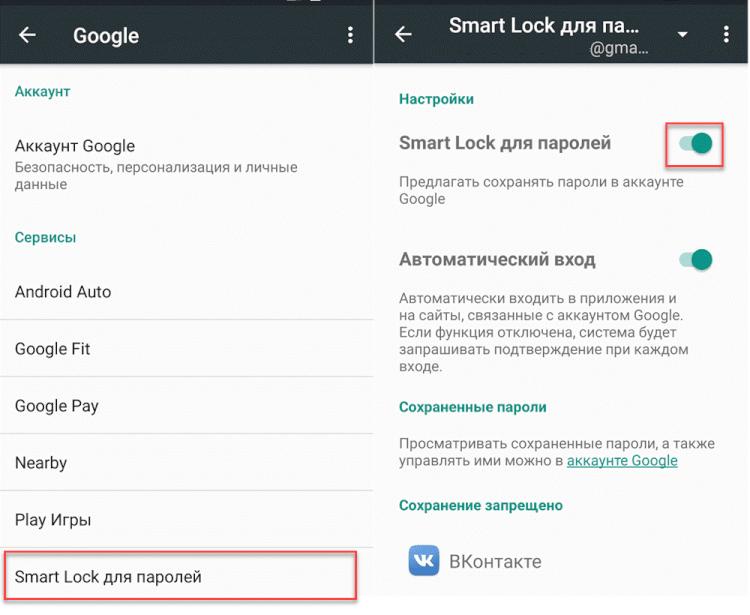

Что касается устройств с версией Android 5, то здесь принцип действий немного другой:

- Заходим настройки.

- Открываем вкладку с настройками аккаунта Google.

- Переходим в раздел «Smart Lock».

- Убираем галочку возле строки «Smart Lock для паролей».

Чтобы включить функцию Smart Lock, достаточно проделать указания инструкций в обратном порядке.

Таким образом, Google Smart Lock – программа, или лучше сказать опция, предназначенная для упрощения разблокировки смартфона. Она анализирует данные местоположения, расположения устройства в пространстве, голос пользователя, а также находящиеся рядом устройства. Для отключения функции достаточно убрать галочку с соответствующего пункта в настройках телефона.

Источник

Что такое trust android

Краткое описание:

Бесплатное комплексное решение для защиты приватных данных и анализа угроз на Вашем смартфоне.

Описание:

Комплексное бесплатное единое решение для защиты мобильных пользователей от вирусов, вредоносного и шпионского ПО, конфиденциальности утечек, потери данных или потери устройства и определении рисков в устанавливаемых приложениях на платфоме Android.

Доступные функции безопасности и управления:

— определение безопасности приложений

Поиск TrustGo является единственной поисковой системой, которая одновременно ищет приложение на нескольких рынках. Возвращаемый по запросу список включает в себя определение уровня угрозы приложения по версии TrustGo, предупреждая пользователей об известных вредоносных приложениях и о приложениях с потенциальной угрозой риска.

— сканер безопасности приложений

Быстрая антивирусная проверка и проверка приложений на наличие вредоносных дополнений. Сканирование существующих приложений может осуществляться постоянно или по требованию пользователя. Любые новые устанавливаемые приложения проверяются во время загрузки.

— защита приватных данных

Защищает личные данные при помощи мониторинга и выявления приложений, которые имеют разрешение на доступ к Вашей личной информации.

— резервное копирование и восстановление

Хранение и просмотр контактов и другие важных данных в нашем «Облаке данных». Ваши данные могут быть легко восстановлены по требованию, на тот же телефон или другой!

— отслеживание телефона и дистанционное управление

Телефон потерян или украден? Отслеживайте его местоположение или уничтожьте данные на нём из веб-браузера. При необходимости, позже Вы сможете легко восстановить данные из копии в нашем «Облаке данных».

Русский интерфейс: Да

Сообщение отредактировал Slav_nsk — 12.01.17, 17:39

Источник

Немного о ARM Security Extensions (aka ARM TrustZone)

Это будет обзорная статья, поэтому я не буду вдаваться в глухие технические дебри. Тем не менее технические детали будут присутствовать. Первая часть статьи будет посвящена вопросу зачем это всё вообще нужно, а вторая — как это работает в общих чертах. Если общество заинтересуется — следующая статья будет содержать больше технических деталей. Кому интересно — добро пожаловать под кат.

Хотя в названии и есть слово «security», эти расширения нужны не только реализации функций связанных с безопасностью в привычном понимании этого слова. Когда мы говорим «безопасность» мы обычно думаем о шифровании, ограничении доступа, TPM , безопасных хранилищах и тому подобных вещах. Security extensions позволяют реализовать эти все функции, но так же они используются для таких вещей, как например запуск и остановка процессорных ядер, перезагрузка системы и т.д.

Не совсем security функции

Все мы знаем что есть такая штука как BIOS (а теперь и EFI). Их задачей является первичная инициализация системы, загрузка OS, предоставление OS информации о системе, помощь OS в управлении компьютером.

Исторически сложилось так, что на ARM-based платформах нет (точнее не было) аналога BIOS. Обычно в ROM-коде присутствовал простенький загрузчик который находил и загружал полноценный загрузчик. Часто таким полноценным загрузчиком выступает u-boot. U-boot в свою очередь инициировал минимум периферии (например запускал контроллер DRAM), находил и запускал ядро linux. Ядро linux в свою очередь могло полностью вытереть из памяти u-boot, потому что он больше не нужен. И всё, после загрузки ядро было полностью предоставлено себе. Прямо в него (или в сбоку, в специальную структуру под названием device tree) была зашита вся информация о системе где оно работает. Все операции по управлению системой (например разгон процессора) ядру приходилось выполнять самому.

Это было неудобно по ряду разных причин. Например, производителям не хочется отдавать разработчикам ядра контроль над всякими «нежными» модулями типа кешей и шины. Или, например, процедура перезагрузки чипа требует каких-то хитрых манипуляций которые неудобно производить из кода ядра.

Короче, потребность в чем-то вроде BIOS существует. Только в ARM-системах он называет Secure Monitor и работает благодаря Security Extensions. По моему опыту чаще всего он используется для запуска и остановки дополнительных ядер в многопроцессорной системе, управления шиной, переброски выполняющегося кода между мощными и слабыми ядрами в ахритектуре big.LITTLE, активации режима гипервизора и тому подобных деликатных вещей.

Security функции

Security extensions позволяют запустить сбоку ещё одну OS со своим ядром и пользовательскими приложениями. Её обычно называют Trusted OS. У этой OS будет своя защищенная память и доступ к защищенной же периферии, например крипто-аккселераторам. Двумя примерами таких OS является гугловая Trusty и опенсурсная OP-TEE. Существует консорциум Global Platform который выработал общие требования к таким OS под названием Trusted Execution Environment.

В защищенную OS можно загружать пользовательские приложения (естественно подписанные). Это позволяет например гонять там банковское приложение для платежей через NFC или виртуальную SIM-карту. Правда, скажу честно, на практике я с таким пока не сталкивался.

Так же secure extensions позволяют организовать Secure Boot: корнем доверия является ROM-код, который проверяет подпись следующего загрузчика, загрузчик может проверить подпись ядра обратившись к Secure Monitor. Ядро в свою очередь тоже может проверять подписи исполняемого кода. Таким образом основные компоненты будут защищены от изменения.Технология спорная, но некоторые разработчики android-устройств её очень любят.

О том как это всё работает

Информация о технических деталях открыта. Можно скачать ARM Technical Reference Manual и прочитать всё самому. Кроме того в Сети хватает всяких красивых презентаций. Я не буду вдаваться в глубокие дебри, просто опишу основные идеи. Я буду использовать терминологию из ARMv8, потому что она более последовательна, в сравнении с терминами принятыми в ARMv7.

Режимы процессора

В этом разделе будет приведено немного технических деталей. Если системное программирование для вас абсолютно темная тема — этот раздел можно и пропустить.

Собственно, все наверное слышали про кольца защиты в x86. В ARM-ах есть точно такая же штука, только тут они называются Exception Levels (сокращенно EL). Их может быть от двух до четырех (или шести, смотря как считать). Это режимы работы процессора. Чем выше Exception Level, тем большими привилегиями обладает код исполняющийся в нем.

Все ядра ARMv7 или ARMv8 поддерживают минимум два из них: EL0 и EL1.

На EL0 работают пользовательские программы (например ваш браузер). У кода исполняющегося в EL0 нет никаких привилегий: он (обычно) не может работать с периферией, перенастраивать MMU , запрещать (и разрешать тоже) прерывания, обрабатывать исключительные ситуации. Но браузеру этого всего и не нужно. А если всё-таки нужно, то об этом надо попросить ядро OS.

На EL1 работают ядро и драйвера. У них, соответственно, есть возможность работать с периферией, программировать MMU и далее по списку. Еще лет 10 назад этого было бы вполне достаточно. Но технологии не стоят на месте.

Ещё два EL могут появится если процессорное ядро включает дополнительные расширения: virtualization extensions и security extensions. При чем оба эти расширения опциональны (хотя и присутствуют во всех современных чипах) и процессор может иметь или любое из них, либо оба сразу. Немалая часть ARM Technical Reference Manual посвящена взаимодействию этих расширений.

Так, если если в ядре есть virtualization extensions, то появляется EL2. На этом уровне работает гипервизор. Так же MMU становится двухстадийным и появляется виртуальный контроллер прерываний. Но это совсем другая история которую нужно рассказывать отдельно.

Если в процессоре присутствуют security extensions, то появляется режим EL3 и режимы S-EL0 и S-EL1. Кроме того появляется понятие secure mode (и соответственно non-secure mode) — это режимы процессора ортогональные exception levels. EL3 обладает теми же привилегиями что и EL2, плюс ещё одной особенностью. Только в режиме EL3 код может переключить процессор между secure и non-secure mode. В чем же между ними разница? А разница только в значении одного бита — NS .

Дело в том, что security extensions — это не только расширения для вычислительного ядра. Эти расширения так же затрагивают MMU, контроллер прерываний и контроллер шины. Например, контролер шины проверяет значение этого самого бита NS при доступе к памяти и периферии. Если участок памяти помечен как secure, то доступ к нему можно получить только из secure mode. Это значит, что ни ядро обычной OS, ни гипервизор не смогут прочитать/изменить «безопасную» память. То же самое и с периферией. Если приходит прерывание которое помечено как secure, то это прерывание будет обрабатывать не обычная OS, а trusted OS из режима secure mode.

Получается, будто в одном процессоре живут два мира: normal world и secure world (это термины из официальной документации, если что). При чем secure world может вмешиваться в дела normal world, но не наоборот. В режиме EL3 работает secure monitor, который служит эдаким Хароном — позволяет попасть из одного мира в другой.

Как вы уже наверное догадались, режимы S-EL0 и S-EL1 — это аналоги EL0 и EL1 из normal world. В S-EL1 бегает ядро «безопасной» OS, а в S-EL0 — приложения (например та же виртуальная SIM-карта). На картинке выше используется терминология из ARMv7, но понять что к чему довольно легко (я надеюсь).

Взаимодействие Normal World и Secure World

Процессор всегда запускается в secure-mode (потому что иначе он туда никак не попадет). Загружается и инициализируется Trusted OS, после чего процессор переходит в non-secure mode и загружает обычную OS.

Казалось бы при всех своих возможностях secure world должен занимать доминирующее положение в системе. Но на самом деле всё наоборот. Большую часть времени он неактивен. Только когда обычной OS нужны какие-то услуги, она обращается к secure monitor и управление переходит в secure world. Таким образом именно normal world решает когда будет работать secure world. Это сделано для того, что бы не мешать пользователю работать с устройством, смотреть видео и слушать музыку. Ведь если secure world заберет управление в неподходящий момент, то это может нарушить работу normal world.

На самом деле у secure world есть возможность получить управление в обход normal world, используя прерывания. Например можно завести таймер который будет периодически вызывать secure world. Но так обычно не делают по причинам обозначенным выше. User experience превыше всего.

Для ядра linux есть набор патчей который позволяет обычным приложениям взаимодействовать с приложениями работающими в Trusted OS, согласно спецификациям GlobalPlatform TEE, о которых я уже упоминал выше. Таким разработчики могут писать приложения которые (с незначительными изменениями) смогут работать на любой совместимой Trusted OS.

Уголок параноика

Может ли secure world следить за вами? Теоретически — да. На практике я имел доступ к проприетарным trusted OS, которые затем устанавливались на пользовательские устройства. В их коде я не видел таких функций. Что, конечно же, ни о чем не говорит.

Если на вашем устройстве активирован secure boot, то у вас проблемы. В том смысле, что вы ничего не сможете сделать с кодом бегающим в secure world. Правда, вы так же ничего не сможете сделать и с кодом бегающим в режиме ядра.

К счастью, SoC’и с включенным secure boot довольно редки и их стараются не продавать всем подряд. Поэтому у вас скорее есть возможность заменить trusted OS на свою. Правда, ещё остается ROM-код с которым вы не сможете сделать почти ничего. И если secure monitor зашит в ROM-код, то опять же у вас проблемы. Но, есть SoC’и, на которых вы сможете устанавливать свой secure monitor. Например — Renesas RCAR H3. Так что ещё не всё потеряно.

Для желающих поэкспериментировать — есть возможность поднять Trusted OS на Raspberry PI. Как это сделать — написано в документации к OP-TEE.

Источник