- Android – основы безопасности и поиск вируса в apk файле

- Что вирус android apk

- 1. Использование VirusTotal

- 2. Использование MetaDefender

- Поделиться

- Вам также может понравиться

- 5 способов бесплатно создать красивое профессиональное изображение профиля

- 8 лучших бесплатных онлайн-сервисов для сканирования и удаления вирусов

- 5 вещей, из-за которых вас могут забанить в Facebook

- Как мгновенно узнать погоду и время в любом городе мира

- 5 лучших бесплатных сайтов для удаления фона с изображений

- Как заблокировать определенные сайты в Google Chrome

- Добавить комментарий Отменить ответ

- Исследование андроид-вируса

- dex2jar

- WinRAR

Android – основы безопасности и поиск вируса в apk файле

Как я уже [написал], я наконец-то приобрёл себе ведрофон или выражаясь нормальным языком – телефон, работающий на операционной системе Android. Про сам телефон расскажу попозже, а сейчас затрону тему очень горячую и насущную для ведрофоноводов

Если у вас официальное устройство с Android с установленным маркетом и качаете вы приложения только из маркета, то можете просто поставить DrWeb для Android и не читать дальше. Дальше я буду писать для тех, кто качает игры и программы для своего ведрофона откуда попало и у кого (как у меня) на телефоне вообще нет никакого Play Market от Google.

А решил я написать эту статью потому что уж много моих знакомых жалуются, что игры или программы, которые они ставят на свои телефоны с Андроид отсылают куда-то СМСки, списывают деньги с их мобильного счёта и творят прочие бесчинства. Все эти знакомые относятся как раз к тем людям, которых я описал выше – качают откуда попало или являются владельцами китайских андроидофонов, потому никакого маркета у них там нет и они качают приложения для смартфона откуда попало.

Если вы относитесь к таким людям, то хочется вам этого или нет, а вам нужно иметь средний уровень знаний в области ПК и Windows, знать что такое apk файл и уметь делать все возможные операции с файлами в Windows.

Начал значит я писать статью, написал первые три абзаца, а потом решил проверить – а сложно ли это подхватить вирус на Андроид? Искал, искал вирусы и вредоносы и так и не смог найти, потом понял, что надо отключить мозг и вести себя как типичная ТПшка или малолетний обморок не осиливший среднюю школу и результат был достигнут – 15 секунд и на моём ПК красуется apk файл с крутейшим названием android game cheats.apk. На сайте, откуда я скачал этот файл обещали, что это приложение может ломать игры на деньги и опыт.

Но давайте прежде, чем обвинять программу в её вредоносности сначала в этом убедимся, а то не хорошо как-то, взяли так с места в карьер, а вдруг на самом деле программа рабочая и мы с её помощью сможем наломать кучу игр на опыт и деньги.

Приложения для Android распространяются в виде apk файлов, даже если вы качаете их из гугловского маркета, вам в телефон сначала загружается apk файл и потом он устанавливается в систему. А сам apk файл не что иное как zip архив. Это означает, что его можно открыть программой архиватором, например 7zip. Что я и сделал. Если вы не знаете что такое 7zip и как им пользоваться, то можете прочитать мою инструкцию по этой программе [здесь].

Щёлкнули правой кнопкой мыши по нашему apk файлу, выбрали 7-zip -> Открыть архив .

Затем заходим в папку assets, т.к. в ней хранятся все файлы, которые приложение запускает после установки.

Что мы там наблюдаем? – Странную папку html.

Хм. Если вы осилили 10-й класс школы, то вас наличие этой папки в apk файле уже должно напрячь, т.к. мы с вами знаем, что [html] как минимум как-то связан с интернетом и ещё на нём вебстраницы верстать можно, что-то тут не чисто. Заходим в эту папку. О! А там ещё веселее – папки с названиями Билайн, Мегафон, МТС. К чему бы это? Заходим ещё дальше.

Три файла – два html и один js. Как мы знаем большинство вирусов в интернете распространяется посредством языка java и по иронии судьбы наши андроидофоны являются ничем иным как устройством по запуску java кода. А теперь давайте извлечём из архива файл с интересным названием license.html, понятно, что лицензионные соглашения в России никто не читает, но от того нам этот файл и интересен.

Извлекли – просто зажали файл левой кнопкой мыши и перетянули в папку, где лежит apk файл, а теперь откройте license.html с помощью программы Блокнот. Среди кусков кода видим текст на вполне русском языке. Читаем.

ПРАВИЛА ПРЕДОСТАВЛЕНИЯ ПОДПИСКИ НА КОНТЕНТ

Правила предоставления Подписки на Контент (далее по тексту «Правила») разработаны в соответствии с требованиями действующего законодательства Российской Федерации и регулируют отношения по предоставлению Контент-провайдером Абонентам Подписки на Контент.

И самое, что интересное больше ничего кроме этих файлов в папке assets нет. А как же так? А что тогда должно запускаться и ломать нам игры на опыт и деньги? – Да, ничего, установили бы эту программку, запустили бы, она нам сказала бы что, чтобы у нас всё было замечательно нам надо ввести свой номер телефона, а то и вообще автоматом бы это сделала, т.к. открыв файл index.html в браузере на ПК я увидел красивую надпись Готово с вас 300 рублей, и плакали бы наши денежки на мобильном. Типичный СМС-лохотрон.

Не стал даже загружать файл в телефон для того, чтобы сделать скриншот сей чудо программы, т.к. хоть на балансе у меня всего 25 рублей 17 копеек, но терять их и дарить каким-то лохотронщикам совсем не хочется.

Потому совет – качаете apk файлы со странных сайтов, хотя бы открывайте их архиватором как я описал здесь.

А теперь ещё несколько советов:

1. Установите себе DrWeb для Android – он бесплатный и вы можете скачать его с официального сайта разработчика и запускайте его монитор перед установкой apk файла, либо приложения из Google Play.

2. Не качайте с маркета и других сайтов игры про сиськи – не видел ни одной где бы не было какой-нибудь вредоносной программы или сомнительных рекламных ссылок

3. Не пользуйтесь программами, которые требуют Root права на телефоне, если вы не знаете что это за программа (к известным программам типа Root Explorer, ES проводник, GameCIH, Screenshot Ultimate это не относится)

4. Читайте комментарии к приложениям на Play Market, часто в них предупреждают о вирусах

5. Если приложение имеет размер менее 500 килобайт, будьте предельно подозрительны к нему и открывайте архиватором по описанному мной способу, я просмотрел более 500 приложений в apk файлах и ни в одном мне не попался html файл в папке assets, если же такой файл есть, откройте его блокнотом и изучите текст в нём.

6. Не вводите свой номер телефона и не отправляйте СМС, если вас просит об этом какая-либо программа

7. Во время установки apk файла и если это в данный момент не нужно – не держите WiFi и интернет включенным, отключите в настройках телефона фоновую передачу данных, автосинхронизацию и передачу данных по сети мобильной связи. Если совсем запараноите, то можете и симку отключить на время запуска сомнительной программы – многие телефоны (особенно китайские и двухсимочные) позволяют это сделать, тогда смски точно не отправятся. Или можно включить режим в самолёте, тогда все виды связи на вашем телефоне будут отключены, а потом, после установки приложения и его проверки, можете выключить этот режим.

И отдельным пунктом хотел бы выделить наличие здравого смысла и мозгов в вашей голове, а то многие в 40 лет ведут себя как те самые малолетние обмороки и ТПшки тыча мышкой и пальцами во все кнопки, а потом удивляются куда делись их деньги со счёта. То, что вы закончили школу и ПТУ/универ и стали большим пузатым дядей или тётей с авторитетом не означает, что можно отключить мозг и больше не развиваться и не интересоваться тем как работает то, чем ты пользуешься.

Источник

Что вирус android apk

Иногда мы хотим установить приложения, которых нет в Play Store. Одна из ключевых особенностей Android — возможность скачивать приложения из сторонних источников. Вы можете загружать apk-файлы из различных источников, а затем устанавливать их на свое устройство.

Обычно Android блокирует установку всех сторонних приложений из соображений безопасности. Тем не менее вы можете загружать файлы Apk на Android, включив «Неизвестные источники». Фактическая проблема со сторонним приложением заключается в том, что вы никогда не узнаете, безопасен файл или нет.

Перед загрузкой любого файла Apk на Android всегда лучше сначала отсканировать его. Сканирование с помощью онлайн-сканера вирусов гарантирует, что файлы, которые вы собираетесь загружать из сторонних источников, не содержат ничего опасного.

Итак, если вы ищете способы сканирования файлов Apk, чтобы проверить, есть ли в них вирус, вы читаете правильное руководство. В этой статье мы поделимся пошаговым руководством о том, как сканировать файлы Apk перед установкой.

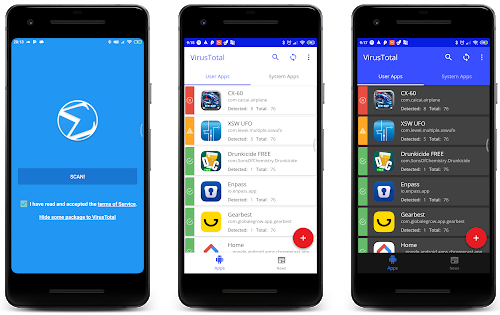

1. Использование VirusTotal

VirusTotal — это онлайн-сканер вирусов, который сканирует файлы, хранящиеся на вашем устройстве. Поскольку это онлайн-сканер, он не требует установки.

В случае файла Apk VirusTotal может помочь обнаружить все виды вирусов и вредоносных программ, присутствующих в файле Apk.

Еще одна хорошая вещь в VirusTotal — это то, что он полностью бесплатен. Вам даже не нужно создавать учетную запись, чтобы пользоваться службой безопасности.

Сервис также довольно прост в использовании: загрузите файл Apk и сканирование начнется автоматически. Если сервис обнаружит какое-либо вредоносное ПО, он немедленно сообщит вам об этом.

Кроме того, вы можете установить приложение VirusTotal Mobile для Android из магазина Google Play. Также стоит отметить, что приложение VirusTotal Mobile для Android совершенно бесплатное.

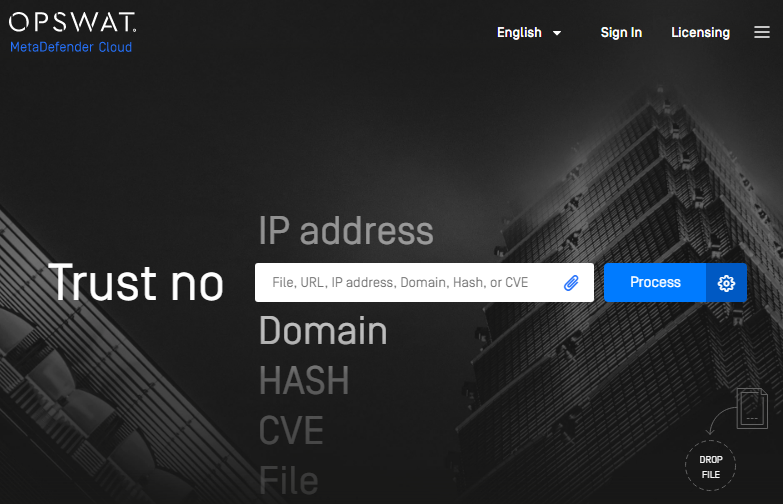

2. Использование MetaDefender

MetaDefender — еще один лучший онлайн-сканер вирусов, который вы можете рассмотреть. Вам нужно загрузить файл Apk в MetaDefender, и несколько антивирусных движков просканируют ваш файл.

По сравнению с VirusTotal сканирование MetaDefender выполняется быстрее. Хотя можно сканировать файлы прямо со смартфона Android, использование веб-сайта MetaDefender с ПК немного удобнее.

Лучшее в MetaDefender — это то, что он может сканировать практически все, включая URL-адреса, файлы Apk, IP-адрес и многое другое.

Итак, это две лучшие службы для сканирования файлов Apk. Если у вас есть какие-либо вопросы по этому поводу, пожалуйста, задавайте их в комментариях.

Поделиться

Вам также может понравиться

5 способов бесплатно создать красивое профессиональное изображение профиля

8 лучших бесплатных онлайн-сервисов для сканирования и удаления вирусов

5 вещей, из-за которых вас могут забанить в Facebook

Как мгновенно узнать погоду и время в любом городе мира

5 лучших бесплатных сайтов для удаления фона с изображений

Как заблокировать определенные сайты в Google Chrome

Добавить комментарий Отменить ответ

* Нажимая на кнопку «Оставить комментарий» Вы соглашаетесь с политикой конфиденциальности.

Источник

Исследование андроид-вируса

Всем привет. Недавно мне valdikss рассказал об андроид-вирусе, который может немало навредить пользователю, если он недостаточно внимателен. Мне захотелось узнать его внутренности, т.к. более или менее в последнее время занимаюсь ресерчем андроид приложений, но вирусы никогда еще не исследовал. До его рассмотрения, мне сразу бросилось в глаза название файла — android_update-1.apk. Первым делом делаю то, что делает каждый андроид ресерчер — распаковывает его dex2jar-ом (ну и параллельно можно посмотреть WinRAR-ом список файлов).

dex2jar

Когда я распаковал файл dex2jar-ом у меня получился красивый jar. Я обрадовался и кинулся смотреть его в JD-GUI.

Но, к сожалению, JD-GUI не смог полностью декомпильнуть получившийся файл, зато в самом конце файла были интересные строки.

Тут 2 варианта: либо вирус «китайского происхождения», либо ошибка кодировки. Думаю, пока рано делать выводы.

WinRAR

Как известно, APK — формат архивных исполняемых файлов-приложений для Android. Список файлов, которые входят в APK-архив, можно с легкостью просмотреть WinRAR-ом, что я и сделал.

На первый взгляд ничего особенного, но я знаю, что в папке assets разработчики хранят локальные файлы — html страницы, картинки, ну, в общем, локальные ресурсы, которые можно дергать из приложения.

Там я нашел файл classes.dex. Classes.dex — контейнер который, если мы распакуем, получим (если повезет) исходный код приложения под Android. По стандарту, файл classes.dex должен начинаться следующими байтами:

Что в ASCII — dex.035.

Но файл assets\classes.dex начинался так:

Явно зашифровано. Уже начинает проявляться логика работы зловреда. Когда мы скачиваем на смартфон и запускаем apk, он устанавливается, дергает из своих ресурсов файл classes.dex, расшифровывает, (по логике) получает какой то новый аpk, который и выполняет свою основную функцию.

Чтобы полностью понять как все работает, надо посмотреть действие зловреда в динамике. На реальном устройстве запускать — самоубийство. В качестве эмулятора я взял Genymotion, его преимущества как эмулятора описывать не буду, все здесь написано. Также, вместе с Genymotion, я использую Android Studio (в дальнейшем AS) 1.2 (нет слов, чтобы описать его слаженную работу). Когда мы запускаем Android Studio и Genymotion, они связываются с помощью adb. В Android Studio удобно смотреть лог работы приложения, в данном случае зловреда.

Установка apk привела к странной ошибке:

Я подумал: «все, зловред упал, вряд ли он запустится». Нажал на OK. Я частично знал, как он должен работать, так что перешел в Settings -> Security -> Device administrators и увидел, что он как раз заработал так, как надо, прописал уже себя в администраторах, заметите, он меня не спросил: «Ты согласен установить это приложение? Оно будет использовать такие-то права.», ну, как все приложения.

Если мы попытаемся удалить его из администраторов (нажав на checkbox, он отмечен красным), то вылезет окно:

После нажатия на кнопку деактивации нас ждет сюрприз — приложение невозможно удалить.

Окейййй. Посмотрим сетевой трафик, вдруг он что-то куда-то шлет. В эмуляторе, на WiFi соединение, поставим прокси и перезагрузим эмулятор. Так я и думал — есть и сетевая активность

тело в POST-запросе пустое.

Откроем logcat в AS и посмотрим, вдруг это приложение что-то записывает в логах. Нам везет:

Вот что получается — зловред берет из ресурсов файл assets/classes.dex, расшифровывает, записывает в /data/data/com.adobe.jaguar/app_dex/new.apk.

Так. Чтобы теперь узнать, каков его основной фунционал, нам надо поймать файл new.apk. Устанавливаем total commander на андроид и переходим в /data/data/com.adobe.jaguar/app_dex/. Папка оказалось пустой, после запуска new.apk файл удаляется. Возник вопрос: как получить его? Сначала подумывал, не написать ли мне приложение под андроид, которое в цикле следит за папкой /data/data/com.adobe.jaguar/app_dex/ и когда зловред снова создаст этот файл, мое приложение скопирует его, и я наконец узнаю что, оно делает на самом деле. Хорошо, что я в некоторых вопросах ленивый. Немного подумав, решил поэкспериментировать над правами папки /data/data/com.adobe.jaguar/app_dex/, и тут тоже повезло — он создал файл new.apk и упал.

Копируем new.apk из андроид, распаковываем dex2jar-ом и декомпилируем с помощью JD-GUI.

Опять иероглифы… Я решил открыть получившийся файл luyten-ом, мало ли, вдруг JD-GUI не может что-то правильно декомпильнуть.

Да, я был прав, это не иероглифы, а зашифрованный текст, нашел функцию которая занимается расшифровкой, но из всего apk только этот класс был обфусцирован, luyten тоже упал на нем. Есть еще один декомпилер — DJ Java Decompiler, у него туго с графикой, поэтому я его использую только для просмотра отдельных классов, а не всего проекта. Он, как бы, смог декомпильнуть, но, к сожалению, я не смог понять, как именно идет расшифровка.

Класс который отвечает за расшифровку (буду рад если взгляните на код, с первого взгляда AES, но не факт):

Нам уже из сетевой активности известно, что по сети передаются POST-запросы, так что этот код отправит POST-запрос:

В некоторых участках кода я увидел функции, в именах которых есть слово из 4-х букв — «bank».

Теперь у нас есть полная картина, этот зловред — банковский троян, который маскируется под андроид апдейт для Adobe Flash Player. После установки создает сервисы com.adobe.jaguar:jaguar_bf и com.adobe.jaguar:jaguar_obs. Сканируют файловую систему (в теле new.apk нашел код) на предмет установленных программ банк-клиентов, если находит их, то читает файлы из папки shared_prefs и отправляет злоумышленнику.

Мораль:

1. Не устанавливайте root и банк-клиент на одном устройстве

2. Не доверяйте приложениям, скачанными из сторонних магазинов

Источник