- Permission Control что это за программа на Андроиде? (com.mediatek.security)

- Удалось выяснить

- Другой пользователь написал свой способ отключения

- Permission Control: что это за программа на Андроид и как отключить?

- Что это

- Как отключить

- Permission Control что это за программа на Андроид

- Как отключить Permission Control?

- Почему не следует этого делать?

- Permission control появляется в уведомлениях

- Permission Control что это за программа на Андроиде? (com.mediatek.security)

- Удалось выяснить

- Другой пользователь написал свой способ отключения

- insufficient client permissions failed_permid=[permid] недостаточно разрешений клиента failed_permid=[permid]или insufficient client permissions failed on [permname] недостаточно разрешений клиента не удалось на [permname]

- insufficient permission modify power недостаточно разрешений на изменение разрешений

- Настройка удаленного подключения к клиентам SCCM 2012

- Конфигурациям клиента SCCM

- Использование Remote Control

- Журналы удаленных подключений

Permission Control что это за программа на Андроиде? (com.mediatek.security)

Постараемся немного разобраться — что это за программа?

Удалось выяснить

По мнению одного юзера, Permission Control — контроль разрешений для приложений. Данный компонент способен вызывать глюки, лаги, нестабильную работу телефона, увеличенный расход батареи. Для отключения необходимо перейти в настройки > безопасность, найти пункт App Permission > отключить.

Опасность отключенного приложения состоит в том, что все программы получат полные разрешения. Рекомендуется перед отключением просканировать смарт на наличие вирусов/троянов. Для проверки можно использовать антивирусы Касперского, Доктора Веба.

Удаление компонента — только на свой страх и риск.

Однако, один пользователь сообщил что после отключения приложения все равно будут запрашивать доступ на разрешения.

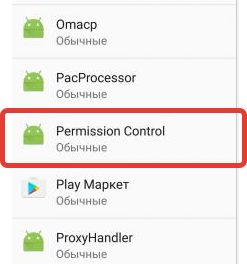

Приложение в списке установленных:

Также может быть ошибка:

permission control произошла ошибка

Можно попробовать данное приложение заморозить при помощи Titanium Backup. Удалять не стоит — могут быть проблемы. Приложение в Титаниуме:

При использовании штатного отключения может выскочить данное сообщение:

Apps will directly get permissions without your confirmation

Сообщение предупреждает — если выключить, тогда приложения будут напрямую получать разрешения без вашего подтверждения.

Также после отключения могут быть проблемы с Play Market (скорее всего связаны с безопасностью).

Еще один человек подтвердил — если вас достает приложение Permission Control, выключите в настройках > безопасность > разрешения для приложений.

Дополнительно удалось выяснить — за запуск сторонних приложений отвечает не только Phone Cleaner (необходим для энергосбережения), но и плагин Permission Control.

Если Permission Control заморозить Титаниумом тогда автостарт в настройках станет неактивным.

По непроверенной информации Permission Control это тоже самое что и Privacy Protect.

Чтобы приложение пермиссион вас больше не доставало, можно поставить галочку Больше не уведомлять.

Другой пользователь написал свой способ отключения

- Открываете патчер Lucky Patcher, выбираете Permission control.

- Чистим кэш. Останавливаем.

- Заморозить. В связи с тем что приложение системное — рекомендуется сделать бэкап.

Другой чел написал, что он решил проблему через Гравицапу — там есть блокировка уведомлений.

Странный косяк — когда приложение пытается использовать GPS, то пермиссион контрол отображает GPS как Bluetooth.

Источник

Permission Control: что это за программа на Андроид и как отключить?

01.12.2020 8 Просмотры

Операционная система Андроид является сложной структурой, за безопасность которой отвечает специальная система разрешений (permissions). Разработчики все выстроили так, что доступ к различным опциям имеют отдельные приложения, а функции контроля доступны пользователю. Список прав определен специалистами Google и закреплен в протоколах. В настоящий момент разработана Permission Control – специальная программа на Андроид. Некоторые считают ее лишней и энергозатратной, поэтому ищут вариант, как отключить.

Что это

Permission Control – специальная служба Андроид, которая контролирует подлинность заявленных разрешений установленных на устройстве. Главная задача этого софта сводится к анализу имеющейся информации с целью запретить приложениям возможность получения стороннего доступа, если об этом не было данных в момент установки.

Как отключить

В случае необходимости Permission Control допускается временно деактивировать. Пользователь может сделать все самостоятельно с помощью стандартного меню настроек Андроид.

Владелец гаджета должен перейти в раздел «Настройки». Следующий шаг – вкладка «Безопасность», где требуется перейти в раздел «Права приложений» или «Разрешения приложений» (в зависимости от версии формулировка может отличаться!). Последнее действие – «Отключить».

Работа системы – слаженный механизм, каждый шаг которого подчиняется строгим регламентам. Permission Control стоит на страже несанкционированных действий и позволяет приложениям выполнять сторонние операции, которые ему не свойственны или не заявлены при установке. В ряде случаев, когда компонент permissions негативно влияет на функционал гаджета – увеличенный расход батареи, ошибки, зависания, его можно отключить.

Источник

Permission Control что это за программа на Андроид

Permission Control — это специальная служба Андроид которая следит за разрешениями выданными различным приложениям. Основной задачей данного компонента является недопустимость получения другими приложениями различного доступа, который не был заявлен при установке.

Как отключить Permission Control?

Отключить службу Permission Control можно из обычного меню настроек Андроид.

- Для начала зайдите в раздел «Настройки«.

- Перейдите во вкладку «Безопасность«

- Ищем пункт «Права приложений» или «Разрешения приложений» (или аналогично по смыслу).

- Выбираем пункт «Отключить«.

Почему не следует этого делать?

Данная служба позволяет контролировать все установленные приложения в операционной системе. Она не позволит использовать память телефона или выполнять звонки программе, если ранее не было заявлено разрешения на выполнение данных действий.

Permission control появляется в уведомлениях

Если вы видите в уведомлениях устройства, что приложение Permission control выполняло какие-либо действия, или оно просто появилось в «шторке» устройства, это означает, что оно выполнило блокировку получения прав другим приложением.

Источник

Permission Control что это за программа на Андроиде? (com.mediatek.security)

Удалось выяснить

По мнению одного юзера, Permission Control — контроль разрешений для приложений. Данный компонент способен вызывать глюки, лаги, нестабильную работу телефона, увеличенный расход батареи. Для отключения необходимо перейти в настройки > безопасность, найти пункт App Permission > отключить.

Опасность отключенного приложения состоит в том, что все программы получат полные разрешения. Рекомендуется перед отключением просканировать смарт на наличие вирусов/троянов. Для проверки можно использовать антивирусы Касперского, Доктора Веба.

Удаление компонента — только на свой страх и риск.

Однако, один пользователь сообщил что после отключения приложения все равно будут запрашивать доступ на разрешения.

Приложение в списке установленных:

Также может быть ошибка:

permission control произошла ошибка

Можно попробовать данное приложение заморозить при помощи Titanium Backup. Удалять не стоит — могут быть проблемы. Приложение в Титаниуме:

При использовании штатного отключения может выскочить данное сообщение:

Apps will directly get permissions without your confirmation

Сообщение предупреждает — если выключить, тогда приложения будут напрямую получать разрешения без вашего подтверждения.

Также после отключения могут быть проблемы с Play Market (скорее всего связаны с безопасностью).

Еще один человек подтвердил — если вас достает приложение Permission Control, выключите в настройках > безопасность > разрешения для приложений.

Дополнительно удалось выяснить — за запуск сторонних приложений отвечает не только Phone Cleaner (необходим для энергосбережения), но и плагин Permission Control.

Если Permission Control заморозить Титаниумом тогда автостарт в настройках станет неактивным.

По непроверенной информации Permission Control это тоже самое что и Privacy Protect.

Чтобы приложение пермиссион вас больше не доставало, можно поставить галочку Больше не уведомлять.

Другой пользователь написал свой способ отключения

- Открываете патчер Lucky Patcher, выбираете Permission control.

- Чистим кэш. Останавливаем.

- Заморозить. В связи с тем что приложение системное — рекомендуется сделать бэкап.

Другой чел написал, что он решил проблему через Гравицапу — там есть блокировка уведомлений.

Странный косяк — когда приложение пытается использовать GPS, то пермиссион контрол отображает GPS как Bluetooth.

На главную! 07.12.2018 “> Читать! –>Увеличение резкости изображения NVIDIA – что это, как настроить?BSS Multiplatform Plugin – что это за программа?NvNodeLauncher – что это такое? (nvnodejslauncher.exe, NVIDIA NvNode Launcher)NVIDIA Battery Boost – что это?NvBatteryBoostCheckOnLogon – что это за задание?com.android.partnerbrowsercustomizations.tmobile – что это? (Андроид)Letasoft Sound Booster – что это за программа и нужна ли она?Процессор с графическим ядром или без что лучше? РЕКЛАМА

- Добавлено: 16-08-2019, 10:28

- Жанр: Инструменты

- Версия: 1.1.240

- Требования: Android 6.0

- Просмотров: 1 430

Revo App Permission Manager – инструмент для получения более полного контроля над своим гаджетом. Проект представляет собой диспетчер разрешений. Пользователь сможет самостоятельно указывать что, кто, к чему, в каком объёме, ключе и так далее имеет право на то или другое. Отключайте особо наглым программам доступ к личной информации, блокируйте нерегламентированные действия и так далее. Всё это обеспечивает не только более функциональную работу, но и существенно повышает уровень безопасности. Ну удобное управление и наглядное исполнение так же понравится всем заинтересованным. Описание мода: Unlocked Скриншоты

Подписаться на новость Revo App Permission Manager При изменении новости вы получите уведомление на E-mail. Подписаться Внимание! Если у вас не качает игры, кеш, не распаковывает кеш, не устанавливаются игры, не нажимается кнопка скачать – качайте все браузером который можно Предыдущий пост T Swipe Pro Gestures Следующий пост Logcat Extreme Pro 2019-08-16 Google Play 5mod

insufficient client permissions failed_permid=[permid] недостаточно разрешений клиента failed_permid=[permid]или insufficient client permissions failed on [permname] недостаточно разрешений клиента не удалось на [permname]

В этом сообщении об ошибке уже содержится ответ — в тексте показывается какая именно привилегия, вызвала ошибку.

1) Если отображается permid, то найдите имя привилегии по permid

В этом случае ID 164 соответствует привилегии i_group_needed_member_add_power.

2) Откройте раздел с привилегиями в клиенте Teamspeak 3 и введите название этой привилегии в поле фильтра для просмотра у неё недостающих прав.

insufficient permission modify power недостаточно разрешений на изменение разрешений

В этом сообщении нет названия привилегии, но фактически это сообщение соответствует Grant той привилегии, которую вы редактируете (см. Типы привилегий).

То есть, когда вы получаете эту ошибку вам необходимо проверить значение Grant у редактируемой привилегии. Обычно ошибка означает, что Grant для этой привилегии у вас отсутствует, либо i_permission_modify_power у вас меньше, чем Grant у редактируемой привилегии.

Ознакомьтесь с разделом Кто может изменять привилегии для диагностики ошибки по всем параметрам.

1) Если вы состоите в группе сервера, и хотите установить себе некоторые привилегии группы канала, то убедитесь, что у вашей группы сервера не установлена b_client_skip_channelgroup_permission. Иначе все привилегии каналов будут проигнорированы (по-умолчанию эта привилегия не установлена).

2) Если вы состоите в нескольких группах сервера, проверьте в каждой флажки Skip и Negate для той привилегии, которая работает неправильно (по-умолчанию флажки не установлены).

3) Не забывайте про то, что помимо Групп сервера и Групп канала существует ещё 3 уровня привилегий.

4) В клиенте Teamspeak 3 для поиска таких проблем существует очень полезный инструмент, который открывается по правой кнопке на пользователя > Привилегии > Обзор привилегий. В этом окне точно показывается, какие привилегии есть у пользователя, и каких нет.

Права на сетевые ресурсы бывают двух типов, это share permissions – то есть разрешение на доступ именно по сети, и NTFS permissions – разрешения на доступ к файлу или папке.

Немного теории о правах NTFS. Каждый объект в системе содержит два ACL (access control list), которые называются DACL и SACL. Discretionary Access Control List и System Access Control List. Первый ACL контролирует доступ к файлу, второй настройки аудита файла. Оба этих листа доступа содержат записи ACE – access control entry. DACL содержит SID (Security Identifier) пользователей и групп и права доступа, а SACL из объекта системного аудита, и записываемых действий. По умолчанию аудит отключен.

Когда мы задаём доступ к сетевой папке, то как правило назначаем share и ntfs permissions. Права у нас назначаются, исходя из минимальных назначенных права. Например если share permissions у нас только “чтение” для всех, то несмотря на то, что на папку назначены права “полный доступ”, у всех будут права только только чтение. И соответственно наоборот.

Поэтому в примере ниже, правильный способ назначения share permissions.

По умолчанию мы предоставляем всем полный сетевой доступ.

Следующим этапом создаём группы, в которые впоследствии будем добавлять пользователей. Например test_folder_read, и test_folder_write. Добавляем эти группы на доступ в папку, и выставляем права. При выставлении полных прав на доступ к папке, никогда не ставьте галочку “полные права”, всегда достаточно чтения и изменения. Связано это с тем, что галочка “полные права” даёт возможность изменять атрибуты папки и права на неё, что согласитесь для пользователей совсем лишнее.

Теперь, сочетание прав у нас следующее: хоть сетевой доступ у нас предоставлен всем, права доступа в папку ограниченны группами read и write, и те кто не добавлен в них, доступа в папку иметь не будут.

В windows server есть очень интересная фича, которая называется ABE – access base enumerate, или перечисление на основе доступа. Включить её можно установить роль “файловые службы”, и зайдя в остнастку “управление общими ресурсами и хранилищами”

При её включении, если у человека нет доступа на просмотр этой папки, он не будет видеть её в проводнике.

Часто возникает потребность, дать доступ к вложенной папке, таким образом, что бы файлы в папках верхних уровней были не видны. Допустим у нас есть вложенные друг в друга папки folder1, folder2 и folder3, и нам нужно дать полный доступ к folder3, но не давая доступ на чтение к folder1 и folder2. Делается это следующим образом. Заходим на вкладку безопасность, дополнительно папки folder1. Выбираем пользователя, которому нужно заходить в эту папку, но не нужно видеть её содержимое. (при условии что включен ABE), в противном случае файлы будут видны, но к ним не будет доступа. Выставляем права “чтение” и применяем их только к этой папке.

Применительно к folder2 делаем то же самое. А на папку folder3 выставляем разрешения для нужной группы или пользователя. В конечном итоге, пользователь будет заходить в папки folder1 и folder2, и увидит в них только одну папку – folder3.

Еще частым бывает вопрос – на folder1 у нас прописаны права для групп, которые наследуются. Как пользователю оставить доступ к папкам folder1 и folder2, но запретить доступ к папке folder3 не затрагивая других пользователей? Для этого сделаем следующее. Заходим в настройки безопасности, вкладка дополнительно папки folder3. Нажимаем кнопку “отключить наследования”, и становимся перед выбором – очистить все права доступа, или преобразовать наследованные права доступа в явные. Во втором случае это значит, что все права останутся такие же, какие и были, но больше не будут наследоваться, и мы спокойно можем их менять.

Например сможем явно запретить пользователю доступ к этой папке. А так как запрещающие правила имеют больший приоритет – то даже несмотря на то, что пользователь состоит в группе, которая имеет полные права – запрет будет эти права перебивать.

Если у Вас есть вопросы, задавайте их на форуме, или ниже в комментариях.

В этой статье мы рассмотрим особенности настройки и использования удаленного подключения к рабочему столу клиентских компьютеров с помощью System Center Configuration Manager 2012. Удаленное управление обычно используется для удаленного администрирования, оказания технической поддержки пользователей службами HelpDesk за счет возможности видеть и взаимодействовать с его рабочим столом.

SCCM 2012 предполагает три инструмента для удаленного подключения к рабочим местам пользователей:

- RemoteControl – функционал SCCM, предполагает возможность подключения и взаимодействия с сессией пользователя. Возможно отключить оповещение пользователя о том, что его сессия просматривается администратором. Удаленное подключение к рабочему столу компьютера возможно и при отсутствии на компьютере пользовательских сессии (подключение напрямую к консоли). Клиент — CmRcViewer.exe

- RemoteAssistance – стандартная возможность Windows, пользователь в обязательном порядке подтверждает удаленное подключение администратора к своей сессии. Если пользователь на машине не залогинен, подключиться по RA не удастся. Клиент msra.exe.

- Клиент RDP – подключение в отдельную сессию по протоколу RDP. Клиент mstsc.exe

Примечание. Сессия Remote Assistance в Configuration Manager не может быть установлена с компьютером клиента, не состоящем в этом же домене.

Настройка удаленного подключения к клиентам SCCM 2012

Конфигурирование параметров удаленного подключения к клиентам SCCM осуществляется в настройках политики клиентских устройств. Отредактируйте существующую (например, Default Settings) или новую клиентскую политику.

Чтобы клиенты могли принимать входящие удаленные подключения, нужно включить опцию Enable Remote Control on client computer и указать профили файервола, для которых нужно разрешить подключение через Remote Tools.

Рассмотрим основные настраиваемые параметры:

- Users can change policy or notification settings in Software Center – могут ли пользователи изменять политики удаленного подключения и уведомлений

- AllowRemoteControlofanunattendedcomputer – можно ли подключаться к компьютеру с заблокированным экраном или без сессии пользователя

- PromptuserforRemoteControlpermission – должен ли пользователь подтвердить разрешение на удаленное подключение к совему компьютеру

- Grant Remote Control permission to local Administrators group – нужно ли предоставить права удаленного подключения членам группы локальных администраторов

- Access level allowed – уровень доступа к сессии пользователя (только просмотр или возможность полного управления)

- Permitted viewers – список пользователей и групп с правами удаленного подключения

- Show session notification icon on taskbar – нужно ли отображать в панели уведомлений пользователя иконку об активном подключении к его рабочему столу

- Show session connection bar – более яркое уведомление в виде отдельной панели о наличии активного подключения

- Play a sound on client – воспроизведение звуковых уведомлений о подключении/отключении удаленного пользователя

- ManageunsolicitedRemoteAssistancesettings – управление настройками RA, когда пользователь не инициировал запрос на подключение

- Manage Remote Desktop settings – управление настройками RDP

- Allow permitted viewers to connect by using Remote Desktop connection – могут ли определенные в этой политике пользователи подключаться по RDP

- Require network level authentication on computers that run Windows Vista operating system and later versions – нужно ли требовать обязательной NLA аутентификации для компьютеров с Vista и выше

- Prompt user for Remote Control permission: True

- Show session notification icon on taskbar: True

- Play a sound on client: Begging and end of session

Чтобы разрешить определенным пользователям и группам подключаться к рабочим столам пользователей, нужно нажать на кнопку Set Viewers и добавить имена групп/пользователей в список.

Конфигурациям клиента SCCM

После получения политик (по умолчанию в течении 60 минут), на клиентах SCCM создается локальная группа безопасности ConfigMgr Remote Control Users и этой группе предоставляются соответствующие DCOM разрешения. Параметры удаленного подключения, определенные политикой SCCM находятся в разделе реестра HKEY_LOCAL_MACHINESOFTWAREMicrosoftSMSClientClient ComponentsRemote Control.

В документации SCCM указано, что для возможности удаленного подключения к компьютерам через Remote Control должны быть открыты следующие порты:

- TCP – 135

- TCP – 2701

- TCP – 2702

- UDP – 2701

- UDP – 2702

Примечание. Из практики достаточно разрешить только порт TCP 2701.

Использование Remote Control

Итак, после того как политика удаленного подключения SCCM настроена, и клиенты ее получили, можно попробовать подключиться к компьютеру пользователя.

Для этого запускаем консоль управления SCCM 2012, выбираем компьютер, к которому хотим подключиться и в контекстном меню выбираем Start-> Remote Control.

А на стороне пользователя должно появиться окно, в котором указывается запрос на подключение к его рабочему столу службой тех поддержки персоналом.

Журналы удаленных подключений

Информация обо всех удаленных подключения сохраняется с специальных логах, которые хранятся как на стороне сервера, так и на клиенте:

- SCCM Site сервер — [System Drive]Users[UserName]DocumentsRemote Application Logs

- Клиент SCCM — [System Drive]Users[UserName]DocumentsRemote Application Logs

Источник