- Как зашифровать (защитить) исходный код приложения Android Cordova

- 1. Установите плагин шифрования

- Как работает шифрование?

- 2. Настройка, какие файлы должны быть зашифрованы

- 3. Проверьте, были ли файлы зашифрованы

- Дополнительная безопасность

- Cordova crypt file android

- How to encrypt (protect) the source code of an Android Cordova App

- 1. Install the encryption plugin

- How the encryption works ?

- 2. Customizing which files should be encrypted

- 3. Verify if files were encrypted

- Extra security

- Cordova crypt file android

Как зашифровать (защитить) исходный код приложения Android Cordova

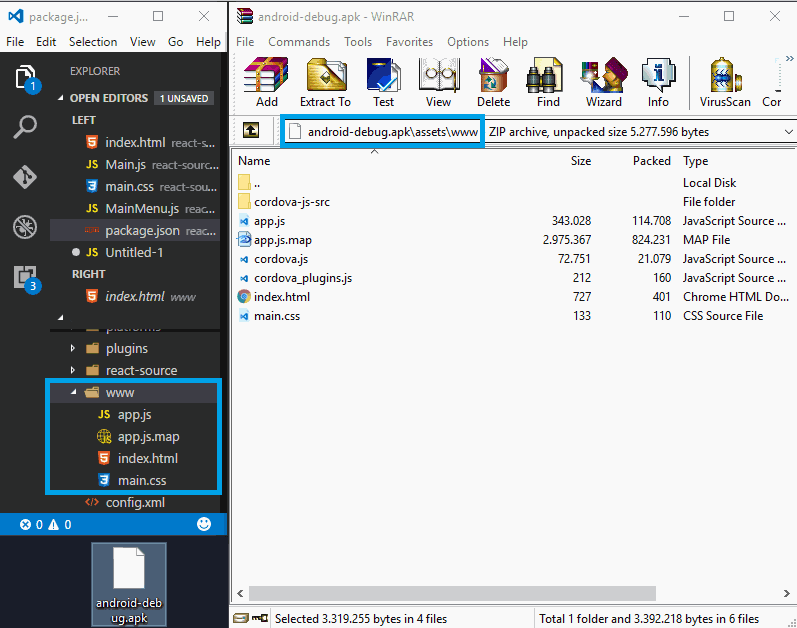

Как вы, возможно, знаете, файл apk на самом деле является просто zip-архивом, поэтому вы можете попытаться переименовать (или просто заставить свой инструмент для распаковки открыть файл apk) файл в appname.apk.zip и извлеките его любой утилитой zip. В этом примере мы собираемся создать приложение, которое использует React (не реагирует нативно) и webpack для генерации всего кода js в одном файле. app.js , Затем мы создаем приложение, используя cordova build android —release и мы видим содержимое сгенерированного apk файла (сборка или отладка) в project/platforms/android/build/outputs/apk с помощью утилиты zip (в этом случае мы будем использовать WinRAR):

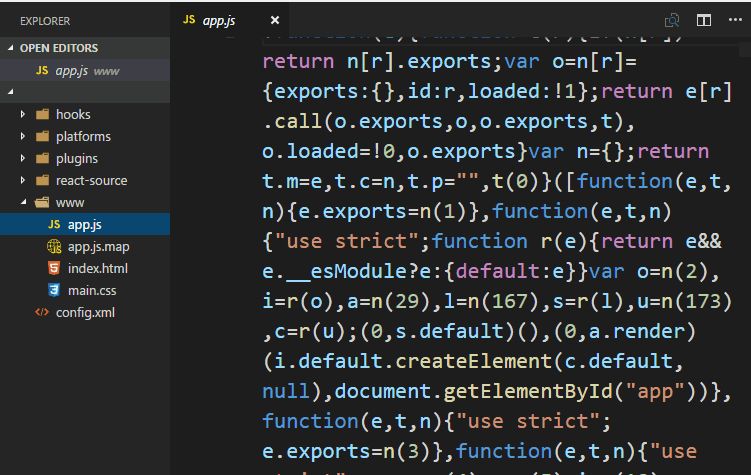

И если вы попытаетесь редактировать некоторые из извлеченных файлов (наш app.js ), то будет содержать:

Ты видишь то же, что и я ? Исходный код вашего приложения, доступный для чтения любому, кто знает, как открыть APK с помощью утилиты zip. Хотя наш код минимизирован для производства (не сделан кордовой, но нами), код все еще виден, он может быть довольно печатным и, следовательно, читаемым. Это не так хорошо (очевидно), поскольку ваш код может выявить недостатки безопасности (если таковые имеются) в таких функциях, как вход в ваше приложение, процесс платежей и т. Д.

Как говорят многие разработчики, и вам, вероятно, нужно знать, нет никакой 100% защиты от обратного инжиниринга. Вы можете сделать больше, чтобы защитить код своего приложения, но на самом деле это будет сложнее, в основном для обычного пользователя, который просто ищет в Google «Как взломать APK». Если кто-то действительно хочет взломать ваше приложение, оно может быть взломано, рано или поздно (если ваше приложение не общается с сервером и большинство функций не находятся на устройстве).

В этой статье вы узнаете, как защитить (или хотя бы повысить уровень защиты) исходный код вашего приложения в Cordova.

1. Установите плагин шифрования

Мы собираемся использовать плагин cordova-plugin-crypt-file зашифровать все файлы внутри www папка вашего проекта (файлы, которые включены в сгенерированный apk). Его можно использовать в любом проекте Cordova (даже если он использует Crosswalk), и хотя это руководство предназначено для использования только в Android, сам плагин также поддерживает платформы iOS.

Установите плагин, используя следующую команду в вашем терминале (как только вы окажетесь в папке вашего проекта):

После того, как плагин установлен он начнет работать автоматически и при каждой сборке будет шифровать файлы.

Как работает шифрование?

Этот плагин использует AES / CBC / PKCS5Padding алгоритм шифрования для шифрования файлов. Файлы шифруются плагином с использованием случайно сгенерированного ключа шифрования и вектора инициализации (IV) во время компиляции вашего приложения (это означает, что исходные файлы внутри вашего проекта не будут изменены, только файлы сгенерированного APK) , Как и ожидалось, файлы будут расшифровываться каждый раз, когда приложение будет установлено на установленном устройстве.

2. Настройка, какие файлы должны быть зашифрованы

Как упоминалось ранее, файлы зашифрованы, и нет никакого способа расшифровать их с помощью Javascript. Если вам нужен файл, который не нужно шифровать, вы можете настроить, какие файлы вы хотите зашифровать, с помощью специального регулярного выражения. Однако вам нужно будет указать это в файле плагина. Начните с открытия plugin.xml расположенный в /project/plugins/cordova-plugin-crypt-file и измените тег cryptfiles.

По умолчанию плагин включает следующее регулярное выражение, которое шифрует все файлы CSS, HTM, HTML и JS внутри каталога www:

Просто настройте регулярное выражение, чтобы указать, какие файлы будут зашифрованы, например, следующий тег будет сжимать только файлы html, htm, js, но не файлы css, и исключит один файл JS с именем example :

Сохраните изменения, как только они будут сделаны.

3. Проверьте, были ли файлы зашифрованы

Теперь после установки плагина (и необязательной настройки файлов для шифрования) вы можете проверить, работает ли плагин или нет. Повторите тот же процесс, упомянутый в начале статьи. Создайте свое приложение (в режиме отладки или в режиме выпуска) и используйте утилиту zip для просмотра содержимого www папка в вашем apk ( assets/www ):

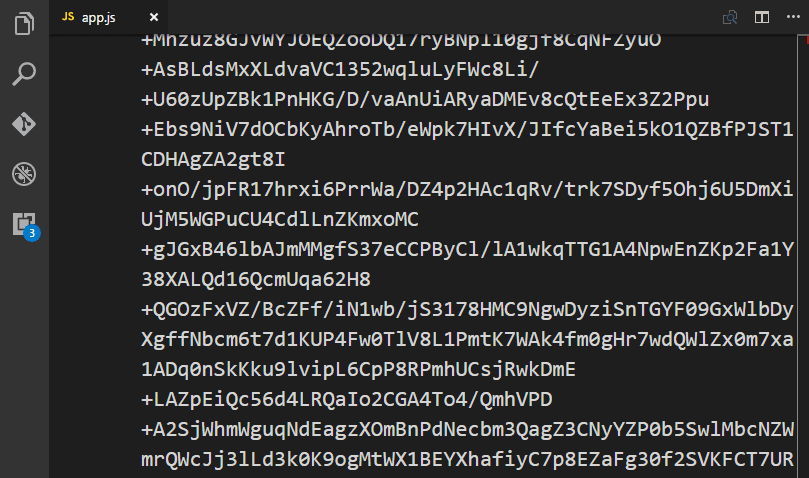

Как видите, структура файлов остается прежней. Наконец, отредактируйте любой из файлов (если он не исключен из шифрования) с помощью редактора кода, и вы увидите, что содержимое файла зашифровано:

Это кажется нечитаемым сейчас, не так ли? Установленный плагин будет расшифровывать файлы во время выполнения, ваше приложение будет работать должным образом, а ваш исходный код имеет более высокий уровень защиты.

Дополнительная безопасность

Вы можете использовать ProGuard в сгенерированном APK с Cordova. ProGuard оптимизирует байт-код, удаляет неиспользуемые инструкции кода и запутывает оставшиеся классы, поля и методы короткими именами. Запутанный код делает ваш APK сложным для обратного инжиниринга, что особенно ценно, когда ваше приложение использует чувствительные к безопасности функции, такие как проверка лицензии.

Создать proguard-rules.pro файл внутри /project/platforms/android папка со следующим содержимым:

Затем отредактируйте build.gradle файл (внутри /project/platforms/android или создайте плагин Cordova, который автоматически добавляет его в файл сборки:

В качестве последнего шага соберите свой apk в режиме релиза, используя cordova build android —release и ты готов к работе.

ProGuard сжимает ваш код, чтобы его было немного сложнее читать (минимизировать), что может замедлить процесс обратного инжиниринга. Хотя ProGuard не обфусцирует строковые константы, он более специализируется на родственном брате с закрытым исходным кодом для Android, DexGuard и предоставляет дополнительные методы защиты приложений, такие как шифрование строк и шифрование классов.

Если вы знаете разработчика Cordova, который, вероятно, не знает об этой проблеме, поделитесь этой статьей. Удачного кодирования!

Источник

Cordova crypt file android

Cordova crypto file plugin

cordova plugin add cordova-plugin-crypto-file

This plugin was created to solve the issue of using cordova-plugin-ionic-webview with cordova-crypt-file, refer to #75

The file IonicWebViewEngine.java (that is inside the ionic webview plugin) needs to be modified for this plugin to work and for the source code to be encrypted.

- After adding the cordova-plugin-ionic-webview, navigate to the following location:

platforms/android/src/com/ionicframework/cordova/webview/IonicWebViewEngine.java

platforms/android/app/src/main/java/com/ionicframework/cordova/webview/IonicWebViewEngine.java

- Remove the following code:

Then the plugin will work.

You can also change the port in the config.xml , but it needs to be the same port as the one used in the «cordova-plugin-ionic-webview».

To change the port, do the following:

cordova build [ios / android]

cordova emulate [ios / android]

or

cordova run [ios / android]

You can specify the encryption subjects by editing plugin.xml .

plugins/cordova-plugin-crypt-file/plugin.xml

Specify the target file as a regular expression.

Based on the original cordova-crypt-file created by tkyaji

Источник

How to encrypt (protect) the source code of an Android Cordova App

Carlos Delgado

Learn how to protect the source code of your cordova application.

As you may know, an apk file is actually just a zip archive, so you can try to rename (or simply force your decompressing tool to open the apk file) the file to appname.apk.zip and extract it with any zip utility. In this example we are going to build an application that uses React (not react native) and webpack to generate all the js code in a single file app.js . Then we build the app using cordova build android —release and we see the content of the apk generated file (build or debug) in project/platforms/android/build/outputs/apk with a zip utility (in this case we are going to use WinRAR):

And if you try to edit some of the extracted files (our app.js ), then it will contain:

Do you see what I see ? The source code of your application, readable for anyone that knows how to open an APK with a zip utility. Although our code is minified for production (not made by cordova but us), the code still visible, it can be pretty printed and therefore readable. This ain’t so good (obviously) as your code may expose security flaws (if there’s any) in features like the login into your app, payments process etc.

As a lot of developers say, and you probably need to know, there’s no 100% security against the reverse engineering. You can do more to protect the code of your app though, but in fact it will be more tough mostly for the average user, who just google for «How to hack an APK». If somebody really wants to hack your app, it can be hacked, sooner or later (unless your app communicates a lot with the server and most of the functionalities aren’t on the device).

In this article you will learn how to protect (or at least increase the protection level) of the source code of your application in Cordova.

1. Install the encryption plugin

We are going to use the cordova-plugin-crypt-file plugin to encrypt all the files inside the www folder of your project (the files that are included in the generated apk). It can be used on any cordova project (even if it uses Crosswalk) and although this tutorial is meant to be used only in Android, the plugin itself supports iOS platforms too.

Install the plugin using the following command in your terminal (once you’re located in your project folder):

Once the plugin is installed it will start working automatically and on every build, it will encrypt the files.

How the encryption works ?

This plugin uses the AES/CBC/PKCS5Padding encryption algorithm to encrypt the files. The files are encrypted by the plugin using a random generated encryption key and an initialization vector(IV) during the compilation of your application (that means that the original files inside your project won’t be modified, only the files of the generated APK). As expected, the files will be decrypted everytime your application inits on the installed device.

2. Customizing which files should be encrypted

As previously mentioned, the files are encrypted and there’s no way to decrypt them with Javascript. In case you need a file not to be encrypted, you can customize which files you want to encrypt with a custom regular expression. However you will need to specify this in a file of the plugin. Start by opening the plugin.xml located in the /project/plugins/cordova-plugin-crypt-file and modify the cryptfiles tag.

By default the plugin includes the following regex that encrypts all css,htm,html and js files inside the www directory:

Simply customize the regex to specify which files will be encrypted e.g the following tag will compress only html, htm, js but not the css files and will exclude a single JS file with the name example :

Save the changes once they’re made.

3. Verify if files were encrypted

Now after the installation of the plugin (and optional customization of files to encrypt) you can verify if the plugin is working or not. Repeat the same process mentioned at the beginning of the article. Build your application (either debug or release mode) and use a zip utility to see the content of the www folder in your apk ( assets/www ):

As you can see, the structure of the files remains the same. Finally, edit any of the files (as long it isn’t excluded from the encryption) with a code editor and you will see that the content of the file is encrypted:

It seems unreadable now, isn’t?. The installed plugin will decrypt the files during the runtime, your app will run as expected and your source code has a higher level of protection.

Extra security

You can use ProGuard in your generated APK with Cordova. ProGuard optimizes the bytecode, removes unused code instructions, and obfuscates the remaining classes, fields, and methods with short names. The obfuscated code makes your APK difficult to reverse engineer, which is especially valuable when your app uses security-sensitive features, such as licensing verification .

Create the proguard-rules.pro file inside the /project/platforms/android folder with the following content:

Then edit the build.gradle file (inside the /project/platforms/android or create a Cordova plugin that adds that to the build file automatically):

As a final step build your apk in release mode using cordova build android —release and you’re ready to go.

ProGuard shrinks your code to make it a little harder to read (minified), which could slow the reverse engineering process. Although ProGuard doesn’t obfuscate string constants, it is more specialized in closed-source sibling for Android, DexGuard and provides additional application protection techniques, like string encryption and class encryption.

If you know a cordova developer, that probably doesn’t know about this problem, please share this article. Happy coding !

Источник

Cordova crypt file android

Cordova crypt file plugin for Android only

HTML source file is encrypted at build, and decrypted at runtime. Works with Android build only.

cordova plugin add cordova-plugin-crypt-file-android

Why Android only?

This plugin was created to provide a temporary solution to the issue of cordova-plugin-crypt-file (made by tkaji) and cordova-plugin-crypto-file (fork by PeterHdd) with cordova-ios 6.0.0+, where CDVURLProtocol was removed, breaking the plugin for that platform. Right now the only way to use this for Android is to add the plugin when building Android, then removing it when building for iOS. This plugin disables its features for iOS making it easier to be kept on the Android build, where encryption is more important anyways.

Important for ‘cordova-plugin-ionic-webview’ users

The file IonicWebViewEngine.java (that is inside the ionic webview plugin) needs to be modified for this plugin to work and for the source code to be encrypted.

- After adding the cordova-plugin-ionic-webview, navigate to the following location:

platforms/android/src/com/ionicframework/cordova/webview/IonicWebViewEngine.java

platforms/android/app/src/main/java/com/ionicframework/cordova/webview/IonicWebViewEngine.java

- Remove the following code:

You can also change the port in the config.xml , but it needs to be the same port as the one used in the «cordova-plugin-ionic-webview». To change the port, do the following:

No need to do anything more than installing the plugin, then run: cordova build [ios / android] You can check the result by opening your generated APK file with an archiving tool and opening your JS files with an editor.

Encryption file types

The following file types will be encrypted as default setting:

Edit encrypted file types

You can specify the encryption file types by editing plugin.xml .

plugins/cordova-plugin-crypt-file/plugin.xml

Specify the target file types as a regular expression.

Based on the original cordova-crypt-file created by tkyaji and PeterHdd fork

Источник