DarkComet

DarkComet — это программа, которая позволяет управлять удаленным компьютером в «скрытом» режиме. Чаще всего ее используют не для самых светлых целей, вследствие чего приложение получило плохую репутацию. Кроме того, из-за осуществления скрытого доступа к ПК в обход установленного фаервола, на данную утилиту часто «ругаются» антивирусы. Так что скачивайте ее исключительно на собственный страх и риск. Вообще для удаленного управления компьютером лучше использовать «белые» программы вроде Ammyy Admin или TeamViewer.

Доступные функции

Среди главных возможностей программы можно выделить работу с файлами и папками, редактирование списка автоматической загрузки и управление запущенными службами/процессами, полный контроль ПК посредством VNC, доступ к реестру и создание скриншотов экрана. Кроме того, DarkComet может перехватывать звук с подключенного к компьютеру микрофона, транслировать видео с веб-камеры и даже выполнять функции кейлоггера. Вот только последние не совсем корректно работают с кириллической раскладкой клавиатуры, так что особой пользы от них нет. В последних версиях DarkComet «научилась» мониторить содержимое буфера обмена, отображать основную сводку о производительности ПК, а также «пробрасывать» порты посредством uPnP. Программа может удаленно выключать и перезагружать компьютеры, полностью восстанавливая свою работу при повторном включении.

Графическая оболочка

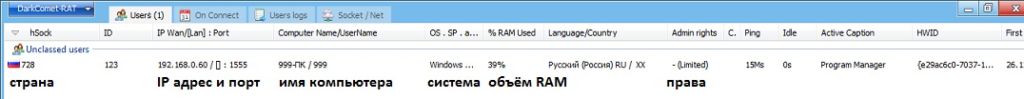

Все вышеописанные операции выполнятся из удобной панель. Основную часть интерфейса занимает список подключенных устройств. Там отображается IP-адрес удаленного компьютера, имя администратора, страна и язык системы, а также данные о нагрузке на CPU и использовании RAM. Большинство доступных операций можно выполнить из контекстного меню, вызываемого правым кликом по необходимому «клиенту». В целом интерфейс здесь довольно простой. Но вот на русский язык он, к сожалению, не переведен.

Источник

Как работает Dark Comet?

В этой статье рассмотрим вопрос как работает Dark Comet, как выглядит процесс взаимодействия клиента на стороне хакера и сервера на стороне жертвы. Будет рассмотрено, как настроить троян под конкретную машину или вообще для готовности принять информацию с ничего не подозревающих пользователей.

К применению знаний, здесь описываемых, вы должны прийти в некоторой степени подготовленными. Убедитесь, что вами прочитаны и предприняты необходимые настройки далее по тексту и описанные в статьях блога:

- Тёмная комета: Настройка Dark Comet (там же и архив с Dark Comet различных версий)

- Настройка клиента Dark Comet на стороне администратора

Для дальнейшей проверки работы программы нам понадобятся:

Как работает Dark Comet: готовим систему к приёму данных

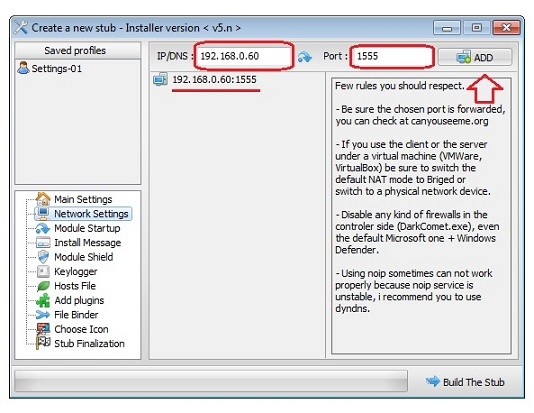

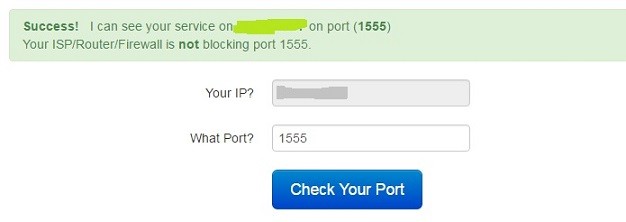

Здесь всё просто: нам необходимо выделить специальный канал передачи данных между сервером и клиентом RAT. После запуска на компьютере жертвы необходимые настройки запустятся автоматически, но и в системе админа тоже нужно кое-что открыть. Для работы с машинами жертв нам нужен отдельный портал, его и нужно проложить, пробросив необходимый порт. Его номер вы вольны выбрать, у меня, как вы увидите, это будет порт 1555. Но до того я пройду настройку сервера и клиента вместе с вами, но без подробностей (они в ссылках в начале статьи).

Антивирус отключаем, отключаем брандмауэр, а также в Windows 8/10 отключаем и Defender (Защитник Windows). Как всё это дело настроить без отключения, рассмотрим позже.

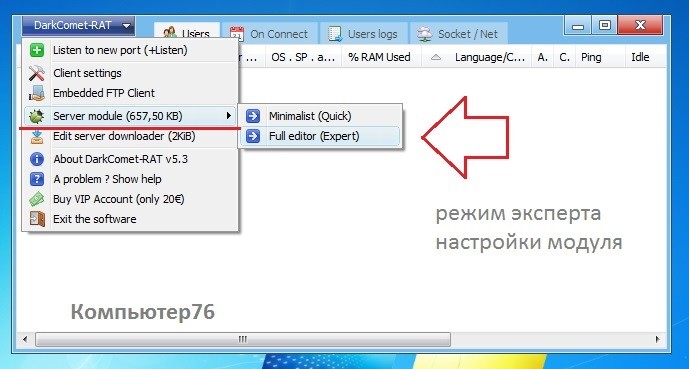

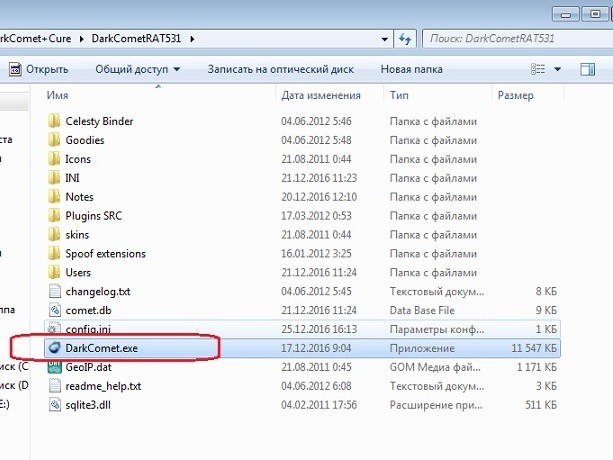

Запускаем DarkComet.exe и соберём сначала сервер трояна:

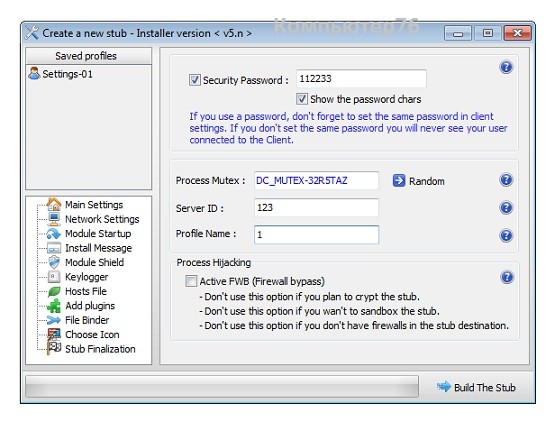

DarkComet-RAT — Server module — Full editor (expert)

Устанавливаем пароль (в предыдущей статье я указал 112233 — не забудьте его, его придётся ввести в окне настроек клиента) и сразу установлю собственные Server ID и имя профиля (настройки фаервола на стороне жертвы не трогаю):

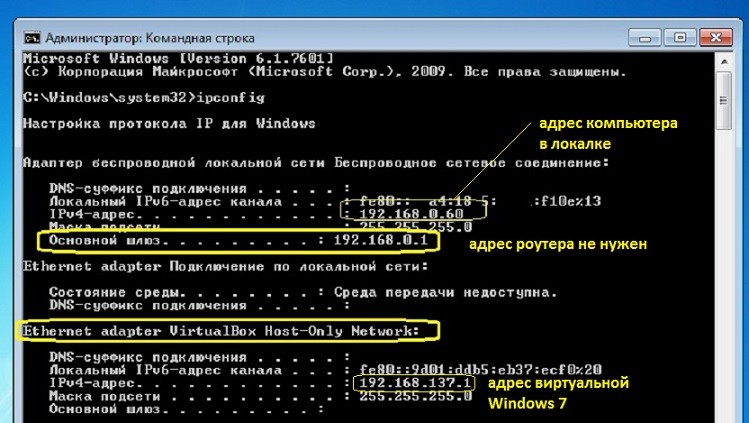

ipconfig

У всех нас настройки будут схожи. Вот мои локальные адреса рабочей станции и установленной виртуальной машины с описанием:

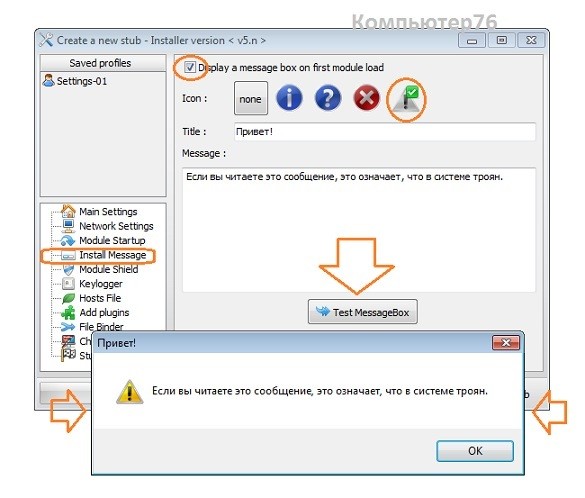

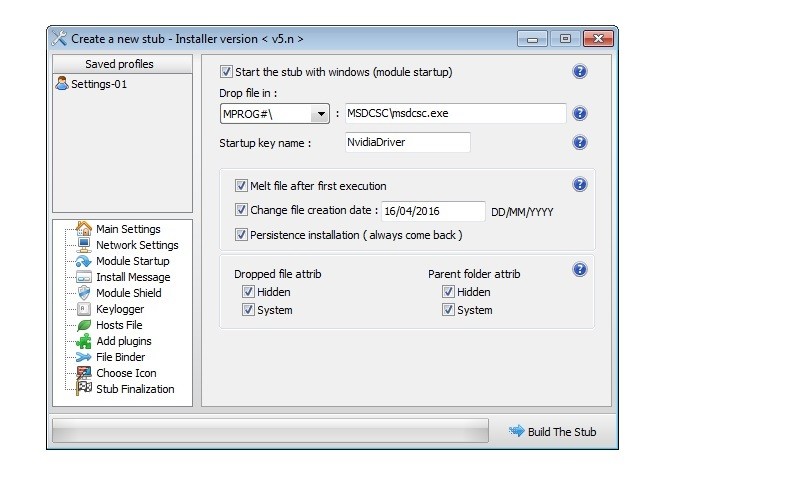

Спускаемся чуть ниже и активируем все окна настроек. Что они означают, читайте в статье Настройки сервера Dark Comet. Сейчас скорректируйте «дату установки» как их будет видеть пользователь. У меня — середина апреля 2016-го (от головы):

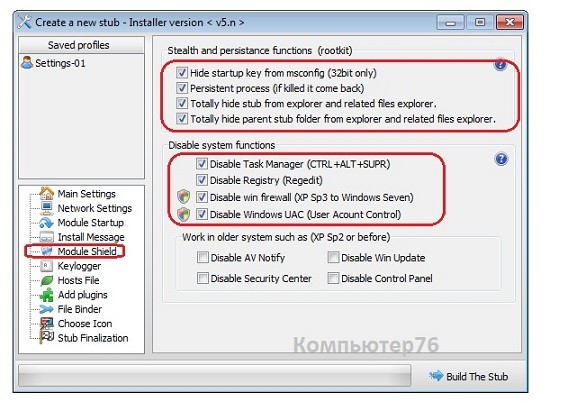

Следующее окно Защиты модуля. Я поставил вот так, чтобы проверить и показать, что модуль попытается проделать:

Пропускаем остальные окна и переходим к созданию модуля трояна. Ничего не трогаю (троян будет запускаться в виде exe файла и поставляться на компьютер без сжатия); единственное, что сделаю, сохраню профиль настроек: если что-то не сработает, и я, загрузив профиль, смогу быстро сменить настройки где понадобится. Жмём Build the stub. Укажем место создания, ждём пару секунд, и модуль готов (как видите, в настройках Dark Comet появился новый профиль):

Вот он на Рабочем столе:

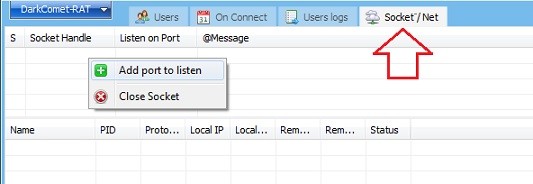

Закроем окно настройки модуля и добавим наш порт к настройкам Dark Comet. Перейдите, к примеру, в панели инструментов Кометы по пути Socket/Net и щёлкните правой мышкой по любой из пустых ячеек, выбрав Add port to listen:

Введите номер нашего порта вместо того, что готов для редактирования по умолчанию. Готово:

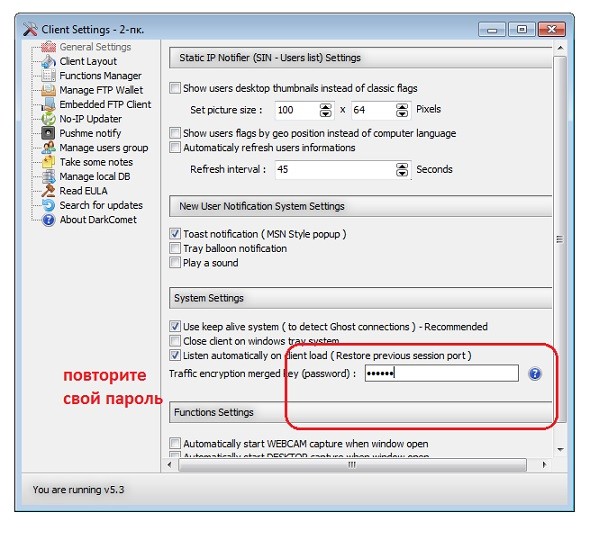

повторите выбранный пароль в настройках клиента Dark Comet

Далее второй пункт…

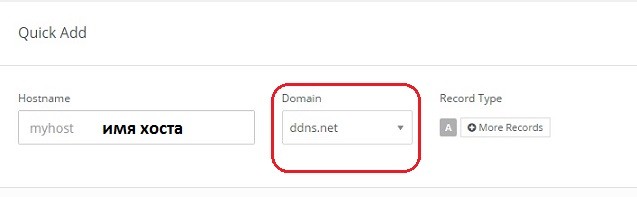

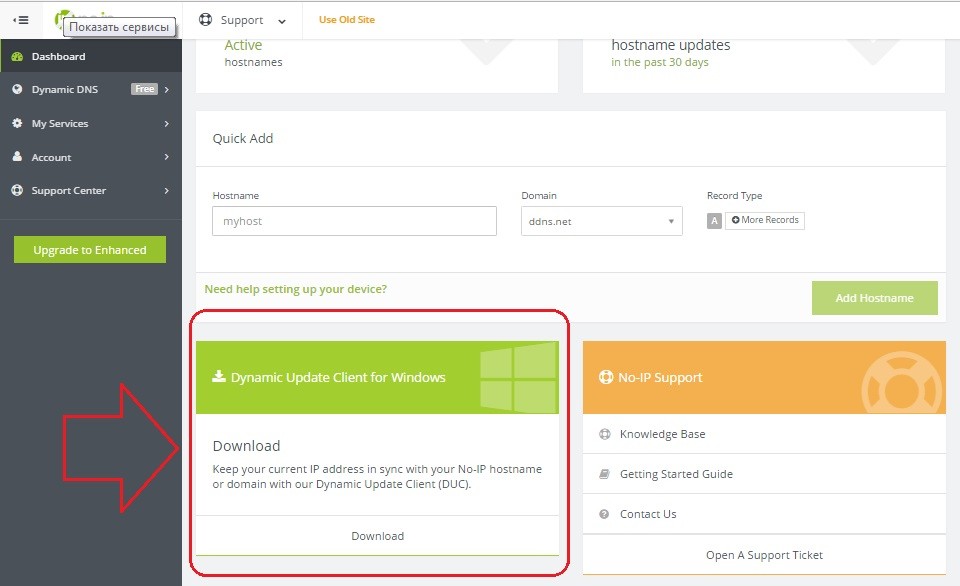

Как работает Dark Comet: регистрация в No-IP

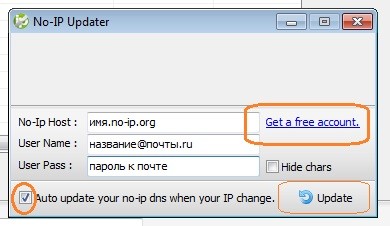

Найдём слева в столбце настройки аккаунта No-IP Updater. Щёлкнем по кнопке и сразу выскочит окно:

если учётная запись есть, вы можете настраивать сервис не покидая Dark Comet

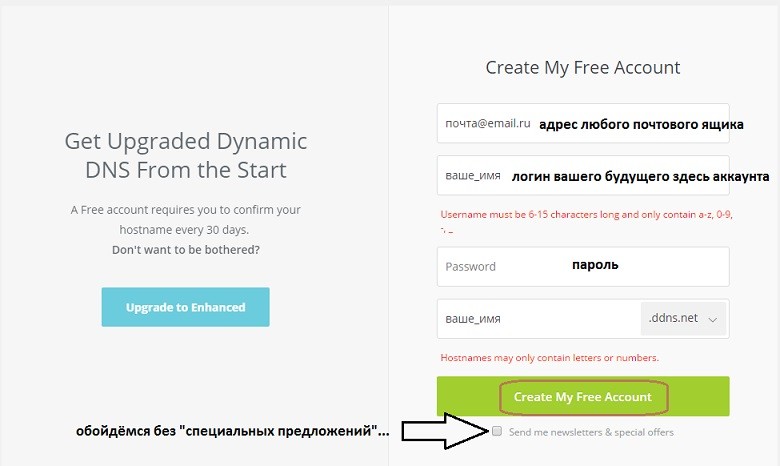

Жмём по Get a free account и попадаем на сайт. Проходим быструю регистрацию:

Завершим регистрацию по кнопке Create My Free Account .

В окне настроек выберем имя виртуальному хостингу, срок действия которого 30 дней с момента создания: то есть каждый месяц адрес DNS придётся обновлять. Не все домены будут доступны в бесплатном аккаунте, но нам предостаточно имеющихся. Виртуальный адрес добавляется в разделе:

В запущенном виде он выглядит так:

Вы должны увидеть вот это сообщение:

- правильность проброса портов вашей Windows или на роутере

- выключен ли или верно настроен брандмауэр Windows или антивирусного пакета

- установлен ли нужный порт в Dark Comet

ПРАКТИКА

Как работает Dark Comet: виртуальная Windows (компьютер жертвы)

Идеальный полигон для проверки всего новенького с непредсказуемыми результатами. Если вы можете позволить несколько отдельно стоящих машин в домашних условиях с настраиваемым сетевым оборудованием — это замечательно. Но для того, чтобы оценить масштаб трагедии действия трояна, виртуальной системы вполне хватит. Надеюсь, вы уже установили VirtualBox или что там у вас… Кто совсем только начинает знакомиться с работой виртуальных систем — пишите.

Открываем виртуальную машину и запускаем подопытную Windows 7. Я настроил общую папку для обеих систем и скопировал трояна оттуда, предварительно переместив его в папку из рабочей сборки.

Понеслась…

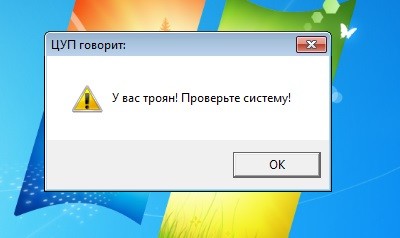

Запускаем троян. А вот и окно с нашим текстом:

Закройте от имени жертвы окно (его она, впрочем, как вы знаете, не обязательно должны увидеть). Исполнительный файл троянского коня сразу пропадёт. В Windows же администратора cвёрнутый в трей клиент Dark Comet немедленно сообщит, что в сети появилась жертва (если вы не настроили другое). Развернём окно клиента. Точно, появился пользователем с IP адресом и простой информацией по его геолокации:

нажмите, чтобы посмотреть

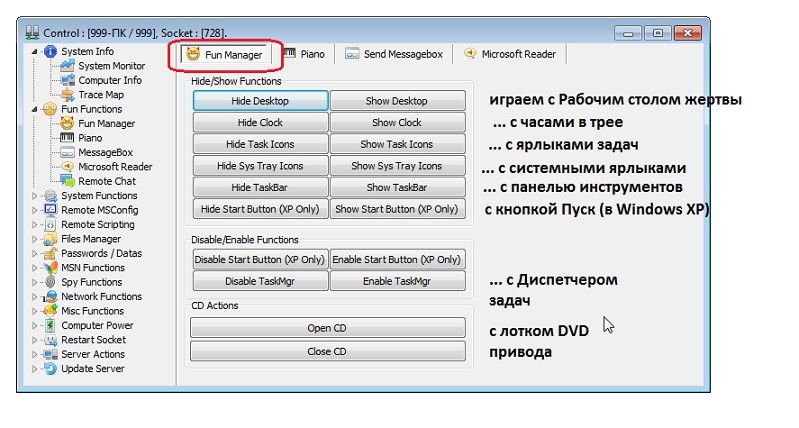

Отправимся в настройки клиента DarkComet-RAT — Client Settings — Function Manager и активируем все настройки окна, не забыв нажать Apply:

Как работает Dark Comet. Что может хакер?

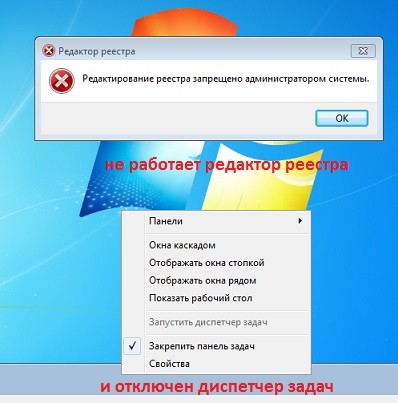

Всё, что угодно. Вот как начинаются неприятности на стороне жертвы:

видя такое, насторожится любой пользователь — это атака в лоб

Теперь напишем ему:

В клиенте в той же Client Settings есть и такая вкладочка:

Источник