- Device management настройки iphone

- Конфигурационный профиль

- Протокол MDM

- Распространение MDM Payload

- Привязка устройств к MDM

- Работа устройства с MDM

- Безопасность

- Дополнения к протоколу MDM для macOS

- Итого

- Централизованное управление мобильными устройствами iOS через MDM

- Зачем MDM вообще нужен?

- Разберемся, что из себя представляет MDM?

- Удаленное управление мобильными устройствами iOS и MacOS через MDM

- Обратите внимание

- Краткий итог

- Процесс регистрации устройства DEP

- MDM Payload

- Сертификат идентификации устройства

- Другие популярные статьи

- Выключается iPhone при достаточном заряде батареи

- MacBook не включается. Что делать?

- Типовые неисправности MacBook Pro A1398

Device management настройки iphone

Чтобы управлять мобильными устройствами Apple под управлением macOS, iOS и tvOS и их настройками, используется технология MDM (Mobile Device management). Не стоит путать эту аббревиатуру с понятием MDM как таковым, подразумевающим собой устоявшийся отраслевой термин – Mobile device management или с технологиями Android MDM или MDM от Microsoft. Все это называется “протоколами”, но работает по разному.

Протокол MDM позволяет управлять устройствами Apple, начиная с iOS 4, macOS 10.7 и Apple TV с iOS 7. При помощи MDM администратор может проверять, устанавливать или удалять конфигурационные профили, удалять код блокировки устройств и стирать информацию с управляемого устройства.

Конфигурационный профиль

Конфигурационный профиль – это файл, с помощью которого можно распространять настройки на устройства Apple, например: настройки электронной почты, VPN, сертификаты. Конфигурационные профили удобно распространять на большое количество устройств.

Список всех настраиваемых параметров:

- Ограничения на использование устройств

- Настройки Wi-Fi

- Настройки VPN

- Настройки электронной почты

- Настройки Exchange

- Настройки подключения к каталогу LDAP (Active Directory)

- Настройки подключения к серверу календарей CalDAV

- Настройки Web clips

- Данные для аутентификации

По сути конфигурационный профиль (далее профиль) является plist-файлом с расширением .mobileconfig. Такой файл можно создать через приложения Apple Configurator 2, Server.app или вручную, следуя документации Apple – Configuration Profile Reference

Что входит в сам профиль:

- Configuration Profile Keys – обязательные ключи для любого профиля

- Payload Dictionary Keys – ключи для описания типа Payload (набора настроек)

- Payload-Specific Property Keys – ключи описания конкретных типов Payload

- Domains Payload – группа настроек, которая управляется профилем

- macOS Server Payload – настройки учетных записей macOS Server

- Active Directory Payload – настройки Active Directory

Также профили можно шифровать или подписывать сертификатом.

Пример профиля, содержащего набор настроек для работы с SCEP – Simple Certificate Enrollment Protocol (SCEP)

Распространить профиль можно несколькими способами:

- через Apple Configurator 2 (для iOS)

- отправить Email

- разместить ссылку на странице

- Over-the-air (для iOS) – Over-the-Air Profile Delivery Concepts

- Over-the-air с помощью сервера MDM

- с помощью DEP – Device Enrollment Program на supervised-устройствах (в России пока недоступно)

Протокол MDM

Протокол MDM работает поверх HTTP, использует TLS и Push-уведомления. Apple Push Notification Service (APNS) требуется для отправки “wake up”-сообщений на управляемое устройство, которое подключается к заранее указанному веб-сервису для получения команд и возврата результатов выполнения. Сам сервис MDM представляет из себя HTTPS-сервер, поэтому, в отличие от Active Directory, устройство не обязано находиться в одной сети с сервером, чтобы получить новые настройки: достаточно, чтобы MDM-сервер был доступен извне по протоколу HTTPS. Устройство связывается с MDM-сервером в ответ на push-сообщение, устанавливая TLS-подключение к серверу, далее проверяет сертификат сервера и проходит аутентификацию. Благодаря этому, становятся невозможными атаки с подменой сервера, когда злоумышленник заменяет легитимный сервер своим: у него просто нет доступа к ключам сервера. Далее требуется распространить набор настроек MDM Payload, на ваши устройства.

Распространение MDM Payload

MDM Payload распространяется через конфигурационные профили или через Device Enrollment Program. На одном устройстве – только один MDM Payload, привязать к двум серверам нельзя.

Профили, распространяемые через сервис MDM, называются управляемыми. Если MDM Payload удалить – эти профили также будут удалены. Хотя сервис MDM имеет доступ ко списку всех профилей, установленных на устройстве, удалять он может только те профили и приложения, которые были установлены через него же. Также с помощью MDM можно создавать управляемые записи и устанавливать приложения приобретенные через Volume Purchase Program (в России пока недоступен).

Если вы подготавливаете iOS-устройства к MDM через Apple Configurator 2, то начиная с iOS 5 устройства могут быть помечены как контролируемые (supervised). Устройства, начиная с iOS 7, обозначаются контролируемыми через DEP. Для контролируемых устройств доступны дополнительные настройки и ограничения.

Если профиль установлен не через DEP – пользователь устройства может удалить MDM payload самостоятельно. То же самое под силу серверу MDM.

Профиль, содержащий MDM Payload и установленный через DEP, будет блокирован для удаления. Профили, установленные через MDM, также могут быть заблокированы, однако они будут удалены с устройства, как только вы удалите профиль MDM.

Привязка устройств к MDM

Для того, чтобы сервер MDM мог управлять устройствами, требуется следующее:

- Установить конфигурационный профиль, содержащий в себе специальный MDM payload, или с помощью DEP

- Устройство подключается к серверу (check-in server), предоставляет свой собственный сертификат для аутентификации, свой уникальный номер UDID и другую служебную информацию

Если сервер принимает устройство – последнее предоставляет свой push-токен серверу, который использует для отправки push-уведомлений.

Работа устройства с MDM

- Сервер отправляет push-сообщение на устройство

- Устройство запрашивает на сервере, какую команду нужно выполнить

- Устройство выполняет команду

- Устройство отправляет на сервер результат выполнения команды и делает запрос на следующую команду

Время от времени токен может меняться. Если такое изменение зафиксировано при очередном push-сообщении с сервера, устройство автоматически отмечается на сервере MDM и сообщает ему о новом push-токене.

Безопасность

В ответ на push-сообщение, устройство связывается с MDM-сервером через TLS-подключение (используется TLS 1.2), проверяет сертификат сервера, затем проходит аутентификацию. Благодаря этому, становятся невозможными атаки с подменой сервера.

Дополнения к протоколу MDM для macOS

Как следует из названия Mobile Device Management, этот протокол был изначально придуман для управления мобильными устройствами (iPhone и iPad). Чтобы обеспечить работу и с компьютерами под управлением macOS, протокол MDM расширили дополнительными функциями.

Mac, в отличие от iPhone, – устройство, которым могут пользоваться несколько человек. Поскольку настройки для разных пользователей могут быть индивидуальными, MDM-клиент macOS подключает компьютер и пользователей этого компьютера к серверу MDM как отдельные сущности. Это позволяет управлять настройками как компьютера, так и отдельных пользователей.

MDM-запросы для устройства отправляются демоном mdmclient, а запросы для отдельного пользователя отправляются агентом mdmclient, работающим от имени этого пользователя. Если на компьютере осуществлен вход нескольких пользователей, будет запущено несколько экземпляров агента mdmclient, по количеству вошедших пользователей. Эт агенты взаимодействуют с сервером независимо друг от друга.

Если MDM-сервер поддерживает управление и пользователями, и устройствами, то при установке профиля он автоматически будет “промоутирован” до профиля устройства. Это приведет к следующим последствиям:

- Устройство будет управляемым

- Локальный пользователь, установивший профиль, будет управляемым

- Другие локальные пользователи не будут управляемыми. Сервер никогда не получит запросы от локальных пользователей, кроме того, который установил профиль

- Сетевые учетные записи будут управляемыми, если сервер их аутентифицирует. Если сервер по каким-то причинам не примет их, то они также будут неуправляемыми

Итого

Управление устройствами Apple не похоже на те привычные механизмы, которые работают в Active Directory.

Идея взаимодействия MDM с инфраструктурой Windows популярна, так как количество техники Apple в компаниях растет, сотрудники приносят свои собственные устройства. С помощью MDM и конфигурационных профилей можно привязать ваши Маки к домену AD, использовать SCEP, сетевые учетные записи и SSO. Но управлять Маками с помощью политик active Directory не получится. Для этого потребуются сторонние решения, включающие в себя функционал MDM и дополняющие его своими собственным решениями. Об этом мы напишем в следующих статьях.

Источник

Централизованное управление мобильными устройствами iOS через MDM

Последние несколько недель я провел в поисках изучения и поиска информации об MDM (Mobile device management). Другими словами, управлением мобильными устройствами. И сейчас я хочу поделиться результатами поиска. MDM стал темой горячих споров, поскольку организации вынуждены вводить режим безопасности, если идет речь о важных данных. Мобильные устройства проникают на каждый уровень корпоративного общества, отчего возникает большая необходимость удаленного управления этими устройствами. Apple предоставляет несколько корпоративных возможностей такого управления с помощью удаленной конфигурации профилей, полная поддержка которых доступна с 2010 года.

Зачем MDM вообще нужен?

Для лучшего понимания рассмотрим конкретный пример, в котором мы имеем очень много iOS девайсов в компании и должны управлять всеми ими централизованно. Ваши действия? Либо мы используем сторонние приложения для обеспечения такого управления, например, Air-watch, либо пробуем развернуть сервис Enterprise Deployment от Apple, он же «MDM». В первом случае придется не слабо раскошелиться, поэтому рассмотрим сразу второй вариант.

Разберемся, что из себя представляет MDM?

Протокол управления мобильными устройствами MDM позволяет системным администраторам отправлять команды управления на подключенные устройства под управлением iOS 4 и более поздних версий системы.

Через MDM сервис администратор может просмотреть, добавить или удалить профили, удалить коды доступов или безопасно удалить данные на удаленном устройстве.

Согласно документации Apple:

Протокол MDM построен на основе HTTP, TLS и push-уведомлений. Соотвествующий протокол проверки MDM обеспечивает способ передачи процесса начальной регистрации на отдельный сервер. Далее MDM использует Apple Push Notification Service (APNS) для отправки сообщения «wake up» (очнись!) для управляемого устройства. Затем устройство подключается к заранее определенной веб-службе для получения команд и возвращения результата их выполнения.

Вышеуказанное понимается так, что для работы службы MDM необходимо развернуть HTTP-сервер, чтобы работать как MDM-сервер, а затем распространять профили, содержащие необходимую информацию для управления устройствами.

Ключевая особенность: возможность администратору отправлять профили на устройство без какого-либо непосредственного физического вмешательства.

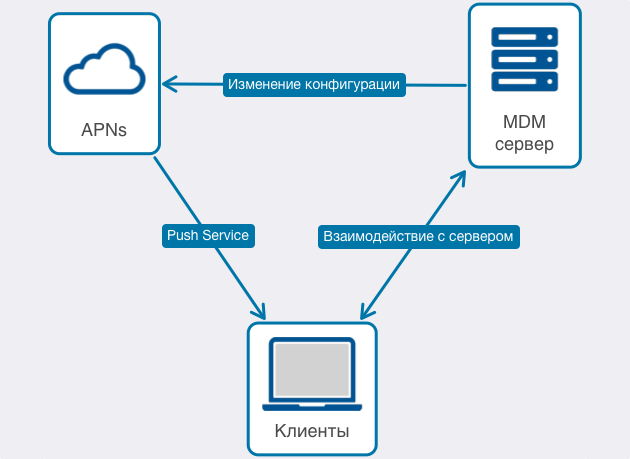

Таким образом, сервис MDM состоит из трех ключевых вещей:

1. Устройства, которыми нужно управлять (конечно же)

2. Сервер, осуществляющий управление (различные серверы MDM)

3. Методы, с помощью которых сервер может «разбудить» устройство через уведомление ASNP

Необходимые данные могут содержаться в файле конфигурации с расширением .mobileconfig передаваемый через электронную почту или страницу в интернете, как часть итоговой конфигурации профиля доставляемого через удаленную службу регистрации или с помощью Device Enrollment Program (DEP) автоматически.

В любой момент времени на устройстве может быть установлены данные только одного MDM. После того как вы зарегистрировались на сервере MDM, устанавливается безопасная связь между MDM-сервером и порталом Apple. Это используется для синхронизации сведений о девайсе, с помощью портала регистрации устройств Apple DEP.

Когда вы найдете устройства, синхронизированные с порталом Apple, то можете назначить пользователя для него.

Всякий раз когда устройство активируется, все ограничения и конфигурации, указанные через MDM автоматически устанавливаются на все ваши устройства удаленно. Настройте DEP, что все устройства приобретенные в рамках DEP, будут управляться MDM по-умолчанию как только они были активированы. Рассмотрим как это работает с сервером.

Каждое взаимодействие между клиентом устройств и сервером MDM состоит из четырёх элементов:

1. Сервер запрашивает push-уведомление через Apple

2. Apple отправляет push-уведомление на устройство

3. Устройство подключается к серверу

4. Сервер и клиент обмениваются командами и результатами

Удаленное управление мобильными устройствами iOS и MacOS через MDM

Обратите внимание

Необходимо приобрести сертификат APNS. Это позволит MDM-серверу взаимодействовать с клиентом и без данного сертификата MDM сервис работать не будет.

Некоторые потрясающие возможности MDM:

1. Удаленный доступ

2. Поддержка множества мобильных операционных систем

3. Механизм защиты

4. Управление приложениями корпоративного уровня

Краткий итог

- Основной целью протокола MDM является отправка команд на устройства iOS и обработка результатов.

- Протокол MDM основан на протоколе HTTPS (secure HTTP), который используется для обмена XML-сообщениями, называемыми списками свойств (plists).

- В протоколе MDM сервер не отправляет команды на устройство. Вместо этого сервер использует службу Apple Push Notification Service (APNS) для уведомления устройства о наличии новых команд.

- Как только устройство получает push-уведомление, оно запрашивает команды у сервера MDM, выполняет их и отправляет результаты обратно на сервер MDM.

Процесс регистрации устройства DEP

Устройства регистрируются в MDM, когда сервер предоставляет устройству специальный профиль конфигурации. Этот профиль содержит:

MDM Payload

Это специальные параметры, которые сообщают устройству, что оно будет управляться сервером MDM. Он содержит URL-адрес сервера, тему push-уведомления и другие атрибуты. Для получения более подробной информации о МДМ полезной нагрузки см. в МДМ ведения протокола.

Сертификат идентификации устройства

Мобильный сервер должен аутентифицировать подключенные устройства. Поскольку MDM выполняется автоматически без взаимодействия с пользователем, обычная аутентификация имени пользователя / пароля не будет работать. Мобильный сервер (в качестве сервера MDM) проверяет устройства по их сертификату. Это называется аутентификацией сертификата и выполняется на уровне SSL сервера.

Это не конечная диаграмма — поищите официальный документ DEP, и вы увидите, что он будет содержать “намного больше” информации.

Кратко рассмотрели что представляет из себя MDM и зачем он нужен. Для уверенного использования системы необходимо ознакомиться с большим количеством информации, ведь системы корпоративного уровня всегда учитывают много нюансов. Надеюсь пост был интересен и дал новые знания об экосистеме устройств Apple.

Перевод статьи Mobile device management (MDM) for iOS — https://medium.com/swlh/mobile-device-management-mdm-for-ios-60448313dafb

Другие популярные статьи

Выключается iPhone при достаточном заряде батареи

Читателей за год: 18001

Чего только не случается со смартфонами: падают, тонут, иногда просто теряются. И все это может стать причиной возникновений неисправностей в смартфоне. Но хороший дефект всегда себя покажет. А что если причина возникновения неисправности неизвестна?

MacBook не включается. Что делать?

Читателей за год: 13127

Пожалуй одна из самых распространенных неисправностей, заявленная клиентами при сдаче в ремонт своего MacBook — не включается. В этой заметке рассмотрим следующие вопросы.

Типовые неисправности MacBook Pro A1398

Читателей за год: 11223

МасBook Pro Retina A1398 появился в середине 2012 года. С 2012 года было выпущено 5 платформ A1398 и с десяток комплектаций. К сожалению, все модели имеют типовые неисправности.

Источник