- Рекомендации по безопасности

- Безопасные протоколы для доступа

- Графический интерфейс

- Консольный интерфейс

- Перенаправление на HTTPS

- Графический интерфейс

- Консольный интерфейс

- Изменение стандартных портов доступа

- Графический интерфейс

- Консольный интерфейс

- Настройка коротких таймаутов входа

- Графический интерфейс

- Консольный интерфейс

- Настройка входа для доверенных адресов

- Графический интерфейс

- Консольный интерфейс

- Настройка двухфакторной аутентификации

- Графический интерфейс

- Создание нескольких учетных записей администратора

- Графический интерфейс

- Настройка блокировки учетных записей

- Графический интерфейс

- Консольный интерфейс

- Переименование учетной записи администратора

- Графический интерфейс

- Отключение неиспользуемых интерфейсов

- Графический интерфейс

- Консольный интерфейс

- Отключение неиспользуемых протоколов

- Графический интерфейс

- Программный токен с функцией создания одноразовых паролей

- FortiToken Mobile: Приложение для мобильных устройств под управлением iOS или Android, которое обеспечивает эффективную проверку подлинности без установки дополнительного оборудования.

- Программный токен с функцией создания одноразовых паролей

- Обеспечение безопасности удалённых рабочих мест при помощи продуктов Fortinet

- Введение

- Решения Fortinet, обеспечивающие безопасную работу вне офиса

- Сценарии работы пользователей в концепции Fortinet Security Fabric

- Обычный пользователь

- Опытный пользователь

- Суперпользователь

- Подключение по VPN

- Настройка FortiGate

- Обеспечение удалённого доступа с помощью FortiClient VPN

- Контроль безопасности конечных точек FortiClient EMS

- Настройка многофакторной аутентификации с помощью FortiToken

- Проверка подлинности с помощью FortiAuthenticator

- Безопасное беспроводное подключение через FortiAP

- Выводы

Рекомендации по безопасности

Ниже приведены рекомендации, которые позволят повысить уровень безопасности.

Безопасные протоколы для доступа

Графический интерфейс

Для большей безопасности запретите HTTP или Telnet для административного доступа к FortiGate. Рекомендуем оставить только HTTPS и SSH доступ.

Можно изменить эти настройки для отдельных интерфейсов на вкладке Network → Interfaces.

Консольный интерфейс

Для изменения через CLI введите:

Перенаправление на HTTPS

Графический интерфейс

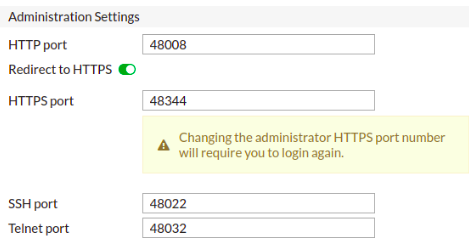

Перейдите в System → Settings → Administrator Settings и включите Redirect to HTTPS, чтобы убедиться, что все попытки подключения по протоколу HTTP перенаправлены на HTTPS.

Консольный интерфейс

Для изменения через CLI введите:

Изменение стандартных портов доступа

Графический интерфейс

Измените стандартные порты для доступа администратора по HTTPS и SSH на нестандартные.

Перед изменением убедитесь, что порты не используются для других служб.

Перейдите в System → Settings → Administrator Settings и измените HTTPS и SSH порты.

Консольный интерфейс

Для изменения через CLI введите:

Настройка коротких таймаутов входа

Графический интерфейс

Установите время простоя на короткое время, чтобы избежать доступа посторонних лиц при отсутствии администратора. Для этого перейдите в System → Settings и введите значение Idle timeout. Лучше всего придерживаться стандартного времени в 5 минут.

Консольный интерфейс

Для изменения через CLI введите:

Можно использовать следующую команду, чтобы настроить grace time между установлением соединения SSH и аутентификацией. Диапазон может составлять от 10 до 3600 секунд, по умолчанию – 120 секунд. Например, можно установить время на 30 секунд:

Настройка входа для доверенных адресов

Графический интерфейс

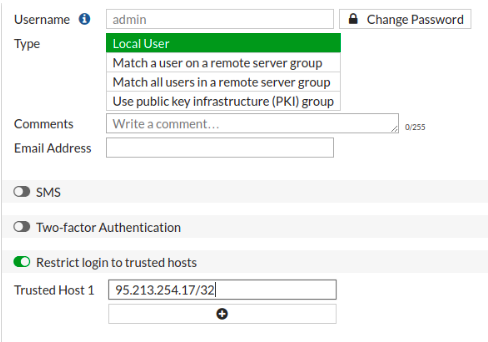

Чтобы разрешить вход только с доверенных адресов:

- Перейдите в System → Administrators.

- Отредактируйте учетную запись, включите Restrict login to trusted hosts.

- Добавьте доверенные адреса или сети.

Консольный интерфейс

Для изменения через CLI введите:

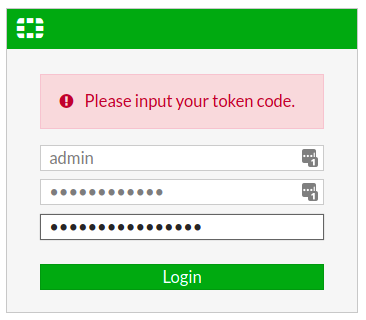

Настройка двухфакторной аутентификации

Графический интерфейс

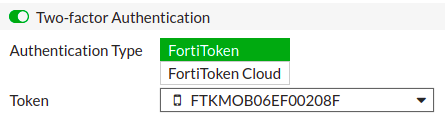

Для усиления защиты настройте двухфакторную аутентификацию администратора. FortiOS поддерживает двухфакторную аутентификацию FortiToken и FortiToken Mobile. FortiToken Mobile доступен бесплатно для устройств iOS и Android в соответствующих магазинах приложений.

Каждое зарегистрированное устройство FortiGate включает в себя два токена бесплатно. Перед началом работы следует создать бэкап-файл конфигурации, с помощью которого можно восстановить настройки FortiGate.

Чтобы воспользоваться FortiToken Mobile и назначить токен администратору:

- Перейдите в System → Administrators.

- Выберите Two-factor Authentication для каждого администратора.

- В качестве Authentication Type укажите FortiToken и выберите один из доступных токенов.

- Укажите адрес электронной почты в поле Email или номер телефона в поле SMS → Phone number, на которые будут присланы данные для активации токена.

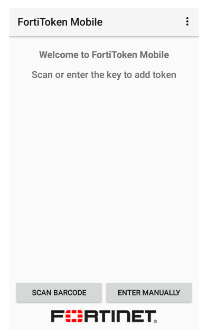

- Скачайте приложение FortiToken Mobile на мобильный телефон, и в нём введите данные, которые были присланы ранее для активации, отсканировав QR-код или введя код вручную.

- После на экране появится одноразовый токен-код, который необходимо ввести при авторизации пользователя.

Обратите внимание! При активации токена для единственного пользователя-администратора, в случае потери доступа к приложению, предоставляющему токен-код, можно потерять доступ к самому FortiGate.

Восстановить доступ можно с помощью инженеров Selectel, которые, подключившись физически, отформатируют FortiGate и сбросят настройки. Для этого создайте тикет, указав в нем устройство, которое следует отформатировать.

После этого можно загрузить сохранённый ранее бекап-файл, которой следует предварительно отредактировать, удалив строчки, отвечающие за двухфакторную аутентификацию:

В случае, когда двухфакторная аутентификация подключена для другого пользователя, администратор может перенести токен на другое устройство, выключив двухфакторную аутентификацию для пользователя и сохранив изменения, а затем повторив настройку двухфакторной аутентификации, как описано выше.

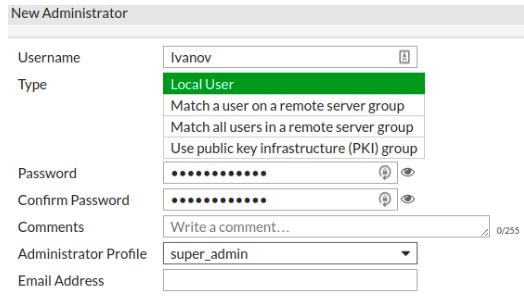

Создание нескольких учетных записей администратора

Графический интерфейс

В целях безопасности для каждого администратора рекомендуется иметь отдельную учетную запись. Для создания нового пользователя:

- Перейдите во вкладку System → Administrators.

- Выберите Create new → System administrator.

- Введите имя, пароль и профиль. Профиль — это роль, которая обладает набором прав. Настроить профиль или создать новый можно на вкладке Admin Profiles.

Настройка блокировки учетных записей

Графический интерфейс

Для защиты от подбора пароля настройте блокировку учетной записи после ввода неправильного пароля. По умолчанию количество неудачных попыток ввода пароля равно трем.

Консольный интерфейс

В CLI можно настроить как количество попыток (admin-lockout-threshold), так и время ожидания, после которого администратор может попытаться ввести пароль снова (admin-lockout-duration).

Значение по умолчанию admin-lockout-threshold — 3, а диапазон значений — от 1 до 10. По умолчанию admin-lockout-duration установлено на 60 секунд, а диапазон значений — от 1 до 4294967295 секунд.

Для изменения через CLI введите:

Переименование учетной записи администратора

Графический интерфейс

Вы можете повысить безопасность, переименовав учетную запись администратора. Для этого создайте новую учетную запись администратора с профилем super_admin и войдите под ней в систему, так как нельзя редактировать имя пользователя, под которым он зашёл в данный момент. Затем перейдите в System → Administrators, отредактируйте имя. Переименование учетной записи администратора затрудняет вход злоумышленника в FortiOS.

Отключение неиспользуемых интерфейсов

Графический интерфейс

Чтобы отключить интерфейс из графического интерфейса:

- Перейдите в Network → Interfaces.

- Отредактируйте интерфейс и установите для параметра Interface Status значение Disabled.

Консольный интерфейс

Для изменения через CLI введите:

Отключение неиспользуемых протоколов

Графический интерфейс

Можно отключить неиспользуемые протоколы, которые злоумышленники могут использовать для сбора информации. Многие из этих протоколов отключены по умолчанию.

С помощью команды config system interface можно увидеть текущую конфигурацию каждого из этих параметров для выбранного интерфейса, а затем отключить их при необходимости.

Источник

Программный токен с функцией создания одноразовых паролей

FortiToken Mobile: Приложение для мобильных устройств под управлением iOS или Android, которое обеспечивает эффективную проверку подлинности без установки дополнительного оборудования.

Программный токен с функцией создания одноразовых паролей

Пароль не может в одиночку обеспечить надлежащую защиту сети от нежелательных посетителей. Проверка подлинности исключительно при помощи пароля приводит к нарушениям безопасности, заражению вредоносным ПО и проблемам реализации политик. Двухфакторная проверка подлинности предусматривает использование пароля совместно с токеном и сервером проверки подлинности, что существенно повышает уровень защиты. Авторизованные сотрудники получают защищенный доступ к корпоративным ресурсам при помощи разных устройств — от ноутбуков до мобильных телефонов.

FortiToken Mobile — это приложение для мобильных устройств под управлением iOS или Android, действие которого аналогично аппаратному токену. При этом наше решение использует собственное аппаратное обеспечение самого распространенного устройства — мобильного телефона.

Преимущества FortiToken Mobile:

Снижение расходов за счет применения существующего средства FortiGate в качестве сервера проверки подлинности

Минимизация расходов благодаря уникальному параметру активации по сети

Масштабируемое решение с низкой входной стоимостью и низкой совокупной стоимостью владения

Источник

Обеспечение безопасности удалённых рабочих мест при помощи продуктов Fortinet

Общеизвестные обстоятельства сделали актуальной задачу обеспечения безопасности удалённой работы. Компания Fortinet входит в число вендоров, чьи продукты и технологии позволяют защитить удалённые рабочие места; рассмотрим эти решения и некоторые сценарии их применения.

Введение

С каждым годом дистанционная работа становится всё популярнее. Это связано прежде всего с развитием коммуникационных технологий. Ещё 20 лет назад было сложно представить, что мы сможем эффективно работать из любой точки мира без привязки не только к рабочему компьютеру, но и к проводному интернету.

В 2020 году из-за пандемии коронавируса вопрос об удалённом доступе сотрудников к корпоративным сервисам приобрёл особенную актуальность. Администраторы по всему миру проделали большую работу по настройке доступа для миллионов сотрудников, чтобы поддержать непрерывность бизнес-процессов и позволить компаниям работать как раньше.

Важным аспектом стала безопасность дистанционной работы. Если раньше специалисты полностью контролировали периметры корпоративных сетей, то сейчас рабочими станциями становятся устройства, находящиеся вне их досягаемости. Кроме того, подключение к корпоративным сервисам должно быть не только безопасным, но и быстрым.

Сегодня мы изучим и разберём несколько способов подключения удалённых сотрудников к защищаемой сети на базе решений компании Fortinet.

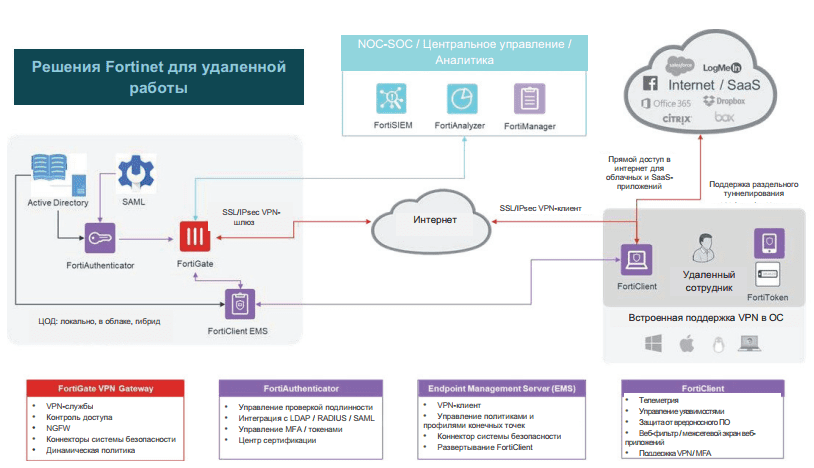

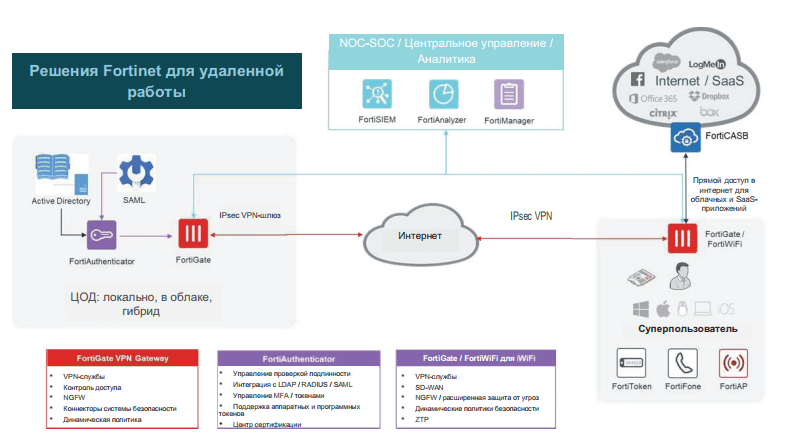

Решения Fortinet, обеспечивающие безопасную работу вне офиса

Платформа Fortinet Security Fabric объединяет популярные сетевые технологии и средства обеспечения безопасности, предоставляя механизмы интеграции для удалённых сотрудников. Все решения Fortinet подключаются к Fortinet Security Fabric и используют единую панель конфигурации и мониторинга. Подробнее о платформе Fortinet Security Fabric рассказано в нашем обзоре.

В основу Fortinet Security Fabric заложены межсетевые экраны следующего поколения FortiGate, которые анализируют сетевой трафик организации без потери производительности. В их состав входит интегрированный VPN-шлюз (IPsec VPN и SSL VPN), выступающий в качестве конечной точки для зашифрованных соединений с удалёнными сотрудниками.

Помимо поддержки VPN для организации дистанционной работы сотрудников Fortinet предлагает:

- защиту конечных точек и мониторинг их состояния с помощью FortiClient;

- многофакторную аутентификацию (MFA) с помощью аппаратных, программных, почтовых и мобильных токенов FortiToken;

- проверку подлинности пользователей и идентификаторов средствами FortiAuthenticator;

- расширенную защиту от угроз с помощью FortiSandbox, сетевой «песочницы», анализирующей потенциально вредоносные программы и подозрительный контент в изолированной среде;

- поддержку безопасных беспроводных соединений через FortiAP. Решение разворачивается автоматически и сразу готово к работе благодаря функции Zero Touch Deployment, позволяющей специалистам по безопасности настраивать FortiAP до его доставки на удалённый объект;

- поддержку безопасных беспроводных точек доступа средствами FortiWiFi;

- VoIP-телефонию средствами FortiFone. Контроль и защита трафика в этом случае возложены на межсетевой экран FortiGate. FortiFone предоставляется в виде программного клиента и нескольких аппаратных модулей;

- централизованную платформу управления и контроля политик FortiManager, которая аккумулирует информацию обо всех угрозах безопасности и сведения о трафике во всей сети предприятия;

- систему сбора и анализа событий информационной безопасности в корпоративной сети FortiSIEM, позволяющую быстро обнаружить потенциальные угрозы и нейтрализовать их.

Сценарии работы пользователей в концепции Fortinet Security Fabric

Fortinet предусмотрела разграничение прав пользователей, разделив их на 3 категории: обычные пользователи, опытные пользователи, суперпользователи.

Обычный пользователь

Обычный пользователь — рядовой сотрудник компании, который для выполнения своих профессиональных обязанностей использует электронную почту, интернет, сетевые хранилища.

Доступ в корпоративную сеть осуществляется по VPN через FortiClient. Этот продукт обеспечивает защиту терминалов и предоставляет широкий спектр механизмов безопасности:

- карантин конечных точек,

- расширенную защиту от сложных угроз,

- защиту от вредоносных программ и эксплойтов,

- обеспечение соответствия требованиям (compliance),

- обнаружение угроз, использующих облачные сервисы,

- выявление и исправление уязвимостей,

- взаимодействие с сетевой песочницей FortiSandbox,

- веб-фильтрацию,

- межсетевой экран приложений,

- поддержку IPSec VPN и SSL VPN,

- взаимодействие с FortiGuard и автоматическое получение обновлений безопасности,

- контроль USB-устройств и установленных приложений.

FortiClient поддерживает все популярные операционные системы, в том числе и мобильные.

Рисунок 1. Сценарий работы обычного пользователя через FortiClient

Пользователь проходит многофакторную аутентификацию с помощью FortiToken.

В случае угрозы безопасности корпоративной сети со стороны удалённого работника администратор может изолировать его рабочее место, поместив его на карантин, через FortiClient с помощью сервера Enterprise Management Server (FortiClient EMS).

FortiClient EMS обеспечивает видимость всей сети для безопасного обмена информацией и назначения профилей безопасности для конечных точек, находящихся под защитой FortiClient. Сервер включает в себя автоматизированные механизмы управления устройствами и устранения неполадок. FortiClient EMS также работает с расширением FortiClient Web Filter для обеспечения веб-фильтрации на устройствах Google Chromebook.

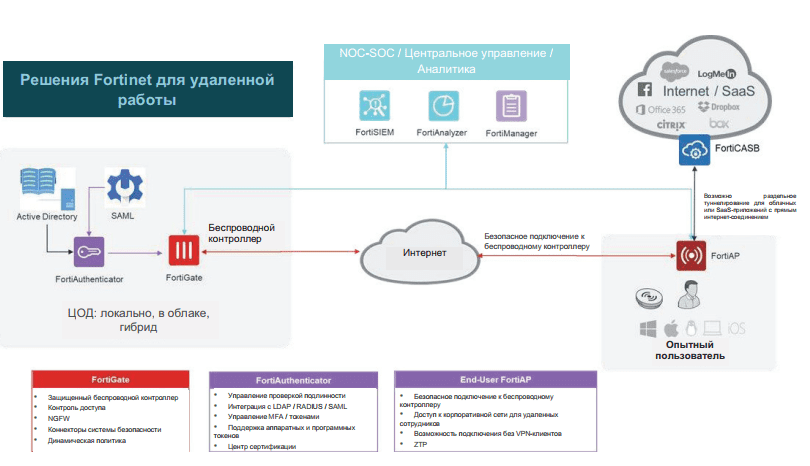

Опытный пользователь

Опытный пользователь — сотрудник компании, который для выполнения своих обязанностей использует более широкий доступ к корпоративным ресурсам, нежели его «обычный» коллега. Как правило, опытные пользователи работают в нескольких ИТ-средах. Это могут быть системные администраторы и специалисты технической поддержки.

Для таких сотрудников Fortinet предлагает развернуть точку доступа FortiAP на удалённом рабочем месте, обеспечивая возможность связываться с корпоративной сетью по защищённому туннелю. FortiAP подключается к межсетевому экрану следующего поколения FortiGate, стоящему на границе корпоративной сети. При необходимости к FortiAP можно подключить корпоративный телефон для связи с главным офисом. Дополнительно пользователю предоставляется раздельное туннелирование для облачных или SaaS-приложений с прямым интернет-соединением.

Рисунок 2. Сценарий работы опытного пользователя через FortiAP

Суперпользователь

Суперпользователь — сотрудник компании, которому должен быть предоставлен доступ к конфиденциальным данным и ресурсам в любой момент времени. Такие сотрудники обрабатывают информацию с высоким уровнем значимости для компании. Это могут быть привилегированные администраторы, специалисты технической поддержки, высшее руководство, ключевые партнёры.

Для таких пользователей Fortinet предлагает настраивать полноценное рабочее место с расширением функций безопасности за счёт интеграции с FortiGate или FortiWiFi для безопасного беспроводного соединения со встроенной защитой от потери данных. Для телефонных переговоров суперпользователю предлагается использовать устройства VoIP-телефонии FortiFone или программный клиент.

Рисунок 3. Сценарий работы суперпользователя через FortiGate / FortiWiFi

Далее рассмотрим настройку двух вариантов подключения удалённых пользователей.

Подключение по VPN

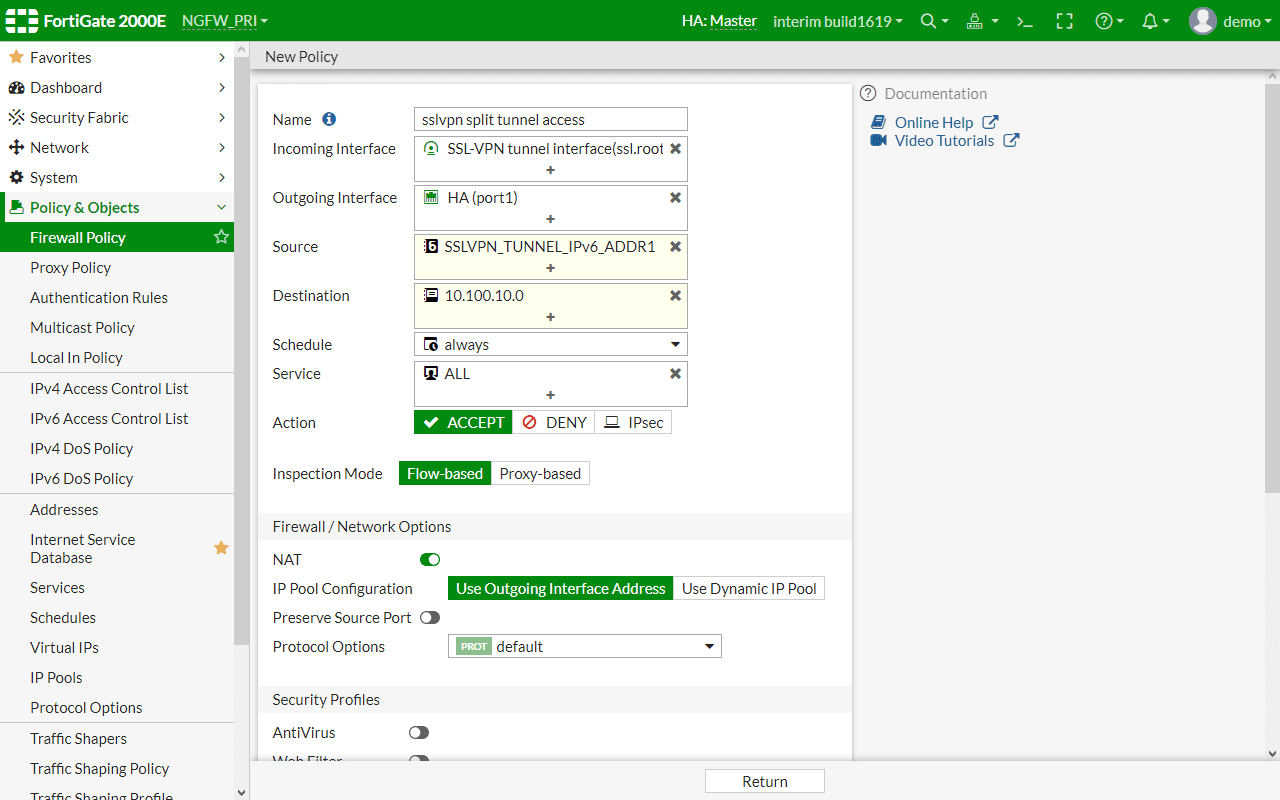

Настройка FortiGate

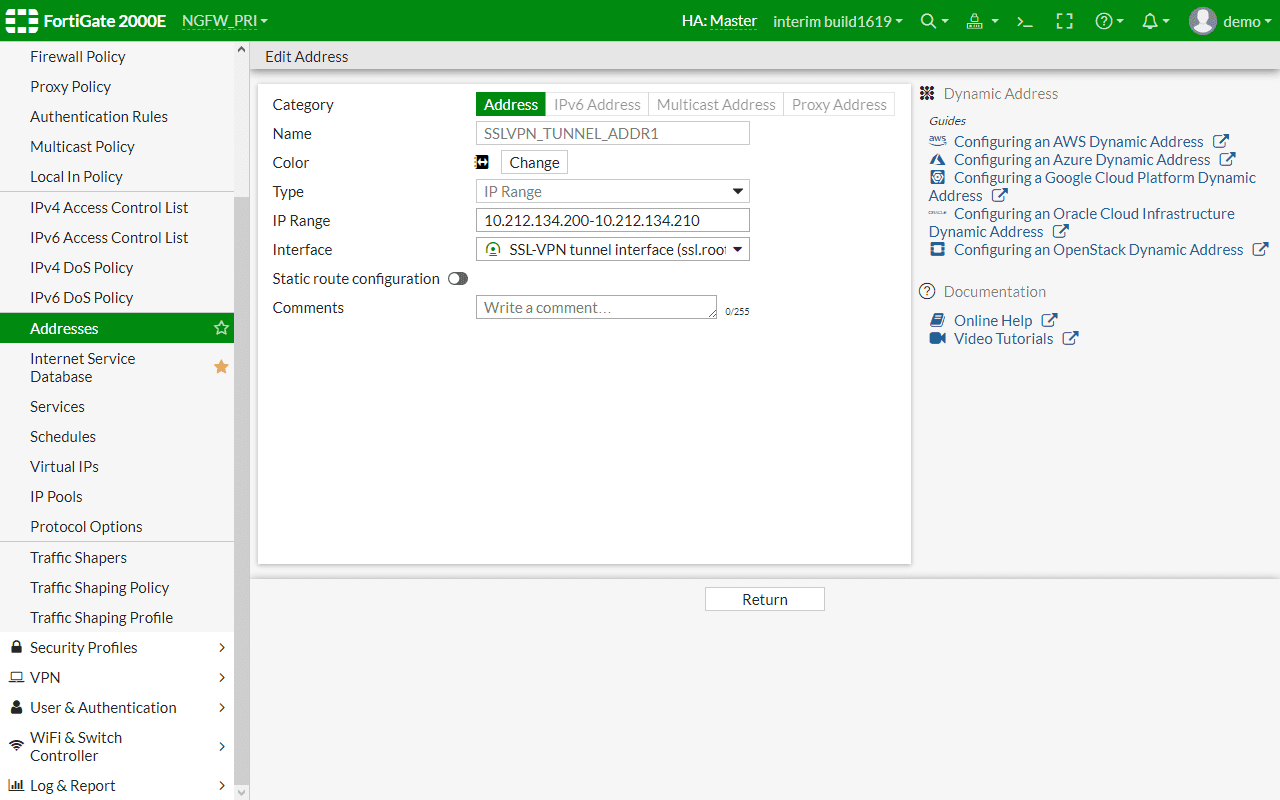

Рассмотрим настройку подключения удалённых пользователей к корпоративной сети по SSL VPN через FortiGate. Поддерживаются два вида туннелирования: полное (full tunnel) и разделённое (split tunnel). В полном туннельном режиме VPN-клиент шифрует весь трафик с удалённого клиентского компьютера и отправляет его в FortiGate через туннель SSL VPN между пользователем и FortiGate. В разделённом режиме доступ в интернет осуществляется напрямую, в то время как взаимодействие с корпоративной сетью шифруется.

Для подключения удалённых сотрудников на соответствующем интерфейсе FortiGate создаётся соответствующая подсеть.

Рисунок 4. Настройка сетевого интерфейса и подсети на FortiGate для подключения удалённых сотрудников

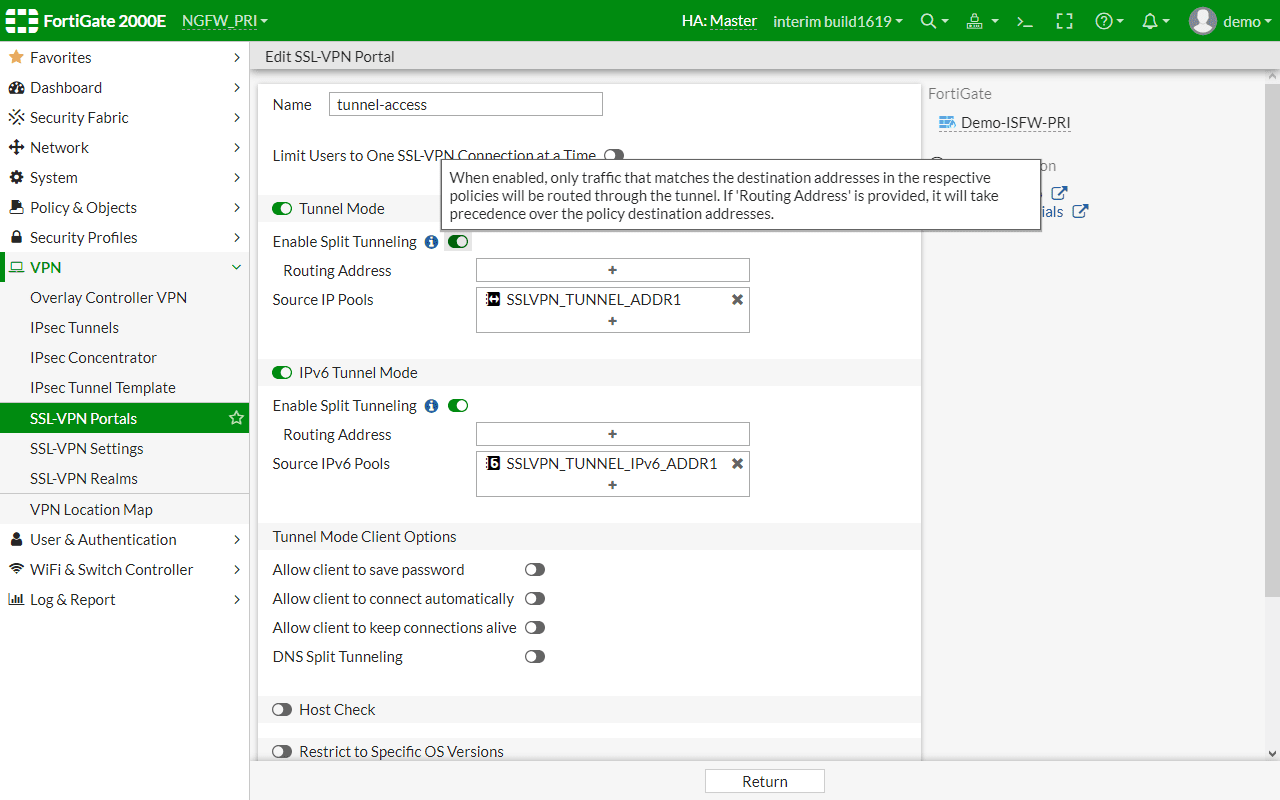

Затем настраиваются пользователи и их группы, задаются параметры веб-портала SSL VPN.

Рисунок 5. Настройка веб-портала SSL VPN. Для данного типа соединений включён режим разделённого туннелирования

В строке «Routing Address» задаётся сеть назначения, которая будет маршрутизироваться через туннель. Если параметр не определён, то туннелирование будет осуществляться в соответствии с политиками межсетевого экрана.

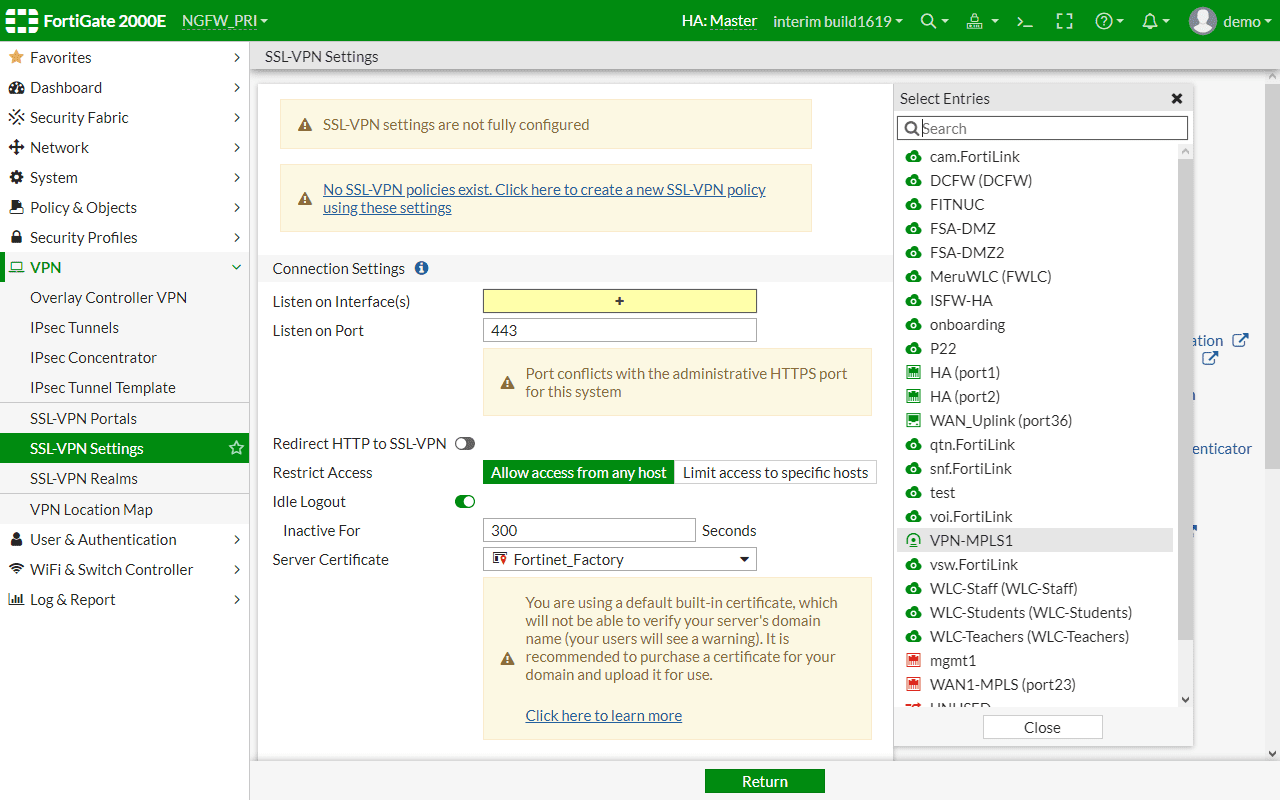

Далее задаются настройки SSL VPN — интерфейсы, порт и т. д. При желании можно установить параметр «Ограничить доступ» и указать адреса узлов, которым разрешено подключаться к этой виртуальной частной сети. По умолчанию в качестве сертификата сервера используется «Fortinet_Factory».

Рисунок 6. Настройка параметров SSL VPN

Далее задаются настройки политики безопасности: устанавливаются интерфейсы и адреса, настраиваются необходимые разрешения.

Рисунок 7. Создание новой политики межсетевого экранирования для SSL VPN

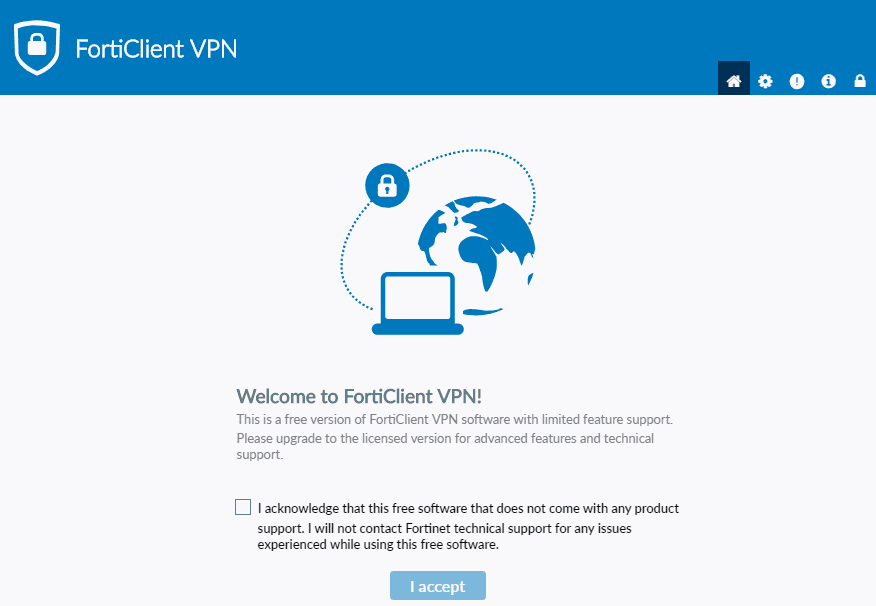

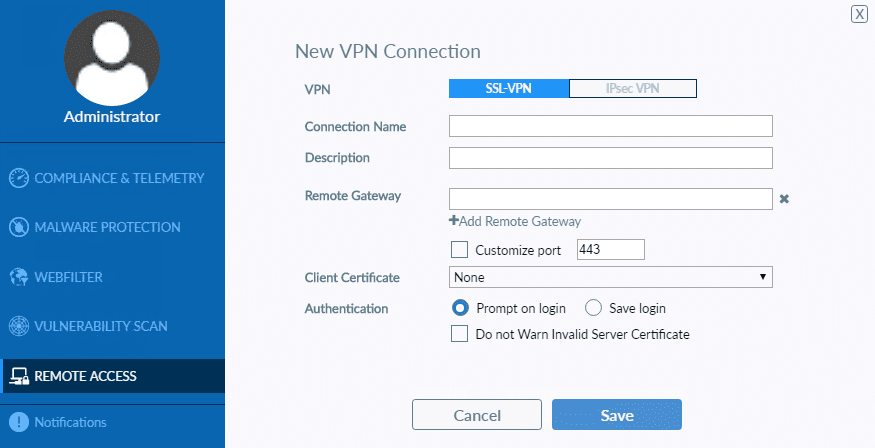

Обеспечение удалённого доступа с помощью FortiClient VPN

На рабочем месте удалённого сотрудника устанавливается и настраивается FortiClient VPN. Бесплатная версия приложения обеспечивает базовые подключения IPsec VPN и SSL VPN без регистрации на сервере EMS.

Рисунок 8. Стартовый экран FortiClient VPN

Далее на странице параметров удалённого подключения по VPN пользователь задаёт соответствующие значения. Сертификат клиента может быть предоставлен непосредственно при подключении или же выбран из выпадающего списка «Client Certificate».

Рисунок 9. Параметры удалённого подключения по VPN

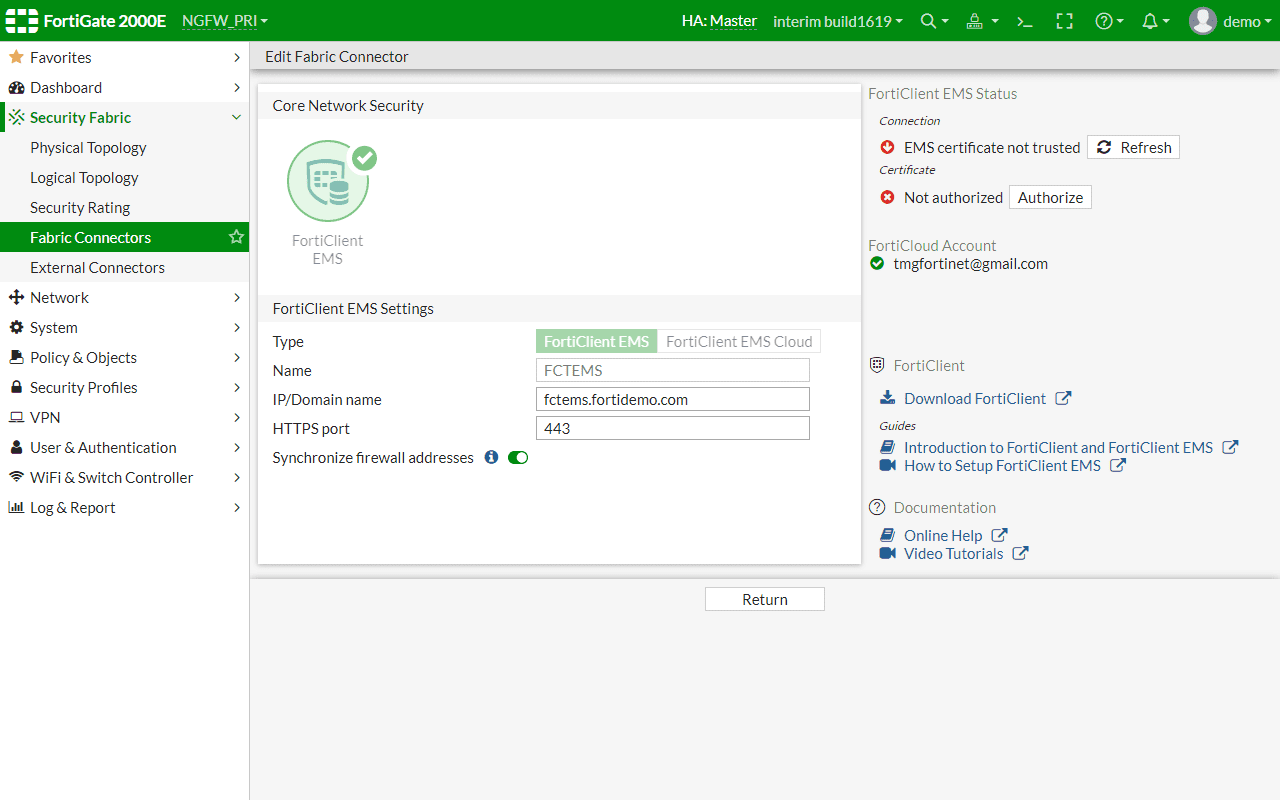

Контроль безопасности конечных точек FortiClient EMS

Межсетевой экран FortiGate может подключаться к серверу FortiClient EMS и FortiClient EMS Cloud (облачное решение) для автоматизации администрирования и мониторинга конечных точек. На странице глобальных настроек Security Fabric можно добавить до трёх серверов EMS, в том числе FortiClient EMS Cloud.

Рисунок 10. Параметры Security Fabric в интерфейсе администратора FortiGate. Параметры подключённого сервера FortiClient EMS

FortiClient EMS предоставляет подробную информацию о состоянии конечных точек, обнаруженных уязвимостях и применяемых политиках безопасности.

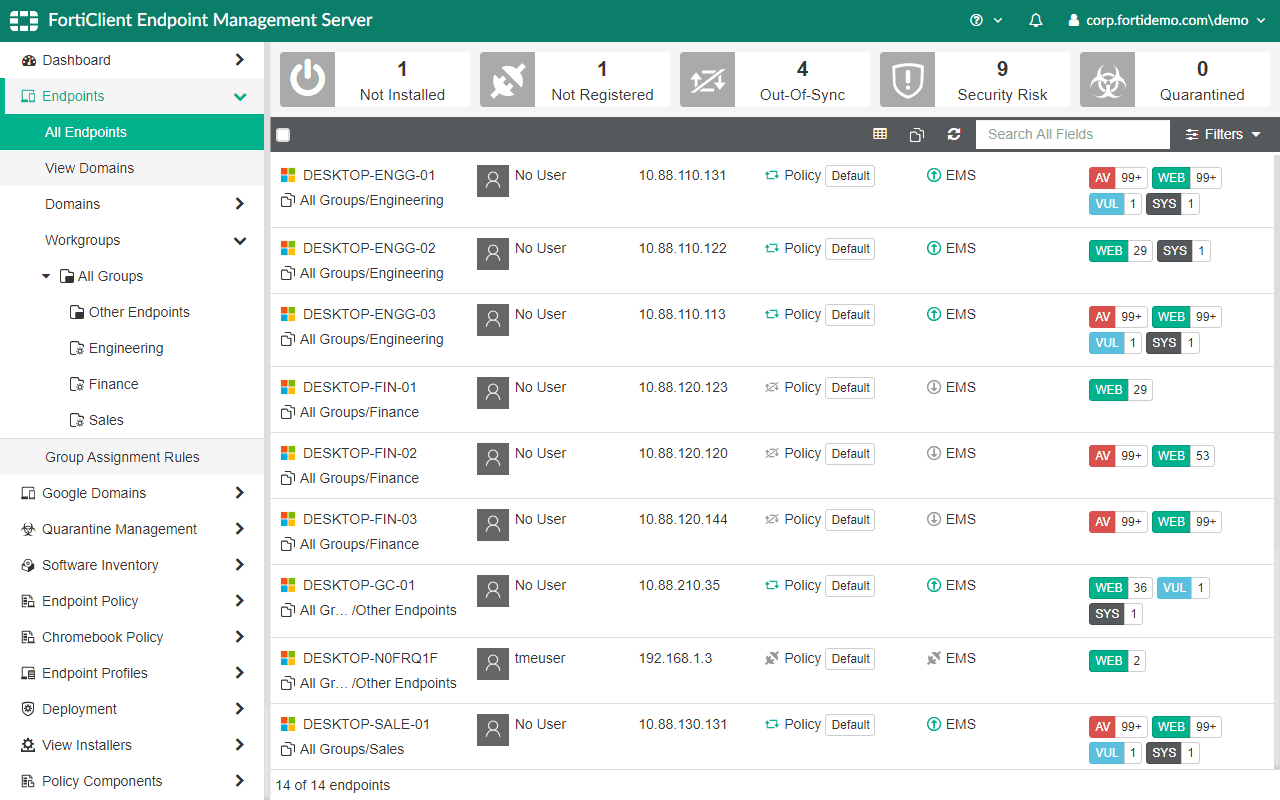

Рисунок 11. Интерфейс администратора FortiClient EMS. Перечень контролируемых конечных точек

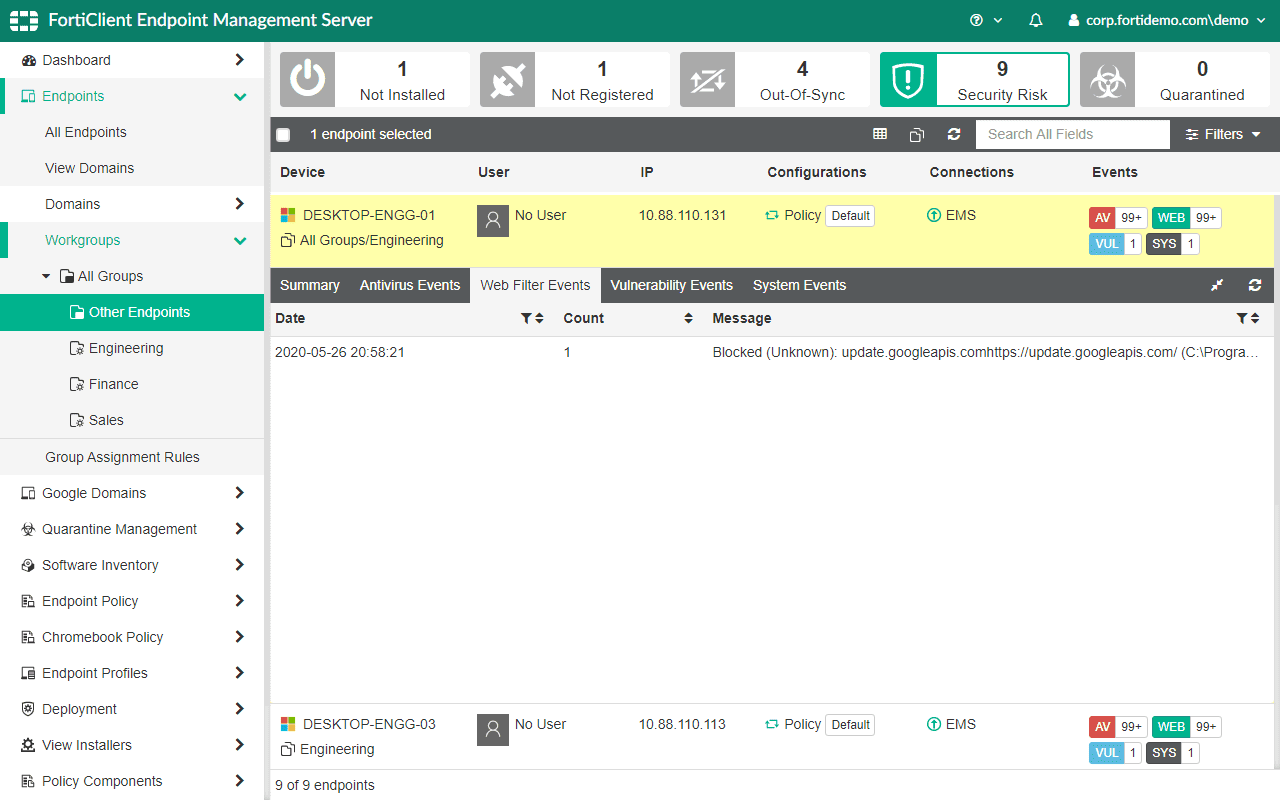

Рисунок 12. Интерфейс администратора FortiClient EMS. Событие безопасности от веб-фильтра на контролируемой конечной точке

Настройка многофакторной аутентификации с помощью FortiToken

Для многофакторной аутентификации применяются токены FortiToken. Мобильное приложение FortiToken позволяет генерировать одноразовые пароли для подключения к корпоративной сети.

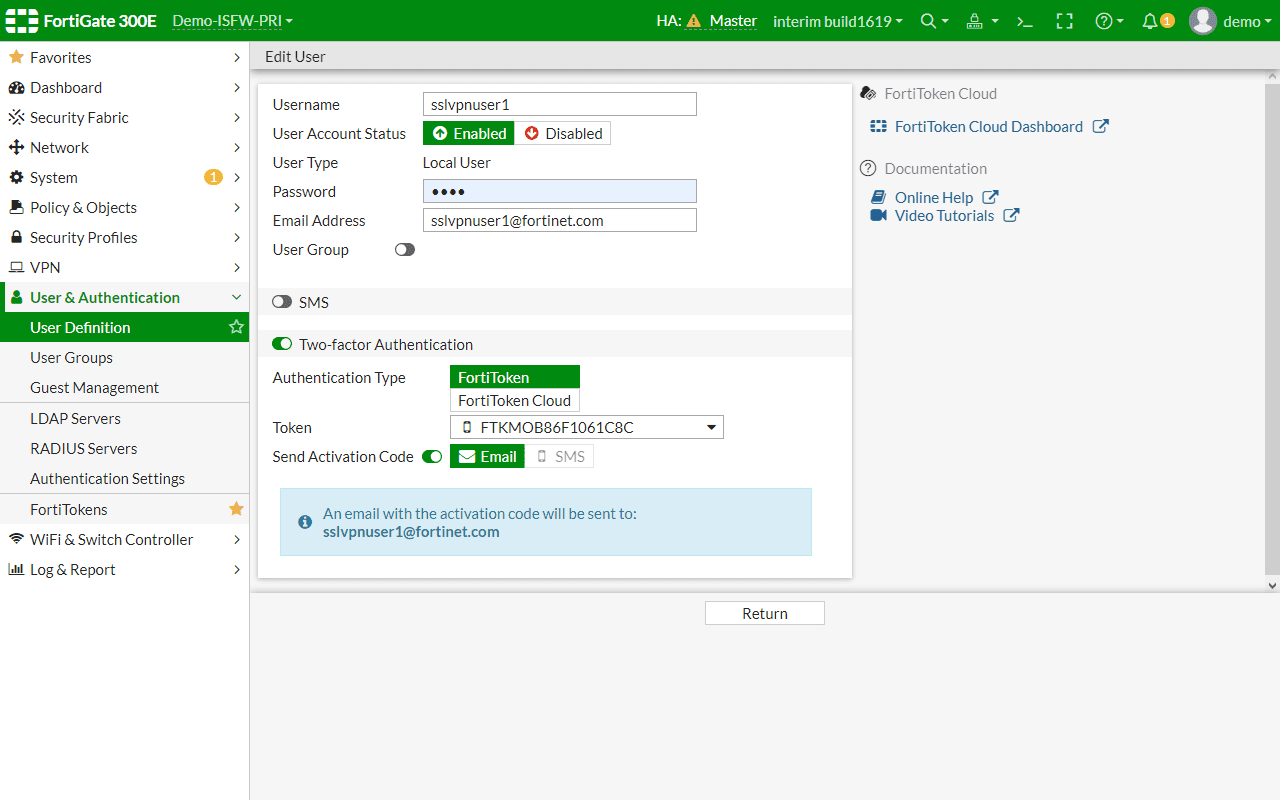

Для каждого конкретного пользователя администратор на межсетевом экране FortiGate задаёт разрешение на использование MFA и выбирает соответствующий токен.

Рисунок 13. Разрешение многофакторной аутентификации для пользователя «sslvpnuser1» по токену FortiToken

После разрешения MFA на электронный адрес пользователя «sslvpnuser1» придёт письмо с инструкциями по установке мобильного приложения FortiToken Mobile и активации токена.

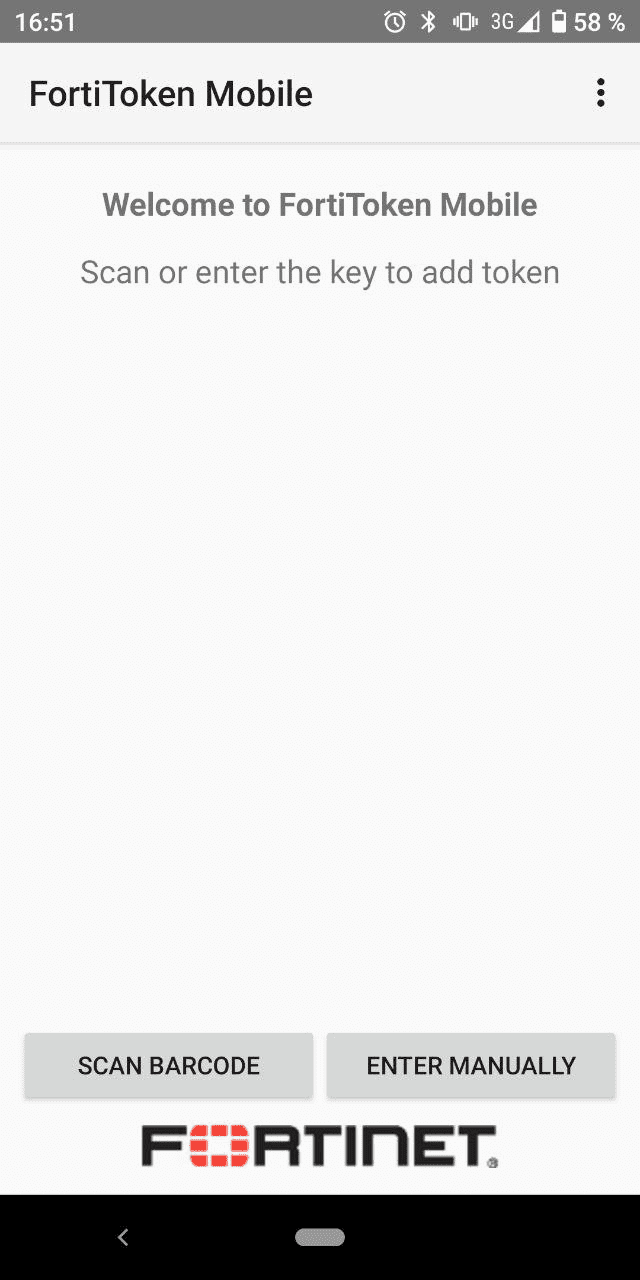

Рисунок 14. Мобильный токен FortiToken. Стартовая страница

После активации FortiToken Mobile у пользователя появляется возможность генерировать одноразовые пароли.

Рисунок 15. Мобильный токен FortiToken. Генерация одноразового пароля для подключения

В режиме многофакторной аутентификации при подключении через FortiClient VPN появляется поле «Token», запрашивающее одноразовый пароль FortiToken, который генерируется мобильным устройством.

Проверка подлинности с помощью FortiAuthenticator

FortiAuthenticator входит в состав платформы Fortinet Security Fabric и применяется для проверки подлинности токенов FortiToken, используемых удалёнными работниками для подключения к корпоративной сети.

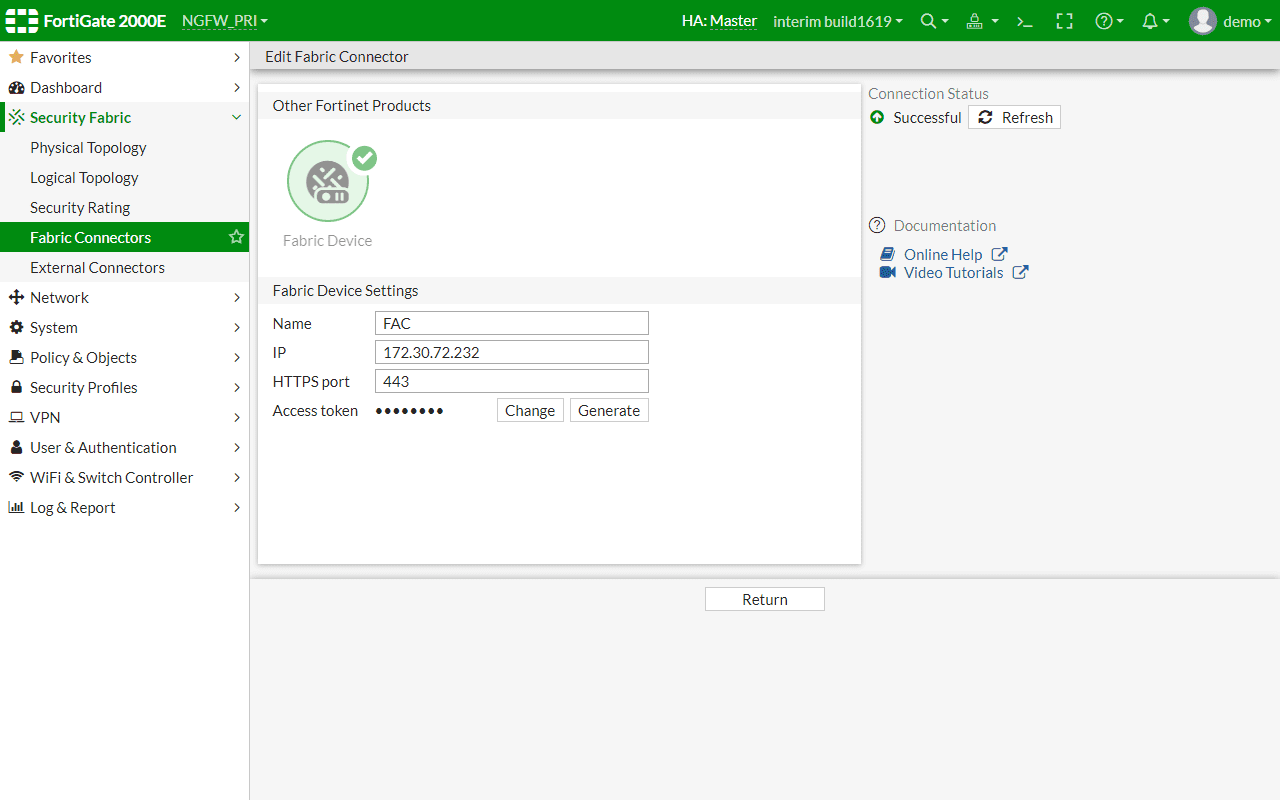

Рисунок 16. Параметры Security Fabric в интерфейсе администратора FortiGate. Параметры подключённого FortiAuthenticator

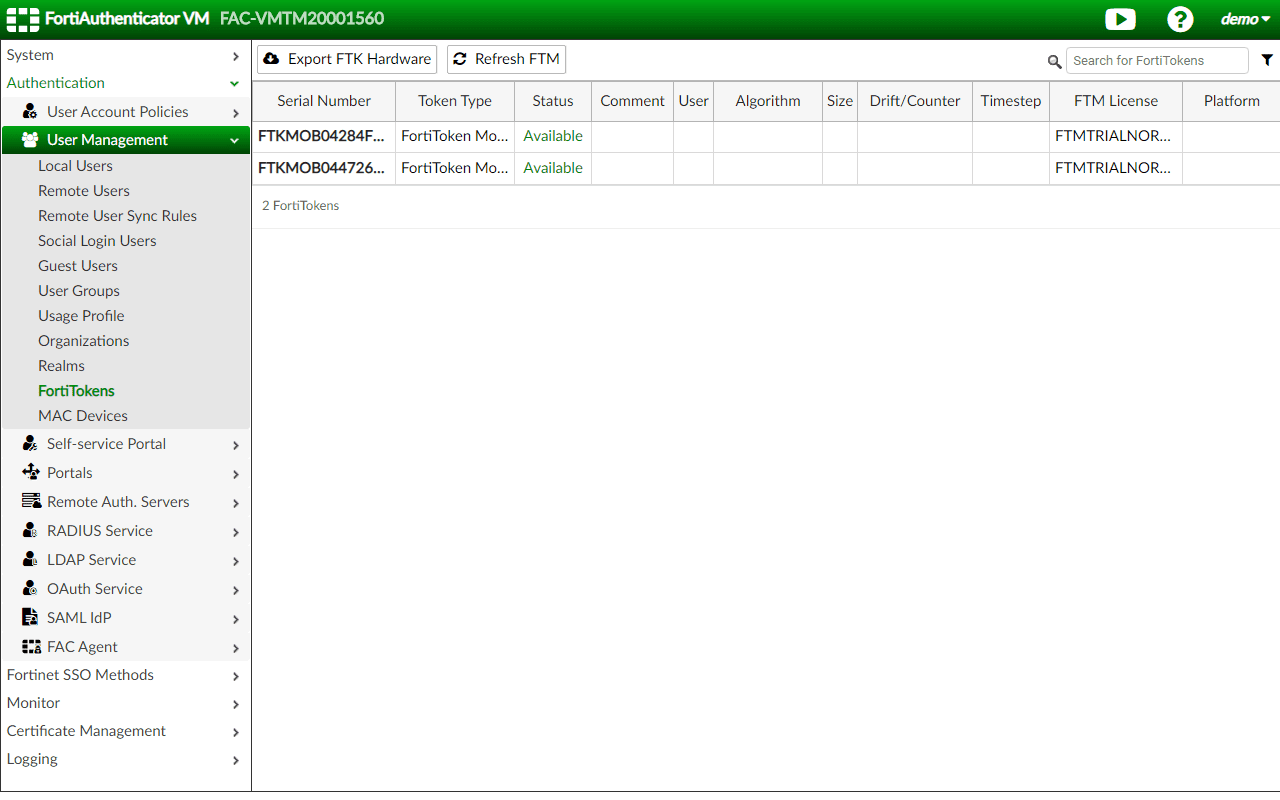

Рисунок 17. Интерфейс администратора FortiAuthenticator. Токены FortiToken, зарегистрированные в системе

Безопасное беспроводное подключение через FortiAP

Перед основной настройкой доступа сотрудников с удалённых рабочих мест с помощью FortiAP необходимо настроить соответствующие разрешения на межсетевом экране FortiGate.

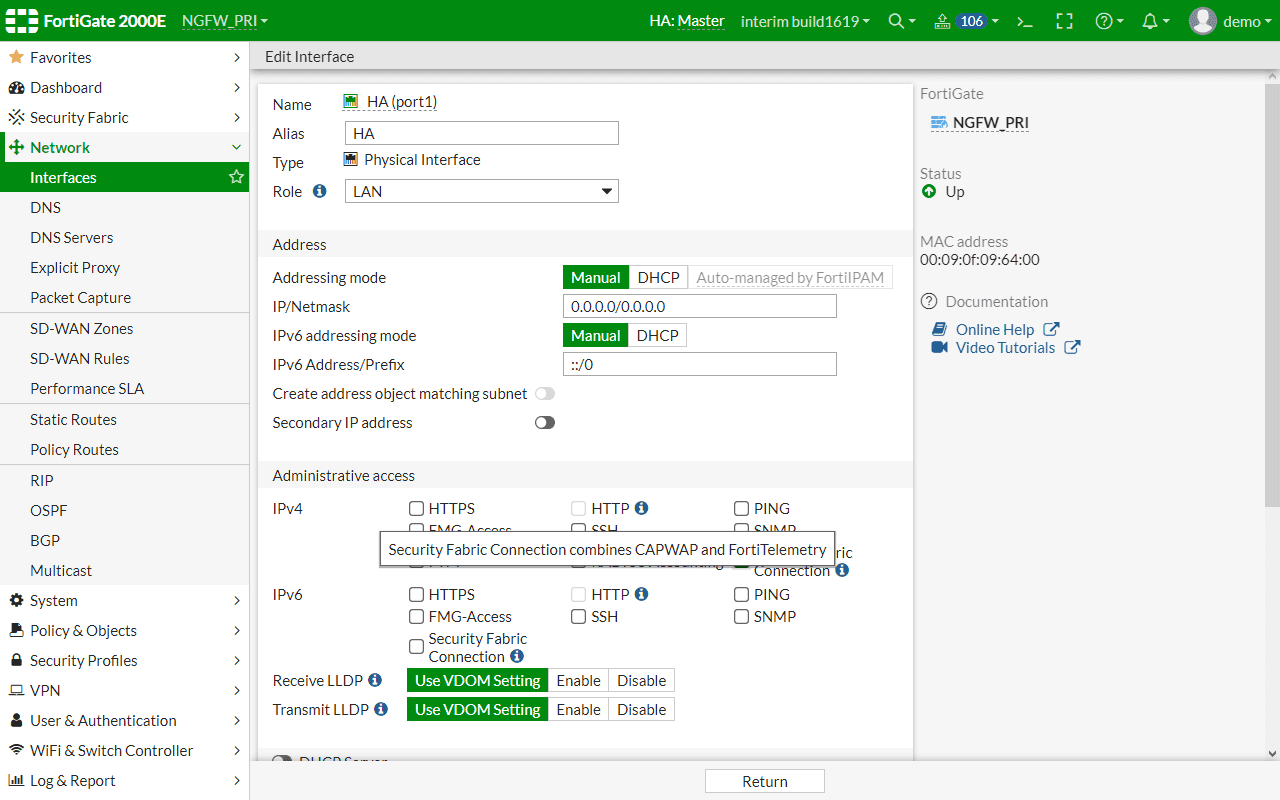

На внешнем интерфейсе FortiGate, с которым будет связываться FortiAP, следует разрешить подключение к Fortinet Security Fabric (для устройств под управлением FortiOS 6.2.3 или выше) либо использование CAPWAP — туннельного протокола, применяемого для взаимодействия между точками беспроводного доступа и контроллером (в нашем случае это FortiGate). Второй вариант предназначен для устройств под управлением операционной системы FortiOS 6.2.2 или ниже.

Рисунок 18. Разрешение подключения FortiAP к корпоративной сети через FortiGate

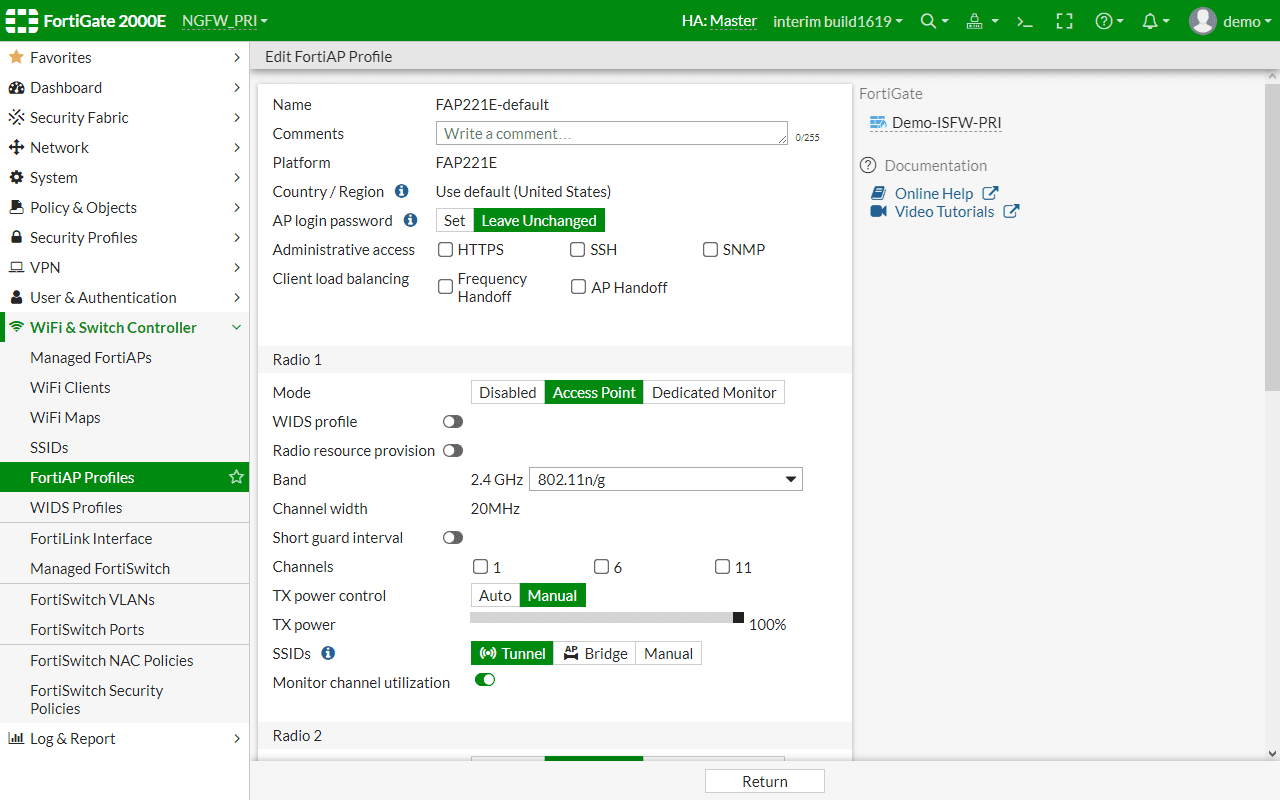

Для сотрудников, работающих удалённо, создаётся отдельный профиль FortiAP для применения раздельного туннелирования и шифрования к устройствам в этом профиле.

Рисунок 19. Параметры профиля FortiAP

Для SSID, который применяется для созданного профиля FortiAP, необходимо разрешить разделённое туннелирование.

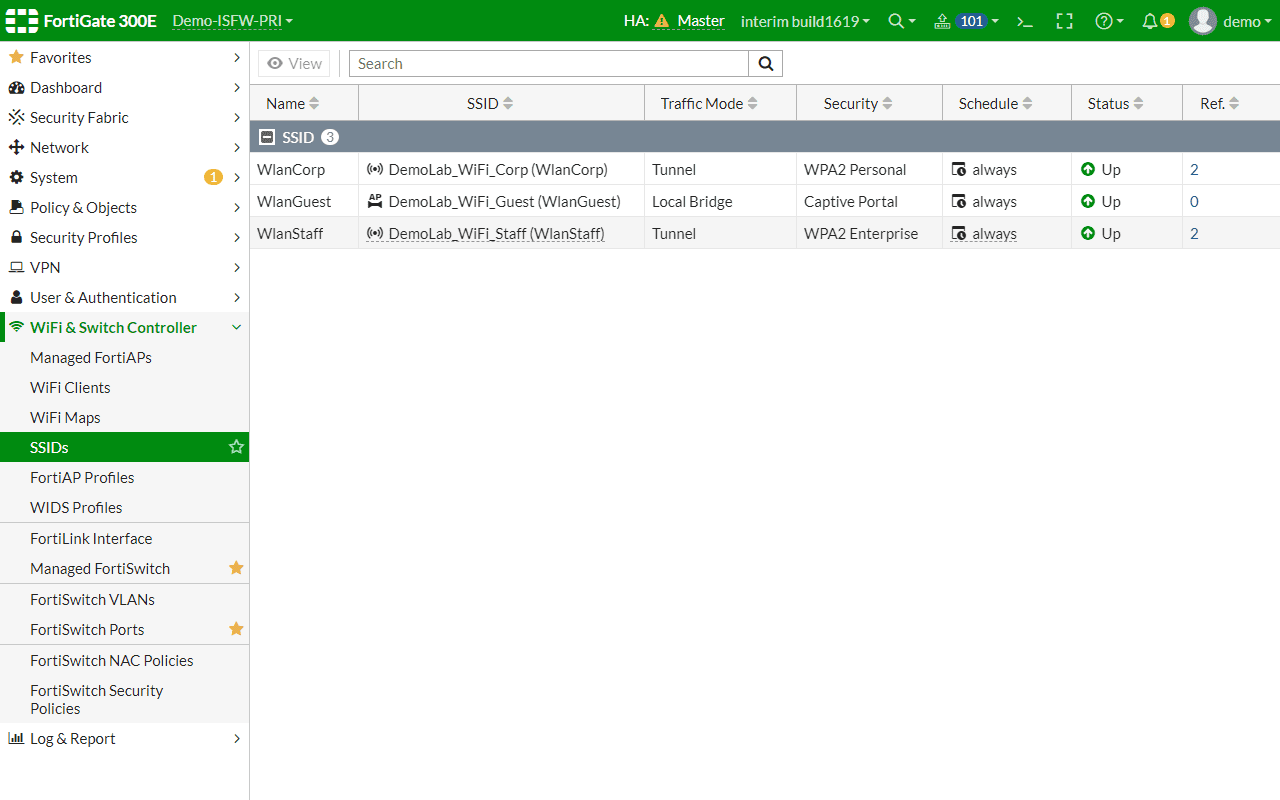

Рисунок 20. SSID для FortiAP

Настройка FortiAP может осуществляться с использованием облачного решения FortiAP Cloud, которое оснащено функциями по управлению автономными точками доступа FortiAP. FortiAP Cloud поддерживает выделение ресурсов, мониторинг, устранение неполадок и оптимизацию развёртывания оборудования FortiAP. Лицензионный ключ FortiAP Cloud входит в комплект поставки каждой точки доступа FortiAP, за счёт чего администратор может оперативно развернуть последние.

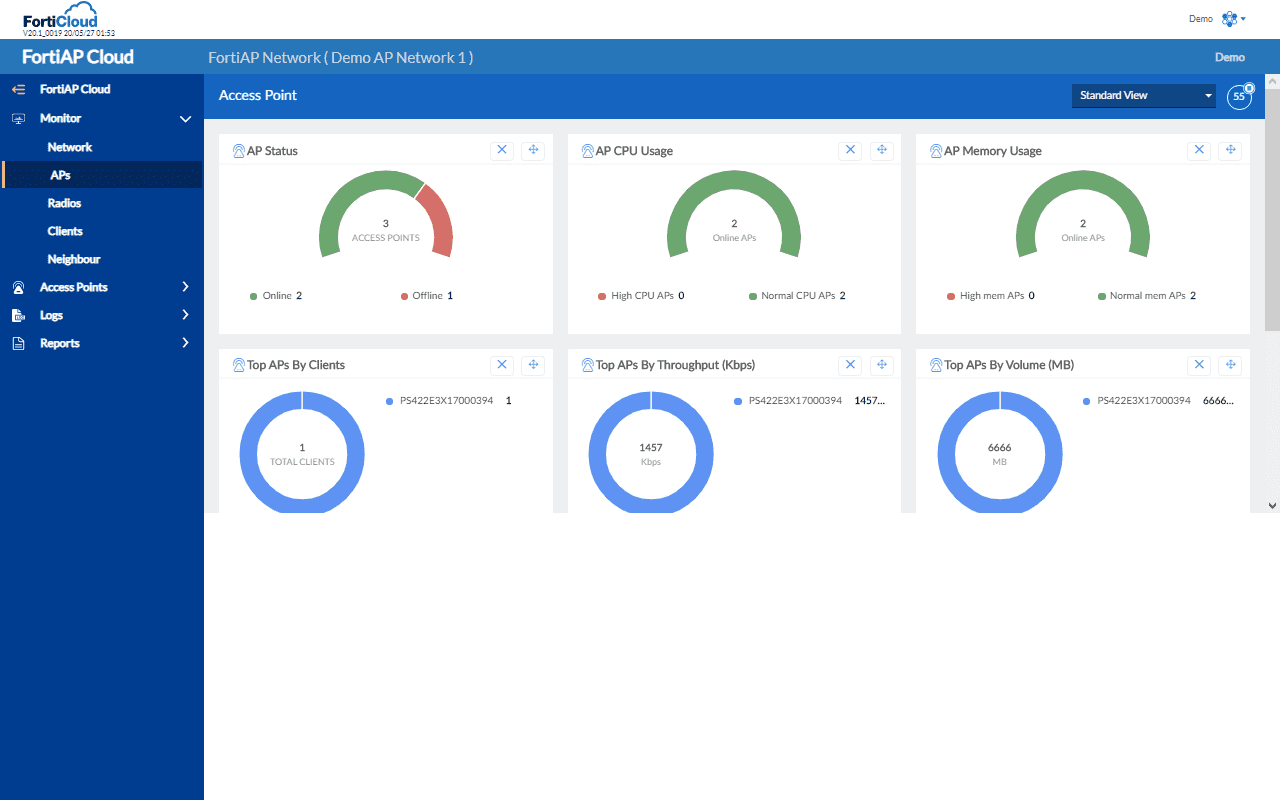

Рисунок 21. Контролируемые точки доступа FortiAP в интерфейсе администратора FortiAP Cloud

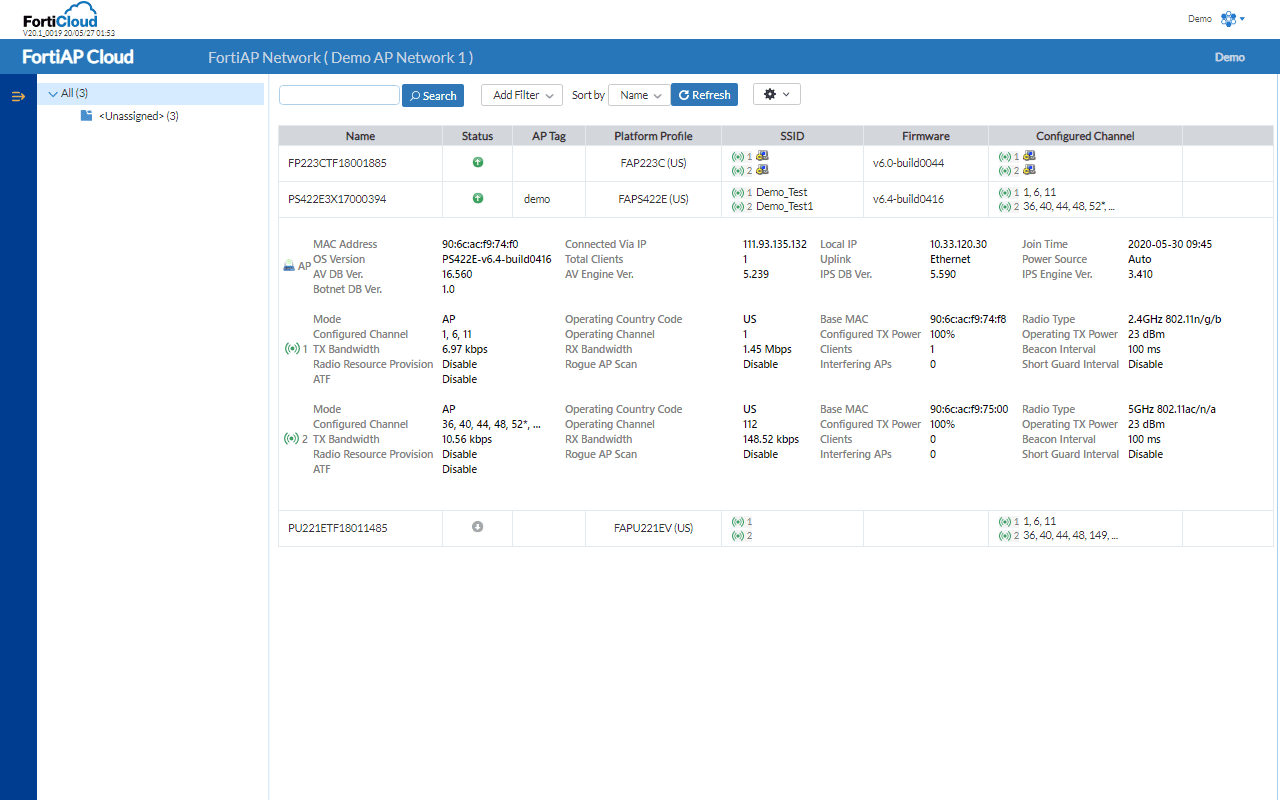

Рисунок 22. Подробная информация о точке доступа FortiAP

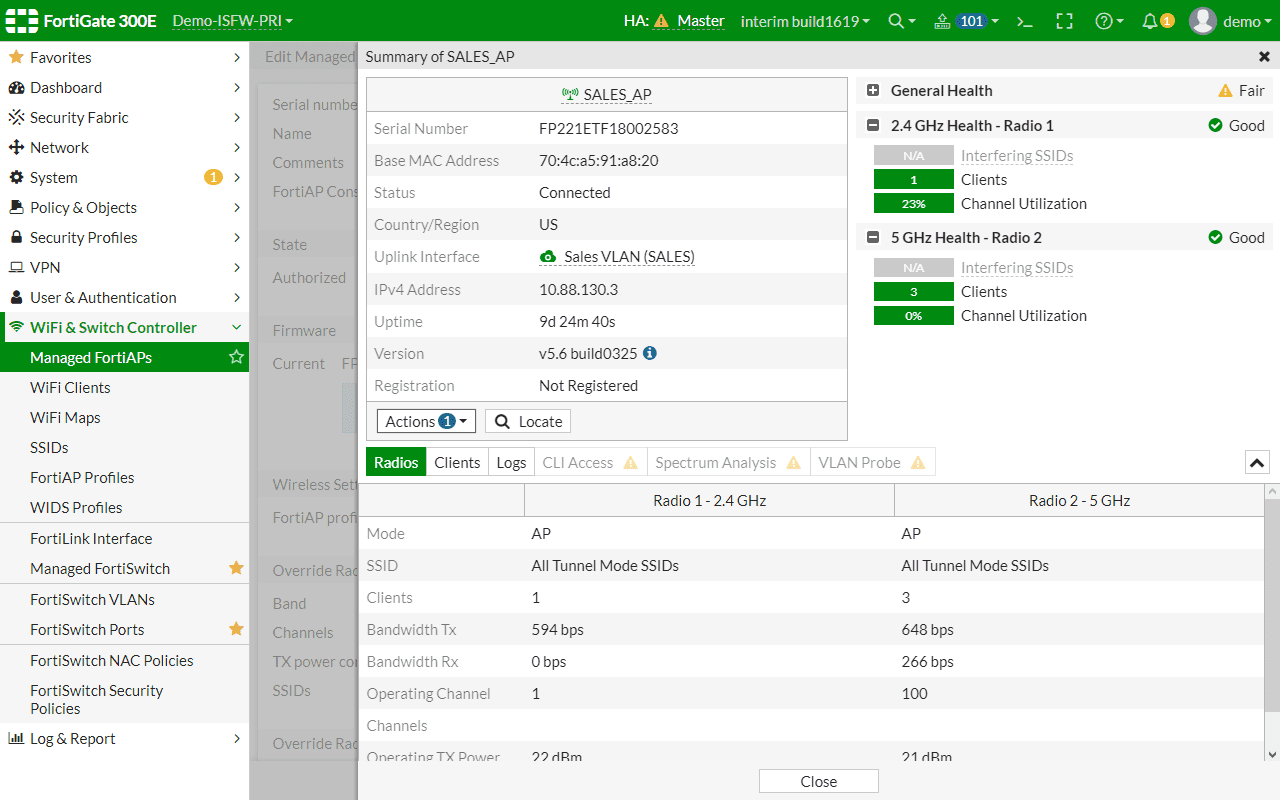

В интерфейсе администратора FortiGate также приводится информация о подключённых точках беспроводного доступа FortiAP.

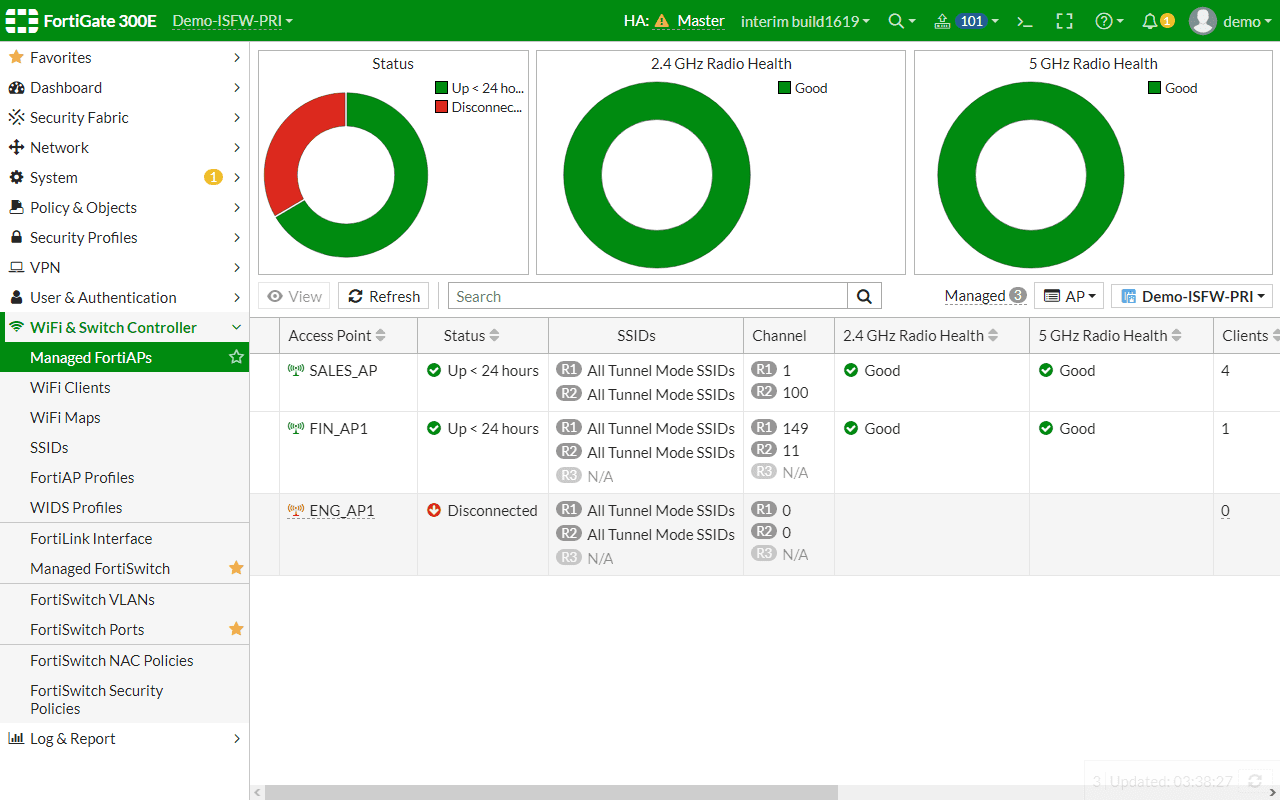

Рисунок 23. Подключённые точки доступа FortiAP в интерфейсе администратора FortiGate

Рисунок 24. Детальная информация о точке доступа FortiAP

Выводы

Как видно, Fortinet предлагает широкий спектр продуктов для обеспечения безопасности при дистанционной работе сотрудников компаний любого размера. Механизмы мониторинга и управления, применяемые совместно с решениями Fortinet, облегчают работу администраторов и специалистов по безопасности, предоставляя подробную информацию и обеспечивая прозрачность подключения удалённых устройств.

На российском рынке хорошо известны межсетевые экраны FortiGate, многие компании ещё до пандемии интегрировали их в свою ИТ-инфраструктуру. Владельцы FortiGate могут быстро организовать удалённую работу своих сотрудников по VPN без дополнительных затрат (поскольку существуют бесплатные версии FortiClient) и с минимальными изменениями в конфигурациях устройств.

Источник