- Siri позволяет украсть фотографии из чужого iPhone

- Лонгриды для вас

- Программа для взлома iCloud: инструкция и способы

- Кому и для чего может понадобиться взлом облака

- Стоит ли идти такими радикальными методами, если вы всего лишь забыли пароль?

- Как взломать iCloud на айфоне: технологии

- Программный взлом

- Меры наказания за взлом чужого айклауд

- Как предотвратить хакерскую атаку

- Безопасно ли хранить резервные копии устройств в облаке

- Где хранить резервные копии

- Хакеры нашли способ кражи фотографий с iPhone под управлением iOS 12

- (3 метода) Как удаленно взломать изображения мобильного телефона

- Метод 01: mSpy — Как удаленно взломать чужие фотографии телефона с помощью шпионского приложения

- 1. Взломать галерею

- 2. Преследуйте в социальных сетях.

- 3. Отслеживайте местоположение телефона.

- 4. Просмотр истории просмотров.

- Как использовать mSpy для взлома чужих фотографий на телефоне

- Метод 02: iCloud / Google Фото — удаленный взлом изображений мобильного телефона с помощью облачного хранилища.

- Метод 03: echoshare Phone Manager — Взломайте фотографии мобильного телефона (УДАЛЕНО) с помощью инструмента сканирования телефона

- FAQ: Как взломать камеру чьего-то телефона

Siri позволяет украсть фотографии из чужого iPhone

В начале октября пользователь Хосе Родригес обнаружил, что уязвимость в iOS 12 позволяет обойти пароль чужого iPhone и получить доступ к его сообщениям и контактам. Для манипуляции ему потребовались помощник Siri, служба VoiceOver для озвучивания информации на экране и номер телефона жертвы. Дальнейшее изучение уязвимости показало, что примерно таким же образом можно украсть фотографии с чужого телефона. Метод оказался проще предыдущего.

Как и в предыдущем случае, для взлома требуется физический доступ к iPhone жертвы и номер его телефона. В самом начале автор видео позвонил на номер жертвы, чтобы активировать экран голосового вызова iOS. В нем он выбрал пункт ответа SMS-сообщением. Написав случайные буквы в поле ввода, хакер вызвал голосового помощника Siri и попросил активировать службу VoiceOver.

Вернувшись к сообщениям, Родригес вызвал системный конфликт, поочередно нажимая на кнопку камеры, домашнюю клавишу и два раза касаясь экрана. Ошибка возникла не сразу, но количество попыток было не ограничено. При удачном вызове конфликта появился черный экран с невидимым пользовательским интерфейсом. В нем, перемещаясь жестами вправо и влево и слушая подсказки VoiceOver, хакер нашел раздел с фотографиями. Двойное нажатие на соответствующем квадрате возвратило к сообщениям.

После манипуляций вместо клавиатуры появился раздел с невидимыми фотографиями. Так же перемещаясь при помощи жестов и два раза нажимая по невидимым участкам, Родригес переслал «чужие» фото на свой смартфон.

Данной уязвимости подвержены iPhone с операционной системой iOS 12.0.1. Чтобы защитить свое устройство, нужно запретить вызов Siri с экрана блокировки. Это делается в пункте настроек «Touch ID и код-пароль» в разделе «Доступ с блокировкой экрана».

Обсудить эту и другие новости об iPhone можно в нашем Telegram-чате.

Новости, статьи и анонсы публикаций

Свободное общение и обсуждение материалов

Лонгриды для вас

iOS 15 нельзя назвать крупным обновлением, но значит ли это, что iOS 16 будет лучше? Судя по тому, что Apple официально разрешила не обновляться на новые версии iOS, всё не так однозначно.

На каждой презентации компания Apple говорит нам о безопасности своих продуктов. Но недавнее ограбление в США с использованием Apple Watch показало, что в Купертино еще есть над чем работать.

Рюкзак с резервным отделением больше не напоминает китайскую сумку из 90-х. В одном из XD Design дополнительный объем замаскирован под обычный карман, а если его раскрыть, он не выглядит, как вещмешок. Впрочем, есть у него и другие интересные особенности 🎒

Магия Apple в действии 🙂

Хотели сделать удобнее для людей, а получилась брешь для хакеров.

Источник

Программа для взлома iCloud: инструкция и способы

- 3 Декабря, 2020

- Приложения

- Кирилл Сажин

iCloud – функциональное решение «Эппл» для удобного хранения и универсального доступа к файлам, загруженным в облачное хранилище корпорации. Каждый пользователь, создавший аккаунт Apple ID, получает возможность бесплатного использования 5 Гб хранилища и может просматривать, загружать и выгружать из него данные с айфона, айпада, мака, макбука и даже через браузер.

Таким образом, айклауд позволяет сохранять различные типы файлов: фотографии, контакты, книги, музыку, а главное – резервные копии данных и настроек ваших устройств. Облачное хранилище, по словам разработчиков, является настолько надежным, что вы можете хранить там даже самую конфиденциальную информацию. Действительно ли возможно взломать айклауд на айфоне и как это можно сделать?

Внимание! Данная статья несет исключительно информационный характер. Мы не призываем вас к выполнению описанных действий с аккаунтами других пользователей без их личного разрешения. Похищение личной информации — уголовно наказуемое преступление.

Кому и для чего может понадобиться взлом облака

Существуют различные ситуации, в которых у вас может возникнуть острая потребность во взломе айклауд:

- Вы или кто-либо из вашего окружения забыли пароль от Apple ID и не имеете доступа к почте, к которой он был привязан. В данной ситуации других решений нет, и единственное, что поможет вам спасти облачные данные – взломанный айклауд.

- Ваш аккаунт был взломан, и вы хотели бы вернуть к нему доступ и выгрузить из него все файлы. В данном случае, конечно, намного правильнее будет обратиться в техническую поддержку «Эппл», но если времени на ожидание у вас нет, то можете попробовать взломать ваш аккаунт.

- Вы опасный хакер, и продаете взломанные iCloud. Конечно, это шутка, но если вы действительно взламываете чужие аккаунты, рекомендуем ознакомиться с мерами наказания за взлом и похищение чужих личных данных.

Стоит ли идти такими радикальными методами, если вы всего лишь забыли пароль?

Разумеется, нет. Лучшим решением будет попробовать восстановить почтовый ящик, а если не удастся сделать и это, напишите в поддержку компании и объясните происходящую ситуацию. Особенно это касается тех, чьи аккаунты были взломаны: правильнее всего будет сообщить об этом в «Эппл», а также отметить очень важную информацию, что это был именно взлом вашего айклауда.

Как взломать iCloud на айфоне: технологии

На сегодняшний день известны различные лазейки для обхода пароля аккаунта, его несанкционированного получения, генерации. Способы взлома, описанные ниже, представлены исключительно в ознакомительном характере и, в принципе, могут быть использованы для взлома любых аккаунтов и учетных записей.

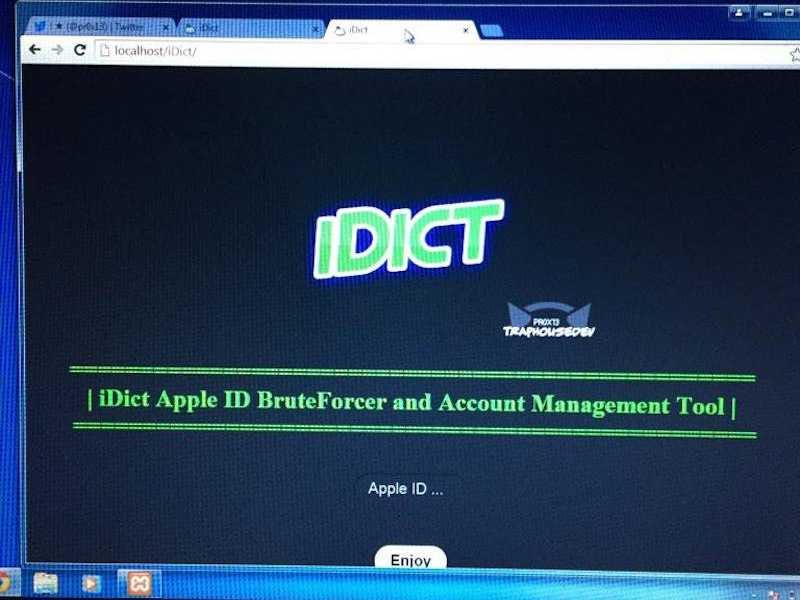

- Способ первый: самый простой, но не эффективный: программа для взлома iCloud. Такие программы устанавливаются на компьютер и имеют встроенный прокси: робот, меняя IP-адрес, пытается войти в необходимый аккаунт методом генерации и подстановки пароля. Данный способ является «любительским» и имеет много минусов, которые будут рассмотрены позже.

- Способ второй: самый кропотливый, «хакерский», но рабочий: взлом учетной записи с помощью резервной копии конкретного устройства. Таким образом, можно заполучить не только данные для входа в айклауд, но и все автоматически сохраненные пароли, учетные записи, авторизованные в приложении. Разумеется, резервные копии зашифрованы, а в некоторых случаях и запаролены, но, как сказал один из главных героев фильма «Кто я»: «Ни одна система не является безопасной».

- Способ третий: самый массовый, но до первого заявления в полицию. Данный метод подразумевает выманивание данных учетных записей напрямую у их владельцев с помощью фишинга и специальных клонов сайтов компании. Злоумышленник рассылает определенной группе лиц на почту сообщение, в котором говорится о том, что пользователю необходимо поменять пароль его учетной записи Apple ID. Доверчивый пользователь вводит на «левом» сайте свои данные, после чего они попадают к злоумышленнику.

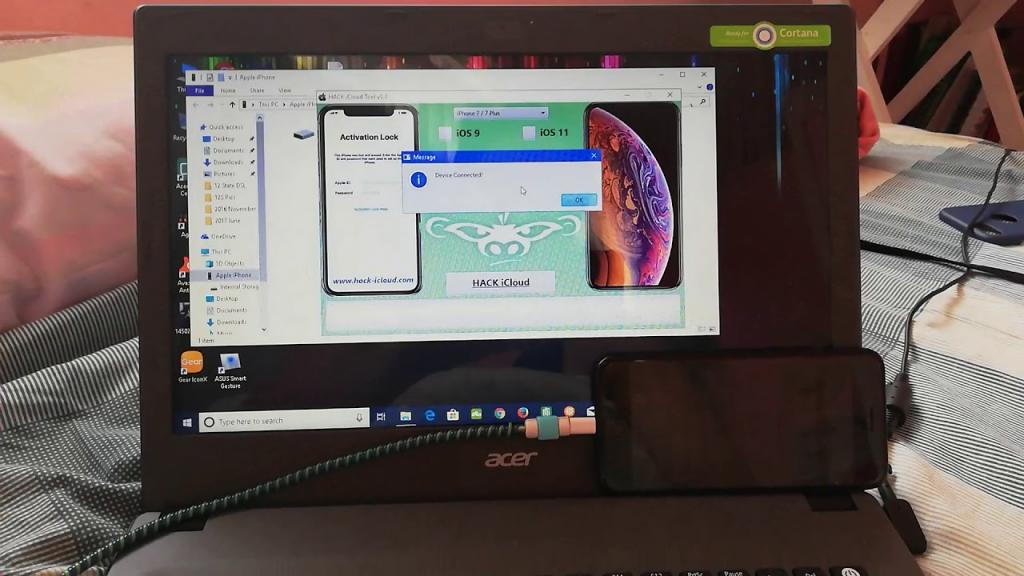

Программный взлом

Программный взлом iCloud – решение, которое считается самым простым, однако недостаточно эффективным. В статье не будут указаны конкретные названия программ и их источники: если вам потребуется дополнительная информация, вы сможете запросто найти ее самостоятельно.

Подобные программы работают по следующему алгоритму:

- Подключение к Интернету, настройка прокси. Обычно используется один IP-адрес, так как в случае его изменения система может заподозрить неладное и заблокировать вход.

- Генерация пароля: программа, осуществляющая взлом iCloud, поочередно вводит различные комбинации цифр и символов, пока не подберет верный пароль.

- Обход блокировки: большинство систем не позволяют осуществлять более 3-15 попыток входа в аккаунт. С помощью программных методов можно обойти данное ограничение.

Функционал программ может отличаться: некоторые программы работают быстрее, некоторые медленнее. У каких-то из них более налажен алгоритм прокси, у других – более хорошая база, из которой можно генерировать пароли. Но все эти программы предназначены для получения личных данных пользователей, что не является законным.

Меры наказания за взлом чужого айклауд

Не стоит забывать, что взлом — уголовно наказуемое преступление, поэтому не стоит в шутку «хакать» друга, а уж тем более других пользователей.

Если рассматривать данный вопрос с точки зрения закона, то наиболее важными являются следующие моменты:

- Статья 23 Конституции РФ – каждый имеет право на неприкосновенность своей жизни и имеет возможность хранить тайну как в прямом смысле, так и в смысле переписок в социальных сетях, данных на компьютере и, в общем-то, всей электронной информации.

- 272-я статья УК РФ описывает получение доступа, блокирование или удаление компьютерной информации, охраняемой законом. При этом информация не обязательно должна нести государственный уровень: даже если вы взломаете любую страничку «ВКонтакте», уже можете попасть под эту статью.

- Первая часть 138-й статьи УК РФ описывает нарушение тайны переписки, за что злоумышленника может ждать один год исправительных работ – это максимальная мера наказания.

Как предотвратить хакерскую атаку

Как уже отмечалось выше, «ни одна система не является безопасной». Однако есть способы ненадолго задержать злоумышленника, если он все же попытается взломать ваш айклауд. И пусть они покажутся простыми и всем известными, еще не было придумано каких-либо альтернативных вариантов.

Первое, что необходимо сделать – поменять пароль, и сделать его максимально сложным. Рекомендуется использовать все возможные символы: буквы, цифры и спецсимволы. Пример хорошего пароля: NI©oL@!_1987&. И чем длиннее будет пароль – тем сложнее будет осуществить программный взлом методом генерации пароля.

Второй шаг – включение двухфакторной авторизации в ваш аккаунт айклауд. Так как яблочное облако входит в ПО под управлением Apple ID, ставить усовершенствованную защиту необходимо именно на систему идентификации. Откройте настройки вашей учетной записи, перейдите в раздел «Пароль и безопасность» и переключите ползунок двухфакторной авторизации. Теперь, чтобы получить доступ к вашему аккаунту, необходимо будет ввести не только почту и пароль, но и код, который будет приходить к вам на телефон в виде уведомления.

Безопасно ли хранить резервные копии устройств в облаке

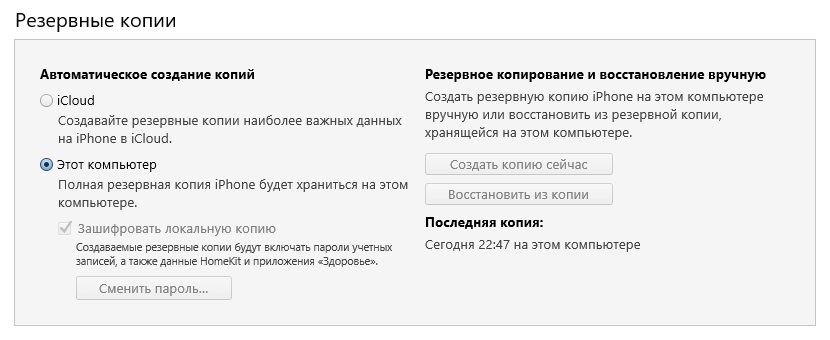

Резервные копии – удобное решение «Эппл», которое позволяет легко перейти с одного айфона на другой, восстанавливать файлы в случае их потери или поломки телефона, а также делать откаты на прошлые версии системы. Однако вместе со всеми фотографиями и приложениями сохраняются и личные данные: аккаунт Apple ID, а также все учетные записи в приложениях.

Существует два способа создания и хранения резервных копий: в облаке или на компьютере. В случае с первым злоумышленник может взломать ваш айклауд и получить доступ к резервной копии вашего устройства, и, в принципе, без особого труда сможет ею воспользоваться, а с помощью «чистого» айфона сделать точную копию вашего айфона на момент создания резервной копии. Поэтому не рекомендуется хранить резервные копии гаджетов в облаке, ведь оно сильнее подвержено взлому, нежели ПК или ноутбук.

Где хранить резервные копии

Рекомендуется страховаться и создавать копии исключительно через iTunes.

Также установите пароль на резервную копию: таким образом, даже если злоумышленник получит к ней доступ, скопировав ее данные, ему придется достаточно долго провозиться с шифром, но, скорее всего, осуществить взлом iCloud ему не удастся.

Источник

Хакеры нашли способ кражи фотографий с iPhone под управлением iOS 12

Под угрозой находятся удаленные фотографии.

Хакерам удалось обнаружить и применить на практике новый способ взлома iPhone под управлением iOS 12. Найденный баг позволяет восстанавливать удаленные фотографии со смартфонов Apple и загружать их удаленным образом. Аналогичный баг присутствует и в последних версиях Android, отметили хакеры.

Разработчики Амат Кама и Ричард Чжу нашли новую необычную уязвимость в актуальных версиях iOS и Android. Баг в операционных системах дает возможность получать доступ к недавно удаленным фотографиям. Используя уязвимость в JIT-компиляторе, хакеры смогли настроить Wi-Fi-роутер таким образом, чтобы при первом же выходе в интернет со смартфона жертвы были моментально загружены все удаленные снимки.

Хоть уязвимость и признается критической, ее использование довольно затруднительно. По меньшей мере из-за того, что пользователь iPhone должен подключиться к беспроводной сети Wi-Fi, которая заранее настроена хакерами на кражу фотографий.

Тем не менее, разработчики направили сообщение о нахождении бага в Apple и Google. Кроме этого, за свою находку они получили 50 тысяч долларов на конкурсе хакеров Mobile Pwn2Own. Предполагается, что Apple оперативно исправит баг уже в iOS 12.1.1, которая на текущий момент находится на стадии тестирования.

Источник

(3 метода) Как удаленно взломать изображения мобильного телефона

Последнее обновление 20 октября 2021 г. Джек Робертсон

Мы можем определить недавнюю активность человека, взломав изображения мобильного телефона, когда телефон теперь стал повседневным инструментом для всех.

Взрослым очень помогает взлом фотографий с мобильных телефонов, независимо от того, являетесь вы родителем или партнером.

- Как заботливый родитель, фотографии на телефоне вашего ребенка могут помочь вам узнать, просматриваю что-то неприемлемое на телефоне или тусоваться с плохими людьми.

- И если ты один из тех, кто есть сомнения в лояльности партнера, взлом его фотогалереи по телефону может помочь вам узнать правду.

Вы можете подумать, что взлом телефона вашего ребенка / партнера — это не проявление приличия, но это очень полезно.

Для тех, кто решился, давайте начнем взламывать чужие фотографии телефонов, чтобы отогнать возможные повреждения и обрести покой нашим сердцам.

Взлом чьих-то фотографий с телефона:

Метод 01: mSpy — Как удаленно взломать чужие фотографии телефона с помощью шпионского приложения

Прежде всего, давайте посмотрим на шпион приложение.

Это тот инструмент, который вы можете использовать для шпионить за чьим-то телефоном и иметь доступ к содержимому телефона с телефона или ПК. Используя шпионское приложение для телефона, мы можем легко взломать чей-то телефон удаленно без ведома

Чтобы удаленно взломать чьи-то фотографии с мобильного телефона с наилучшим результатом, давайте попробуем лучшее шпионское приложение — mSpy.

Являясь ведущей иконой в индустрии телефонного шпионажа, mSpy завоевывает сердца родителей, работодателей и семейных пар своими выдающимися способностями. Он покажет вам все, что вы хотите видеть на телефоне жертвы.

1. Взломать галерею

Все фото и видео на телефоне доступны для просмотра тебе. Вам доступны скриншоты, записи, видео приложений, фотографии приложений, мемы и т. Д.

2. Преследуйте в социальных сетях.

Несмотря ни на что социальные приложения он / она использует на телефоне, mSpy покажет вам все действия в приложении, включая контакты, Уведомления, Сообщенияи следующим образом. Вы можете легко узнать, что ваш ребенок / партнер читает, смотрит и получает Facebook, Twitter, TikTok, Instagram, И т.д.

3. Отслеживайте местоположение телефона.

Как только mSpy приступит к взлому телефона, он никогда не прекращайте отслеживать местоположение телефона даже если GPS or Find My iPhone выключен.

Чтобы сообщить вам местонахождение целевого телефона, mSpy будет постоянно обновлять геолокацию на панели управления. Ты можешь отслеживать своего сына / дочь / парня / девушку на вашем телефоне удаленно фактически не преследуя.

4. Просмотр истории просмотров.

Если вы хотите узнать что ваш ребенок ищет в Google, mSpy вам поможет. Уменьшая каждое нажатие клавиши и страница просмотра, mSpy показывает, какие веб-сайты он / она просматривает.

Теперь, когда вы знаете, что mSpy может помочь вам полностью взломать чей-то телефон и предоставить вам полный доступ к содержимому телефона. Ознакомьтесь с другими функциями этого шпионского приложения.

- Режим невидимости : mSpy — это невидимый, необнаружимыйи неприкасаемый на телефоне жертвы. Никогда не стоит беспокоиться о том, что жертва поймает вас.

- Панель управления : По умолчанию mSpy предлагает вам веб-сайт для мониторинга целевого телефона. Также для мобильного мониторинга выпускает mSpy мобильное приложение как в Google Play, так и в App Store.

- Совместимость : Независимо от того, использует ли он iPhone or Телефон на Андроиде, mSpy охватывает обе операционные системы.

- И т.д.

Чтобы узнать больше, посетите mSpy Официальный.

Как использовать mSpy для взлома чужих фотографий на телефоне

Шаг 1

Чтобы использовать mSpy, нажмите кнопку ниже и зарегистрируйтесь в нем. Создайте учетную запись, выберите целевой телефон и подпишитесь на шпионский план.

Шаг 2

После вашей подписки mSpy отправит вам электронное письмо с некоторыми вложениями. Откройте письмо и запустить мастер установки из вложений. Завершите настройку mSpy и загрузите его на целевой телефон удаленно.

Шаг 3

Когда загрузка и установка будут завершены, войдите в Панель управления MSPY где вы можете найти ссылку из электронного письма. Или вы можете загрузить мобильное приложение на свой iPhone или телефон Android.

Выберите Фото на панели управления, чтобы увидеть, какие фотографии есть на целевом телефоне.

Метод 02: iCloud / Google Фото — удаленный взлом изображений мобильного телефона с помощью облачного хранилища.

Помимо шпионского приложения, вы также можете использовать Облачный сервис взломать чью-то телефонную галерею. Такие услуги, как ICloud, Google Фото, Один диск будет полезно

Однако использование облачных сервисов для взлома чьих-либо изображений телефона может быть довольно сложной задачей, так как вы нужен пароль и имя пользователя своего облачного сервиса. Вот как работает это решение:

- Шаг 1 Загрузите приложение облачной службы, которое жертва в настоящее время использует на свой телефон.

- Шаг 2 Получите имя пользователя и пароль жертвы от облачной службы.

- Шаг 3 Войдите в облачный сервис на своем устройстве и проверьте загруженные фотографии жертвы.

Этот метод работает, но сначала вам нужно получить учетную запись и пароль, чего сложно добиться.

если ты не могу получить пароль и вы оба с помощью Google Фото на телефонах Android , Попробуйте включение опции совместного использования взломать фотографии своего телефона.

Шаг 1

На телефоне ребенка или партнера запустите приложение Google Фото.

Сначала вам нужно разблокировать устройство. Поскольку процесс займет всего несколько секунд, вы можете сказать, что с вашим телефоном что-то не так, и вы хотели бы погуглить это с его / ее телефона.

Шаг 2

В его / ее Google Фото перейдите в Фото > Параметры > Совместное использование партнеров > Приступить . Войдите в свою учетную запись Google продолжать. Выберите поделиться Все фото . Нажмите Далее и нажмите Послать приглашение , чтобы закончить.

Шаг 3

Включите телефон и запустите Google Фото. Принять приглашение. С этого момента вы можете просматривать все фотографии на целевом телефоне. \

Этот вариант намного более гибкий, чем предыдущий. Но жертва может обнаружить, что его / ее Google Фото делится с вами альбомами и изображениями в приложении, что означает совместное использование можно легко отменить .

Метод 03: echoshare Phone Manager — Взломайте фотографии мобильного телефона (УДАЛЕНО) с помощью инструмента сканирования телефона

Есть некоторые программное обеспечение для управления телефоном , которые могут сканировать фотографии на телефоне и дать вам доступ ко всем фотографиям, в том числе и скрытые.

Здесь мы будем использовать echoshare Phone Manager сделать это. Это мощный инструмент для управления телефоном, способный обнаружение нескольких данных и файлов на Android и iPhone.

Echoshare будет сканировать не только существующие фотографии с этого телефона, но и те удаленные изображения и видео . При сканировании echoshare будет отображать все фотографии, видео, вложения приложений и еще несколько данных в своем интерфейсе, которые вы можете просмотреть и сохранить.

Давайте воспользуемся программой, чтобы сразу же взломать картинки на чьих-то телефонах. Обратите внимание, что в следующем процессе я буду использовать iPhone в качестве демонстрации. Вы точно можете попробовать телефон Android.

Шаг 1

В зависимости от целевого телефона вам необходимо загрузить версию этой программы для Android или iOS.

Ознакомьтесь с кнопками ниже и загрузите программу на свой компьютер.

Взломать iPhone Фото:

Взломать iPhone на Win Взломать iPhone на Mac Взломать iPhone на Win Взломать iPhone на Mac

Шаг 2

Теперь возьмите iPhone жертвы и подключите его к компьютеру. Выбирать Восстановление с устройства iOS и нажмите Начать сканирование продолжать.

Шаг 3

Когда сканирование будет завершено, найдите Фото . Echoshare покажет вам все фотографии, найденные на этом iPhone. Вы можете предварительно просмотреть или сохранить их на ПК для последующего просмотра.

Для телефона Android:

Взломайте Android на Win Взломать Android на Mac Взломайте Android на Win Взломать Android на Mac

FAQ: Как взломать камеру чьего-то телефона

Как правило, есть два способа взломать камеру телефона.

- Один из них — использовать шпионское приложение для камеры, такое как mSpy, CocoSpy и SpyZie.

- Другой — использовать некоторые приложения для видеонаблюдения и превратить телефон в систему видеонаблюдения для вас.

Источник