- Google аккаунт для android безопасность

- Как использовать смартфон Android в качестве электронного ключа безопасности для аккаунта Google

- Смартфон Android в роли электронного ключа безопасности

- Как настроить электронный ключ безопасности для Android смартфона

- Защита вашего аккаунта Google с помощью двухфакторной аутентификации

Google аккаунт для android безопасность

Способы обхода аккаунта Google (FRP) после сброса

- Данная тема предназначена для сбора и обсуждения методов обхода FRP на разных устройствах. Вопросы прошивки и прошивальщиков в этой теме не обсуждаются. Для этого есть профильные темы!

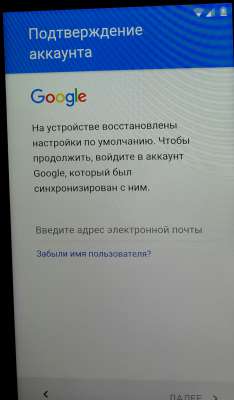

- Описание решаемой в этой теме проблемы: после сброса (прошивки) устройства понял(а), что оно было привязано к аккаунту (новшество Android 5.1), чтобы включить телефон нужно ввести ранее привязанный аккаунт. Проблема в том, что владелец(а) данные аккаунта забыл(а) (логин в том числе), соответственно вводить нечего.

- Прежде чем задать вопрос, пожалуйста, воспользуйтесь советами из спойлеров ниже!

- Если вы хотите получить ответ

1. Переходим на страницу подключения к wi-fi

2. Выбираем любую сеть

3. Вызываем клавиатуру нажатием на текстовое поле ввода пароля

4. (Зависит от клавиатуры) Удерживаем долго одну из клавиш на виртуальной клавиатуре: пробел, смена языка, иконка пальца swype, значек символов (123). При удержании одной из кнопок обязано выскочить контекстное меню с выбором языка/перейти на страницу настройки клавиатуры

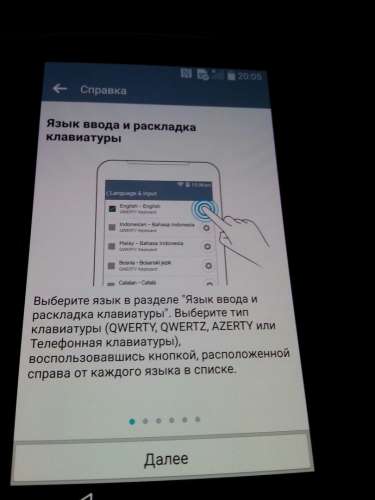

5. Если перехода на страницу настройки не было, а выпало меню с выбором языков, жмем «настроить раскладку» да и вообще что угодно, что вызовет переход в другое окно

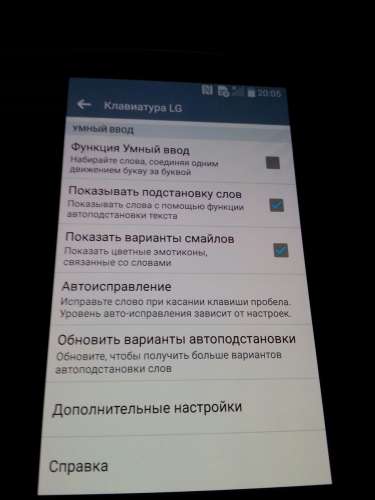

6. В настройках клавиатуры идем в разделы справка и подобные (в моем случае открыв настройки встроенной в прошивку google keyb я смог вызвать окно справки в контекстном меню, что скрывается за троеточием в верхнем правом углу)

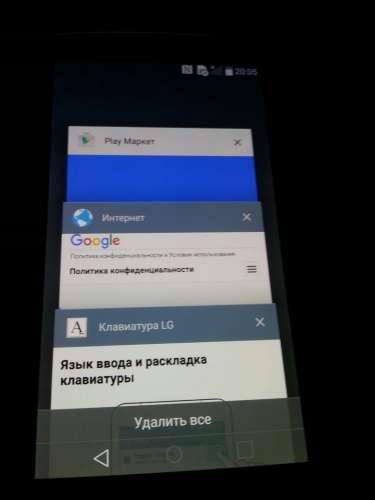

7. Только как вы перешли в иное окно (сработала анимация «перекладывания» открытия нового окна), можно нажать на кнопку Недавние. Теперь в недавних появился поиск, когда было открыто одно лишь окно настроек клавы — поисковой строки не было. В моем случае в меню Недавние было три приложения, возможно и вам придется образом, подобным описаному выше, открывать еще нечто до тех пор, пока в Недавних не появится сверху строка поиска Google

8. В строке поиска пишем настройки

9. Выбираем приложение Настройки

10. Идем в Восстановление и сброс

11. Отмечаем галочкой Удалить аккаунт, остальное пусть как было

12. Жмем сбросить

13. Происходит ребут, процесс сброса, после ребута телефон отвязан от аккаунта

Дополнение от пользователя dogman777:на теле который принесли мне надо было удерживать запятую и там выплывала кнопка настроек, а так же в сбросе не было выбора аккаунта, просто сброс и подтверждение)

Дополнение от пользователя AleksandrOFF91:

После подключения Wi-fi появляется строка для написания google аккаунта.

Выбираем голосовую клавиатуру и ничего не произносим. Появляется ошибка и рядом появляется не приметный иконка «планета» (настройки голосового ввода) выбераем Google now, открывается окно с информацией об этой функции. Мы отказывается и вылезает строка поиска. Там уже вводим слово настройки и всё как у всех восстановление и сброс.

- Универсальный способ обхода FRP для всех версий MiUI

- Актуальный обход гугл аккаунта для большинства моделей Xiaomi + дополнение

- Альтернативный способ обхода FRP после сброса устройств Xiaomi на MiUI (не используя Google TalkBack)

- Xiaomi Mi A1

- Xiaomi Mi A1

- Xiaomi Mi A1

- Mi A2 Lite + Android 9 Версия прошивки V10 + дополнительно

- Xiaomi Mi Note 2, MiUI 9.6.1.0, Андроид 8

- Xiaomi Mi 6 (проверено на многих других моделях) + если не включается «Заводская разблокировка»

- Xiaomi Redmi Note 3 Pro (Android 6.0)

- Xiaomi Redmi Note 4X

- Xiaomi Redmi Note 4X Snapdragon

- Xiaomi Redmi Note 5 (ещё способ)

- Xiaomi Redmi 4A

- Xiaomi Redmi 4X

- Xiaomi Redmi 5 android 7.1.2

- Xiaomi Redmi 5

- Xiaomi Redmi 6A без ПК и сим-карты

- Xiaomi Redmi 6A

- Xiaomi Redmi 6A

- Xiaomi Redmi 6 MTK

- Xiaomi Redmi 7A MIUI 11/Redmi Note 8 Pro

- Xiaomi Redmi S2

- Xiaomi Redmi Note 9 Pro

В теме нет куратора. По вопросам наполнения шапки обращайтесь к модераторам раздела через кнопку «Жалоба» под сообщениями, на которые необходимо добавить ссылки.

Сообщение отредактировал sad1968 — 05.09.21, 20:17

Сообщение отредактировал Skwo — 26.02.16, 18:05

[quote name=»ExTaZZy00″ date=»25.02.2016, 22:07″ post=47436450]Либо я глупый, либо у моего телефона действительно такого нет.

Нет, Вы не глупый, при тех же действиях в моем случае появлялась строка поиска, Вам же не повезло. Как вариант, если еще не пробовали, попытайтесь перепрошить телефон из выключенного состояния (на lg это, если сейчас ничего не изменилось, возможно с помощью прошивок формата *.kdz), если есть возможность, то ставьте прошивку версии Android ниже 5.1 (5.0, 4.4).

Также, если в вашем телефоне присутствует otg или же возможность не вынимая батарейку вытащить-вставить карту микро сд, поищите метод решения данной проблемы с помощью некоего DevSettings.apk, который Вы должны скачать на флешку usb и подключить ее во включенном состоянии телефона к оному через шнур otg. Если otg нет, но «передернуть» карту памяти возможно, скопируйте на эту карту скачанный apk, во включенном состоянии устройства вставьте карту в него. Если карта уже была вставлена — ввтащите и снова вставьте ее. Эти методы считаются основными на просторах интернета, здесь же способ для тех, у кого нет ни otg ни возможности вытащит микро сд не отключая девайс. Конкретных ссылок не дам, искал давно, уже не помню, где находил. Но на youtube полно роликов на эту тему, помню

1 Вариант без OTG

Подключить телефон к Wi Fi

В окне где запрос ввести Google аккаунт нажимайте и удерживайте кнопку HOME

Появится Google поиск

В адресной строке напишите settings или настройки

После поиска внизу появится в интернете; в картинках; итд; найдите пункт в телефоне

После этого нажимаем «настройки» и в настройках телефона выбираем «Восстановление и сброс» делаем сброс настроек и удалить всё

Видео инструкция

________________________________________________________________________________________________________________________________

2 Вариант без OTG

1.Подключите телефон к компьютеру, закиньте

во внутреннюю память телефона или на карту памяти

2. Загрузите и установите SideSynd на компьютер

3. Подключите телефон к WiFi.(своей сети)

4. Доходите до пункта на телефоне до запроса Google аккаунта.

5. В это время телефон подключен по USB к компьютеру и к WiFi ,

6. Открываете SideSync на ПК, на телефоне снизу появиться меню для выбора вашего браузера.

7. Выбираете любой из них

8. Затем происходит установка программы SideSync для телефона,но может выскочить ошибка «типа это приложение недоступно для вашего устройства.(com.sec.android.sidesync)не беспокойтесь

9. Нажимаете ок, и сверху в правом углу программы значок поиска, и вводите в поиске File Manager

10. Устанавливаете любой, но следует помнить что нужно вести аккаунт Samsung ; если нету зарегистрировать новый ,

11.Через установленный File Manager попадаете во внутреннюю память телефона или на карту память

12. Устанавливаете Dev+Settings.apk, и запускаете -> затем попадаете в настройки,выбираете пункт->

13. «Экран блокировки и защита», и устанавливаете -> Тип блокировки-> PIN пароль 0000,

14. Переходите , в другие настройки безопасности -> Доверенные агенты -> и отключаете Google Smart Lock

15.Затем выбираете пункт «Архивация и сброс»

16. Делаете сброс настроек и удалить всё

Видео инструкция

Источник

Как использовать смартфон Android в качестве электронного ключа безопасности для аккаунта Google

Двухфакторная аутентификация (или двухшаговая аутентификация) – это функция безопасности, которую нужно использовать в аккаунтах всех сервисов, которые мы хотим защитить.

Аккаунты Google являются очень привлекательной мишенью для хакеров, которые хотят завладеть пользовательскими данными. Технологический гигант разработал несколько методов для защиты ваших данных, включая несколько способов для предотвращения попыток взлома аккаунта.

Как известно, лучшим и менее подверженным компрометации способом для защиты аккаунта является использование физического ключа безопасности.

Однако, приобретение и постоянное использование физического ключа создает дополнительные неудобства для пользователей. Поэтому Google применила альтернативный подход и теперь позволяет превратить свои смартфоны в электронные ключи безопасности.

Смартфон Android в роли электронного ключа безопасности

Другими словами, смартфон Android или iPhone выступает в роли ключа безопасности и позволяет пользователям разрешать или отклонять попытки авторизации в свои аккаунты.

Google рекомендует использовать данную опцию в рамках программы «Дополнительная защита», которая будет полезна «журналистам, правозащитникам, бизнесменам, политикам и тем пользователям, которые чаще других подвергаются целенаправленным атакам».

Тем не менее, данную возможность может использовать любой владелец персонального аккаунта Google или рабочего аккаунта Google Cloud.

Чтобы использовать смартфон Android в качестве электронного ключа безопасности, мобильное устройство и ПК должны отвечать следующим требованиям:

- ОС: Android 7.0 или выше.

- В аккаунте должна быть включена двухфакторная аутентификация.

- Вход можно осуществлять на устройствах с операционными системами Chrome OS, iOS, macOS и Windows 10.

- На обоих устройствах должна быть включена функция Bluetooth.

- Службы геолокации на Android-смартфоне должны быть включены.

- Для входа в аккаунт на компьютере нужно использовать браузер Google Chrome. На устройстве iPhone или iPad войдите в аккаунт Google через приложение Google Smart Lock для iPhone.

Конечно, существуют и другие способы для защиты аккаунтов Google, например двухфакторная аутентификация с помощью кодов проверки, которые отправляются на мобильный телефон. Однако, в случае компрометации мобильного устройства хакеры могут перехватить проверочный код.

Ключи безопасности используют шифрование с открытым ключом для проверки вашей личности и URL-адрес страницы входа, чтобы злоумышленник не получил доступ к вашему аккаунту, даже если ему известны логин и пароль. В отличие от методов двухфакторной аутентификации (2FA), которые пытаются выполнить дополнительную проверку авторизации, ключи безопасности соответствуют стандартам FIDO для обеспечения надежной защиты против автоматизированных ботов, массовых фишинг-атак и целенаправленных мошеннических атак.

Как настроить электронный ключ безопасности для Android смартфона

Смартфоны Android уже имеет встроенный ключ безопасности, поэтому нужно только настроить использование аккаунта Google со смартфоном для двухфакторной аутентификации.

Во-первых убедитесь, что ваш смартфон добавлен в аккаунт Google, который вы хотите защитить, и в нем включена двухэтапная аутентификация.

Затем на ПК или мобильном устройстве нужно войти в аккаунт Google. Выберите опцию «Добавить электронный ключ» на странице управления аккаунтом по следующему пути:

Затем вам нужно выбрать устройство, которые вы хотите использовать в качестве ключа безопасности. Вот почему смартфон должен быть привязан к аккаунту Google, в противном случае вы просто не увидите его в списке телефонов, которые можно настроить как электронный ключ.

После завершения настройки, вы получите следующее сообщение:

Готово! Электронный ключ добавлен

Электронные ключи устройства [имя устройства] добавлены в аккаунт.

Теперь для входа в аккаунт с помощью двухэтапной аутентификации вам понадобится пароль и устройство [имя устройства].

Убедитесь, что включены Bluetooth и определение местоположения

В следующий раз при попытке входа в аккаунт Google, вы должны будете подтвердить это действие на своем мобильном телефоне.

После подтверждения входа, вы получите доступ к своему аккаунту.

Руководствуясь данной инструкцией, всегда можете изменить данные параметры, удалять устройства и добавлять новые устройства в качестве электронных ключей. Не забывайте, что ваш компьютер должен иметь Bluetooth-модуль, иначе данные о попытке авторизации не будут отправлены на ваш смартфон. Кроме того, вы должны включить службы геолокации на своем смартфоне.

Источник

Защита вашего аккаунта Google с помощью двухфакторной аутентификации

В современном мире, даже сложные и уникальные перестают быть достаточной мерой защиты ваших аккаунтов в сети, потому что основной проблемой становится среда их передачи. И наиболее слабым звеном является сам пользователь.

Дето в том, что брут-форсом хакеры пароли к публичным сервисам уже давно не подбирают, потому что сами сервисы (почтовые, социальные сети) защищены от такого рода атак. Они блокируют множественные попытки подбора пароля.

Именно поэтому чаще всего выбирается другой вектор атаки — сам пользователь и его среда передачи данных. Проще всего выманить пароль у самого пользователя, перехватив его, когда он перейдет по фейковой ссылке. В этом процессе активно используются элементы социального инжиниринга. Например, создается фейковый (ставится фотография, скопированная с реального профиля) или взламывается оригинальный аккаунта человека, которому вы доверяете (например, ваших родителей) и от их имени рассылаются осмысленные предложения и фишинговые ссылки, нажав на которые, вы отправите свои данные злоумышленнику. При этом могут использоваться реальные данные людей, которые были похищены с какого-нибудь другого плохо защищенного сайта, такого как интернет-магазин. Обычно, простые интернет-магазины защищены хуже всего.

Другой вариант — взломать его почту тем или иным способом и получить оттуда ссылку или временный пароль, который сгенерирует сервис для восстановления пароля. Этим список вариантов, конечно, не ограничивается, но в этой статье речь не об этом.

Еще один вектор атаки — компьютер самого пользователя, на котором можно перехватывать и отправлять злоумышленнику вводимые пользователем данные. Для этого используются различные кейлоггеры, которые мониторят буфер ввода с клавиатуры, различные шпионские адд-ины для браузеров (панели, «хелперы»). Ту же цель преследуют и различные «улучшатели» популярных соцсетей — неофициальные приложения, которые подключаются к реальным серверам соцсети через API, однако предоставляют якобы расширенные возможности (такие как прослушивание музыки без ограничения). Они же могут и логировать и ваши пользовательские данные.

Четвертый тип атак — MITM («человек в середине»). Если вход выполняется по паролю, то можно представить следующий сценарий атаки:

- трафик пользователя перенаправляется на машину атакующего

- атакующий отслеживает попытки подключения к серверу/приложению и перенаправляет их на свой сервер

- сервер атакующего настроен, во-первых, вести журнал всех введённых данных, в том числе пароля пользователя, а, во-вторых, передавать команды на легитимный сервер, к которому хочет подключиться пользователь, для их выполнения, а затем возвращать результаты легитимному пользователю.

Для данной атаки в локальной сети перенаправить трафик можно двумя способами:

- ARP спуфинг. Во время этой атаки, компьютер атакующего рассылает ложные сообщения ARP пакета о том, что MAC адресом роутера является MAC адрес компьютера атакующего. В результате компьютеры в локальной сети начинают отправлять сетевые пакеты через компьютер атакующего. Это универсальный вариант, который подойдёт во всех случаях.

- DNS спуфинг. Суть в подмене ответов на DNS запросы, в результате компьютер жертвы будет получать неправильные IP адреса для запрашиваемых хостов. Этот вариант подходит только если подключение к удалённому серверу или сайту выполняется по имени хоста.

Для перехвата паролей пользователя в реальном времени на сайтах часто используется DNS спуфинг, когда пользователь заходит на фейковых сайт, который выглядит как оригинал и вводит там данные. Например, существовало несколько клонов сети Vkontakte, которые воровали пользовательские данные.

Не менее популярный, но не всегда работающий вариант — перехват cookie с сайтов, которые вы посетили и ввели данные из браузера пользователя. Сами cookie не содержат пары логин/пароль, но если сайт, их выдавший настроен неправильно, то украв файл cookie можно установить сессию с сервером, их выдавшим от имени пользователя и сбросить его пароль или поменять данные.

Про безопасность и параметры файлов cookie можно почитать здесь.

Современные сайты на базе популярных открытых CMS более-менее защищены и хранят пароли в виде хэша который даже в случае его утечки достаточно сложно и/или долго расшифровать (в зависимости от приименного алгоритма шифрования). Однако, кастомные или рукописные движки часто грешат низкой безопасностью и их взломать проще, в результате чего периодически случаются утечки данных пользователей, даже с крупных сайтов. Хорошо защищённые сайты не должны хранить пароль пользователя вообще.

Также, некоторые боятся использовать авторизацию на различных сервисах через аккаунты в соцсетях (Facebook, Vk, и т.д.). В целом, такой способ авторизации достаточно безопасен и его бояться не стоит. При таком способе авторизации на сайтах пароль не используется. Вместо этого между сторонним сайтом и аккаунтом в соцсетях настроено безопасное соединение по протоколу OAuth, которое использует ключи. Сайт доверяет публичному соцсервису и не проверяет пароль, но он спрашивает у сервиса, выполняющего аутентификацию, проверенный вы пользователь или нет. Сервис, выполняющий аутентификацию проверяя вас, выдает OAuth токен вам в браузерную сессию, который и возвращает токен авторизации сайту.При условии, что ваш компьютер и браузер не скомпрометированы, такая передача одноразового токена безопасна. Перехватить и использовать такой токен на другом компьютере практически невозможно, но единственное, что сам процесс аутентификации в соцсети может быть скомпрометированы через те же самые cookie (мало кто выходит из Facebook, и сессия постоянно поддерживается).

Как вы видите, пароль может быть похищен или аккаунт может быть скомпрометирован на различных стадиях. Но напомню, что цель статьи — не изучение способов атаки и похищения паролей, а защита от этого на примере Google аккаунта.

Почему надо защищать именно его? Многие хранят пароли, сохраняемые Google Chrome в Google аккаунте. И действительно, это удобно, но опасно, если не использовать дополнительную защиту. При таком использовании Google аккаунта обязательно требуется включить двухфакторную аутентификацию (2FA). 2FA практически на 100% делает процесс аутентификации безопасным (см. применения ниже). На данный момент его следует включать на всех сайтах, где это доступно.

- Зайдите в настройки Google аккаунта по ссылке https://myaccount.google.com/security

- В разделе «Вход в аккаунт Google» кликните на Двухэтапная аутентификация.

- Нажмите на кнопку Включить. Вы автоматически будете получать уведомления от Google на всех телефонах Android, где вы вошли в аккаунт Google.

- В разделе Уведомлений от Google вы увидите список устройств, на которых вы были авторизованы с Google аккаунтом. Удалите те, в которых вы сомневаетесь.

- Добавьте дополнительные варианты для второго этапа аутентификации. Я рекомендую использовать приложение Google Authenticator.

- Также, дополнительно добавьте номер телефона для SMS на случай, если телефон сломается, но у вас будет доступ к SIM карте.

Все устройства, где вы уже авторизованы с помощью Google аккаунта, автоматически доставляются в список устройств, куда будет приходить уведомление. Если вы уже авторизованы, то проходить двухфакторную аутентификацию не потребуется. Однако, если вы зайдете с нового устройства, то после того как вы введете пароль, на все телефоны, где вы уже вошли в аккаунт, будут отправлены уведомления от Google. Нажмите на одно из них, чтобы завершить вход или «Нет», чтобы заблокировать авторизацию.

Если вы не хотите получать уведомления на определенном телефоне, выйдите на нем из аккаунта. Увы, настроить, где получать уведомления, а где нет, не имеется. Если вы войдете в аккаунт Google на одном из поддерживаемых телефонов, уведомления от Google будут автоматически добавлены в качестве дополнительного способа двухэтапной аутентификации.

Если вам нужно войти в свой аккаунт на чужом телефоне, используйте режим инкогнито в браузере. Чтобы выйти из аккаунта, закройте все окна инкогнито, когда закончите пользоваться телефоном.

Также обязательно включите на смартфоне блокировку экрана, это защитит от ряда атак, когда ваш смартфон может стать управляемым. Блокировка телефона и ограничение доступа программ к уведомлениям позволяет защитить от троянов, которое могут читать экран.

Я не рекомендую использовать SMS, по причине все такой же атаки MITM. Во-первых, SMS можно перехватывать по дороге. Во-вторых, SMS можно обойти дублированием сим-карты. Наконец, если на телефоне имеется троян, то он сможет читать все SMS.

Самый удобный и безопасный способ двухфакторной аутентификации — OTP приложение (One-time Passcode), в данном случае поддерживается Google Authenticator для Android и iPhone. Настраивается оно максимально просто.

- Установите данное приложение на смартфоне.

- В разделе «Добавьте дополнительные варианты для второго этапа аутентификации» найдите пункт Приложение Authenticator и кликните Создать. Выберите тип смартфона.

- Откройте приложение Google Authenticator на смартфоне, нажмите в нем + и отсканируйте QR код с экрана.

- Введите 6-значный OTP код, сгенерированный приложением после добавления ключа.

Увы, сделать его дефолтным нельзя, но выбрать его как способ двухфакторной аутентификации можно всегда при логине. Плюс использования OTP приложения в том, что оно не требует наличия интернета, а завязано на часы. Именно поэтому важно, чтобы на телефоне было точное время, которое устанавливается автоматически из сети оператора.

Вернитесь в раздел Безопасность вашего Google аккаунта. Внизу страницы войдите в секцию «Ваши устройства». Тут вы можете посмотреть на устройства, на которых вы вошли в аккаунт, а также удалить ненадежные.

Помимо этого, в разделе безопасность задайте резервный адрес электронной почты и секретный вопрос. Важно, чтобы у резервного почтового ящика был другой пароль, чем у Google.

Если вы используете сохранение паролей в Google аккаунт, то важно, чтобы на компьютере, на который вы залогинились, был установлен пароль пользователя. В этом случае для прочтения или изменения паролей в браузере каждый раз будет спрашиваться еще и пароль аккаунта Windows. В отличие от Mozilla Firefox, мастер пароля для безопасного хранения паролей в Chrome нет — надо использовать системный.

Кроме этого вот рекомендации по настройке Chrome:

- Регулярно чистите кэш браузера, включая cookies.

- Проверяйте список установленных дополнений по разделе chrome://extensions/. Удаляйте подозрительные.

- Зайдите в раздел настройки безопасности chrome://settings/security и убедитесь, что там выбрана стандартная или расширенная защита.

- Начиная с версии 83 браузера вы можете включить «Use Secure DNS» (Использовать безопасный DNS-сервер). Эта очень полезная опция включает протокол DNS-over-HTTP, которая защитит от DNS-спуфинга и заодно разблокирует некоторые сайты. Выберите они из персонализированных DNS серверов: Google Public DNS (8.8.8.8), Cisco OpenDNS (208.67.222.222), Cloudflare (1.1.1.2), Quad9 (9.9.9.9).

- Проходите периодические проверки Google на предмет украденных паролей. Перейдите в браузере по ссылке chrome://settings/passwords. Там вы увидите новый пункт «Проверить пароли», открыв который вы сможете увидеть список небезопасных или ранее утекших в сеть паролей.

Ну и в заключение напомню также общие рекомендации по паролям:

Источник