- Gpg шифрование для андроид

- Используем GPG для шифрования сообщений и файлов

- Установка GPG

- Использование

- Создание ключа

- Конфигурация

- Команды и опции

- Редактирование ключа, подпись чужих ключей и отправка ключа на сервер ключей

- Где вы можете столкнуться с использованием GPG

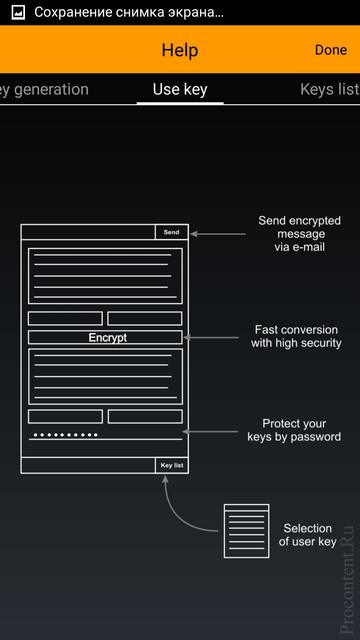

- Обзор приложения PGP Tools для Android: универсальный боец за конфиденциальность

- Дизайн и оформление приложения PGP Tools для Android

- Ключи для шифровки/дешифровки в PGP Tools для Android

- Шифруем сообщения и пароли с приложением PGP Tools для Android

- Декодирование сообщений в PGP Tools для Android

- Импорт и экспорт ключей в PGP Tools для Android

- Наш вердикт

Gpg шифрование для андроид

Сама прога APG. При использовании в шифровании почты работает в связке с почтовой программой K-9 Mail. Никаких других, чтоб использовали асимметричное шифрование, я не нашел.

В программе PGP Manager есть существенный недостаток — работает только с Gmail (шифрование почтовых сообщений).

Сообщение отредактировал voplog — 02.12.12, 21:55

поставил APG. с десктопа дернул ключи — ставлю на файл через проводник на шифровку — прога делает вид, что шифрует(желтый индикатор бежит. ), но контейнер нигде не появляется. в чем косяк? :blush:

прошелся поиском по андопланшету — 0 результатов.

Сообщение отредактировал STeLLz — 22.01.13, 23:40

вроде что-то подобное!?

А в PGP Manager все эти ключи импортировались и работают, шифруют-расшифровывают нормально. Но абсолютно не удобно работать с текстом, если не хочешь его отправлять-получать по почте — всегда придётся сперва сохранить в виде файла.

Самое главное — логин/пароль от почты просит, уже из-за одного этого пользоваться этой функцией нельзя. Поэтому, к сожалению, остаются только файлы. И это не есть гут.

.

Нашёл бесплатную прогу, которая по внешнему виду и функционалу подозрительно похожа на APG, но при этом — в ней всё работает! Кому надо — OpenKeychain, пользуйтесь.

Сообщение отредактировал Steve Bloom — 15.02.15, 17:57

OpenPGP Manager 1.44. Обновлено 27 июня 2013 года. Стоимость 77 рублей.

— Улучшена общая скорость работы (оптимизация для Android 2 и выше);

— Исправлена ошибка на некоторых ключевых запросах;

— Ожидайте существенной переработки в сентябре! Судя по всему, ее не состоялось.

APK:

Судя по всему, приложение не особо.

Источник

Используем GPG для шифрования сообщений и файлов

Кратко о том, как создавать ключи, шифровать и подписывать файлы и отправлять ключи на сервер ключей.

GPG может использоваться для симметричного шифрования, но в основном программа используется для ассиметричного шифрования информации. Если кратко — при симметричном шифровании для шифровки и расшифровки сообщения используется один ключ (например, какой символ соответствует той или иной букве). При ассиметричном шифровании используются 2 ключа — публичный и приватный. Публичный используется для шифрования и его мы можете дать своим друзьям, а приватный — для расшифровки, и его вы должны хранить в безопасности. Благодаря такой схеме расшифровать сообщение может только владелец приватного ключа (даже тот, кто зашифровывал сообщение, не может произвести обратную операцию). Подробнее про асимметричное шифрование вы можете прочитать в Википедии.

Установка GPG

Скачайте и установите Gpg4win.

В большинстве дистрибутивов GNU/Linux GPG уже установлен. Если же он у вас не установлен, установите пакет gnupg с помощью своего пакетного менеджера или соберите его из исходников.

Для Android существуют программы GnuPG for Android и OpenKeychain. Создатели GnuPG for Android рекомендуют использовать OpenKeychain.

Спасибо товарищу под ником sormon за то, что напомнил!

Использование

Здесь будет приведено только использование в Linux (на момент написания статьи последней версией GPG является 2.2.6)

Для начала стоит уточнить, что в большинстве дистрибутивов Linux есть два бинарных файла: gpg и gpg2 . Насколько я помню, это были две разные версии: 1.4.x и 2.0.x, и для удобного использования я делал alias, чтобы при запуске gpg выполнялся gpg2. Сейчас же в Debian и Arch Linux /bin/gpg2 является символической ссылкой на /bin/gpg и потребность в таких манипуляциях пропала. Проверить это можно выполнив file /bin/gpg2 .

Введя gpg без аргументов он создаст необходимые ему файлы (если они ещё не созданы) и будет ждать ввода шифруемой информации.

При наличии ключа мы можем ввести текст, нажать сочетание клавиш Ctrl + D и получить порцию кракозябр прямо в консоль. Но пока что у нас нет ключа.

Создание ключа

Чтобы создать ключ, нужно запустить GPG с аргументом «—full-generate-key» (можно и с «—gen-key», но в этом случае у нас не будет выбора некоторых важных параметров).

UPD: Если запустить GPG ещё и с аргументом —expert , то выбор типа ключа будет намного шире. За дополнение спасибо товарищу nikitasius!

Вы можете выбрать любой вариант, но учтите, что выбрав третий или четвёртый вариант вы не сможете шифровать сообщения и файлы!

Для RSA ключа размером 2048 бит вполне достаточно, но вы можете выбрать размер до 4096 бит (использовать ключи размера меньше 2048 бит небезопасно).

Если вы выберете ограниченный срок действия ключа, то по истечению его срока ключ будет признан недействительным. Вы можете продлить срок действия ключа, пока он не истечёт.

GPG спросит, верно ли мы указали срок, и если да, то нужно будет указать имя, адрес электронной почты и примечание (всё это опционально, но нужно указать хотя бы что-то одно).

Здесь вы можете сделать правки либо продолжить.

Дальше gpg попросит указать пароль (рекомендую освежить память и почитать о правилах выбора стойкого пароля). Если у вас запущен X сервер, то у вас вылезет диалоговое окно, куда нужно ввести пароль. Если же нет, то пароль вводится прямо в консоль.

Добавьте в файл

/.gnupg/gpg-agent.conf данную строчку:

pinentry-program /usr/bin/pinentry-tty

Pynentry — это те самые диалоговые окна. Помимо tty-версии (консольной) есть ещё несколько версий (графических), которые вы можете попробовать.

Затем перезапустите gpg-agent. На системах с systemd это делается так:

systemd —user reload gpg-agent

В терминале вводимый пароль никак не отображается!

Также тут есть полезный совет, который ускорит создание ключа. Следовать ему желательно, но необязательно (и очень аккуратно, чтобы не натыкать лишнего).

На этом этапе ключ генерируется и добавляется в связку ключей. В связке ключей может находится множество ключей. Также на этом этапе создаётся сертификат отзыва — файл, с помощью которого созданный ключ можно отозвать (признать недействительным). Рекомендуется хранить его в безопасном месте, т.к. если к нему получат доступ злоумышленники, то они смогут отозвать ваш ключ.

Итак, что же означают все эти странные последние строки?

rsa — Алгоритм шифрования RSA.

2048 — Длина ключа.

1970-01-01 — Дата создания ключа.

2BB680. E426AC — Отпечаток ключа. Его следует сверять при импортировании чужого публичного ключа — у обоих сторон он должен быть одинаков.

uid — Идентификатор (User-ID).

pub и sub — Типы ключа:

pub — Публичный ключ.

sub — Публичный подключ.

sec — Секретный ключ.

ssb — Секретный подключ.

[SC] и [E] — Предназначение каждого ключа. Когда вы создаёте ключ, вы получаете аж 4 криптоключа: для шифрования, расшифровки, подписи и проверки подписи:

S — Подпись (Signing).

C — Подпись ключа (Certification). Об этом пойдёт речь чуть позже.

E — Шифрование (Encryption).

A — Авторизация (Authentication). Может использоваться, например, в SSH.

Зачем нужно подписывать сообщения? Для того, чтобы подтвердить, что сообщение написано именно вами и не изменилось в процессе передачи. Если сообщение будет изменено, то при проверке подписи это будет указано.

Конфигурация

Файл конфигурации хранится в файле

/.gnupg/gpg.conf

Вот, например, пример моего файла конфигурации, который я рекомендую себе поставить:

keyid-format 0xlong — формат вывода идентификатора ключа. У каждого ключа и подключа есть свой идентификатор. По умолчанию он не выводится, раньше выводилась его короткая версия.

Доступные форматы:

none — Не выводить (По умолчанию).

short — Короткая запись.

0xshort — Короткая запись с префиксом «0x».

long — Длинная запись.

0xlong — длинная запись с префиксом «0x».

throw-keyids — Не включать информацию о ключе в зашифрованное сообщение. Эта опция может быть полезна для анонимизации получателя сообщения.

no-emit-version — Не вставлять версию GPG в зашифрованное сообщение.

no-comments — Убирает все комментарии из зашифрованного сообщения.

Всё это — опции, которые можно найти в man-странице. В файле конфигурации они записываются без префикса » — «.

Команды и опции

Я опишу только самое основное.

—armor

-a — Создаёт ASCII (символьный) вывод. При шифровании GPG по умолчанию создаёт бинарный вывод. При использовании этой опции GPG кодирует информацию кодировкой Radix-64 (Разновидность Base64). Этот текстовой вывод можно, например, отправить в мессенджере или по электронной почте, а также вывести на экран.

—encrypt

-e — Зашифровать сообщение.

—recipient

-r — Указать ключ, который будет использоваться для шифрования. Можно использовать информацию идентификатор пользователя (имя, почта), идентификатор ключа, отпечаток ключа.

—decrypt

-d — Расшифровать сообщение.

—sign

-s — Подписать сообщение. Подпись при этом будет распологаться отдельно от самого сообщения.

—clear-sign

—clearsign — Подписать сообщение. Подпись при этом сохраняется вместе с сообщением.

—local-user

-u — Указать ключ, который будет использоваться для подписи. Схож с опцией —recipient , но это не одно и то же.

—verify — Проверить подпись.

—list-keys

-k — Вывести список публичных ключей.

—list-secret-keys

-K — Вывести список приватных ключей.

—export — экспортировать публичный ключ в файл, который потом можно куда нибудь отправить.

—import — импортировать публичный ключ.

—edit-key — Редактировать ключ.

—expert — «Режим эксперта».

Примеры

gpg -a -r 0x12345678 -e decrypted.txt > encrypted.gpg

Зашифровать файл decrypted.txt в файл encrypted.gpg ключом 0x12345678 . При этом готовый файл будет текстовым, а не бинарным.

gpg -r 0x12345678 -d encrypted.gpg > decrypted.txt

Расшифровать файл encrypted.gpg ключом 0x12345678 и сохранить его в файл decrypted.txt .

gpg -u 0x12345678 -s message.txt > sign.asc

Подписать файл message ключом 0x12345678 и сохранить подпись в файл sign.asc .

gpg -r 0x12345678 —clearsign message.txt > message.gpg

Подписать файл message.txt ключом 0x12345678 и записать сообщение с подписью в файл message.gpg .

gpg —verify message.asc message.txt

Проверить подпись файла message.txt , которая записана в файле message.asc .

gpg —import pubkey.gpg

Импортировать публичный ключ из файла pubkey.gpg .

Редактирование ключа, подпись чужих ключей и отправка ключа на сервер ключей

Ключ редактируется командой gpg —edit-key .

После ввода этой команды вы увидите это:

Доступные команды вы можете узнать, введя help .

Здесь мы можем добавить различные подключи, добавить идентификаторы пользователя, а также подписать чужие публичные ключи.

Для чего нужно подписывать ключи? Так вы можете подтвердить то, что владелец подписываемого ключа является тем, за кого он себя выдаёт. Таким образом вы создаёте так называемую «Сеть Доверия». Пример: Алиса подписала публичный ключ Боба, а Боб подписал публичный ключ Чарли. Если Алиса получит публичный ключ Чарли, она сможет ему доверять, потому что ключ подписан тем, кому Алиса доверяет, т.е. Бобом. Для того, чтобы получить подписи для своего ключа, люди даже устраивают специальные встречи, где они обмениваются своими публичными ключами и подписывают их.

Теперь о серверах ключей. Сервер ключей — это специальный сервер, хранящий публичные ключи. Сервера ключей используются для распространения публичных ключей.

Внимание! Ключи, отправленные на сервер ключей, невозможно удалить! Их можно только отозвать, импортировав сертификат отзыва на сервер, при этом ключ всё равно остаётся на сервере.

Отправить публичный ключ на сервер:

gpg —keyserver —send-keys

Получить публичный ключ с идентификатором ключа с сервера :

gpg —keyserver —recv-keys

Получить обновления ключей с сервера:

gpg —keyserver —refresh-keys

Найти ключ на сервере:

gpg —keyserver —search-keys

Для удобства можно прописать адрес сервера ключей в gpg.conf , чтобы не прописывать его в командах:

keyserver

Где вы можете столкнуться с использованием GPG

Git

Вы можете использовать GPG для подписи ваших коммитов. Так вы подтверждаете, что коммит сделали именно вы. В GitHub можно импортировать свой публичный ключ и коммиты, подписанные вашим ключом, получат «галочку».

UPD: О конфигурации Git для использования GPG вы можете прочитать в документации по Git.

Вот пример файла конфигурации Git`а от товарища nikitasius:

Загрузка дистрибутивов и прочих файлов

Большинство установочных образов дистрибутивов распространяются подписанными разработчиками. Если вы загрузите модифицированный образ, то при проверке подписи вы сразу заметите, что образ не оригинальный. Примером служит популярный дистрибутив Tails.

Пакетные менеджеры

Все пакеты подписываются разработчиками для защиты от изменений. При установке пакетов эти подписи проверяются. Делается это всё автоматически без вмешательства пользователя.

Источник

Обзор приложения PGP Tools для Android: универсальный боец за конфиденциальность

Смартфоны давным-давно стали не просто средством коммуникации, но и хранилищем различной важной информации. Потеря аппарата может обернуться серьезной головной болью для его владельца, если он заблаговременно не позаботился о защите данных на смартфоне. Мобильные мошенники тоже не дремлют, изобретая и совершенствуя способы удаленного похищения паролей, пин-кодов и прочей конфиденциальной информации со смартфона или планшета. Шифрование – единственный гарантированный способ сохранить данные в тайне от третьих лиц, особенно если речь идет о переписке по SMS, электронной почте или в мобильном мессенджере, не говоря уже о социальных сетях. Приложение PGP Tools на Android надежно зашифрует любое текстовое сообщение, пароль или код.

Стандарт шифрования PGP, разработанный четверть века назад Филиппом Циммерманом, максимально приближен к криптосистемам военного уровня. Уж кто-кто, а военные знают толк в надежных алгоритмах. Отметим, что до сих пор взломать зашифрованное по стандарту PGP сообщение с длиной ключа 1024 бит и более не удалось. В приложении PGP Tools на Android пользователь может выбрать длину самостоятельно – от 1024 до 4096 бит. Теоретически, дешифровать возможно и PGP, однако для этого потребуются все компьютеры мира и пара тысяч лет свободного времени. По факту — 100% надежность алгоритма шифрования PGP.

Дизайн и оформление приложения PGP Tools для Android

Внешний вид и элементы интерфейса приложения живо напоминают о военной технике своей лаконичностью, строгостью и отсутствием лишних украшений. Все как у автомата Калашникова – просто и надежно. Впрочем, обращение с армейской техникой требует навыков, как приложение PGP Tools. Некоторые действия покажутся пользователю, привыкшему к подробным инструкциям и буквальному ведению «за ручку» по интерфейсу, неочевидными. Неудивительно, ведь приложение для шифрования – это не какой-нибудь мессенджер или соцсеть, а специализированный инструмент.

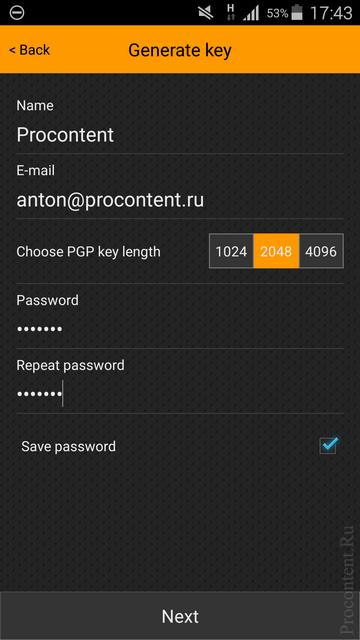

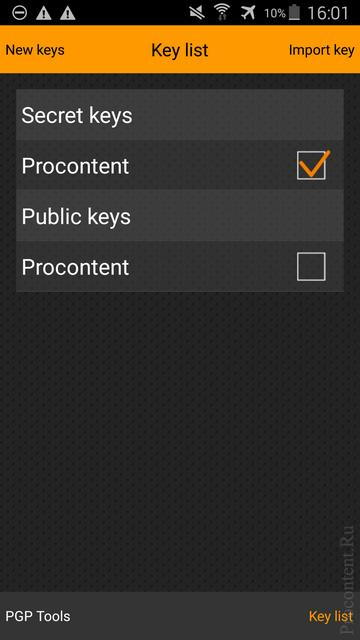

Ключи для шифровки/дешифровки в PGP Tools для Android

Первое, что необходимо сделать для работы с приложением – сгенерировать ключ. Специфических знаний не требуется – вводим название ключа, указываем адрес электронной почты, выбираем длину PGP ключа (1024, 2048 или 4096 бит) и защищаем ключ паролем. Длина ключа в общем случае должна быть максимальной, хотя даже самый «короткий» ключ подобрать фактически невозможно.

В приложении PGP Tools для Android по стандарту шифрования используется пара ключей – открытый (Public) и закрытый (Secret). Первый используется для шифрования, второй – для декодирования зашифрованного текста. Если предполагается использовать шифрование для односторонней переписки, то получателю сообщений необходимо иметь закрытый ключ и пароль от него. Двухсторонняя коммуникация потребует еще и открытого ключа.

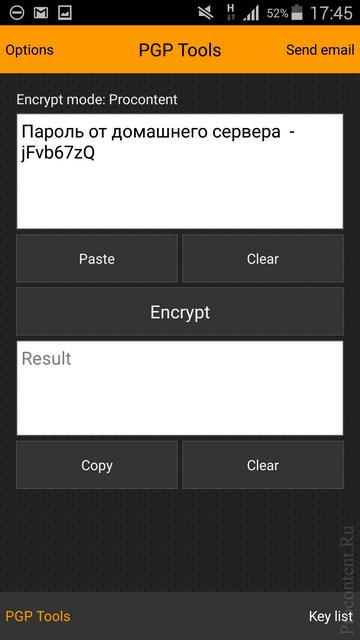

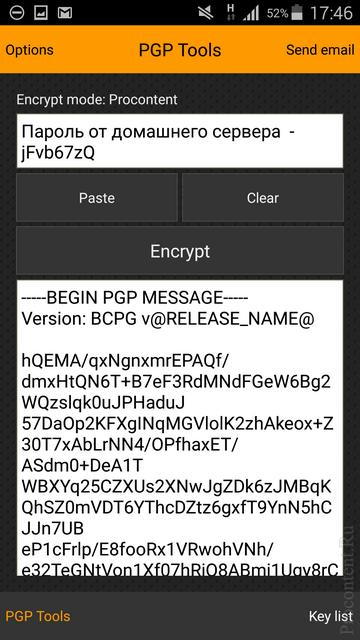

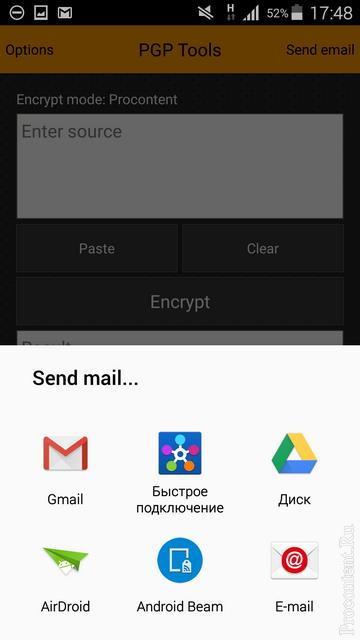

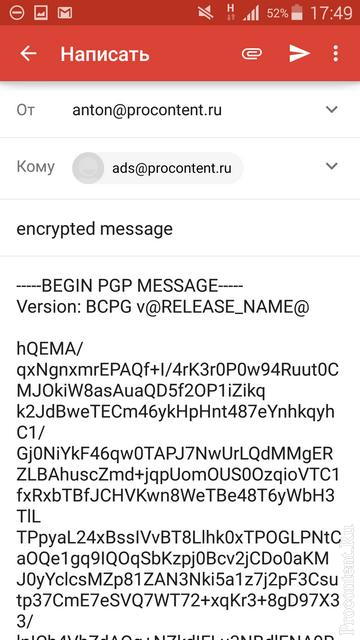

Шифруем сообщения и пароли с приложением PGP Tools для Android

Кодировать с помощью PGP конфиденциальные данные можно как для локального хранения на смартфоне, так и для пересылки по открытым каналам коммуникации (SMS, соцсети, месседжеры, электронная почта). В первом случае PGP Tools пригодится для надежного шифрования паролей, пин-кодов от банковских карт, паспортных данных и т.д. Во втором – для передачи важной конфиденциальной информации (те же пароли) другим лицам привычными средствами.

Зашифровать в приложении PGP Tools для Android любой текст проще простого. Заходим на панель кодирования (Encryption Panel) и пишем в окошке нужный текст, либо копируем его откуда-нибудь из буфера обмена. Затем нажимаем на кнопку Encrypt (зашифровать) и получаем в окне ниже длинную абракадабру из различных символов. Это и есть наше зашифрованное сообщение. Его можно скопировать в обычный блокнот, сохранить в виде текстового файла или послать по электронной почте. Без соответствующего ключа декодировать сообщение не получится ни у одного хакера в мире. Напомню, что шифровка происходит с помощью открытого ключа, так что проверьте, какой именно ключ выбран в списке ключей.

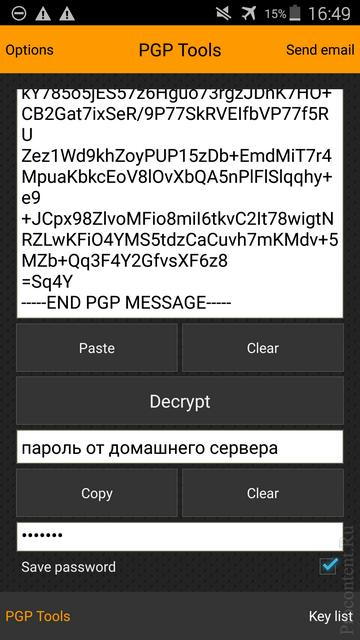

Декодирование сообщений в PGP Tools для Android

Выбираем закрытый (Secret) ключ в списке, переходим на панель шифрования (фактически – дешифровки), вставляем зашифрованное сообщение в верхнее окошко, вводим пароль (если галка «Сохранить пароль» при создании ключа не была поставлена) и нажимаем на кнопку «Декодировать» (Encrypt). В нижнем окошке появляется расшифрованное сообщение.

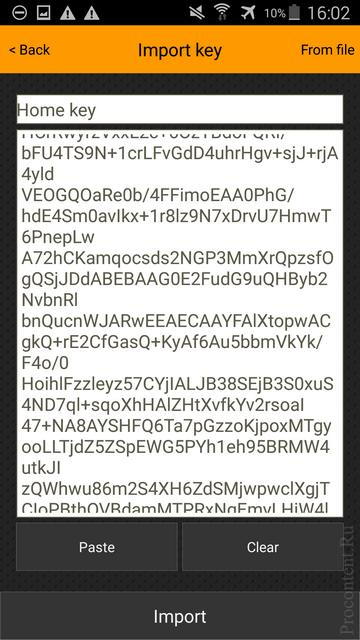

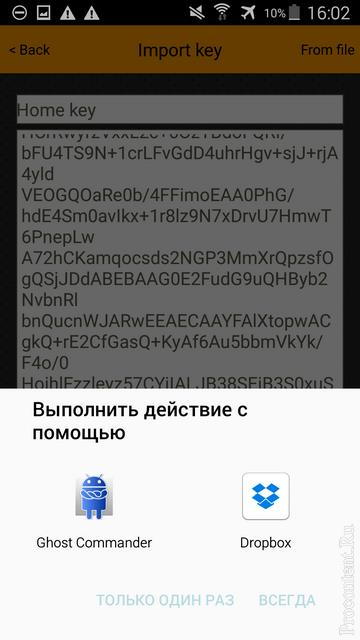

Импорт и экспорт ключей в PGP Tools для Android

Закрытые и открытые ключи можно передавать другим людям теми же способами, что и зашифрованные сообщения. Заходим в список ключей и делаем долгий тап на нужном. Открывается окно с вереницей символов – это и есть ключ. Копируем, сохраняем в файл, отсылаем по электронной почте или любым другим доступным методом.

Для различных задач можно использовать разные ключи. Импортировать ключ можно ровно тем же способом, что и экспортировать. Только вместо копирования выполняем вставку полученного ключа в текстовом виде в соответствующее окошко. Остается присвоить новенькому ключу название.

Наш вердикт

Приложение PGP Tools для Android – ваш личный шифровальщик почти военного класса со строгим лаконичным интерфейсом, полным набором функций для надежной защиты данных и конфиденциальной переписки от злоумышленников и излишнего любопытства третьих лиц. Инструмент мультиплатформенный, так что кодировать и декодировать зашифрованные данные вы сможете не только на Android, но и на iOS, Windows (в т.ч. Windows Phone) и Mac OS. Универсальный боец за конфиденциальность скоро заговорит на русском. Версия для iOS уже переведена (обновление скоро будет опубликовано в App Store), перевод для Android готовится, а версия на Windows уже давно общается с пользователям на «великом и могучем».

Приложение платное, скачать на Android его можно в обмен на 79 рублей. Версия для iOS немного дешевле – 59 рублей. В долларах все проще – версия для любой операционной системы стоит 99 центов. Смешная цена за один из самых надежных способов защитить данные от злоумышленников на 100%. Сайт приложения PGP Tools.

Источник