- Почувствуйте себя хакером с этими приложениями для Android

- AndroRAT — Для начинающих хакеров

- zANTI — Сканируем безопасность сетей

- FaceNiff — Перехват сетевого трафика

- Shark for Root — Поиск уязвимостей и не только

- DroidBox — Изучаем приложения изнутри

- Wi-Fi Kill — Перекрыть доступ в интернет? Не проблема!

- Хакерские команды для termux на андроид

- Установка и настройка

- Подключение к Termux по ssh

- Настройка горячих клавиш и клавиатуры

- Доступ к внешней памяти устройства

- Дополнения

- Дополнение Termux:API

- Дополнение Termux:Widget

- Интерпретаторы скриптов

- Выполнение скриптов из сторонних приложений

- Запуск приложений

- Хакерские инструменты: лучшие хакерские инструменты для Linux

- Инструмент взлома 1: Metasploit

- Инструмент взлома 2: Инструмент-X

- Инструмент взлома 3: Оне

- Еще 14 хакерских инструментов

Почувствуйте себя хакером с этими приложениями для Android

Android является, пожалуй, самой популярной операционной системой в мире. По всей видимости, именно это вдохновило различных разработчиков на создание ряда хакерских приложений для этой ОС. Скажем сразу, что мы против взломов и разного рода проникновения в частную жизнь пользователей. Однако знать о наличии такого рода программ определенно стоит. В крайнем случае вы сможете разыграть своих друзей. А лучше — приглашайте друзей в наш новостной канал в Телеграм.

Android-смартфон — это не просто удобный гаджет, но еще и инструмент для взлома

AndroRAT — Для начинающих хакеров

Название AndroRAT состоит из двух слов Android и RAT (Remote Administrative Tools). Приложение может дать вам контроль над системой Android удаленно и позволяет получить информацию об ОС. Это приложение для Android работает сразу после загрузки. Таким образом, пользователю не нужно взаимодействовать с сервисом. Приложение предоставляет вам возможность инициировать подключение с помощью звонка на телефон или СМС. AndroRAT может собрать данные о контактах, сообщениях и местоположении. А еще можно, например, удаленно делать снимки и записывать видео с камеры.

zANTI — Сканируем безопасность сетей

zANTI — это пакет программного обеспечения для сканирования сетей. Этот инструментарий позволяет имитировать среду взлома для обнаружения уязвимостей, открытых портов и так далее. По факту zANTI — это, можно сказать, антихакерский инструмент и лишь вам решать, что делать с обнаруженными «дырами» в системе безопасности после того, как вы их найдете.

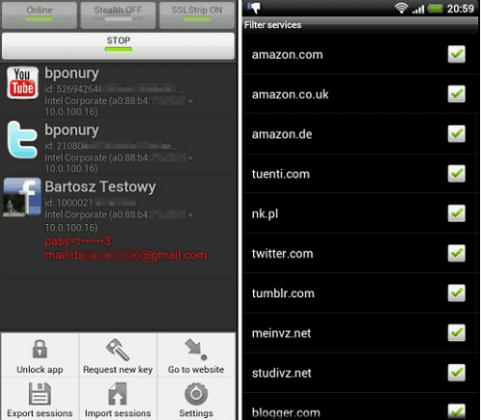

FaceNiff — Перехват сетевого трафика

FaceNiff — это приложение для взлома на Android, которое позволяет вам перехватывать и перенаправлять сетевой трафик Wi-Fi. Зачем это нужно? Ну, например, таким образом очень часто воруют пароли от почтовых ящиков и социальных сетей. Причем зачастую программы наподобие FaceNiff работают в открытых сетях, так что будьте осторожны, когда подключаетесь к неизвестной точке доступа в, скажем, торговом центре.

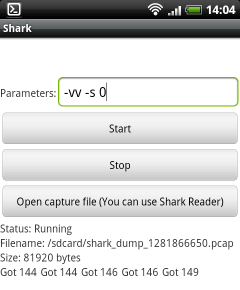

Shark for Root — Поиск уязвимостей и не только

Shark for Root — это, можно сказать, продвинутый вариант FaceNiff. Он позволяет нe только перехватывать трафик Wi-Fi сетей, но и умеет работать с 3G. Опять же, Shark for Root — это изначально программа для поиска уязвимостей, а не для взлома устройств. Подобными функциями обладает и приложение Droidsheep.

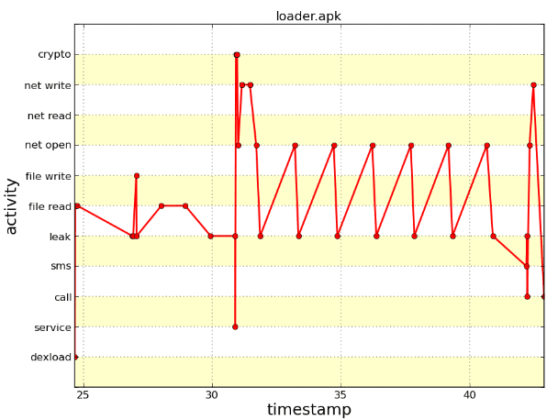

DroidBox — Изучаем приложения изнутри

DroidBox — это приложение, которое предлагает динамический анализ приложений для Android. Используя DroidBox, можно получить данные, спрятанные внутри APK любого приложения. АРК — это формат файлов приложений для Android, в который упакованы все данные о программе. Так что если вам требуется «посмотреть, что внутри» программы, DroidBox — ваш выбор.

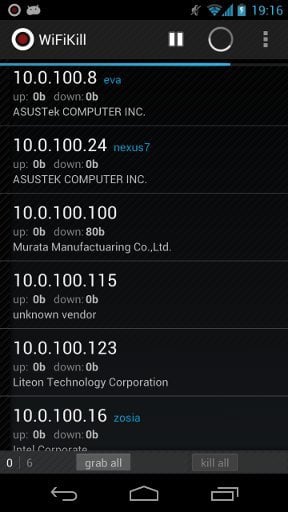

Wi-Fi Kill — Перекрыть доступ в интернет? Не проблема!

Wi-Fi Kill — это отличный инструмент для взлома устройств под управлением Андроид. С помощью этого приложения можно отключить устройства от интернета. Есть лишь одно условие: устройство, которое вы хотите отключить, должно находиться в той же сети, что и смартфон. Работает Wi-Fi Kill довольно просто: оно блокирует пакеты данных входящего трафика и чисто технически гаджет будет находиться в сети и посылать туда запросы. Только вот в ответ не будет получать ничего.

Новости, статьи и анонсы публикаций

Свободное общение и обсуждение материалов

В наше время стало удобно переносить все необходимые данные на новое устройство. Не нужно переживать за сам процесс — всё происходит автоматически. Достаточно лишь включить необходимые настройки, а дальше система сделает всё за вас. Переписка и данные чатов в WhatsApp — одна из тех вещей, которую не хочется терять при покупке нового смартфона. Вместе с ней могут быть утрачены важные изображения, видео и другие важные файлы. Рассказываем все нюансы о создании резервной копии WhatsApp, зачем это нужно делать и как удалить резервную копию WhatsApp, если в ней нет необходимости.

Android 12 уже совсем близко и можно только порадоваться тому, что скоро пользователи относительно новых устройств получат обновление. Правда, как всегда есть небольшая ложка дегтя в огромной бочке меда. Как обычно обновление придет не сразу и не всем. Сначала обновятся телефоны одной марки, потом другой и так далее. А еще ведь и не все модели получат долгожданный номерной релиз. Связано это с тем, что не все разработчики являются по-настоящему расторопными. А иногда тут есть и маркетинговый интерес, вроде выхода новых моделей. Впрочем, это существенно более редкая причина. Давайте же разберемся, что мы имеем на данный момент. Что мы можем сказать сейчас о сроках и моделях, владельцам которых стоит ждать появления заветной кнопки ”обновить” в настройках их телефонов?

Вы задумывались на тему того, правильно ли вы гуглите информацию? Думаю, что каждый из пользователей хоть раз сталкивался с проблемой, когда не получается правильно подобрать запрос. Проблема действительно очень распространенная, и каждый из нее выходит по-разному. Мы нашли для вас некоторые лайфхаки, с помощью которых поиск в сети больше не будет представлять из себя такую уж проблему, даже если вопрос будет действительно редким.

Источник

Хакерские команды для termux на андроид

Установка и настройка

1) Установить из Google Play или F-Droid

2) Обновить внутренние пакеты

$ apt update && apt upgrade

3) При необходимости, настроить ssh-сервер и подключиться удаленно к оболочке Termux с компьютера (подробнее ниже, а также в статье)

3) При необходимости, настроить панель горячих клавиш и клавиатуру (подробнее ниже)

4) Открыть доступ к внешнему хранилищу устройства (подробнее ниже)

5) При необходимости, установить пакет для поддержки команд Termux API (подробнее ниже):

$ pkg install termux-api

6) При необходимости запуска скриптов с помощью дополнения Termux Widget, создать специальные каталоги в домашней директории $HOME и скопировать туда скрипты (подробнее ниже).

7) При необходимости, установить и настроить git с использованием парольной аутентификации к удаленному репозиторию или с помощью ssh-ключей (описание в статье).

Подключение к Termux по ssh

Для подключения к оболочке Termux с компьютера (хоста) по протоколу ssh, нужно установить пакет OpenSSH:

Запуск ssh-сервера осуществляется командой sshd , после чего на порту 8022 открывается порт для подключения.

Проверить работу ssh-сервера на нужном порту можно командой netstat :

$ netstat -tunlp | grep 8022

Должны быть выведены 2 строки с надписью LISTEN .

Termux не поддерживает парольную аутентификацию по SSH и поэтому нужно будет использовать SSH-ключи. Более подробно про ssh-ключи и их использование написано в статье Работа с ssh-ключами.

Если имеющихся ssh-ключей хостовой машины нет, то их нужно создать. На Linux это делается с помощью команды ssh-keygen , на Windows с помощью программ BitVise-SSH или PuTTYgen.

Публичный ключ (по-умолчанию называется id_rsa.pub ) нужно будет загрузить на телефон и скопировать в файл

Например, подключаем телефон к хостовой машине как дисковый накопитель, копируем файл публичного ключа в корень памяти телефона. Затем в Termux выполняем команду:

Команда добавляет содержимое файла id_rsa.pub в файл authorized_keys .

Файл публичного ключа уже не нужен, удаляем:

Далее подключаем телефон к сети Wi-fi, узнаем его IP и подключаемся к нему с помощью SSH-клиента. С этого момента работа в Termux с клавиатуры компьютера становится намного удобнее.

Настройка горячих клавиш и клавиатуры

Панель горячих клавиш и клавиатуры можно настроить (FAQ: Touch Keyboard).

Редактирование панели с кнопками (создать файл при отсутствии):

/ .termux / termux .properties

Для себя настроил вот такие кнопки:

[ ‘HOME’ , ‘TAB’ , ‘CTRL’ , ‘LEFT’ , ‘RIGHT’ , ‘DOWN’ , ‘UP’ , ‘

Можно настроить многострочное отображение панели (но оказалось неудобно, строчки узкие).

Клавиши, не попавшие в панель, можно вызвать с помощью комбинаций клавиш Up,Down и букв на клавиатуре (не уверен, что все).

Доступ к внешней памяти устройства

Чтобы запросить для Termux доступ к внешнему хранилищу телефона, нужно выполнить команду:

При этом запросится разрешение WRITE_EXTERNAL_STORAGE .

После этого в домашнем каталоге $HOME (

или / data / data / com .termux / files / home ) появится каталог storage , где будут содержаться симлинки на реальные каталоги внешнего хранилища:

- shared – root внешнего хранилища

- downloads

- dcim

- pictures

- music

- movies

- external-1 – приватные данные Termux на внешнем хранилище. При удалении Termux эти данные также удалятся.

Если этого не сделать, то оболочке будет доступен только приватный для приложения участок памяти / data / data / com .termux / files , который недоступен любому файловому менеджеру, если у вас нет root прав на устройстве.

Дополнения

API – набор специальных команд для расширения функциональности устройства (подробнее ниже).

Boot – запуск скриптов при запуске устройства

Float – запуск Termux во всплывающем окне поверх других окон

Styling – настройка цветовой схемы и шрифта в терминале Termux

Tasker – запуск скриптов Termux из заданий Tasker‘а

Widget – виджет на рабочем столе для запуска скриптов Termux (подробнее ниже)

Дополнение Termux:API

Дополнение API – расширение функциональности устройства с помощью вызова специальных команд в Termux.

Для запуска команд нужно установить пакет termux-api :

Некоторые интересные команды:

termux-wake-lock – использовать блокировку Termux, чтобы процессор не засыпал

termux-wake-unlock – убрать блокировку Termux, чтобы процессор мог засыпать

Т.к. оболочка входа по-умолчанию – bash, то при использовании одного сеанса можно автоматизировать включение/отключение блокировки так:

1) добавить вызов termux-wake-lock в файл

/.bash_profile )

2) добавить вызов termux-wake-unlock в файл

Для нескольких сеансов придется самостоятельно управлять вызовом разблокировки. Но есть возможность вызвать bash один раз и использовать byobu для запуска нескольких сеансов bash в рамках одного сеанса Termux.

По моим наблюдениям (на устройстве Redmi 4x), если не использовать команду termux-wake-lock , то при выполнении заданий в фоне с помощью termux-job-scheduler , когда телефон “спит”:

- период времени запуска заданий может варьироваться. Например, вместо 30 минут может быть 30-35 минут. Но, тем не менее, задания все равно запускаются.

- команды могут выполняться на порядок дольше. Например, команды git – несколько минут вместо нескольки секунд. В связи с чем, при запуске команды git commit , даже когда нечего коммитить, может возникнуть сообщение:

It took 3.24 seconds to enumerate untracked files. ‘status -uno’

may speed it up, but you have to be careful not to forget to add

new files yourself (see ‘git help status’).

termux — job — scheduler [ options ] – выполнение скрипта по расписанию (документации почему-то нет, ссылка на исходник)

Некоторые параметры:

-s, —script path – путь к скрипту. Скрипт должен находиться в каталоге $HOME, т.к. только там файлам можно предоставить право выполнения (x).

—job-id id – id задания. Будет переопределено любое задание, имеющее такой же id.

—period-ms msec – периодичность выполнения скрипта. По-умолчанию 0 – выполнить 1 раз. Начиная с Android 7 минимальный период = 900,000ms (15 минут).

$ termux-job-scheduler —period-ms 1800000 -s

Ошибка: Cannot execute file: .

Причина: У файла не задано право на выполнение (x).

Примечание:

Файлам во внешней памяти нельзя предоставить право на выполнение. Только в каталоге $HOME .

termux — dialog widget [ options ] – отображение диалога Dialog с элементами управления. Результат выбора возвращается в формате json

Параметры:

widget – вид вьюшки: confirm/ checkbox/ counter /date /radio /sheet/ spinner /speech /text /time

-l, list – отобразить список вьюшек и их параметров

-t, title – заголовок диалога (не обязательно)

termux — notification [ options ] – отображение уведомления с вызовом скрипта при его нажатии

Некоторые параметры:

-i/—id id – id уведомления (будет переопределено любое предыдущее уведомление с таким же id)

-t/—title title – заголовок уведомления

—action action – действие для выполнения при нажатии на уведомление. Это может быть команда, несколько команд, разделенных через “;” или файл скрипта с правами на выполнение

—help-actions – документация по действиям, указываемым в параметре —action

—on-delete action – действие для выполнения при удалении уведомления из шторки

—priority prio – приоритет (high/low/max/min/default)

—vibrate pattern – паттерн вибрации (список значений через запятую: 500,1000,200)

—sound – включить звук уведомления

$ termux-notification -i 1234 -t «Уведомление в шторке» —action

Примечание:

Не удалось добиться отображения уведомления при запуске скрипта в фоне с помощью termux-job-scheduler . Хотя, сообщение termux-toast выводится без проблем. При этом , доп.разрешения на отображение окон в фоне установлены.

termux — toast [ options ] [ text ] – отображение уведомления Toast

Дополнение Termux:Widget

С помощью дополнения Termux:Widget на рабочий стол устройства можно добавить виджет со списком bash-скриптов для их быстрого запуска.

При этом, скрипты могут быть запущены двумя способами:

а) в терминале Termux. Т.е. при запуске скрипта будет открыто окно терминала Termux, в котором и будет происходить выполнение скрипта.

В этом случае скрипты нужно положить в специальный каталог .shortcuts в домашнем каталоге.

$ mkdir — p $HOME / .shortcuts

б) в фоне. Т.е. скрипт будет выполнятся “сам по себе”, без окна терминала Termux.

Для запуска фоновых скриптов их нужно поместить в подкаталог .shortcuts / tasks домашнего каталога.

$ mkdir — p $HOME / .shortcuts / tasks

Если скрипт запускается в фоне, и открытает какие-либо визуальные окна (например, запускает другое приложение), то в системе Android (начиная, примерно, с версии 7) приложению Termux нужно добавить соответствующее разрешение. Например, в Android 9: Свойства приложения (О приложении) -> Другие разрешения -> Отображать всплывающие окна, когда запущено в фоновом режиме . Иначе ничего не отобразится.

Я храню сами файлы скриптов во внешней памяти устройства, а не в приватном участке памяти для приложения (например, каталог $HOME , или / data / data / com .termux / files / home ). Т.к., если приложение Termux будет удалено, то его приватный каталог тоже очистится.

Для этого, с помощью команды ln , на сами файлы скриптов можно создать символьные ссылки (симлинки), которые положить в каталог .shortcuts :

$ ln — s $HOME / storage / shared / real_path_to_scripts / script .sh $HOME / .shotcuts / script .sh

Также, не забудьте сделать исходный файл скрипта исполняемым:

$ chmod + x $HOME / storage / shared / real_path_to_scripts / script .sh

Интерпретаторы скриптов

Чтобы работали скрипты с интерпретаторами (т.н. shebangs), к примеру, типа #!/bin/sh или #!/usr/bin/env python , нужен termux-exec, который устанавливается как зависимость apt (при apt версии >= 1.4.8-1). Если termux — exec вдруг не установлен, нужно запустить pkg upgrade и перезапустить Termux.

Если скрипты с такими интерпретаторами, как #!/bin/sh , не запускаются, даже если установлен termux — exec , попробуйте сбросить переменную среды LD_PRELOAD :

$ export LD_PRELOAD = $ < PREFIX >/ lib / libtermux — exec .so

и перезапустите сеанс Termux.

Также, исправить обращение к интерпретаторам можно “вручную” с помощью команды termux-fix-shebang.

Она заменяет путь к интерпретатору / bin на / data / data / com .termux / files / usr / bin (сокращенно $PREFIX / bin ) в самих файлах скриптов. Но это устаревший способ.

$ termux — fix — shebang script .sh

А вообще, при проблемах в скриптах с путями к интерпретаторам возникает ошибка:

«Bad Interpreter: No such file or directory»

Выполнение скриптов из сторонних приложений

Как оказалось, 20.09.2020 раздел FAQ с вопросом “ How to run Termux commands from other application? ” был обновлен. Этот вопрос был решен точь в точь как мне и было нужно, но я об этом не знал.

Как было раньше: (развернуть)

К сожалению, выполнить пользовательский bash-скрипт Termux “напрямую” из сторонних приложений (например, с помощью того же механизма передачи Intent) нельзя. Это связано с тем, что в Termux (пока?) не реализован контроль доступа для каждого приложения, а у пользователей Termux, например, в домашнем каталоге может храниться конфиденциальная информация (к примеру, ключи SSH).

Вот цитата из их FAQ:

How to run Termux commands from other application?

This is not supported currently.

That feature will not be implemented until Termux will have a solution for at least per-app access control.

Many users use it for accessing remote services and this requiring to store SSH keys, API tokens and other sensitive information in $HOME. Termux obviously do not have privilege separation and we need to somehow protect user’s data from third party eyes.

На данный момент, с помощью сервиса RunCommandService из своего приложения можно отправлять намерения ( Intent ) в среду Termux для выполнения необходимых команд.

1) В конфиг-файле

/.termux/termux.properties параметр allow-external-apps должен быть установлен в true :

2) В манифесте вашего приложения должно быть объявлено разрешение (permission) com.termux.permission.RUN_COMMAND :

3) Чтобы автоматически запускать и выводить на передний план команды Termux, которые были запущены с параметром “background mode = false” в android >= 10 без необходимости вручную щелкать уведомление, нужно, чтобы Termux получил разрешение на “показ всплывающих окон, когда запущено в фоновом режиме”. Это также относится и к плагину Termux:Tasker .

Например:

Сведения о приложении -> Другие разрешения -> Отображать всплывающие окна, когда запущено в фоновом режиме

4) Чтобы еще больше снизить вероятность того, что Termux будет убит операционной системой в связи с невозможностью вызвать startForeground() в течение

5 секунд после запуска службы на Android >= 8, следует отключить оптимизацию батареи для Termux.

Например:

Сведения о приложении -> Контроль активности -> Нет ограничений

5) Значения (extras) для передачи в Intent:

Путь к команде или скрипту.

Может использоваться абсолютный путь с префиксом “$PREFIX/” or “

Рабочий каталог, который будет установлен при запуске команды/скрипта (не обязательный параметр).

Может использоваться абсолютный путь с префиксом “$PREFIX/” or “

Признак того, нужно ли запускать команду/скрипт в фоновом режиме.

Пример отправки команды в Termux:

Intent intent = new Intent ( ) ;

intent . setClassName ( «com.termux» , «com.termux.app.RunCommandService» ) ;

intent . setAction ( «com.termux.RUN_COMMAND» ) ;

intent . putExtra ( «com.termux.RUN_COMMAND_PATH» , «/data/data/com.termux/files/usr/bin/top» ) ;

intent . putExtra ( «com.termux.RUN_COMMAND_ARGUMENTS» , new String [ ] < "-n" , "5" >) ;

intent . putExtra ( «com.termux.RUN_COMMAND_WORKDIR» , «/data/data/com.termux/files/home» ) ;

intent . putExtra ( «com.termux.RUN_COMMAND_BACKGROUND» , false ) ;

Остальные способы запуска скриптов Termux:

- непосредственно из терминала

- с помощью Termux:Widget

- из заданий Tasker‘а или Automate

Запуск приложений

Для запуска приложений можно использовать Activity Manager:

am start — n com .package .name / com .package .name .ActivityName

Например, для запуска MyTetroid это будет:

am start — n com .gee12 .mytetroid / com .gee12 .mytetroid .activities .MainActivity

Хакерские инструменты: лучшие хакерские инструменты для Linux

3 наиболее известных, полных и используемых Инструменты для взлома Обычно это следующие:

Инструмент взлома 1: Metasploit

Считается, что фреймворк для тестирования на проникновение самый используемый в мире. Metasploit является продуктом сотрудничества между сообщество с открытым исходным кодом y Rapid7. Это помогает группам безопасности делать больше, чем просто проверять уязвимости, управлять оценками безопасности и повышать осведомленность о безопасности; тренируйте и вооружайте защитников, чтобы они всегда оставались на шаг (или два) впереди.

Чтобы загрузить, установить и использовать, перейдите непосредственно к следующему ссылка. И для дополнительной информации следующие ссылка.

Инструмент взлома 2: Инструмент-X

Это установщик средств взлома приходящий из Kali Linux. Инструмент-X разработан для Termux и другие операционные системы на базе Linux. Инструмент-X вы можете установить более 370 инструментов для взлома о Termux и различных дистрибутивах на базе Linux, таких как Ubuntu и Debian, Среди многих других.

Чтобы загрузить, установить и использовать, перейдите непосредственно к следующему ссылка.

Инструмент взлома 3: Оне

Это пакетный менеджер для хакеров. Оне управляет более чем 370 хакерскими инструментами, которые можно установить одним щелчком мыши. Кроме того, это легкий и быстрый инструмент, очень похожий на Инструмент-X, поэтому его можно использовать вместо Инструмент-X.

Чтобы загрузить, установить и использовать, перейдите непосредственно к следующему ссылка.

Еще 14 хакерских инструментов

Пока другие Инструменты для взлома Похожими и столь же полезными являются:

- Орлиный глаз: Инструментарий социальной инженерии для получения информации от людей в Интернете.

- FSociety: Платформа тестирования на проникновение и набор инструментов для взлома.

- GoGhost: Высокопроизводительный инструмент с открытым исходным кодом для массового просмотра SMBGhost.

- Хакерский инструмент: Универсальный хакерский инструмент для хакеров.

- Хактрониан: Универсальный инструмент для взлома, доступный для Linux и Android.

- Нексфишер: Расширенный инструмент фишинга для Linux и Termux.

- Sigit: Простой набор инструментов для сбора информации.

- SocialBox: Фреймворк для атаки методом грубой силы для некоторых социальных сетей.

- SQLMap: Инструмент для автоматического внедрения SQL и замены базы данных.

- TEA — червь Ssh-Client: Worm ssh-client на фреймворке TAS.

- Телеграмма-скребок: Инструмент для получения информации от пользователей групп Telegram.

- UDork: Сценарий поиска Google для получения конфиденциальной информации из файлов или каталогов, а также других функций.

- Оружие веб-хакера: Классный инструментарий, используемый веб-хакерами.

- Zphisher: Автоматический инструмент фишинга.

Чтобы расширить этот небольшой список Инструменты для взлома и другие подобные из Компьютерная безопасность, которые обычно кроссплатформенны или для Windows и Android, вы можете перейти по следующим ссылкам:

- краткий

- Hackerone

- Kitploit

Источник