- Https sniffer on android

- Туториал: HTTPs запросы с iOS и Android девайсов не расшифровываются в Fiddler

- Настройка Fiddler на Windows для сниффинга трафика с iOS и Android девайсов

- Настройка iOS девайса для работы с Fiddler

- Настройка Android девайса для работы с Fiddler

- Запросы HTTPs остаются зашифрованными

- Перехват HTTPS-траффика между Android-устройством и внешним сервером

- Теория

- Практика

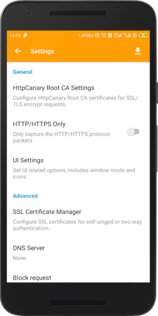

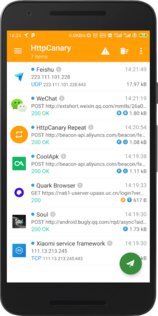

- HttpCanary — HTTP Sniffer и анализатор 3.3.5

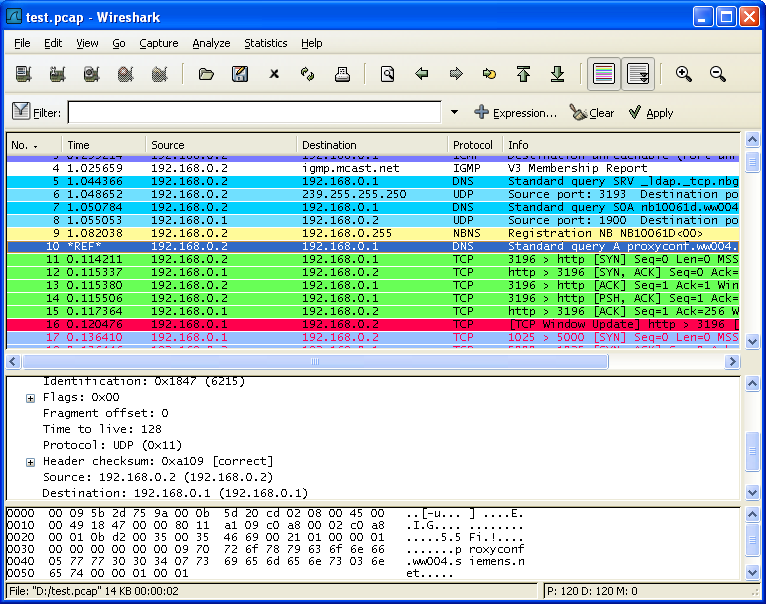

- 9 Best Wireshark Alternatives for Android

- Wireshark Alternatives for Android

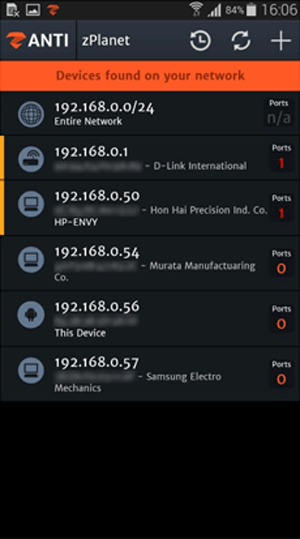

- 1. zAnti (Root)

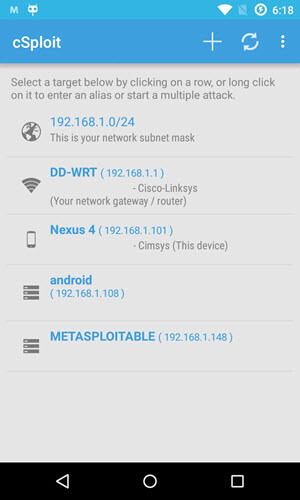

- 2. cSploit (Root)

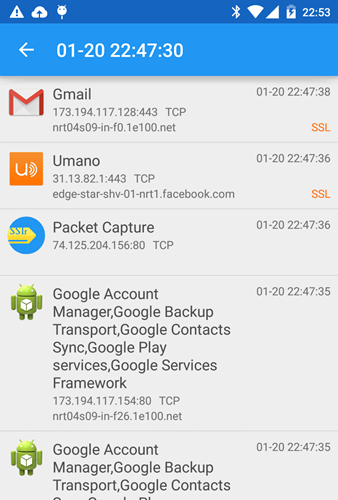

- 3. Packet Capture

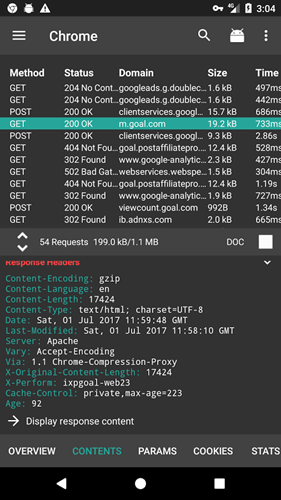

- 4. Debug Proxy

- 5. WiFinspect (Root)

- 6. tPacketCapture

- 7. Nmap

- 8. Android tcpdump (Root)

- 9. NetMonster

- Wrapping Up: Wireshark Alternatives for Android

Https sniffer on android

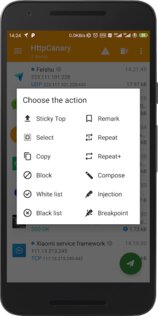

Краткое описание:

HttpCanary — это мощное приложение для захвата и анализа пакетов HTTP / HTTPS / HTTP2

Описание:

Приложение для захвата пакетов http и https, обзор поддержки, предварительный просмотр, внедрение

Особенности HttpCanary Premium:

1. Нет рекламы.

2. Http-запрос и ответные инъекции.

3. Поддержка повтора, составления и копирования CURL.

4. Все мощные плагины доступны.

5. Более мощные функции в будущем.

HttpCanary — это мощное приложение для захвата и анализа пакетов HTTP / HTTPS / HTTP2, разработанное для платформы Android. Вы можете подумать, что это мобильный скрипач или Чарльз.

ImportantСамое важное: рут не требуется! Корень не требуется! Корень не требуется!

HttpCanary поддерживает захват и внедрение пакетов. С помощью этого приложения вы можете очень легко протестировать свои мобильные API для отдыха. Кроме того, HttpCanary предоставляет несколько браузеров представления, таких как необработанный просмотрщик, просмотрщик шестнадцатеричных изображений, просмотрщик предварительного просмотра и так далее.

* Поддержка протоколов

HTTP1.0, HTTP1.1, HTTP2.0, WebSocket и TLS / SSL.

* Устройства поддержки

Любые устройства Android Arm или x86 включают эмуляторы.

* Инъекция

HttpCanary предоставляет два разных режима для инъекции: статический режим и динамический режим. Вы можете ввести параметры запроса, заголовки, тела и строку состояния. Вы можете создавать инжекторы с различными требованиями, и статический режим поддерживает одновременно несколько форсунок.

* Просмотр браузеров

Необработанный просмотрщик, показывает необработанные пакеты данных.

Просмотрщик текста, показывает данные тела в виде текста.

Hex viewer, показывает данные тела в виде шестнадцатеричной строки.

Json viewer, показывает отформатированные данные json, поддерживает развёртывание и свертывание узлов.

Просмотр изображений, поддержка шоу форматов BPM, PNG, GIF, JPG, WEBP.

Аудио просмотра, поддержка воспроизведения форматов AAC, WAC, MP3, OGG, MPEG.

* Обзор содержимого

HttpCanary отображает многомерный обзор сеанса. Включает URL, протокол http, метод http, код ответа, хост сервера, ip и порт сервера, тип контента, поддержку активности, время, размер данных и т.д.

* Фильтр пакетов

В HttpCanary есть многомерные фильтры, с помощью которых вы можете фильтровать пакеты по приложению, хосту, протоколу, методу, ip, порту и ключевым словам.

* Настройки блокировки

Вы можете заблокировать запросы и ответы, легко отладить REST API.

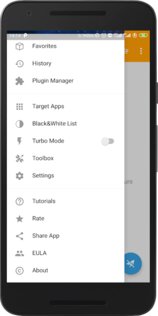

* Плагины

HttpCanary поддерживает многие плагины, включая экспериментальные плагины и плагины расширения. Теперь в приложение интегрировано несколько экспериментальных плагинов, таких как HostBlock, Mime-TypeBlock, Downloaders и OverviewStatistics. В будущем мы опубликуем расширение plugin-sdk для разработчиков и поддержим плагины расширения.

В конце концов, основные коды HttpCanary открыты в Github, мы надеемся, что HttpCanary сможет помочь большему количеству людей.

Требуется Android: 5.x+

Русский интерфейс: Нет

Источник

Туториал: HTTPs запросы с iOS и Android девайсов не расшифровываются в Fiddler

При работе с Fiddler часто возникают проблемы, которые решаются перезапуском сниффера, перезагрузкой компьютера или девайса, с которого сниффится трафик. Но бывает и такое, что перезапуском проблема не решилась и даже полной переустановкой фиддлера. Это статья не о чем-то новом и неизведанном, а скорее туториал, который поможет вам, когда вы всё сделали правильно, но «ничего не работает».

Для начала стоит проверить (даже, если уже проверяли) настройки Fiddler и девайса, с которого вы хотите сниффить трафик.

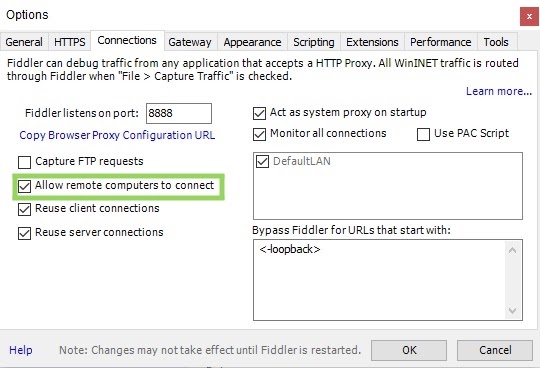

Настройка Fiddler на Windows для сниффинга трафика с iOS и Android девайсов

Перейти Tools -> Options

Во вкладке Connections установить галочку Allow remote computers to connect

Перезагрузить Fiddler, чтобы изменения вступили в силу

Во вкладке HTTPS:

1) установить галочку на Capture HTTPS CONNECTs

2) установить галочку на Decrypt HTTPS traffic

3) в появившемся окне “Trust the Fiddler Root certificate” кликнуть Yes

4) в окне Security Warning кликнуть Yes

5) в окне Add certificate to the Machine Root List? Нажать Yes

6) в появившемся окне “Do you want to allow this app to make changes to your device?” выбрать Yes

7) установить галочку Ignore server certificate errors (unsafe)

В остальных вкладках оставить всё по дефолту, нажать ОК

В верхнем тулбаре активировать Stream и Decode

Настройка iOS девайса для работы с Fiddler

Тапнуть пункт Wi-Fi

Тапнуть иконку i у сети, у которой подключен девайс

Проскроллить вниз и перейти в пункт Configure Proxy

В поле Server ввести свой IP адрес

В поле Port ввести свой Порт, тапнуть Save

Открыть браузер и ввести в адресную строку http://ipv4.fiddler:

Тапнуть на ссылку “FiddlerRoot certificate” и загрузить сертификат

Перейти в Settings -> General -> Profile и установить скачанный сертификат

Перейти в Settings -> General -> About -> Certificate Trust Settings и поставить чекбокс у нашего сертификата

Настройка Android девайса для работы с Fiddler

Тапнуть и удерживать сеть Wi-Fi, к которой подключен девайс

Выбрать Modify Network

Выбрать “Show advanced options”

Тапнуть Proxy и выбрать Manual

В поле Server ввести свой IP адрес

В поле Port ввести свой Порт, тапнуть Save

Открыть браузер и ввести в адресную строку http://ipv4.fiddler:

Тапнуть на ссылку “FiddlerRoot certificate”, сертификат загрузится на девайс

Установка должна произойти автоматически, если сертификат не установился, то свайпнуть вниз и тапнуть иконку Settings

Перейти Personal -> Security

Перейти в Credential Storage и тапнуть “Install from storage”

Тапнуть файл FiddlerRoot.cer

(Опционально) Ввести имя сертификата, например, FiddlerRoot

Проверить эту конфигурацию можно Trusted credentials -> User, там должен отобразится установленный сертификат

Запросы HTTPs остаются зашифрованными

Нужно здесь скачать плагин генерации сертификатов “CertMaker for iOS and Android”

Перейти в Fiddler в Tools -> Options -> HTTPS и в Certificates generated by выбрать CertMarker

На девайс повторно скачать сертификат с http://ipv4.fiddler:

Выполнить установку сертификата на девайсе

После всех вышеописанных манипуляций Fiddler будет послушно декодировать необходимые HTTPs запросы с девайса.

Источник

Перехват HTTPS-траффика между Android-устройством и внешним сервером

Иногда бывает любопытно подсмотреть, что пересылают туда-сюда разные Android-приложения по HTTP и HTTPS протоколам. Иногда даже при разработке собственного ПО удобно видеть весь трафик в реальном времени. Для реализации этих задач давно придумано много хороших программ, таких, к примеру, как Charles или Fiddler2. На самом деле их намного больше, вот только две вышеуказанные дают возможность нормально просматривать не только HTTP, но и HTTPS.

Трудности начинаются тогда, когда речь заходит о перехвате трафика между Андроид-устройством и внешним сервером. В случае незашифрованного (HTTP-протокол) трафика всё весьма тривиально (вот и инструкция есть) — разрешаем Fiddler2 внешние соединения, в Андроиде устанавливаем прокси сервером адрес нашей машины с Fiddler2 — и вуаля, всё работает. А вот на настройку перехвата HTTPS-трафика у меня ушло чуть больше времени.

Теория

Итак, в чём же сложность? В том, что при использовании протокола HTTPS клиент по-умолчанию проверяет, а действительно ли тот сервер, к которому он подключился, является нужным. Для этого используются сертификаты. И вот у настоящего сервера этот сертификат, понятное дело, тоже настоящий и соответствует открытому URL, а вот у нашего прокси — нет. Для решения этой проблемы в десктопных операционных системах в таких случаях есть возможность сгенирировать в Fiddler2 поддельный сертификат, импортировать его в доверенные — и теперь клиент всегда будет верить, что соединение с Fiddler2 вполне безопасно. К сожалению, с мобильным устройством такой легкий финт ушами не прошел.

Во-первых, возможности импортировать внешний сертификат в Андроиде версий младше 4.0 нет. Есть какие-то не внушающие доверия варианты с рутоваными девайсами — но это не наш путь.

Во-вторых, в Андроид даже версии 4.0 импортировать сертификат Fiddler2 не получается. Дело в том, что генерируемый по-умолчанию сертификат не соответствует каким-то там Андроидовским критериям безопасности и не устанавливается. Его нужно генерировать специальным образом.

В-третьих, совсем даже не факт, что все подряд программы сразу поверят поддельному сертификату. Есть нюансы.

Практика

- Берём устройство с Андроидом версии 4.0 или выше. Нет, девайс с 2.3 не подойдет. Да, эмулятор версии 4.0 подойдет.

- Устанавливаем на компьютер последнюю версию Fiddler2.

- Устанавливаем специальные библиотеки генерации Андроид-совместимого сертификата безопасности отсюда.

- Экспортируем из Fiddler2 сертификат безопасности («Tools->Fiddler Options->HTTPS->Export root certificate to Desktop»). Кладём на флешку, в корень (ну или на эмулятор, если вы используете его).

- На Андроиде добавляем сертификат безопасности в доверенные(«Settings > Security > Install from SD card»)

Запускаем Fiddler2, разрешаем в настройках внешние коннекты

На Андроиде в настройках сети прописываем в качестве прокси адрес нашей десктопной машины с Fiddler2.

Итак, с браузером получилось. К сожалению, не все программы столь доверчивы, как браузер. К примеру, в моей собственной софтине, где я использую Apache HTTP Client, способ не прокатил — плевал апачевский клиент на доверенные сертификаты операционки. В этом случае мне пришлось отключить эту проверку вручную, таким вот образом:

где EasySSLProtocolSocketFactory взят отсюда и разрешает доверие к любым сертификатам.

Не безопасно, только для отладки!

После этого трафик моей программы стал также успешно отображаться в Fiddler2.

Источник

HttpCanary — HTTP Sniffer и анализатор 3.3.5

HttpCanary — замечательное приложение для перехвата и редактирования HTTP пакетов.

При помощи этого приложения, вы сможете запросто перехватывать HTTP пакеты и редактировать их. Вы сможете полностью изменять и просматривать всю информацию, что отправляется с вашего смартфона, а также узнавать куда она уходит. Также, приложение предоставляет несколько браузеров для просмотра протоколов. Это приложение позволяет вам целиком и полностью отслеживать весь входящий и выходящий трафик.

В приложении шикарный интерфейс и замечательный дизайн. Для того, чтобы перехватить информацию, вам нужно будет запустить приложение, а затем зайти в то приложение, чью информацию вы хотите перехватить, после того как приложение отправит информацию, вы сможете ее просмотреть, а также отредактировать. После того, как вы отредактируете информацию, вы отправите ее на сервер.

- Перехватывает интернет трафик.

- Большое количество перехватываемых пакетов.

- Прост в обращении.

- Шикарный дизайн.

- Не требует рут прав.

- Изменяйте или просматривайте отправляемую информацию.

Источник

9 Best Wireshark Alternatives for Android

Wireshark is the most popular, free, and open-source packet analyzer. It can see all the network communication going in and out of all the computers in the network. It means someone who uses Wireshark can see anything on your network that’s not encrypted. But unfortunately, it is not available for Android. That doesn’t mean you cannot track, monitor or capture network packets on your Android smartphones. Here are some of the best Wireshark alternatives for Android to monitor traffic and capture packets.

Why Most Network Sniffer App on Android Require Root Access?

Before you jump to the Wireshark alternatives for Android list, you should know that most of them requires root access to capture packets. The reason being the promiscuous mode or monitor mode. You will see every packet being transmitted over the network when running a packet sniffer tool in promiscuous mode. If it is not separately encrypted, all traffic can be read and analyzed.

In general, most Windows computers require a separate WiFi adapter to enable promiscuous mode, while some macOS devices can use the built-in WiFi card in promiscuous mode. Android, on the other hand, can also use the built-in WiFi adapter for promiscuous mode. But to prevent its misuse, most manufacturers turn off this feature. And the only way to bypass this is with root access. In short, without root, you can only monitor traffic from your device. Also for obvious reasons, most of the following apps are not available on Google Play Store.

Wireshark Alternatives for Android

1. zAnti (Root)

zAnti is not just a simple network sniffer, it is a complete penetration testing tool for your Android device. You can do complete network testing and a whole lot of other tests with a simple tap of a button. Some of the things you can do with zAnti include, but is not limited to, modifying HTTP requests and responses, exploiting routers, hijacking HTTP sessions, changing MAC address, and checking target device for vulnerabilities. Apart from that, zAnti can also find security gaps within your existing network and gives you detailed reports on how to fortify the defenses to protect your network from possible attacks.

Being a complete penetration testing tool that was specifically designed for professionals and businesses in mind, zAnti needs root access to work. Moreover, for most advanced features to work, it will change a few SELinux configuration settings and put your device into permissive mode. So, if you chose to go with zAnti, I would recommend that you use a dedicated device that is separate from your work or personal device.

Pricing: Free but requires an email ID before you can download it.

2. cSploit (Root)

cSploit is very similar to zAnti in that it is a complete and professional penetration testing tool for advanced users. In fact, cSploit is a fork of dSploit which was bought by and merged into zAnti. You can think of cSploit as Metasploit for Android. Some of the features of cSploit include the ability to collect and see host systems fingerprints, map local network, perform MITM (man in the middle) attacks, built-in traceroute functionality, ability to add your own hosts, create or forge TCP and/or UDP packets, and more. When it comes to network-specific tools, cSploit allows real-time traffic manipulation, DNS spoofing, breaking connections, traffic redirection, capture pcap network traffic files, and session hijacking

Most of all, cSploit has a built-in Metasploit framework RPCd which allows you to scan for known vulnerabilities and create shell consoles on target systems. What’s more, the developer is actively working on the application and there are plans to add features like install backdoors on a vulnerable system, decrypt WiFi passwords, and more in the future. A worthy Wireshark alternative for Android.

Pricing: Free and open-source.

3. Packet Capture

zAnti and cSploit are full-fledged penetration testing tools with all the bell and whistles for Android but not everyone needs them. Packet Capture is a dedicated app to capture and record network packets. Using this app, you can not only capture and record packets but also decrypt SSL communication using MITM (man in the middle) attack. Since Packet Capture uses a local VPN to capture and record all your traffic, it can run without root permissions. If you are looking for a simple and straightforward packet capture app then try Packet Capture.

Upon launch, you will be prompted to install an SSL certificate which is necessary to record and capture HTTPS traffic. Depending on your requirements, either tap on Install or Skip to continue. Do mind that if you don’t install an SSL certificate, some apps might not be able to connect to the internet when you are using Packet Capture’s local VPN. That being said, you can always install the SSL certificate from the settings panel later.

On the home screen, tap on the Play icon appearing in the upper right corner. This action will start the local VPN and all your traffic will be automatically monitored and recorded. If you didn’t install an SSL certificate when prompted, you can do so by navigating to Settings and then selecting Status under the Certificate section.

Pricing: The app is completely free but ad-supported.

4. Debug Proxy

Debug Proxy is another Wireshark alternative for Android that’s a dedicated traffic sniffer. Just like Packet Capture, it can capture traffic, monitor all your HTTP and HTTPS traffic, decrypt SSL traffic using MITM technique and view live traffic. What’s good about Debug Proxy is that its user interface is very intuitive and captures all packets in native code which makes it pretty fast and responsive. Other than that, Debug Proxy also gives access to other tools that let you do throttle bandwidth, HTTP response and test latency as well as a network security for MITM attack vulnerabilities, web debugging, SSL monitoring, and more.

Just like before, you will be prompted to install an SSL certificate. Install if you want to decrypt SSL traffic. On the main screen, tap on the ‘Play’ button appearing in the center-right corner of the screen to start capturing traffic. By default, Debug Proxy will capture traffic from all apps. If you want to capture the traffic of a specific app, then tap on the ‘Android’ icon in the upper navigation bar and select the app you want to log or monitor.

Pricing: The base app is free and there are no ads to deal with. For advanced features like the ability to filter system-wide capture and to display request body and response data, you need to upgrade to the premium version for $3.

5. WiFinspect (Root)

WiFinspect is yet another free and powerful packet capture and a network sniffer. Features of WiFinspect include but are not limited to Pcap analyzer, network sniffer, host discovery, port scanner, internal and external network vulnerability scanner, traceroute, ping, etc. Unlike Packet Capture or Debug Proxy Wireshark alternative apps for Android, you need root permissions to work with most features in WiFinspect.

If you are looking for an app that does much more than capturing packets and not a full-fledged penetration testing tool like cSploit or zAnti then WiFinspect is for you.

Pricing: Free

6. tPacketCapture

tPacketCaputre does one thing and that is capturing your network traffic, just like Packet Capture or Debug Proxy Wireshark alternative for Android app. However, unlike both these apps, tPacketCapture will save the captured data in pcap file format. To read that captured data, you need to transfer the pcap file to your computer and use packet capturing applications like Wireshark. Other than that limitation, tPacketCapture is pretty good at what it does. So, if you don’t mind the limitation then give the app a try.

Pricing: The base app is free and there are no ads. However, if you want to capture app-specific traffic then you need to buy the pro version for around $8.5 (which is asking a lot).

7. Nmap

Nmap is a popular open-source network scanning app for Android and desktop. While it works on both rooted and non-rooted Android, you obviously get more functionality in a rooted Android smartphone.

The only caveat here is, Nmap is not directly available on Google Play store or even on its official websites like most other apps on the list. Rather, you will have to compile it by running a few commands either using ADB or a third-party terminal emulator like Su/Root Command. If you get permission denied error during the installation, make sure you have given the entire Nmap directory permission.

8. Android tcpdump (Root)

Android tcpdump is a command-line tool for Android phones which means it is not exactly user-friendly but sitll cool. Users of the Linux operating system will feel right at home as they have experience with command-line tools and tcpdump already.

The phone needs to be rooted and you will also need terminal access. For that, you will need terminal emulators and there are many available in the Play Store.

9. NetMonster

NetMonster will help you with illegal signals that you have been receiving by analyzing nearby networks and cell towers. It will collect CI, eNB, CID, TAC, PCI, RSSI, RSRP, RSRQ, SNR, CQI, TA, EARFCN, Band+ information and deliver it to your phone screen. You can use all this info in network testing and penetration attacks.

NetMonster will collect all data from the nearby network and they won’t even know about it. NetMonster is completely free and there are no ads either. Just use it and collect and analyze all that data.

Wrapping Up: Wireshark Alternatives for Android

These were some of the best Wireshark alternatives for Android phones. zAnti and cSploit are closest when it comes to packet capturing and man in the middle attack. However, if all you want is to boot people off your WiFi network, consider using Netcut app. It also requires root access though.

Источник