- Https tools google com userfeedback external android tos html

- Android Flash Tool: прошивка Pixel в браузере Google Chrome

- Как прошивать Android Flash Tool в браузере Google Chrome?

- Как я избавлялся от Google на Android

- GrapheneOS

- LineageOS

- Использование firewall

- Подмена сервисов

- Captive Portals

- WebView

- Hosts

- Выводы:

- Самый сложный вредонос под Android

Https tools google com userfeedback external android tos html

Новые темы необходимо создавать только в корневом разделе! В дальнейшем они будут обработаны модераторами.

Обсуждение Samsung GT-P3100 / GT-P3110 Galaxy Tab 2 7.0

Описание 2 7.0 | Описание 2 7.0 Wi-Fi | Обсуждение» | Покупка» | Аксессуары» | Прошивка» | Прошивка CyanogenMod 6.x.x-7.x.x» | Игры» | Клуб владельцев Samsung Galaxy Tab 2 7.0»

- Перед тем как задать вопрос, посмотрите FAQ по Android OS и Глоссарий . Уважайте своё и чужое время.

- Для обсуждения и поиска сторонних программ/игр пользуйтесь разделами:ПрограммыиИгры.

- Для сравнения устройства с конкурентами и по вопросам выбора устройств обращайтесь в раздел:Выбор и сравнение.

- Доступный объем оперативной памяти и памяти для установки приложений обсуждается в теме:Cколько памяти у вас в аппарате?

- Результаты тестов производительности Android устройств смотрите в теме:Benchmark

- Перед публикацией изображений, ознакомьтесь с Как работать с фотографиями на форуме.

- Сообщения не по теме удаляются.

Первый планшет Samsung на платформе Android 4.0 (Ice Cream Sandwich) включает ряд новых и усовершенствованных функций. Обновленный магазин приложений Android Market открывает доступ к 400 000 приложений для смартфонов и планшетов. Новый дизайн галереи приложений облегчает доступ к любимому контенту. Значительно возросшая производительность новой операционной системы и малое время отклика при работе с множеством приложений дополняется поддержкой сетей Wi-Fi или HSPA+ со скоростью передачи данных до 21 Мбит/сек.

Планшет на платформе Android 4.0 также оснащен приложениями и сервисами Google. Инновационная функция «Фейсконтроль» снимает блокировку планшета при помощи технологии распознавания лица.

Samsung Galaxy Tab 2 (7.0) предоставляет пользователям богатые возможности доступа, воспроизведения и обмена мультимедийными файлами при помощи фирменных сервисов Samsung. Сервис «Книги и пресса» открывает доступ к более, чем 60,000 электронных книг и 4,000 газет и журналов на 47 языке, включая русский, в то время как с помощью «Игрового портала» пользователи смогут загрузить новейшие игры.

Samsung также представляет сервис Yota Play для планшетов Samsung Galaxy Tab, представленных на российском рынке. С помощью популярного сервиса, который будет предустановлен на планшет, пользователям станет доступна коллекция из более, чем 3,000 фильмов.

Мультимедийные возможности планшета Samsung Galaxy Tab 2 (7.0) дополняет обновленный пользовательский интерфейс TouchWiz, который снабжен виджетами сервисов Samsung и обеспечивает мгновенный доступ к пользовательскому контенту. А новый сервис S Suggest в режиме реального времени предлагает рекомендации по выбору приложений, которые наиболее соответствуют вкусам пользователей.

Samsung Galaxy Tab 2 (7.0) обеспечивает расширенные возможности для развлечений с новой технологией AllShare Play. AllShare Play позволяет пользователям передавать контент, воспроизводящийся на планшете, на компьютеры и ноутбуки, а также другие устройства Samsung, в том числе телевизоры Samsung Smart TV и устройства сторонних производителей. Пользователи также легко могут отправлять файлы на другие устройства или непосредственно на популярные веб-сервисы.

Коммуникационные возможности Samsung Galaxy Tab 2 (7.0) делают общение легким и приятным. Новый планшет поддерживает голосовые вызовы, отправку SMS и видеозвонки. Планшет может стать запасным устройством на случай, если пользователь забудет дома основной телефон. Планшет также позволяет пользователю самостоятельно организовать групповые видео звонки через Google+ hangouts, а также участвовать в групповых чатах или общаться в группах и обмениваться контентом.

Коммуникационный сервис Samsung ChatON объединяет в единое сообщество всех пользователей мобильных устройств на любой платформе. Вместо имен и паролей данный сервис использует номера телефонов пользователей и позволяет обмениваться мгновенными сообщениями и переписываться в групповых чатах, используя изображения, видео, голосовые заметки, контакты — все, чтобы сделать общение простым и интуитивно понятным.

Планшет доступен в модификациях для сетей 3G и WiFi с 8, 16 или 32 ГБ встроенной памяти. Samsung Galaxy Tab 2 (7.0) поступит в продажу в Великобритании в марте 2012 года, после чего станет доступен в других странах мира.

Разборка аппарата

Если у кого-то глюки с тачвизом(не ставятся ярлыки на раб. стол, не удаляются раб. столы, как на 4.0) после обновления с 4.0 до 4.1, то идём в: диспетчер приложений/все/экран touchwiz/очистить данные + очистить кэш + сбросить настройки по умолчанию.

Усиление сигнала WI-Fi

Прежде чем задавать вопросы, загляните в FAQ

Сообщение отредактировал Lexx808 — 23.12.18, 22:44

Источник

Android Flash Tool: прошивка Pixel в браузере Google Chrome

Прекрасное далеко уже наступило и теперь можно прошивать Android в браузере Google Chrome и веб сервиса Android Flash Tool! Рассказываем как установить прошивку с помощью браузера.

Android Flash Tool — это браузерное приложение для установки свежих прошивок AOSP на Android! На данный момент поддерживаются только телефоны Google Pixel. Более детальный список поддерживаемых устройств, вы можете узнать на этой странице.

Для работы необходим браузер с поддержкой API WebUSB. Таким, например, является Chrome (с версии 79), а также новейшие версии EDGE.

Как прошивать Android Flash Tool

в браузере Google Chrome?

Убедитесь что у вас установленная последняя версия браузера Google Chrome и начинаем.

- Включите на телефоне Pixel:

- «Отладка по USB»

- «Разблокировка OEM»

- В браузере перейдите на страницу веб сервиса Android Flash Tool и нажмите «Get Started»

- Подключите телефон к компьютеру и на странице нажмите «Add new Ddevice», укажите свой телефон

- После чего посмотрите на телефон, если он заблокирован, то разблокируйте, и пройдите авторизацию

- Если телефон поддерживается, а также установлены все необходимые драйвера (если драйверов нет, то Android Flash Tool их предложит), то дальше выберите номер устанавливаемой версии прошивки AOSP. Нажмите кнопку Intall

- Дождитесь установки прошивки на Android, в это время нельзя отключать телефон от компьютера

Будем надеяться, что в будущем список поддерживаемых устройств будет увеличиваться и прошивать в браузере можно будет не только телефоны Pixel!

Вот и все, как установить самую свежую прошивку AOSP, на телефон Pixel, с помощью браузера и веб-приложения Android Flash Tool! Оставайтесь вместе с сайтом Android +1, дальше будет еще интересней! Еще больше статей и инструкций читайте в разделе Статьи и Хаки Windows.

Источник

Как я избавлялся от Google на Android

Недавно на работе получил задачу от руководителя: сделай так чтобы телефон android не сливал данные гуглу. Можете представить мой восторг (и предвкушение) ибо спустя 2 недели тестов я вполне уже чувствовал себя человеком который прошивает телефоны на радиорынке (ничего личного, просто не мой профиль). Прочел отличную статью и понабравшись опыта решил немного дополнить. Статья кстати отличная, рекомендую к прочтению.

Давайте рассмотрим несколько альтернативных операционных систем якобы без сервисов гугла, и выясним действительно ли они не общаются с гуглом. Подготовился я к слову основательно, для тестов даже приобрел девайс «pixel 3», так как GrapheneOS работает только с устройствами от google.

Хотел протестировать еще:

- /e/ Но к сожалению моего девайса не было в списке

- PostmarketOS Та же проблема

- PinePhone Было желание приобрести тестовый девайс. Но после обзора на youtube, желание пропало, так как он очень тормозит, и сложно его представить в роли смартфона для повседневного пользования.

GrapheneOS

На первый взгляд система позиционирует себя как максимально безопасная и анонимная. Есть пару нюансов которые мне не понравились:

Ничего необычного, этот сервис называется Captive portal используется для андроид с 4 версии. При наличии root можно выбрать другие независимые сервера или на крайняк поднять свой. Но такой возможности нет и приходится довольствоваться услугами google. Также разработчик утверждает что использование других серверов в качестве альтернативы нежелательно, по причине того что телефон будет более узнаваем в толпе, но говорит, что такая функция находится в разработке (правда имеет маленький приоритет)

LineageOS

LineageOS является более популярной операционной системой. Но к ней тоже очень много вопросов. Абсолютно чистая система умудряется стучать гуглу в особо крупных количествах. Вот данные которые я снял со своего маршрутизатора, и сделал небольшую табличку. Маршрутизатор снифил трафик с телефона 3 дня, повторюсь, что телефон я откатил до заводских настоек и ничего не устанавливал и никуда не логинился.

Существует несколько способов ограничить доступ телефона к google:

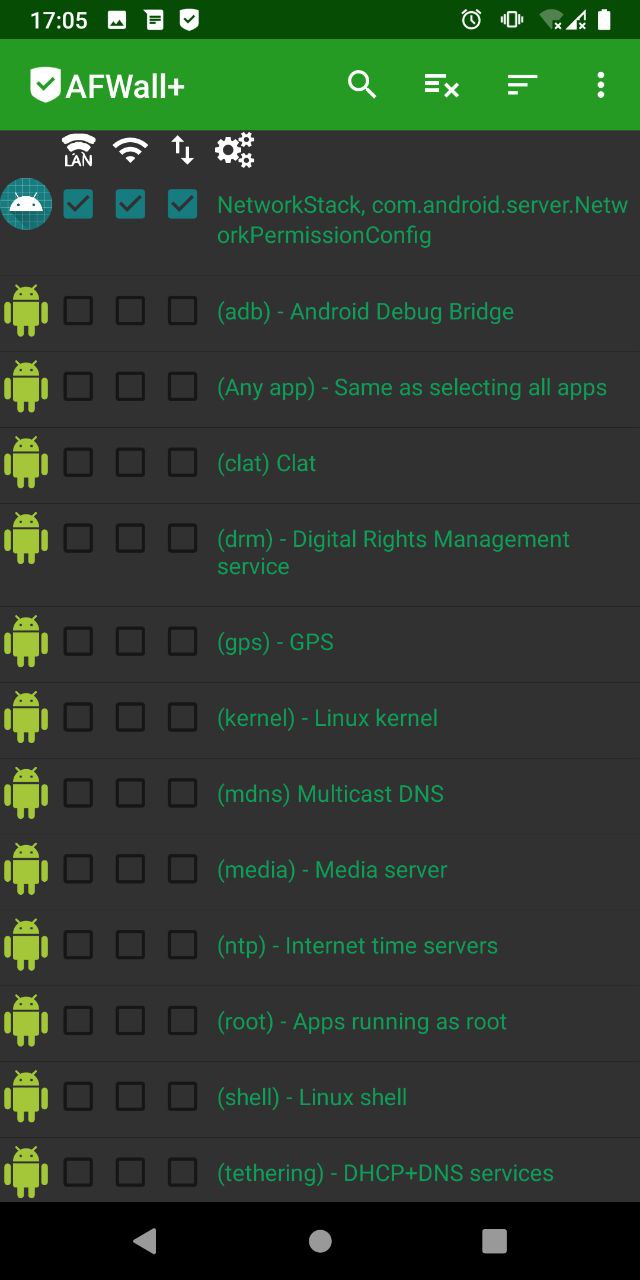

- Использование firewall. В моем случае я использовал afwall+, его можно скачать в магазине f-droid или же в aurora store, который можно скачать там же

- Второй способ, менее радикальный и более трудоемкий. Он заключается в подмене сервисов. Настройка на службах альтернатив google.

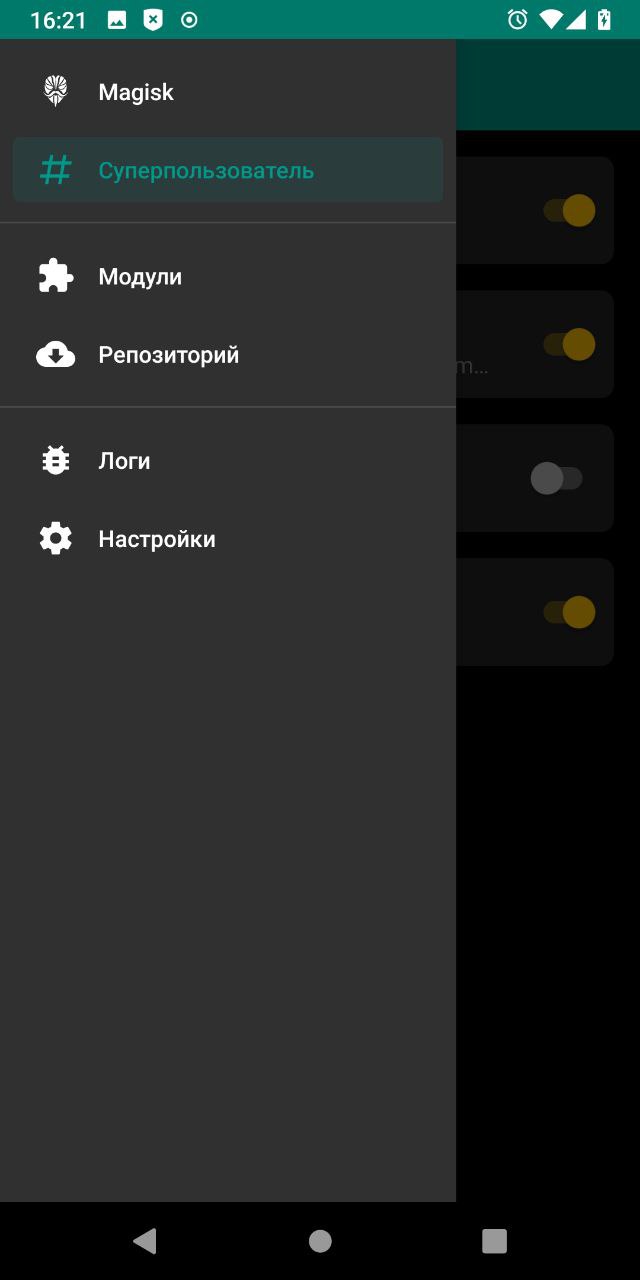

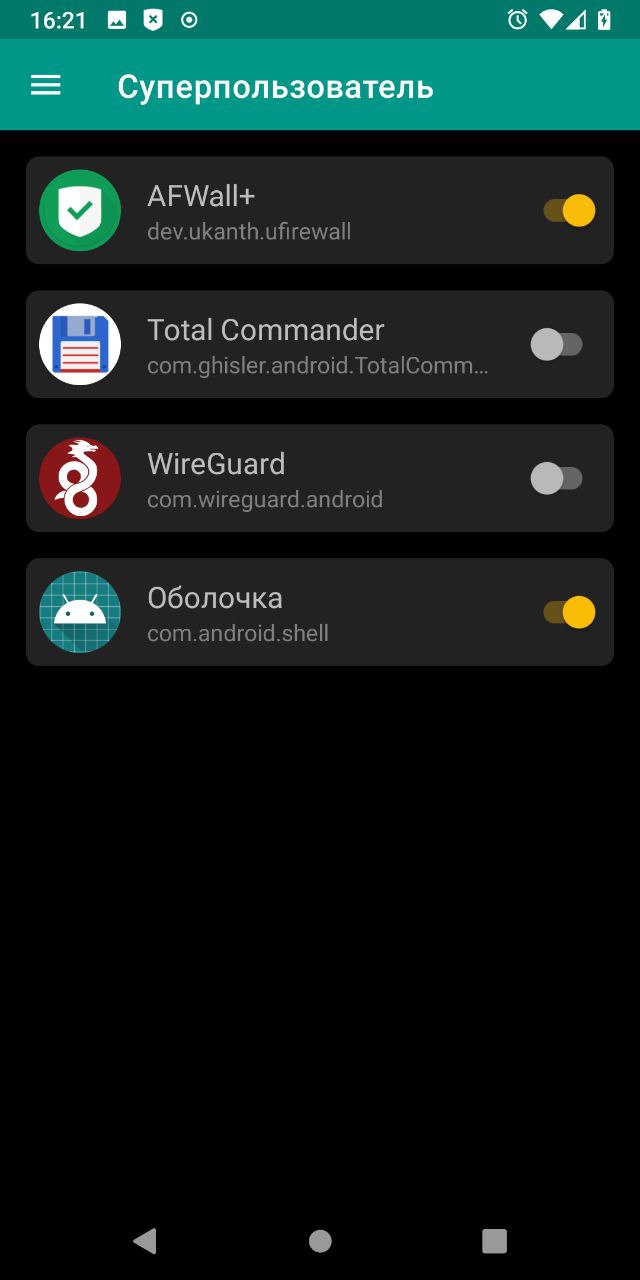

Каждый способ требует root права. Описывать как их получить не буду, так как есть огромное количество статей на эту тему, и в зависимости от модели телефона инструкция может меняться. Я использовал magisk

Использование firewall

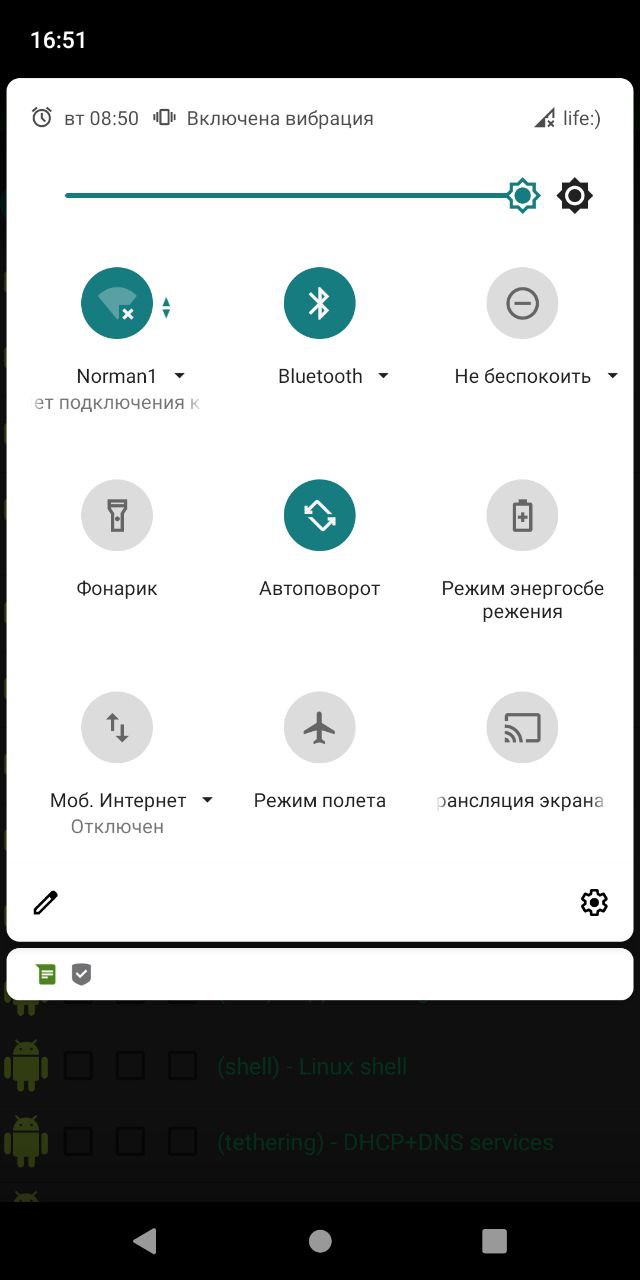

Ну с этим, думаю, понятно. Блокируем все, и разблокируем по мере необходимости (для AFwall+ понадобятся root права). В android 10 добавили модуль Network Stack Permission Config module. Если заблочить данный модуль то система будет говорить что у данной сети нет доступа к интернету.

Тем не менее интернет будет работать в обычном режиме. Так как у меня гугловый девайс Pixel 3, то были подозрения что устройство общается с google на hardware уровне. Но они развеялись после того как заблокировал все и снял дамп с роутера. Результаты показали что за двое суток устройство дальше внутренней сети не ушло.

Подмена сервисов

Необходимо настроить следующие сервисы:

По дефолту LineageOS использует гугловые dns 8.8.8.8, было бы не плохо заменить их на cloudflare 1.1.1.1. Идеальным решением будет использовать vpn и завернуть туда весь трафик, в противном случае для каждой wifi сети надо будет вбивать руками кастомные dns. Альтернативой является установка приблуды через magisk «CloudflareDNS4Magisk», или какой-либо другой с магазина, но там на свой страх и риск. Как по мне лучше с гугловыми dns, чем непонятным магазинным софтом.

Captive Portals

Captive portal — сетевой сервис, требующий от подключившегося к сети пользователя выполнить некоторые действия для получения доступа в Интернет. Обычно используется для взимания платы, аутентификации абонента либо показа рекламы. Настроим его что-бы он стучался не на google.

Дальнейшая инструкция подразумевает то, что вы уже получили root через magisk

Присоединяем телефон по USB, запускаем терминал (linux;macos) и заходим в shell, ./adb shell , и переходим в режим админа su . Может отбить: permission denied, в этом случае заходим в magisk и даем shell рута.

Далее вводим следующие команды. Я выбрал заменить google на магазин f-droid

Вы также можете выбрать другой сервер. Ниже будет предоставлено несколько альтернатив, либо же вы можете поднять свой собственный

WebView

Советую заменить браузер на «duck go browser» который можно найти на aurora store

Hosts

Желательно заблокировать следующие сайты в файле hosts. Так как мы блокируем google нужно выбрать другой поисковик, предлагаю этот.

Выводы:

Огромное количество информации сливается даже при кастомных прошивках которые, позиционируют себя как свободные от google. А по факту когда снимаешь дамп трафика то мягко говоря удивляешься.

Если вы выберете второй способ, то все-равно не пренебрегайте использованием firewall, я неделю проверял данные с роутера, пробовал разные варианты (что будет если заблокировать эту службу, а что если эту). Оказалось что это самый надежный способ. Как и любая настройка firewall, блокируем все, разблокируем по надобности.

Изучал вопрос приватности и решил поделится с Хабром, так как Хабр часто делится со мной. Может кому-то это будет полезно. Спасибо если дочитали до конца.

Источник

Самый сложный вредонос под Android

Коллеги из вирлаба написали статью о бэкдоре, с возможностями котого вы должны ознакомиться: http://www.securelist.com/ru/blog/207768863/Samyy_slozhnyy_Android_troyanets. В своей же статье я покажу, чем грозит заражение этим вредоносом. Но для нач.

Но для начала подобьем список особенностей и возможностей бэкдора:

- Все строки DEX файла зашифрованы, а код обфусцирован

- Создатели нашли ошибку в утилите dex2jar, которая обычно используется аналитиками для конвертирования APK-файла в JAR для анализа. Обнаруженная уязвимость нарушает процесс конвертации Dalvik байт-кода в Java байт-код, что в итоге затрудняет статический анализ

- Создатели нашли ошибку в Android, связанную с обработкой AndroidManifest.xml. Они модифицировали AndroidManifest.xml таким образом, что тот не соответствовал заданному Google стандарту, но при этом, благодаря найденной уязвимости, правильно обрабатывался на смартфоне. В результате динамический анализ троянца крайне затруднен

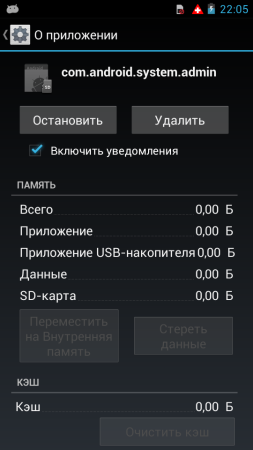

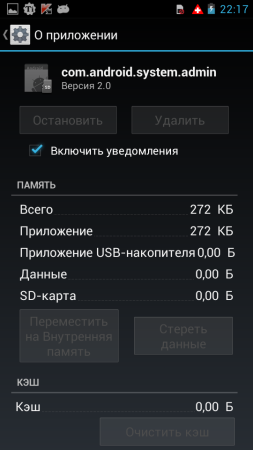

- Создатели нашли еще одну неизвестную ранее ошибку в Android, которая позволяет вредоносному приложению пользоваться расширенными правами DeviceAdministrator, но при этом отсутствовать в списке приложений, обладающих такими правами. В итоге удалить штатно приложение уже нельзя:

Впечатляет? Тогда под кат, где я продемонстрирую несколько скриншотов.

Для исследования я взял Backdoor.AndroidOS.Obad.a с md5 E1064BFD836E4C895B569B2DE4700284. Вредонос не работает на эмуляторе. Возможно его удалось бы запустить после модификции эмулятора через командную строку, но мне проще использовать реальное устройство. Внимание! Не повторяйте такого!

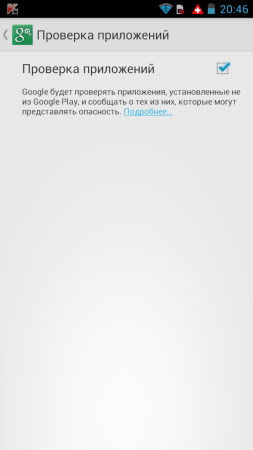

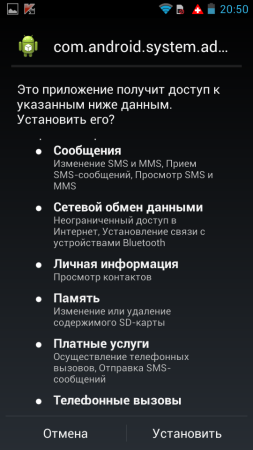

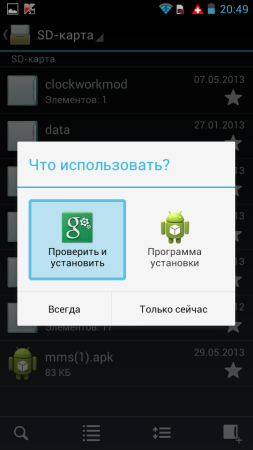

Приложение весит 83 килобайта. Установку я сделаю с принудительной проверкой приложения антивирусом от Google:

Я не думаю, что кто-то ждал, что вредонос будет обнаружен. Ну ладно. Т.к. установка происходит через штатный инсталлятор, то все запросы показаны. В том числе те, что стоят денег. Ах, если бы читали хотябы треть пользователей.

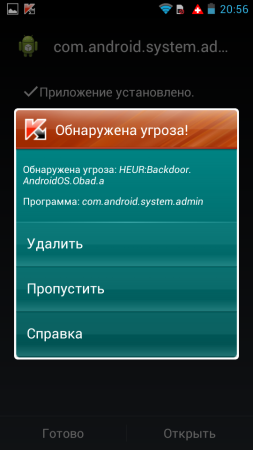

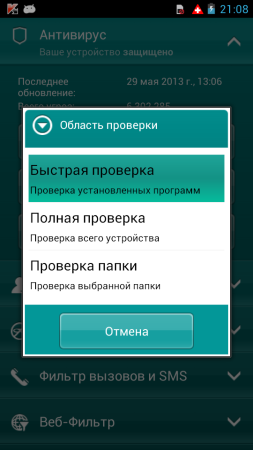

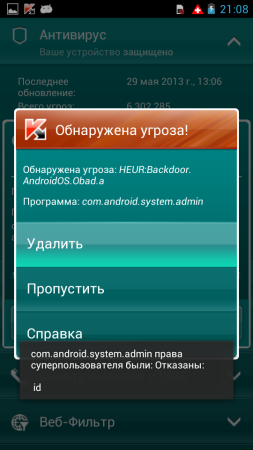

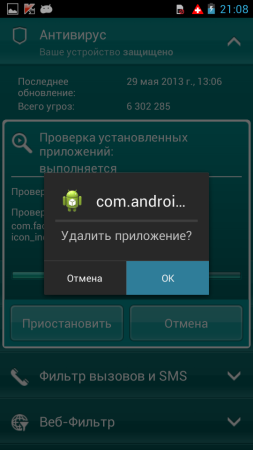

Для проверки, заражена система или нет я буду использовать Kaspersky Mobile Security. Не потому что это реклама или что-то подобное. Просто наш продукт заведомо видит и детектирует угрозу. Удалить он все равно ее не сможет после того, как я разрешу использование функций Device Administrator. Вот как детектируется вредонос:

Теперь самое опасное — запуск. Предварительно я удалю пароль для своей WiFi точки. SIM карта была извлечена еще раньше.

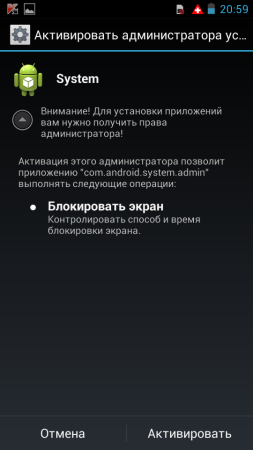

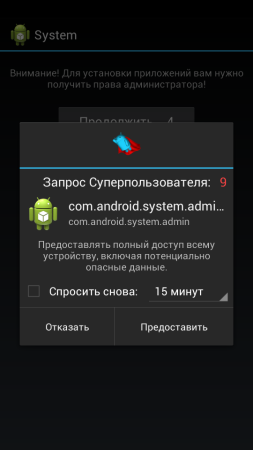

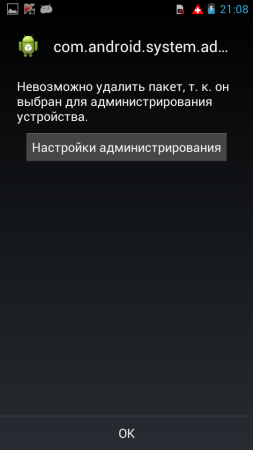

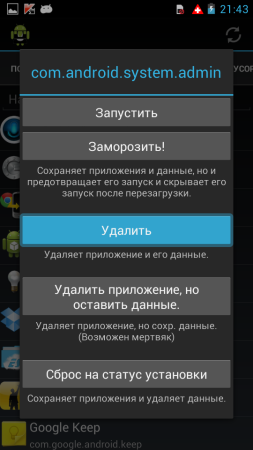

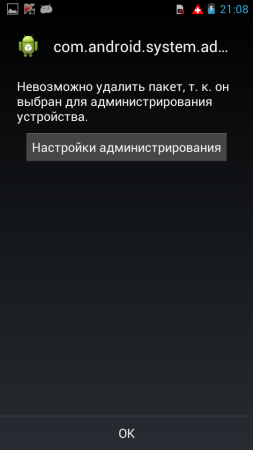

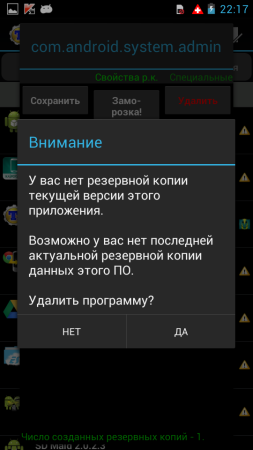

Я запретил использование root прав. Тут и без них достаточно «счастья» будет. На заднем плане идет обратный отсчет до появления экрана предоставление прав администратора устройства. Я предоставил эти права. Всё. Если ваш аппарт не рутован, то вы не сможете удалить это приложение. Вы уже видели, что кнопки удаления недоступны. Но даже если вызвать удаление иным образом, его нельзя завершить из-за уязвимости в Device Admin. Сейчас я попытаюсь вызвать удаление из Kaspersky Mobile Security.

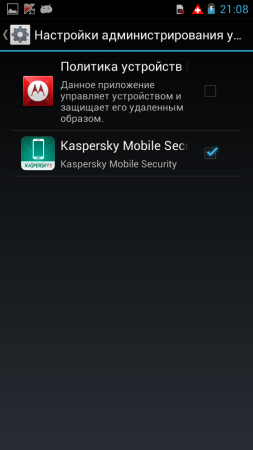

Как вы можете убедиться, в списке DA вредоноса действительно не видно. А значит права администратора системы забрать у него нельзя. Так что если вы не уверены в своих знаниях и опыте, лучше используйте проверенный антивирус. Любой. Главное, чтобы у него была заслуженная великолепная репутация. Как специалист, я бы рекомендовал антивирусы отечественных производителей, т.к. в России пока еще не забивают на реальные исследования и тестирования.

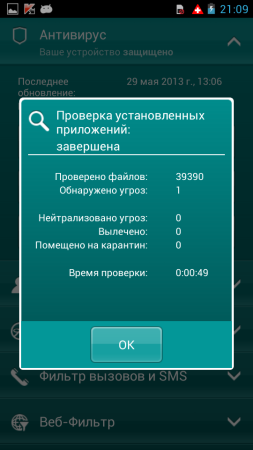

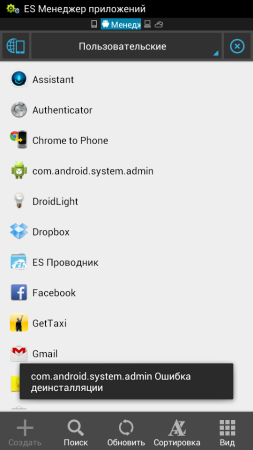

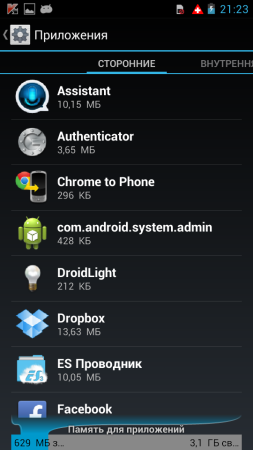

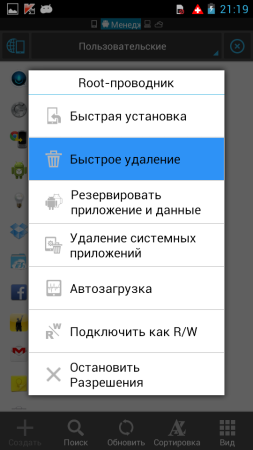

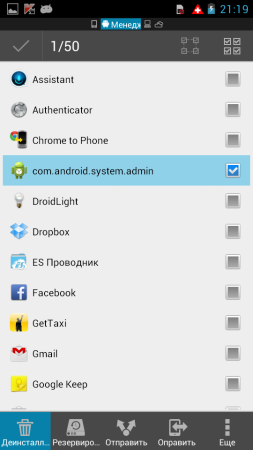

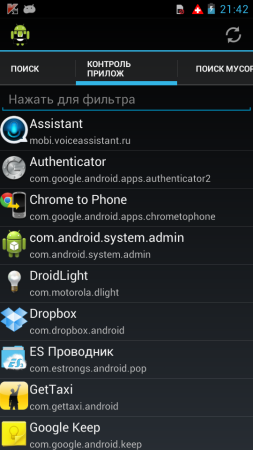

Но это было отступление. Давайже же удалять вредоноса! Благо прав root у него нет, а возможность предоставить их проверенным средствам — есть. Все, используемое мною для нейтрализации угрозы имеет права root. Я не буду показывать этого, но после каждой попытки я проверяю, что вредонос остался/удален сразу двумя способами. Сначала я нахожу его в списке приложений (кстати, скриншот этого списка в шапке статьи), затем проверяю нашим ативирусом. Вердикт антивируса приоритетнее; я знаю как работает он и знаю, как работает система.

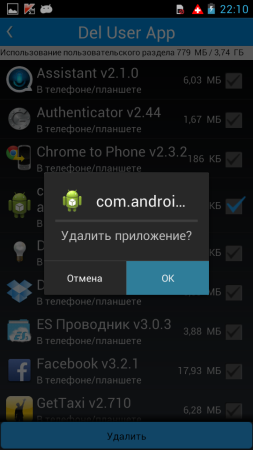

Начну с неспециализированного приложения — с популярного файлового менеджера ES Explorer.

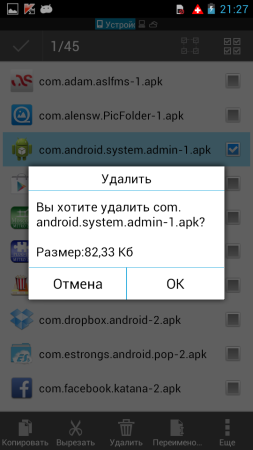

Как видим, он не справился. Тогда попытаемся просто удалить вредоноса руками. Благо знаем имя пакета.

Есть! Но получилось, что специальный инструмент в ES Explorer не справился, а «ручной режим» справился. Делаем вывод — автомат в нем бесполезен.

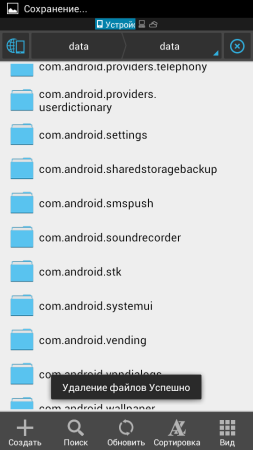

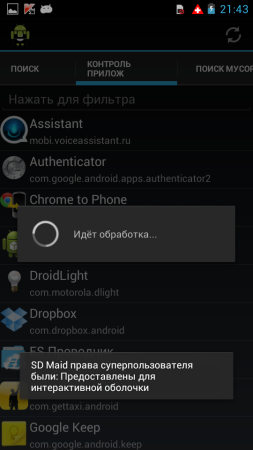

Второе приложение — специализированная утилита для удаления мусора, в том числе приложений — SD Maid.

Вполне ожидаемо приложение видит вредоноса, но удалить не сумело. При этом сделало какое-то невнятное заявление о скрытии системного приложения. Ну, раз и тут автомат не справился, переходим на ручник.

Но здесь нет папки вредоноса. Очевидно, что ручник не приспособлен вообще для серьезной работы, только для очистки мусора.

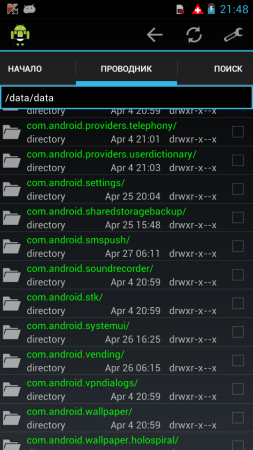

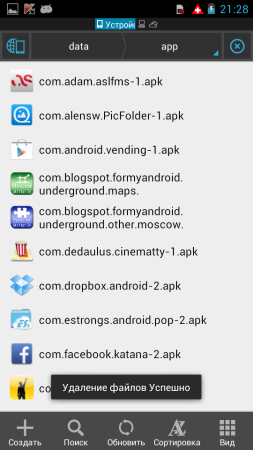

Хорошо, раз в режиме «руками» мы смогли снести заразу, попробуем сделать этот из adb shell, как меня попросили в Juick. Собственно, тут ждать проблем не приходится.

rm com.android.system.admin-1.apk

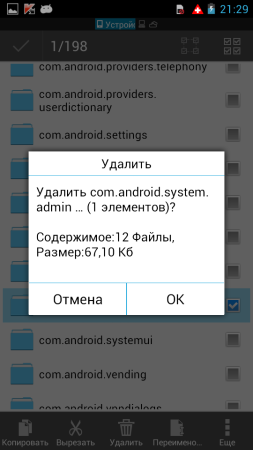

И вредоноса нет. Теперь остается просто подчистить хвосты. Можно даже штатно.

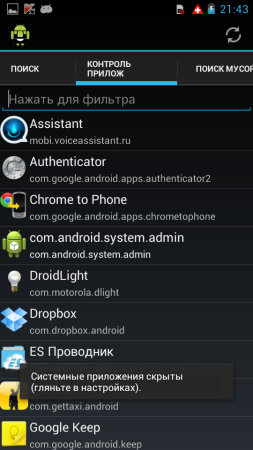

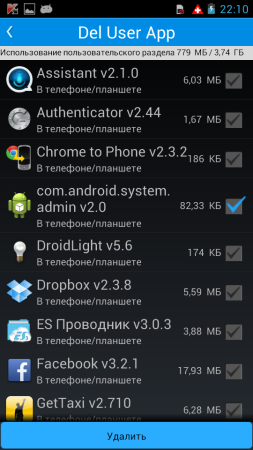

Следующим будет приложение RootAppDelete. Выбираем удаление пользовательского ПО и.

Эта утилита не использует прав root для удаления пользовательских приложений, а вызывает штатный анисталлер. В итоге удалить бекдора им нельзя.

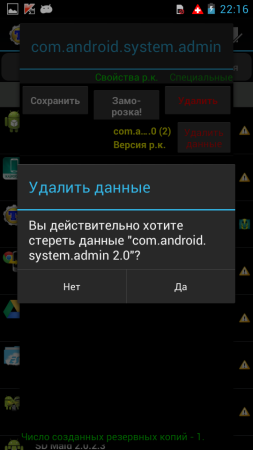

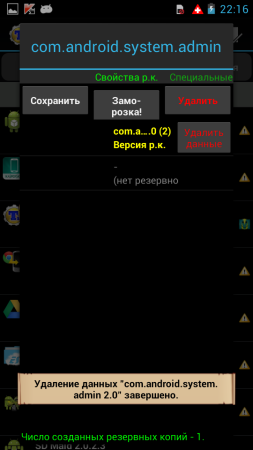

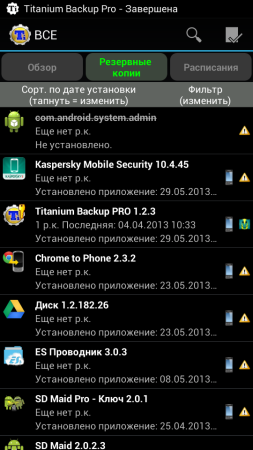

Ну и опробуем то, что не может вызывать сомнений — Titianium Backup.

Как видно на последнем скриншоте, хвосты штатно зачистить все еще нельзя. Ну это не проблема. Перезагружаем смартфон и.

Да, я использовал сделаный ранее скриншот, но сути не меняет 🙂

Итак, мы столкнулись с вредоносом, который хоть и можно обезвредить, но это просто не под силу подавляющему большинству пользователей. Более того, этот вредонос защищается от удаления только штатными возможностями Android и при наличии root не использует эти права для самозащиты. Но теперь, вооружившись знанием о подобных вредоносах, вы сможете вынести их руками. Если, конечно, ваш аппарат рутован. В противном случае вам придется сделать сброс.

P.S. После удаления вредоноса и вставки SIM я обнаружил, что отключен мобильный интернет. Не исключаю, что это поведение Android или даже прошивки от Motorola. Но может быть и подлянка вредоноса.

Тогда можно поддержать её лайком в соцсетях. На новости сайта вы ведь уже подписались? 😉

Или закинуть денег на зарплату авторам.

Или хотя бы оставить довольный комментарий, чтобы мы знали, какие темы наиболее интересны читателям. Кроме того, нас это вдохновляет. Форма комментариев ниже.

Что с ней так? Своё негодование вы можете высказать на zelebb@gmail.com или в комментариях. Мы постараемся учесть ваше пожелание в будущем, чтобы улучшить качество материалов сайта. А сейчас проведём воспитательную работу с автором.

Если вам интересны новости мира ИТ также сильно, как нам, подписывайтесь на наш Telegram-канал. Там все материалы появляются максимально оперативно. Или, может быть, вам удобнее «Вконтакте» или Twitter? Мы есть также в Facebook.

Источник