[Советы] Оптимизация автономности смартфона: Разряд аккумулятора [Часть 1]

Часть 1.png (3.09 MB, Downloads: 31)

2018-06-05 12:40:47 Upload

qxkEbu.png (869.68 KB, Downloads: 57)

2018-06-01 14:25:15 Upload

IMG_20180601_150417.jpg (126.28 KB, Downloads: 56)

2018-06-01 16:06:25 Upload

IMG_20180601_150056.jpg (201.93 KB, Downloads: 71)

2018-06-01 16:06:24 Upload

- Способы ввода (com.android.inputdevices) — раскладка клавиатуры;

- com.qualcomm.qti.tetherservice — что-то связанное с сетями ;

- org.codeaurora.btmultisim — что-то связанное с 2-мя сим-картами;

- com.miui.system и com.miui.rom — собственно сама MIUI;

- Телефон (com.android.server.telecom и com.android.phone) — собственно сама служба и управление ей;

- com.qualcomm.timeservice — служба синхронизации времени;

- Настройки (com.android.settings и com.xiaomi.providers.appindex) — сервисы настроек смартфона, удалять не безопасно;

- Сервис безопасности интерфейса (com.qualcomm.qti.services.secureui) — Служба QTI — сервис безопасности UI;

- Fused Location (com.android.location.fused) — сервис определения местоположения по мобильной сети и Wi-Fi. При отключении или удалении данного сервиса имеется большая вероятность поймать бутлуп, а так же невозможность выполнить Hard Reset. Возможно наличие и других проблем с работой смартфона;

- Хранилище настроек (com.android.providers.settings) — возможно, сохранение/хранение и бэкап настроек смартфона. Так или иначе служба является основной;

- Application Extension Service (com.miui.contentcatcher) — возможно, данная служба отвечает за обновления/работу приложений;

- Связка ключей/Брелок (com.android.keychain) — важный компонент системы, предоставляет доступ к закрытым ключам и их соответствующим сертификатам в хранилище учетных данных;

- com.android.keyguard — возможно, служба управления блокировкой локскрина. Точное назначение службы понять не смог, но точно ясно, что она относится к локскрину и ключам безопасности;

- Уведомления (com.android.systemui) — основной сервис Android, отвечает за настройку графического интерфейса;

- Система Андроид — основной компонент ОС Android;

- com.quicinc.cne.CNEService — движок 3G/4G и WiFi подключений на базе Qualcomm. Сервис автоматически выбирает когда ему лучше использовать Wi-Fi, а когда 3/4g. На XDA пишут, что ничего страшного при отключении не происходило, так же и мной ничего страшного обнаружено не было;

- com.qti.service.colorservice — вероятно, сервис отвечает за смену цветовой температуры и контрастности экрана;

- WMService (com.miui.wmsvc) — .

- com.mi.dlabs.vr — вероятнее всего компонент для приложения Mi Vr App (com.mi.dlabs.vr.hulk) для Vr-очков. Ни каких сбоев и нарушение работы приложений при отключении я не обнаружил;

- Адаптивная подсветка (com.qualcomm.cabl) — точных данных о работе сервиса найти не удалось. На XDA пишут, что это оптимизация яркости подсветки экрана для каждого приложения отдельно. Этот сервис не связан с работой автоматической яркости. Для отключения советуют изменить параметр ro.qualcomm.cabl=1 на ro.qualcomm.cabl=0 в buil.prop если замечаете некие изменения яркости экрана при отключеной автоматической яркости. Отключение или удаление данного сервиса иными путями только для желающих поэксперементировать;

- Инженерное меню (com.miui.cit) — аппаратная диагностика устройства. Ознакомиться подробнее можно здесь. Отключение не желательно, но возможно;

- Оптимизация системы (com.miui.whetstone) — Утилита, собирающая информацию о производительности одного процессора, в сравнении с другими. Не рекомендуется отключать, если используете стоковое ядро. У меня стоит кастом, поэтому я отключил за бесполезностью;

- MiuiDaemon (com.miui.daemon) — спорный сервис, где-то пишут, что это сервис мониторинга и отправки данных (а-ля тотальный заговор против конфидециальности человечества), а где-то пишут, что это сервис управления производительностью (ядром). При отключении данного сервиса мне не удалось обнаружить падений системы и сбоев в работе;

- Настройки SVI (com.qualcomm.svi) — понять назначение сервиса точно не удалось, сервис возможно связан с адаптивной подсветкой, как вариант улучшение отображения при солнечном свете. Так же может быть связано с передачей изображения на монитор/телевизор. При отключении ничего страшного не происходит;

- LocationServices (com.qualcomm.location) — определения местоположения компании Qualcomm, основанные на технологии позиционирования внутри помещений WiFi и облачных хранилищ. Есть мнение, что данный сервис бесполезен;

- Сервис WiDi (com.qualcomm.wfd.service) — WiFi Direct;

- com.qti.dpmserviceapp — сервис воспроизведения видео- и музыкального контента с DRM защитой;

- Пользователи устройства (com.miui.securitycore) — ключевой компонент «второго пространства»;

- Сервис ANT HAL (com.dsi.ant.server) — поддержка устройств ANT+ (пульсометры, велокомпьютеры и т.д.);

- Отчеты (com.miui.bugreport) — служба отправки отчетов разработчикам MIUI;

- Очистка (com.miui.cleanmaster) — служба очистки свободного пространства MIUI. Далеко не самая лучшая, особенно для Root-пользователя;

- com.xiaomi.joyose — ходят слухи, что сервис относится к китайским развлекательным сервисам (сбор музыки, видеороликов, шагометр и т.д.). При отключении ничего страшного не произошло, музыка везде играет, видео воспроизводится. Шагометрами и подобной ерундой не пользуюсь;

- SpacesManagerService (com.securespaces.android.ssm.service) — приложение второго пространства;

- Запись экрана (com.miui.screenrecoder) — тут и так все понятно;

- com.android.wallpaperbackup — судя по названию, скорее всего, сервис отвечает за системный бэкап изображений в галлерее. Если пользуетесь сторонним приложением для бэкапа или облаком (гугл драйв, мега, яндекс диск и т.д.), смело отключаем;

- Безопасность (com.miui.securitycenter) — центр управления безопасностью смартфона. Для root-пользователя не особо полезная программа, скорее даже наоборот. Заморозка программы ни к чему критичному не приводит, если не одно НО! Данное приложение обладает иммунитетом к остановке/заморозке, т.е. ее невозможно выключить на многих смартфонах на MIUI 9;

- CloudServiceSysbase (com.miui.cloudservice.sysbase) — сервис связанный с Mi Cloud, скорее всего с активацией и работой;

- com.miui.antispam — служба блокировки неизвестных номеров, компонент «Безопасности»;

- Батарея и производительность (com.miui.powerkeeper) — сервис мониторинга батареи и управления зарядом. Довольно слабая вещь для root-пользователя, существует мнение, что более бесполезно, чем полезно. При отключении становится недоступен раздел Настройки — Батарея и производительность, но в него можно попасть через приложение «Безопасность» раздел Батарея, так же в этом разделе исчезает пункт Экономия батареи, он нам по сути и не нужен, только больше садит батарею;

- com.securespaces.android.sscm.service — компонент «второго пространства»;

- Провайдер настроек (com.android.provision) — сервис сохранения настройки Мастера настройки (SetupWizard). Сохраняет информацию о том, что устройство было подготовлено. Можно отключить после первого включения и настройки смартфона;

- Помощник нажатий (com.miui.touchassistant) — плавающий виджет для быстрого запуска;

2. Сервисы Google Play

Наверное самая пакостная штука, которая есть в смартфоне, это сервисы Google Play. Насколько они полезны, настолько же они и вредны, в этом и заключается их главная пакость. Данные сервисы обеспечивают работу практически всего смартфона, если не напрямую, то через привязку к остальным приложениям. Удалить их или отключить невозможно, т.к. они обеспечивают работу уведомлений практически в любом приложении, работу сервиса определения местоположения, бэкапы данных, синхронизацию с аккаунтом Google, работу всех приложений Google и построеных на их основе и еще очень много всего. Основной минус сервисов в том, что они содержат максимальный комплект, не зависимо от спецификации смартфона и их нельзя настроить или остановить ненужные штатными методами. А если проверить раздел Настройки — Батарея и производительность — Питание, вы обнаружите, что основным главным врагом аккумулятора являются именно данные сервисы.

Существует два способа борьбы с сервисами Google Play:

- Первый способ — замена стандартных сервисов на microG GmsCore;

Главный плюс microG — они практически не расходуют заряд смартфона, при постоянном подключении смартфона к сети и работе с приложениями, геолокацией и т.д. данные сервисы расходуют лишь 0,5-2% всего заряда. Это очень круто!

Но все же, я отказался от данной реализации сервисов, именно из-за их нестабильности и конечно же из-за игр (я задрот, что поделаешь

- Второй способ — отключение компонентов сервисов Google Play, которые приводят к фоновой работе определенных бесполезных для пользователя сервисов.

Данный способ требует большой внимательности, сообразительности и достаточно много времени для настройки работы сервисов «под себя». Производится настройка сервисов GP при помощи приложения My Android Toolsили его аналогов, но я советую именно данное приложение. Про работу с данным приложением я опишу позже, либо вы можете сами ознакомиться с его функционалом, кликнув по названию данного приложения и перейдя на 4PDA.

Данный способ позволяет тонко настроить работу сервисов Google Play, что приводит к значительному снижению потребления как заряда аккумулятора смартфона, так и небольшому освобождению RAM (оперативной памяти) без потери работоспособности нужных вам сервисов.

Источник

Самый сложный вредонос под Android

Коллеги из вирлаба написали статью о бэкдоре, с возможностями котого вы должны ознакомиться: http://www.securelist.com/ru/blog/207768863/Samyy_slozhnyy_Android_troyanets. В своей же статье я покажу, чем грозит заражение этим вредоносом. Но для нач.

Но для начала подобьем список особенностей и возможностей бэкдора:

- Все строки DEX файла зашифрованы, а код обфусцирован

- Создатели нашли ошибку в утилите dex2jar, которая обычно используется аналитиками для конвертирования APK-файла в JAR для анализа. Обнаруженная уязвимость нарушает процесс конвертации Dalvik байт-кода в Java байт-код, что в итоге затрудняет статический анализ

- Создатели нашли ошибку в Android, связанную с обработкой AndroidManifest.xml. Они модифицировали AndroidManifest.xml таким образом, что тот не соответствовал заданному Google стандарту, но при этом, благодаря найденной уязвимости, правильно обрабатывался на смартфоне. В результате динамический анализ троянца крайне затруднен

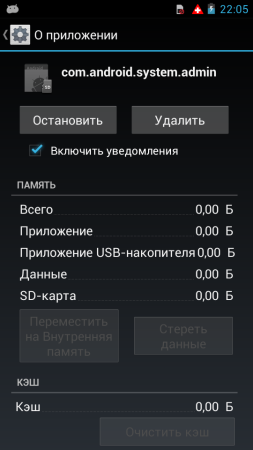

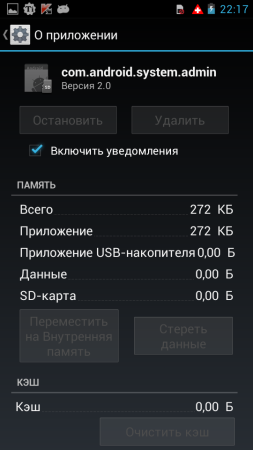

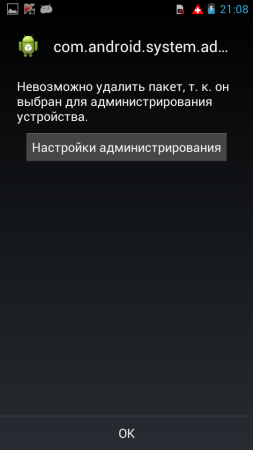

- Создатели нашли еще одну неизвестную ранее ошибку в Android, которая позволяет вредоносному приложению пользоваться расширенными правами DeviceAdministrator, но при этом отсутствовать в списке приложений, обладающих такими правами. В итоге удалить штатно приложение уже нельзя:

Впечатляет? Тогда под кат, где я продемонстрирую несколько скриншотов.

Для исследования я взял Backdoor.AndroidOS.Obad.a с md5 E1064BFD836E4C895B569B2DE4700284. Вредонос не работает на эмуляторе. Возможно его удалось бы запустить после модификции эмулятора через командную строку, но мне проще использовать реальное устройство. Внимание! Не повторяйте такого!

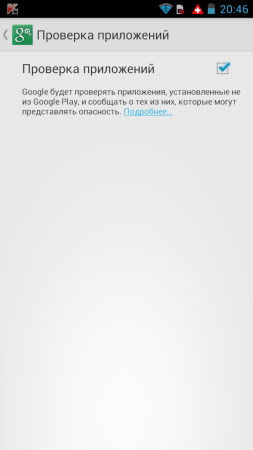

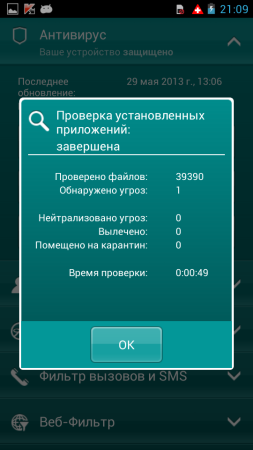

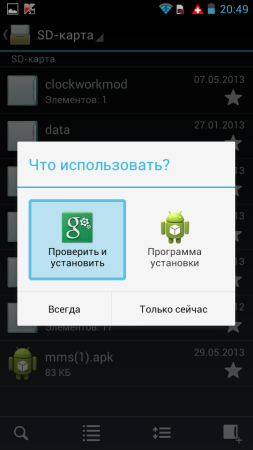

Приложение весит 83 килобайта. Установку я сделаю с принудительной проверкой приложения антивирусом от Google:

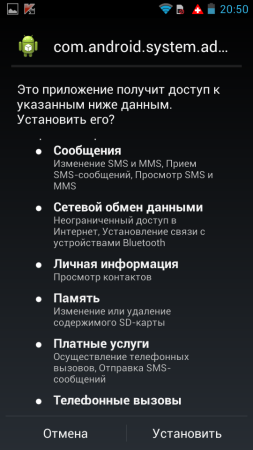

Я не думаю, что кто-то ждал, что вредонос будет обнаружен. Ну ладно. Т.к. установка происходит через штатный инсталлятор, то все запросы показаны. В том числе те, что стоят денег. Ах, если бы читали хотябы треть пользователей.

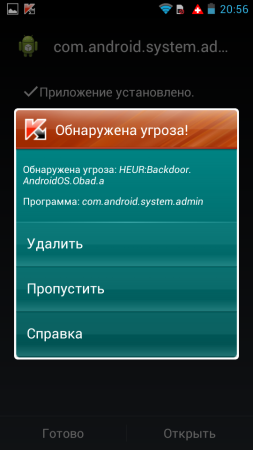

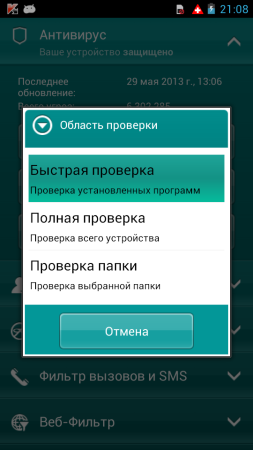

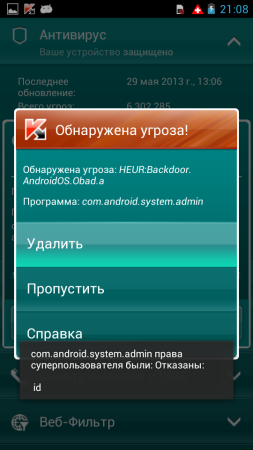

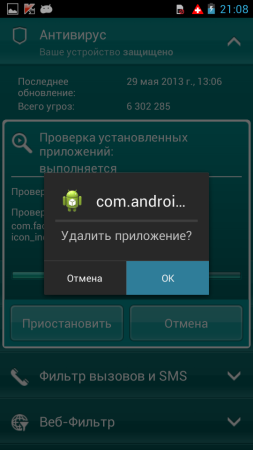

Для проверки, заражена система или нет я буду использовать Kaspersky Mobile Security. Не потому что это реклама или что-то подобное. Просто наш продукт заведомо видит и детектирует угрозу. Удалить он все равно ее не сможет после того, как я разрешу использование функций Device Administrator. Вот как детектируется вредонос:

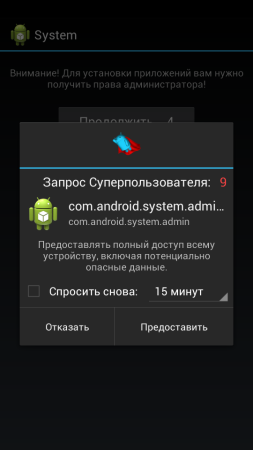

Теперь самое опасное — запуск. Предварительно я удалю пароль для своей WiFi точки. SIM карта была извлечена еще раньше.

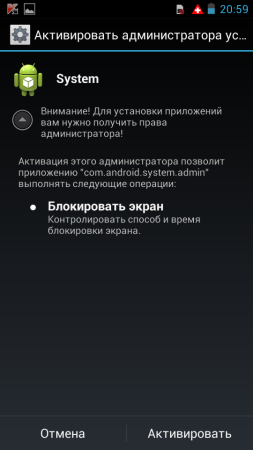

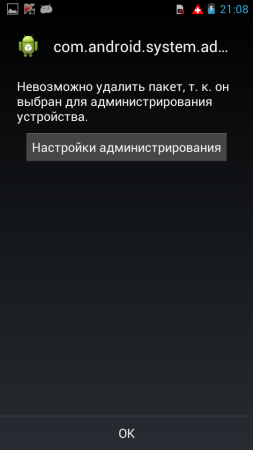

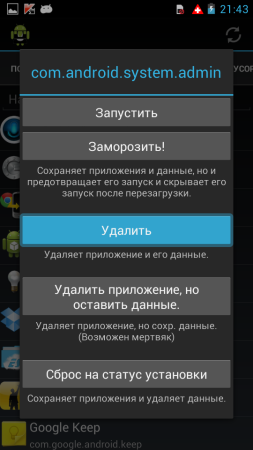

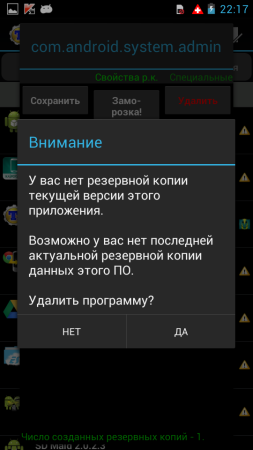

Я запретил использование root прав. Тут и без них достаточно «счастья» будет. На заднем плане идет обратный отсчет до появления экрана предоставление прав администратора устройства. Я предоставил эти права. Всё. Если ваш аппарт не рутован, то вы не сможете удалить это приложение. Вы уже видели, что кнопки удаления недоступны. Но даже если вызвать удаление иным образом, его нельзя завершить из-за уязвимости в Device Admin. Сейчас я попытаюсь вызвать удаление из Kaspersky Mobile Security.

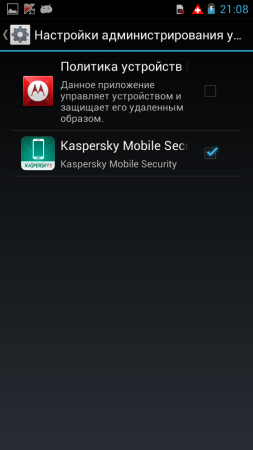

Как вы можете убедиться, в списке DA вредоноса действительно не видно. А значит права администратора системы забрать у него нельзя. Так что если вы не уверены в своих знаниях и опыте, лучше используйте проверенный антивирус. Любой. Главное, чтобы у него была заслуженная великолепная репутация. Как специалист, я бы рекомендовал антивирусы отечественных производителей, т.к. в России пока еще не забивают на реальные исследования и тестирования.

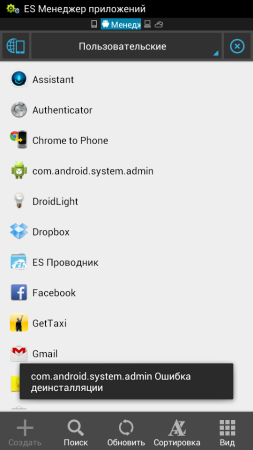

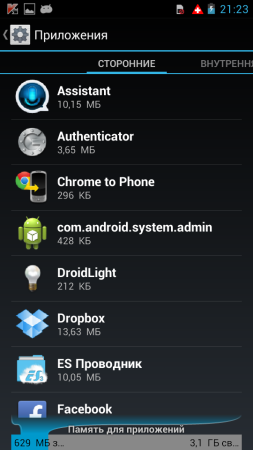

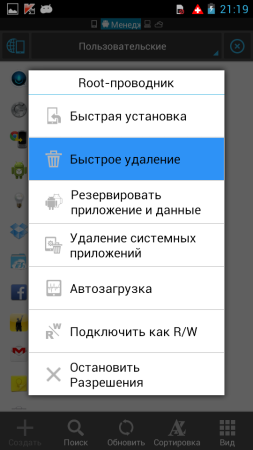

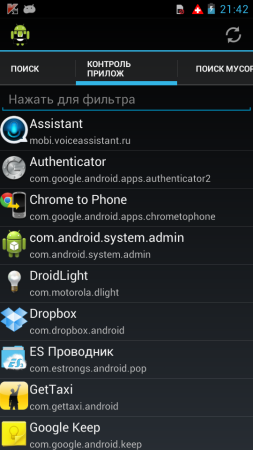

Но это было отступление. Давайже же удалять вредоноса! Благо прав root у него нет, а возможность предоставить их проверенным средствам — есть. Все, используемое мною для нейтрализации угрозы имеет права root. Я не буду показывать этого, но после каждой попытки я проверяю, что вредонос остался/удален сразу двумя способами. Сначала я нахожу его в списке приложений (кстати, скриншот этого списка в шапке статьи), затем проверяю нашим ативирусом. Вердикт антивируса приоритетнее; я знаю как работает он и знаю, как работает система.

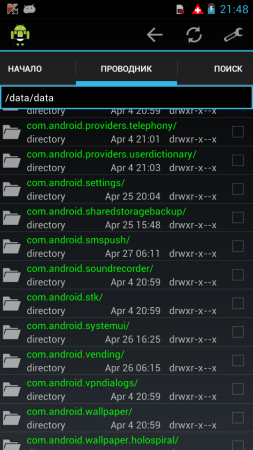

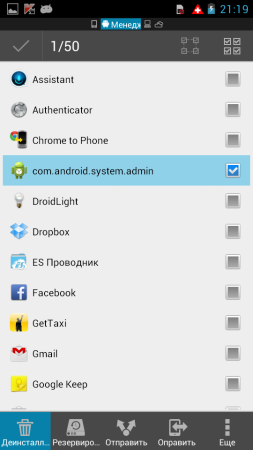

Начну с неспециализированного приложения — с популярного файлового менеджера ES Explorer.

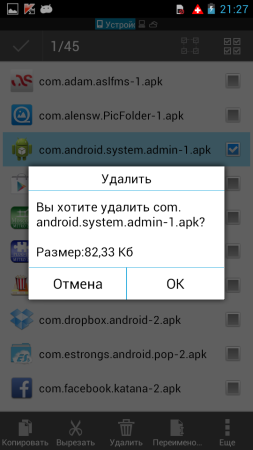

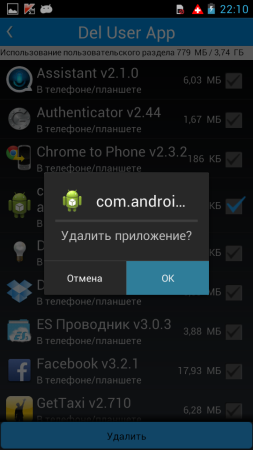

Как видим, он не справился. Тогда попытаемся просто удалить вредоноса руками. Благо знаем имя пакета.

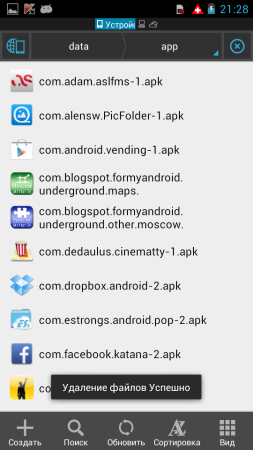

Есть! Но получилось, что специальный инструмент в ES Explorer не справился, а «ручной режим» справился. Делаем вывод — автомат в нем бесполезен.

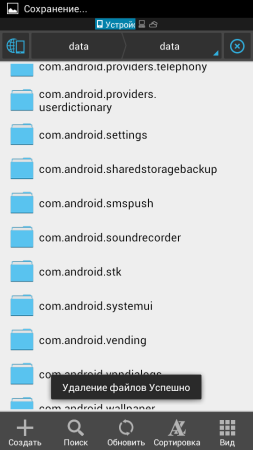

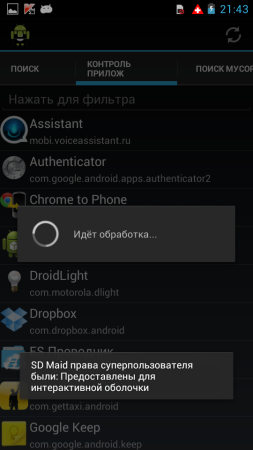

Второе приложение — специализированная утилита для удаления мусора, в том числе приложений — SD Maid.

Вполне ожидаемо приложение видит вредоноса, но удалить не сумело. При этом сделало какое-то невнятное заявление о скрытии системного приложения. Ну, раз и тут автомат не справился, переходим на ручник.

Но здесь нет папки вредоноса. Очевидно, что ручник не приспособлен вообще для серьезной работы, только для очистки мусора.

Хорошо, раз в режиме «руками» мы смогли снести заразу, попробуем сделать этот из adb shell, как меня попросили в Juick. Собственно, тут ждать проблем не приходится.

rm com.android.system.admin-1.apk

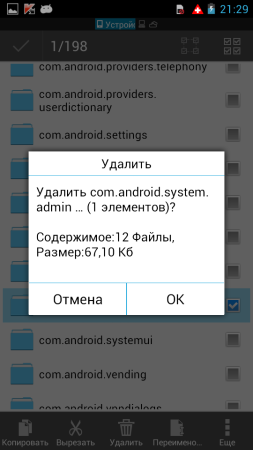

И вредоноса нет. Теперь остается просто подчистить хвосты. Можно даже штатно.

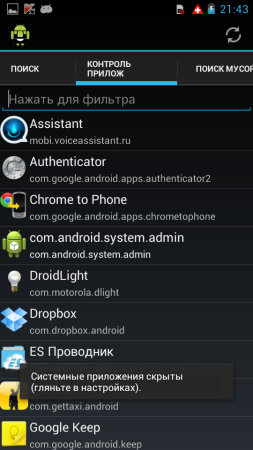

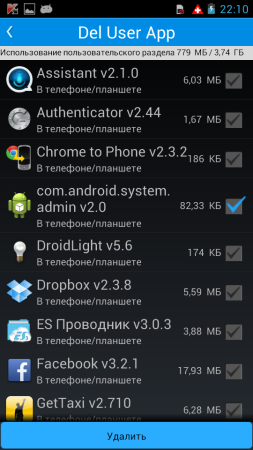

Следующим будет приложение RootAppDelete. Выбираем удаление пользовательского ПО и.

Эта утилита не использует прав root для удаления пользовательских приложений, а вызывает штатный анисталлер. В итоге удалить бекдора им нельзя.

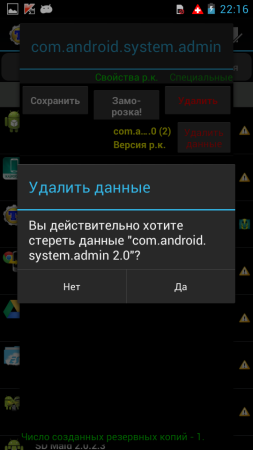

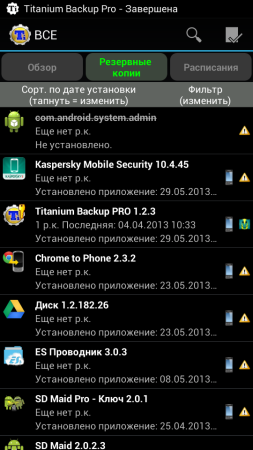

Ну и опробуем то, что не может вызывать сомнений — Titianium Backup.

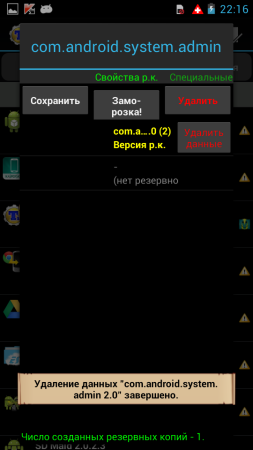

Как видно на последнем скриншоте, хвосты штатно зачистить все еще нельзя. Ну это не проблема. Перезагружаем смартфон и.

Да, я использовал сделаный ранее скриншот, но сути не меняет 🙂

Итак, мы столкнулись с вредоносом, который хоть и можно обезвредить, но это просто не под силу подавляющему большинству пользователей. Более того, этот вредонос защищается от удаления только штатными возможностями Android и при наличии root не использует эти права для самозащиты. Но теперь, вооружившись знанием о подобных вредоносах, вы сможете вынести их руками. Если, конечно, ваш аппарат рутован. В противном случае вам придется сделать сброс.

P.S. После удаления вредоноса и вставки SIM я обнаружил, что отключен мобильный интернет. Не исключаю, что это поведение Android или даже прошивки от Motorola. Но может быть и подлянка вредоноса.

Тогда можно поддержать её лайком в соцсетях. На новости сайта вы ведь уже подписались? 😉

Или закинуть денег на зарплату авторам.

Или хотя бы оставить довольный комментарий, чтобы мы знали, какие темы наиболее интересны читателям. Кроме того, нас это вдохновляет. Форма комментариев ниже.

Что с ней так? Своё негодование вы можете высказать на zelebb@gmail.com или в комментариях. Мы постараемся учесть ваше пожелание в будущем, чтобы улучшить качество материалов сайта. А сейчас проведём воспитательную работу с автором.

Если вам интересны новости мира ИТ также сильно, как нам, подписывайтесь на наш Telegram-канал. Там все материалы появляются максимально оперативно. Или, может быть, вам удобнее «Вконтакте» или Twitter? Мы есть также в Facebook.

Источник