- Iphone vpn ошибка 806

- Симптомы ошибки 806

- Основные причины проблемы

- Отключение старых методов аутентификации

- Удаление виртуального сетевого интерфейса

- Установка HotFix

- Сетевое взаимодействие

- Настройка прохождения пакетов gre

- Ошибка 806 и код 20255 при подключении VPN

- Ошибка 806 и код 20255 при подключении VPN

- Симптомы ошибки 806

- Основные причины проблемы

- Отключение старых методов аутентификации

- Удаление виртуального сетевого интерфейса

- Установка HotFix

- Сетевое взаимодействие

- Тема: Как разрешить протокол GRE (протокол №47) через роутер D- 2640U ?

- Как разрешить протокол GRE (протокол №47) через роутер D- 2640U ?

- Mikrotik, vpn, ошибка 806 — как и почему?

- Как разрешить проход GRE из локальной сети?

- Re: Как разрешить проход GRE из локальной сети?

- Re: Как разрешить проход GRE из локальной сети?

- Re: Как разрешить проход GRE из локальной сети?

- oioki.ru

- 1. Попингуйте PPTP-сервер

- 2. Сделайте трейс до PPTP-сервера

- 3. Проверьте порт 1723 на PPTP-сервере

- 4. Проверьте работу протокола GRE

- 5. Проверьте поддержку MPPE

- 6. Поддержка MPPE в ядре

- 7. Поддержка MPPE в pppd

- Подключение PPTP через Mikrotik ошибка 806. — Russian Users MikroTik

- IPSec VPN и туннель GRE

Iphone vpn ошибка 806

Добрый день уважаемые читатели блога и подписчики youtube канала, в прошлый раз мы с вами решали ошибку подключения к VPN с кодом 807, сегодня мы продолжим разбираться с подобными проблемами и на очереди ошибка 806 и код события 20255 при подключении VPN. Она устраняется немного подольше, так как есть больше причин, которые могут влиять на это, но сразу хочу сказать, что все решаемо.

Симптомы ошибки 806

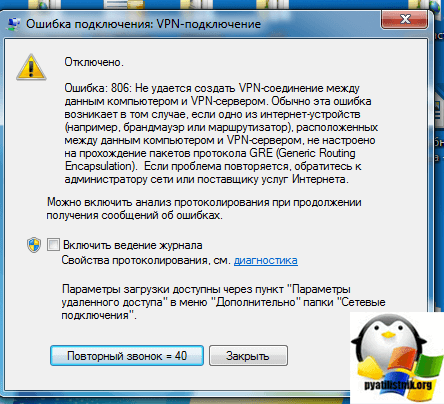

Утром один из программистов сообщил о проблеме с подключением к VPN серверу, который мы с вами делали с помощью роли «Маршрутизация и удаленный доступ». У него была вот такая ошибка:

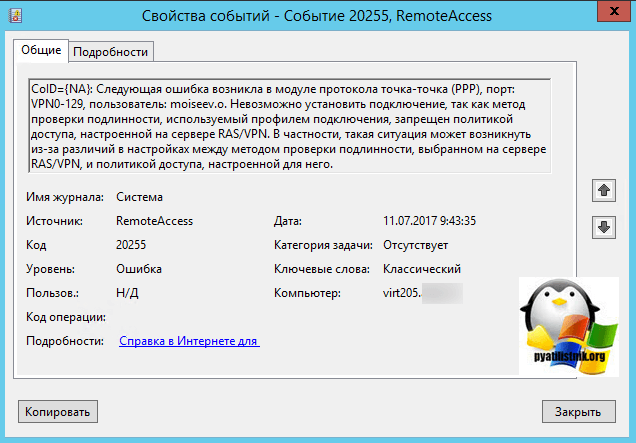

Если зайти на сервер VPN, то в логах Windows вы можете обнаружить вот такую ошибку с кодом события 20255

Основные причины проблемы

- Блокировка пакетов GRE брандмауэром или антивирусом

- Из-за виртуального сетевого интерфейса, оставленного гипервизором Virtual PC или Wmware workstation

- Расхождение в методе аутентификации

- Не установлен HoFix

Отключение старых методов аутентификации

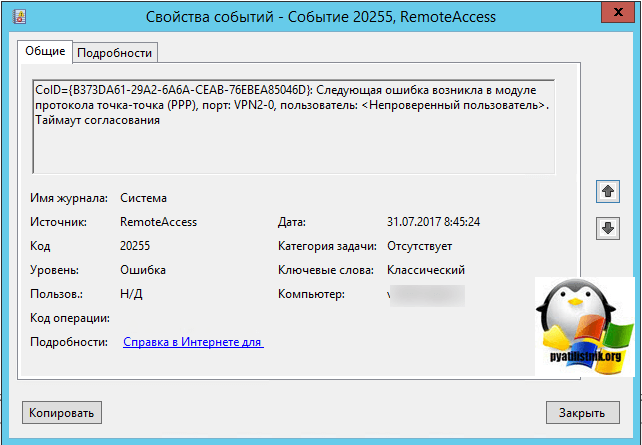

Сразу покажу решение, которое помогло мне, все дело было в одной из галок, а именно в свойствах VPN подключения, на вкладке безопасность, я отключил на клиентской рабочей станции, устарелый метод аутентификации, а именно «Протокол проверки пароля CHAP», так как на моем сервере VPN он так же не используется, а рекомендации Microsoft явно пишут о расхождении методов аутентификации, при попытке подключений. (https://technet.microsoft.com/en-us/library/dd349058%28v=ws.10%29.aspx?f=255&MSPPError=-2147217396)

В результате чего, сотрудник подключился и ошибка с кодом 20255 исчезла.

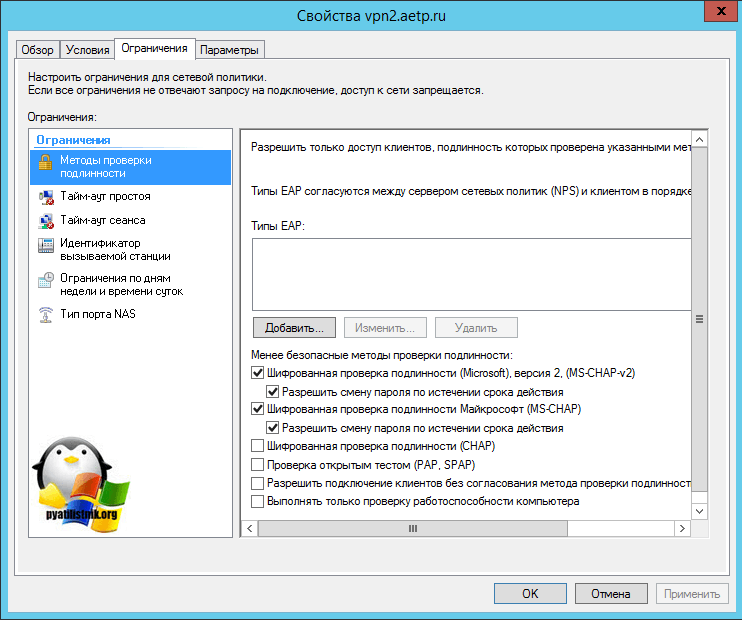

Мои настройки методов аутентификации на сервере NPS.

Вообще старайтесь, данный метод не использовать, так как он не безопасный.

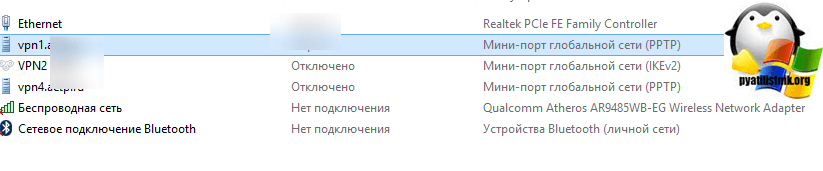

Удаление виртуального сетевого интерфейса

Когда вы подключаете ваше VPN соединение, у вас должно подключиться к мини-порту (PPTP или L2TP), но если у вас ранее в системе был установлен гипервизор, который создал отдельное виртуальное подключение, то вы можете получать ошибку 806 при подключении.

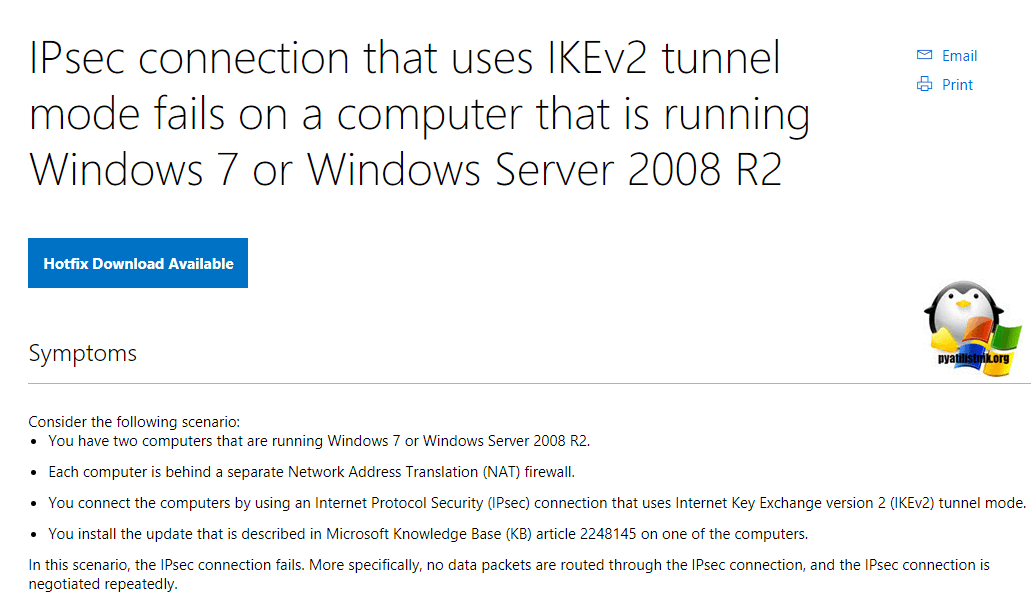

Установка HotFix

На Windows 7 и Windows Server 2008 R2, есть исправление призванное помочь в устранении кода ошибки 20255, все что вам нужно, это зайти на сайт Microsoft

Нажимаете «HotFix» указываете там два раза свой email куда прислать ссылку и скачиваете, если влом, то можете скачать с моего сайта.

Сетевое взаимодействие

Очень частой причиной в появлении ошибки 806, выступают антивирусы и фаэрволы. Попробуйте на момент устранения проблемы отключить. Если после этого все заработает, то вы нашли причину и нужно создать правила, либо на вашем роутере, антивирусе или брандмауэре.

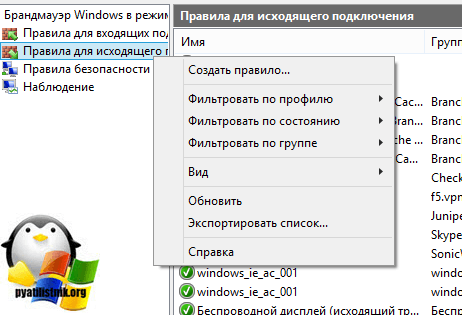

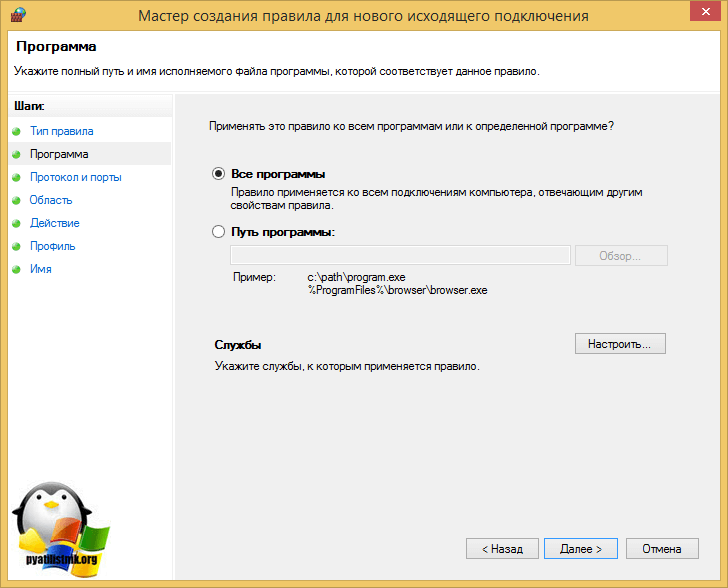

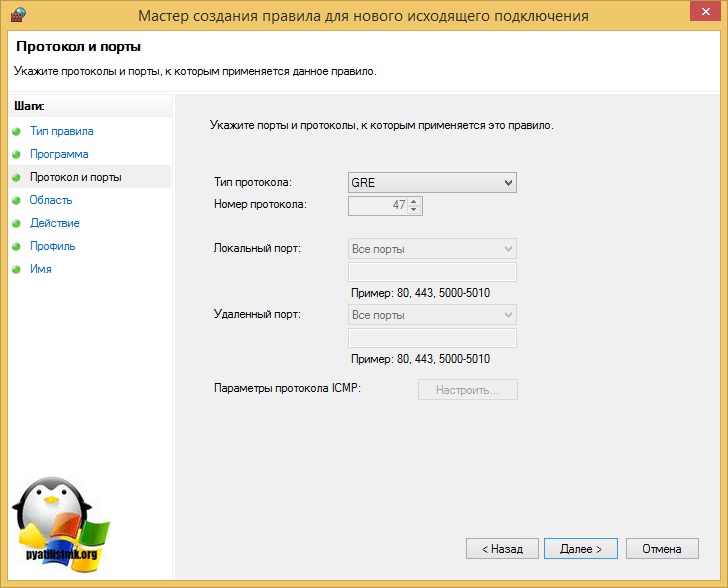

В брандмауэре Windows делается это очень просто, в панели управления, найдите брандмауэр, в нем выберите режим повышенной безопасности. Перейдите на вкладку исходящие соединения и создайте новое правило.

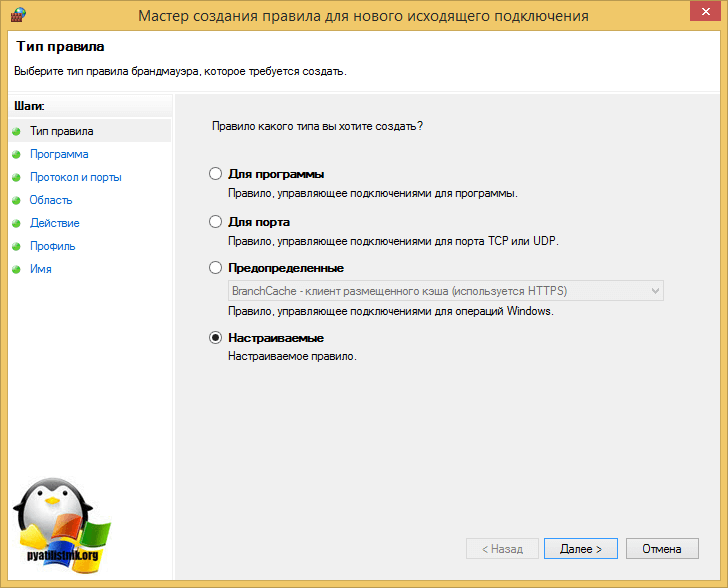

Выбираем тип «Настраиваемые»

Оставляем все программы.

Тип протокола ,выставляем GRE и прощелкиваем мастер до конца.

Надеюсь, все эти рекомендации помог вам устранить ошибку 806 и код события 20255.

Источник

Настройка прохождения пакетов gre

Ошибка 806 и код 20255 при подключении VPN

Ошибка 806 и код 20255 при подключении VPN

Добрый день уважаемые читатели блога и подписчики youtube канала, в прошлый раз мы с вами решали ошибку подключения к VPN с кодом 807, сегодня мы продолжим разбираться с подобными проблемами и на очереди ошибка 806 и код события 20255 при подключении VPN. Она устраняется немного подольше, так как есть больше причин, которые могут влиять на это, но сразу хочу сказать, что все решаемо.

Симптомы ошибки 806

Утром один из программистов сообщил о проблеме с подключением к VPN серверу, который мы с вами делали с помощью роли «Маршрутизация и удаленный доступ». У него была вот такая ошибка:

Если зайти на сервер VPN, то в логах Windows вы можете обнаружить вот такую ошибку с кодом события 20255

Основные причины проблемы

- Блокировка пакетов GRE брандмауэром или антивирусом

- Из-за виртуального сетевого интерфейса, оставленного гипервизором Virtual PC или Wmware workion

- Расхождение в методе аутентификации

- Не установлен HoFix

Отключение старых методов аутентификации

Сразу покажу решение, которое помогло мне, все дело было в одной из галок, а именно в свойствах VPN подключения, на вкладке безопасность, я отключил на клиентской рабочей станции, устарелый метод аутентификации, а именно «Протокол проверки пароля CHAP», так как на моем сервере VPN он так же не используется, а рекомендации Microsoft явно пишут о расхождении методов аутентификации, при попытке подключений. (https://technet.microsoft.com/en-us/library/dd349058%28v=ws.10%29.aspx?f=255&MSPPError=-2147217396)

В результате чего, сотрудник подключился и ошибка с кодом 20255 исчезла.

Мои настройки методов аутентификации на сервере NPS.

Вообще старайтесь, данный метод не использовать, так как он не безопасный.

Удаление виртуального сетевого интерфейса

Когда вы подключаете ваше VPN соединение, у вас должно подключиться к мини-порту (PPTP или L2TP), но если у вас ранее в системе был установлен гипервизор, который создал отдельное виртуальное подключение, то вы можете получать ошибку 806 при подключении.

Все, что вам нужно сделать это удалить такое соединение в центре управления сетями. Перезагрузитесь и будет вам счастье, если же эти сетевые подключения вам нужны, то при повторном запуске вашего гипервизора, он их пересоздаст.

Установка HotFix

На Windows 7 и Windows Server 2008 R2, есть исправление призванное помочь в устранении кода ошибки 20255, все что вам нужно, это зайти на сайт Microsoft

Нажимаете «HotFix» указываете там два раза свой куда прислать ссылку и скачиваете, если влом, то можете скачать с моего сайта.

Сетевое взаимодействие

Очень частой причиной в появлении ошибки 806, выступают антивирусы и фаэрволы. Попробуйте на момент устранения проблемы отключить. Если после этого все заработает, то вы нашли причину и нужно создать правила, либо на вашем роутере, антивирусе или брандмауэре.

В брандмауэре Windows делается это очень просто, в панели управления, найдите брандмауэр, в нем выберите режим повышенной безопасности. Перейдите на вкладку исходящие соединения и создайте новое правило.

Выбираем тип «Настраиваемые»

Тип протокола ,выставляем GRE и прощелкиваем мастер до конца.

Надеюсь, все эти рекомендации помог вам устранить ошибку 806 и код события 20255.

Тема: Как разрешить протокол GRE (протокол №47) через роутер D- 2640U ?

Опции темы

Как разрешить протокол GRE (протокол №47) через роутер D- 2640U ?

Лучше я обрисую проблему в целом.

В конторе есть одноранговая сеть, в этой сети один компьютер с Windows XP Pro, остальные Home. Доступ в интернет осуществляется через ADSL модем D- 2640U, он же роутер.

Хотелось бы организовать VPN, чтобы заходить в сеть организации из дома.

Windows XP Pro позволяеть поднять VPN, а что допустимо только одно соединение, меня устраивает. Как поднять VPN на Windows XP Pro, написано тут. Это проделано. Далее написано, что необходимо сделать портфорвардинг для порта 1723 (проделано) и для протокола GRE (№47). Вот про этот протокол я ничего не знаю, и найти, где он устанавливается в этом модеме-роутере не получилось.

Также вызывает вопрос вот этот абзац с сайта Микрософта

Для протокола PPTP необходимо, чтобы на всех маршрутизаторах и персональных брандмауэрах, находящихся между сервером VPN и клиентом VPN (включая брандмауэр локального компьютера и маршрутизатор, используемый для подключения к Интернету), были открыты следующие порты.

Порты клиентаПорт сервераПротокол1024-65535/TCP1723/TCPPPTP

Необходимо также разрешить IP-протокол 47 (GRE).

Это что же, на моём конце тоже надо пробрасывать в роутере порт 1723? И та же непонятка про GRE, в моём роутере D- Dir-100 тоже не обнаружил, где это делать.

В настоящее время при попытке установить соединение последовательно выходят следующие сообщения

1. Проверка имени пользователя и пароля

2. Установка связи с 89.151.ХХХ.ХХХ с использованием WAN Miniport (L2TP)

3. Ошибка 800. Не удаётся установить соединение.

Mikrotik, vpn, ошибка 806 — как и почему?

У Пети провайдер БитТелеком — у него работает.

У Васи провайдер БайтТелеком — у него не работает.

Значит Байт телеком что-то режет.

Если не работает у обоих, тут может быть и провайдер конторы МегаБайтТелеком.

Сообщение об ошибке говорит что на вашем роутере (через который вы выходите в интернет) должен быть настроен GRE тунель. Обычное дело, так как обычно домашние пользователи сидят за NAT с которым не дружит GRE.

Ищите в роутере настройку типа PPPoE pass-through и включите ее

p.s. еще вариант, поищите в роутере возможность подключаться по VPN самостоятельно.

если все работало, то тогда это не у вас проблема, а ваш провайдер вносит коррективы, например в РУ зоне это результат постройки великой китайской российской интернте-стены. Ругайтесь с ними.

Грубо говоря — провайдеры с подачи правительства сломали интернет нахрен.

Могу вам посоветовать настроить VPN куда-нибудь подальше от российский реалий, и уже через него каскадно подключаться к вашему рабочему — если заработает — это будет 99.(9)% доказательство что вина на вашем провайдере

Возможно конечно особые настройки на рабочем VPN, ориентированные на вашего провайдера или даже лично ваш ip адрес но это маловероятно

Как разрешить проход GRE из локальной сети?

Здравствуйте. Есть удаленный VPN (хз на чем крутиться, похоже винды) Стоит задача, установить с ним связь из локальной сети (Вин2000). На шлюзе стоит kernel-2.4.31 и ipchains Разрешаю все из локальной сети: /sbin/ipchains -F /sbin/ipchains -P input ACCEPT /sbin/ipchains -P forward ACCEPT /sbin/ipchains -A forward -s 192.168.20.100 -d 0/0 -j MASQ

Пробую коннектиться к VPN (в настройках подключения ставлю тип PP2P VPN) доходит до проверки Имени пользователя и пароля и на это выдает ошибку 619 и отваливается Если ставить в настройках подключения тип L2PT IPsec VPN — все нормально коннектится.

Я так понимаю, что не проходят пакеты GRE . Вопрос, как исправить ситуацию . Спасибо большое!

Re: Как разрешить проход GRE из локальной сети?

Re: Как разрешить проход GRE из локальной сети?

пакеты могут рубиться не только на выходе из локальной сети, но так же на любом хопе до сервера.

Re: Как разрешить проход GRE из локальной сети?

oioki.ru

Настройка VPN-канала типа PPTP в *nix-системах традиционно считается нетривиальной задачей, связанной с кучей различных проблем, неправильной настройкой и т.д. В этой статье я постараюсь собрать воедино все проблемы, которые могут возникнуть, и подскажу что делать в каждой ситуации.

1. Попингуйте PPTP-сервер

Убедитесь, что PPTP-сервер возвращает ответ на ICMP echo запрос. Если ответ приходит, то уже хорошо — вы можете связаться с сервером. Если же ответа не приходит, то это еще ни о чем не говорит — ICMP-пакеты могут фильтроваться файрволлом сервера.

2. Сделайте трейс до PPTP-сервера

Убедитесь, что traceroute до сервера проходит. Если и правда проходит, то аналогично с пингом — у вас есть связь на уровне сети. Если же трассировка не проходит, опять же, это ни о чем не говорит, т.к. может фильтровать файрволл.

3. Проверьте порт 1723 на PPTP-сервере

Убедитесь, что можно подключиться на служебный TCP/IP-порт PPTP-сервера. Если telnet проходит нормально, то полдела сделано. Если же подключение «висит», нужно чинить именно эту проблему (например, настройки своего файрволла). Вот так выглядит нормальный рабочий вывод telnet:

4. Проверьте работу протокола GRE

Проверьте, что вы можете обмениваться GRE-пакетами между PPTP-сервером и клиентом (т.е. вами). Для этого запустите сниффер пакетов, например tcpdump, в момент создания туннеля. Вы должны увидеть соединение на порт 1723, за которым последует обмен GRE-пакетами в обеих направлениях. Если вы новичок в tcpdump, вот краткие инструкции.

Чтобы определить, в какой точке маршрута GRE-пакеты теряются;

Обратите внимание: при сегодняшнем засилье дешевых маршрутизаторов потребительского класса, утилиты hping2 и GRE-трейс могут работать некорректно. Причина этого — то, что большинство NAT-маршрутизаторов используют контроль трафика с учетом состояний управляющего PPTP-соединения для определения перенаправления GRE-пакетов. Вам лучше сконцентрироваться на анализе GRE-трафика в конечных точках .

Наиболее распространенными причинами, по которым не работает GRE, являются:

Файрволлы и шлюзы

Промежуточные хосты на пути между клиентом и сервером могут быть настроены на блокировку протокола GRE. Использование traceroute программ GRE-протокола, упомянутых выше, может выявить хост, ставшего причиной блокировки.

В некоторых версиях Linux поможет загрузка модуля nf_nat_pptp:

- Локальные правила фильтрации

На самом клиенте может быть настроена блокировка приема или отправки GRE-пакетов. Проверьте правила iptables (или какой там у вас файрволл).

Несколько одновременных подключений через NAT

Если у вас NAT-маршрутизатор, например, DSL-роутер, который в глобальной сети представляет один IP-адрес, тогда активным может быть лишь одно PPTP-соединение. PPTP-сервер примет лишь одно соединение.

Запуск второго туннеля на другой IP-адрес (т.е. на другой PPTP-сервер) также может не состояться, если система NAT на маршрутизаторе не в состоянии различить два отдельных PPTP-соединения. От этого может даже упасть первое соединение.

Неправильные настройки PPTP-сервера

Если PPTP-сервер не может запустить демона pppd, по причине синтаксической ошибки в конфигурационном файле или в аргументах командной строки, внешне это выглядит как потеря GRE-пакетов со стороны сервера. Внимательно просмотрите логи сервера. Для проверки настроек полезно запускать pppd на сервере вручную.

5. Проверьте поддержку MPPE

Поддержка шифрования MPPE необходима, если вы собираетесь подключаться, например, к Microsoft Windows VPN Server, либо просто хотите иметь зашифрованный канал. Для версий PPP 2.4.2 и более поздних MPPE поставляется в виде модуля ядра Linux, и в виде патча для PPP 2.4.0. Чтобы шифрование MPPE корректно работало, необходимо выполнение обеих следующих пунктов.

6. Поддержка MPPE в ядре

Проверьте, что модуль MPPE загружен:

Если модуль загружается без ошибок, значит с ним все нормально. Если появляются ошибки, значит нужно найти причину и устранить ее. Причин может быть много, вот некоторые из них:

- Вы не запустили команду depmod -a после загрузки RPM-файла kernel-mppe

- Модуль MPPE не существует в соответствующем каталоге /lib/modules

- Существующий модуль MPPE не может быть загружен по причине конфликта версий

- В системе остался старый файл mppe.o, поэтому новый файл ppp_mppe.o не может загрузиться (выводимая ошибка «init_module: File exists»)

- Модуль ppp_generic не может активировать модуль MPPE, хотя и нашел его. Возможно, у вас используется PPP-MPPE 2.4.0, а в файле /etc/modules.conf отсутствует запись alias ppp-compress-18 mppe

- Модули PPP статически скомпилированы в ядро (чтобы MPPE работал как модуль, они также должны быть скомпилированы в виде модулей)

- Не загружен модуль ppp_async (хотя pptp в своей работе не использует последовательный порт, но модуль ppp_async необходим для передачи данных по псевдо-терминалам)

7. Поддержка MPPE в pppd

Проверьте, что программа pppd поддерживает MPPE. Это можно сделать, поискав строки, содержащие ключевое слово mppe. Если таких строк не наблюдается, нужно найти версию pppd с поддержкой MPPE.

Если поддержки MPPE нет, то в консоль выведется число 0. Если же поддержка есть, то число будет в районе 40.

Подключение PPTP через Mikrotik ошибка 806. — Russian Users MikroTik

sasha_molod Сообщения: 1 Зарегистрирован: 23 май 2018, 14:22

08 янв 2020, 15:06

Помогите пожалуйста разобраться, необходимо настроить пользователю vpn с компьютера, создается подключение стандартными средствами Windows, но при попытке авторизации выдает ошибку «Не удается создать VPN-соединение между данным компьютером и VPN-сервером. …не настроено на прохождение пакетов протокола GRE (Ошибка 806)». После курения интернетов добавил правило в FW:

/ip firewall filter

add chain=input dst-port=1723 protocol=tcp

add action=accept chain=input protocol=gre

Сам VPN идет через интернет, интернет поднят на микротике через pppoe, включен Маскарад. Провайдер никакие порты не блокирует. Если если нужно больше информации — пишите, постараюсь дать.

Буду очень признателен за помощь, Спасибо!

seregaelcin Сообщения: 155 Зарегистрирован: 27 фев 2016, 17:12

20 янв 2020, 12:36

Адрес на pppoe интерфейсе «белый»?

Файрвол как настроен?

Правила местами если поменять есть результат?

Обладатель Mikrotik RB2011UAS-2HnD-IN

Vl2 Модератор Сообщения: 2531 Зарегистрирован: 08 апр 2016, 19:19 Откуда: Петропавловск-Камчатский (п-ов Камчатка) Контактная информация:

20 янв 2020, 13:23

Тип шифрования какой?

По-умолчанию в винде стоит параметр, что пытаться использовать шифрование, а если

не удаётся, то отключиться.

Поэтому проверьте как у Вас настроен ВПН, можно там использовать шифрование или нет.

Также временно можно в винде в профиле подключения выбрать «не отключаться при не возможности шифровать».

Это обычные тонкости и их надо отловить и настроить.

На работе(ах): 2xCCR1016-12G, RB3011UiAS и hAP lite (RB941)

Дома: CCR1016-12G, RBcAP2n (standalone), RB wAP LTE kit

Для тестов(под рукой): RB3011UiAS, hAP mini (RB931) и что-то ещё по мелочи

Ca6ko Сообщения: 1242 Зарегистрирован: 23 ноя 2018, 11:08 Откуда: Харкiв

20 янв 2020, 14:37

Так же нужно проверить все правила фаервола. Порядок имеет значение, блокирующее может стоять выше разрешающего.

1-е Правило WiFi — Везде где только можно откажитесь от WiFi!

2-е Правило WiFi -Устройство, которое пользователь не носит с собой постоянно, должно подключаться кабелем!!

Микротики есть разные: черные, белые, красные. Но все равно хочется над чем нибудь заморочится.

ghogho Сообщения: 3 Зарегистрирован: 16 мар 2019, 15:30

20 апр 2020, 20:39

Тот же вопрос… VPN создан через Quick Setup (PPTP) как я понимаю.

Туннель простейший из клиентской 10 корп 1909.

Дальше мистика — с одних станций работает как часы VPN-создать

дефаулт, далее IP авто логин пароль и ВСЕ!

С других, все в точности такое же, тот же софт версии итп — никак.

И все было бы ничего, если бы на рабочих тачках внезапно коннект не пропадал бы! Причем первая фаза проходит — вот что видим в эвент логе

The user ENT800G2user has successfully established a to the Remote Access Server using the following device:

Server address/Phone Number = 67.167.186.50

Device = WAN Miniport (PPTP)

CoId=<6946acd2-0770-46ee-81a4-67e687af3593>: The to the Remote Access Server has been established by user ENT800G2user.

А далее вот ЭТО.

CoId=<6946acd2-0770-46ee-81a4-67e687af3593>: The user ENT800G2user dialed a connection named test which has failed. The error code returned on failure is 806.

Причем на станции где все работало 2 месяца! еще вчера…

Что только не пробовал и ресет сети полный через перезагрузку и

удаление всех сетевых интерфейсов и netsh int ip reset

PS — иногда ошибка 800…

gmx Модератор Сообщения: 2548 Зарегистрирован: 01 окт 2012, 14:48

23 апр 2020, 13:42

Я уже тоже об этом писал чуть ранее. Что-то сломали/модернизировали в Windows. Она больше не хочет подключаться к микротику по pptp. Я был вынужден перейти на L2TP — работает в лет.

А вообще пора бы уже в микротик добавить wireguard.

podarok66 Модератор Сообщения: 4036 Зарегистрирован: 11 фев 2012, 18:49 Откуда: МО

24 апр 2020, 18:08

Ой, про Wireguard всё не очень однозначно. Там даже до стабилки не доросли, ошибки приложения не пофиксили. Со скоростью тоже есть проблемы. Драйверов ни под что, кроме Линуха не написано. Уязвимости в протоколе не отслеживаются. Коммерческие сервисы с ним почти не работают. Видимо это достаточно серьёзные причины для Микротика не включать Wireguard в ось. Всё же Микротик достаточно стабильная система, зачем лишние проблемы.

Восторги Торвальда по поводу кода — это восторги и не более того. Тот же OpenVPN проверен годами и имеет сборки под все популярные оси. А по поводу скорости, у меня туннель до Амстердама стабильных 80 МБит выдаёт. И учитывая, что я в него загоняю только сайты из известного списка, нагруженность у него минимальная.

Мануалы изучил и нигде не ошибся? Фаервол отключил? Очереди погасил? Витая пара проверена? … Тогда Netinstal’ом железку прошей и настрой ее заново. Что, все равно не фурычит? Тогда к нам. Если не подскажем, хоть посочувствуем…

ghogho Сообщения: 3 Зарегистрирован: 16 мар 2019, 15:30

27 апр 2020, 08:58

23 апр 2020, 13:42

Я уже тоже об этом писал чуть ранее. Что-то сломали/модернизировали в Windows. Она больше не хочет подключаться к микротику по pptp. Я был вынужден перейти на L2TP — работает в лет.

А вообще пора бы уже в микротик добавить wireguard.

В том то и дело, что в микрософте есть маленькая такая пакость, что выскакивает неожиданно. Где-то что-то надо подкрутить просто.

У меня две одинаковые железки, две одинаковые оси 1909 с тем же софтом,

с одной пол секунды — коннект, с другой — первая фаза хенд-шейка ВПН нормально,

а дальше где GRE идет — там жопа!

Причем все экивоки на GRE ведут в никуда — в ближайший роутер, в прова, — что он режет, а вот что с этим гребанным GRE у микрософта ломается — пока никак не нагуглю…

Может кто из ассов подскажет?

Просто уже озверел и скоро зарою тему с микротом и пойду на pfSense.

нужен именно ВПН для road warrior варианта из quicksetup…

Дело ведь не ВПН, как таковом — работать через туннель надо и во многих местах,

а здесь это маленькое засранство, пусть и не совсем по теме микрота, но в микрософте конечно уж о хлебе микротов никто не почешется, этож понятно!

IPSec VPN и туннель GRE

Виртуальные частные сети IPSec и туннели общей маршрутизации (GRE) — это методы передачи данных через общедоступные, промежуточные сети, такие как Интернет. Однако между этими двумя технологиями существуют значительные различия. Начнем с краткого обзора.

VPN позволяет компании безопасно обмениваться данными и услугами между разрозненными местоположениями с минимальными затратами. Пользователи, не имеющие постоянной рабочей станции в организации, могут подключаться к VPN для удаленного доступа к данным компании с домашнего компьютера, ноутбука или другого мобильного устройства.

Внедряя решение VPN, компания может извлечь выгоду из всего:

- Экономия затрат — Нет необходимости снимать линии у поставщика телекоммуникационных услуг, чтобы построить глобальную сеть (WAN), если вы реализуете VPN через существующее интернет-соединение. Таким образом, стоимость внедрения VPN меньше, чем стоимость реализации традиционной выделенной глобальной сети. Однако для решения VPN требуется доступ в Интернет для каждого отдельного сайта или мобильного пользователя, который должен подключиться к VPN.

- Зашифрованный трафик — VPN могут использовать различные методы шифрования в рамках протокола IPSec для защиты трафика между организацией и ее удаленными местоположениями или пользователями. В качестве альтернативы, некоторые VPN-установки шифруют данные с использованием SSL (Secure Sockets Layer), который является стандартом шифрования, используемым многими интернет-магазинами, веб-сайтами банков и другими интернет-компаниями.

- Простое расширение сети — Для доступа к VPN обычно требуется только подключение к Интернету, устройство шлюза VPN и в некоторых установках — программное приложение. Поэтому расширение VPN для включения новых местоположений и удаленных пользователей обычно менее дорогое и требует меньше конфигурации, чем подключение нового сайта к выделенной линии WAN.

Как и IPSec VPN, туннели GRE используются для создания соединений «точка-точка» между двумя сетями. Некоторые из преимуществ и характеристик туннелей GRE включают следующее:

- Инкапсуляция данных — туннели GRE инкапсулируют пакеты, которые используют протоколы, несовместимые с промежуточной сетью (пассажирские протоколы) в протоколах, совместимых (транспортные протоколы). Это позволяет передавать данные по сетям, которые иначе не могли быть пройдены. Например, вы можете реализовать туннель GRE для подключения двух сетей AppleTalk через сеть только для IP-адресов или для маршрутизации пакетов IPv4 по сети, в которой используется только IPv6.

- Простота — В туннелях GRE отсутствуют механизмы, связанные с управлением потоком и безопасностью по умолчанию. Это отсутствие функций может облегчить процесс настройки. Однако вы, вероятно, не хотите передавать данные в незашифрованном виде через общедоступную сеть; Поэтому туннели GRE могут быть дополнены набором протоколов IPSec для целей безопасности. Кроме того, туннели GRE могут перенаправлять данные из несмежных сетей через один туннель, чего не может сделать VPN.

- Переадресация многоадресного трафика — туннели GRE могут использоваться для пересылки многоадресного трафика, тогда как VPN не может. Из-за этого многоадресный трафик, такой как реклама, отправленная протоколами маршрутизации, может быть легко перенесена между удаленными сайтами при использовании туннеля GRE.

Таким образом, как VPN, так и GRE-туннели могут использоваться для передачи данных между удаленными точками. Однако их сходство заканчивается. Если вы хотите обеспечить безопасный способ подключения удаленных пользователей к ресурсам, хранящимся в центральном расположении, вы, вероятно, должны реализовать VPN. Однако, если вам необходимо передать трафик через несовместимую сеть, должен быть реализован туннель GRE.

Источник