- SSL cертификат Let’s Encrypt X3 истекает сегодня

- Windows

- iOS (iPhone и iPad с ОС до 10 версии)

- Android

- Chain of Trust

- Root Certificates

- Intermediate Certificates

- Cross Signing

- Intermediates

- Roots

- OCSP Signing Certificate

- Certificate Transparency

- Срок действия корневого сертификата Let’s Encrypt истек. Миллионы устройств останутся без интернета

- Цепочка доверия

- Корневые сертификаты

- Промежуточные сертификаты

- Cross-подпись

- Сертификат подписания ответов OCSP

- Прозрачность сертификатов

- Дополнительно

SSL cертификат Let’s Encrypt X3 истекает сегодня

Начиная с сегодняшнего дня, 30 сентября 2021 года при попытке соединения с сервером по шифрованным протоколам SSL/TLS могут возникать ошибки:

SSL error 0x80090325 Цепочка сертификатов выпущена центром сертификации, не имеющим доверия.

или другая аналогичная, сообщающая о невозможности установки защищённого соединения. Причина заключается в истечение сегодня срока действия корневого цифрового сертификата IdenTrust DST Root CA X3, которым подписаны сертификаты от популярного удостоверяющего центра (УЦ) Let’s Encrypt. Этим УЦ выпущено множество SSL сертификатов (более чем для 250 миллионов доменных имён), используемых в сети на веб-сайтах, почтовых серверах и других сервисах. Так как срок действия сертификата действителен не позднее 30 сентября 2021 14:01:15 GMT, после этой даты устройства и программы более не могут доверять ему и соединения не будут устанавливаться.

Для решения проблемы Let’s Encrypt уже более 5 лет использует подпись корневым сертификатом ISRG Root X1, действующим до 2035 года. Однако, устройства и операционные системы, не получающие обновления цепочки сертификатов, могут не иметь его в списке доверенных и столкнутся с ошибками SSL соединения. Список такого ПО и операционных систем:

- Android до версии 7.1.1;

- Mozilla Firefox до 50.0;

- MacOS 10.12.0 и старше;

- Windows до XP Service Pack 3;

- iOS-устройств до версии iOS 10;

- OpenSSL 1.0.2 и ниже;

- Ubuntu до версий 16.04;

- Debian 8 и старше.

Для восстановления возможности работы устаревшего устройства или программного обеспечения следует обновить операционную систему или добавить SSL-сертификат ISRG Root X1 в список доверенных.

Windows

В Windows установить корневой сертификат ISRG Root X1 можно запустив оснастку «Сертификаты» командой:

и импортировав в корневые сертификаты учётной записи компьютера файл сертификата.

iOS (iPhone и iPad с ОС до 10 версии)

- Скачайте файл сертификата ISRG Root X1 на устройство.

- Перейдите в «Настройки» -> «Основные» -> «Профили и управление устройством» выберите сертификат ISRG Root X1 и нажмите «Установить».

- В Настройки» -> «Основные» -> «Доверие сертификатов» включите «Доверять корневым сертификатам полностью».

Android

Устройства с версиями ОС Android до 7.1.1 также не поддерживают корневой сертификат ISRG Root X1. Однако, Let’s Encrypt удалось договориться с IdenTrust о выпуске на 3 года кросс-подписи истекшего DST Root CA X3. Таким образом, устройства даже с устаревшими версиями Android не будут сообщать об ошибке как минимум до 2024 года. Действий с ними не требуется.

Источник

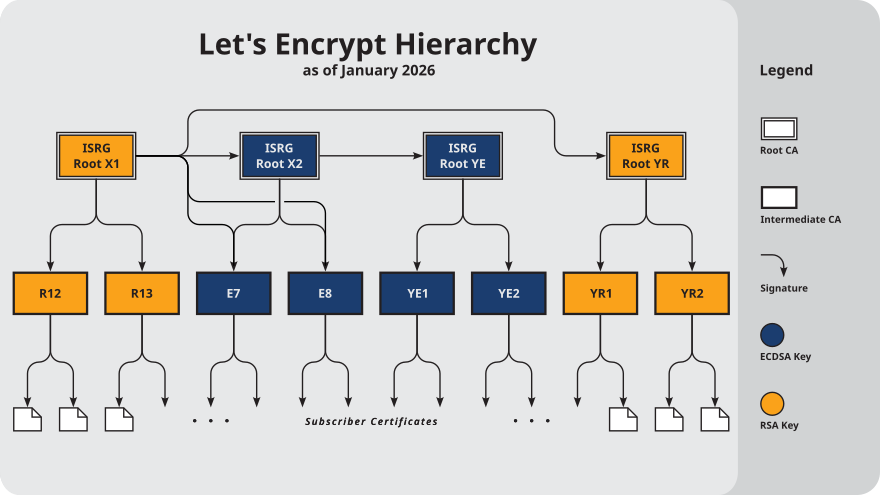

Chain of Trust

Last updated: Oct 2, 2021

Root Certificates

Our roots are kept safely offline. We issue end-entity certificates to subscribers from the intermediates in the next section. For additional compatibility as we submit our new Root X2 to various root programs, we have also cross-signed it from Root X1.

- Active

- ISRG Root X1 ( RSA 4096, O = Internet Security Research Group, CN = ISRG Root X1 )

- Self-signed: der, pem, txt

- Cross-signed by DST Root CA X3: der, pem, txt

- ISRG Root X1 ( RSA 4096, O = Internet Security Research Group, CN = ISRG Root X1 )

- Active, limited availability

- ISRG Root X2 ( ECDSA P-384, O = Internet Security Research Group, CN = ISRG Root X2 )

- Self-signed: der, pem, txt

- Cross-signed by ISRG Root X1: der, pem, txt

- ISRG Root X2 ( ECDSA P-384, O = Internet Security Research Group, CN = ISRG Root X2 )

We’ve set up websites to test certificates chaining to our active roots.

Intermediate Certificates

Under normal circumstances, certificates issued by Let’s Encrypt will come from “R3”, an RSA intermediate. Currently, issuance from “E1”, an ECDSA intermediate, is possible only for ECDSA subscriber keys for allowlisted accounts. In the future, issuance from “E1” will be available for everyone.

Our other intermediates (“R4” and “E2”) are reserved for disaster recovery and will only be used should we lose the ability to issue with our primary intermediates. We do not use the X1, X2, X3, and X4 intermediates anymore.

IdenTrust has cross-signed our RSA intermediates for additional compatibility.

- Active

- Let’s Encrypt R3 ( RSA 2048, O = Let’s Encrypt, CN = R3 )

- Signed by ISRG Root X1: der, pem, txt

- Cross-signed by IdenTrust: der, pem, txt (Retired)

- Let’s Encrypt R3 ( RSA 2048, O = Let’s Encrypt, CN = R3 )

- Active, limited availability

- Let’s Encrypt E1 ( ECDSA P-384, O = Let’s Encrypt, CN = E1 )

- Signed by ISRG Root X2: der, pem, txt

- Let’s Encrypt E1 ( ECDSA P-384, O = Let’s Encrypt, CN = E1 )

- Backup

- Let’s Encrypt R4 ( RSA 2048, O = Let’s Encrypt, CN = R4 )

- Signed by ISRG Root X1: der, pem, txt

- Cross-signed by IdenTrust: der, pem, txt (Retired)

- Let’s Encrypt E2 ( ECDSA P-384, O = Let’s Encrypt, CN = E2 )

- Signed by ISRG Root X2: der, pem, txt

- Let’s Encrypt R4 ( RSA 2048, O = Let’s Encrypt, CN = R4 )

- Retired

- Let’s Encrypt Authority X1 ( RSA 2048, O = Let’s Encrypt, CN = Let’s Encrypt Authority X1 )

- Signed by ISRG Root X1: der, pem, txt

- Cross-signed by IdenTrust: der, pem, txt

- Let’s Encrypt Authority X2 ( RSA 2048, O = Let’s Encrypt, CN = Let’s Encrypt Authority X2 )

- Signed by ISRG Root X1: der, pem, txt

- Cross-signed by IdenTrust: der, pem, txt

- Let’s Encrypt Authority X3 ( RSA 2048, O = Let’s Encrypt, CN = Let’s Encrypt Authority X3 )

- Signed by ISRG Root X1: der, pem, txt

- Cross-signed by IdenTrust: der, pem, txt

- Let’s Encrypt Authority X4 ( RSA 2048, O = Let’s Encrypt, CN = Let’s Encrypt Authority X4 )

- Signed by ISRG Root X1: der, pem, txt

- Cross-signed by IdenTrust: der, pem, txt

- Let’s Encrypt Authority X1 ( RSA 2048, O = Let’s Encrypt, CN = Let’s Encrypt Authority X1 )

Cross Signing

Intermediates

Each of our intermediates represents a single public/private key pair. The private key of that pair generates the signature for all end-entity certificates (also known as leaf certificates), i.e. the certificates we issue for use on your server.

Our RSA intermediates are signed by ISRG Root X1. ISRG Root X1 is widely trusted at this point, but our RSA intermediates are still cross-signed by IdenTrust’s “DST Root CA X3” (now called “TrustID X3 Root”) for additional client compatibility. The IdenTrust root has been around longer and thus has better compatibility with older devices and operating systems (e.g. Windows XP, Android 7). You can download “TrustID X3 Root” from IdenTrust (or, alternatively, you can download a copy from us).

Having cross-signatures means that each of our RSA intermediates has two certificates representing the same signing key. One is signed by DST Root CA X3 and the other is signed by ISRG Root X1. The easiest way to distinguish the two is by looking at their Issuer field.

When configuring a web server, the server operator configures not only the end-entity certificate, but also a list of intermediates to help browsers verify that the end-entity certificate has a trust chain leading to a trusted root certificate. Almost all server operators will choose to serve a chain including the intermediate certificate with Subject “R3” and Issuer “ISRG Root X1”. The recommended Let’s Encrypt client software, Certbot, will make this configuration seamlessly.

Roots

Similar to intermediates, root certificates can be cross-signed, often to increase client compatibility. Our ECDSA root, ISRG Root X2 was generated in fall 2020 and is the root certificate for the ECDSA hierarchy. It is represented by two certificates: one that is self-signed and one that is signed by ISRG Root X1.

All certificates signed by the ECDSA intermediate “E1” will come with a chain including an intermediate certificate whose Subject is “ISRG Root X2” and whose Issuer is “ISRG Root X1”. Almost all server operators will choose to serve this chain as it offers the most compatibility until ISRG Root X2 is widely trusted.

OCSP Signing Certificate

This certificate is used to sign OCSP responses for the Let’s Encrypt Authority intermediates, so that we don’t need to bring the root key online in order to sign those responses. A copy of this certificate is included automatically in those OCSP responses, so Subscribers don’t need to do anything with it. It is included here for informational purposes only.

Our newer intermediates do not have OCSP URLs (their revocation information is instead served via CRL), so we have not issued an OCSP Signing Cert from ISRG Root X2.

Certificate Transparency

We are dedicated to transparency in our operations and in the certificates we issue. We submit all certificates to Certificate Transparency logs as we issue them. You can view all issued Let’s Encrypt certificates via these links:

Источник

Срок действия корневого сертификата Let’s Encrypt истек. Миллионы устройств останутся без интернета

У одного из крупнейших поставщиков сертификатов HTTPS, Let’s Encrypt, 30 сентября истек срок действия корневого сертификата IdentTrust DST Root CA X3. Некоторые старые устройства могут столкнуться с проблемами в работе.

Let’s Encrypt выдает сертификаты, которые шифруют соединения между пользовательскими устройствами и Интернетом, гарантируя, что никто не сможет перехватить данные. На Let’s Encrypt полагаются миллионы сайтов.

Исследователь безопасности Скотт Хелми предупредил, что по истечении срока действия IdentTrust DST Root CA X3 некоторые старые устройства могут столкнуться с проблемами, как и в случае, когда в мае истек срок действия AddTrust External CA Root.

Истечение срока действия сертификата может повлиять на устройства, которые не обновляются регулярно, например встроенные системы, не предназначенные для автоматического обновления, или смартфоны с устаревшими версиями программного обеспечения. Пользователи более старых версий macOS и Windows XP (с пакетом обновления 3) могут столкнуться с проблемами вместе с клиентами, зависящими от OpenSSL 1.0.2 или более ранней версии, а также более старыми PlayStation, которые не были обновлены до новой прошивки.

У Android существует проблема с обновлениями ОС, но в Let’s Encrypt нашли обходной путь, который может предотвратить проблемы с большинством смартфонов. В этом году организация перешла на собственный сертификат ISRG Root X1, срок действия истекает в 2035 году. Хотя многие устройства Android до сих пор не доверяют этому сертификату, а именно версии Android (Nougat) 7.1.1 и более ранние, Let’s Encrypt получил сертификат перекрестной подписи. Таким образом, большинство устройств Android должны исправно работать еще в течение трех лет.

На некоторых устройствах Android могут возникать проблемы, поэтому Let’s Encrypt рекомендует пользователям Android (Lollipop) 5.0 установить браузер Firefox: «Для встроенного браузера телефона Android список доверенных корневых сертификатов поступает из операционной системы, которая на этих старых телефонах устарела. Однако Firefox в настоящее время является уникальным среди браузеров — он поставляется со своим собственным списком доверенных корневых сертификатов».

Источник

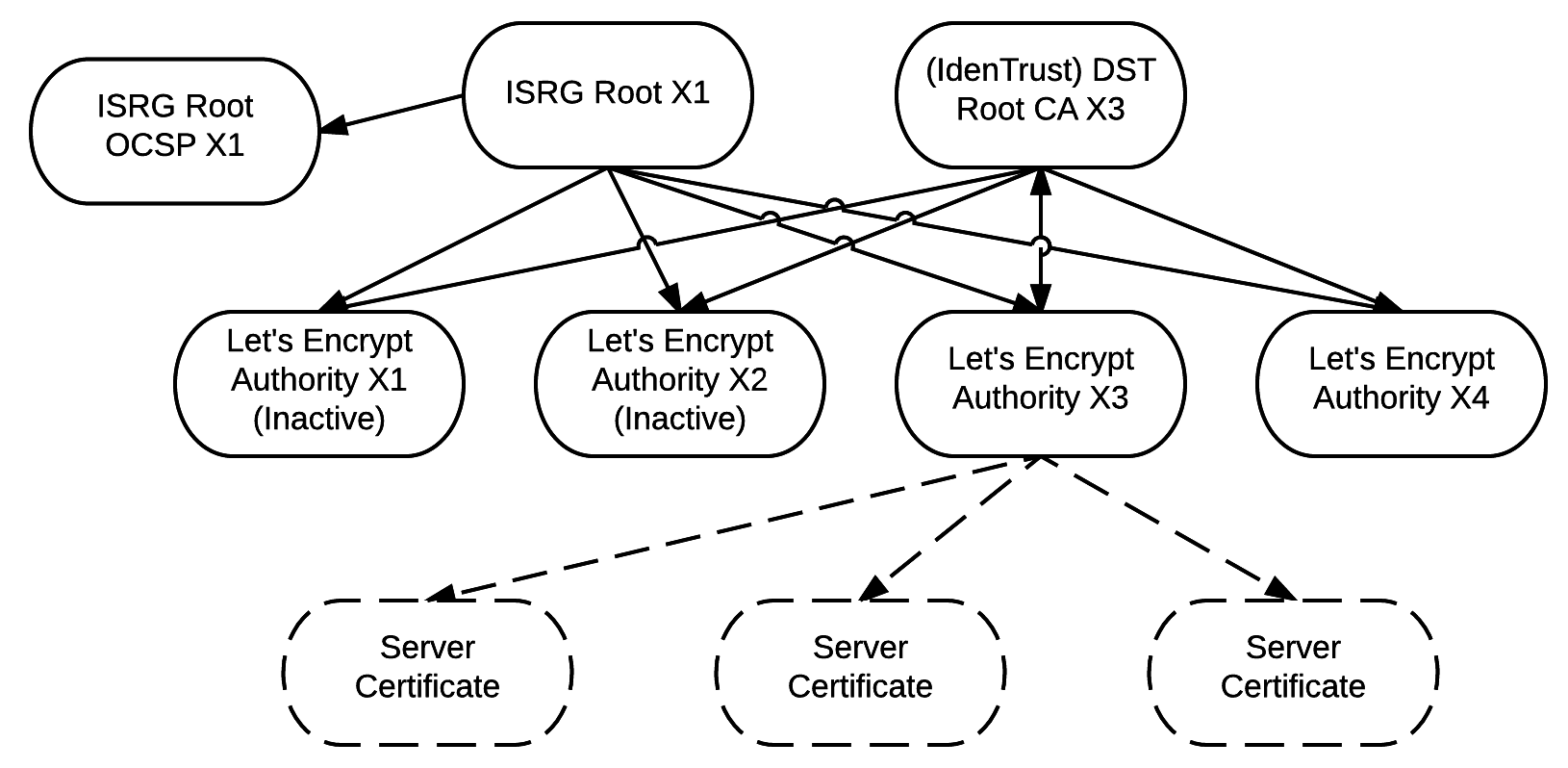

Цепочка доверия

Последнее обновление: 18 окт. 2019 г.

Внимание! Английская версия сайта была обновлена, перевод неактуален ( 2 окт. 2021 г. ) Просмотреть на английском

Корневые сертификаты

Наши корневые сертификаты хранятся в надёжном месте и недоступны онлайн. Мы выпускаем сертификаты для пользователей на основе промежуточных сертификатов из следующего раздела.

Мы создали сайты для проверки цепочек сертификатов вплоть до корневых.

Промежуточные сертификаты

Компания IdenTrust подписала наши промежуточные сертификатры. Это позволяет всем основным браузерам принимать наши сертификаты с нашим же корневым сертификатом.

При обычных обстоятельствах, сертификаты Let’s Encrypt создаются на основе “Let’s Encrypt Authority X3”. Другой промежуточный сертификат, “Let’s Encrypt Authority X4”, находится в резерве на случай аварийного восстановления, и будет использован при невозможности использования “Let’s Encrypt Authority X3”. Первое поколение наших промежуточных сертификатов — сертификаты Х1 и Х2. Мы заменили их на новые, для бОльшей совместимости с Windows XP.

Cross-подпись

Наш промежуточный сертификат “Let’s Encrypt Authority X3” содержит открытый и закрытый ключ. Закрытый ключ из этой пары подписывает все сертификаты конечного пользователя (они же “листовые сертификаты), т.е. сертификаты, которые мы выдаём для вашего web-сервера.

Сертификат “Let’s Encrypt Authority X3” подписан корневым сертификатом “ISRG Root X1”. Центр Сертификации Let’s Encrypt появился недавно, поэтому сертификату “ISRG Root X1” доверяют не все браузеры. Для повышения доверия, наши промежуточные сертификаты были дополнительно подписаны другим Центром Сертификации — IdenTrust — чей корневой сертификат признаётся всеми основными браузерами. Конкретнее, IdenTrust подписал наш промежуточный сертификат своим сертификатом “DST Root CA X3” (недавно переименованным в “TrustID X3 Root”). Скачайте сертификат “TrustID X3 Root” с identrust.com, либо, его копию отсюда: .pem, .p7b.

Это означает, что есть два сертификата, представляющие собой наш промежуточный сертификат. Один подписан DST Root CA X3, другой подписан ISRG Root X1. Чтобы определить, какой из двух сертификатов используется, достаточно взглянуть на поле Issuer.

При настройке web-сервера, администратор указывает не только листовые сертификаты, но и список промежуточных сертификатов. Это помогает браузеру проверить, входит ли листовой сертификат в цепочку доверия, ведущую к корневому сертификату. Скорее всего администратор выберет цепочку, в которой будет промежуточный сертификат с полем Subject: “Let’s Encrypt Authority X3”, и полем Issuer: “DST Root CA X3”. Рекомендованный Let’s Encrypt ACME-клиент Certbot настроит ваш сервер автоматически.

Картинка ниже иллюстрируеи взаимосвязи между перечисленными сертификатами:

Сертификат подписания ответов OCSP

Этот сертификат используется для подписания ответов OCSP для промежуточных Центров Сертификации Let’s Encrypt. Таким образом нам не нужно иметь онлайне-доступ к корневому сертификату, чтобы подписать эти ответы. Копия сертификата подписания включена в ответ OCSP для информирования, дополнительно пользователям ничего делать не нужно.

Прозрачность сертификатов

В Let’s Encrypt мы в нацелены на прозрачность в наших процессах и в сертификатах, которые выпускаем. Мы записываем сертификаты в журнал Certificate Transparency сразу, как только выпускаем их. Все наши сертификаты доступны по ссылкам:

Дополнительно

Закрытые ключи для корневого ISRG и промежуточных Let’s Encrypt Центров Сертификации надёжно хранятся в аппаратных модулях безопасности (hardware security modules, HSMs), что обеспечивает высокий уровень защиты от кражи ключей.

Источник