- John the Ripper 1.9.0

- Скриншот John the Ripper

- Преимущества John the Ripper

- Недостатки John the Ripper

- Заключение

- Изменения в последней версии

- Комментарии

- John the Ripper

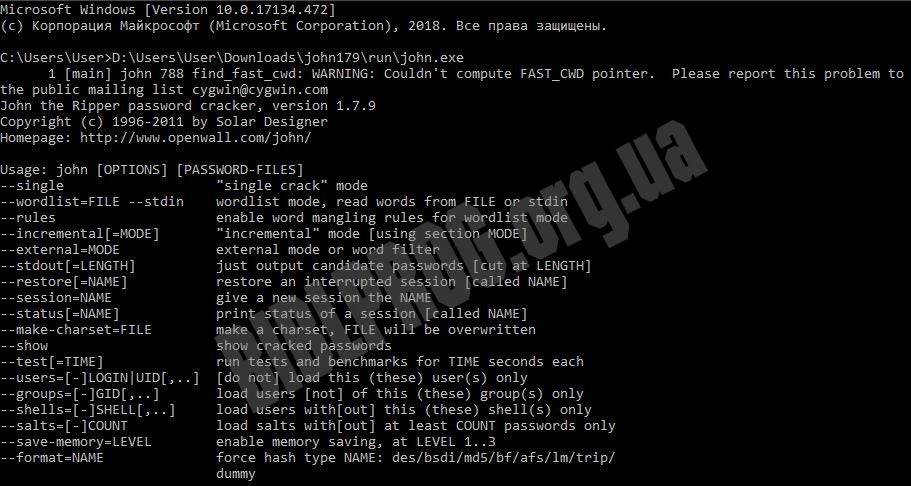

- Использование программы и установка на Windows

- Ключевые значения

- Особенности программы

- John the ripper для андроид

- John the ripper для андроид

- About

- Как очень быстро взломать пароли или ключи с помощью Джона Потрошителя

- Что такое Джон Потрошитель?

- Атаки по словарю

- Атака грубой силы

- Установка и проверка работоспособности

- Протестируйте производительность на нашем ПК

- Взлом паролей грубой силой

- Взламывайте пароли с помощью словаря ключей

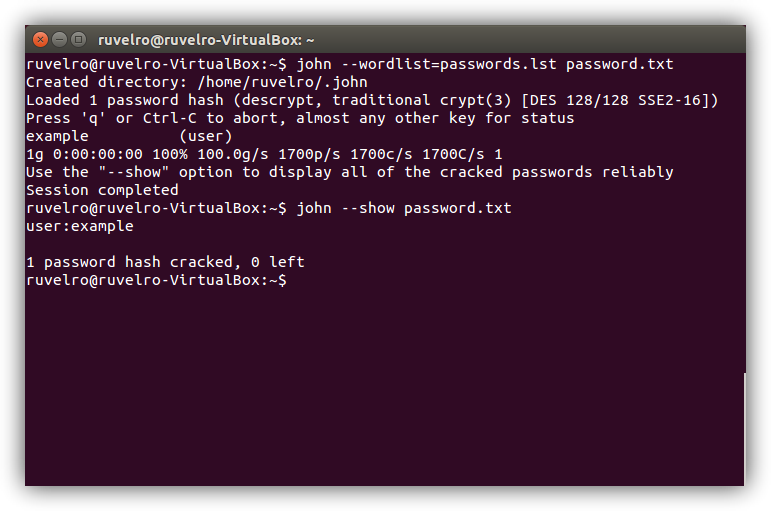

John the Ripper 1.9.0

Скриншот John the Ripper

John the Ripper – это утилита, основное предназначение которой заключается в оценке надежности паролей. Продукт распространяется бесплатно без графического интерфейса пользователя, который необходимо загружать и устанавливать отдельно.

Механизм работы программы строится на вычислении хешей. Другими словами, John the Ripper пытается подобрать такое значение хеша, которое бы в точности соответствовало результату выполнения хеш-функции при вводе реального пароля. При этом утилита использует несколько методов определения паролей, как то брутфорс или полный перебор всех возможных вариантов, подбор с применением словаря, а также их комбинацию. В случае успешного подбора паролей можно судить об их низкой надежности.

Возможности утилиты можно использовать не только для оценки сложности, но также и для восстановления собственных паролей. Кроме того, функционал John the Ripper активно применяется хакерами для получения доступа к системе, архивам и документам.

Из коробки программа предлагает пользователям лишь интерфейс командной строки. Примеры использования команд и параметров можно найти в текстовых файлах, распространяемых совместно с утилитой, однако навыков рядовых пользователей ПК вряд ли хватит для освоения John the Ripper.

Преимущества John the Ripper

- Бесплатное распространение продукта.

- Поддержка нескольких методов подбора паролей.

Недостатки John the Ripper

- Отсутствие графического интерфейса пользователя из коробки.

Заключение

Программа представляет собой чрезвычайно мощный инструмент, который в хороших руках может сослужить хорошую службу при организации собственных защищенных систем. В руках же недоброжелателей утилита способна нанести непоправимый вред не только отдельному пользователю, но и целым предприятиям.

Изменения в последней версии

| Разработчик: | Solar Designer |

| Обновлено: | 2019-05-20 |

| Версия Windows : | XP, Vista, 7, 8, 10 |

| Русский язык: | Присутствует |

| Украинский язык: | Присутствует |

Комментарии

Комментариев еще нет. Вы можете оставить свой комментарий к программе John the Ripper. Для этого нужно войти. Если вы еще не с нами – зарегистрируйтесь.

Источник

John the Ripper

Утилита выполнена в виде командной строки и позволяет подбирать правильные комбинации для взлома паролей. Пользователи могут использовать несколько режимов.

Утилита John the Ripper используется для поиска и взлома слабых паролей. Пользователям предлагается несколько режимов для обхода паролей.

Использование программы и установка на Windows

Утилита поддерживает различные форматы зашифрованных текстов, таких как blowfish, MD5 и DES. В процессе взлома паролей также могут использоваться значения Windows NT и AFS. Для установки программы необходимо извлечь архив в новую папку. Утилита выполнена в виде командной строки. Запуск осуществляется из консоли. Для открытия командной строки в операционной системе Windows воспользуйтесь сочетанием клавиш Win+x. Чтобы запустить файл необходимо просто перетащить в окно ярлык и нажать клавишу Enter.

Ключевые значения

В консоли следует указать или перетащить файл пароля, который требуется взломать. Здесь вы можете выбрать один из нескольких режимов. Утилита начинает в автоматическом порядке подбирать комбинации для получения доступа. Как только пароль будет взломан, пользователь получает правильную комбинацию символов в виде отдельного файла. Для включения внешнего режима наберите в командной строке значение –external. Не забывайте ставить «-», с которой и начинаются все основные опции. Когда требуется запустить взлом пароля с использованием словаря, используется значение –stdout. Для тестирования формата шрифтов и проверки корректности выполнения операции, ставьте значение –test. Если вы планируете поменять имя файла для сохранения взломанного пароля, укажите значение –session, а затем обязательно впишите название.

Особенности программы

утилита выполнена в виде командной строки;

полная совместимость со всеми версиями Windows;

несколько режимов взлома паролей;

пользователю не обязательно указывать, какой режим взлома использовать;

быстрый подбор комбинаций.

Источник

John the ripper для андроид

John The Ripper Install In Android Via Termux App

JTR [john the ripper] is a free password cracking Software Or Tool .Its a Free password cracking Tool for Linux/Kali Linux/Ubuntu/Termux .It is mainly Design for UNIX Operating System .Now we can Use this tool on different platforms ,

John the Ripper tool is a most powerful Tool for pen-testing / password breaking program , it cracks the passwords which are encrypted format .

John The Ripper cracks passwords into one of packages, autodetects passwords hashes types & it can be run agenest the encrypted passwords,to get the real or decrypted password.

There are 3 type of modes.

- single crack Mode

- Incremental Mode

- External Mode

John The Ripper Installation In Termux [Android] :

Follow These Steps to install JTR in Termux

open Play Store and download the Termux App

After install termux app ,Now open termux and update your Terminal .use this command

apt update

install wget package :- pkg install wget

Install JTR Tool by this command wget https://kuburan.github.io/JtR-jumbo_1.8.0_aarch64.deb

Now install these packages manually step by step

apt install JtR-jumbo_1.8.0_aarch64.deb

john —list=build-info john — test

After installation these packages go to JTR folder by this command

cd JtR

cd tools

ls

Now see here all the packages of John The Ripper are available Here.

Thank you friends if you like this article of my blog please follow me on This blog for more Articles about Ethical Hacking ,Termux Tutorials,Android penetration Testing,articles and more tutorials about termux.

Thank You,

Источник

John the ripper для андроид

John the Ripper

This is the community-enhanced, «jumbo» version of John the Ripper. It has a lot of code, documentation, and data contributed by jumbo developers and the user community. It is easy for new code to be added to jumbo, and the quality requirements are low, although lately we’ve started subjecting all contributions to quite some automated testing. This means that you get a lot of functionality that is not necessarily «mature», which in turn means that bugs in this code are to be expected.

John the Ripper homepage is:

If you have any comments on this release or on JtR in general, please join the john-users mailing list and post in there:

For contributions to John the Ripper jumbo, please use pull requests on GitHub:

Included below is basic John the Ripper core documentation.

John the Ripper is a fast password cracker, currently available for many flavors of Unix, macOS, Windows, DOS, BeOS, and OpenVMS (the latter requires a contributed patch). Its primary purpose is to detect weak Unix passwords. Besides several crypt(3) password hash types most commonly found on various Unix flavors, supported out of the box are Kerberos/AFS and Windows LM hashes, as well as DES-based tripcodes, plus hundreds of additional hashes and ciphers in «-jumbo» versions.

See INSTALL for information on installing John on your system.

To run John, you need to supply it with some password files and optionally specify a cracking mode, like this, using the default order of modes and assuming that «passwd» is a copy of your password file:

or, to restrict it to the wordlist mode only, but permitting the use of word mangling rules:

Cracked passwords will be printed to the terminal and saved in the file called $JOHN/john.pot (in the documentation and in the configuration file for John, «$JOHN» refers to John’s «home directory»; which directory it really is depends on how you installed John). The $JOHN/john.pot file is also used to not load password hashes that you already cracked when you run John the next time.

To retrieve the cracked passwords, run:

While cracking, you can press any key for status, or ‘q’ or Ctrl-C to abort the session saving its state to a file ($JOHN/john.rec by default). If you press Ctrl-C for a second time before John had a chance to complete handling of your first Ctrl-C, John will abort immediately without saving. By default, the state is also saved every 10 minutes to permit for recovery in case of a crash.

To continue an interrupted session, run:

These are just the most essential things you can do with John. For a complete list of command line options and for more complicated usage examples you should refer to OPTIONS and EXAMPLES, respectively.

Please note that «binary» (pre-compiled) distributions of John may include alternate executables instead of just «john». You may need to choose the executable that fits your system best, e.g. «john-omp» to take advantage of multiple CPUs and/or CPU cores.

John the Ripper is designed to be both feature-rich and fast. It combines several cracking modes in one program and is fully configurable for your particular needs (you can even define a custom cracking mode using the built-in compiler supporting a subset of C). Also, John is available for several different platforms which enables you to use the same cracker everywhere (you can even continue a cracking session which you started on another platform).

Out of the box, John supports (and autodetects) the following Unix crypt(3) hash types: traditional DES-based, «bigcrypt», BSDI extended DES-based, FreeBSD MD5-based (also used on Linux and in Cisco IOS), and OpenBSD Blowfish-based (now also used on some Linux distributions and supported by recent versions of Solaris). Also supported out of the box are Kerberos/AFS and Windows LM (DES-based) hashes, as well as DES-based tripcodes.

When running on Linux distributions with glibc 2.7+, John 1.7.6+ additionally supports (and autodetects) SHA-crypt hashes (which are actually used by recent versions of Fedora and Ubuntu), with optional OpenMP parallelization (requires GCC 4.2+, needs to be explicitly enabled at compile-time by uncommenting the proper OMPFLAGS line near the beginning of the Makefile).

Similarly, when running on recent versions of Solaris, John 1.7.6+ supports and autodetects SHA-crypt and SunMD5 hashes, also with optional OpenMP parallelization (requires GCC 4.2+ or recent Sun Studio, needs to be explicitly enabled at compile-time by uncommenting the proper OMPFLAGS line near the beginning of the Makefile and at runtime by setting the OMP_NUM_THREADS environment variable to the desired number of threads).

«-jumbo» versions add support for hundreds of additional hash and cipher types, including fast built-in implementations of SHA-crypt and SunMD5, Windows NTLM (MD4-based) password hashes, various macOS and Mac OS X user password hashes, fast hashes such as raw MD5, SHA-1, SHA-256, and SHA-512 (which many «web applications» historically misuse for passwords), various other «web application» password hashes, various SQL and LDAP server password hashes, and lots of other hash types, as well as many non-hashes such as SSH private keys, S/Key skeykeys files, Kerberos TGTs, encrypted filesystems such as macOS .dmg files and «sparse bundles», encrypted archives such as ZIP (classic PKZIP and WinZip/AES), RAR, and 7z, encrypted document files such as PDF and Microsoft Office’s — and these are just some examples. To load some of these larger files for cracking, a corresponding bundled *2john program should be used first, and then its output fed into JtR -jumbo.

There is an official GUI for John the Ripper: Johnny.

Despite the fact that Johnny is oriented onto JtR core, all basic functionality is supposed to work in all versions, including jumbo.

Johnny is a separate program, therefore you need to have John the Ripper installed in order to use it.

More information about Johnny and its releases is on the wiki:

The rest of documentation is located in separate files, listed here in the recommended order of reading:

- INSTALL — installation instructions

- OPTIONS — command line options and additional utilities

- MODES — cracking modes: what they are

- CONFIG (*) — how to customize

- RULES (*) — wordlist rules syntax

- EXTERNAL (*) — defining an external mode

- EXAMPLES — usage examples — strongly recommended

- FAQ — guess

- CHANGES (*) — history of changes

- CONTACT (*) — how to contact the author or otherwise obtain support

- CREDITS (*) — credits

- LICENSE — copyrights and licensing terms

- COPYING — GNU GPL version 2, as referenced by LICENSE above

(*) most users can safely skip these.

There are a lot of additional documentation files in jumbo’s «doc» directory, which you’ll also want to explore.

About

John the Ripper jumbo — advanced offline password cracker, which supports hundreds of hash and cipher types, and runs on many operating systems, CPUs, GPUs, and even some FPGAs

Источник

Как очень быстро взломать пароли или ключи с помощью Джона Потрошителя

John the Ripper — одна из самых известных и широко используемых программ для взлома паролей на Windows, Linux а также операционные системы MacOS. Эта программа с открытым исходным кодом и специально предназначена для взлома паролей с помощью грубой силы, а также по словарю, она способна очень быстро взламывать хэши паролей (это зависит от мощности процессора вашего компьютера), и ее использование действительно простое. Сегодня в этой статье мы расскажем все о John the Ripper, одной из наиболее часто используемых программ для взлома паролей.

Что такое Джон Потрошитель?

Для тех, кто еще этого не знает, John the Ripper — инструмент для взлома паролей написан на C и широко используется аналитиками безопасности для проверки устойчивости ключа к атакам методом грубой силы. Эта программа способна взламывать MD5, SHA-1 и многие другие хэши, широко используемые в мире вычислений. Эта программа способна автоматически определять тип хэша, который мы взламываем, чтобы облегчить пользователю взлом, не беспокоясь о типе хэша, который он пытается «взломать».

Некоторые очень важные особенности этой программы заключаются в том, что она оптимизирована для многих моделей процессоров, работает на многих архитектурах ПК, а также в различных операционных системах, однако обычно используется в операционных системах на основе Linux, фактически, в основных дистрибутивах Linux. . ориентированная на пентестинг и компьютерную безопасность, эта программа уже включена по умолчанию.

Эта программа обладает широкими возможностями настройки, она позволяет нам определять длину проверяемого пароля, генерировать все возможные комбинации и достигать цели взлома хэша. Он также позволяет нам настроить, какой диапазон букв, цифр или символов мы можем попытаться расшифровать пароль, кроме того, он также позволяет нам включать правила, чтобы решить, как следует делать различные варианты.

John the Ripper позволяет вам приостановить взлом пароля и продолжить его в другое время, это идеально, если нам нужно выключить наш компьютер или сервер, кроме того, его можно автоматизировать, чтобы начать взлом определенного пароля при запуске нашего компьютер, и все это автоматически, без необходимости вмешательства системного администратора.

Атаки по словарю

Эта программа позволяет нам взламывать пароли по словарю. Если мы загрузим один или несколько словарей паролей в Интернете объемом в несколько десятков ГБ, инструмент будет отвечать за тестирование каждого из этих ключей, чтобы попытаться взломать хэш пароля. Процесс состоит из генерации хеша каждого пароля, чтобы позже сравнить хеш, который мы хотим взломать, если хеш тот же, значит, мы обнаружили пароль, если хеш не совпадает, то это не ключ, и мы Придется продолжить тестирование. Мы сможем полностью автоматизировать взлом паролей, содержащихся в ключевых словарях.

Замечательным аспектом является то, что он не только проверяет ключи словаря, но также добавляет числа, прописные и строчные буквы и символы к словам, которые мы вводим как «ввод», кроме того, он также способен комбинировать слова для проверки еще большего количества комбинаций пароли и найдите используемый ключ.

Атака грубой силы

Атака полным перебором состоит из проверки всех комбинаций букв, цифр и символов ключа определенной длины. Этот метод является самым медленным, поскольку он проверяет все комбинации, и на взлом паролей определенной длины могут потребоваться часы, дни и даже годы. В общем, взлом пароля, состоящего более чем из 12 символов, займет у нас много времени, чтобы сделать это грубой силой, поэтому вы должны это учитывать.

Эта программа позволяет нам настроить эту атаку методом грубой силы, мы посоветуем вам проверять только буквы, буквы и цифры и даже добавлять символы. Чем больше у нас «входных» символов, тем больше времени потребуется на проверку всех возможных комбинаций паролей, поэтому мы должны учитывать это при настройке ввода.

Как только мы узнаем, что такое John the Ripper и два его режима работы, мы увидим, как системный администратор может использовать эту программу для проверки безопасности ключа компьютера. Таким образом, мы проверим, уязвимы ли мы для грубой силы или атаки по словарю со стороны хакера, стремящегося получить к нему удаленный (или локальный) доступ.

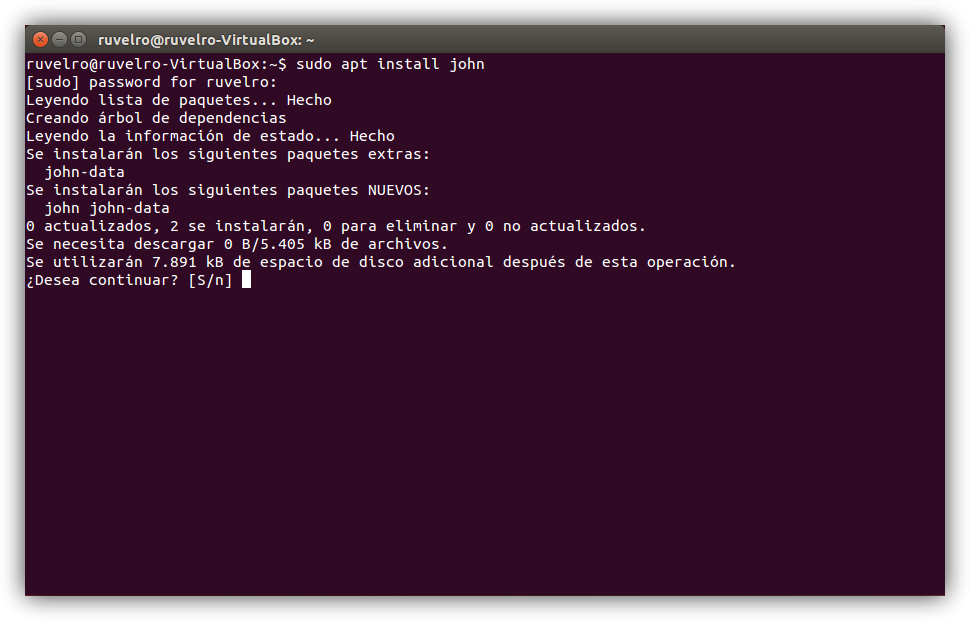

Установка и проверка работоспособности

В настоящее время эта программа доступна во всех репозиториях основных дистрибутивов операционной системы Linux, поэтому мы можем легко и быстро установить ее без проблем. Если он недоступен для вашего дистрибутива, вы всегда сможете добавить его позже, отредактировав файл репозиториев. В этом уроке мы собираемся использовать Ubuntu операционная система для установки программы.

sudo apt install john

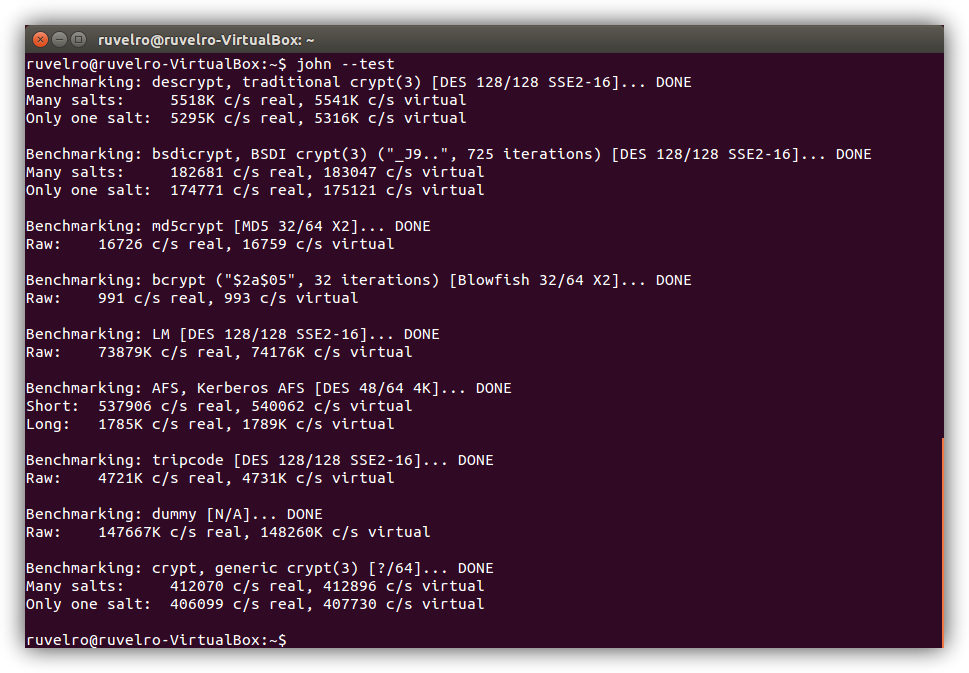

Протестируйте производительность на нашем ПК

Прежде чем мы начнем взламывать пароли, мы можем запустить простой тест производительности, в котором будет протестировано наше оборудование. Таким образом, мы сможем узнать скорость, с которой инструмент будет тестировать ключи с различными типами шифрования, используя 100% наших ЦП. Для этого мы просто открываем терминал Linux и набираем:

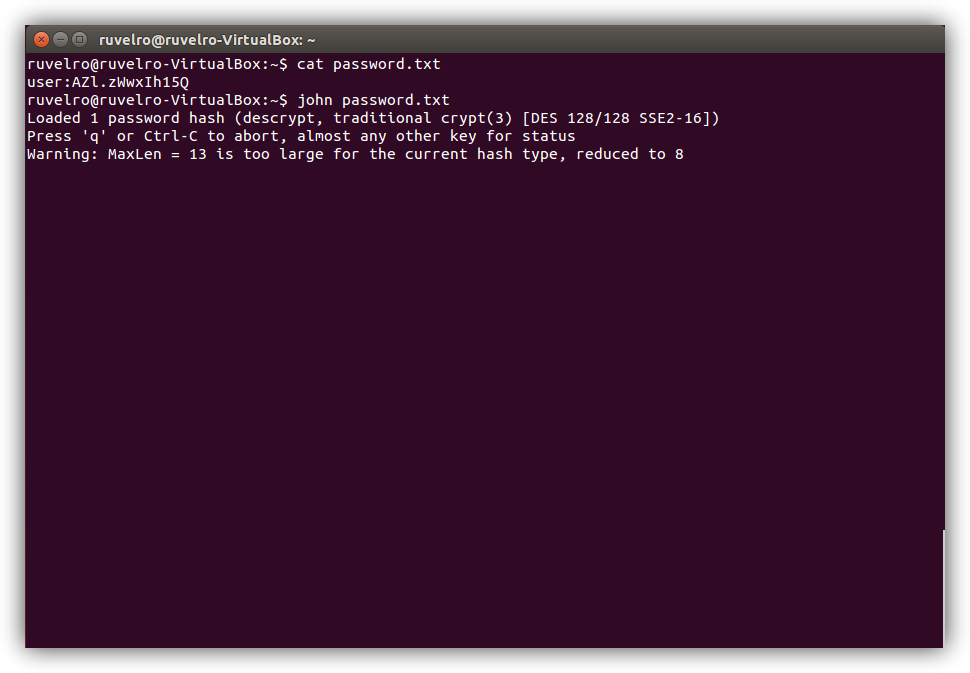

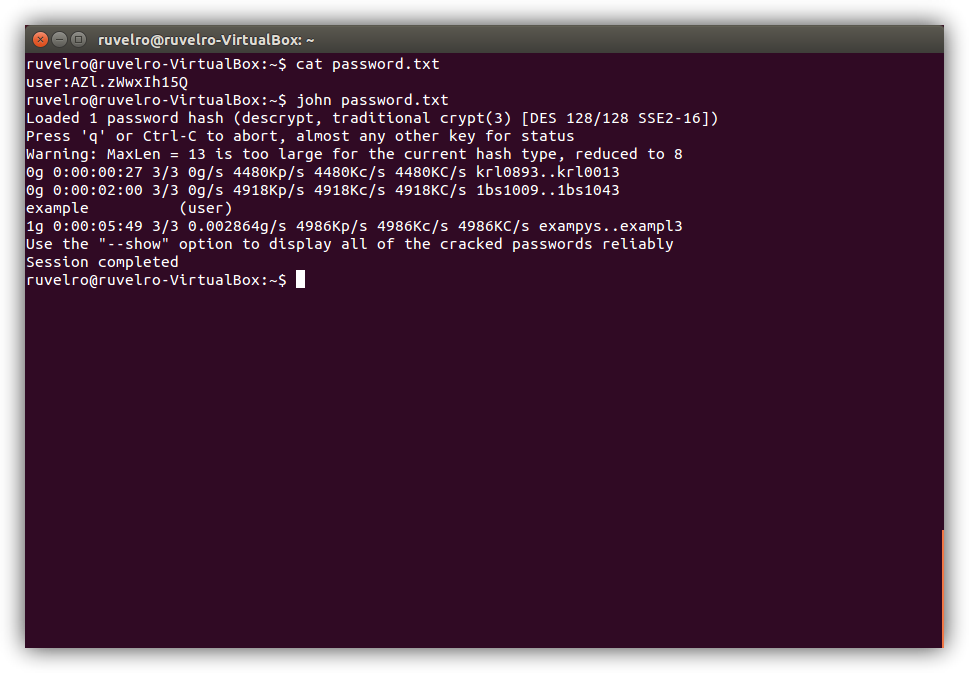

Взлом паролей грубой силой

После того, как инструмент установлен и проведен тест производительности, мы можем начать с реального случая. Мы можем напрямую загрузить файл «/ etc / shadow», содержащий пароли Linux, и взломать их, однако в этом примере мы собираемся создать документ вручную с именем пользователя и паролем и попросим Джона взломать его. Мы собираемся сделать это по трем причинам:

- Чтобы не поставить под угрозу нашу систему.

- Чтобы получить результаты как можно быстрее (в качестве примера мы будем использовать очень простой ключ).

- Для первого контакта с инструментом и ознакомления с ним.

Для этого мы создаем новый текстовый файл с именем «password.txt», например, в нашей личной папке Ubuntu со следующим содержимым:

Затем мы собираемся дать Джону команду взломать пароль для старого файла. Для этого набираем:

Инструмент начнет работать.

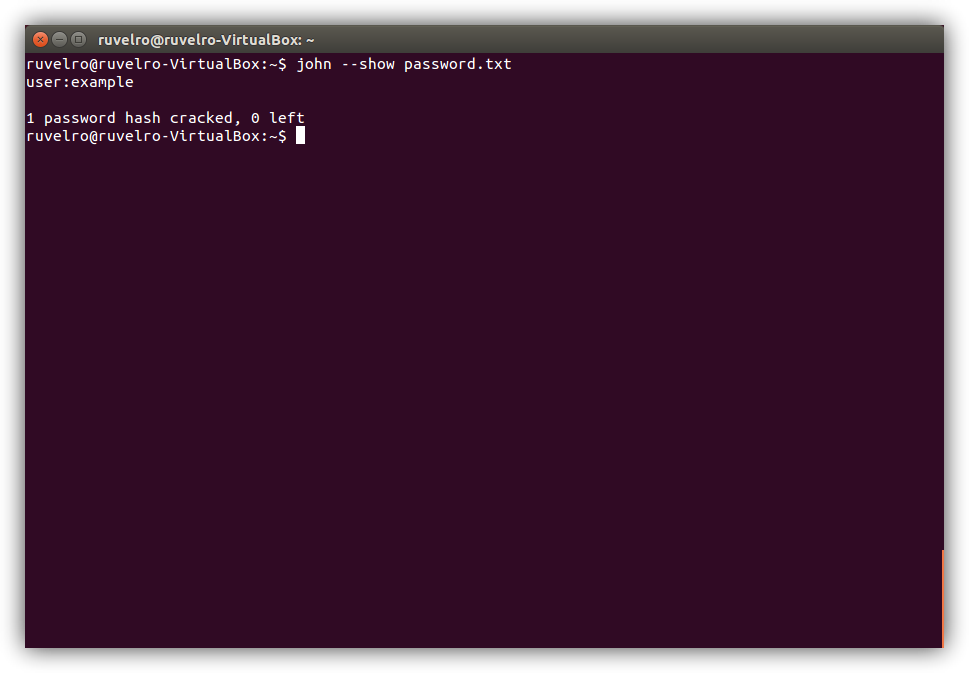

john —show password.txt

Позже мы увидим, как использовать тот же инструмент, но для взлома паролей, используя словарь в качестве источника ключей. Наконец, мы собираемся дать вам небольшую задачу попрактиковаться в этой программе, скопировав ровно один практический пример из файла / etc / shadow:

Как только мы научимся взламывать пароли грубой силой, мы попробуем взламывать пароли по словарю.

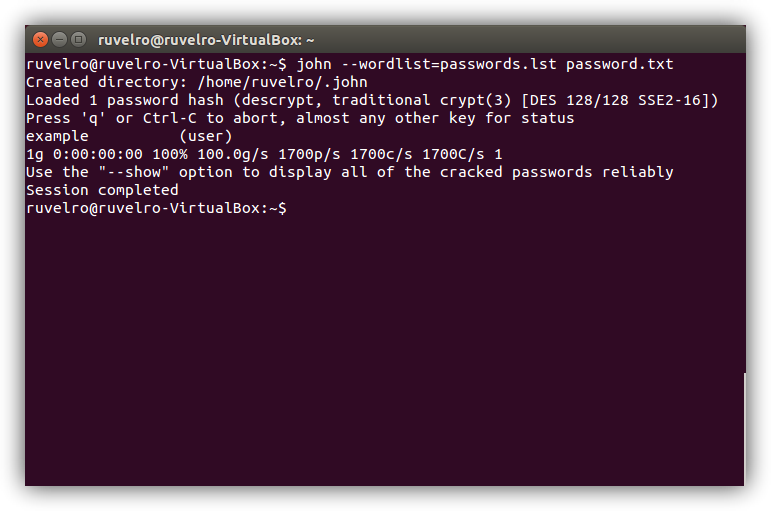

Взламывайте пароли с помощью словаря ключей

Как и в предыдущем уроке, в этом случае мы собираемся начать с примера пароля, который мы сохранили вручную в документе под названием « password.txt «:

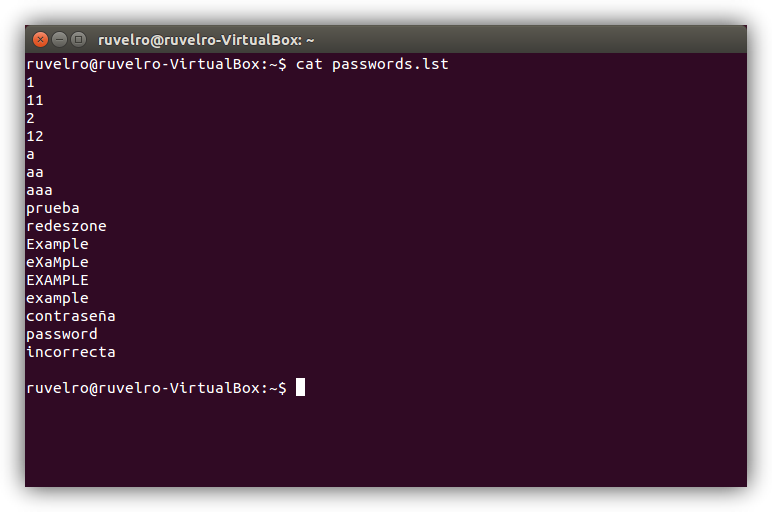

Затем нам нужно создать или создать собственный ключевой словарь. Мы можем скачать эти словари из Интернета, но для первых тестов программы мы собираемся создать простой словарь, который мы назовем « passwords.lst »И в котором мы введем несколько значений, каждое в строке, но одно из них будет словом« пример »(поскольку оно соответствует нашему паролю).

john —wordlist=passwords.lst password.txt

john —show password.txt

Источник