- Исследование показало, что смартфоны на Android постоянно следят за своими владельцами

- Не забывайте: смартфоны Android следят за вами

- Что про вас уже знает Google?

- Что знают создатели приложений Android?

- Какие данные о вас уже собрал Android-смартфон?

- А зачем кому-то так много моих данных?

- Можно ли пресечь эту слежку?

- Как смартфон может подслушать, подсмотреть и отследить

Исследование показало, что смартфоны на Android постоянно следят за своими владельцами

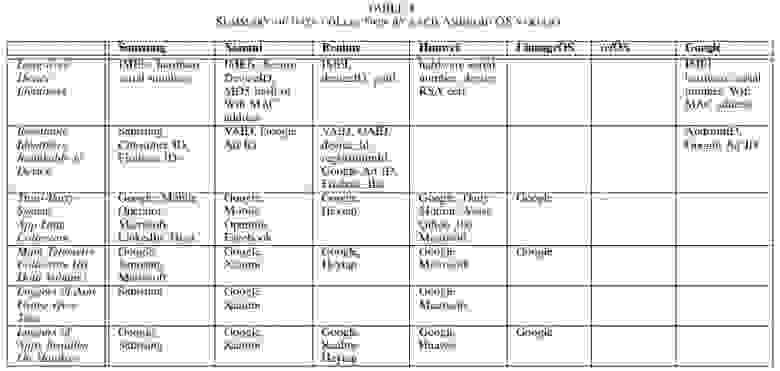

Британские исследователи в области кибербезопасности рассказали, что смартфоны на Android передают значительный объем информации о пользователях разработчику ОС даже при минимальной настройке или простое. Под данный тип сведений подпадают постоянные идентификаторы, показатели об использовании приложений и телеметрическая информация.

Исследователи изучили устройства Samsung, Huawei, Xiaomi, Realme, работающие на Android или ее форках — /e/OS и LineageOS.

Авторы исследования говорят, что помимо Google, информация со смартфонов также доставляется Microsoft, LinkedIn, Facebook и другим компаниям. Специалисты отмечают, что пользователи мобильных устройств на Android оказываются бессильны против сбора информации, так как его невозможно отключить.

Исследователи обнаружили, что декодировка зашифрованных данных подвергает пользователей риску MitM-атак из-за встроенных системных приложений, таких как Hicloud в Huawei, miui.analytics в Xiaomi и Heytap в Realme.

В случаях, когда пользователь сбрасывает рекламные идентификаторы для своего аккаунта Google на Android, система сбора информации может восстановить доступ к устройству.

Деанонимизация пользователей осуществляется при помощи просмотра SIM-карты, IMEI, истории данных о местоположении, IP-адреса сетевого SSID или их комбинаций.

Представитель Google выразил уважение авторам исследования. Однако он пояснил, что сбор данных необходим для работы основных сервисов устройств.

Для депутатов российского парламента закупили более 400 смартфонов производства китайской компании Realme. Выбор устройств, работающих на Android, для работников госаппарата обусловлен особенностями ОС, которая менее уязвима к взлому и выгрузке данных, имеющихся на смартфоне, говорит ведущий аналитик Mobile Research Group Эльдар Муртазин.

Ранее министерство обороны Литвы предупредило, что китайские смартфоны цензурируют перечень фраз пользователей, а также собирают и передают информацию на сервера, которые находятся за пределами страны. Ведомство советует воздержаться от приобретения подобных мобильных устройств и избавиться от уже купленных.

В начале сентября немецкая компания Nitrokey представила смартфон NitroPhone 1, на котором все приложения запускаются в изолированной среде. Мобильное устройство не предоставляет данные о пользователе даже Google, хотя и работает на Android.

Источник

Не забывайте: смартфоны Android следят за вами

В современном мире информация про вас — самый ценный товар. А смартфон — его главный поставщик.

Ваши звонки, переписки, интересы и даже фотографии успешно продаются, чтобы быть использованными против вас самих.

Но никто не сливает инфу про вас так часто и эффективно, как это делает смартфон на Android.

Что про вас уже знает Google?

Google публично выступает за свободный доступ к информации, делая всевозможные данные в сети доступными для миллионов пользователей.

Компания фактически открыто признается: мы продаем вашу инфу, но зато предоставляем вам классные бесплатные сервисы на её основе. Такой вот договор.

Android-смартфоны и планшеты собирают и отправляют тонны сведений о своем пользователе, ведь они под завязку напичканы сервисами от Google.

Посудите сами. Поисковик по умолчанию, браузер Chrome, магазин приложений, клиент YouTube, стандартный картографический сервис, инструменты для синхронизации контактов, почтовое приложение, браузер фото и музыкальный плеер.

Всё это собирает ваши данные, причем легально, ведь вы согласились с условиями использования.

Да и сама операционная система Android тоже собирает немало статистических данных. Например, ваше местоположение и то, как оно меняется.

Кроме местоположения, всегда собирается детальная статистика по звонкам, сообщениям и переписке. В Google знают адресатов, продолжительность разговоров, точное время общения. Нет, серьёзно. Просто они не пишут ваше имя, когда продают эту инфу другим.

Под предлогом совершенствования сервисов собирается история просмотренного и прослушанного, маршруты в картах, запросы в поиске, предпочтения в социальных сетях…

В итоге Android — это чистой воды «троянский конь», как и вся бизнес-стратегия Google. Как спрут, они тянут из вас информацию всеми возможными способами и затем пытаются что-то вам продать. Или вас.

Что знают создатели приложений Android?

Если делиться с Google юзеры Android уже привыкли, то вот отдавать конфиденциальную информацию в руки сторонних разработчиков хочется не всем. И это логично.

Открытость операционной системы играет злую шутку.

Во-первых, на большинстве версий Android приложения запрашивают разрешения на доступ к вашим данным в момент начала загрузки из магазина. Многие просто разрешают всё, чтобы поскорее начать установку проги.

Дальше юзер просто единожды открывает приложение – и сливает всю инфу, которая нужна разработчику и многочисленным рекламным сеткам, автоматически выкупающим различные виды данных для быстрого использования в контекстной рекламе.

Для отключения же разрешений нужно бороздить просторы системных настроек, и туда лезут единицы.

Во-вторых, приложению достаточно лишь получить разрешение на подключение к сети для слежки за пользователем. Дальше включается уже описанный механизм определения местоположения по сигналу базовых станций, и статистика для рекламодателей готова.

Разработчики некоторых приложений даже не пытаются замаскировать отправку данных о местоположении устройства. Так французские исследователи решили проверить, какие геолокационные сведения рассылает среднестатистический смартфон.

В итоге выяснилось, что около 30% популярных приложений на Android отправляют ваше местоположение на сервера разработчика и рекламных сетей. Например, Google Play фиксирует позицию пользователя в среднем раз в 10 минут, клиенты социальных сетей – почти раз в минуту, а самые требовательные программы обновляют позицию пользователя каждые 5-10 секунд.

Некоторые из вас так боятся слежки! Но ходят с карманным GPS-трекером высочайшей мощности, который вдобавок знает о вас всё. Странная ситуация, но таков Android: он манит, а за спиной предает.

Какие данные о вас уже собрал Android-смартфон?

Почта и контактные данные владельца: запрашивает более 70% приложений в момент первого запуска.

Записи телефонной книги: четверть приложений после установки получает доступ к контактам и при первом подключении к сети отправляет их разработчикам.

История звонков и сообщений: около 35% приложений запрашивают данные о совершенных и принятых вызовах, продолжительности звонков и аналогичную статистику по сообщениям. Больше половины из них передают еще и контакты собеседников.

Местоположение устройства: данные с GPS датчиков или путем расчета по местоположению станций сотовой связи собирает около 30% приложений, данные собираются очень активно (до нескольких раз в секунду) и при наличии сети отправляются на установленные адреса.

Служебная информация: отслеживается каждым четвертым приложением. Запрашиваются параметры смартфона, модель устройства, номер телефона, IMEI и другая информация.

Поисковые запросы: все без исключения браузеры и поисковые ассистенты собирают статистику запросов поиска. Кроме этого подобным грешат многие приложения – справочники. Например, справочник лекарств и медицинских препаратов может отслеживать запросы по заданным ключевым словам и отправлять их разработчику. Так можно продать фармацевтическому рекламодателю целевого клиента.

Введенные с клавиатуры данные: 90% приложений-клавиатур, ланчеров и оболочек, заменяющих клавиатуру Android, отправляют статистику ввода разработчикам. Те уверяют, что данные нужны исключительно для улучшения приложений.

Все эти данные собираются в режиме «24/7», учитывая тот факт, что смартфон большую часть времени находится онлайн, то и передается информация практически круглосуточно.

А зачем кому-то так много моих данных?

Рекламодатели лет пятнадцать как познали чудеса таргетированной рекламы — тех самых баннеров, которые преследуют вас по сайтам и так удачно угадывают, что вам могло бы быть интересно купить.

Массив данных, собранный рекламными сервисами про вас, называется цифровым портретом пользователя.

Этот потрет и собирают практически все рекламные компании от мала до велика. Так и самому продвигать продукты проще, и продать структурированные данные можно очень выгодно.

А вы еще удивляетесь, как после переписки с другом начинаете получать контекстную рекламу в тему разговора.

Например, имея данные о местоположении и маркер об интересе к какой-то конкретной покупке, вам можно показать баннер магазина неподалеку с этим продуктом с гораздо большей эффективностью, чем какому-нибудь случайному человеку в городе.

Любители заговоров найдут еще несколько причин собирать данные пользователей, но доказать это крайне сложно, да и поверить в маркетинг проще, чем в мировой правопорядок.

Можно ли пресечь эту слежку?

Для некоторых смартфонов и планшетов энтузиасты разрабатывают кастомные прошивки с отключенными сервисами слежения и сбора данных. Только так на уровне системы можно остановить постоянную слежку за пользователем, ведь даже отключение всех ползунков в настройках не избавит от встроенных в систему шпионов.

После установки сторонней прошивки придется пересесть на альтернативные сервисы. Как минимум отказаться от всего, что выпускает Google. Приложения нужно искать в неофициальных магазинах, видео смотреть на не самых популярных хостингах, а переписываться через клиенты, которыми пользуется не так много знакомых.

Удобства мало, это факт.

При этом никто не даст гарантию, что конфиденциальные данные не уходят в базы других компаний с куда более подозрительной репутацией.

Вот и получается, что смартфон с самой открытой мобильной операционной системой — как открытая книга для маркетологов. Стоит лишь раз доверить ему свои секреты, как они уже лягут в основу очередного отчета.

И да, поверьте, вас не нужно прослушивать, чтобы угадать, что вы скоро захотите ?

Источник

Как смартфон может подслушать, подсмотреть и отследить

Недавно в СМИ разошёлся интересный факт: при общении с репортёром Wired сотрудник Facebook попросил отключить смартфон, чтобы соцсети было сложнее зафиксировать факт их общения. Для этого в Facebook могли бы использовать спутниковую навигацию или микрофон, хотя для предотвращения слежки достаточно было бы их отключить. Вероятно, в телефоне есть что-то ещё, чего стоит бояться. Современный смартфон напичкан сенсорами: 2-3 камеры, датчик освещённости, акселерометр, гироскоп, GPS и ГЛОНАСС, магнитометр и другие. Как исследователи из НАСА, использующие для удалённого ремонта космических аппаратов датчики не по назначению, злоумышленники могут много узнать о владельце смартфона, получив доступ к одному или нескольким сенсорам. Речь идёт не о случаях физического взлома гаджетов с помощью установки чипов или добавления проволоки, а о решении сенсорами таких задач, как слежка за пользователями, прослушка или получение пинкода.

Иллюстрация к приложению PlaceRaider, создающему 3D-модель помещения из сделанных без ведома пользователя кадров

Акселерометр способен отслеживать перемещение устройства по трём осям. Телефону он, в частности, помогает переворачивать изображение, ставить его вертикально или горизонтально в зависимости от положения устройства. В 2006 году датчик ускорения впервые появился в телефонах, тогда это была модель Nokia 5500, в которой акселерометр помогал реализовывать «спортивные» функции — шагомер. Гироскоп впервые добавили в смартфон Apple — в iPhone 4. Сенсор позволяет управлять автомобилем в гоночных играх без нажатия стрелок и обеспечивает направление человека на отображаемой карте. За эти удобства приходится платить безопасностью. Злоумышленники, получив доступ к данным с одного или нескольких сенсоров, способны вытащить из них много полезного. Такой доступ получить легко: зайдите, например, на эту страницу со смартфона, и вы увидите, что JavaScript легко получает данные с гироскопа. То же самое возможно и с HTML5.

Смартфоны на iOS и Android блокируются с помощью цифрового пин-кода, графического или отпечатка пальца. В первых двух случаях телефон можно взломать, выяснив, как он меняет положение во время разблокировки пользователем. В случае с цифровым пинкодом, исследователи из Ньюкаслского университета Великобритании научились его угадывать с первого раза в 74% случаев, используя несколько сенсоров — акселерометр, гироскоп и магнитометр. С третьей попытки они взламывали код в 94% случаев.

Популярные браузеры Safari, Chrome, Firefox, Opera и Dolphin изначально имеют доступ к сенсорам, поэтому злоумышленникам достаточно добавить на сайт соответствующий эксплойт, а не запрашивать у владельца разрешение, которое требуется при установке приложения из магазинов.

Графический пинкод предполагает быстрый ввод пароля из четырёх и более точек на поле 3х3. Поле имеет 389 112 возможных комбинации, но исследователи из Пеннсильванского университета уверены, что в реальности пользователи используют на порядок меньше схем. Часть комбинаций неудобна для постоянного использования. Приложение, работающее в фоновом режиме, в нужный момент запускает акселерометр, затем отключает его и передаёт данные мошенникам. Исследователям понадобился лишь один сенсор для взлома.

Подобный метод в 2015 году использовали учёные из IT-Университета Копенгагена, только в этом случае умные часы следили не только за вводом кода на смартфоне, но и за вводом пина от карты в банкомате или магазине. Данные с гиродатчика в часах передавались на смартфон, откуда отправлялись на сервер и выгружались в CSV.

Миллионы людей ежедневно работают за ноутбуками и настольными компьютерами. Мошенники могут узнать, что человек печатает на клавиатуре, если смартфон находится недалеко от неё. Учёные из Технологического института Джорджии в 2011 году запрограммировали мобильные устройства на наблюдение за вводимым на клавиатуре текстом: гаджеты измеряли вибрации поверхности стола. По словам учёных, процедура была непростой, но точность определения на тот момент составляла до 80%.

Смартфон iPhone 3GS для такой работы не подходил, но отлично себя показал iPhone 4, первый смартфон со встроенным гиродатчиком. Группа исследователей предприняла попытки использовать для слежки микрофон, более чувствительный сенсор. Акселерометр в итоге оказался предпочтительным способом, так как традиционно менее защищён системой.

Разработанная учёными техника искала последовательные пары нажатия клавиш. Приложение узнаёт, в каком месте клавиатуры были нажаты клавиши — слева-сверху и справа снизу, справа-снизу и справа-сверху — а также определяет расстояние для каждой пары клавиш. Затем оно сравнивает результаты с предварительно загруженным словарём. Метод работал со словами из трёх и более букв.

Можно не только воровать данные с акселерометра, но и управлять с его помощью устройством, заставляя смартфон выполнять нужные мошенникам действия. Динамик за 5 долларов помог взломать 20 акселерометров от 5 производителей с помощью звуковых волн. Группа исследователей из Мичиганского университета и Университета Южной Каролины использовала «музыкальный вирус», как они назвали их технику в интервью The New-York Times, чтобы заставить приложение Fitbit поверить, что пользователь совершил тысячи шагов, и управлять игрушечной машиной с помощью телефона. Целью исследователей стало создание софтовых решений для противодействия таким атакам.

Поскольку гироскоп улавливает и звуковые колебания, его, как жёсткий диск компьютера, можно использовать для скрытой прослушки. Учёные из Стэнфордского университета и специалисты из израильской оборонной компании Rafael нашли способ превратить гироскоп смартфона на Android в постоянно включенный микрофон. Они разработали приложение «Gyrophone»: датчики многих устройств на Android улавливают вибрации от звука частотой от 80 до 250 герц.

Голос взрослого мужчины имеет частоту от 85 до 155 Гц, женщины — от 165 до 255 Гц. Следовательно, гиродатчик способен слушать человеческую речь. Гироскоп iPhone использует частоту ниже 100 Гц, поэтому для тех же целей не подходит, но, тем не менее, может по отдельным словам помочь распознать пол говорящего. Точность инструмента в 2014 году была не очень высокой — до 64%.

Слаженная работа нескольких датчиков в смартфоне и машинное обучение помогут отследить передвижения владельца устройства при выключенной спутниковой навигации. Иллюстрация ниже показывает, насколько точно определяет маршрут способ, предложенный группой исследователей из Института инженеров электротехники и электроники (IEEE). Зелёным отмечен путь, который пользователь проехал на транспорте, оранжевым — пройденный путь, а чёрным — данные с GPS.

Приложение PinMe сопоставляет информацию с сенсоров с открытыми данными. Сначала эксплойт получает информацию о последнем IP-адресе смартфона и подключении к Wi-Fi, чтобы определить начальную точку маршрута. Затем — по направлению, скорости движения и периодичности остановкой распознаёт разницу между ходьбой, ездой на автомобиле и общественном транспорте, полётами на самолёте. Полученные данные PinMe сопоставляет с информацией из открытых источников: навигационные данные берёт из OpenStreetMaps, карту высот — в Google Maps, данные о маршрутах — из расписаний авиакомпаний и железнодорожных линий. Чтобы уточнить маршрут, приложение использовало метеосервис Weather Channel: точная информация о температуре и давлении воздуха помогает нивелировать влияние погодных условий на собранную датчиками информацию.

В 2010 году похожую технику применяла японская телекоммуникационная корпорация KDDI: акселерометр в смартфоне использовался для слежки за сотрудниками. Данные с сенсора позволяли понять, идёт ли человек по лестнице или по ровной поверхности, вытряхивает ли мусор их урны или моет полы. В 2015 году специалисты из Нанкинского университета в Китае использовали данные с акселерометра, чтобы следить за передвижением людей в метро.

Определить местонахождение владельца смартфона может приложение, получающее данные о состоянии аккумулятора. Такую информацию способно получить любое приложение, так как для этого не требуется дополнительных разрешений. Учёные из Стэнфорда и специалисты из оборонной компании Rafael, которые выше уже были упомянуты, разработали технологию Power Spy.

Определение местоположения пользователя происходит с 90-процентной точностью благодаря анализу скорости разрядки аккумулятора: так учёные определяли удалённость гаджета от ретрансляторов. Но такая точность возможна только в случае, если пользователь не в первый раз проходит по данному маршруту.

В 2012 году американский военный исследовательский центр в штате Индиана и учёные из Индианского университета разработали приложение PlaceRaider для смартфонов на Android 2.3, которое могло реконструировать окружение пользователя в 3D.

Пользователь должен был скачать приложение с возможностью делать фотографии и дать ему разрешение на использование камеры и их пересылку. PlaceRaider, работая в фоновом режиме, отключало звук затвора, чтобы не волновать пользователя. Затем программа в случайном порядке делала фотографии, сохраняя информацию о времени, месте и ориентации смартфона. После фильтрации фото и удаления плохих кадров, сделанных, например, в кармане пользователя, приложение отправляло их на сервер, где создавалась 3D-модель помещения.

Для проверки эффективности данной идеи учёные дали «заражённые» телефоны двадцати добровольцам, не знающим о приложении, и отправили их в офис с различными простыми заданиями. На следующем этапе две группы людей отсматривали результаты: одна — отдельные фотографии, вторая — 3D-модели. Обе группы искали QR-коды, чеки, документы, а также календари, которые злоумышленники могли бы использовать, чтобы определить, когда жертва не будет находиться в определённом месте.

Приложение для «конечного пользователя», то есть в худшем случае — преступника, а в нашем — учёных, позволяло приближать определённые части кадра в лучших традициях голливудских фильмов. В этом случае человек, открывший 3D-модель, мог нажать на определённую точку, после чего приложение искало более качественные фотографии из базы, сделанные ближе к искомому месту. На изображении ниже показан номер чека, лежащего на столе.

Чем больше сила — тем больше ответственность: это нужно помнить разработчикам смартфонов и приложений к ним, которые сегодня открывают безграничные возможности для взлома кошельков пользователей, отслеживания передвижении и определение интересов для более точного таргетирования рекламы. В реальной жизни, конечно, большая часть подобных исследователей учёных интересна в лучшем случае сценаристам «Чёрного зеркала».

Настоящие хакеры периодически разрабатывают крутые способы отъёма денег у населения, но не очень качественно их реализуют. Например, в феврале 2018 года они смогли загрузить майнер на правительственные сайты Великобритании, США и Канады, заставив зарабатывать для себя криптовалюту в течение четырёх часов. Вместо того, чтобы получить огромный объём информации с этих сайтов и продать его, они подключили майнер и заработали 24 доллара. Правда, после выяснения обстоятельств и эти деньги сервис майнинга им не выплатил.

Источник